Seeker kali linux как пользоваться

Обновлено: 07.07.2024

Каждый пользователь интернета регулярно так или иначе взаимодействует с другими людьми. И в большинстве случаев это взаимодействие абсолютно безобидно, но, как правило, ты не можешь знать кто по ту сторону экрана, и если вдруг оказалось, что этот человек задумал не хорошее, он попытается собрать о тебе максимум информации, зачем ему это нужно это тема слишком широкая и выходит за пределы этого материала, но представь если нашему условному злодею, вдруг удастся узнать твоё точное местоположение, вплоть до нескольких метров, представляешь сколько дополнительной информации можно потом собрать уже без контакта с тобой? И естественно, в последствии использовать эту информацию, чтобы тебя обмануть. Собственно, это я к чему? А к избитому и уже много раз пережеванному правило: НЕ КЛАЦАЙ НА КАКИЕ ПОПАЛО ССЫЛКИ! И исходя из этой статьи, забегая вперёд, ещё одно правило: не давай разрешение на доступ к геолокации без особой на то необходимости и, тем более, непроверенным ресурсам.

И сегодня мы ещё раз убедимся в неоспоримости этих правил. А поможет нам в этом утилита Seeker.

Теперь давай посмотрим как это работает. Устанавливаем Seeker:

Сразу после запуска Seeker сформирует ссылку и будет ждать когда кто-нибудь перейдёт по этой ссылке

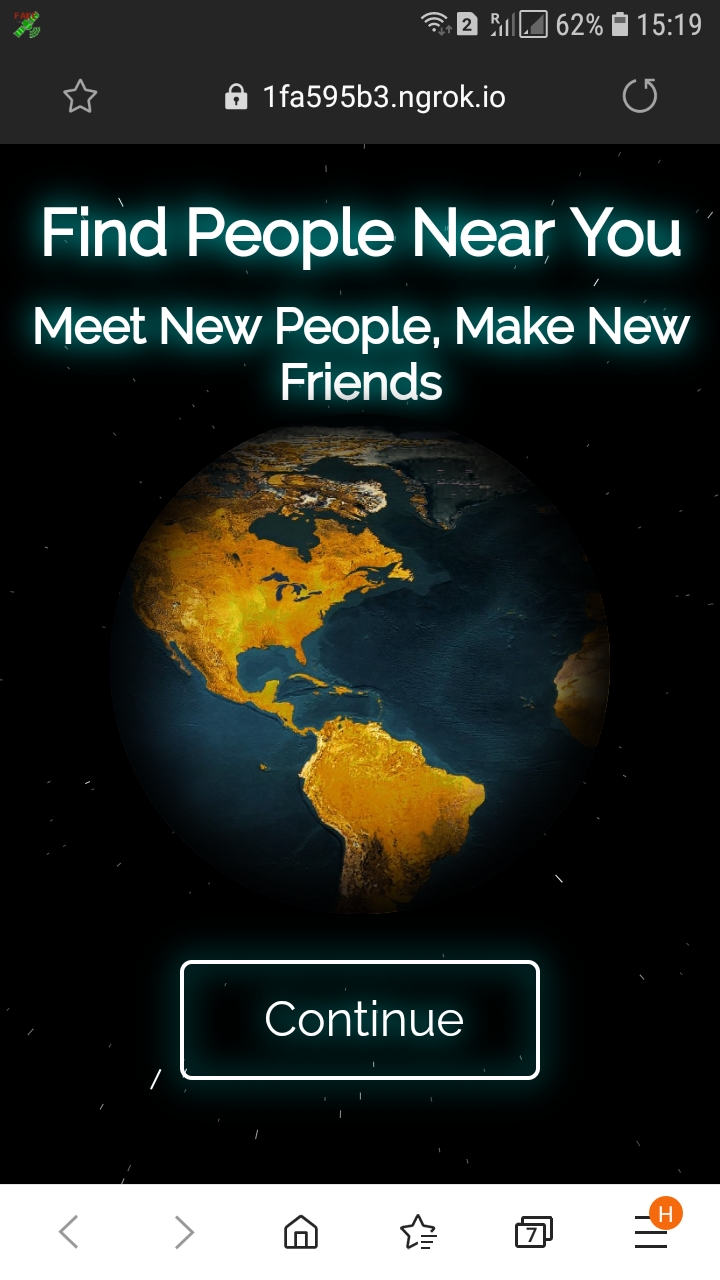

Когда мы перейдём по ссылке, мы увидим сайт с предложением поискать друзей вокруг.

Мы увидим: данные операционной системы, версию браузера, страну, регион, город и название провайдера, а также долготу, широту, точность определения места, высоту над уровнем моря, а также ссылку на Google Maps, чтобы наглядно увидеть местоположение определенных координат.

Как видишь программа работает достаточно эффективно, остаётся только вручить человеку ссылку так что бы он ничего не заподозрил, но тут уже всё будет зависеть от твоей фантазии и навыков социальной инженерии, а всё остальное программа сделает сама.

Не забывай возвращаться к нам, ведь нужно изучить ещё очень много интересных и полезных утилит.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать где находится человек

В этой статье будет показано, как с помощью социальной инженерии узнать точное (до дома) расположение пользователя. Это будет важно и тем, кто хочет защититься от подобных атак — вы увидите, чего категорически нельзя делать на ненадёжных сайтах и узнаете, какую информацию о вас может получить лицо, приславшее вам ссылку.

Описанная атака сработает, если пользователь откроет нашу ссылку с мобильного телефона (для точного определения расположения нужен GPS на устройстве «жертвы») и разрешит сайту использовать расположение пользователя. Независимо от того, включён ли GPS, при открытии пользователем ссылки мы получим следующую информацию:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

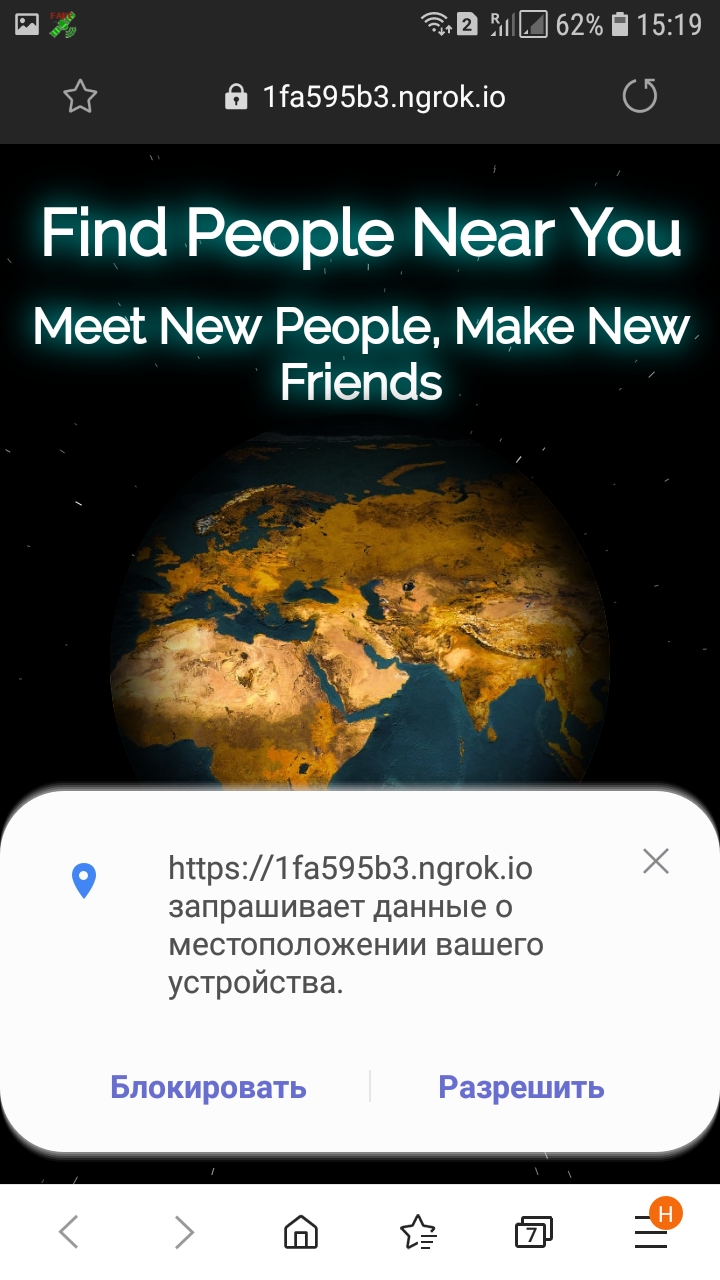

Если будут получено разрешение на доступ к расположению, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Алгоритм действий очень простой:

- Мы запускаем фишинговый сайт, который под предлогом, например, поиска новых знакомств рядом запрашивает разрешение на определение расположения пользователя.

- Отправляем пользователю ссылку на наш сайт.

- Если пользователь даёт разрешение сайту на получение его местоположения, то мы узнаём с точностью до десятков метров, где он сейчас находится.

- Даже если пользователь не даёт разрешения, но кликает ссылку, то мы узнаём его IP адрес, модель веб-браузера и некоторые другие характеристики его телефона или компьютера.

Программы для поиска расположения пользователя

Нам понадобятся две программы:

- seeker — запускает фишинговый сайт и анализирует полученные данные.

- ngrok — на тот случай, если у вас нет белого IP адреса (или хостинга); эта программа позволяет создавать ссылки на ваш сайт, благодаря чему сайт на вашем локальном компьютере можно открыть в Интернете. Больше подробностей об этой программе вы найдёте в статье «Как без белого IP локальный веб-сервер сделать доступным из Интернета».

Я покажу пример атаки из Kali Linux, если у вас другой дистрибутив, то инструкции по установке смотрите по ссылкам выше в карточках этих программ.

Установка seeker в Kali Linux

Установка ngrok в Kali Linux

Инструкция по использованию seeker

Далее всё очень просто, запускаем seeker:

Примечание: если при попытке запуска встроенного PHP сервера у вас возникли проблемы, то посмотрите содержимое файла ./logs/php.log. Если там вы найдёте ошибки с упоминанием open_basedir, то смотрите статью «Ошибка «Warning: Unknown: open_basedir restriction in effect.» (РЕШЕНО)».

На выбор присутствует два готовых шаблона:

Допустим, выбираю первый.

Затем выводится информация:

В ней сказано, что PHP сервер успешно запущен и ожидается взаимодействие с пользователем.

Теперь для создания тоннеля из Интернета до нашего локального сервера, в другом окне запускаем ngrok:

Возникает запрос на доступ к местоположению.

В окне seeker мы видим следующее:

Мы узнали IP и User Agent пользователя, но данные о местоположении не получены, просто потому, что у компьютера нет GPS модуля:

Откроем теперь фишинговую ссылку на мобильном телефоне.

Запрос данных о местоположении:

В этот раз получены данные локации:

Также сказано, что данные сохранены в файл по пути ./seeker/db/results.csv (относительно папки с файлами seeker). В этом файле хранятся все данные, в том числе с предыдущих атак.

Что можно улучшить для реальной атаки

Несмотря на полную реализацию и упаковку в удобную и простую программу, это скорее инструменты для демонстрации рабочего концепта атаки, чем для реальной атаки.

Найти местоположение устройства при помощи Социальной Инженерии

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Доступно в

Концепция Seeker проста, подобно тому, как мы размещаем фишинговые страницы для получения учетных данных, почему бы не разместить поддельную страницу, которая запрашивает ваше местоположение, как многие популярные веб-сайты, основанные на местоположении. Читать больше в блоге thewhiteh4t . Seeker Hosts является фальшивым веб-сайтом на встроенном PHP-сервере и использует ngrok для создания ссылки, которую мы будем перенаправлять к цели, веб-сайт запрашивает разрешение на местоположение и, если цель позволяет, мы можем получить:

- Долгота

- Широта

- Точность

- Высота - Не всегда доступно

- Напрвление - Доступно, если пользователь движется

- Скорость - Доступно, если пользователь движется

Наряду с информацией о местоположении мы также получаем информацию об устройстве без каких-либо разрешений:

- Операционная система

- Платформа

- Количество ядер в CPU

- Количество RAM - Приблизительные Результаты

- Разрешение экрана

- Информация о GPU

- Данные браузера

- Публичный IP-адрес

Этот инструмент является проверкой концепции и предназначен только для образовательных целей. Seeker показывает, какие данные может собирать вредоносный веб-сайт о вас и ваших устройствах, и почему вы не должны нажимать на случайные ссылки и разрешать критические разрешения, такие как местоположение и т.д.

Чем это отличается от IP GeoLocation

Другие инструменты и сервисы предлагают IP-геолокацию, которая НЕ является точной и не дает определения местоположения цели, а является приблизительным местоположением провайдера.

Seeker использует HTML API и получает разрешение на местоположение, а затем захватывает долготу и широту с помощью GPS оборудования, которое присутствует в устройстве, поэтому Seeker лучше всего работает со смартфонами, если отсутствует GPS-оборудование, например, на ноутбуке, Seeker откатится к IP-геолокации или будет искать кэшированные координаты.

Как правило, если пользователь принимает разрешение на определение местоположения, точность полученной информации составляет с точностью приблизительно до 30 метров, точность зависит от устройства.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

Например, я ищу TomCat:

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Читайте также: