Setoolkit kali linux как пользоваться

Обновлено: 04.07.2024

Постепенно человеческие чувства, эмоции, отношения, да и жизнь в целом все

больше и больше переносятся в мир компьютеров, в мир глобальных сетей, в мир

нулей и единиц. Этот мир живет по своим правилам. Правилам, которые меняются

каждый день, и незнание которых приводит к печальным последствиям. Самое ценное

здесь — это знание, самое мощное оружие здесь — это знание. Мы сами создали этот

мир. Мы сами рвемся в него с головой. вместе с нашими vulnerability.

Introduction

Человек — самое слабое звено в системе — это уже давно известно. Человек

непостоянен, а поступки его предсказуемы. Его действия порой необоснованны и не

подчиняются никакой логике. Слабость системы можно закрыть патчем раз и

навсегда, слабость человека — нет. Как результат — неограниченный простор для

фантазии, цель которой — доступ к системе, и дорога, к которой идет через

километры проводов и радиоволн, а на входе стоит человек. О том, благодаря каким

изъянам человека можно проникнуть внутрь, читай в рубрике "PSYCHO", а я расскажу

об инструменте, которой поможет сделать эту дорогу более простой и комфортной.

It is beatiful S.E.T.

Так перейдем от слов к делу. А поможет нам в этом Social Engineer Toolkit

(SET), написанный специалистом по безопасности David Kennedy (ReL1K),

распространяющим его под лицензией GPLv2. Данный toolkit достаточно недавно

появился на свет, но сразу обрел популярность и был включен в BackTrack, на

котором мы и будем производить все манипуляции. Для начала обновим (установим)

SET следующей командой:

Прелесть SET заключается в том, что он написан на Python и при этом не

требует никаких сторонних питоновских модулей, которые бы пришлось устанавливать

дополнительно. Работа ведется через интерактивное меню, где лишь необходимо

выбирать желаемые пункты работы приложения. На каждом шаге меню сопровождается

хорошим описанием предлагаемых подпунктов, так что справится даже ребенок (тут

становится немного страшно :)). Для своей работы, помимо интерпретатора Python,

SET использует много сторонних проектов, которые уже есть в составе

дистрибутива: Metasploit, ettercap, sendmail, apache и др. Можно, конечно,

обойтись и без них, но функционал программы намного уменьшится. SET невидимо для

пользователя использует сторонние программы, не вовлекая его в премудрости

настройки последних. Но сам toolkit оттюнинговать в некоторых ситуациях просто

необходимо, и для этого придется обратиться к файлу настроек:

Итак, SET предоставляет собой функционал для проведения четырех основных

векторов атаки:

Основные вектора атаки SET

- E-MAIL ATTACK VECTOR

- WEB ATTACK VECTOR

- CD/DVD/USB ATTACK VECTOR

- Teensy USB HID ATTACK VECTOR

При проведении атаки через е-mail используются эксплойты, реализующие

уязвимости типа file format, такие как:

- Adobe Flash Player 'newfunction' Invalid Pointer Use

- Adobe Collab.collectEmailInfo Buffer Overflow

- Adobe Collab.getIcon Buffer Overflow

- Adobe JBIG2Decode Memory Corruption Exploit

- Adobe PDF Embedded EXE Social Engineering

- и другие

А при атаке через веб-вектор, как это ни удивительно, эксплойты, реализующие

уязвимости в браузерах:

- LNK Code Execution (MS10-046)

- Help Center XSS and Command Execution (MS10-042)

- IE iepeers.dll Use After Free (MS10-018)

- IE Tabular Data Control Exploit (MS10-018)

- IE "Aurora" Memory Corruption (MS10-002)

- и другие

Надежность каждого эксплойта равна его надежности из metasploit, как раз в

этом моменте и происходит взаимодействие SET и metasploit. Автор SET не пишет

своих эксплойтов, а просто позволяет получить доступ к проверенным и хорошо

зарекомендовавшим себя эксплойтам в Metasploit. А теперь давай поподробней

остановимся на каждом из векторов атак и посмотрим, какие атаки они несут на

самом деле, и как можно воспользоваться этим на практике.

E-mail attack vector

Начнем наше путешествие с email-вектора атаки. Для этого в главном меню

выберем пункт "Spear-Phishing Attack Vectors". В наше время сложно представить

человека без электронной почты, а без соблазна получить что-нибудь на халяву —

еще сложней. А когда халява сама приходит тебе на электронный ящик — это вообще

не жизнь, а сказка. Для начала нужно определиться с количеством целей, ведь SET

предоставляет два режима рассылки:

- Индивидуальная рассылка

- Массовая рассылка

Для массовой рассылки необходим заранее сформированный файл со списком

целевых адресов. Формат данного файла очень прост — один адрес на строку, и

находится он в /pentest/exploits/SET/config/mailing_list.txt . А так

все сродни написанию обычного письма — необходимо заполнить тему письма и его

содержание. В принципе, чтобы каждый раз не повторять один и тот же ввод, можно

сделать шаблон и в дальнейшем использовать его при необходимости. Что касается

отправки письма, то тут есть три варианта:

- Gmail-аккаунт

- Свой Sendmail open-relay

- Чей-то open-relay сервер

nmap --script smtp-open-relay.nse <host>

Благодаря оpen-relay можно отсылать письма с чужих адресов, но не стоит

забывать, что у жертвы может использоваться механизм "reverse lookups", который

способен определить соответствие доменного имени отправителя письма.

Боевая нагрузка (Meterpreter Reverse_TCP, Reverse VNC, Reverse TCP Shell)

вместе с эксплойтом прозрачно выбираются из metasploit и идут внутри

присоединенного к письму PDF-файла, который может быть как заготовкой SET, так и

любым твоим PDF-вложением. Остается поднять listener и ждать, пока человеческий

фактор сыграет злую шутку.

Social Engineering CTF

Web attack vector

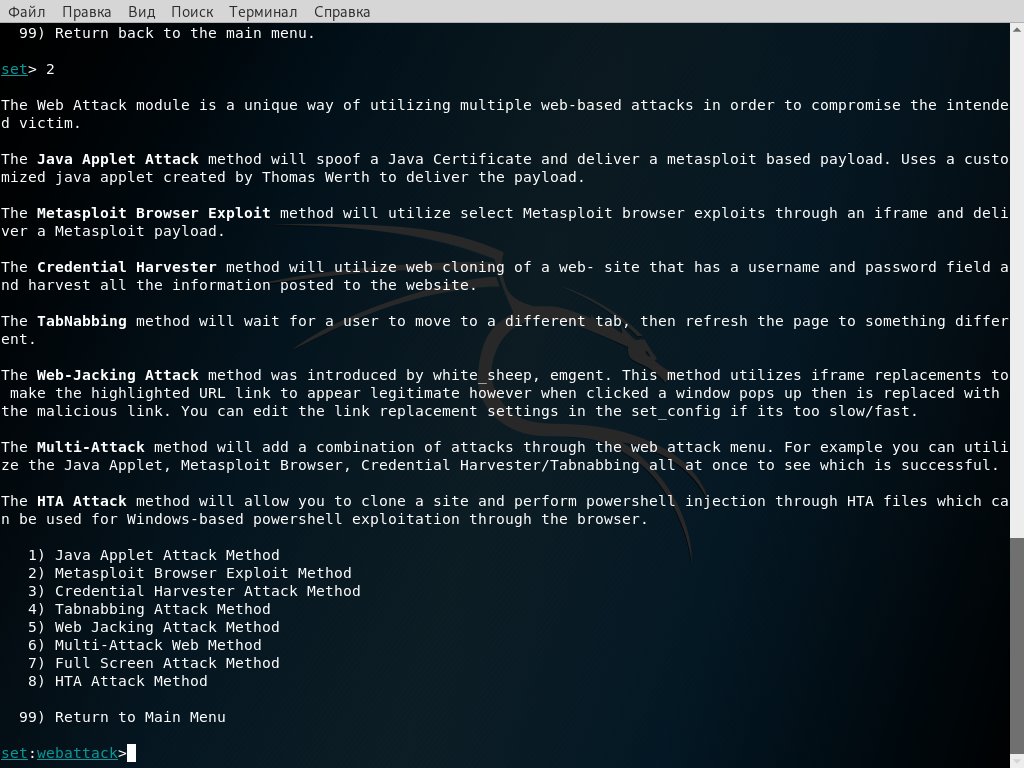

Данный вектор атаки предоставляет нам более интересные, изощренные и

разноплановые способы атаки пользователей, чем первый. Говоря о способе через

веб, можно выделить и общую черту (с единственным исключением), проходящую через

атаки этого типа — использование поддельной веб-страницы на автоматически

поднимаемом веб-сервере. Хотя современные браузеры и стараются бороться против

поддельных сайтов, окончательное решение о том, доверять или не доверять сайту,

принимает человек, а порой просто подводит человеческая невнимательность.

Как упоминалось ранее, SET прекрасно работает в связке с ettercap, и чтобы

пользователь не заметил подвоха в адресной строке, можно применить ARP-spoofing.

В таком случае жертва вместо оригинального сайта попадает на наш поддельный

сайт. Естественно, жертва должна находиться в нашей же подсети.

- Заготовки Gmail, Google, Facebook, Twitter и Java Required

- Клонирование сайта

- Собственный сайт

Второй режим самый лакомый — это полное клонирование веб-страницы любого

сайта. Для этого достаточно лишь сообщить toolkit’у необходимый URL, а дальше —

дело техники. Через несколько секунд мы уже имеем копию любой веб-страницы. И

последний режим дает возможность поднять свой собственный сайт, указав лишь

директорию на диске, где он расположен. Здесь можно развернуть как какой-нибудь

большой сайт, так и просто страницу с ошибками "404", "Идут профилактические

работы", "Идет загрузка . ", "Содержание данного сайта несовместимо с вашим

браузером, попробуйте открыть ссылку с помощью IE". Главное, чтобы жертва ничего

не заподозрила и как можно дольше пробыла на сайте.

Первое, что мы видим, зайдя в пункт web-attack — это The Java Applet атака.

Java Applet спуфит поддельный Java Certificate, и, если цель принимает его, на

ней запускается metasploit payload. Самым главным достоинством данного метода

является то, что нас не интересует, какой ОС и каким браузером пользуется

пользователь, главное, чтобы у него на машине стояла Java. За такой

замечательный Java Applet мы должны сказать спасибо Thomas Werth.

Ну и, конечно, эксплуатацию уязвимостей браузеров никто не отменял, и для

этого есть пункт "The Metasploit Browser Exploit Method". Здесь SET на созданную

нами страницу помещает эксплойт, который будет ждать своего часа. Так как

большинство новых эксплойтов пробивают к IE (не факт, что жертва им пользуется),

то можно, применив социальную инженерию, заставить юзера зайти по ссылке именно

с помощью IE — как показывает практика, это вполне возможно. Метод "Credential

Harvester" очень прост как в реализации, так и в применении, ведь его задача

заключается в сборе всей информации, которую ушастый юзер ввел на странице

подготовленного нами сайта. Так что с его помощью очень просто слить

аутентификационные данные ничего не подозревающего пользователя.

metasploit-fakeUpdate

Хакер под ником g0tmi1k написал небольшой, но очень интересный

bash-скрипт — metasploit-fakeUpdate, который позволяет с помощью поддельного

окна обновления, говорящем о необходимости установить patch для закрытия

критической уязвимости (есть поддержка Linux, OSX, Windows), протроянить

жертву. Для этого скрипт автоматически поднимает DHCP и веб-сервер,

запускает DNSSpoof и ARPSPoof, из-за чего жертва никак не может попасть на

желаемый сайт, а постоянно видит поддельное окно с просьбой установить патч.

Нам лишь остается ждать, когда жертва падет под нашим натиском и установит

"обновление". Ну, а затем наш "патч" запускает выбранную нагрузку. На выходе

мы можем получить консоль meterpreter и SBD (Secure BackDoor) или VNC, ну,

или, собственно, прописанный backdoor. Также есть возможность указать

необходимый sniffer из набора dnsiff, чтобы смотреть, что делает жертва. Как

можно заметить, весь набор данного софта уже предустановлен во всеми любимом

BackTrack.

У многих людей при серфинге интернета открыто много вкладок: для часто

посещаемых сайтов, чтобы что-то просмотреть в будущем и т.д. С большим

количеством открытых вкладок и с течением времени достаточно трудно вспомнить,

что открыл сам, а что скинули посмотреть по мессенджеру ICQ, Skype, Jabber или

e-mail. Как раз на это и рассчитана Tabnabbing-атака. Данная атака формирует

специальную страницу, на которой первоначально красуется надпись "Please wait

while the site loads. ", а затем, когда пользователю надоедает ждать загрузки

страницы, и он переключается на другую вкладку в браузере, наша подготовленная

страница изменит свой вид на вид страницы от популярного почтового сервиса, куда

мы хотим позаимствовать аутентификационные данные. Уже в следующий раз, когда

жертва будет просматривать свои вкладки, она наткнется уже на сильно знакомый

ему интерфейс и, возможно, захочет проверить свою почту в данном окне (не

набивать же адрес заново в новом). А дальше наша страничка работает аналогично

методу Credential Harvester. Да, и начиная с версии SET 0.6.1, стало возможно

использовать SSL (как самоподписанный, так и заранее купленный сертификат). Так

что атака может стать еще более мощной и красивой.

CD/DVD/USB attack vector

Далеко не у всех в настройках отключена автозагрузка, да и LNK-эксплойт во

всю свирепствует, так что данное направление проникновения в систему до сих пор

представляет определенный интерес. SET позволяет создать необходимый материал

для такой атаки. Для этого необходимо воспользоваться пунктом меню Infectious

Media Generator, который любезно поинтересуется о твоих предпочтениях в payload,

Encoder, количестве итераций кодирования нагрузки (для AV bypass) и порта для

reverse-connect. В результате в корневой папке SET появится папка autorun с

двумя файлами: program.exe (наш payload) и autorun.inf, запускающий program.exe.

Записываем полученный материал на CD/DVD/USB и подсовываем жертве.

Teensy USB hid attack vector

Conclusion

Как видишь, социальная инженерия набирает новые обороты — благодаря ей можно

добиться того, чего не сможет ни один эксплойт. А с привлечением

автоматизированных средств это становится сделать намного более просто и

массово, так что пробив растет. Растет и количество пользователей ПК, а вот

компьютерная грамотность — только падает. И это только начало, мой друг, это

только начало.

Warning

Внимание! Информация представлена исключительно с целью ознакомления! Ни

автор, ни редакция за твои действия ответственности не несет!

В этой статье вы узнаете, как создать фишинговую страницу с помощью Kali Linux.

Здесь, мы попытаемся создать клон страницы, которая будет выглядеть и вести себя как страница входа в систему для сбора данных жертвы с использованием Social Engineering Toolkit.

По сути, мы перенаправим браузер жертвы на наш сервер. Этот дублированный сервер будет содержать указанную клонированную веб-страницу, которая взаимодействует и ведет себя как оригинал, и одна из лучших функций этой страницы заключается в том, что эта страница будет сохранять данные для входа в систему на нашем локальном диске вместо публикации данных на исходном сервере.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Давайте начнем.

Открываем терминал (Ctrl+Alt+t) и вводим:

Эта команда покажет ваш IP адрес, запомните его.

Далее, запускаем Social Engineering Toolkit:

Соглашаемся и вводим y.

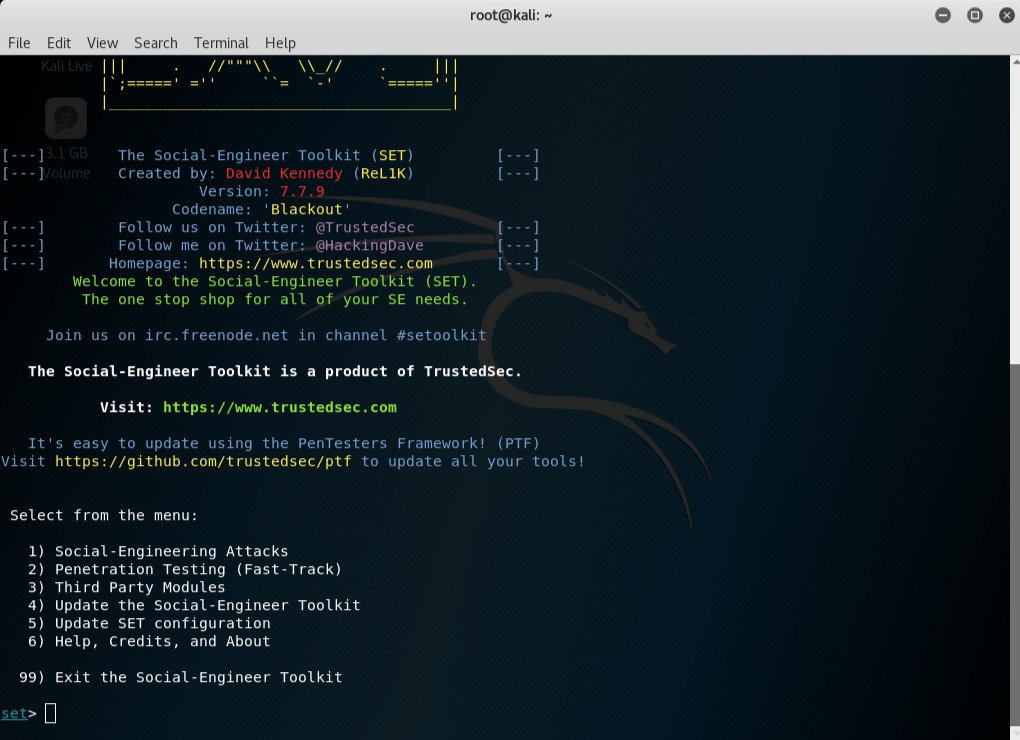

Теперь мы попадаем в меню SET.

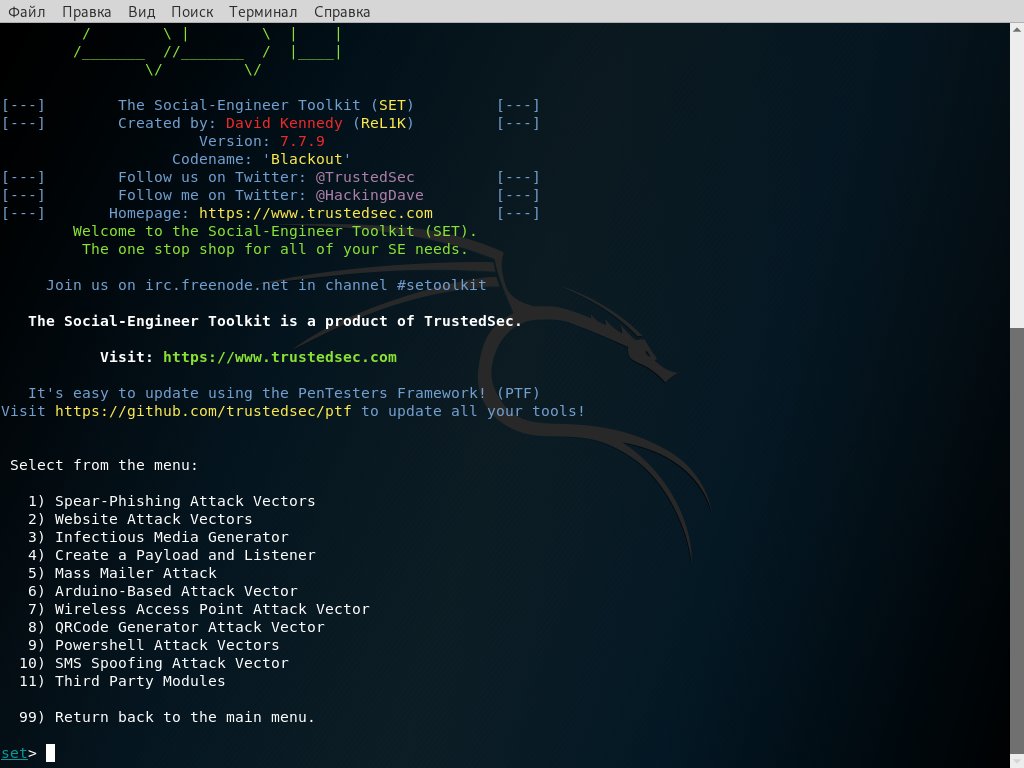

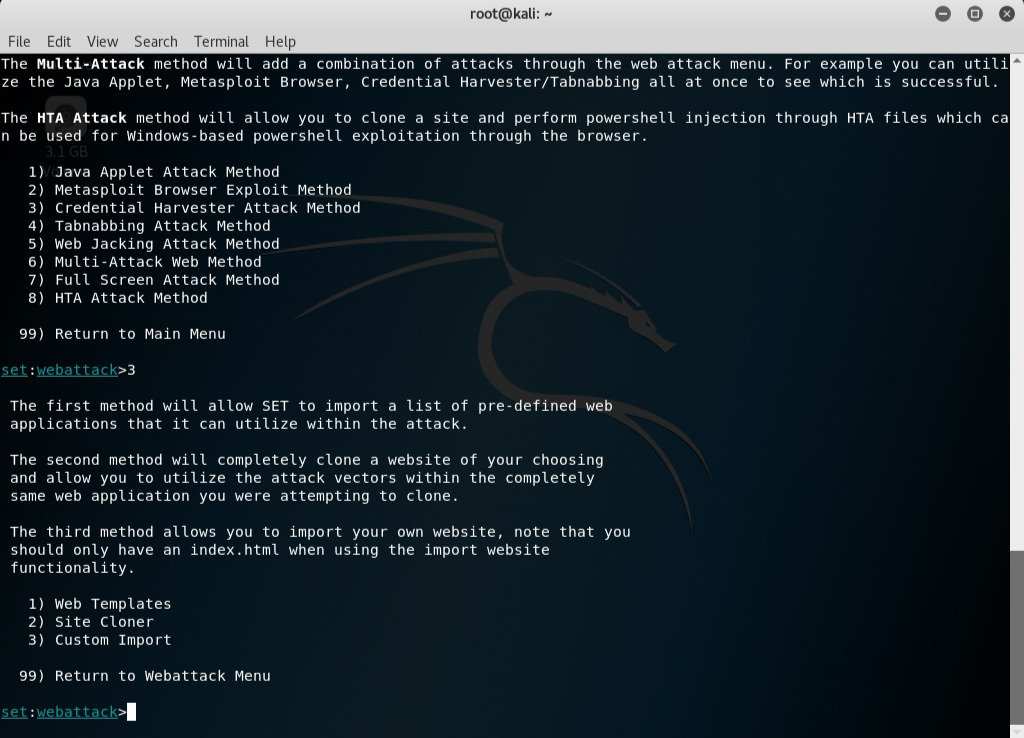

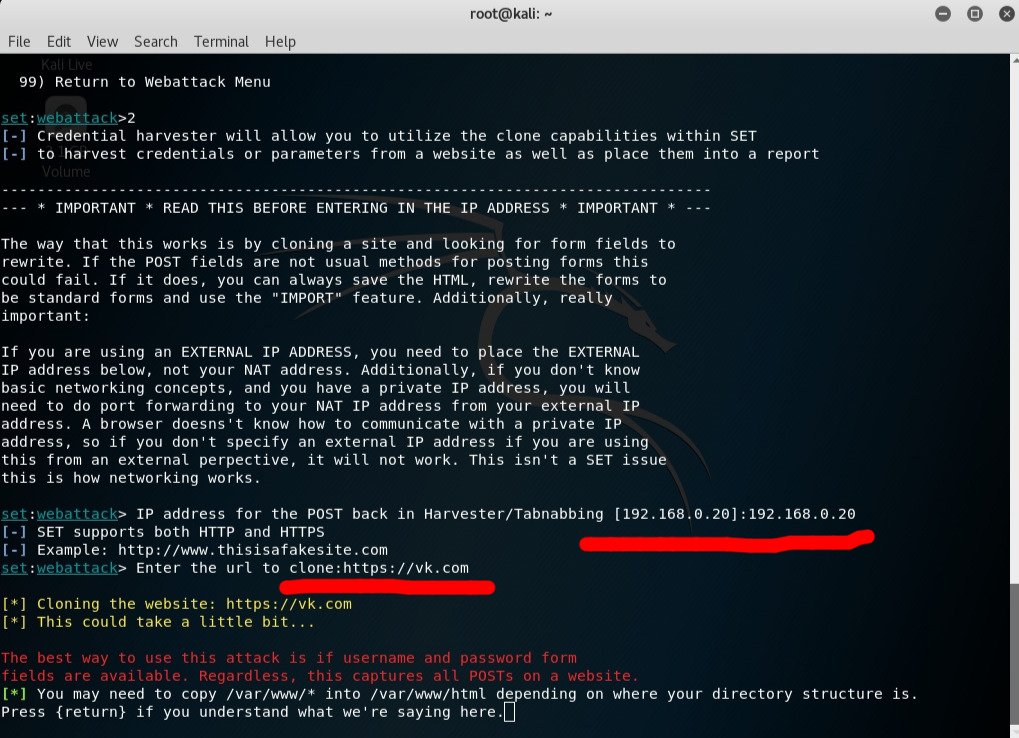

Как показано на скриншоте, выбираем 1. Далее будет похожее меню и нужно будет напечатать 2 (Website Attack Vectors). В следующем меню печатаем 3 (credential Of Victim).

Вы увидите это меню:

Обратите внимание, что если вы неправильно указали IP-адрес вашего компьютера, этот метод не будет работать.

Итак, после ввода вашего правильного IP-адреса, нажмите ввод.

Теперь он попросит вас ввести URL веб-страницы, которую вы хотите клонировать, как показано ниже.

Программа автоматически настроит и запустит веб-сервер. Также нужно, чтобы IP адрес был белый.

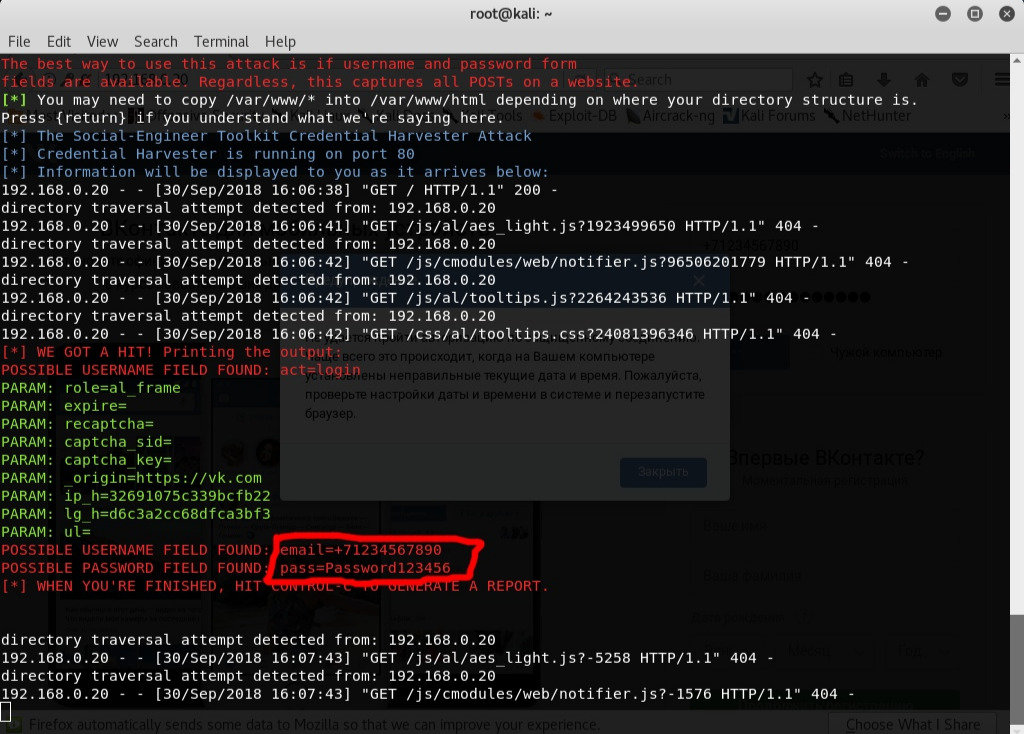

Жертва будет думать, что это оригинальная страница и когда жертва введет свои учетные данные, вы увидите эту информацию в /var/www/harvester , как показано на скриншоте ниже.

После открытия этого текстового файла вы увидите логин и пароль в формате, указанном ниже.

ПРИМЕЧАНИЕ. Эта статья предназначена только для образовательной цели, сайт не несет ответственности за любую незаконную деятельность, выполняемую пользователем.

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing).

Автор: 3psil0nLaMbDa a.k.a Karthik R, INDIA

Для чего я пишу об этом фреймворке?

Обычно при испытании проникновением наряду с поиском и эксплуатированием уязвимостей систем и программного обеспечения особенно эффективным является проникновение в человеческий разум и получение всей требуемой информации от первоисточника. Такое секретное искусство называется Социальной Инженерией. Программные коды компьютера и инструменты, облегчающие эту процедуру, называются Social Engineering Toolkit (SET).Что можно ожидать от этой статьи?

Данная статья рассказывает о скрытом запуске исполняемых файлов и уклонении от антивируса при помощи нескольких сценариев в фреймворке. Мы также рассмотрим случай социальной инженерии, когда работники организации достаточно осведомлены о возможных сетевых угрозах.Введение

В данной статье в качестве направления атаки мы рассмотрим Spear-фишинг и взлом сайта в подробностях.Значение слова Spear (копье) определяется как “оружие, состоящее из металлической части на конце”.

Фишинг означает разновидность мошенничества, при которой мошенник заставляет жертву поверить в подлинность информации, создавая поддельные сайты и выманивая, таким образом, информацию.

Spear-фишинг – специальный тип атаки, нацеленной на определенную жертву, а не на общую массу пользователей. Название появилось из-за аналогии с копьем, способным поразить только одного человека в определенный момент времени. Давайте рассмотрим этот вид атаки с SET.

При выборе пункта 1 в меню, мы видим следующее меню, где я выберу пункт 1. После этого будет выполнена массовая почтовая рассылка. Жертве будет отправлено электронное письмо, нужного мне содержания.

Рисунок 2. Для рассылки доступны различные начинки эксплойтов.

Я выбираю пункт 10 “Custom EXE to VBA (sent via RAR)”. Таким образом, мы отправим жертве вредоносный файл RAR.

Рисунок 3. Различные опции начинок эксплойтов. Также мы можем увидеть, как SET использует расширение Metasploit Meterpreter для получения доступа к удаленной системе.

Рисунок 4. Шаблоны SET. Использование собственного шаблона дает большие шансы уклонения от спам-фильтра.

Атака с веб-сайта:

Рисунок 5. Список опций, доступных в качестве направлений атаки с веб-сайта. Подробней будет рассмотрен метод JAVA апплета.

Tabnabbling – один из методов, при котором вы можете клонировать содержимое всего сайта и перехватывать нажатия клавиш на странице, размещенной на подменном сервере SET. Обычно при переключении вкладок пользователь видит страницу входа и становится жертвой атаки, ничего не подозревая он выдает информацию злоумышленнику . Другие атаки, вроде Metasploit browser exploit, используют уязвимость в браузере и получают полный доступ к системе жертвы. Метод Credential harvester помогает украсть личную информацию жертвы.

Рисунок 6. Выбор JAVA апплета в качестве шаблона.

Мы выбираем шаблон, требующий у пользователя разрешение на запуск JAVA плагина. В последующих меню мы выберем исполняемый файл shikata_ga_nai. Он эффективно уклоняется от антивируса и является достаточно мощным средством для получения управления над системой жертвы.

Рисунок 7. Происходит клонирование содержимого сайта, доступного по IP адресу 192.168.13.128. Также сообщается об успешной работе эксплойта в браузерах IE6, IE7, Safari и Firefox. В этом инструменте мы видим применение Metasploit для получения доступа.

Данный способ можно использовать для проверки осведомленности сотрудников и стойкости к угрозам социальной инженерии во время испытания проникновением.

Рисунок 8. Всплывающее окно спрашивает разрешение пользователя на запуск JAVA апплета, но когда пользователь нажимает кнопку “OK”, шелл meterpreter получит доступ к машине жертвы.

В данной статье дано краткое описание Social Engineer’s Toolkit (Набор Социального Инженера). В последующих статьях будут рассмотрены различные виды атак. Если у вас есть какие-либо пожелания, касающиеся данной темы, вы можете связаться со мной в любое время.

Social Engineering Toolkit (SET) – проект Devolution, поставляемый в комплекте с Backtrack в качестве фреймворка, который используется для испытания проникновением (Penetration Testing).

Автор: 3psil0nLaMbDa a.k.a Karthik R, INDIA

Для чего я пишу об этом фреймворке?

Что можно ожидать от этой статьи?

Введение

Значение слова Spear (копье) определяется как “оружие, состоящее из металлической части на конце”.

Фишинг означает разновидность мошенничества, при которой мошенник заставляет жертву поверить в подлинность информации, создавая поддельные сайты и выманивая, таким образом, информацию.

Spear-фишинг – специальный тип атаки, нацеленной на определенную жертву, а не на общую массу пользователей. Название появилось из-за аналогии с копьем, способным поразить только одного человека в определенный момент времени. Давайте рассмотрим этот вид атаки с SET.

При выборе пункта 1 в меню, мы видим следующее меню, где я выберу пункт 1. После этого будет выполнена массовая почтовая рассылка. Жертве будет отправлено электронное письмо, нужного мне содержания.

Рисунок 2. Для рассылки доступны различные начинки эксплойтов.

Я выбираю пункт 10 “Custom EXE to VBA (sent via RAR)”. Таким образом, мы отправим жертве вредоносный файл RAR.

Рисунок 3. Различные опции начинок эксплойтов. Также мы можем увидеть, как SET использует расширение Metasploit Meterpreter для получения доступа к удаленной системе.

Рисунок 4. Шаблоны SET. Использование собственного шаблона дает большие шансы уклонения от спам-фильтра.

Атака с веб-сайта:

Рисунок 5. Список опций, доступных в качестве направлений атаки с веб-сайта. Подробней будет рассмотрен метод JAVA апплета.

Tabnabbling – один из методов, при котором вы можете клонировать содержимое всего сайта и перехватывать нажатия клавиш на странице, размещенной на подменном сервере SET. Обычно при переключении вкладок пользователь видит страницу входа и становится жертвой атаки, ничего не подозревая он выдает информацию злоумышленнику . Другие атаки, вроде Metasploit browser exploit, используют уязвимость в браузере и получают полный доступ к системе жертвы. Метод Credential harvester помогает украсть личную информацию жертвы.

Рисунок 6. Выбор JAVA апплета в качестве шаблона.

Мы выбираем шаблон, требующий у пользователя разрешение на запуск JAVA плагина. В последующих меню мы выберем исполняемый файл shikata_ga_nai. Он эффективно уклоняется от антивируса и является достаточно мощным средством для получения управления над системой жертвы.

Рисунок 7. Происходит клонирование содержимого сайта, доступного по IP адресу 192.168.13.128. Также сообщается об успешной работе эксплойта в браузерах IE6, IE7, Safari и Firefox. В этом инструменте мы видим применение Metasploit для получения доступа.

Данный способ можно использовать для проверки осведомленности сотрудников и стойкости к угрозам социальной инженерии во время испытания проникновением.

Рисунок 8. Всплывающее окно спрашивает разрешение пользователя на запуск JAVA апплета, но когда пользователь нажимает кнопку “OK”, шелл meterpreter получит доступ к машине жертвы.

В данной статье дано краткое описание Social Engineer’s Toolkit (Набор Социального Инженера). В последующих статьях будут рассмотрены различные виды атак. Если у вас есть какие-либо пожелания, касающиеся данной темы, вы можете связаться со мной в любое время.

Подписывайтесь на каналы "SecurityLab" в Telegram и Яндекс.Дзен, чтобы первыми узнавать о новостях и эксклюзивных материалах по информационной безопасности.

Человек — самое слабое звено в безопасности. Благодаря социальной инженерии злоумышленники получают доступ к конфиденциальным данным и загружают в корпоративные системы вредоносные объекты. Но как именно это происходит и какие инструменты используются?

Введение

Обращаем внимание, что статья написана исключительно в ознакомительных целях и не призывает читателей к противоправным действиям!

Для начала стоит объяснить, что же такое социальная инженерия. Это метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Главной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Прежде всего, хочется познакомить читателей, пожалуй, с одним из самых мощных и универсальных инструментов, можно даже назвать его «швейцарским ножом» социальной инженерии. Называется он Social-Engineer Toolkit (SET), на рисунке показан его общий вид.

Рисунок 1. Общий вид инструмента Social-Engineer Toolkit

Знакомство с Social-Engineer Toolkit

Социально-технические атаки

Раздел включает в себя список векторов для атак:

- Векторы атаки веб-сайтов

- Инфекционный медиагенератор

- Создание полезной нагрузки и слушателя

- Массовая атака

- Вектор атаки на основе Arduino

- Вектор атаки беспроводной точки доступа

- Вектор атаки генератора QRCode

- Векторы атаки Powershell

- Сторонние модули

Сам раздел может работать в нескольких направлениях, начиная от создания и внедрения вредоносных нагрузок, массовых атак, атак на различные точки Wi-Fi, генерации QR-кода и прочее.

Рисунок 2. Разделы социально-технической атаки в Social-Engineer Toolkit

Раздел векторы веб-сайтов подразделяется на методы:

- Метод внедрения Java

- Метод использования браузера Metasploit

- Метод атаки на харвестерМетод атаки таббата

- Метод атаки веб-гейдинга

- Многопользовательский веб-метод

- Полноэкранный метод атаки

- Метод атаки HTA

Тут методы атак разделяются на разделы, начиная от внедрения и создания внутри java, использования уже готовых метасплоитов для фишинга, сбора данных, многопользовательских методов атак на выбор; имеется возможность использовать и все вместе — все зависит от фантазии злоумышленника.

Рисунок 3. Методы атак социально-технического раздела

Немного практики, или Как они это делают?

Предположим, злоумышленнику необходимо собрать данные о конкретной жертве, узнать логины, пароли и иметь доступ ко всей переписке. Значит, для этого он использует метод атаки на харвестер (то есть на сбор информации). Киберпреступник поступает следующим образом: выбирает пункт Social-Engineering Attacks (Социально-технические атаки), затем — Website Attack Vectors (Векторы веб-сайтов), после этого — Credential Harvester Attack Method (Способ атаки на харвестер). Появится три пункта меню: 1) Шаблоны веб сайтов; 2) Клонирование сайтов; 3) Пользовательский импорт.

Рисунок 4. Харвестерный тип выбор вектора атаки

Дальше злоумышленник узнает тип своего сетевого адреса, так как Social-Engineer Toolkit будет знать, куда перенаправлять всю собранную информацию. Для этого вводится команда ifconfig. В данном случае это адрес 192.168.0.20 (IP-адрес, присваиваемый вашему интерфейсу) — его злоумышленник будет клонировать и в дальнейшем атаковать. Пример с социальной сетью ВКонтакте показан ниже на рисунке.

Рисунок 5. Ввод сетевого адреса и клонирование сайта для атаки

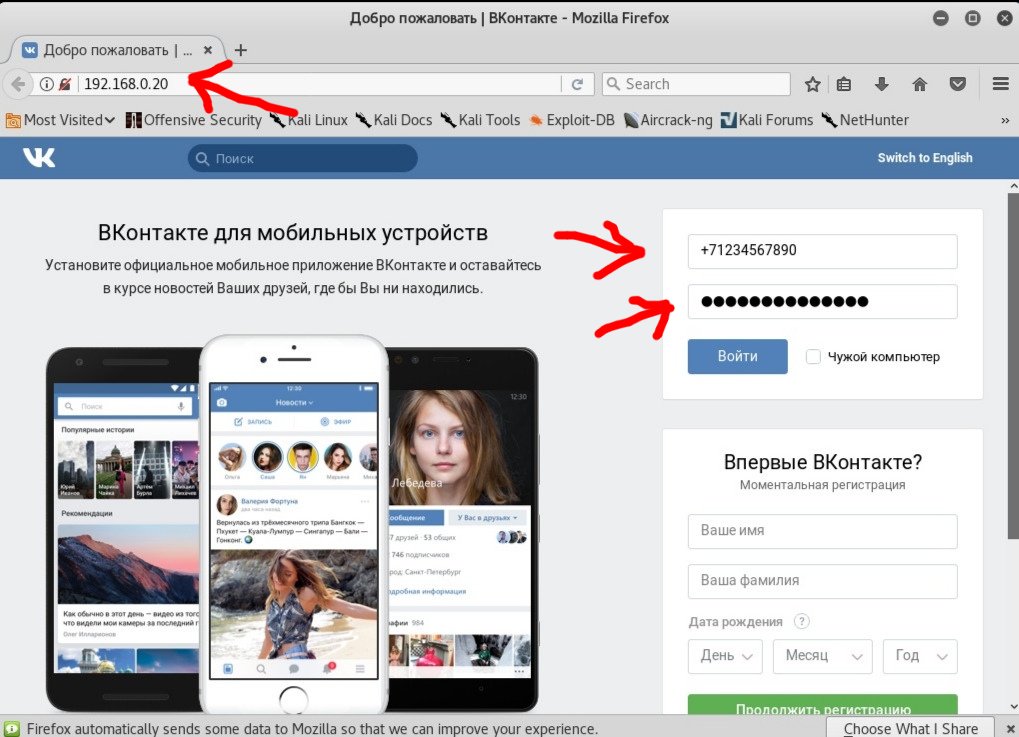

После завершения конфигурации злоумышленник использует стандартный сервис для конвертирования ссылки и отправляет ее жертве. Обычно присылается ссылка на фото или интересный контент от имени друга или коллеги. После перехода по ссылке пользователь видит знакомый интерфейс. Однако посмотрев в адресную строку, можно обратить внимание, что вместо привычного адреса там указан тот самый 192.168.0.20. Из-за невнимательности многие попросту не обращают на это внимание и вводят свои логин и пароль.

Рисунок 6. Вид поддельной страницы

После ввода своих конфиденциальных дынных система предлагает жертве зайти позже, якобы произошел какой-то сбой или пара логин-пароль не распознается. Что же тем временем видит злоумышленник? Логин и пароль, которые ввела жертва. Тем самым он заполучил полный доступ и теперь может вводить логин и пароль ничего не подозревающего пользователя на сервисе, под его профилем входить в его аккаунт и совершать в нем все, что захочет.

Рисунок 7. Конечный результат — злоумышленник получает логин и пароль жертвы

Не исключено, что последние события, связанные с утечкой персональных данных сотрудников Сбербанка, имели место благодаря этому инструменту. Он отлично подходит для такого типа атаки, и с его помощью можно также проводить массовую рассылку клиентам Сбербанка от лица сотрудников, чья база уже находится в руках злоумышленников. В целом, Social-Engineer Toolkit — мощный инструмент, которому пока нет равных. В более ранних версиях была функция отправки SMS от имени любого абонента и любой организации, но позже разработчики отключили модуль. И если бы он действовал в настоящее время, то проникновение в систему было бы намного легче, поскольку SMS-подтверждение как дополнительная защита сейчас распространено. Надолго ли отключена опция и какие модификации будут в будущем к инструменту — пока неизвестно.

Выводы

Метод социальной инженерии — это тонкое искусство. Овладев им, можно быть уверенным, что желаемый результат будет получен в 90-95% — все зависит от сообразительности злоумышленника и от подхода к определенной жертве. Как правило, на эту удочку попадаются невнимательные люди, которые не так требовательны к собственной безопасности и редко обращают внимание на малозначительные на первый взгляд детали (ссылка в браузерной строке, текст и прочее). Правда, надо признать, что опытные пользователи тоже попадаются на это, хотя и реже.

Как же избежать подобных неприятностей? Если вы используете социальные сети для общения, то обязательно кроме ввода логина и пароля используйте двухфакторную аутентификацию, тем самым вы создадите сложность злоумышленнику для проникновения в ваш профиль.

Внимательно смотрите на ссылку в браузерной строке — как правило, она очень схожа с оригиналом, разница в паре букв или цифр. Так что невнимательный пользователь может и не заметить обмана. Всегда лучше перепроверить, если имеется возможность: как правило, официальные сайты подлинных организаций находятся на самой первой строке поисковых систем. Если вам пришла подозрительная ссылка или просьба от друга, подруги, коллеги, то не поленитесь связаться с адресатом другим способом и уточнить, он ли ее прислал. Берегите себя и свои данные!

Sergei webware

Поговорим о том, как взламывать Facebook. Данное руководство должно расширить ваши знания о сетях, а также дать вам представление о том, как создаются поддельные веб-страницы, чтобы вы могли защититься от подобных атак. Не пытайтесь использовать эту информацию для взлома чужой учётной записи, иначе можете столкнуться с судебным иском. Если вы не читали предыдущий пост, сделайте это. Он не только познакомит вас с техническим подробностями, но и подготовит к тому, чем мы сейчас займёмся.

Набор инструментов социальной инженерии

Набор инструментов социальной инженерии (SET) был придуман и написан основателем TrustedSec. Это открытый проект на языке Python, направленный на испытания проникновением с использованием методов социальной инженерии. SET был представлен на крупных конференциях, включая Blackhat, DerbyCon, Defcon и ShmooCon. Сегодня этот набор, число загрузок которого превысило два миллиона, является стандартным инструментом для тестирования проникновением с использование социальной инженерии и поддерживается всем сообществом по сетевой безопасности.

Запустите Kali Linux. В консоли/терминале введите команду

_______________________________

/ _____/\_ _____/\__ ___/

\_____ | __)_ | |

/ | | |

/_______ //_______ / |____|

/ /

Select from the menu:

1) Social-Engineering Attacks

2) Fast-Track Penetration Testing

3) Third Party Modules

4) Update the Metasploit Framework

5) Update the Social-Engineer Toolkit

6) Update SET configuration

7) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set>

Теперь введите следующие команды, нажимая Enter после каждой из них.

1 [enter] 2 [enter] 3 [enter]

The first method will allow SET to import a list of pre-defined web

applications that it can utilize within the attack.

The second method will completely clone a website of your choosing

and allow you to utilize the attack vectors within the completely

same web application you were attempting to clone.

The third method allows you to import your own website, note that you

should only have an index.html when using the import website

functionality.

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu

Введите 2, чтобы выбрать инструмент клонирования сайтов.

Найдите свой IP

В новом окне терминала выполните команду ifconfig. Так вы узнаете свой ipv4 адрес, который нам и нужен.

Вернёмся к se-toolkit

Теперь утилита попросит вас указать IP адрес, на который будут отправлены данные. Это ваш IP адрес. Поскольку мы используем ваш внутренний IP адрес (так же известен, как локальный IP), поддельная страничка facebook будет работать только для компьютеров, подключённых к вашей локальной сети.

set:webattack>2

[-] Credential harvester will allow you to utilize the clone capabilities within SET

[-] to harvest credentials or parameters from a website as well as place them into a report

[-] This option is used for what IP the server will POST to.

Теперь запустите браузер в Kali Linux и введите в адресную строку свой IP. На экране появится страница входа facebook. Ведите в текстовые поля любые данные и попытайтесь войти на сайт. Эта информация сразу появится в окне se-toolkit. Если вы используете VMWare или virtualbox попробуйте ввести тот же IP адрес в браузер внутри виртуальной машины. Ваша поддельная страничка будет работать и там.

На самой машине с Kali Linux

Если мы введём что-нибудь в текстовые поля, эта информация тоже будет передана se-toolkit. Я ввёл «hackingwithkalilinux» в поле для имени пользователя и «password» в поле пароля. Вот что показывает se-toolkit:

Обратите внимание, что se-toolkit может продолжить вывод данных в консоль. Но большая их часть для нас пока не важна.

На машине с Windows 8 (хост)

Теперь я запустил Kali на виртуальной машине, которая работает на компьютере под управлением Windows 8. Посмотрим, сработает ли наш метод взлома в этой ситуации. Кроме этого, мы узнаем, способны ли современные браузеры указать пользователю на то, что страница является поддельной, и посмотрим, заблокирует ли брандмауэр передачу данных.

Я ввёл «windows8хост» и «пароль2», а затем нажал на кнопку входа. Вот что из этого вышло. А поскольку я уже был авторизован в данном браузере на Facebook, поддельная страничка перенаправила меня на оригинальный сайт.

Вывод: Данный метод отлично работает в пределах локальной сети.

Заставьте его работать через интернет

Для того чтобы эти техника начала работать через интернет, вам придётся использовать свой публичный IP адрес вместо частного. Узнайте свой публичный IP адрес с помощью Google, а затем воспользуйтесь им. Мы можете прибегнуть к помощи tinyurl или другого подобного сервиса, чтобы замаскировать url. В некоторых случаях придётся включить переадресацию портов, поскольку ваш маршрутизатор может блокировать трафик на 80 порте. Брандмауэр тоже может стать источником проблем. В следующем посте мы выведем ваш сборщик учётных данных в интернет и завершим данное руководство, сделав его полезным с практической точки зрения.

Читайте также: