Skipfish kali linux как пользоваться

Обновлено: 07.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать где находится человек

В этой статье будет показано, как с помощью социальной инженерии узнать точное (до дома) расположение пользователя. Это будет важно и тем, кто хочет защититься от подобных атак — вы увидите, чего категорически нельзя делать на ненадёжных сайтах и узнаете, какую информацию о вас может получить лицо, приславшее вам ссылку.

Описанная атака сработает, если пользователь откроет нашу ссылку с мобильного телефона (для точного определения расположения нужен GPS на устройстве «жертвы») и разрешит сайту использовать расположение пользователя. Независимо от того, включён ли GPS, при открытии пользователем ссылки мы получим следующую информацию:

- Операционная система

- Платформа

- Количество ядер процессора

- Объем оперативной памяти — приблизительные результаты

- Разрешение экрана

- Информация о GPU

- Имя и версия браузера

- Публичный IP-адрес

Если будут получено разрешение на доступ к расположению, мы можем получить:

- долготу

- широту

- точность

- высоту над уровнем моря — не всегда доступна

- направление — доступно только если пользователь движется

- скорость — доступно только если пользователь движется

Алгоритм действий очень простой:

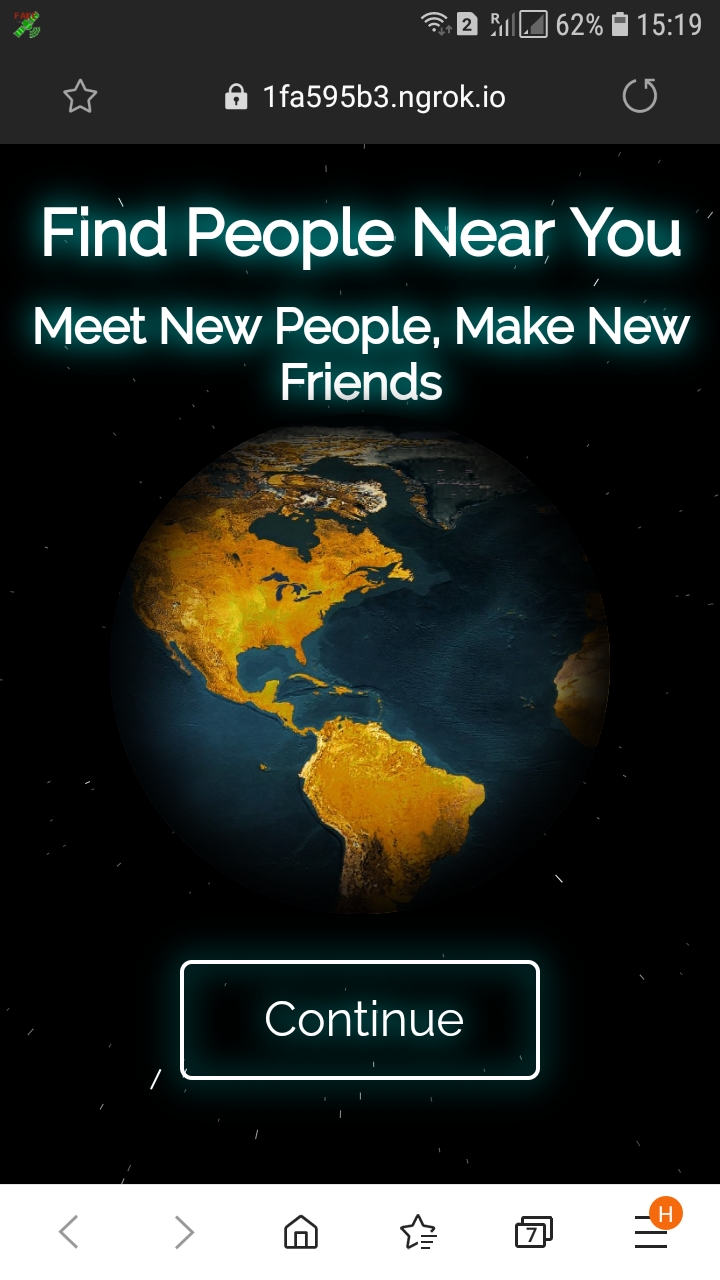

- Мы запускаем фишинговый сайт, который под предлогом, например, поиска новых знакомств рядом запрашивает разрешение на определение расположения пользователя.

- Отправляем пользователю ссылку на наш сайт.

- Если пользователь даёт разрешение сайту на получение его местоположения, то мы узнаём с точностью до десятков метров, где он сейчас находится.

- Даже если пользователь не даёт разрешения, но кликает ссылку, то мы узнаём его IP адрес, модель веб-браузера и некоторые другие характеристики его телефона или компьютера.

Программы для поиска расположения пользователя

Нам понадобятся две программы:

- seeker — запускает фишинговый сайт и анализирует полученные данные.

- ngrok — на тот случай, если у вас нет белого IP адреса (или хостинга); эта программа позволяет создавать ссылки на ваш сайт, благодаря чему сайт на вашем локальном компьютере можно открыть в Интернете. Больше подробностей об этой программе вы найдёте в статье «Как без белого IP локальный веб-сервер сделать доступным из Интернета».

Я покажу пример атаки из Kali Linux, если у вас другой дистрибутив, то инструкции по установке смотрите по ссылкам выше в карточках этих программ.

Установка seeker в Kali Linux

Установка ngrok в Kali Linux

Инструкция по использованию seeker

Далее всё очень просто, запускаем seeker:

Примечание: если при попытке запуска встроенного PHP сервера у вас возникли проблемы, то посмотрите содержимое файла ./logs/php.log. Если там вы найдёте ошибки с упоминанием open_basedir, то смотрите статью «Ошибка «Warning: Unknown: open_basedir restriction in effect.» (РЕШЕНО)».

На выбор присутствует два готовых шаблона:

Допустим, выбираю первый.

Затем выводится информация:

В ней сказано, что PHP сервер успешно запущен и ожидается взаимодействие с пользователем.

Теперь для создания тоннеля из Интернета до нашего локального сервера, в другом окне запускаем ngrok:

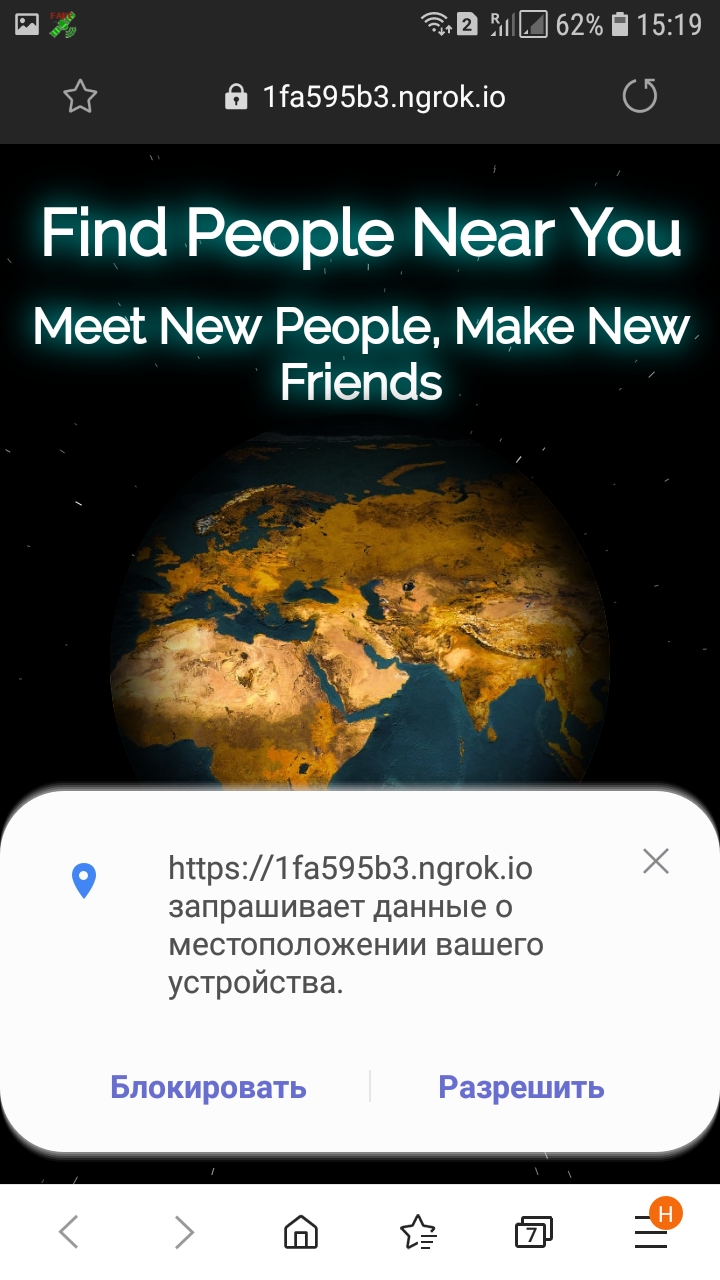

Возникает запрос на доступ к местоположению.

В окне seeker мы видим следующее:

Мы узнали IP и User Agent пользователя, но данные о местоположении не получены, просто потому, что у компьютера нет GPS модуля:

Откроем теперь фишинговую ссылку на мобильном телефоне.

Запрос данных о местоположении:

В этот раз получены данные локации:

Также сказано, что данные сохранены в файл по пути ./seeker/db/results.csv (относительно папки с файлами seeker). В этом файле хранятся все данные, в том числе с предыдущих атак.

Что можно улучшить для реальной атаки

Несмотря на полную реализацию и упаковку в удобную и простую программу, это скорее инструменты для демонстрации рабочего концепта атаки, чем для реальной атаки.

Он готовит интерактивную карту для целевого сайта, проводя рекурсивное сканирование.

Полученная карта затем аннотируется с результатом ряда активных проверок безопасности.

Окончательный отчет, созданный инструментом, призван служить основой для профессиональных оценок безопасности веб-приложений.

500+ против интернет-целей, 2000+ запросов в секунду в сетях LAN / MAN и 7000+ запросов против локальных экземпляров.

Автоматическое построение списка слов на основе анализа содержимого сайта.

Эвристическое распознавание нечетких путей и схем обработки параметров, основанных на запросах.

Подписи контента стиля Snort, которые будут отображать ошибки сервера, утечки информации или потенциально опасных веб-приложений.

Связанные проверки безопасности предназначены для обработки сложных сценариев: Безопасный XSS (путь, параметры, заголовки), слепые SQL или XML-инъекции или вставка скрытой оболочки.

Как установить Skipfish

В Kali Linux skipfish уже предустановлен

В Ubuntu / Debian вы можете выполнить установку из репозитория:

Запуск этого сканера безопасности веб-приложений

Шаг 1: Чтобы получить все параметры впишите skipfish -h

Шаг 2: Сканирование цели и запись вывода в каталог.

Он будет проверять каждый запрос, внешние / внутренние ссылки и статистику.

После завершения сканирования будет создана профессиональная оценка безопасности веб-приложений.

Для сканирования подстановочных доменов

-H Вставить любые дополнительные, нестандартные заголовки.

-F Определение пользовательского сопоставления между хостом и IP-адресом.

-d Ограничивает глубину сканирования до указанного количества подкаталогов.

-c Ограничивает количество childs в каталоге.

-x Ограничивает общее число потомков на ветку дерева обхода.

-r Ограничивает общее количество запросов на отправку при сканировании.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

Например, я ищу TomCat:

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Шило в мешке не утаить: по неведению (правда, в некоторых случаях — умышленно) даже крупные корпорации оставляют дыры в своей системе безопасности. Жизненно важно как можно быстрее (1) локализовать их и (2) пофиксить. К счастью, существует множество различных продуктов, которые помогают с первым пунктом. Среди них можно выделить Kali, дистрибутив Linux, разработанный для тестирования систем безопасности. В этой статье я расскажу, как использовать Kali Linux для исследования вашей системы и поиска слабых мест, имитируя атаку злоумышленника.

Дистрибутив Kali включает множество инструментов, каждый из которых имеет открытый исходный код. Достаточно запустить установку дистрибутива и все эти инструменты будут доступны из коробки.

В качестве подопытных я буду использовать две системы:

Поиск открытых портов

Я начал с базового сканирования системы 2. Сканируя систему с помощью Nmap, можно узнать, какие порты и службы видны из системы 1, запускающей сканирование.

Итак, первым делом можно найти несколько «интересных» открытых портов — потенциальных слабых мест. На самом деле, любой открытый порт интересен, потому что с его помощью больше шансов взломать сеть. В этом примере 21, 22, 80 и 443 — это ещё и порты часто используемых служб. Но пока я просто занимаюсь разведкой и пытаюсь получить как можно больше информации о системе, которую хочу взломать.

После этого для более глубокого анализа я выбраю порт 80 и запускаю команду Nmap с аргументами -p 80 и -A. Это позволяет получить информацию об операционной системе и приложении, которое использует 80-й порт.

Здесь нас интересуют следующие строки:

Поиск информации о пользователях

Поскольку теперь я знаю, что это сервер WordPress, я могу использовать WPScan для получения информации о потенциальных уязвимостях. Хорошо бы найти несколько имён пользователей и их пароли. Чтобы найти их в данном в экземпляре WordPress, используем опции --enumerate u:

__ _______ _____

\ \ /\ / /| |__) | (___ ___ __ _ _ __

\ \/ \/ / | ___/ \___ \ / __|/ _` | '_ \

WordPress Security Scanner by the WPScan Team

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

[+] Started: Tue Feb 16 21:38:49 2021

[i] User(s) Identified:

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

Отлично, найдены два пользователя: admin и pgervase. Я попытаюсь подобрать пароль для пользователя admin, используя словари паролей — текстовый файл с набором возможных вариантов. Я возьму словари из 3 231 и из 3 543 076 137 строк.

Подбор пароля с атакой по словарю

Для атаки по словарю можно использовать разные инструменты. Вот два примера команд с Nmap и WPScan:

Эти два инструмента, конечно же, могут гораздо больше, но и для подбора паролей тоже годятся.

А вот эта команда WPScan, например, выводит пароль в конце файла:

Раздел Valid Combinations Found в конце содержит имя пользователя admin и его пароль. На перебор 3 231 строк ушло всего две минуты.

У меня есть ещё один файл словаря с 3 238 659 984 уникальными записями, что займет гораздо больше времени.

Nmap выдаёт результат намного быстрее:

Поиск Heartbleed-уязвимости

Мы видим, что в версиях протоколов, которые используются на сервере, Heartbleed-уязвимость не обнаружена:

Ну что ж, значит через модуль Heartbeat я не могу получить доступ к оперативной памяти и данным сервера. Что ж… видно не судьба :)

Советы по предотвращению и защите от взлома

Можно написать много статей про то, как противостоять атакам хакеров всех мастей. Тут я ограничусь общими рекомендациями:

-

Изучайте свою систему: какие порты открыты, какие порты должны быть открыты, кто должен иметь возможность видеть эти порты и какой объём трафика должен проходить через них. Nmap вам в помощь.

Полезные материалы (на английском языке)

То, что описано в этой статье, — лишь вершина айсберга. Чтобы погрузиться глубже, вы можете изучить следующие ресурсы:

Облачные серверы от Маклауд быстрые и безопасные.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!

Программы кали линукс – коротенько о составе утилит, входящих в сборку.

Кали Линукс предлагает уже состоявшийся список программ и утилит для тестирования на проникновение. По меню справа сверху можно увидеть, что они уже сгруппированы по назначению в ниспадающем меню. Разбиты на 13 груп по назначению, 14 пункт – приложения для повседневных задач: проигрыватель, дефрагментатор, описковик, словарь. Вобщем всё то, что делает Кали не просто инструментом взлома, а ещё и нормальной ОСью для привычной работы.

Можете развернуть список специальных утилит:

С каждой новой версией список в каждой групее пополняется. Начнём по порядку и кратким обзором. Всё равно придётся рассматривать некоторые на отдельных примерах, а к некоторым вы никогда уже не прикоснётесь в силу “морального износа”. Разворачивая группы и подгруппы, вы заметите, что большинство из них оформлены значком Кали. Это означает, что перед вами инструмент, понимающий только специальные команды и запускаемый из окна терминала. Его исполнение будет выражаться в виде batch. А первый запуск практически всегда сопровождается списком атрибутов команд в виде справки.

Сбор информации

- acccheck

- ace-voip

- Amap

- AQUATONE

- arp-scan

- Automater

- badKarma

- bing-ip2hosts

- braa

- Bro

- Bypass firewalls by abusing DNS history

- CaseFile

- CATPHISH

- CDPSnarf

- cisco-torch

- CloudFail

- Cookie Cadger

- copy-router-config

- DMitry

- dnmap

- dnsenum

- dnsmap

- DNSRecon

- dnstracer

- dnstwist

- dnswalk

- DotDotPwn

- Dublin Traceroute

- enum4linux

- enumIAX

- exploitdb

- EyeWitness

- Faraday

- FinalRecon

- Fierce

- Firewalk

- flashlight

- fragroute

- fragrouter

- Ghost Phisher

- GitMiner

- GoLismero

- goofile

- Habu

- Hoper

- HostHunter

- hping3

- hsecscan

- HTTrack

- linux-exploit-suggester

- Insiderer

- InSpy

- InTrace

- Intrigue-core

- ident-user-enum

- iptodomain

- iSMTP

- IVRE

- lbd

- LinEnum

- Machinae

- Maltego

- Masscan

- MassMine

- mat

- Metagoofil

- Miranda

- nbtscan-unixwiz

- Nmap

- ntop

- NULLinux

- Orbit

- Orc

- OSRFramework

- p0f

- Parsero

- PhoneInfoga

- RAWR

- Reconnoitre

- Recon-ng

- rdp-sec-check

- SET

- Sherlock

- SMB Spider

- SMBCrunch

- SMBMap

- smtp-user-enum

- snmpcheck

- Sn1per

- Social Mapper

- SPARTA

- SpiderFoot

- sslcaudit

- SSLsplit

- SSLstrip (SSLStrip+)

- SSLyze

- Sublist3r

- testssl.sh

- THC-IPV6

- theHarvester

- TIDoS-Framework

- TLSSLed

- twofi

- Ultimate Facebook Scraper (UFS)

- URLCrazy

- webanalyze

- WebXploiter

- Whatportis

- wig

- Wireshark

- WOL-E

- Xplico

- XRay

- YAWAST

- ZMap

Сканеры сетей

Такие программы предназначены для сканирования локальных и внешних сетей с целью составления их карт и поиска возможных уязвимостей.

Свободная утилита для сканирования и аудита безопасности сетей. Инструмент широко используется для сканирования узлов, получения списка открытых портов, сканирования запущенных сервисов и идентификации хостов в сети. Network Mapper поддерживает различные способы сокрытия процесса сканирования, параллельное сканирование, обход систем IDS и межсетевых экранов.

У продукта есть кроссплатформенный GUI Zenmap.

ZMap отличается высокой скоростью работы. Этот инструмент изначально создавался как более быстрая альтернатива Nmap для сканирования всей сети, а не отдельных фрагментов. Чтобы добиться скорости в 1,4 млн пакетов в секунду, достаточно обычного компьютера с гигабитным соединением.

Возникает вопрос: а зачем в таком случае нужен Nmap? Дело в том, что у ZMap есть существенный недостаток: очень высокая нагрузка, которая способна вывести из строя сетевое оборудование. Поэтому для точечного сканирования и небольших сетей предпочтительнее использовать Nmap.

Masscan

Ещё один массовый асинхронный сканер, который работает со скоростью до 25 млн пакетов в секунду. Полезен для сканирования огромных сетей, таких как Интернет. Синтаксис Masscan схож с Nmap, а скорость работы превышает скорость ZMap. Но главный недостаток такой же, как и у последнего: огромная нагрузка на сеть.

Анализ уязвимостей

- APT2

- BBQSQL

- BED

- cisco-auditing-tool

- cisco-global-exploiter

- cisco-ocs

- cisco-torch

- copy-router-config

- CrackMapExec

- DBPwAudit

- Doona

- DotDotPwn

- Greenbone Security Assistant

- GSD

- HexorBase

- Inguma

- jSQL Injection

- Lynis

- Nmap

- NoSQLMap

- ohrwurm

- openvas-administrator

- openvas-cli

- openvas-manager

- openvas-scanner

- Oscanner

- Powerfuzzer

- sfuzz

- SidGuesser

- SIPArmyKnife

- sqlmap

- Sqlninja

- sqlsus

- THC-IPV6

- tnscmd10g

- unix-privesc-check

- Yersinia

Проблемы с доступом? FreeGate – прокси-приложение для всех браузеров.

Всё, что вам остаётся сделать, это пройти простейшую процедуру регистрации и приступить к закачке торрента. Он занимает крохи, в пределах нескольких килобайт. При запуске торрент-файла в дело вступит торрент-клиент, предварительно установленный на ваш компьютер или исполнительный файл его портативной версии (как кому удобнее). В качестве торрент-клиента я могу сам предложить BitTorrent. Всегда им пользуюсь.

Наверное, всевозможные пути для скачивания Кали Линукс , у вас перед глазами. Приступаем к прожигу на диск или установке с флешки. Кто забыл, как прожигать диск при имеющемся образе программы, пожалуйте на поиск по сайту. Там я описал один из вариантов записи. Также вашему вниманию я предлагаю вариант установки Кали на флешку с последующим запуском с неё и возможностью, что крайне важно, обновляться и сохранять все изменения: Как установить Кали Линукс на флешку.

Криминалистические инструменты

- arpwatch

- ARTLAS

- Autopsy

- Bash Scanner

- Binwalk

- Bro

- bulk-extractor

- Capstone

- chntpw

- Cuckoo

- dc3dd

- ddrescue

- DFF

- diStorm3

- Dumpzilla

- extundelete

- ext4magic

- Foremost

- Galleta

- GoAccess

- Guymager

- iPhone Backup Analyzer

- Loki

- LORG

- mitmcanary

- PhotoRec

- p0f

- pdf-parser

- pdfid

- pdgmail

- peepdf

- Python-dsstore

- RegRipper

- regrippy

- simple findbackdoor

- Sleuth Kit

- TestDisk

- TrID

- usbrip

- Volatility

- waidps

- Xplico

Беспроводные атаки

- 3vilTwinAttacker

- Airbase-ng

- Aircrack-ng (набор программ)

- Aircrack-ng (программа)

- Aireplay-ng

- airgeddon

- Airmon-ng

- Airodump-ng

- Airolib-ng

- Asleap

- AtEar

- Besside-ng

- BlueHydra

- Bluelog

- BlueMaho

- Bluepot

- BlueRanger

- Bluesnarfer

- BoopSuite

- BtleJuice

- Btproxy

- Bully

- coWPAtty

- crackle

- create_ap

- eapmd5pass

- Easside-ng

- Fern Wifi Cracker

- Fluxion

- FreeRADIUS-WPE

- gerix wifi cracker 2

- Ghost Phisher

- GISKismet

- Gqrx

- gr-scan

- hack-captive-portals

- HandShaker

- Hashcatch

- hcxdumptool

- hcxtools

- hostapd-wpe

- infernal-twin

- iSniff-GPS

- kalibrate-rtl

- KillerBee

- Kismet

- LANs

- linset

- Mana

- mdk3

- mdk4

- mfcuk

- mfoc

- mfterm

- mitmAP

- Multimon-NG

- OneShot

- Penetrator-WPS

- Pyrit

- PixieWPS

- Reaver (reaver-wps-fork-t6x)

- redfang

- Router Scan by Stas’M

- RTLSDR Scanner

- Spooftooph

- trackerjacker

- waidps

- Wash

- Wesside-ng

- Wifi Honey

- WiFi-autopwner

- wifijammer

- wifiphisher

- WiFi-Pumpkin

- Wifitap

- Wifite

- Wireless IDS

- WPA2-HalfHandshake-Crack

- zizzania

Анализаторы трафика

Это программы, которые позволяют перехватывать свой или чужой трафик с его дальнейшим анализом. Анализаторы трафика, также известные как снифферы, используются для диагностики сети и перехвата паролей.

tcpdump

tcpdump — сниффер с интерфейсом командной строки, с которым можно посмотреть, какие пакеты проходят через сетевую карту в данный момент. Чаще всего используется для отладки сети и в учебных целях, но возможности утилиты также позволяют проводить сетевые атаки и выявлять сканирование хоста.

За время существования этого инструмента формат его отчётов стал своего рода стандартом для других анализаторов, поэтому tcpdump без проблем работает в тандеме с другими программами.

Wireshark

Wireshark — это кроссплатформенный анализатор сетевых протоколов, который обеспечивает захват сетевых пакетов в реальном времени, просмотр их содержимого, сортировку и фильтрацию полученной информации, отображение статистики нагрузки на сеть и многое другое. Его возможности схожи с функциональностью tcpdump, но Wireshark выгодно отличает удобный пользовательский интерфейс, сортировка и фильтры. Инструмент с открытым исходным кодом.

Анализатор широко используется в государственных и образовательных учреждениях, на коммерческих и некоммерческих предприятиях.

mitmproxy

Веб приложения

- adfind

- Admin Page Finder

- Amass

- apache-users

- Arachni

- ATSCAN

- BBQSQL

- BlindElephant

- BruteXSS

- Burp Suite

- Cangibrina

- CutyCapt

- DAVTest

- deblaze

- DIRB

- DirBuster

- dirsearch

- droopescan

- fimap

- Findomain

- FunkLoad

- Gobuster

- Grabber

- hsecscan

- hURL

- Interlace

- IronWASP

- jboss-autopwn

- joomscan

- jSQL Injection

- lulzbuster

- Maltego

- Metasploit

- Nikto

- NoSQLMap

- PadBuster

- Paros

- Parsero

- Plecost

- Powerfuzzer

- ProxyStrike

- Recon-ng

- SCANNER – INURLBR

- Skipfish

- Sn1per

- sqlmap

- Sqlninja

- sqlsus

- SubFinder

- testssl.sh

- ua-tester

- Uniscan

- Vega

- VHostScan

- Waybackpack

- waybackurls

- Wayback Machine Downloader

- w3af (w3af_console)

- w3af (w3af_gui)

- webanalyze

- WebScarab

- Webshag

- WebSlayer

- WebSploit

- wig

- Wfuzz

- WhatWeb

- WPForce

- WPScan

- WPSploit

- Xmlrpc brute

- XssPy

- XSSer

- zaproxy

Инструменты эксплуатации

- Armitage

- APT2

- Backdoor Factory

- BeEF

- BDFProxy

- cisco-auditing-tool

- cisco-global-exploiter

- cisco-ocs

- cisco-torch

- Commix

- crackle

- DS_Store_crawler_parser

- ds_store_exp

- Evilginx

- evilginx2

- Invoke-TheHash

- jboss-autopwn

- keimpx

- Linux Exploit Suggester

- Maltego

- Metasploit

- mimikatz

- MSFvenom Payload Creator (MSFPC)

- mXtract

- ngrok

- PoisonTap

- Router Scan by Stas’M

- RouterSploit

- seeker

- SET

- ShellNoob

- sqlmap

- sshprank

- THC-IPV6

- WPForce

- WPSploit

- XPL SEARCH

- Yersinia

Sniffing и Spoofing

- arpspoof

- bettercap

- Burp Suite

- DNSChef

- dns2proxy

- Driftnet

- etter.conf

- Ettercap

- Ettercap_curses и Ettercap-pkexec

- ettercap-plugins

- Etterfilter

- Etterlog

- fiked

- hamster-sidejack

- HexInject

- iaxflood

- Intercepter-NG

- inviteflood

- iSMTP

- isr-evilgrade

- LANs

- Mana

- MITMf

- mitmproxy

- Net-Creds

- ohrwurm

- protos-sip

- PytheM

- rebind

- Responder

- rtpbreak

- rtpinsertsound

- rtpmixsound

- sctpscan

- SIPArmyKnife

- SIPp

- SIPVicious

- SniffJoke

- SSH MITM

- SSLsplit

- SSLstrip (SSLStrip+)

- THC-IPV6

- Urlsnarf

- VoIPHopper

- WebScarab

- Webspy

- Wifi Honey

- Wireshark

- Xerosploit

- xspy

- Yersinia

- zaproxy

Комплексные инструменты

Это программы, которые характеризуются широкой функциональностью и обеспечивают комплексную проверку возможных уязвимостей.

Burp Suite

Популярная платформа для тестирования безопасности веб-приложений, которая доступна на Kali Linux из коробки. По сути, это набор взаимосвязанных компонентов, которые обеспечивают полноценный аудит безопасности.

Функциональные возможности не ограничиваются поиском файлов, отображением содержимого приложения, подбором паролей, фаззингом, перехватом и модификацией запросов. В магазине BApp Store можно найти дополнительные расширения для Burp Suite, которые способны увеличить функциональность программы.

Можно выбрать один из трёх доступных планов.

OWASP ZAP

Кроссплатформенный инструмент с открытым исходным кодом, который поддерживается безопасниками со всего мира и имеет много общего с Burp Suite. OWASP ZAP удобен в использовании. Интерфейс состоит из нескольких окон. Есть поддержка 13 языков, включая английский.

Позволяет автоматически находить уязвимости в безопасности веб-приложений в процессе разработки и тестирования. Таким образом, программа будет полезной не только пентестерам, но и самим веб-разработчикам.

Metasploit

Metasploit Framework — это популярная открытая платформа для создания и отладки эксплойтов под различные операционные системы. Включает в себя огромную базу опкодов и позволяет скрывать атаки от IDS/IPS систем. Благодаря этому тестирование на уязвимости максимально приближено к реальным сценариям.

На момент написания статьи проект насчитывает более 700 контрибьюторов. Metasploit Framework работает на Windows, Linux и других UNIX-подобных системах.

Атаки на пароли

- acccheck

- BruteSpray

- BruteX

- Burp Suite

- CeWL

- chntpw

- cisco-auditing-tool

- CmosPwd

- CrackLord

- creddump

- Crowbar

- crunch

- CUPP

- DBPwAudit

- DumpsterDiver

- findmyhash

- gpp-decrypt

- Hashcat

- hashcat-utils

- hashdeep

- Hasher (Hashes)

- hashID

- hash-identifier

- Hashrat

- HashTag

- hcxkeys

- HexorBase

- John the Ripper

- Johnny

- LaZagne

- Maltego

- Maskprocessor

- Medusa

- Mentalist

- multiforcer

- Ncrack

- oclgausscrack

- oclHashcat

- omnihash

- ophcrack

- PACK

- patator

- phrasendrescher

- polenum

- PW-Inspector

- PytheM

- RainbowCrack

- rcracki-mt

- RSMangler

- Sn1per

- SPARTA

- SQLdict

- Statsprocessor

- THC-Hydra

- THC-pptp-bruter

- TrueCrack

- truffleHog

- VNCrack

- WebScarab

- Xmlrpc brute

- zaproxy

- Списки слов (словари)

Hydra

Читайте также: