Служба advanced threat protection в защитнике windows как включить

Обновлено: 08.07.2024

В некоторых случаях при использовании стороннего антивируса, бывает, что Защитник Windows автоматически не отключается и в таком случае пользователь прибегает к различным способам принудительного отключения встроенного антивируса.

В этой статье мы поэтапно разберем все способы решения проблем с обратным запуском Защитника Windows 10.

Итак, если вы столкнулись с тем, что Защитник автоматически не включается и в Параметрах Windows 10 сообщает об отключении системным администратором, то тогда вам стоит выполнить перечисленные ниже рекомендации.

Содержание

1. Заражение системы как причина невозможности запуска Защитника Windows 10

Вредоносная программа может различными способами блокировать включение Защитника Windows. В первую очередь зловредную программу нужно удалить. Для этого выполните сканирование системы антивирусным сканером, стоит выполнить сканирование даже двумя различными сканерами. Советую выбрать сканер из числа Рекомендуемых сканеров на странице: Антивирусные сканеры.

Для лучшей эффективности работы сканеров, проводить сканирование советую в Безопасном режиме загрузки системы.

После того как угроза была устранена, пользователь может столкнутся с тем, что из-за последствий работы вредоносной программы, Защитник Windows все еще не запускается. Для её решения переходим к следующему этапу рекомендаций.

2. Повреждение системных файлов Windows 10 как проблема запуска Защитника Windows

Вредоносная программа или ошибка другой программы могут нарушить целостность системных файлов Windows 10. Это так же может повлиять на работу Защитника Windows.

Для восстановления системных файлов Windows нужно в меню Пуск ввести слово Командная строка или cmd.exe и запустить её от имени Администратора (нажмите правой кнопкой мыши по приложению Командная строка и из появившегося списка действий выберите Запуск от имени администратора).

После того как вы открыли Командную строку от имени Администратора переходим непосредственно к восстановлению поврежденных файлов. В первую очередь с помощью инструмента DISM мы выполним проверку и исправления внутреннего системного образа Windows 10, с помощью которого чуть позже будем восстанавливать файлы системы.

В командной строке Windows поочередно вводим следующие команды DISM:

Следующая команда, как и команда выше, выполняют проверку целостности образа Windows без его восстановления:

Команда восстановления поврежденного образа Windows:

Завершив восстановление образа Windows, переходим к восстановлению системных файлов. Оба этапа являются важными для восстановления повреждений системы.

В Командной строке выполняем команду:

Как правило этого будет достаточно для восстановления системных файлов. У нас на сайте вы можете подробнее прочесть о работе инструмента DISM и о восстановлении системы с помощью команды SFC.

3. Как включить Защитник Windows с помощью системного реестра

Распространенным способом отключения Защитника является отключение с помощью системного реестра. В нашем случае мы будем включать Защитник через редактирование реестра.

В первую очередь нам нужно удалить ключи реестра, отвечающие за отключение Защитника Windows.

Редактор реестра можно открыть через меню Пуск или запуском команды regedit.exe (клавиша Win в сочетании с клавишей R ).

Перед началом любой правки реестра советую сделать резервную копию реестра. Для этого в меню редактора реестра выберите Файл > Экспорт и сохраните указанный файл.

Открыв редактор реестра, в его адресной строке вводим следующий путь:

Если в папке реестра есть подпапка с названием Real-Time Protection, то её нужно удалить, нажав на неё правой кнопкой мыши и выбрать Удалить.

- Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

- Назовите параметр DisableAntiSpyware и нажмите Enter.

- Щелкните дважды по созданному ключу и установите значение от 0, затем нажмите ОК. Важно, значение обязательно должно быть 0, т.к другое значение отключит Защитник Windows.

После внесения изменений в реестр, необходимо перезагрузить систему.

4. Как включить Защитник Windows с помощью редактора групповой политики

С помощью редактора групповой политики Windows, можно так же отключать или включать Защитник Windows.

- Для открытия редактора групповой политики нажмите на иконку Поиск (или клавишу Win + R ) и введите gpedit.msc.

- Нужный нам параметр расположен по следующему пути:

- В правой части окна выберите политику Выключить антивирусную программу “Защитник Windows”. В появившемся окне установите состояние политики на Отключено или Не задано и примените изменение, затем нажмите ОК.

- Затем перейдите по следующему пути:

- В правой части окна выберите политику Включить наблюдение за поведением. В появившемся окне установите состояние политики на Отключено или Не задано и примените изменение, затем нажмите ОК.

- Находясь в разделе “Защита в режиме реального времени” выберите политику Отслеживать активность программ и файлов на компьютере. В открывшемся окне установите состояние политики на Не задано и примените изменение, затем нажмите ОК.

- Находясь в разделе “Защита в режиме реального времени” выберите политику Включить проверку процессов, если включена защита реального времени. В открывшемся окне установите состояние политики на Не задано и примените изменение, затем нажмите ОК.

- Находясь в разделе Защита в режиме реального времени” выберите политику Проверять все загруженные файлы и вложения. В открывшемся окне установите состояние политики на Не задано и примените изменение, затем нажмите ОК.

Затем перезагрузите систему.

5. O&O ShutUp10 и другие подобные программы как причина невозможности запуска Защитника Windows

Если вы пользуетесь программой O&O ShutUp10 или другими подобными утилитами, то самое время вспомнить о них и в их настройках выключить опцию отключения Защитника. После применения изменений нужно перезагрузить систему.

6. Как включить Защитник Windows, когда ни один из способов не помог

В таком случае должен помочь следующий твик реестра - Включить Защитник Windows reg.zip. Твик реестра нужно обязательно запускать в Безопасном режиме системы.

Примечание. Напомню, перед работой с реестром рекомендуется сделать резервную копию реестра (в меню редактора Файл > Экспорт).

В архиве два файла реестра, WinDefend.reg и wscsvc.reg, поочередно нажимаем на них правой кнопкой мыши и из выпадающего списка выбираем Слияние.

Перезагружаем систему. Скорее всего после проделанных рекомендаций у вас включится Защитник Windows.

Ответ

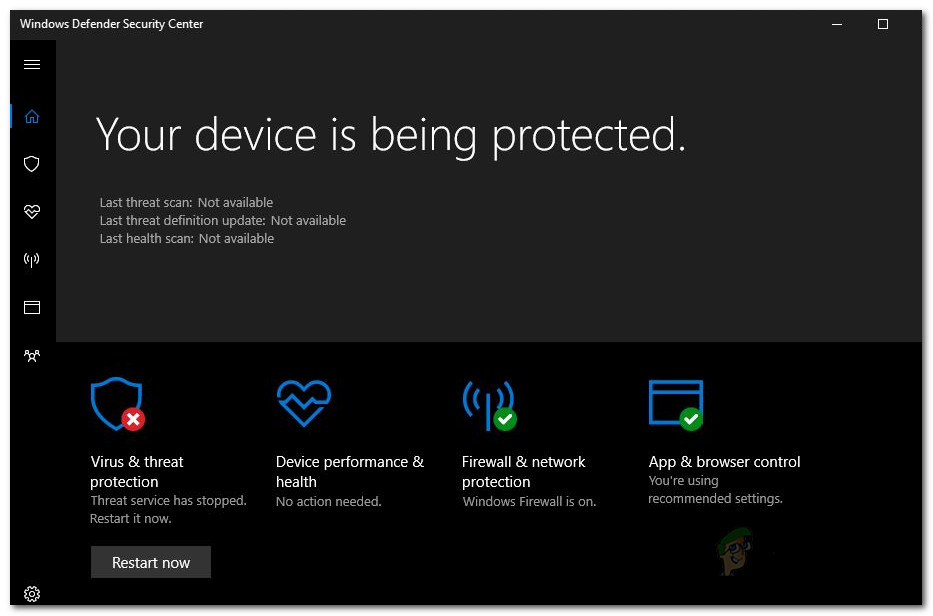

Давайте разберем типовые причины, из-за которых в Windows 10 может не работать функция зашиты от вирусов и угроз (встроенный антивирус Windows Defender). Последовательно проверьте все пункты.

Обратите внимание, что начиная с билда Windows 10 2004, Windows Defender Antivirus был переименован в Microsoft Defender Antivirus.На компьютере установлен сторонний антивирус

Проверьте, возможно у вас на компьютере установлен сторонний антивирус, который препятствует работе Microsoft Defender. Антивирус Microsoft Defender автоматически отключается, если на компьютере установлена сторонняя антивирусной программа.

Решите, какой антивирус вы хотите использовать – сторонний или Microsoft Defender.

Если сторонний антивирус вам не нужен, отключите или удалите его.

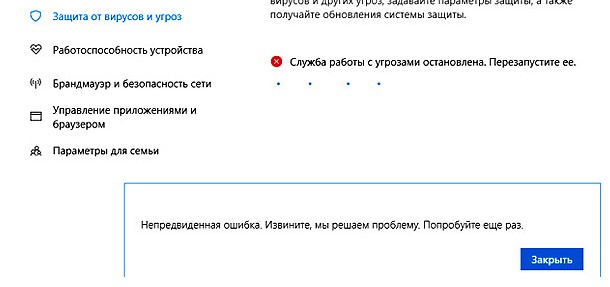

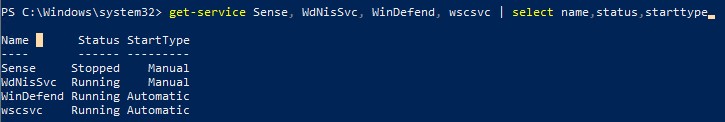

Проверьте и включите службы Защитника Windows

Для корректной работы Microsoft Defender в Windows 10 нужно проверить нескольких служб. Откройте консоль управления службами (services.msc) и проверьте, есть ли в списке служб следующие элементы:

-

Служба Advanced Threat Protection в Защитнике Windows (Windows Defender Advanced Threat Protection Service) — Sense ;

get-service Sense, WdNisSvc, WinDefend, wscsvc | select name,status,starttype

Для служб Sense и WdNisSvc тип запуска должен быть Manual.

Службы Security Center (WinDefend) и Microsoft Defender Antivirus (wscsvc) должны быть обязательно запущены. Если эти службы отключены, вы не сможете использовать Microsoft Defender.

Проверьте, что тип запуска у служб – Автоматический. Если какая-то служба остановлена, запустите ее вручную. Если все службы запущены, перезапустите их.

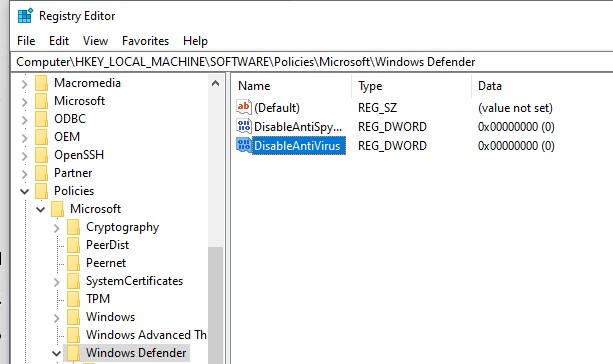

Включение Защитника Windows 10 в реестре

В версиях Windows 10 до билда 2004 можно было отключить защитник Windows через реестр. Для этого использовался параметр реестра DisableAntiSpyware. Этот параметр обычно включался OEM производителями или системными администраторами, когда на устройстве предполагалось использовать стороннее антивирусное приложение.

Запустите редактор реестра (regedit.exe) и перейдите в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender. Если в этой ветке есть параметры DisableAntiVirus и DisableAntiSpyware (хотя бы один), удалите их или измените значение на 0.

После этого, попробуйте перезапустить службу Защита от вирусов и угроз.

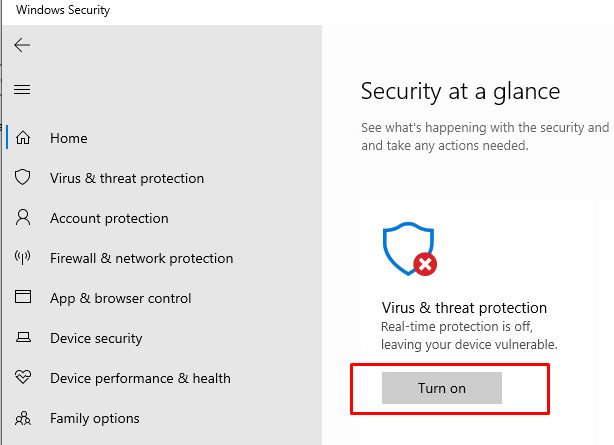

Затем перейдите в Settings -> Windows Security и нажмите на кнопку Virus & threat protection -> Turn on.

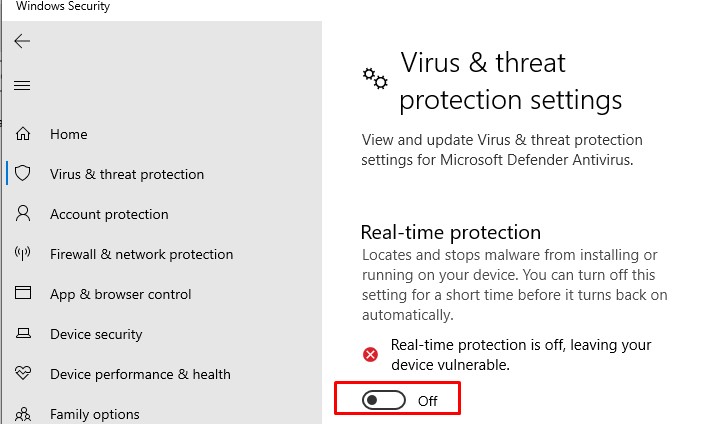

Также проверьте, что включена опция Real-time protection в Windows Security -> Virus & threat protection -> Manage settings.

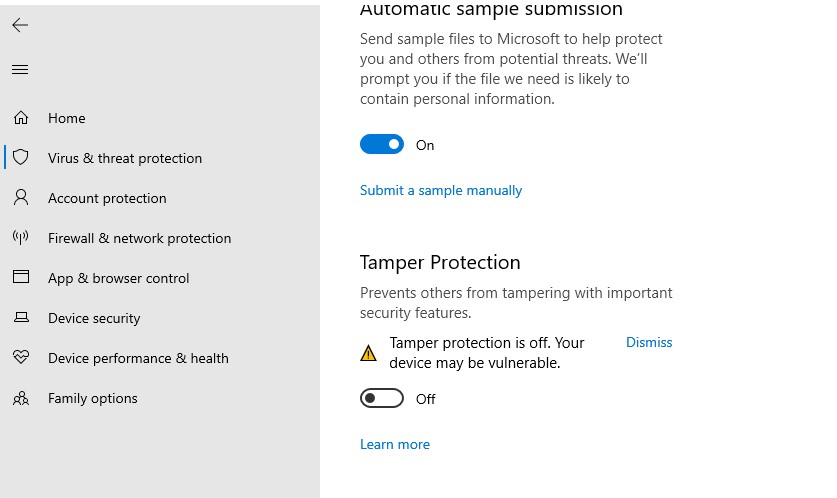

Microsoft Defender теперь автоматически отключается Windows 10, если он обнаруживает на компьютере сторонний антивирус. Если у вас не установлен сторонний антивирус и вам нужно отключить Microsoft Defender, сначала вам нужно отключить функцию защиты Microsoft Defender Tamper Protection. Данная защита от изменений в системе безопасности Windows помогает предотвратить изменение вредоносными приложениями важных параметров антивируса Microsoft Defender, включая защиту в реальном времени и облачную защиту. Отключить Tamper Protection можно только через приложение Windows Security, и для подтверждения отключения появится запрос User Account Control (UAC).

Отключить Tamper Protection можно и через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Features нужно создать параметр типа DWORD с именем TamperProtection и со значением 0. Но перед этим сначала придется предоставить своей учетной записи права владельца на ветку Features.

Проверьте, что Защитник Windows включен в групповых политиках

Откройте редактор локальной групповой политики (gpedit.msc) и проверьте, не отключен ли Windows Defender через GPO. Для этого, перейдите в раздел Computer Configuration -> Administrator Templates -> Windows Components -> Windows Defender Antivirus (Конфигурация компьютера -> Административные Шаблоны -> Компоненты Windows -> Антивирусная программа Защитник Windows). Проверьте, что политика Выключить антивирусную программу Защитник Windows (Turn off Windows Defender Antivirus) находится в состоянии Не задано или Отключена.

В Windows 10 2004 и выше ветка GPO с настройками Defender называется Microsoft Defender Antivirus.

Перерегистрация библиотек Microsoft Defender

Попробуйте выполнить перерегистрацию библиотек Защитника Windows. Для этого, откройте командную строку с правами администратора и выполните команды

regsvr32 atl.dll

regsvr32 wuapi.dll

regsvr32 softpub.dll

regsvr32 mssip32.dll

Перезапустите Windows Defender и проверьте, исправлена ли проблема.

Проверьте и установите обновления Windows

В редких случаях после установки ежемесячных обновлений Windows может перестать антивирус защитника Windows 10. Проверьте наличие новых обновлений и установите их через Settings -> Update & Security -> Windows Update -> Check for updates или с помощью PowerShell. Скорее всего, они исправят ситуацию.

Если ничего не помогло, проверьте целостность системных файлов и образа Windows командами:

DISM /Online /Cleanup-Image /RestoreHealth

Надеюсь, эта краткая инструкция помогла вам решить проблему с невозможностью запуска (остановкой) службы работы с угрозами.

В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала.

Если говорить коротко, то Служба ATP в Защитнике Windows — это служба безопасности, с помощью которой можно обнаруживать в своих сетях угрозы безопасности, исследовать их и принимать ответные меры. Служба работает на основе встроенной в Windows 10 комбинации технологий и облачной службы Microsoft. К таким технологиям относятся:

- Датчики поведения на хостах. Эти датчики встроены в Windows 10. Они собирают и обрабатывают сигналы операционной системы о поведении (например, о взаимодействиях процессов, реестра, файлов и сети) и отправляют данные в ваш частный, изолированный облачный экземпляр службы ATP.

- Облачный анализ безопасности. По сути дает возможность преобразовывать поведенческие сигналы в аналитические данные для выявления угроз, а также помогает с рекомендациями по их устранению.

- Аналитика угроз. В Microsoft есть отдельные специалисты и отделы безопасности данных, в дополнении к этому используются аналитические данные об угрозах от партнеров. Это позволяет службе ATP идентифицировать средства, технологии и методы атаки. Оповещать пользователей при обнаружении соответствующих признаков в собираемых данных.

Возможности службы по исследованию хостов позволяют получить подробные оповещения, понять характер и масштаб возможного вторжения.

Служба ATP в Защитнике Windows работает с различными технологиями Windows по обеспечению безопасности:

- Защитник Windows

- AppLocker

- Device Guard

Обзор портала Advanced Threat Protection в Защитнике Windows

Для мониторинга и ответных действий на угрозы можно использовать портал ATP. Он решает следующие задачи:

- Просмотр, сортировка и классификация оповещений от хостов.

- Поиск дополнительной информации, связанной с обнаруженными индикаторами. Это могут быть конкретные файлы или IP – адреса.

- Изменение различных настроек службы: часовой пояс и правила оповещений.

- (1) Область Настроек

- (2) Область навигации

- (3) Основной портал

- (4) Поиск

С настройками всё вполне очевидно.

В Панели навигации доступны такие представления как:

- Информационная панель (сам дашборд, на котором отображается основная информация);

- Очередь оповещений (Новые, В процессе, Разрешённые и так далее).

В разделе управление хостами можно скачать пакет для подготовки машин к работе с ATP.

Служба ATP и использует следующие условные обозначения:

Обнаружение — признак обнаруженной угрозы вредоносного программного обеспечения.

Активная угроза — угрозы, которые активно исполнялись на момент обнаружения.

Устранено — угроза удалена с компьютера.

Не устранено — угроза не удалена с компьютера.

В общем виде подход к исследованию бреши в системе безопасности при помощи ATP можно разбить на следующие этапы:

- Просмотр оповещения на информационной панели или в очереди оповещений.

- Анализ индикаторов компрометации (IOC) или атаки (IOA).

- Анализ временной шкалы оповещений, поведения и событий компьютера.

- Управление оповещениями, понимание угрозы или потенциального взлома, сбор информации для определения необходимых действий и обработки оповещения.

Просмотр информационной панели службы Advanced Threat Protection в Защитнике Windows

Так как работу с ATP мы начинаем с анализа данных на информационной панели, рассмотрим её более подробно. Данные об оповещениях и компьютерах позволяют быстро установить факт, место и время подозрительной активности в сети — это дает необходимый контекст для понимания ситуации. Здесь также отображается сводка данных о событиях, помогающая идентифицировать значимые события или поведение на компьютере. Также можно открыть подробные сведения о событиях и индикаторах на более низком уровне. Активные плитки дают визуальные подсказки, позволяющие оценить общее состояние систем безопасности. При щелчке по такой плитке открывается подробное представление соответствующего компонента.

Оповещения службы ATP

При щелчке по плитке Оповещения ATP отображается общее количество активных оповещений службы ATP в сети за последние 30 дней. Оповещения распределены на две группы: Новые и Выполняющиеся.

Каждая группа имеет подкатегории по уровням серьёзности. Щелкнув по числу внутри каждого можно вывести представление очереди соответствующей категории.

Компьютеры, подвергающиеся риску

На этой плитке показан список компьютеров с наибольшим количеством активных оповещений. Общее число оповещений для каждого компьютера показано в круге рядом с именем компьютера. С противоположной стороны плитки представлено количество оповещений, сгруппированных по уровням серьёзности. Не сложно догадаться, что темный цвет это более опасные, а более светлый – менее.

Плитка Статус содержит информацию о том, активна ли служба и имеются ли проблемы, а также о количестве компьютеров, которые направляли отчеты в службу в течение последних 30 дней.

Плитка Отчёты от компьютеров содержит гистограмму, на которой представлено количество компьютеров, отправлявших оповещения, по дням. Увидеть точное число компьютеров, отправлявших оповещения в определенный день, можно наведя курсор на отдельные столбцы гистограммы.

Компьютеры с обнаруженными активными вредоносными программами

Плитка Компьютеры с обнаруженными активными вредоносными программами отображается, только если в ваших конечных точках используется Защитник Windows. Под активной вредоносной программой понимаются угрозы, которые активно исполнялись на момент обнаружения. Наведя курсор мыши на каждый из столбцов, можно увидеть количество обнаруженных активных вредоносных программ и количество хостов, на которых в течение последних 30 дней была обнаружена хотя бы одна активная вредоносная программа.

В схеме представлено пять категорий вредоносного ПО:

- Программа для кражи паролей — угрозы, направленные на кражу учётных данных.

- Программа-шантажист — угрозы, направленные на блокировку доступа пользователя к компьютеру или файлам и вымогательство денег для восстановления доступа.

- Эксплойт — угрозы, использующие уязвимости программного обеспечения для заражения компьютеров.

- Угроза — все остальные угрозы, не относящиеся к категориям программ для кражи паролей, программ-шантажистов и эксплойтов. К этой категории относятся трояны, черви, бэкдоры («черные ходы») и вирусы.

- Низкий уровень серьёзности — угрозы с низким уровнем серьёзности, включая программы для показа рекламы и потенциально нежелательные программы, например модификаторы браузера.

Просмотр и упорядочение очереди оповещений Advanced Threat Protection

Выделенная область

Название области

Описание

- Уровень серьезности оповещения в виде цветного столбца.

- Краткое описание оповещения, включая имя субъекта угрозы (в случаях, когда атрибуция возможна).

- Последний случай отправки оповещения любым из компьютеров.

- Сколько дней оповещение находится в очереди.

- Уровень серьезности оповещения.

- Общая категория типа оповещения или этап процесса устранения оповещения.

- Пораженный компьютер (если их несколько, отображается количество пораженных компьютеров).

- Значок меню управления оповещениями, которое позволяет обновлять статус оповещения и добавлять комментарии.

- Самые новые (по дате последнего появления угрозы в вашей сети).

- Время в очереди (по длительности нахождения угрозы в очереди).

- Серьёзность.

- Серьёзность.

- Период времени.

- Самые новые — сортировка оповещений по дате последнего появления в конечных точках.

- Время в очереди — сортировка оповещений по продолжительности нахождения в очереди.

- Серьезность — сортировка по уровню серьёзности.

- Высокий (красный): угрозы, обычно связанные с постоянными угрозами повышенной сложности (APT). Такие оповещения указывают на высокий риск из-за серьезности ущерба, который может быть нанесен хостам.

- Средний (оранжевый): редко возникающие угрозы, например, аномальные изменения реестра, выполнение подозрительных файлов и поведение характерное для различных этапов атак.

- Низкий (желтый): угрозы, связанные с распространенными вредоносными программами и средствами для взлома, которые не указывают на наличие угрозы повышенной сложности.

Анализ оповещений Advanced Threat Protection в Защитнике Windows

Чтобы приступить к анализу, и получить подробную информацию нужно щёлкнуть по оповещению в любой очереди.

Подробные сведения об оповещении включают следующее:

- Дата и время последнего создания оповещения.

- Описание оповещения.

- Рекомендуемые действия.

- Граф инцидента.

- Индикаторы, которые привели к созданию оповещения.

Граф инцидента включает визуальное представление места возникновения оповещения, событий, которые привели к его созданию, и других компьютеров, на которые повлияло это событие. На графе показано влияние оповещения на исходном компьютере, а также как это событие повлияло на срабатывание оповещений на других компьютерах.

Можно щёлкнуть кружок на графе инцидента, чтобы развернуть узлы и просмотреть события или файлы, которые связаны с оповещением.

Напоминаем, что сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Endpoint Protection может помочь управлять и отслеживать Microsoft Defender для конечной точки. Microsoft Defender для конечной точки помогает предприятиям обнаруживать, исследовать и реагировать на расширенные атаки в своих сетях. Политики диспетчера конфигурации могут помочь вам на борту и отслеживать Windows 10 или более поздних клиентов.

Облачный портал Microsoft Defender для конечной точки Центр безопасности в Microsoft Defender . Добавляя и развертывая клиентский файл конфигурации, диспетчер конфигурации может отслеживать состояние развертывания и состояние агента Microsoft Defender для конечных точек. Microsoft Defender для конечной точки поддерживается на ПК под управлением клиента Configuration Manager или управляется Microsoft Intune.

Предварительные требования

Поддерживаемые клиентские операционные системы

Вы можете на борту следующих операционных систем:

- Windows 8.1

- Windows 10 версии 1607 или более поздней версии

- Windows 11

- Windows Server 2012 R2

- Windows Server 2016

- Windows Сервер Semi-Annual (SAC), версия 1803 или более поздней версии

- Windows Server 2019

- Windows Server 2022

О перенаправлении в Microsoft Defender для конечной точки с помощью диспетчера конфигурации

Различные операционные системы имеют различные потребности для вклиниации в Microsoft Defender для конечной точки. Windows 8.1 и другим устройствам операционной системы на уровне ниже уровня необходимо иметь на борту клавишу Workspace и ID рабочей области. Устройствам с высоким уровнем, например Windows Server версии 1803, необходим файл конфигурации для бортовой настройки. Диспетчер конфигурации также устанавливает Microsoft Monitoring Agent (MMA) при необходимости с помощью бортовых устройств, но не обновляет агент автоматически.

Операционные системы высокого уровня включают в себя:

- Windows 10 версии 1607 и более поздней версии

- Windows 11

- Windows Сервер Semi-Annual (SAC), версия 1803 или более поздней версии

- Windows Server 2019

- Windows Server 2022

Операционные системы на уровне ниже:

- Windows 8.1

- Windows Server 2012 R2

- Windows Server 2016

Когда вы включаете устройства в Microsoft Defender для конечной точки с помощью Configuration Manager, вы развертываете политику Defender в целевой коллекции или нескольких коллекциях. Иногда целевая коллекция содержит устройства с любым числом поддерживаемых операционных систем. Инструкции по включению этих устройств зависят от того, ориентирована ли на коллекцию устройств с операционными системами, которые только на уровне, или если в коллекцию также входят клиенты на более высоком уровне.

- Если целевая коллекция содержит как устройства на уровне, так и на более высоком уровне, используйте инструкции для бортовых устройств, работающих с любой поддерживаемой операционной системой (рекомендуется).

- Если в вашей коллекции есть только устройства высокого уровня, можно использовать инструкции по доуровным бортам.

Если в вашей целевой коллекции содержатся устройства с уровнем ниже уровня, и вы используете инструкции для вовсю использовать только устройства высокого уровня, то устройства на уровне ниже не будут на борту. Необязательный ключ Рабочей области и поля ID рабочего пространства используются для включательных устройств на уровне, но если они не включены, политика не будет работать для клиентов на уровне ниже.

В Configuration Manager 2006 или ранее:

- Если вы редактируете существующую политику для добавления или изменения ключа Рабочей области и полей ID рабочего пространства, необходимо также предоставить файл конфигурации. Если все три пункта не предоставлены, политика не будет работать для клиентов на уровне ниже. > - Если вам необходимо изменить файл для вмонтирований, а также заполнить клавишу Workspace и поля рабочей области, снова предооплаты вместе с файлом онбординга. Если все три пункта не предоставлены, политика не будет работать для клиентов на уровне ниже.

Onboard devices with any supported operating system to Microsoft Defender for Endpoint (recommended)

Вы можете использовать все поддерживаемые операционные системы в Microsoft Defender для конечной точки, предоставив диспетчеру конфигурации файл конфигурации, ключ Workspace и ID рабочего пространства.

Получите файл конфигурации, ID рабочего пространства и ключ рабочего пространства

Выберите Параметры, а затем выберите "Onboarding" в заголовке Endpoints.

Для операционной системы выберите Windows 10 и 11.

Выберите Microsoft Endpoint Configuration Manager ветвь, а затем для метода развертывания.

Скачайте сжатый архив (.zip) и извлеките содержимое.

Выберите Параметры, а затем выберите "Onboarding" под заголовком Управление устройствами.

Для операционной системы выберите Windows 7 SP1 и 8.1 или Windows Server 2008 R2 Sp1, 2012 R2 и 2016 из списка.

- Ключ рабочей области иID рабочего пространства будут одинаковыми независимо от того, какой из этих параметров вы выберете.

Скопируйте значения для ключа рабочей области и ИД рабочего пространства из раздела Настройка подключения.

Файл конфигурации Microsoft Defender для конечной точки содержит конфиденциальные сведения, которые должны быть защищены.

На борту устройств

В консоли Configuration Manager перейдите к политикам atP assets and Compliance > Endpoint Protection > Microsoft Defender.

Выберите Создать политику ATP защитника Майкрософт, чтобы открыть мастер политики.

Введите имя и описание для политики Microsoft Defender для конечной точки и выберите onboarding.

Просмотрите файл конфигурации, извлеченный из загруженного .zip.

Поставляем клавишу Workspace и ID рабочего пространства, а затем нажмите кнопку Далее.

- Убедитесь, что клавиша Workspace и ID рабочего пространства находятся в правильных полях. Порядок в консоли может отличаться от порядка в онлайн-службе Microsoft Defender для конечной точки.

Укажите образцы файлов, которые собираются и делятся с управляемых устройств для анализа.

Просмотрите сводку и завершите мастер.

Щелкните правой кнопкой мыши созданную политику, а затем выберите Развертывание, чтобы нацелить политику Microsoft Defender для конечных точек для клиентов.

- В Configuration Manager 2006 или ранее:

- Если вы редактируете существующую политику для добавления или изменения ключа Рабочей области и полей ID рабочего пространства, необходимо также предоставить файл конфигурации. Если все три пункта не предоставлены, политика не будет работать для клиентов на уровне ниже. > - Если вам необходимо изменить файл для вмонтирований, а также заполнить клавишу Workspace и поля рабочей области, снова предооплаты вместе с файлом онбординга. Если все три пункта не предоставлены, политика не будет работать для клиентов на уровне ниже.

На борту устройств, работающих только на уровне операционных систем в Microsoft Defender для Endpoint

Для работы с microsoft Defender для конечной точки клиентам требуется файл конфигурации для бортовой настройки. Операционные системы высокого уровня включают в себя:

- Windows 11

- Windows 10 версии 1607 и более поздней версии

- Windows Сервер Semi-Annual (SAC), версия 1803 и более поздние версии

- Windows Server 2019

- Windows Server 2022

Если в вашей целевой коллекции содержатся как устройства высокого уровня, так и устройства на уровне ниже уровня, или если вы не уверены, используйте инструкции для бортовых устройств, работающих с любой поддерживаемой операционной системой (рекомендуется).

Получите файл конфигурации для устройств с высоким уровнем

- Файл конфигурации Microsoft Defender для конечной точки содержит конфиденциальные сведения, которые должны быть защищены.

- Если в вашей целевой коллекции содержатся устройства с уровнем ниже уровня, и вы используете инструкции для вовсю использовать только устройства высокого уровня, то устройства на уровне ниже не будут на борту. Необязательный ключ Рабочей области и поля ID рабочего пространства используются для включательных устройств на уровне, но если они не включены, политика не будет работать для клиентов на уровне ниже.

На борту устройств с высоким уровнем

- В консоли Configuration Manager перейдите к политикам atP в области активов и соответствия требованиям Endpoint Protection Microsoft Defender и выберите Создать политику > > ATP защитника Майкрософт. Откроется мастер политик.

- Введите имя иописание для политики Microsoft Defender для конечной точки и выберите onboarding.

- Просмотрите файл конфигурации, извлеченный из загруженного .zip.

- Укажите образцы файлов, которые собираются и делятся с управляемых устройств для анализа.

- Нет

- Все типы файлов

- Просмотрите сводку и завершите мастер.

- Щелкните правой кнопкой мыши созданную политику, а затем выберите Развертывание, чтобы нацелить политику Microsoft Defender для конечных точек для клиентов.

Отслеживать

В консоли Configuration Manager перейдите по безопасности мониторинга и выберите > ATP Microsoft Defender.

Просмотрите панель мониторинга Microsoft Defender для конечной точки.

Состояние onboarding агента ATP Защитника Майкрософт: количество и процент управляемых клиентских компьютеров с активной политикой Microsoft Defender для конечных точек

Microsoft Defender ATP Agent Health: Процент клиентов компьютеров, сообщив о состоянии их агента Microsoft Defender для конечных точек

Здоровый - работа правильно

Неактивно . Данные, отправленные в службу в течение периода времени

Состояние агента. Системная служба агента в Windows не запущена

Не на борту . Политика была применена, но агент не сообщил о политике на борту

Создание файла конфигурации offboarding

Выберите Параметры, а затем выберите Offboarding под заголовком Endpoint.

Выберите Windows 10 и 11 для операционной системы и Microsoft Endpoint Configuration Manager текущей ветви, а затем для метода развертывания.

- Использование параметра Windows 10 и 11 обеспечивает отключение всех устройств в коллекции и при необходимости отключать ммА.

Скачайте сжатый архив (.zip) и извлеките содержимое. Файлы offboarding действительны в течение 30 дней.

В консоли Configuration Manager перейдите к политикам atP в области активов и соответствия требованиям Endpoint Protection Microsoft Defender и выберите Создать политику > > ATP защитника Майкрософт. Откроется мастер политик.

Введите имя и описание для политики Microsoft Defender для конечной точки и выберите Offboarding.

Просмотрите файл конфигурации, извлеченный из загруженного .zip.

Просмотрите сводку и завершите мастер.

Выберите Развертывание, чтобы нацелить политику Microsoft Defender для конечных точек для клиентов.

Файлы конфигурации Microsoft Defender для конечной точки содержат конфиденциальную информацию, которая должна быть защищена.

![]()

Теперь, когда мы рассмотрели возможные причины проблемы, давайте рассмотрим различные методы, которые вы можете использовать, чтобы избавиться от нее и снова включить Защитник Windows. Итак, без лишних слов, давайте перейдем к этому.

Метод 1: обновить Windows

- Чтобы обновить Windows, прежде всего, откройте окно настроек, нажав клавиши Windows + I.Настройки Windows

- Затем в окне «Настройки» нажмите «Обновление и безопасность», чтобы проверить наличие обновлений.

- Там, если это не произойдет автоматически, нажмите кнопку «Проверить наличие обновлений», чтобы узнать, доступны ли какие-либо обновления для вашей системы.Обновления Windows

- Когда вам будет предложено, нажмите кнопку «Установить сейчас», чтобы начать загрузку обновлений.

- Подождите, пока он завершится. После завершения обновления вам будет предложено перезагрузить систему. Сделай так.

- Если это не так, перезагрузите систему вручную.

- Наконец, проверьте, сохраняется ли проблема.

Метод 2: отредактируйте реестр Защитника Windows

- Прежде всего, откройте диалоговое окно «Выполнить», нажав клавиши Windows + R.

- Затем в диалоговом окне «Выполнить» введите regedit и нажмите Enter.

- Это откроет реестр Windows.

- В окне реестра Windows перейдите по следующему пути: Computer HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows Defender

- Там дважды щелкните ключ DisableAntiSpyware, чтобы отредактировать его. Установите значение 0 и затем нажмите ОК.Ключ DisableAntiSpyware

- Если вы не видите такой клавиши, щелкните правой кнопкой мыши на панели с правой стороны.

- Затем перейдите к New> DWORD (32-bit) value.Создание нового ключа реестра

- Назовите ключ DisableAntiSpyware, а затем дважды щелкните его, чтобы изменить его значение.

- Установите его на 0 и нажмите ОК.

- Наконец, откройте Защитник Windows, чтобы узнать, решена ли проблема.

Метод 3: запустить службы Защитника Windows

Наконец, если вышеуказанные решения не работают для вас, вероятно, ваша проблема вызвана службами Защитника Windows. Как мы уже упоминали, Защитник Windows полагается на Центр безопасности и Антивирусную службу Защитника Windows, а также на другие службы для правильной работы. Если эти службы не работают и были остановлены, Защитник Windows не сможет работать. Следовательно, вам необходимо убедиться, что эти службы работают и для них установлен автоматический тип запуска. Это означает, что они будут запускаться автоматически, когда в них возникнет необходимость. Для этого следуйте приведенным ниже инструкциям:

Читайте также: