Служба каталогов windows это

Обновлено: 05.07.2024

Служба каталогов Windows (Active Directory)

Описанный выше каталог реализован в Windows (начиная с Windows 2000) как служба каталогов (Active Directory, AD). Служба каталогов Windows имеет в своей структуре такие единицы, как:

- лес;

- дерево;

- домен;

- организационное подразделение (Organization Unit. OU);

- сайты.

Домен

Традиционно основной логической единицей в Windows считается домен. Внутри домена реализуются все политики управления пользователями, компьютерами и сетью в целом.

В одной организации может существовать несколько доменов. Это могут быть как вложенные домены, так и домены с различными пространствами имен.

Подразделение

Домены Windows (начиная с версии Windows 2000) могут содержать подразделения (Organization Unit, OU). OU — это своеобразный контейнер, в который можно помещать, как компьютеры, так и пользователей. (Речь идет о соответствующих логических объектах).

Основная причина создания OU для администраторов системы— это воз¬можность применения к объектам OU групповых политик . По¬вторюсь, что групповые политики — это основное средство управления ком¬пьютерной сетью. С их помощью можно автоматически устанавливать на за¬данные компьютеры программное обеспечение, выполнять настройку прикладных программ, менять параметры безопасности сегмента сети, раз¬решать или запрещать запуск конкретных программ и т. п.

Каждое OU может, в свою очередь, содержать внутри себя любое количество вложенных OU, учетные записи компьютеров и пользователей, группы (поль¬зователей). Если попробовать изобразить графически такую структуру — до¬мен с несколькими вложенными доменами со структурой OU, пользователя¬ми и компьютерами, то такой рисунок будет напоминать дерево с вершиной, ветвями, листьями. Этот термин и сохранен для описания такой структуры.

Следует особо обратить внимание, что при удалении OU будут удалены и содержащиеся в нем объекты (например, учетные записи компьютеров).

Лес

Если на одном предприятии существуют несколько доменов с различными пространствами имен (например, testorg.ru и testorg.cs), то представленная графически такая структура будет напоминать лес. Лес — это коллекция (одного или более) доменов Windows 2000/2003, объединенных общей схемой, конфигурацией и двусторонними транзитивными доверительными отношениями.

Обратите внимание, что деревья в таком лесу не самостоятельны. Все эти деревья создаются внутри одной организации и управляются централизованно администраторами предприятия. Говоря терминами логической организации сети, между любыми доменами внутри предприятия существуют доверительные двусторонние отношения.

Практически это означает, что администратор предприятия является "начальником" администратора любого домена, а пользователь, прошедший аутентификацию в одном домене, уже "известен" в другом домене предприятия.

Многие администраторы доменов в структуре леса заблуждаются, считая что только они могут управлять безопасностью объектов. Даже если они явно запретили доступ каким-либо пользователям, то владелец корневого домена (леса) Windows всегда имеет возможность получить доступ к объектам и назначить собственные права. Иными словами, в сети с централизованным управлением необходимо полностью доверять тем администраторам, которым принадлежат корневые права.

Сайты

Поскольку алгоритм выбора контроллера домена рабочей станцией использует структуру сайтов, то создание дополнительных сайтов может быть способом балансировки нагрузки между контроллерами домена.

Режимы совместимости доменов и леса

Домены Windows могут обслуживаться контроллерами на базе операционных систем Windows NT 4.0 Server или Windows 200х. Более новая операционная система обеспечивает большие возможности в управлении доменами и большую безопасность. Однако в целях обратной совместимости домены Windows могут работать в различных режимах (mode). Если в вашей сети нет контроллеров на базе предыдущих версий ОС, то следует перевести домен в режим наибольшей безопасности.

Данная операция доступна в свойствах домена в оснастке управления, а для леса— в соответствующей оснастке управления сайтами и службами (в свойствах соответствующего объекта).

По мере роста локальной сети предприятия сложность структуры и трудоемкость администрирования возрастают в геометрической прогрессии и каждый системный администратор рано или поздно задумывается о внедрении службы каталогов. Однако очень часто возникают затруднения, связанные с тем, что администраторы слабо представляют, что же это такое - служба каталогов и с чем ее едят. Дабы устранить данный пробел мы начинаем этот цикл статей, где, как всегда, расскажем просто о сложном, начав с самого начала.

Что бы понять, что такое служба каталогов и для чего она нужна, рассмотрим организацию локальной сети на примере некого развивающегося предприятия. Первоначально, имея несколько компьютеров их объединяют в сеть на основе рабочей группы. Зачем? Для того, чтобы совместно использовать общие ресурсы: папки и файлы, принтеры, доступ в интернет.

Пока предприятие маленькое, все друг друга знают и постоянно на виду в сети используется гостевая модель доступа, как наиболее простая в реализации. Это значит что любой пользователь, имея ПК, физически подключенный к сети, может получить доступ к любым ее ресурсам.

По мере развития фирма расширяется, появляется деление на отделы и возникает необходимость разделения доступа к ресурсам. В рабочей группе все компьютеры равноправны, поэтому, для обеспечения доступа к некому ресурсу, на данном ПК должны быть заведены учетные записи для каждого пользователя, которому необходимо обеспечить доступ. Администратор сети в рабочей группе понятие весьма условное, на каждом ПК имеется свой, локальный, администратор, не имеющий аналогичных полномочий на других компьютерах. Рассмотрим схему более подробно:

В нашей рабочей группе имеются два ПК на которых работают пользователи Иванов (логин: Ivanov, пароль 123) и Петров (логин: Petrov, пароль 345). Для того, чтобы Иванов имел доступ к общим ресурсам Петрова, на его (Петрова) компьютере необходимо добавить учетную запись Ivanov и наоборот. Через некоторое время в сети появляется файловый сервер, на котором необходимо добавить все учетные записи пользователей, которые должны иметь доступ к его ресурсам. Отдельно стоит поговорить об организации доступа в интернет, обычно для этого используют стороннее ПО со своим списком пользователей и своим методом авторизации, что выливается в еще один список пользователей и еще один набор паролей.

Что мы имеем в итоге? Каждый пользователь имеет несколько паролей (а то и несколько пар логин-пароль): от учетной записи, от интернета. В дальнейшем, при появлении в сети новых сервисов (эл. почта, службы терминалов и т.п.), этот список будет только расти. Теперь представим ситуацию, когда Иванов решил поменять пароль к своей учетной записи. Пароль также придется сменить на всех ПК и серверах сети или при доступе к ним Иванову придется отдельно авторизовываться со своим старым паролем.

И вот, в один прекрасный день (но явно не для админа), в нашу организацию пришел работать Сидоров. Его учетную запись следует создать на всех ПК и серверах к которым он должен иметь доступ. А если компьютеров в сети не один десяток? А если завтра он перейдет в другой отдел и должен будет иметь доступ к ПК Иванова, но не иметь доступа к ПК Петрова? Да, админу не позавидуешь.

Вот здесь и выходит на первый план необходимость в едином хранилище учетных записей пользователей и ресурсов локальной сети и таким хранилищем выступает служба каталогов. При этом мы переходим от организации сети на базе рабочей группы к доменной структуре, которая более сложная, но в тоже время позволяет четко выстроить иерархию доступа к ресурсам вашей сети. Вернемся к нашей схеме:

Как видим, в нашей сети появился новый участник - контроллер домена. Это сердце сети, единое хранилище записей о всех ее ресурсах: рабочих станциях, принтерах, серверах, пользователях и группах пользователей. Теперь, авторизуясь на своем ПК, пользователь вводит логин и пароль выданные ему администратором домена. Эти учетные данные проверяются контроллером домена, который, в случае успешной авторизации, выдает ему своеобразный "пропуск" (билет сеанса), дающий пользователю возможность использовать все, разрешенные для его группы, ресурсы сети без дополнительной авторизации.

Выгоды от такого подхода очевидны, все учетные записи пользователей создаются один раз, на контроллере домена, любой новый сервис в сети достаточно ввести в общий каталог и доступ к нему автоматически могут получить все пользователи. Теперь появление нового сотрудника - Сидорова, не вызовет у админа головной боли, он один раз создаст его учетную запись и поместит ее в необходимую группу, при переходе сотрудника из отдела в отдел достаточно будет просто переместить пользователя из одной группы в другую. Один единственный раз.

Следует четко усвоить - служба каталогов предоставляет админу единую точку управления пользователями и ресурсами сети. Все изменения делаются один раз - на контроллере домена и применяются для всей сети. При доменной структуре, администратор, как капитан на судне - "первый после Бога", имеет неограниченный доступ к любому ПК в сети.

Существует довольно много реализаций служб каталогов, наиболее распространенной и богатой по возможностям является Active Directory от Microsoft, существуют также открытые решения, такие как OpenLDAP, Apache Directory Server, 389 Directory Server, домен Samba и иные. Все эти решения, их достоинства и недостатки мы более подробно рассмотрим в следующей статье.

Цель лекции: Указать потребность в использовании единого инструмента для организации и упрощения доступа к информационным ресурсам. Дать общее представление о каталоге и службе каталогов, привести их назначение, основные функции и задачи, сформулировать преимущества использования Active Directory .

Вне зависимости от топологии сети компании, реальной инфраструктуры и организационной структуры географически распределенных филиалов, а также от имеющейся в компании разнородной информационной среды, существует общая методология развертывания и применения службы Active Directory .

Определение каталога и службы каталогов

Сначала мы должны определить, что такое служба каталогов вообще, каковы ее цели и задачи.

Каталог (directory) — это информационный ресурс, используемый для хранения информации о каком-либо объекте [ 1 ] . Например, телефонный справочник (каталог телефонных номеров) содержит информацию об абонентах телефонной сети. В файловой системе каталоги хранят информацию о файлах.

В распределенной вычислительной системе или в компьютерной сети общего пользования (например, Интернет ) имеется множество объектов - серверы, базы данных , приложения, принтеры и др. Пользователи хотят иметь доступ к каждому из таких объектов и работать с ними, а администраторы - управлять правилами использования этих объектов.

В данном документе термины "каталог" и "служба каталогов" относятся к каталогам, размещаемым в частных сетях и сетях общего пользования. Служба каталогов отличается от каталога тем, что она не только является информационным ресурсом, но также представляет собой услугу, обеспечивающую поиск и доставку пользователю необходимой ему информации [ 2 ] .

Служба каталогов (directory service) - сетевая служба, которая идентифицирует все ресурсы сети и делает их доступными пользователям. Служба каталогов централизованно хранит всю информацию, требуемую для использования и управления этими объектами, упрощая процесс поиска и управления данными ресурсами. Служба каталогов работает как главный коммутатор сетевой ОС . Она управляет идентификацией и отношениями между распределенными ресурсами и позволяет им работать вместе [ 4 ] .

Active Directory (AD) - служба каталогов, поставляемая с Microsoft Windows, начиная с Windows 2000 Server. Active Directory содержит каталог, в котором хранится информация о сетевых ресурсах и службы, предоставляющие доступ к этой информации.

Active Directory - это не первая и не единственная служба каталогов. В современных сетях используется несколько служб каталогов и стандартов [ 3 ] , [ 13 ] :

- Х.500 и Directory Access Protocol ( DAP ). X.500 - спецификация International Organization for Standardization (ISO), определяющая, как должны быть структурированы глобальные каталоги. Х.500 также описывает применение DAP для обеспечения взаимодействия между клиентами и серверами каталогов ;

- Lightweight Directory Access Protocol (LDAP) . Протокол LDAP был разработан в ответ на критические замечания по спецификации DAP , которая оказалась слишком сложной для применения в большинстве случаев. Спецификация LDAP быстро стала стандартным протоколом каталогов в Интернете;

- Novell Directory Services ( NDS ). Служба каталогов для сетей Novell NetWare, совместимая со стандартом Х.500;

- Windows NT и SAM. Ядром Windows NT NOS ( Network Operating System - сетевая операционная система ) является база данных SAM (Security Accounts Management - управление безопасными учетными записями). Она представляет центральную базу данных учетных записей, включающую все учетные записи пользователей и групп в домене. Эти учетные записи используются для управления доступом к совместным ресурсам, принадлежащим любому серверу в домене Windows NT.

Служба Active Directory , в отличие от перечисленных служб каталогов, является защищенной, распределенной, сегментированной и реплицируемой, что позволяет обеспечить следующие возможности [ 4 ] :

- упрощенное администрирование;

- масштабируемость;

- поддержку открытых стандартов;

- поддержку стандартных форматов имен.

С помощью Active Directory осуществляется централизованное управление пользователями, группами, общими папками и сетевыми ресурсами, администрирование среды пользователя и программного обеспечения средствами групповой политики .

Назначение службы каталогов

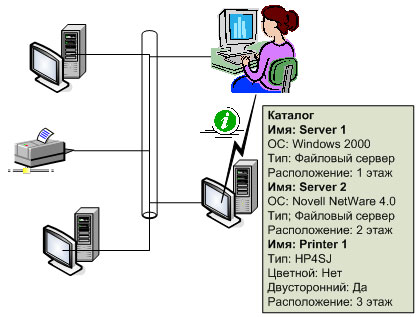

Служба каталогов является как инструментом администрирования, так и инструментом пользователя (см. рис. 1.1). Пользователи и администраторы зачастую не знают точных имен объектов, которые им в данный момент требуются. Они могут знать один или несколько их признаков или атрибутов (attributes) и могут послать запрос (query) к каталогу, получив в ответ список тех объектов, атрибуты которых совпадают с указанными в запросе.

Служба каталогов позволяет [ 1 ] :

- обеспечивать защиту информации от вмешательства посторонних лиц в рамках, установленных администратором системы;

- распространять каталог среди других компьютеров в сети;

- проводить репликацию (тиражирование) каталога, делая его доступным для большего числа пользователей и более защищенным от потери данных;

- разделять каталог на несколько частей, обеспечивая возможность хранения очень большого числа объектов.

По мере роста числа объектов в сети служба каталогов начинает играть все более важную роль. Можно сказать, что служба каталогов - это та основа, на которой строится вся работа крупной распределенной компьютерной системы. В сложной сети служба каталогов должна обеспечивать эффективный способ управления, поиска и доступа ко всем ресурсам в этой сети, например к компьютерам, принтерам, общим папкам и т. д.

Функции службы каталогов

Приведем основные функции службы каталогов и дадим их краткое описание [ 3 ] .

- Централизация. Смысл централизации - уменьшение количества каталогов в сети. Включение информации обо всех сетевых ресурсах в централизованный каталог создает единственную точку управления, что упрощает администрирование ресурсов и позволяет эффективнее делегировать административные задачи. Кроме того, в сети появляется единая точка входа для пользователей (или их компьютеров/приложений), которая нужна, когда возникает необходимость в поиске ресурсов.

- Масштабируемость. Служба каталогов должна допускать рост сети, не создавая при этом слишком больших издержек, - то есть она должна поддерживать какой-либо способ разбиения базы данных каталога на разделы, чтобы не утратить контроль над базой данных из-за ее чрезмерного разрастания и при этом сохранить преимущества централизации.

- Стандартизация. Служба каталогов должна предоставлять доступ к своей информации по открытым стандартам. Это гарантирует, что другие приложения смогут использовать ресурсы в службе каталогов (и публиковать их в ней), а не поддерживать собственные каталоги.

- Расширяемость. Служба каталогов должна тем или иным способом позволять администраторам и приложениям расширять в соответствии с потребностями организации набор информации, хранимой в каталоге.

- Разделение физической сети. Благодаря службе каталогов топология физической сети должна быть прозрачной для пользователей и администраторов. Ресурсы можно находить (и обращаться к ним), не зная, как и где они подключены к сети.

- Безопасность. Служба каталогов была бы крайне полезной злоумышленнику, так как она хранит подробную информацию о данной организации. Поэтому служба каталогов должна поддерживать защищенные средства хранения, управления, выборки и публикации информации о сетевых ресурсах.

В разрезе перечисленных функций можно указать и основные задачи, на выполнение которых нацелена служба Active Directory .

- Хранить информацию об объектах сети и предоставлять эту информацию пользователям и системным администраторам.

- Позволять пользователям сети обращаться к общим ресурсам, единожды введя имя и пароль.

- Представлять сеть в интуитивно понятном иерархическом виде и позволять централизованно управлять всеми объектами сети.

- Повышать степень информационной безопасности за счет разграничения административных полномочий обслуживающего персонала и внедрения современных методов защиты информации.

- Позволять спроектировать единую структуру каталога так, как это необходимо в организации, чтобы обеспечить прозрачное использование информационных ресурсов в рамках компании.

Служба каталогов Active Directory также выполняет и другие функции (см. [ 4 ] ).

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Что такое Active Directory

Active Directory — это технология Microsoft, которая представляет собой распределенную базу данных, в которой хранятся объекты в иерархическом, структурированном и безопасном формате. Объекты AD обычно представляют пользователей, компьютеры, периферийные устройства и сетевые службы. Каждый объект уникально идентифицируется своим именем и атрибутами. Домен, лес и дерево представляют собой логические подразделения инфраструктуры AD.

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

Для чего нужна Active Directory

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

Что может администратор сети через Active Directory?

Не всем в вашей организации обязательно нужен доступ ко всем файлам/документам, имеющим отношение к вашей компании. С помощью Active Directory вы можете предоставить отдельным пользователям разрешение на доступ к любым файлам/дискам, подключённым к сети, чтобы все участвующие стороны могли использовать ресурсы по мере необходимости. Кроме того, вы можете указать ещё более точные разрешения. Чтобы проиллюстрировать это, давайте рассмотрим пример: предположим, у вашей компании есть каталог в сети для всех документов, относящихся к кадрам. Сюда могут входить любые формы, которые нужны сотрудникам для подачи в отдел кадров (официальные запросы, официальные жалобы и так далее). Предположим также, что в каталоге есть таблица, в которой указано, когда сотрудники будут в отпуске и отсутствовать в офисе. Ваш сетевой администратор может предоставить всем пользователям доступ к этому каталогу только для чтения, что означает, что они могут просматривать документы и даже распечатывать их, но они не могут вносить какие-либо изменения или удалять документы. Затем администратор может предоставить расширенные права вашему менеджеру/директору по персоналу или любому другому сотруднику отдела кадров, которому потребуется редактировать файлы, хранящиеся в каталоге.

Ещё одним огромным плюсом для сетевых администраторов, использующих Active Directory, является то, что они могут выполнять обновления в масштабе всей сети одновременно. Когда все ваши машины автономны и действуют независимо друг от друга, вашим сетевым администраторам придётся переходить от машины к машине каждый раз, когда необходимо выполнить обновления. Без Active Directory им пришлось бы надеяться, что все сотрудники обновят свои машины самостоятельно.

AD позволяет централизовать управление пользователями и компьютерами, а также централизовать доступ к ресурсам и их использование.

Вы также получаете возможность использовать групповую политику, когда у вас настроена AD. Групповая политика — это набор объектов, связанных с подразделениями, которые определяют параметры для пользователей и/или компьютеров в этих подразделениях. Например, если вы хотите сделать так, чтобы в меню «Пуск» не было опции «Завершение работы» для 500 лабораторных ПК, вы можете сделать это с помощью одного параметра в групповой политике. Вместо того, чтобы тратить часы или дни на настройку правильных записей реестра вручную, вы создаёте объект групповой политики один раз, связываете его с правильным OU (organizational units, организационные единицы) или несколькими OU, и вам больше никогда не придётся об этом думать. Существуют сотни объектов групповой политики, которые можно настроить, и гибкость групповой политики является одной из основных причин доминирования Microsoft на корпоративном рынке.

Что нужно для Active Directory

Active Directory можно включить на компьютерах с Windows Server. На не серверных компьютерах (например, с Windows 10), можно установить и включить Active Directory Lightweight Directory Services, то есть средства удалённого администрирования сервера: средства доменных служб Active Directory и служб облегчённого доступа к каталогам. Они предоставляют сервер LDAP (Lightweight Directory Access Protocol, облегчённый протокол доступа к каталогам). Он работает как служба Windows и предоставляет каталог для аутентификации пользователей в сети. Это лёгкая альтернатива полноценному серверу Active Directory, которая будет полезна только в определённых бизнес-сетях.

Active Directory Domain Services

Когда люди говорят «Active Directory», они обычно имеют в виду «доменные службы Active Directory» (Active Directory Domain Services, AD DS). Важно отметить, что существуют другие роли/продукты Active Directory, такие как службы сертификации, службы федерации, службы облегчённого доступа к каталогам, службы управления правами и так далее.

Доменные службы Active Directory — это сервер каталогов Microsoft. Он предоставляет механизмы аутентификации и авторизации, а также структуру, в которой могут быть развёрнуты другие связанные службы (службы сертификации AD, федеративные службы AD и так далее). Это совместимая с LDAP база данных, содержащая объекты. Наиболее часто используемые объекты — это пользователи, компьютеры и группы. Эти объекты могут быть организованы в организационные единицы (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с подразделениями, чтобы централизовать настройки для различных пользователей или компьютеров в организации.

Контроллер домена

Сервер, который хостит AD DS — это Контроллер домена (Domain Controller (DC)).

Диспетчер серверов и Windows Admin Center

Управлять всем этим можно через различные программы. Более старым вариантом является Диспетчер серверов (Server Manager). Он позволяет установить Active Directory Domain Services (AD DS) и назначить компьютеру роль Domain Controller (DC).

Новым ПО для управления компьютерами является Windows Admin Center. Данное программное обеспечение является облегчённым с технической точки зрения (работает в веб браузерах), но при этом более функциональное с точки зрения возможностей. Microsoft активно продвигает Windows Admin Center как приложение которое включает в себя функциональность Диспетчера серверов (Server Manager), а также превосходит её, предлагая множество дополнительных функций и удобные интерфейсы для управления и мониторинга компьютерами.

На самом деле, Windows Admin Center не является полноценной заменой ни для Server Manager, ни для другой оснастки. Это программное обеспечение сильно облегчает выполнение многих популярных действий по администрированию компьютеров и серверов, но для некоторых узкоспециализированных настроек требуется другое ПО.

Мы рассмотрим работу с Active Directory в каждом из этих приложений. Также мы рассмотрим развёртывание и управление Active Directory в PowerShell.

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Рабочие группы использовались для общего доступа к домашним файлам и принтерам в предыдущих версиях Windows. Теперь вы можете использовать домашнюю группу чтобы легко обмениваться файлами и принтерами между домашними ПК. Рабочие группы теперь переведены в фоновый режим, поэтому вам не нужно о них беспокоиться — просто оставьте имя рабочей группы по умолчанию WORKGROUP и настройте общий доступ к файлам домашней группы.

Есть несколько различий между доменами и рабочими группами:

- В доменах, в отличие от рабочих групп, могут размещаться компьютеры из разных локальных сетей.

- Домены могут использоваться для размещения гораздо большего числа компьютеров, чем рабочие группы. Домены могут включать тысячи компьютеров, в отличие от рабочих групп, у которых обычно есть верхний предел, близкий к 20.

- В доменах имеется по крайней мере один сервер — это компьютер, который используется для управления разрешениями и функциями безопасности для каждого компьютера в домене. В рабочих группах нет сервера, и все компьютеры равноправны.

- Пользователям домена обычно требуются идентификаторы безопасности, такие как логины и пароли, в отличие от рабочих групп.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

Читайте также: