Sqlmap kali linux как пользоваться

Обновлено: 07.07.2024

В последнее время учусь лучше пользоваться sqlmap. Операция проводится на kali. У меня возникли некоторые проблемы. Поделитесь с вами.

обновление sqlmap под Kali

Введите каталог установки sqlmap

Добавить адрес sqlmap

Наконец, выполните sqlmap -update

Введение в SQLMAP

Инструменты обнаружения и использования уязвимостей SQL-инъекций с открытым исходным кодом;

Автоматическое извлечение данных

Осуществлять доступ к файловой системе, загружать троянских коней и повышать права;

Выполнение команд операционной системы

Мощный движок и богатые возможности

xss обнаружение уязвимости

Пять методов обнаружения уязвимостей

1. Обнаружение слепого впрыска на основе логических значений: ‘и‘ 1 ’=’ 1. . .

2. Обнаружение слепой инъекции на основе времени: ’и (выберите * из (выберите (спящий (20))) а) -Судить на основе продолжительности времени ответа сервера

3. Определите, есть ли инъекция на основе обнаружения ошибок.

4. Обнаружение на основе совместного запроса UNION

5. Обнаружение на основе составных запросов: выполнение нескольких операторов с «;»;

Другие особенности:

а. База данных напрямую связана -d

б. Используется вместе с burpsuit и Google для поддержки регулярных выражений для ограничения тестовых целей.

c. получить / опубликовать cookie. . . Обновить информацию

г. Поддержка ограничения скорости, максимального параллелизма, отложенной отправки,

е. Поддержка аутентификации личности

е. Версия базы данных, пользователи, разрешения, хеш-перечисление, взлом словаря, взломать имена столбцов таблицы.

g. Загрузка и скачивание файлов, доступ к реестру Windows, операционной системе для выполнения команд, UDF, запуск и выполнение хранимых процедур.

h. Используется вместе с интеграцией w3af и metasploit на основе повышения привилегий процесса службы базы данных и бэкдора выполнения загрузки.

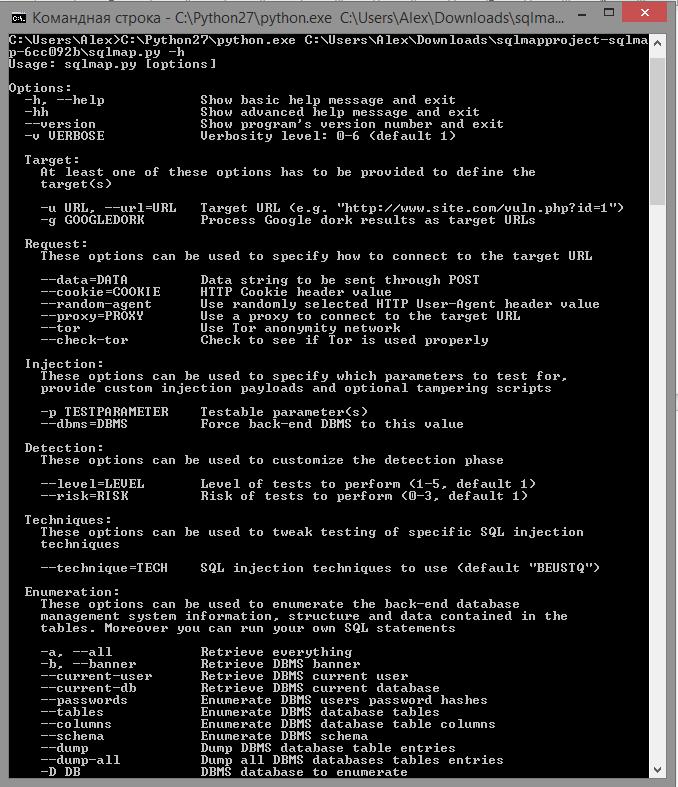

Команда sqlmap использует:

Другие конкретные команды можно увидеть в реальной демонстрации боя ниже;

практика

Подробная команда

-u указывает URL-адрес, -p указывает проверяемый объект, -f проверяет базу данных

Отпечаток пальца (fingerprint) показывает версию mysql и т.д .;

-p имя пользователя --users: какие учетные записи находятся в текущей базе данных

- Баннер Посмотреть подробную версию

-Dbs просмотреть используемую библиотеку

--Схема исходной базы данных и таблицы исходных данных

-a Просмотреть основную информацию о базе данных (все)

Прямая ссылка на базу данных: sqlmap -d ‘mysql: // root: @ 192.168.71.128: 3306 / dvwa’ –users / -a

Сохраните заголовок запроса в txt-файле (txt-файл готов к редактированию и сохранению с помощью gedit, а затем

Используйте sqlmap -r * .txt -dbs для обнаружения

Вы также можете получить файл og.txt (option–> misc–> log–> proxy) через burpsuit.

Выполните обнаружение sqlmap: sqlmap -l log.txt -p имя пользователя

sqlmap -c sqlmap.conf

часть запроса команды sqlmap

Сегмент данных: –data

Оба метода get / post применимы

Разделитель переменных: если разделителем не является &, вы можете использовать команду -param-del

заголовок cookie: –cookie

Если вы не хотите принимать Set-Cookie, вы можете использовать параметр -drop-set-cookie, чтобы отклонить соединение.

Когда вы используете параметр -cookie, при возврате заголовка Set-Cookie sqlmap спросит вас, какой файл cookie использовать для продолжения следующего запроса. Если для параметра --level установлено значение 2 или выше, sqlmap попытается ввести параметры cookie.

уязвимый: уязвимый, с инъекцией;

- Пользователь-агент (по умолчанию не случайный)

--Случайный агент (будет выбран случайным образом в указанном файле (/usr/share/sqlmap/txt/user-agents.txt))

Вы также можете написать это сами: –user-agent = ”aa”

sqlmap level> = 3 может сканировать уязвимости, связанные с внедрением пользовательского агента;

--Level = 5 может определить, есть ли на узле уязвимости SQL-инъекции

Заголовок Referer: (отображать URL-адрес перед переходом)

--Level> = 3 может определить, есть ли у реферера уязвимости SQL-инъекций

заголовки настраиваемые заголовки:

sqlmap -u “xxx” –auth-type Basic –auth-cred “user:pass”

На основе аутентификации сертификата клиента (онлайн-банкинг), а затем SQL-инъекции

--Auth-cert / - auth-file + сертификат формата PEM

(Файл сертификата формата PEM, содержащий закрытый ключ, файл цепочки сертификатов формата PEM)

--Proxy-cred = "name: pass" (пароль учетной записи, необходимый для привязки прокси)

Практическое упражнение: ввод в поисковике: inurl: .php? Id . найти такой сайт

--Ignore-proxy: игнорировать настройки прокси на системном уровне, обычно используемые для сканирования локальных сетевых целей.

Время ожидания запроса, число с плавающей запятой, время по умолчанию - 30 секунд

Исходя из того, что длина и тип соответствуют исходному значению, укажите имя параметра, которое выбирается случайным образом для каждого запроса.

Фильтровать содержимое журнала, фильтровать объекты сканирования с помощью регулярных выражений

sqlmap -l burp.log –scop = ”(www) ?. target. (com | net | rog)” –level = ”3” –dbs Обнаружение точек внедрения в пользовательском агенте

На этапах обнаружения и слепой инъекции будет много сбоев, и сервер может разрушить сеанс. Поэтому после отправки запросов внедрения –safe-freq отправьте обычный запрос

--Skip-urlencode (не нужно вводить никаких параметров)

Метод Get по умолчанию будет кодировать передаваемый контент. Некоторые веб-серверы не соответствуют стандартной кодировке RFC. Если вы отправляете данные с использованием исходных символов, вам нужно пропустить urlencode.

Выполнять указанный код Python перед каждым запросом

Каждый запрос на изменение или добавление нового значения параметра (зависит от времени, зависит от другого значения параметра)

Оптимизация производительности (ОПТИМИЗАЦИЯ)

1. В соответствии с методом обнаружения сравните возвращаемое значение и содержимое статистической таблицы, чтобы постоянно сужать диапазон обнаружения и повышать эффективность обнаружения.

2. Имя версии, имя пользователя, пароль, привилегии (приоритет), роль, имя базы данных, имя таблицы, имя столбца.

3. Несовместимо с параметром --threads.

4. Расположение статистической таблицы: /usr/share/sqlmap/txt/common-outputs.txt

Несовместимо с параметром --proxy

Длинные соединения позволяют избежать накладных расходов сети, связанных с многократным установлением ссылок, но большое количество длинных соединений серьезно займут ресурсы сервера.

Получить только значение размера соответствующей страницы, а не конкретное содержимое страницы.

Обычно используется для оценки вслепую, истина / ложь, чтобы снизить потребление пропускной способности сети.

Несовместимо с параметром -text-only (верное / неверное суждение на основе диска сравнения содержимого страницы)

Три вышеуказанных можно открыть командой -o

Максимальное количество одновременных потоков

При слепом внедрении каждый поток получает один символ (7 запросов), и поток завершается после получения

Значение по умолчанию - 1, рекомендуется не превышать 10, иначе это может повлиять на доступность сайта.

Несовместимо с параметром --predict-output

INJECTION

Укажите параметры сканирования

Например: -p "пользовательский агент, реферер"

Исключить указанные параметры сканирования

Например: –level = 5 –skip = ”id, user-agent”

Точка внедрения URI

-Dbms = "mysql" (можно добавить номер версии)

Повышение эффективности поиска типов баз данных

-Os указывает серверную систему для повышения эффективности sqlmap

Обычно sqlmap использует отрицательные значения для аннулирования значений параметров -> >

bignum Используйте большое число, чтобы сделать параметр недействительным.

логический использует логическое суждение, чтобы сделать недействительным значение AND 18 = 19

При извлечении данных sqlmap преобразует все результаты в строки и заменяет результаты NULL пробелами.

База данных mysql старой версии должна включить этот переключатель

Чтобы ввести в заблуждение и избежать ошибок, когда одинарные кавычки используются для разграничения строки в полезной нагрузке, sqlmap использует escape-метод кодирования char () для замены строки: select'foo '-> select char (102) + char (111) + char (111)

Этот параметр отключит эту функцию

–Prefix / –suffix (префикс и суффикс)

Скрипт обфускации, используемый для обхода фильтрации уровня приложения, IPS, WAF

Пробелы можно фильтровать с помощью space2comment.py, с учетом регистра можно использовать randomcase.py и т. Д.

ОБНАРУЖЕНИЕ (обнаружение)

Уровень 1-5 (по умолчанию 1)

1-4 (по умолчанию 1 / безвредный)

Повышенный риск может привести к подделке данных (обновлению)

–string –not-string –regexp –code –text-only –titles

Сравнение страниц, основанное на обнаружении логической инъекции, логика оценки истинности и ложности на основе изменения содержимого возвращаемой страницы, но некоторые страницы изменяются с пороговым значением времени, в это время необходимо указать строку, которая идентифицирует истинное и ложное

ТЕХНИКА Тип обнаружения SQL-инъекции

Использовать все технологии по умолчанию

Когда вам нужно внедрить файловую систему, операционную систему и реестр, вы должны использовать S (составные запросы)

Соответствующее время задержки определения впрыска по времени (по умолчанию 5 секунд)

По умолчанию запрос на объединение от 1 до 10 столбцов, при увеличении -уровня поддерживается до 50 столбцов.

В запросе на объединение по умолчанию используется NULL. В крайних случаях NULL может завершиться ошибкой. В этом случае вы можете указать значение вручную.

Например: –union-char 123.

Злоумышленник контролировал DNS-сервер. Использование этой функции позволяет увеличить скорость извлечения данных.

Результат внедрения на одной странице отражается на другой странице

FINGWEPEINT (информация об отпечатке пальца)

Информация об отпечатках пальцев системы управления базами данных (информация о версии)

DBNS, операционная система, архитектура, патч

ENUMERATION (перечисление)

-Privileges -U имя пользователя (текущий аккаунт CU)

–Tables, –exclude-sysdbs (удалить базы данных системного уровня) -D dvwa

-T user -D dvwa -C user –columns

-Сколько записей в таблице подсчета

-Автоматический выбор опций при пакетном выполнении sqlmap

–Schema –batch –exclude-sysdbs метаданные (использовать параметры по умолчанию)

Дамп (экспорт) отображаемых данных

-Dump -C -T -D -start -stop (с которого начинается, до какого делает паузу)

–sql-query“select * from users”

Данные будут сохранены локально

BRUTE FORCE (взлом полным перебором при отсутствии права на чтение библиотеки)

UDF INJECTION (определяемая пользователем функция)

Может выполнять команды на уровне операционной системы

Скомпилируйте общую библиотеку для создания и загрузите ее на сервер БД, чтобы сгенерировать UDF для расширенного внедрения.

ОС (выполнять системные команды через sqlmap)

Загрузите общую библиотеку и сгенерируйте две UDF, sys_exec () и sys_eval ()

xp_cmdshell хранимая процедура (используйте, если она у вас есть, отключите, а не создавайте)

WINDOWS REGISTORY (реестр Windows)

GENERAL

-s: сохранить местоположение файла сеанса sqlite

-t: сохранить местоположение записанного файла трафика

-Charset: обязательная кодировка символов

-Crawl: проползти на глубину станции из начальной позиции

–Csv-del: данные дампа хранятся в файле csv, по умолчанию разделенные знаком «,», а другие разделители могут быть указаны с помощью –csv-del.

-Dbms-cred: укажите учетную запись базы данных

--Flush-session: очистить сессию (сессию)

--Fresh-query: игнорировать результаты сеансового запроса (повторный запрос)

–Hex: при выгрузке символов, отличных от ASCII, кодируйте их в шестнадцатеричный формат, а затем декодируйте и восстанавливайте после получения

--Output-dir = / tmp: укажите путь вывода

--Сохранить сохранить команду как файл конфигурации

-z: мнемоника параметра

- Ответить, назначить ответы на пакет для автоматической пакетной обработки

--Check-waf: проверить WAF / IPS / IDS

-Hpp: эффективный способ обхода WAF / IPS / IDS

--Identifuy-waf: тщательная проверка waf / ips / id

Поддержка более 30 продуктов

–Mobile: имитация смартфонов.

--Purge-putput: очистить папку вывода

--Умный: при большом количестве целей обнаружения выбираются только результаты обнаружения на основе ошибок

–Мастер: руководящая роль (пошаговое руководство, как это сделать)

?id=-1’)//union//select/**/user(),2,3%23

функция скрипта вмешательства

Интеллектуальная рекомендация

Краткое описание общих функций MPI

содержание 1, основная функция MPI 2, точка-точка функция связи 3, коллективная функция связи 1, основная функция MPI MPI_Init(&argc, &argv) Информировать системы MPI для выполнения всех необх.

В этой статье, исключительно в ознакомительных целях, я опишу основные моменты поиска, и эксплуатации sql-инъекции на сайтах. В процессе прочтения этого материала, мы получим полноценный доступ к случайному сайту.

P.S.: в ходе создания материала, ни один сайт не пострадал.

Для этого нам понадобятся всего четыре утилиты: собственно sqlmap, dirbuster, и tor с privoxy.

Первые две программы входят в дистрибутив kali по умолчанию. Устанавливаем и запускаем сервис тора:

Аналогично устанавливаем и privoxy, но пока не будем его запускать, он нам может и не пригодиться:

Поиск уязвимых скриптов. Google dorks.

Очередь за гугл-д о рками. Для тех, кто не в курсе — некоторыми запросами в гугл, можно облегчить поиск уязвимого ресурса. Это называется “дорк”. Для примера, возьмём запрос:

Открываем любезно выданные гуглом линки потенциально уязвимых сайтов, и в адресной строке браузера, после цифр, ставим одинарную ковычку:

И ищем сайт, скрипт на котором выдаст ошибку подобного вида:

Конечно, можно обойтись и без этого, sqlmap анализирует далеко не только подобные уязвимости в скриптах, но этот шаг многократно увеличивает наши шансы на успех.

Получение структуры баз данных сайтов. SQLMAP.

Переходим непосредственно к процессу эксплуатации инъекции на обнаруженном нами сайте. В работе с sqlmap есть достаточно много различных ньансов, и разберём мы базовые. Открываем терминал. Внимание, у вас должен быть активен сервис тора. Либо во втором терминале, либо через запуск приложения.

— dbs параметр для получения имён баз данных, найденных в случае успешной эксплуатации;

— tor запустит соединение через тор, — check-tor отобразит успешность подключения к сети тор;

ключ -o задействует оптимизацию процесса, что наверняка пригодится во многих случаях — например, при слепой инъекции.

Sqlmap отдал нам две таблицы на выбор. В базе information_schema нет ничего интересного, это стандартная база mysql, поэтому мы перейдём к анализу “z108098_main”:

Тут мы исключили параметр — dbs, и вместо него используем — tables. Так же, добавился новый ключ -D, который задаёт имя сканируемой базы. Этот запрос выдаст нам все таблицы базы “z108098_main”. В итоге мы получаем:

И сразу же мы наблюдаем таблицу “_admins”. Очевидно, что нам необходимо получить её. Получаем названия столбцов базы:

Добавился ключ -T, который задаёт имя сканируемой таблицы. Вместо параметра — tables, теперь используется параметр — columns. Результат не заставил себя долго ждать, хоть инъекция и была слепой в моём случае — в этом мне помог ключ -o, который использовал 10 потоков для перебора вариаций:

Теперь читаем данные из таблицы, и сохраняем её на свой жёсткий диск:

Параметр — columns мы заменили на — dump, который выдаст все строки таблицы, а так же сохранит оную на наш жёсткий диск. В итоге, получаем заветный логин и хеш пароля, для админки сайта:

Полученный хеш вы можете просто загуглить, в большинстве случаев он уже расшифрован, и выдастся первой же строкой. Если же это не сработает, придётся делать брутфорс хеша, но это уже отдельная тема, которую разбирать в рамках этой статьи мы не станем.

Поиск админки сайта: CMS, интуиция, или dirbuster?

Зачастую, поиск админки сайта создаёт проблему. Пока выполняются запросы от sqlmap, можно заняться этим.

Если сканером обнаруживается cms, то гуглим расположение админки в них, и пробуем зайти по дефолтным адресам.

Но иногда хитрые админы либо меняют дефолтный адрес, либо используют собственную cms, как и произошло в моём случае.

Если так оно и есть, то попробуем посмотреть файл robots.txt, иногда админку можно выловить тут:

Если файл отсутствует, или там ничего нужного нам нет, то пробуем стандартные варианты вручную.

И тут успех, на втором же линке я получил форму авторизации:

Но этот способ может и не сработать и, вероятнее всего, не сработает. Для таких случаев есть мощное оружие — durbuster, который перебором по словарю выявит всевозможные скрипты сайта.

Наша первая задача — пропустить трафик от durbuster’a через tor. Для этих целей нам понадобится запустить privoxy.

Предварительно, настроим конфиг privoxy, что бы весь трафик пропускался через тор:

Добавляем строку в конец конфига. Внимание, точка в конце обязательна!

Сохраняем изменения, закрываем файл, и запускаем, собственно, privoxy:

Теперь открываем dirbuster — либо через терминал, либо выбираем его из списка Приложения > 03 — Web Application Analysis > Web Crawlers & Directory Bruteforce > dirbuster.

Нажимаем ок, и переходим к самой программе. Необходимо выбрать словарик для брутфорса. По умолчанию, в комплекте с программой в kali есть словари. Расположены они по адресу /usr/share/dirbuster/wordlists. Лично я предпочитаю использовать маленький словарик directory-list-2.3-small.txt.

В "Target URL" сверху вписываем адрес нашего сайта, и нажимаем старт. Процесс пошёл.

Итоги. Черное на белом.

В процессе написания статьи, я понял несколько вещей. Конечно, все то же самое можно сделать не только из-под kali, да и не только под линуксом (piton as example). Но не хочу повышать порог вхождения в тему. Именно поэтому, кейс сформирован под kali linux.

Использовать любую уязвимость можно в различных целях. Я бы хотел предостеречь тебя, читатель, от поспешных и рискованных выводов и затей, в т.ч. от использования этого материала в незаконных целях. И да, за легальные пентесты весьма неплохо платят. ;)

Список инструментов для тестирования на проникновение и их описание

Описание sqlmap

sqlmap — это инструмент с открытым исходным кодом для тестирования на проникновение, который автоматизирует процесс выявления и эксплуатации уязвимости SQL-инъекця и захват серверов баз данных. Он поставляется с мощным движком выявления и многими нишевыми функциями для конечного тестера на проникновение, имеет широкий набор возможностей, начиная от сбора отпечатков баз данных по полученной от них данным, до доступа к файловой системе и выполнения команд в операционной системе посредством внеполосных (out-of-band) подключений.

Автор: Bernardo Damele Assumpcao Guimaraes, Miroslav Stampar

Справка по sqlmap

Руководство по sqlmap

Доступные tamper скрипты sqlmap

Примеры запуска sqlmap

Установка sqlmap

Программа предустановлена в Kali Linux.

Установка sqlmap в Linux

Установка sqlmap в Windows

Для запуска sqlmap под Windows, кроме sqlmap, нужен Python.

За sqlmap заходим на официальный сайт, или скачиваем по прямой ссылке zip-файл.

Установка скаченного файла элементарна. Только запомните, в какой каталог вы его установили.

Так, теперь переходим в каталог с установленным Python. У меня это каталог C:\Python27\ (думаю, у вас также, если вы не меняли дефолтные значения).

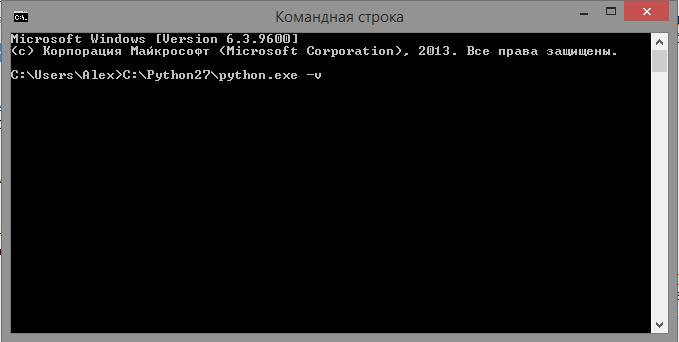

Запустите командную строку (Win+x и в открывшемся окне выберите «Командная строка»). Теперь хватаете файл python.exe (который лежит в каталоге C:\Python27\) и перетаскиваете его в окно командной строки. В командной строке должен появится полный путь до файла. Дописываете к нему через пробел -v

И нажимаете Enter. Если видите много разной информации, в том числе и о версии, значит всё в порядке. Нажмите Ctrl+c, чтобы выйти.

Запуск sqlmap

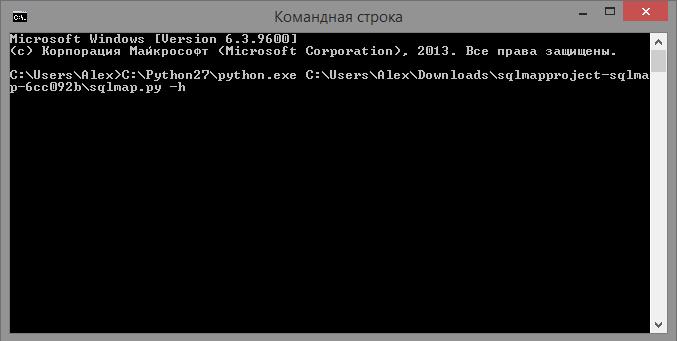

Помните наш скаченный архив с sqlmap? Распакуйте его. Теперь в командную строку перетаскиваете файл python.exe, ставите пробел, перетаскиваете в эту же командную строку файл sqlmap.py (из архива с sqlmap) ставите ещё один пробел и пишите -h. У меня получилось так

Если появилась справка по sqlmap, значит всё работает как надо! Можно приступать к анализу сайтов.

Если вы являетесь пользователем Windows, то обратитесь к статье "Как запустить sqlmap на Windows". А если вы обнаружили уязвимости в ваших скриптах, то обратитесь к статье "Защита сайта от взлома: предотвращение SQL-инъекций".

Каждый раз, рассказывая об очередной программе, присутствующей в Kali Linux, я задумываюсь, какие последствия это может вызвать? Эта статья была готова уже давно, но я всё как-то не решался опубликовать её. На самом деле, те, кто взламывают чужие сайты, уже давно и сами знают как пользоваться этой и многими другими программами. Зато среди (начинающих) программистов встречается огромное количество тех, кто вообще будто бы не задумывается о безопасности своих вебприложений. Я прекрасно понимаю эту ситуацию, когда ты изучаешь PHP, то большим достижением и облегчением является то, что твоя программа вообще работает! Времени всегда не хватает и в этих условиях изучать теорию защиты веб-приложений кажется просто неразумным расточительством.

В этой статье я рассказываю о программе SQLMAP, которая поможет проверить ваши скрипты на уязвимость к SQL-инъекциям.

В общем, я надеюсь, что знания, полученные в этой статье, будут использоваться этично и с пользой для всех.

SQL-инъекция — это техника внедрения кода, используемая для атаки на приложение, управляющее данными, в которой (в технике) вредоносные SQL запросы вставляются в поле ввода для исполнения (например, для получения атакующим содержания дампа базы данных). SQL-инъекция должна эксплуатировать уязвимость в безопасности программ, например, когда пользовательский ввод некорректно фильтруется на наличие различных специфичных символов, включённых в SQL запросы, или когда пользовательский ввод не типизирован строго и выполняется неожиданным образом. SQL-инъекция — это самый широко известный вектор атаки не веб-сайты, но она может быть использована для атаки на любые типы SQL базы данных. В этой инструкции я покажу вам как с помощью программы SQLMAP эксплуатировать SQL-инъекции на Kali Linux и, в конечном итоге, хакнуть веб-сайт (точнее говоря, базу данных) и извлечь имена пользователей и пароли на Kali Linux.

На всякий случай: Если у вас еще нет Kali Linux, то о том где скачать и как установить читайте в статье «Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину» — это одна из популярнейших статей на портале.

Что такое SQLMAP

sqlmap это инструмент с открытым кодом для тестирования на проникновение, который автоматизирует процесс выявления и эксплуатирования уязвимостей для SQLинъекций и захвата серверов баз данных. Он поставляется с мощным движком анализа, большим количеством специфичных функций для максимального тестирования на проникновения и широким спектром возможностей простирающихся от выявления типа баз данных по «отпечаткам», охватывает получение информации из базы данных и вплоть до доступа к файловой системе и выполнения команд на ОС через нестандартный доступ к системе.

- Полная поддержка систем управления базами данных MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase и SAP MaxDB.

- Полная поддержка шести техник SQL-инъекции: слепая на логической основе, основанная на времени слепая, основанная на ошибках, UNION запрос, сложные запросы и нестандартный доступ.

- Поддержка прямого соединения к базе данных без прохода через SQLинъекцию путём предоставления полномочий СУБД, IP адреса, порта и имени базы данных.

- Поддержка перебора пользователей, хешей паролей, привилегий, ролей, баз данных, таблиц и колонок.

- Автоматическое распознавание формата хеша пароля и поддержка их взлома используя основанную на словаре атаку.

- Поддержка, по выбору пользователя, создания дампа всех таблиц, определённого их диапазона или специфичных колонок.

- Пользователь также может выбрать создание дампа только диапазона символов каждого вхождения колонки.

- Поддержка поиска специфичных имён баз данных, специфичных таблиц по полным базам данных или по отдельным колонкам всех таблиц баз данных. Это полезно, например, для идентификации таблиц, содержащих учётные данные приложения, где соответствующие имена колонок содержат строки вроде name и pass (имя и пароль).

- Поддержка загрузки и выгрузки любого файл с (на) файловую системы сервера базы данных, когда используются такие программы баз данных как MySQL, PostgreSQL или Microsoft SQL Server.

- Поддержка выполнения произвольных команд и получение их стандартного вывода на операционной системе, под которой запущен сервер базы данных, когда используются такие программы баз данных как MySQL, PostgreSQL и Microsoft SQL Server.

- Поддержка установки нестандартного соединения (out-of-band) TCP между атакующей машиной и операционной системой на которой работает база данных. Этим каналом могут быть интеративные командные запросы, сессия Meterpreter или сессия графического пользовательского интерфейса (VNC) — по выбору пользователя.

- Поддержка процесса повышения прав пользователя через команды Metasploit передаваемые Meterpreter.

Пожалуйста, всегда держите в голове мысль о пользователе, который тратит своё время и усилия на поддержание веб-сайта и, возможно, жизненно зависит от него. Ваши действия могут повлиять на кого-то так, как вы этого никогда не желали. Я не знаю, как ещё доходчивее объяснить это вам.

Шаг 1: Ищем уязвимый веб-сайтов

Это, как правило, самое творческое действие и занимает больше времени, чем другие шаги. Те, кто знает как использовать Google Dorks уже понимают, что нужно делать. Но в том случае, если вы не знаете, то я собрал вместе ряд строк, которые вы можете искать в Гугл. Просто скопируйте-вставьте любую из этих строк в Гугл, и Гугл покажет вам то, что сумел найти.

Шаг 1.а: Строки Google Dorks для поиска уязвимых к SQLMAP SQL вебсайтов

Этот список действительно большой. У меня заняло много времени для его сбора. Если вы понимаете принцип отбора, тогда вы можете дополнить его. Оставляйте ваши дополнения к списку в комментариях, я добавлю их сюда.

Читайте также: