Sstp настройка windows 2008 r2

Обновлено: 01.07.2024

Конфигурирование Windows Server 2008 в качестве сервера Remote Access SSL VPN Server. Часть 2

В первой части этой серии статей, посвященных настройке Windows Server 2008 в качестве сервера SSL VPN, я рассказывал о некоторых фактах истории серверов Microsoft VPN и протоколов VPN. Мы закончили предыдущую статью описанием примера сети, которую будем использовать в этой и последующих частях серии по настройке VPN шлюза, поддерживающего SSTP соединения с клиентами Vista SP1.

Я не собираюсь рассматривать все шаги, начиная с самых основ. Смею предположить, что вы установили контроллер домена и активировали DHCP, DNS и Certificate Services роли на этом сервере. Тип сертификации сервера должен быть Enterprise, и вы имеете CA в вашей сети. Сервер VPN должен быть подключен к домену, прежде чем продолжать выполнять следующие шаги. Прежде чем начинать, нужно установить пакет обновления SP1 для клиента Vista.

Нам нужно выполнить следующие процедуры для того, чтобы наше решение работало:

Установка IIS на VPN сервер

Возможно, вам покажется странным, что мы начинаем именно с этой процедуры, так как я рекомендую никогда не устанавливать вебсервер на устройство безопасности сети. Хорошая новость заключается в том, что нам не придется хранить вебсервер на VPN сервере, он понадобится нам лишь на некоторое время. Причина кроется в том, что регистрационный сайт, включенный в Windows Server 2008 Certificate Server, более не является полезным для запроса сертификатов компьютера. На самом деле он вообще бесполезен. Интересно то, что если вы все же решите использовать регистрационный сайт для получения сертификата компьютера, все будет выглядеть так, словно сертификат получен и установлен, однако на самом деле это не так, сертификат не установлен.

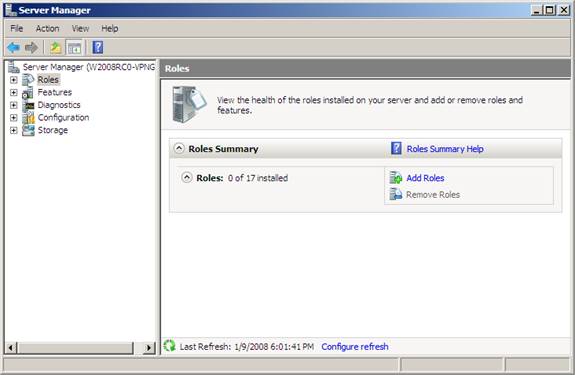

- Откройте Windows 2008 Server Manager.

- В левой панели консоли кликните на вкладке Роли.

- Жмем в меню Добавить роли с правой стороны правой панели.

- Жмем Далее на странице Прежде чем начать.

- Ставим галочку напротив строкиWeb Server (IIS) на странице Выбрать роли сервера. Жмем Далее.

- Можете прочесть информацию на странице Web Server (IIS), если пожелаете. Это довольно полезная общая информация об использовании IIS 7 в качестве вебсервера, но поскольку мы не собираемся использовать IIS вебсервер на VPN сервере, эта информация не совсем применима в нашей ситуации. Жмем Далее.

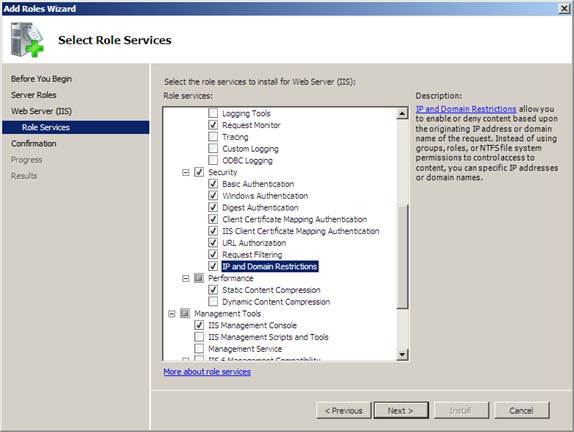

- На странице Выбрать службы ролей несколько опций уже выбраны. Однако если вы используете опции по умолчанию, вы не сможете воспользоваться мастером Certificate Request Wizard. По крайней мере, так было, когда я тестировал систему. Нет службы роли для мастера Certificate Request Wizard, поэтому я пытался ставить галочки напротив каждой опции Безопасность, и, кажется, сработало. Сделайте то же самое у себя и нажмите Далее.

- Просмотрите информацию на странице Подтвердить выбор установок и нажмите Установить.

- Нажмите Закрыть на странице Результаты установки.

Запрос сертификата машины (Machine Certificate) для VPN сервера с помощью мастера IIS Certificate Request Wizard

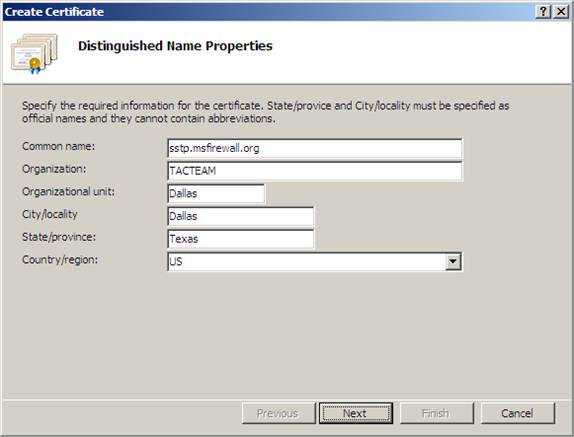

Следующий шаг – это запрос сертификата машины для VPN сервера. VPN серверу требуется сертификат машины для создания SSL VPN соединения с компьютером клиента SSL VPN. Общее название сертификата должно соответствовать имени, которое VPN клиент будет использовать для соединения с компьютером шлюза SSL VPN. Это означает, что вам нужно будет создать публичную DNS запись для имени на сертификате, который будет разрешать внешний IP адрес VPN сервера, или IP адрес NAT устройства перед VPN сервером, которое будет переадресовывать соединение на SSL VPN сервер.

Для запроса сертификата машины на сервер SSL VPN выполните следующие шаги:

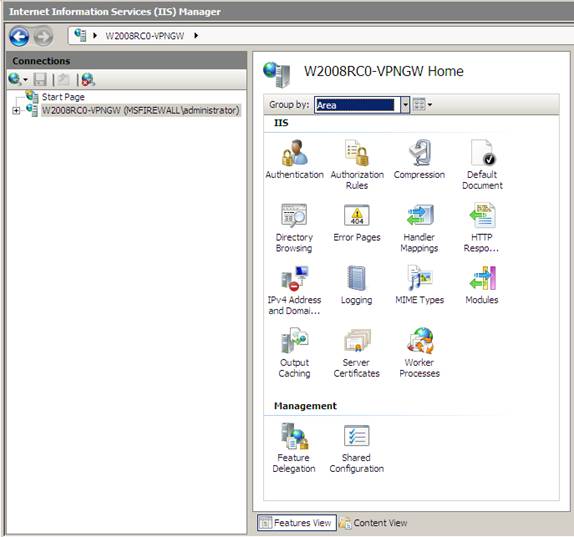

- В Server Manager, разверните вкладку Роли в левой панели, а затем разверните вкладку Web Server (IIS). Нажмите на Internet Information Services (IIS) Manager.

- В консоли Internet Information Services (IIS) Manager, которая появится справа в левой панели, нажмите на имени сервера. В этом примере имя сервера будет W2008RC0-VPNGW. Нажмите на иконку Сертификаты сервера в правой панели консоли IIS.

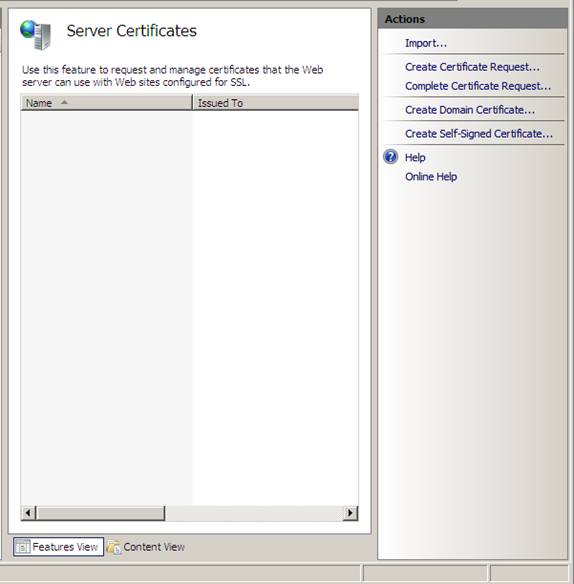

- В правой панели консоли жмем на ссылку Создать сертификат домена.

- На странице Интерактивный источник сертификатов жмем кнопку Выбрать. В диалоговом окне Выбрать источник сертификатов, жмем на имени Enterprise CA и нажимаем OK. Вводим дружественное имя в строке Friendly name. В этом примере мы использовали имя SSTP Cert, чтобы знать, что оно используется для шлюза SSTP VPN.

- Жмем Закончить на странице Интерактивный источник сертификатов.

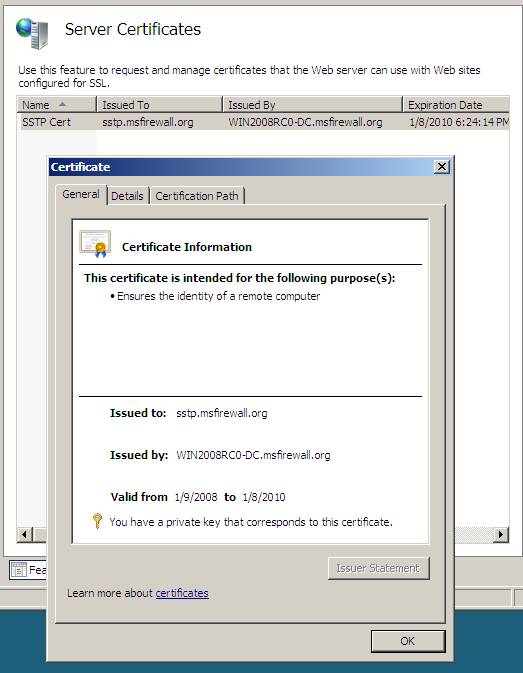

- Мастер будет запущен, а затем исчезнет. После этого вы увидите, как появится сертификат в консоли IIS. Кликнем дважды на сертификате и увидим общее имя в секции Назначен для, и теперь у нас есть частный ключ, соответствующий сертификату. Жмем OK, чтобы закрыть диалоговое окно Сертификат.

Теперь, когда у нас есть сертификат, мы можем установить роль RRAS Server Role. Обратите внимание на то, что очень важно установить сертификат до того, как устанавливать роль RRAS Server Role. Если вы этого не сделаете, вы наживете себе большие головные боли, поскольку вам придется использовать довольно сложную рутину командных строк, чтобы связать сертификат с клиентом SSL VPN.

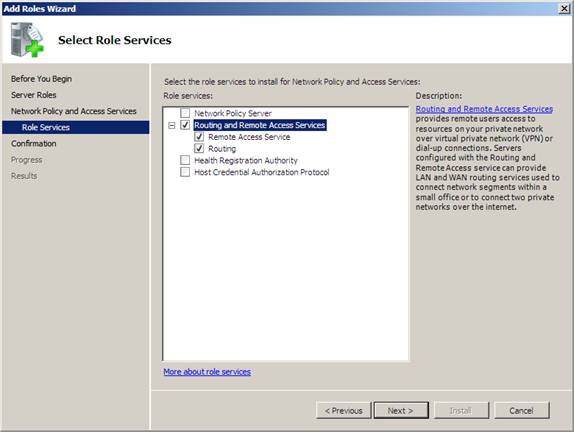

Установка роли RRAS Server Role на VPN сервере

Для установки роли RRAS Server Role нужно выполнить следующие шаги:

- В Server Manager, нажмите на вкладку Роли в левой панели консоли.

- В секции Общие сведения ролей нажмите на ссылку Добавить роли.

- Нажмите Далее на странице Прежде чем начать.

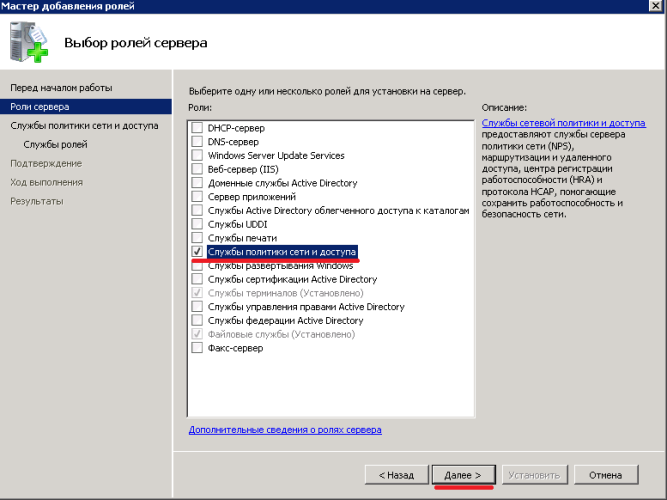

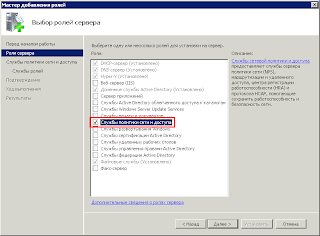

- На странице Выбрать роли сервера поставьте галочку напротив строки Политика сети и службы доступа. Нажмите Далее.

- Прочтите информацию на странице Политика сети и службы доступа. Большая ее часть касается Network Policy Server (который ранее назывался Internet Authentication Server [IAS] и по сути был RADIUS сервером) и NAP, ни один из элементов не применим в нашем случае. Нажимаем Далее.

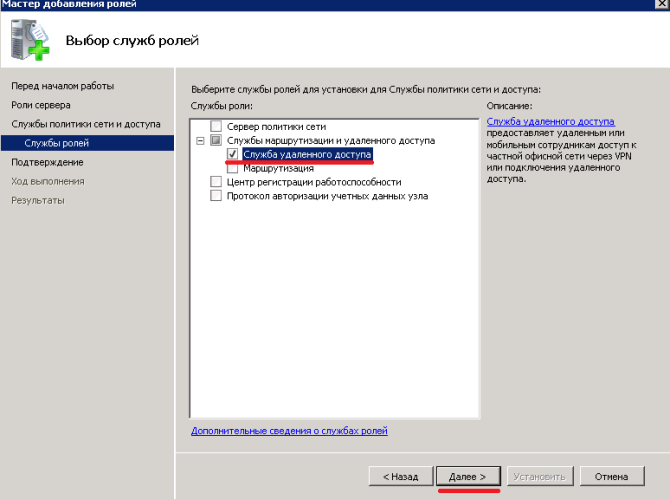

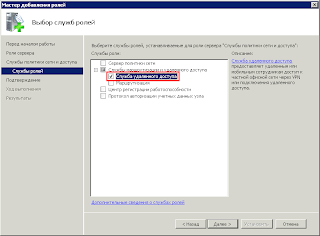

- На странице Выбрать службы роли ставим галочку напротив строки Маршрутизация и службы удаленного доступа. В результате этого будут выбраны пункты Службы удаленного доступа и Маршрутизация. Жмем Далее.

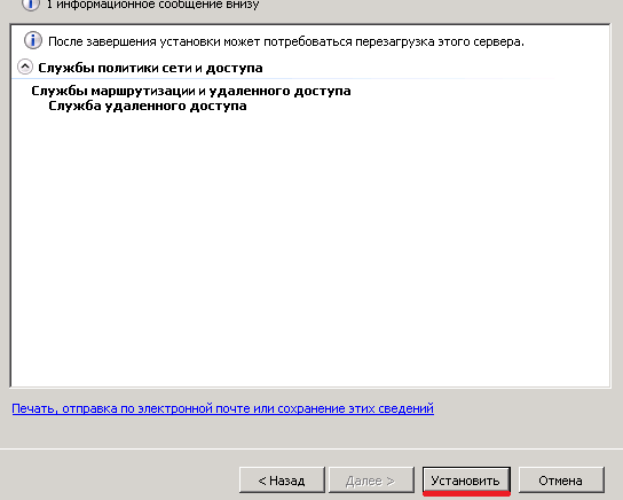

- Жмем Установить в окне Подтвердить выбранные установки.

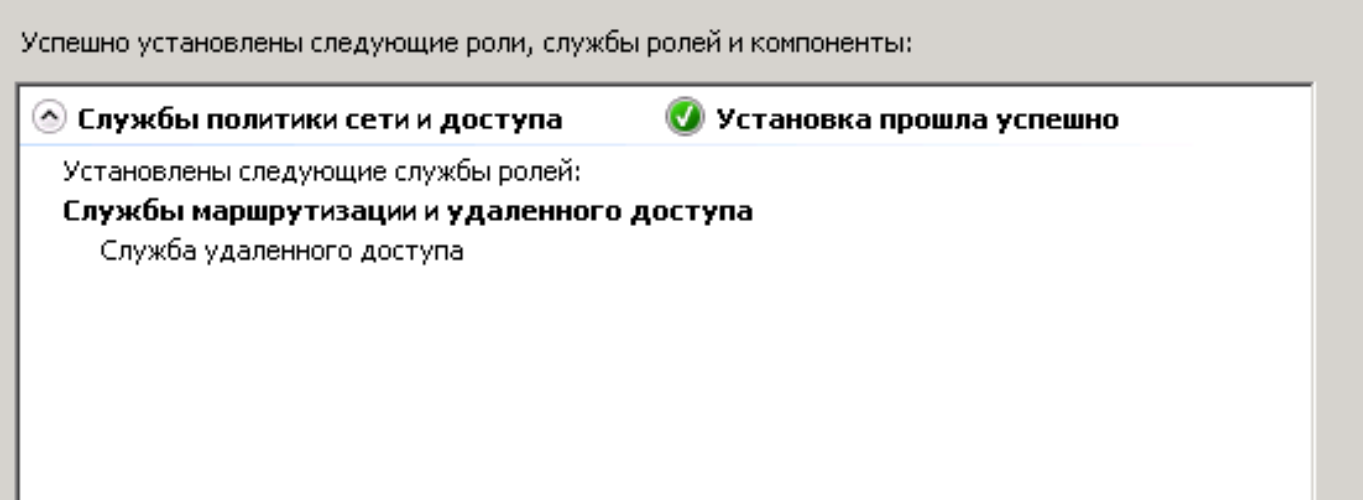

- Жмем Закрыть на странице Результаты установки.

Активация RRAS Server и его настройка в качестве VPN и NAT сервера

Теперь, когда роль RRAS установлена, нам нужно активировать сервисы RRAS, также как мы делали это в предыдущих версиях Windows. Нам нужно активировать функцию VPN сервера и сервисы NAT. С активацией компонента VPN сервера все понятно, но вы можете поинтересоваться, зачем нужно активировать NAT сервер. Причина активации сервера NAT кроется в том, что внешние клиенты могут получать доступ к серверу сертификации (Certificate Server), чтобы соединяться с CRL. Если клиент SSTP VPN не сможет загрузить CRL, SSTP VPN соединение работать не будет.

Для того, чтобы открыть доступ к CRL, мы настроим VPN сервер в качестве NAT сервера и опубликуем CRL, используя обратимый NAT. В сетевом окружении компаний у вас, скорее всего, будут брандмауэры, например ISA Firewall, перед сервером сертификации, поэтому вы сможете публиковать CRL с помощью брандмауэров. Однако в этом примере единственный брандмауэр, которым будем пользоваться, это брандмауэр Windows Firewall на сервере VPN, поэтому в этом примере нам нужно настроить VPN сервер в качестве NAT сервера.

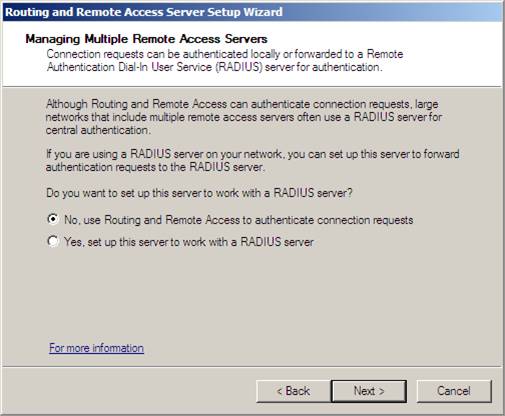

Для активации сервисов RRAS выполните следующие шаги:

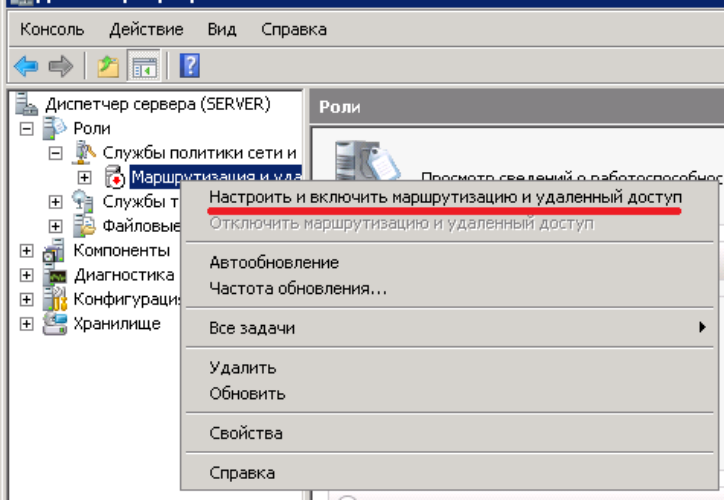

- В Server Manager разверните вкладку Роли в левой панели консоли. Разверните вкладку Политика сети и Службы доступа и кликните по вкладке Маршрутизация и Удаленный доступ. Правой клавишей кликните по вкладке Маршрутизация и Удаленный доступ и нажмите Настроить и активировать маршрутизацию и удаленный доступ.

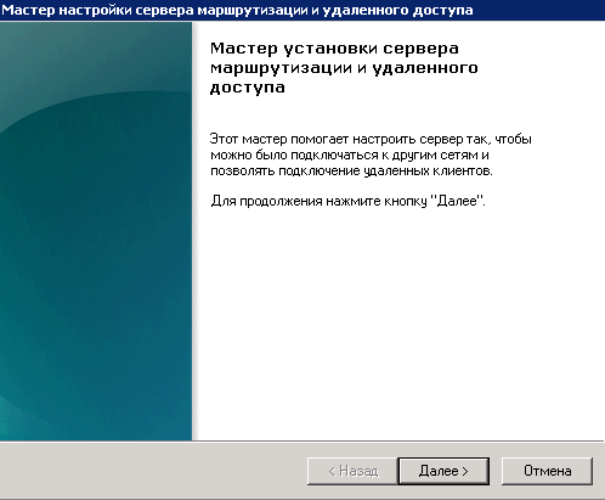

- Нажмите Далее в окне Welcome to the Routing and Remote Access Server Setup Wizard.

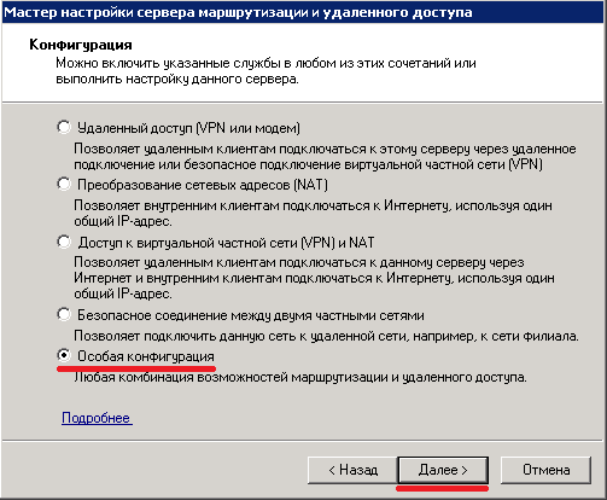

- На странице Конфигурация выберите опцию Доступ к виртуальным частным сетям и NAT и нажмите Далее.

- На странице VPN соединение выберите NIC в секции Интерфейсы сети, которая представляет внешний интерфейс VPN сервера. Затем нажмите Далее.

- На странице Назначение IP адресов выберите опцию Автоматически. Мы можем выбрать эту опцию, потому что у нас установлен DHCP сервер на контроллере домена за VPN сервером. Если у вас нет DHCP сервера, тогда вам нужно будет выбрать опцию Из определенного списка адресов, а затем внести список адресов, которые VPN клиенты смогут использовать при подключении к сети через шлюз VPN. Жмем Далее.

- На странице Управление удаленным доступом нескольких серверов выбираем Нет, использовать маршрутизацию и удаленный доступ для аутентификации запросов соединения. Эту опцию мы используем, когда недоступны NPS или RADIUS серверы. Поскольку VPN сервер является членом домена, можно аутентифицировать пользователей, используя учетные записи домена. Если VPN сервер не входит в домен, тогда только локальные учетные записи VPN сервера можно использовать, если только вы не решите использовать NPS сервер. Я напишу статью об использовании NPS сервера в будущем. Жмем Далее.

Настройка NAT сервера для публикации CRL

Как узнать, к какому URL нужно подключиться SSL VPN клиенту, чтобы загрузить CRL? Эта информация содержится в самом сертификате. Если вы снова перейдете на VPN сервер и дважды кликните на сертификате в IIS консоли, как делали прежде, вы сможете найти эту информацию.

Жмем на кнопку Детали на сертификате и листаем вниз до записи Точки распределения CRL, затем жмем на эту запись. В нижней панели показаны различные точки распределения, основанные на протоколе, используемом для получения доступа к этим точкам. В сертификате, показанном на рисунке ниже, видно, что нам нужно открыть доступ клиенту SSL VPN к CRL через URL:

Если вы используете расширенный брандмауэр, например ISA Firewall, вы можете сделать публикацию CRL сайтов более безопасной, открывая доступ только к CRL, а не ко всему сайту. Однако в этой статье мы ограничим себя возможностью простого NAT устройства, такого, которое обеспечивает RRAS NAT.

Следует отметить, что использование имени CRL сайта по умолчанию может быть менее безопасной опцией, поскольку оно раскрывает частное имя компьютера в Интернете. Вы можете создавать пользовательскую CDP (CRL Distribution Point), чтобы этого избежать, если считаете, что раскрытие частного имени вашей CA в публичной DNS записи создает угрозу безопасности.

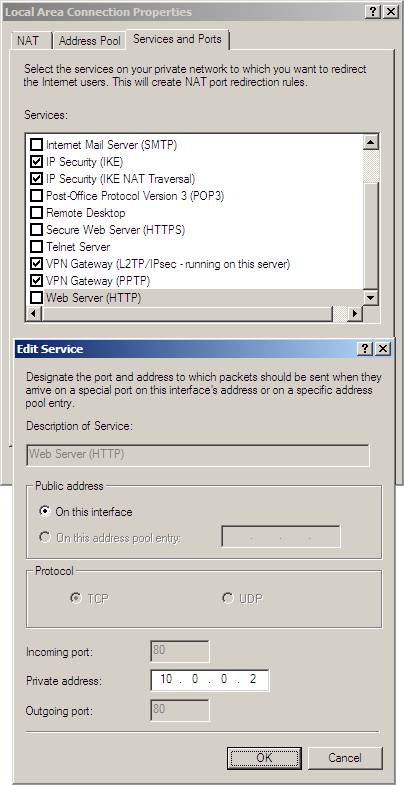

- В левой панели Server Manager разверните вкладку Маршрутизация и удаленный доступ, а затем разверните вкладку IPv4. Кликните по вкладке NAT.

- Во вкладке NAT кликните правой клавишей на внешнем интерфейсе в средней панели консоли. В данном примере имя внешнего интерфейса было Local Area Connection. Нажмите на Свойства.

- Нажмите OK в диалоговом окне Свойства Local Area Connection.

Теперь, когда NAT сервер установлен и настроен, мы можем перенести наше внимание на настройку сервера CA и клиента SSTP VPN.

Заключение

В этой статье мы продолжили разговор о настройке сервера SSL VPN, используя Windows Server 2008. Мы рассмотрели установку IIS на VPN сервер, запрос и установку сертификата сервера, установку и настройку сервисов RRAS и NAT на VPN сервере. В следующей статье мы закончим рассматривать настройку CA сервера и SSTP VPN клиента. До встречи! Том.

Автор: Томас Шиндер (Thomas Shinder)

Этот пост March 18, 2008 at 3:06 pm опубликовал molse в категории Windows Server 2008. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

2 комментов оставлено (Add 1 more)

Спасибо за статью, и отдельно Вашему ресурсу, что вы есть.

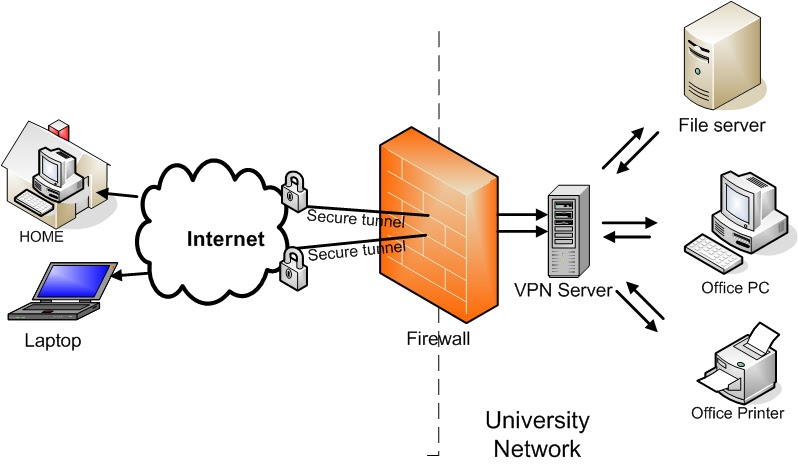

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

Выбираем нужного нам пользователя и переходим в его свойства:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.

Конфигурирование Windows Server 2008 R2 в качестве VPN-сервера: 39 комментариев

Не ужели, кто-то до сих пор пользуется VPN? в 2008 винде появилась куча других возможностей для удаленной работы.

П.С. Кстати, как продвигается ваша статья про Атол + 1С?

Ну да, пользуются люди VPN. В принципе классная штука, зря вы так=) Статейка про Атол+1С скоро будет готова, немного оттестить осталось эту связку, но статейка маленькая получается, конфигурацию дорабатывать не придется. 29 января груз от Атола приезжает, будет куча интересностей. Сделаю обзор сенсорных pos-систем jiva, фронтальных pos-систем posiflex, ну и по мелочевке!

Вопрос по поводу п.3: просто разрешить порты в брандмауэре?

Добрый день! Вопрос следующий. Айпи адрес динамический, через сайт no-ip зарегистрировал домен, мне выдал айпи адрес статику, теперь куда этот адрес прописывать?

а как сделать чтоб сервер еще мог и интернет раздавать?

У меня быть может глупый вопрос, но ответа не могу найти в гуглах.

Есть доменная сеть, контроллер 2008R2, шлюз убунта (прокси и нат).

Можно ли настроить vpn на контроллере домена?

Спасибо огромнейшее за статью! Получилось с 1го раза, причем я не сисадмин 🙂

Вопрос, можно назначить IP-адреса из следующего диапазона 192.168.0.1-192.168.0.12, если в сети компьютеры подключенный к VPN-серверу имеют следующие адреса: 192.168.0.1, 192.168.0.2 и 192.168.0.3 в локальной сети, к которым можно подключится из внешней сети. К VPN-серверу подключаюсь а дальше пинг не проходит.

Здравствуйте. Не могли бы ли вы подсказать мне. Настроил все по вашей инструкции, все подключается.

Но я хотел добиться того, чтобы подключенные клиенты, после подключения по впн, начинали получать интернет от сервера.

Все клиенты подключаются на адрес второй сетевой. Все хорошо, все подключается, но интернет на них не раздается.

Подскажите как сделать, чтобы он раздавался

Зачем такой изврат?!

Если клиент подключился к VPN-серверу, то это уже подразумевает наличие интернета у клиента.

здравствуйте подскажите пожалуйста, я настроил впн, все хорошо подключается, все адреса пингуются и подключается к внешнему сетевому диску этой сетки но компы по сети не видит(((

2 Алексей

Мне как и остальным, очень интересно, что же в 2008 R2 придумали, что заменят VPN. Сисадминю больше 10 лет, перековырял этот сервак вдоль и поперек, так и не нашел ничего. Может подскажете?

2 Андрей

Вы заблуждаетесь!

А провайдеры, которые подключают пользователей по VPN?? А выделенные каналы между офисами, для организации тех же vpn-тунелей и пр.

Ну зачем же валить все в кучу?!

VPN-тунелинг ничего общего с описанным в статье не имеет.

А провайдер как раз и подключает клиента к своей VPN, чтобы выдать ему свой интернет, по проводу, как правило.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

опиши где именно пожалуйста

Ну как где, в маршрутизаторе или файерволе. Если используешь прямое подключение к интернету, и файервол отключен, то порты, наверняка, открыты все.

Самое главное в п.3 для PPTP разрешить на файрволе работу протокола 47 (GRE), иначе ничего не получится.

На ADSL роутере. Возможно даже не разрешить а мапировать эти порты на 192.168.0.17 т.к. Ваш W8k находится за NATом.

Будьте добры, подскажите, если сервер получает интернет с роутера, что делать в этом случае?

В настройках роутера открывать те же порты?

(Настаивал все, как описано выше, но при попытке подключения получаю 800 ошибку)

Есть ли возможность каждому клиенту прописать отдельный IP ?

В локальной сети не могу подключиться по L2TP. По PPTP всё работает. Ошибка 809. Блин, всё перерыл. Windows Server 2008.

Выяснил причину, на клиенте был установлен ProhibitIpSec в 1, по этому сервер не подключал клиента.

На Win Server 2008 почему-то требует еще и 50 порт кроме 4500 для открытия через НАТ, из внешки подключение не идет ни в какую, в локалке все отлично соединяется. Есть идеи у кого как обойти или пробовать ставить более свежую версию сервера только!? Изменения реестра на клиентах не вариант.

добрый день. создал vpn сервер, чтоб внутренние пользователи ходили в инет, но при этом внутренние ресурсы получаются не доступны, смотрел командой tracert получается либо сервер все транслирует в инет, либо не знает куда пакеты отправлять. где-то надо прописать статический маршрут, или я что-то не правильно настроил

Отличная инструкция, все работает, как со стороны сервера так и клиента.

А у меня проблема другого плана-контроллер домена (на вин2008) за НАТом, шлюз на фриБСД, необходимо на сервере с вин2008 создать ВПН-подключение до одного департамента, что бы клиенты из моей сети могли подключаться к сети департамента без создания впн-подключений на своих компьютерах.

Настроил по инструкции, если подключатся из под Win8,10,XP то нормально работает, из под Win7 подключение проходит успешно, но по факту трафик через VPN практически не идет, крайне низкая скорость, постоянно пропадает, не хватает даже для RDP. Пинги проходят тоже с потерями (хотя по большей части проходят). Пробовал с трех разных машин под управлением Win7, ситуация аналогичная.Что можно предпринять?

Да, такая ситуация наблюдается только на l2tp. На pptp на win7 нормально подключается и работает.

Записки по настройке Debian Ubuntu и Microsoft Windows

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем "Добавить роль" (Add Roles) роль сервера "Службы политики сети и доступа" (Network Policy and Access Services):

Далее выбираем "Службы маршрутизации и удаленного доступа" (Routing and Remote Access Services ) и нажимаем далее:

Все проверяем и устанавливаем:

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль "Службы политики сети и доступа", так как у меня эта служба уже установлена, подменю "Настроить и включить маршрутизацию и удаленный доступ" (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

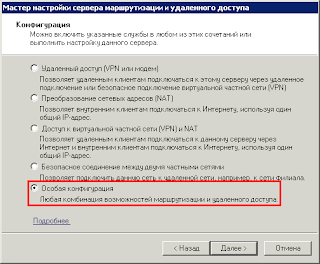

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

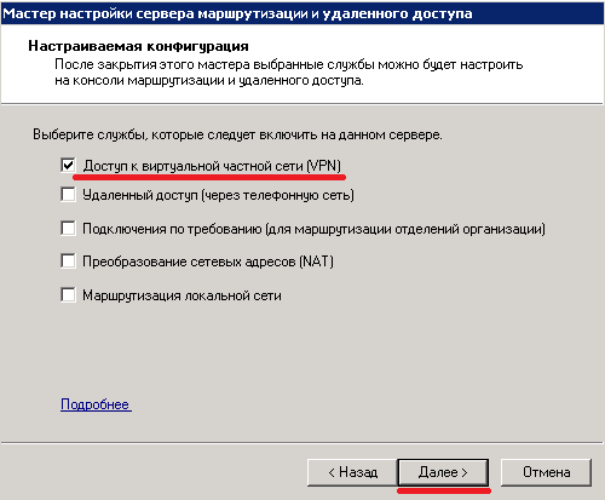

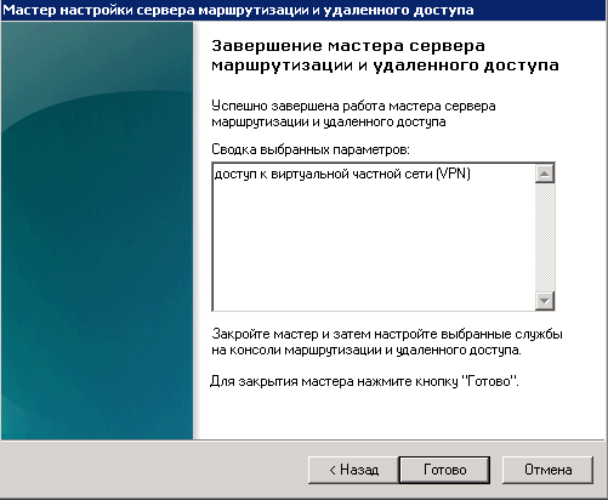

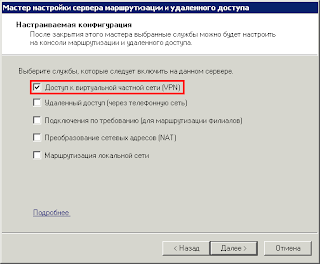

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

TCP 443 для SSTP.

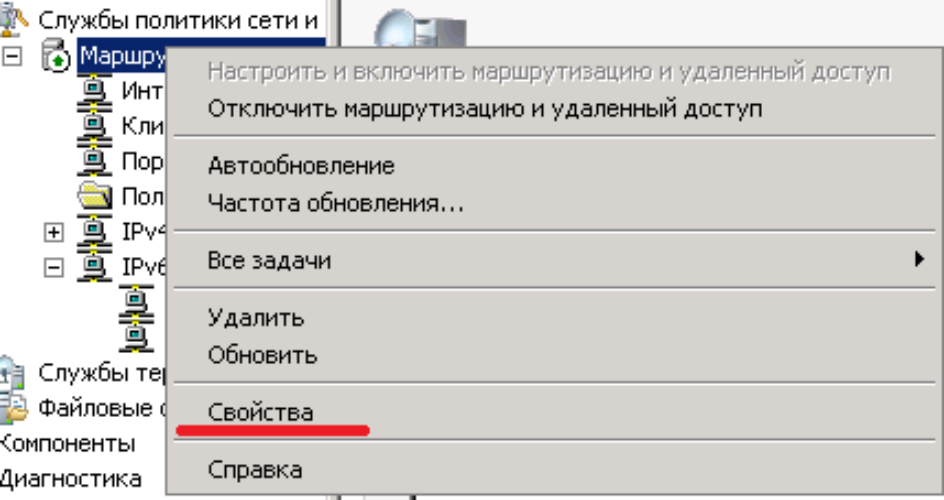

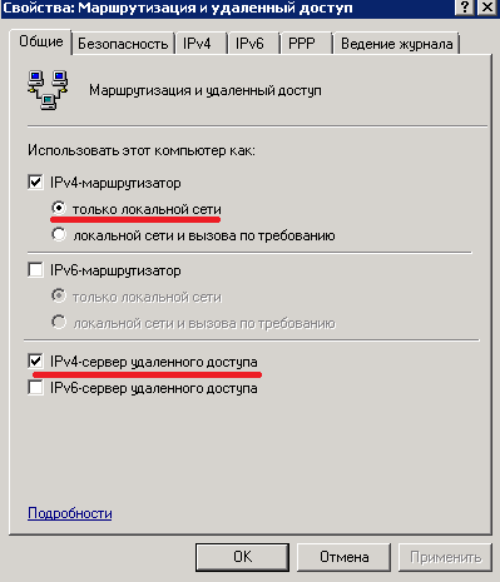

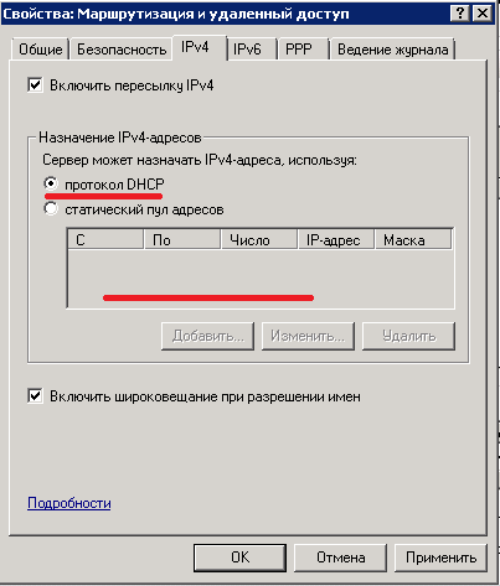

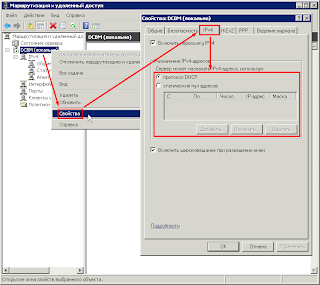

Настраиваем выдачи адресов. Открываем "Диспетчер сервера - Роли - Службы политики сети и доступа - Маршрутизация и удаленный доступ - Свойства":

Закладка "IPv4", включаем пересылку IPv4, устанавливаем переключатель в "Статический пул адресов" и нажимаем кнопку "Добавить":

Задаем диапазон выдаваемых адресов:

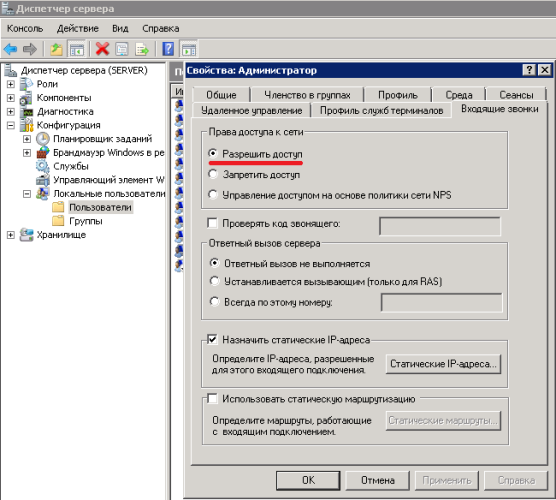

Теперь настроем разрешения для пользователей. Переходим в "Диспетчер сервера - Конфигурация- Локальные пользователи и группы - Пользователи":

Для работы VPN-сервера требуется только одна роль: "Службы политики сети и доступа".

Установить её можно, например, из диспетчера сервера, где нажимаем на ссылку "Добавить роль". Далее выбираем роль "Службы политики сети и доступа", нажимаем кнопку "Далее":

А в службе ролей выбираем "Служба удалённого доступа" и также "Далее":

а затем "Закрыть":

роли "Службы политики сети и доступа". Обычно после нажатия запускается мастер, который позволяет настроить VPN-сервер. Но это рассматривается на следующем шаге.

Шаг 2. Настройка VPN-сервера

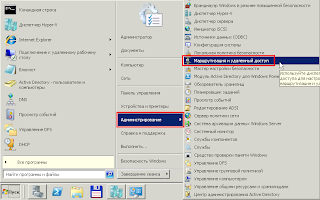

Для настройки VPN-сервера необходимо запустить соответствующую оснастку консоли MMC (%windir%\system32\rrasmgmt.msc) или используя меню "Администрирование" > "Маршрутизация и удалённый доступ":

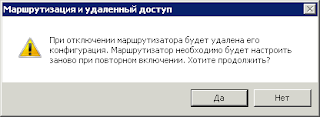

Для сервера в контекстном меню выбрать "Настроить и включить маршрутизацию и удалённый доступ". В случае неправильной настройки (что может произойти с каждым), необходимо отключить маршрутизацию и удалённый доступ, а затем снова начать с этого шага (см. далее).

- когда используется только одна служба, например, VPN-сервер;

- когда используется несколько служб, в т.ч. VPN-сервер.

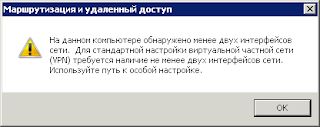

На данном компьютере обнаружено менее двух интерфейсов сети. Для стандартной настройки виртуальной частной сети (VPN) требуется наличие не менее двух интерфейсов сети. Используйте путь к особой настройке.

Поэтому процесс настройки придётся начать сначала, а при выборе конфигурации указать "Особая конфигурация":

Затем выбираем "Доступ к виртуальной частной сети (VPN)":

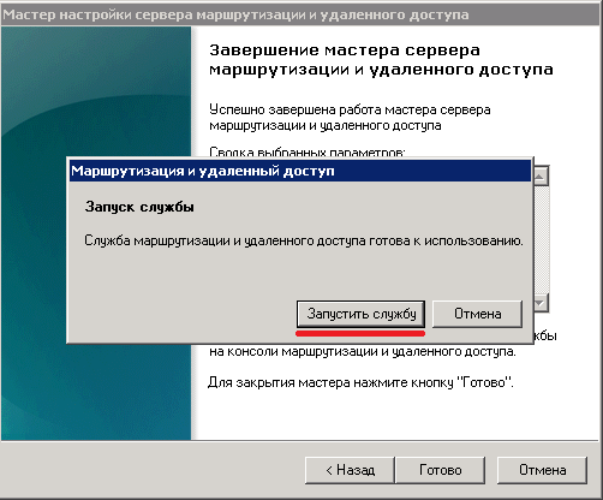

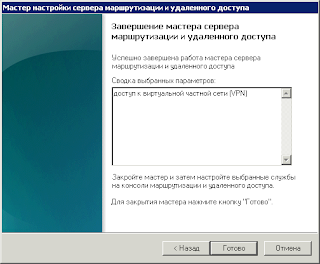

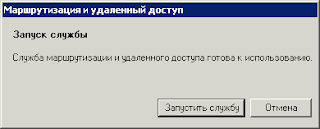

После нажатия на кнопку "Готово", будет предложено запустить службу. Внимательно читаем ниже.

Внимание! Если у Вас не поддерживается протокол IPv6, то при запуске службы возникнет ошибка:

Следует убрать поддержку протокола IPv6 из маршрутизации и удалённого доступа. См. "Не удается загрузить C:\Windows\System32\iprtrmgr.dll". Для этого выполним следующие команду.

Внимание! В случае возникновения ошибки или если где-то накосячили, то всегда можно вернуться к начальному этапу настройки служб маршрутизации и удалённого доступа.

Для этого для сервера в контекстном меню выбираем "Отключить маршрутизацию и удалённый доступ".

И подтверждаем выбранное намерение.

После успешного запуска службы, должны быть открыты порты 500, 1701, 1723:

Возможно потребуется изменить механизм раздачи адресу подключаемым пользователям. Они могут использовать службу DHCP, если она настроена на сервере, или можно выделить пул адресов. Эти параметры задаются в свойствах сервера, вкладка "IPv4":

Шаг 3. Настройка пограничного маршрутизатора

Для данного VPN-сервера требуется разрешить передачу данных по TCP 1723, UDP 500, UDP 1701.

Шаг 4. Настройка пользователей для удалённого доступа

Следующим шагом будет настройка разрешений для пользователя. Открываем в "Администрирование" > "Active Directory - пользователи и компьютеры" (%SystemRoot%\system32\dsa.msc). Выбираем нужного нам пользователя и заходим в его свойства:

3 комментария:

1701, 1723 не видны через netstat, ВПН открываю на сервере 2008/2, что находится в домене, но не является контроллером. На роутере аналогично не видны 1701, 1723. Буду признательным за помощь.

Очень хорошая статья, я предложил следующие два сайта, похожие на эту.

翻墙软件下载

А также

VPN

Далее установить галку на "Службы политики сети и доступа", нажать далее.

Установить галку на "Службы удаленного доступа", далее.

Нажать кнопку "Установить" и не закрывая диспетчер переходим ко второму шагу.

Шаг 2. Настройка сервера маршрутизации и удаленного доступа с помощью мастера

Выбрать в ролях "Службы политики сети и удаленного доступа", кликнуть правой кнопкой "Маршрутизация и удаленный доступ" > "Настроить и включить маршрутизацию" тем самым запустить мастер настройки.

Выбираем "Особая конфигурация"

Кликаем на "Доступ к виртуальной частной сети (VPN)", далее.

После нажатия на "Готово" нужно запустить службу маршрутизации.

Шаг 3. Редактирование свойств удаленного доступа

Шаг 4. Распределение права доступа к сети пользователям

Для сети без домена:

переходим в конфигурацию -> локальные пользователи и группы

Для сети с доменом: открываем "Администрирование" -> "Active Directory - пользователи и компьютеры"

Настройка сервера завершена. Следующим действием будет открытие портов на роутере.

Для этого VPN-сервера необходимо открыть передачу данных по портам: TCP 1723, UDP 500, UDP 1701.

Читайте также: