Тип входа 5 в журнале windows

Обновлено: 04.07.2024

Справочные сведения в этом разделе помогут вам выявить риск раскрытия учетных данных, связанный с использованием различных средств для удаленного администрирования.

Удаленное администрирование всегда предполагает, что учетные данные указываются на исходном компьютере, поэтому для доверенных рабочих станций привилегированного доступа рекомендуется использовать конфиденциальные и хорошо защищенные учетные записи. Вероятность кражи указанных учетных данных с целевого (удаленного) компьютера зависит главным образом от типа входа в Windows, использованного при подключении.

В таблице ниже содержатся рекомендации по использованию самых распространенных средств администрирования и способов подключения:

Для проверки подлинности в сети используйте справочные данные из следующей таблицы:

Объяснение названий столбцов:

- Тип входа в систему. Здесь указан тип входа в систему, инициируемый при подключении.

- Повторное использование учетных данных на целевом компьютере. Типы учетных данных в этом столбце будут храниться в памяти процесса LSASS на конечном компьютере, на который выполнен локальный вход с использованием указанной учетной записи:

- хэш-коды LM и NT;

- TGT Kerberos;

- обычные текстовые пароли (если применимо).

В этой таблице используются символы:

- "–" — указывает, что учетные данные не раскрываются.

- "v" — учетные данные раскрываются.

Типы входа для приложений управления, которых нет в этой таблице, можно определить по соответствующему полю в событиях входа. Дополнительные сведения см. в статье Аудит событий входа в систему.

На компьютерах под управлением Windows все процессы проверки подлинности обрабатываются как однотипные, независимо от протокола или средства проверки. В таблице ниже указаны самые распространенные типы входа в систему и их атрибуты в контексте кражи учетных данных:

Объяснение названий столбцов:

Дополнительные сведения о типах входа см. в разделе Перечисление SECURITY_LOGON_TYPE.

![]()

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

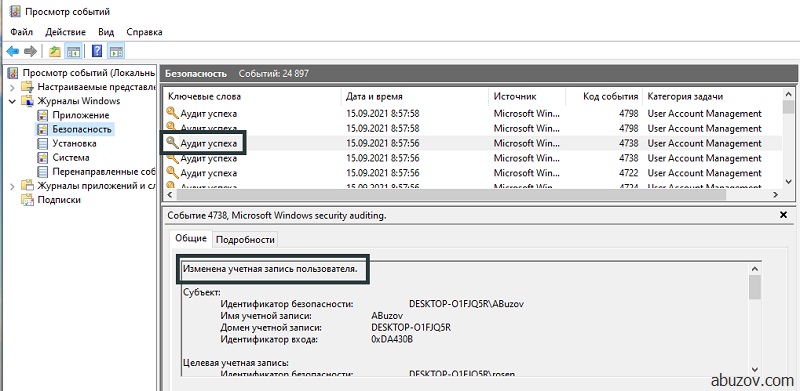

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя7) 644 или 4740

(Аудит управления учетными записями)

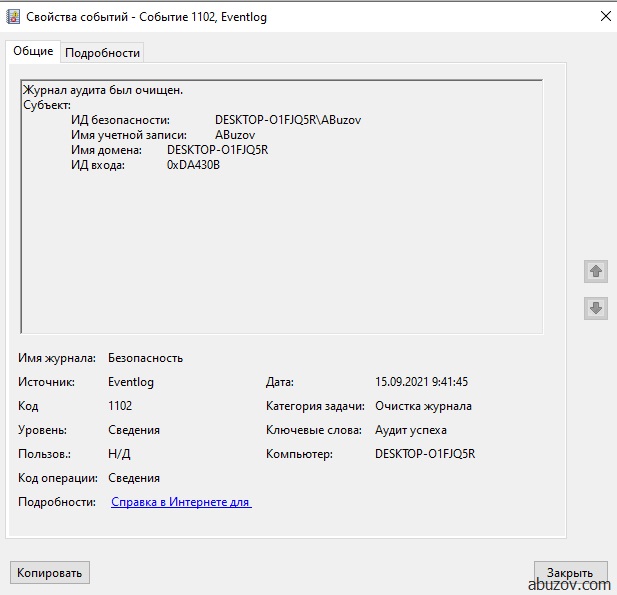

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасностиEvent Id — Описание

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере доменаКоды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в системуВ описаниях некоторых событий журнала безопасности, связанных с сессиями входа в системы (например, 4624 и 4625) присутствует параметр Тип входа (Logon type), но его описание слишком короткое:

В поле "Тип входа" указан тип выполненного входа. Самыми распространенными являются типы 2 (интерактивный) и 3 (сетевой).

Так что сейчас мы рассмотри описания от Microsoft и прокомментируем их.

Тип входа 2: Интерактивный. Пользователь непосредственно вошел на этот компьютер.

Событие с типом входа = 2 записывается в журнал безопасности когда пользователь вошел или попытался войти в систему непосредственно локально, используя клавиатуру и введя имя пользователя и пароль в окне входа в систему. Событие с типом входа = 2 возникает при использовании как локальной так и доменной учетной записи.

Если пользователь входит с доменной учетной записью, событие с типом входа = 2 появится если пользователь будет действительно аутентифицирован в домене (контроллером домена)

В случае, если контроллер домена недоступен, но пользователь предоставил валидный пароль, закэшированный в локальном компьютере, Windows поставит тип входа = 11.Тип входа 3: Сетевой. Пользователь по сети подключился к этому компьютеру и авторизовался на нем.

Обычно такое событие появляется при подключении по сети к разделяемым (shared) ресурсам - папкам, файлам, принтерам. Подключение с типом входа = 3 может быть установлено и с локального компьютера.

Тип входа 4: Пакетный.

Этот тип входа используется при выполнении пакетных заданий без непосредственного участия пользователя. Например, когда запускается задание планировщика. Когда используется планировщик Windows и приходит время запустить задание, Windows может создать новую пользовательскую сессию, чтобы выполнить задание от имени пользователя. При этом регистрируются события (4648, 4624/4625).

Если запланированное задание сконфигурировано так, что не должно запускаться без интерактивного сеанса пользователя, то новая сессия не создается и события не регистрируются.Тип входа 5: Служба. Service Control Manager запустил службу (service).

Тип входа 7: разблокирование. Рабочая станция разблокирована.

Событие с типом входа = 7 происходит когда пользователь разблокировывает (или пытается это сделать) ранее заблокированный компьютер. Имейте ввиду, что когда пользователь разблокировывает компьютер, Windows создает новую сессию (или даже 2 сессии в зависимости от полномочий пользователя) и сразу же их завершает, после прохождения аутентификации (событие 4634).

При переключении между учетными записями уже осуществившими вход в систему с помощью функции быстрого переключения учетной записи (Fast User Switching), Windows создает событие 4624 с типом входа = 2 (интерактивный).

Когда регистрируется событие отказа 4625 с типом входа = 7, это обычно означает что вы ошиблись при вводе пароля или кто-то пытался подобрать пароль, чтобы разблокировать компьютер.Тип входа 8: NetworkCleartext. Пользователь вошел на данный компьютер через сеть. Пароль пользователя передан в пакет проверки подлинности в его нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом.

Это событие возникает, если пароль пользователя был получен по сети открытым текстом. Такое событие может произойти когда пользователь входит в IIS (Internet Information Services) с базовым методом аутентификации.

Передача паролей в формате открытого текста опасна потому что пароли могут быть перехвачены и раскрыты. Если нет возможности использовать более надежную аутентификацию, то стоит хотя бы защитить сетевое соединение (используя зашифрованные протоколы типа SSL/TLS, создав защищенную виртуальную частную сеть и т.д.).Тип входа 9: NewCredentials. Посетитель клонировал свой текущий маркер и указал новые учетные записи для исходящих соединений. Новый сеанс входа в систему имеет ту же самую локальную тождественность, но использует отличающиеся учетные записи для сетевых соединений.

Это событие регистрируется, когда используется команда "Запустить от имени" вместе с опцией "/netonly". Это нужно для запуска программы с дополнительными привилегиями для сетевых компьютеров.

Например, нужно запустить Event Log Explorer и дать ему дополнительные права для некоторого компьютера или домена (это может понадобиться если вы захотите использовать определенный компьютер в качестве сервера описаний событий, но ваших текущих прав не достаточно для доступа к администраторским ресурсам этого сервера).

В таком случае вы можете запустить Event Log Explorer через командную строку со следующими параметрами:

runas.exe /netonly /user:SERVER\Administrator “c:\program files\event log explorer\elex.exe”

где SERVER - имя сервера, с которого предполагается брать описания событий (также потребуется настроить имя сервера в программе).

При запуске программы, Windows потребует ввести пароль пользователя Administrator для сервера SERVER.

Event Log Explorer запустится даже если вы введете неправильный пароль. При этом будет создана новая пользовательская сессия с учетными данными текущего пользователя и в журнал будет записано событие 4624 с типом входа = 9. А событие выхода из системы для этой сессии будет записано после того, как приложение будет завершено.

Также, в журнале безопасности сервера SERVER будут записаны события 4624 или 4625 с типом входа = 3, но только в момент обращения нашего приложения к разделяемым ресурсам сервера SERVER. То есть, когда Event Log Explorer попытается открыть файл описаний событий на сервере SERVER.Тип входа 10: RemoteInteractive. Пользователь выполнил удаленный вход на этот компьютер, используя Terminal Services или Remote Desktop.

Этот тип входа похож на 2 (интерактивный), но пользователь подключаетс к компьютеру с удаленного компьютера через RDP, используя Удаленный рабочий стол (Remote Desktop), сервисы терминального доступа (Terminal Services) или Удаленный помощник (Remote Assistance).

Тип входа 11: CachedInteractive. Пользователь вошел на этот компьютер с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных.

Когда пользователь входит в домен, Windows кэширует учетные данные пользователя локально, так что он позже может войти даже если контроллер домена будет недоступен. По умолчанию, Windows кэширует 10-25 последних использованных доменных учетных записей (это зависит от версии Windows). Когда пользователь пытается войти с доменной учетной записью, а контроллер домена не доступен, Windows проверяет учетные данные по сохраненным хэшам и регистрирует события 4624 или 4625 с типом входа = 11.

![eye]()

Итак, сама табличка -

Group Policy Group Group Policy Option Event IDs Account Logon Audit Credential Validation 4774, 4775, 4776, 4777 Audit Kerberos Authentication Service 4768, 4771, 4772 Audit Kerberos Service Ticket Operations 4769, 4770 Audit Other Account Logon Events 4649, 4778, 4779, 4800, 4801, 4802, 4803, 5378, 5632, 5633 Account Management Audit Application Group Management 4783, 4784, 4785, 4786, 4787, 4788, 4789, 4790 Audit Computer Account Management 4741, 4742, 4743 Audit Distribution Group Management 4744, 4745, 4746, 4747, 4748, 4749, 4750, 4751, 4752, 4753, 4759, 4760, 4761, 4762 Audit Other Account Management Events 4782, 4793 Audit Security Group Management 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4754, 4755, 4756, 4757, 4758, 4764 Audit User Account Management 4720, 4722, 4723, 4724, 4725, 4726, 4738, 4740, 4765, 4766, 4767, 4780, 4781, 4794, 5376, 5377 Detailed Tracking Audit DPAPI Activity 4692, 4693, 4694, 4695 Audit Process Creation 4688, 4696 Audit Process Termination 4689 Audit RPC Events 5712 DS Access Audit Detailed Directory Service Replication 4928, 4929, 4930, 4931, 4934, 4935, 4936, 4937 Audit Directory Service Access 4662 Audit Directory Service Changes 5136, 5137, 5138, 5139, 5141 Audit Directory Service Replication 4932, 4933 Logon/Logoff Audit Account Lockout 4625 Audit IPsec Extended Mode 4978, 4979, 4980, 4981, 4982, 4983, 4984 Audit IPsec Main Mode 4646, 4650, 4651, 4652, 4653, 4655, 4976, 5049, 5453 Audit IPsec Quick Mode 4977, 5451, 5452 Audit Logoff 4634, 4647 Audit Logon 4624, 4625, 4648, 4675 Audit Network Policy Server 6272, 6273, 6274, 6275, 6276, 6277, 6278, 6279, 6280 Audit Other Logon/Logoff Events 4649, 4778, 4779, 4800, 4801, 4802, 4803, 5378, 5632, 5633 Audit Special Logon 4964 Object Access Audit Application Generated 4665, 4666 ,4667, 4668 Audit Certification Services 4868, 4869, 4870, 4871, 4872, 4873, 4874, 4875, 4876, 4877, 4878, 4879, 4880, 4881, 4882, 4883, 4884, 4885, 4886 ,4887, 4888, 4889, 4890, 4891, 4892, 4893, 4894, 4895, 4896, 4897, 4898 Audit Detailed File Share 5145 Audit File Share 5140, 5142, 5143, 5144, 5168 Audit File System 4664, 4985, 5051 Audit Filtering Platform Connection 5031, 5140, 5150, 5151, 5154, 5155, 5156, 5157, 5158, 5159 Audit Filtering Platform Packet Drop 5152, 5153 Audit Handle Manipulation 4656, 4658, 4690 Audit Kernel Object 4659, 4660, 4661, 4663 Audit Other Object Access Events 4671, 4691, 4698, 4699, 4700, 4701, 4702 ,5148, 5149, 5888, 5889, 5890 Audit Registry 4657, 5039 Audit SAM 4659, 4660, 4661, 4663 Policy Change Audit Audit Policy Change 4715, 4719, 4817, 4902, 4904, 4905, 4906, 4907, 4908, 4912 Audit Authentication Policy Change 4713, 4716, 4717, 4718, 4739, 4864, 4865, 4866, 4867 Audit Authorization Policy Change 4704, 4705, 4706, 4707, 4714 Audit Filtering Platform Policy Change 4709, 4710, 4711, 4712, 5040, 5041, 5042, 5043, 5044, 5045, 5046, 5047, 5048, 5440, 5441, 5442, 5443, 5444, 5446, 5448, 5449, 5450, 5456, 5457, 5458, 5459, 5460, 5461, 5462, 5463, 5464, 5465, 5466, 5467, 5468, 5471, 5472, 5473, 5474, 5477 Audit MPSSVC Rule-Level Policy Change 4944, 4945, 4946, 4947, 4948, 4949, 4950, 4951, 4952, 4953, 4954, 4956, 4957, 4958 Audit Other Policy Change Events 4670, 4909, 4910, 5063, 5064, 5065, 5066, 5067, 5068, 5069, 5070, 5447, 6144, 6145 Privilege Use Audit Non-Sensitive Privilege Use 4672, 4673, 4674 Audit Sensitive Privilege Use 4672, 4673, 4674 Audit Other Privilege Use Events N/A System Audit IPsec Driver 4960, 4961, 4962, 4963, 4965, 5478, 5479, 5480, 5483, 5484, 5485 Audit Other System Events 5024, 5025, 5027, 5028, 5029, 5030, 5032, 5033, 5034, 5035, 5037, 5058, 5059, 6400, 6401, 6402, 6403 ,6404, 6405, 6406, 6407, 6408 Audit Security State Change 4608, 4609 ,4616, 4621 Audit Security System Extension 4610, 4611, 4614, 4622, 4697 Audit System Integrity 4612, 4615, 4618, 4816, 5038, 5056, 5057, 5060, 5061, 5062, 6281 Glbal Object Access Auditing Registry (GOAA) N/A File System (GOAA) N/A И описания ивентов, которые я содрал с Хабрахабра -

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасностиEvent Id — Описание

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере доменаКоды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему![Локальная политика безопасности Windows 10]()

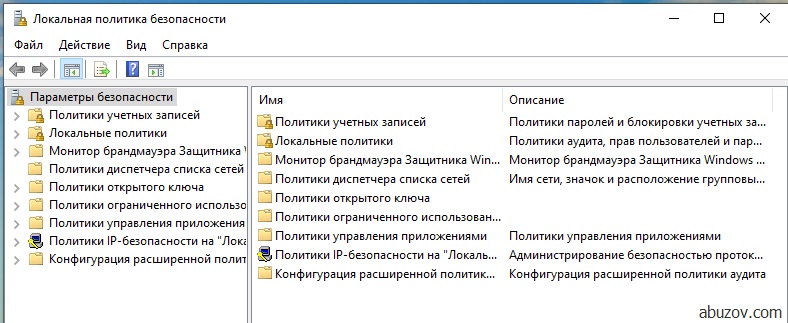

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

Политика аудита

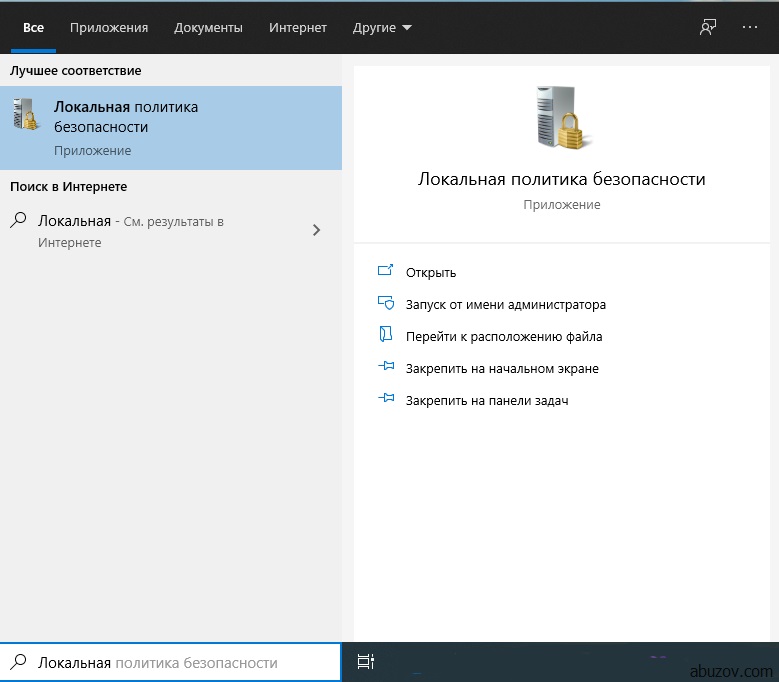

Для запуска введите его название в строке поиска.

![Как открыть локальную политику безопасности]()

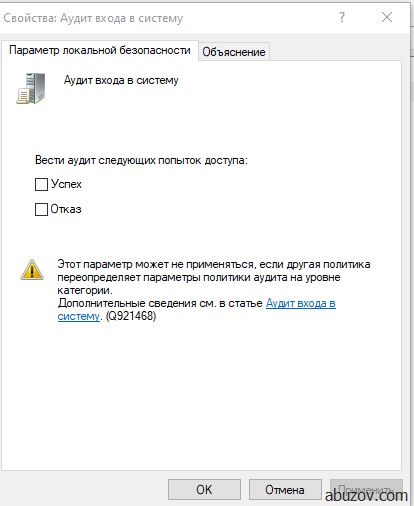

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

Например, в категории «аудит входа в систему» можно включить фиксацию успешных или неудачных попыток входа в систему.При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

![Аудит входа в систему]()

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

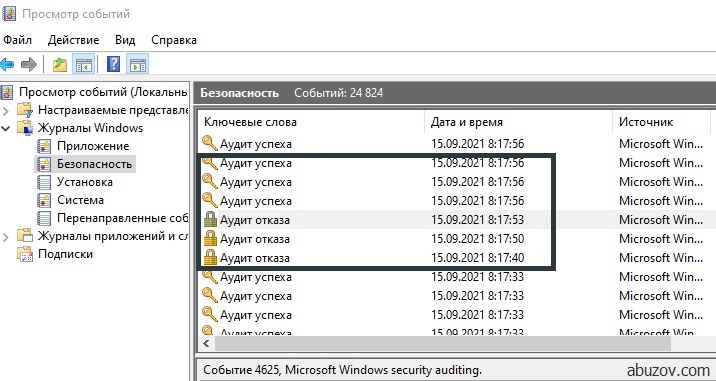

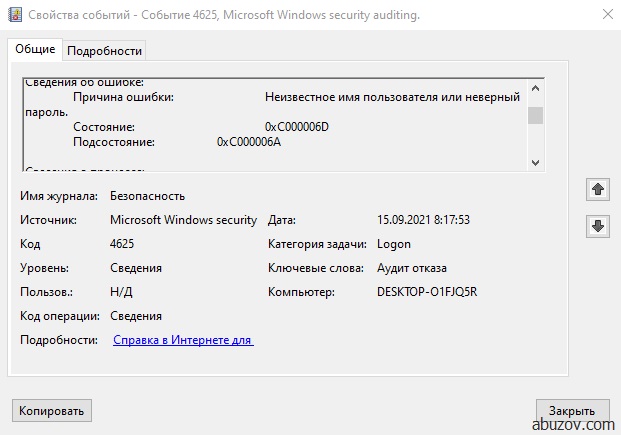

Теперь я попробую ввести неверный пароль, пытаясь зайти под одним пользователем. А затем совершить удачную попытку входа под другим пользователем.Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

![Приложение просмотр событий в Windows]()

Кликнув на событие, вы можете просмотреть его свойства и подробности.

![Неудачные попытки входа в систему]()

Существуют следующие типы входов операционную систему Windows.

События администрирования

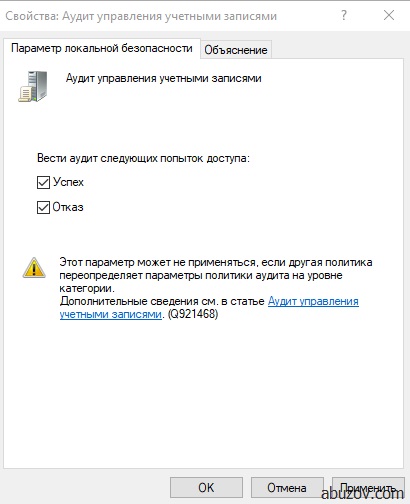

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

![Аудит управления учетными записями в Windows]()

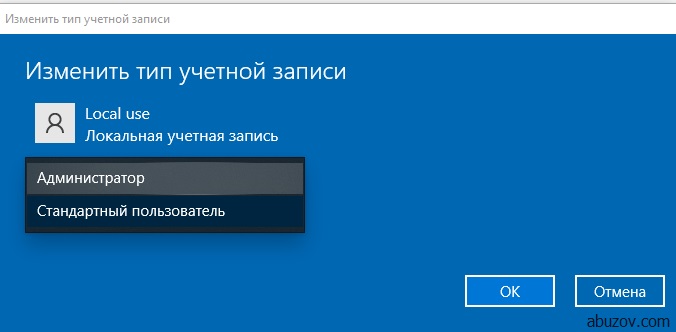

Затем я изменил тип учетной записи – сделал пользователя администратором.

![Изменение учетной записи пользователя]()

В журнале безопасности появилась соответствующая запись.

![Журнал безопасности Windows: аудит учетных записей]()

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

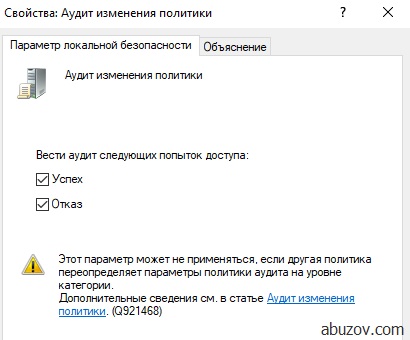

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

![Аудит изменения политики]()

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

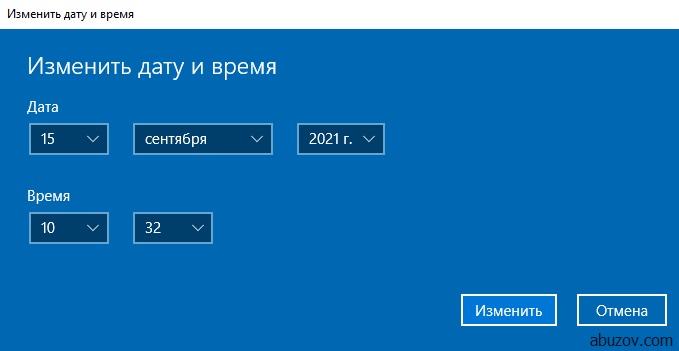

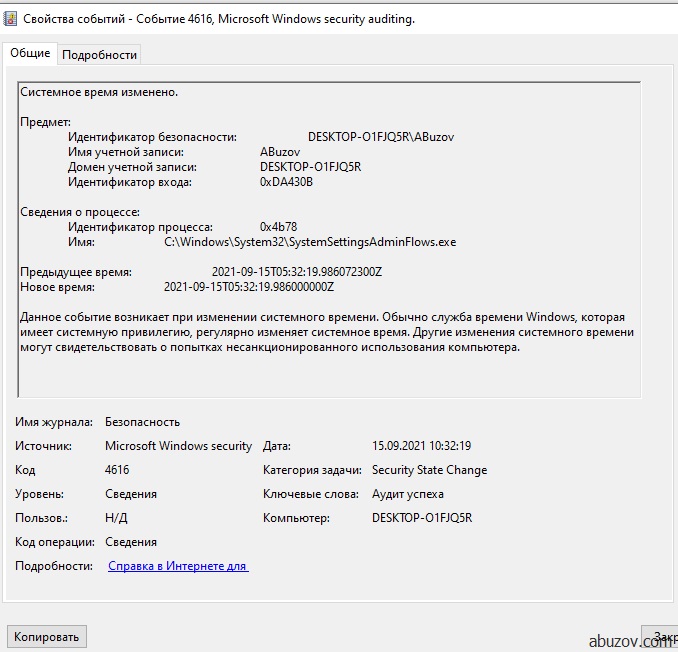

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

Измените системное время.

![Изменение системного времени в Windows 10]()

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

![Событие безопасности: изменение системного времени]()

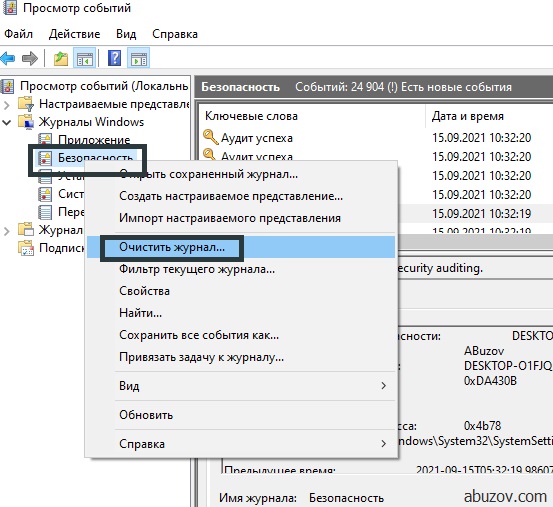

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

![Очистка журнала событий безопасности]()

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

![Свойство события очистка журнала]()

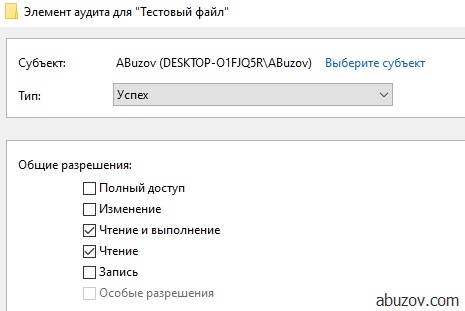

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

![Аудит безопасности файлов]()

![Тип события: чтение и выполнение файла]()

Для примера я создам текстовый фал. Для настройки нужно перейти в его свойства -> безопасность -> дополнительно -> аудит. Далее следует добавить субъект и разрешения.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

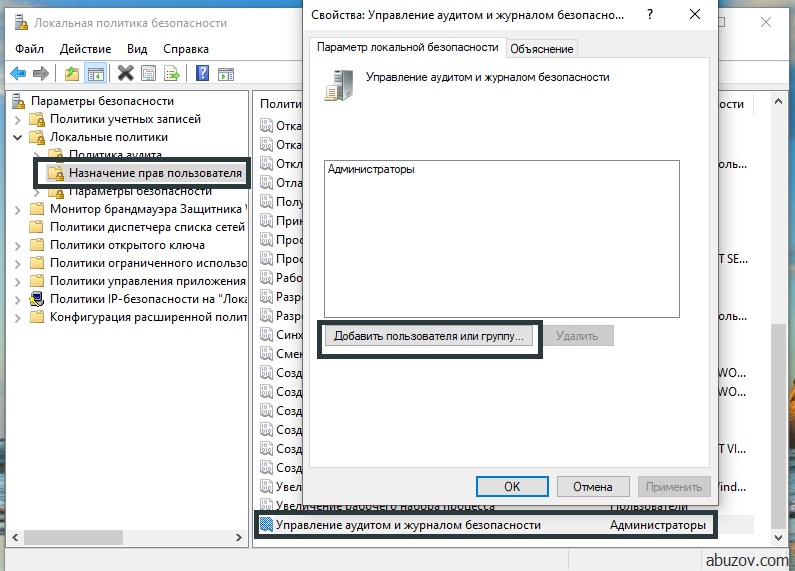

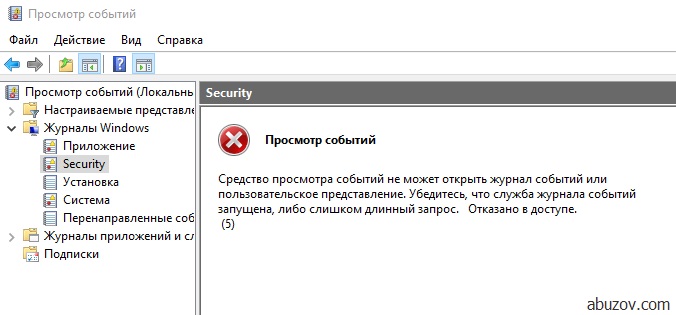

Управление журналом аудита

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

![Ошибка доступа к журналу безопасности Windows]()

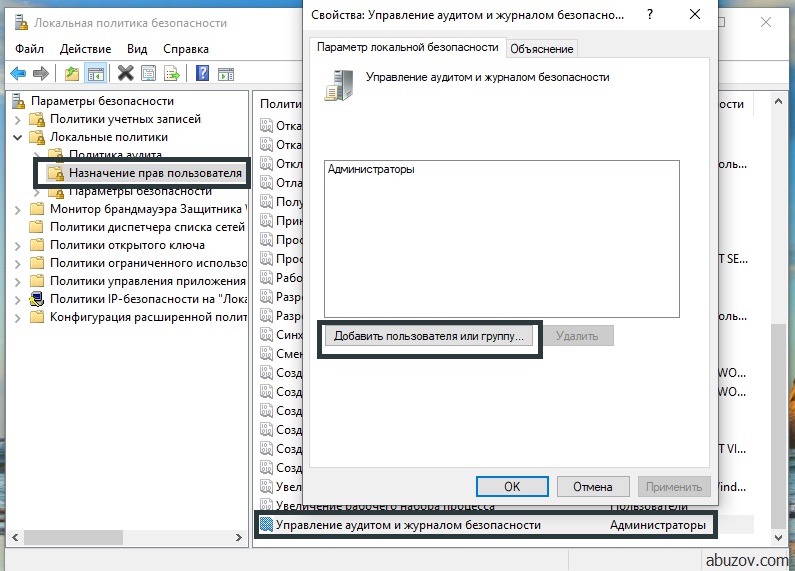

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

![Добавить пользователя в журнал безопасности]()

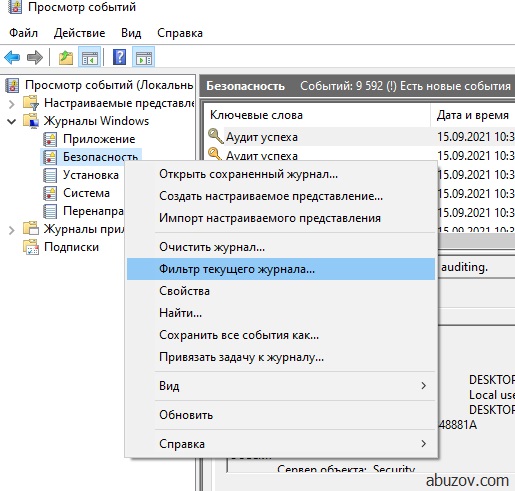

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

![Фильтр текущего журнала безопасности]()

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

![Анатолий Бузов]()

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также: