Требовать неповторяемости паролей windows 7

Обновлено: 01.07.2024

Можно настроить следующие параметры групповой политики:

Журнал паролей компьютера Конфигурация Settings\Security безопасности\Политики учетных Policy\Enforce

Срок действия пароля компьютера Конфигурация Settings\Security безопасности\Политики учетных Policy\Minimum

Использовать приложение сброса пароля для сброса пароля пользователя учетных записей, например Forefront идентификации Manager 2010.

В этом случае параметры политики Требовать неповторяемости паролей и Минимальный срок действия пароля не работают, и можно задать пароль учетной записи в истории паролей на предыдущий пароль в любое время. Тем не менее ожидаемым поведением является нельзя установить пароль на предыдущий пароль в истории паролей во время периода, который задается с помощью параметра политики минимального срока действия пароля . Например можно сбросить пароль учетной записи с помощью функции самостоятельного сброса пароля в Microsoft Forefront Identity Manager 2010. Тем не менее Forefront Identity Manager не Требовать неповторяемости паролей при сбросе пароля учетной записи. Примечание: Эта проблема влияет только на некоторых приложений сброса пароля. Не влияет на нормальные операции сброса пароля AD с помощью средств, встроенных в операционную систему.

Причина

Эта проблема возникает, поскольку механизм сброса пароля в приложении не проверяет журнал паролей при сбросе пароля.

Дополнительная информация

Исправление для этой проблемы больше не доступен. Эта проблема возникает в Windows Server 2012 и более поздних версий. Рассмотрите возможность обновления Windows 10, чтобы получить последнюю версию системы безопасности и другие функции, встроенные средства в. Для получения Windows 10 см 10 Windows Home. Нужна дополнительная информация о Windows 10? Просмотреть обновления Windows 10: вопросы и ответы по.

Дополнительные сведения о терминах, используемых при описании обновлений программного обеспечения, см. в указанной ниже статье базы знаний Майкрософт.

Стандартные термины, используемые при описании обновлений программных продуктов Майкрософт

Дополнительные сведения о параметре политики Требовать неповторяемости паролей посетите веб-страницу Майкрософт.

Дополнительные сведения о рекомендациях, чтобы задать пароль посетите веб-страницу Майкрософт.

Статус

Корпорация Майкрософт подтверждает наличие этой проблемы в своих продуктах, которые перечислены в разделе "Применяется к".

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

пример: чистые аккаунты/minpwlen: 7

пример: чистые аккаунты/maxpwage: 30

пример: чистые аккаунты/minpwage: 10

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Рассмотрим такой вопрос как администрирование учетных записей пользователей в Windows.

Управлять учетными записями локальных пользователей в Windows можно при помощи оснастки «Локальные пользователи и группы».

Что бы открыть оснастку «Локальные пользователи и группы» нужно щелкнуть правой кнопкой мыши по значку «Мой компьютер», выбрать «Управление компьютером», а затем «Локальные пользователи и группы».

Для того, что бы создать новую учетную запись, в правой части окна в контекстном меню пункта «Пользователи» нужно выбрать пункт «Новый пользователь».

В окне «Новый пользователь» необходимо ввести имя учетной записи, пароль и подтвердить пароль.

При установке пароля есть два вариант:

- Администратор не должен знать пароль пользователя, тогда нужно отметить пункт «Потребовать смену пароля при следующем входе в систему». После первого входа в систему она запросит смену пароля, и пароль будет знать только пользователь.

- Если администратор должен знать пароль, не выбираем этот пункт.

Если пользователь забыл свой пароль, администратор может сбросить его, при помощи функции «Задать пароль».

При входе в систему под новой учетной записью будет предложено сменить пароль.

Что бы добавить новому пользователю наборы прав и ограничений нужно войти в систему под учетной записью администратора. Зайти в свойства учетной записи (Компьютер->Управление->Локальные пользователи и группы->Пользователи).

Например, на вкладке «Членство в группах» можно добавить пользователя в группу «опытные пользователи». Имя группы можно задать самостоятельно или выбрать из списка (Дополнительно->Поиск).

Если открыть свойства группы «Опытные пользователи» то можно убедиться, что пользователь добавлен в группу.

Для тренировки можно создать новую группу и добавить туда пользователя.

Настройка политик учетных записей

В политиках учетных записей можно настраивать такие параметры как:

- Пароли.

- Блокировка пользователей.

- Права пользователей.

- Параметры безопасности операционной системы.

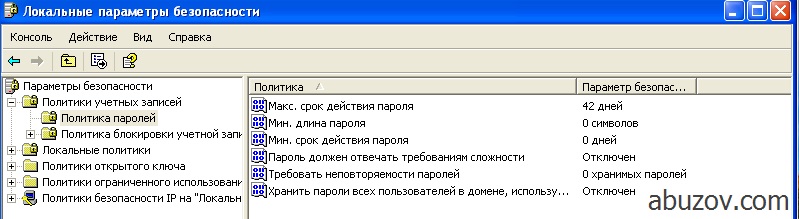

Настройка паролей пользователей

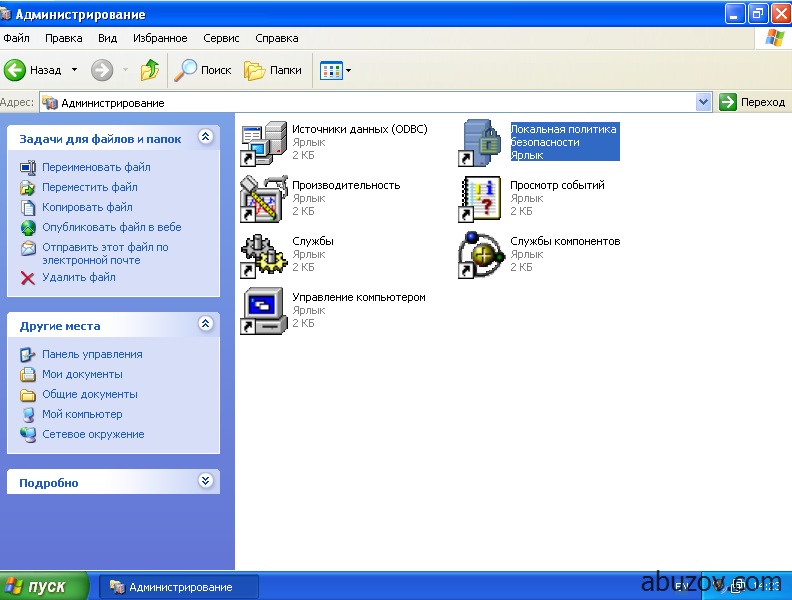

Что бы задать параметры, которые будут применяться ко всем локальным пользователям нужно открыть «Локальную политику безопасности» Пуск->Панель управления->Администрирование->Локальная политика безопасности.

Этот раздел содержит настройки, которые применяются к паролям пользователей.

Для настройки паролей нужно выбрать Политики учетных записей->Политика паролей.

Для примера можно задать следующие параметры:

- Пароль не должен содержать имя учетной записи.

- Пароль должен состоять из 6 символов и более.

- В пароле должны содержаться прописные буквы английского алфавита (A…Z), строчные буквы английского алфавита (a…z), десятичные цифры (0…9) и неалфавитные символы (например !, *,?).

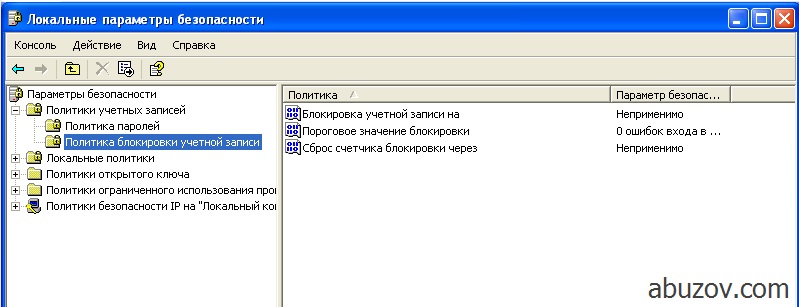

Настройка параметров блокировки пользователей

Для настройки параметров блокировки пользователей нужно перейти в раздел «Политика блокировки учетных записей» Параметры безопасности->Политики учетных записей->Политика блокировки учетной записи.

Пример настройки параметров:

- Пороговое значение блокировки – 3 ошибки входа в систему. После трех неудачных попыток ввода логина и пароля, учетная запись пользователя будет заблокирована.

- Блокировка учетной записи на – 30 минут. Если оставить пустое значение (0) то снять блокировку пользователя сможет только администратор.

- Сброс счетчика блокировки – 15 минут. Если в течение этого времени будет осуществлено 3 неудачных попытки входа, то учетная запись блокируется, если неудачных попыток за 15 минут будет меньше, то опять будет доступно 3 попытки. Учтите, что этот параметр не может превышать время блокировки учетной записи.

Настройка прав пользователей

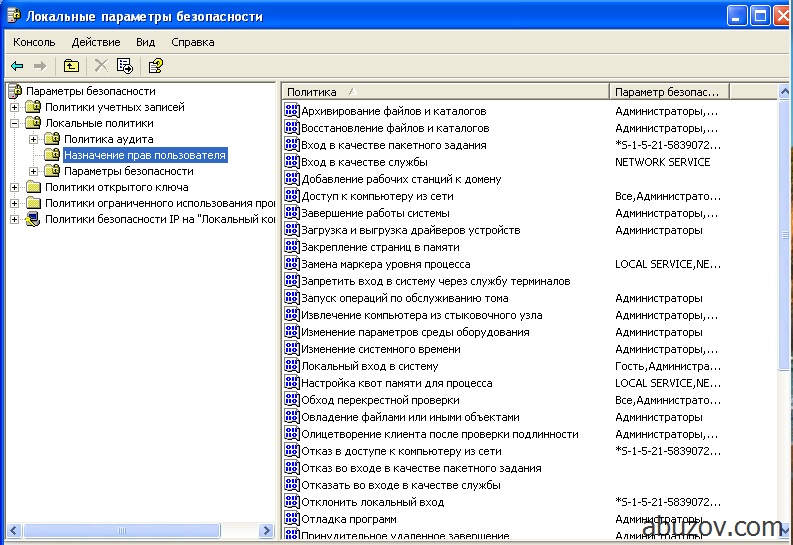

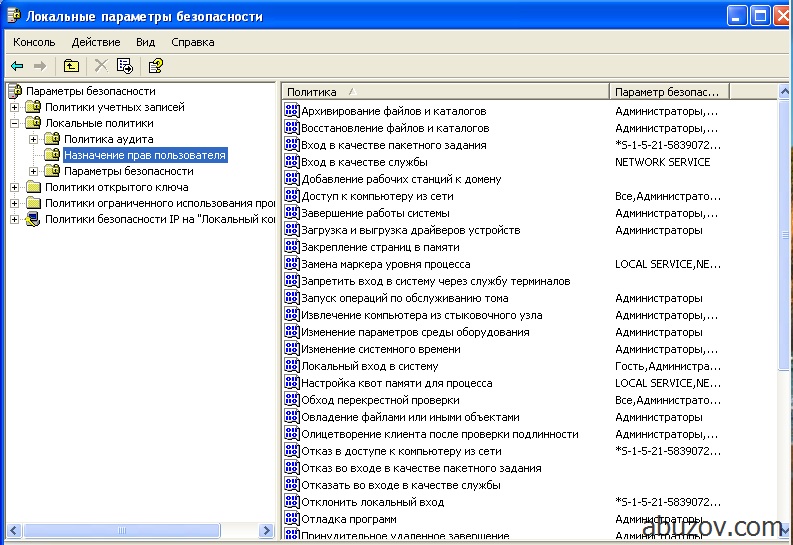

Настройка прав пользователей производится в разделе «Назначение прав пользователей». Правами можно наделять пользователей или группы пользователей.

Что бы назначить права нужно выбрать раздел «Назначение прав пользователя» (Параметры безопасности->Локальные политики->Назначение прав пользователя).

Для примера присвоим право «Завершение работы системы». Для этого нужно выбрать соответствующий параметр, а затем:

Таким образом, пользователи «Группа самых опытных пользователей» получат право на завершение работы в системе.

В оснастку «Назначение прав пользователя» входят следующие политики:

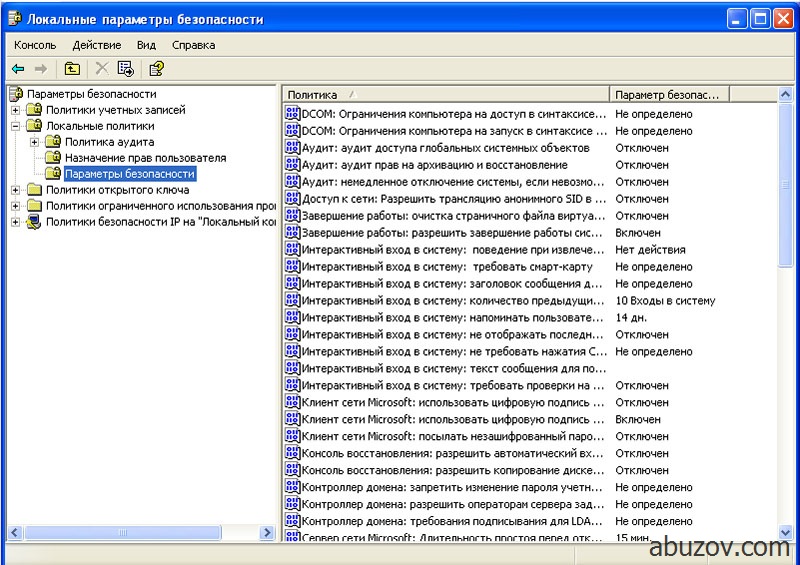

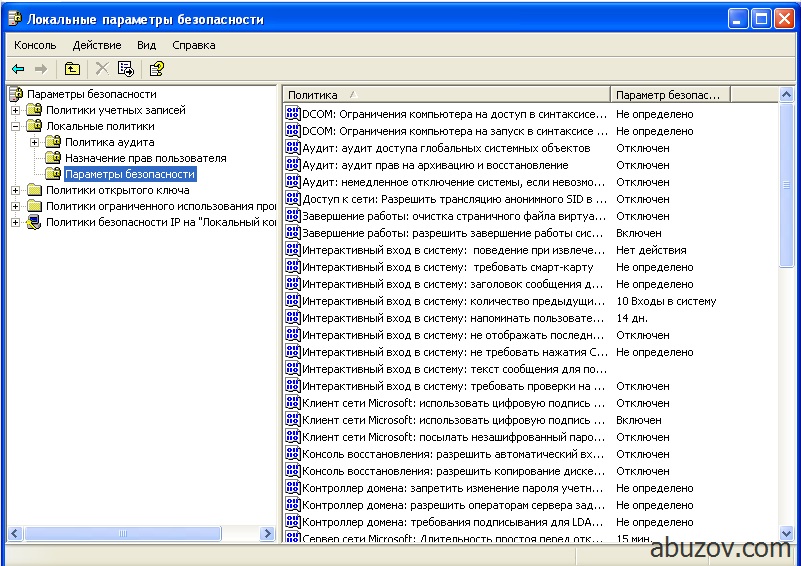

Настройка параметров безопасности операционной системы

Раздел «Параметры безопасности» управляет параметрами настройки операционной системы.

Для настроек параметров нужно выбрать Параметры безопасности->Локальные политики->Параметры безопасности.

Для примера можно изменить следующие настройки:

В общем, такой вопрос как, администрирование учетных записей пользователей в Windows рассмотрен.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

После настройки объектов пользователей перед вами встают еще две проблемы: уязвимость, которая при легкомысленном к ней отношении может привести к нарушению целостности сети всего предприятия, и вопросы социотехники, связанные с вашими стараниями сделать сеть и проверку подлинности в целом надежными и дружественными для пользователей. К сожалению, эти тенденции развиваются в противоположных направлениях: чем безопаснее сеть, тем неудобнее в ней работать. На этом занятии мы рассмотрим вопросы, связанные с проверкой подлинности пользователей. Вы узнаете о действии политик учетных записей домена, в том числе политик паролей и блокировки учетных записей. Также вы научитесь настраивать аудит для событий, связанных со входом в систему, и выполнять различные задачи проверки подлинности применительно к объектам пользователей.

Настройка безопасности проверки подлинности при помощи политик

Active Directory в Windows Server 2003 поддерживает политики безопасности, обеспечивающие сложность паролей и их безопасное использование в рамках предприятия. Конечно, вы должны разработать политику паролей, эффективно защищающую от злоумышленников, но в то же время удобную для пользователей, чтобы они не забывали свои пароли (иначе возрастет количество звонков в службу поддержки) или, что еще хуже, где-то записывали их.

Рядовой сервер под управлением Windows Server 2003 поддерживает политику для своих локальных учетных записей пользователей, которая настраивается из оснастки Локальная полшпика безопасности (Local Security Policy).

Наиболее часто вы будете настраивать политику в отношении объектов пользователей домена. Политика учетных записей домена управляется посредством ОГП Default Domain Policy. Для изучения и модификации этой политики откройте консоль Active Directory — пользователи и компьютеры (Active Directory Users and Computers), щелкните узел домена и в меню Действие (Action) выберите Свойства (Properties). Перейдите на вкладку Групповая политика (Group Policy). Первый ОГП в списке — это объект политики, который управляет политиками учетных записей домена (обычно Default Domain Policy). Выберите эту политику и щелкните кнопку Изменить (Edit). Откроется консоль Редактор объектов групповой политики (Group Policy Object Editor), в окне которой будет выбрана политика Default Domain Policy. Раскройте узлы Конфигурация компьютера (Computer Configuration), Конфигурация Windows (Windows Settings), Параметры безопасности (Security Settings) и Политики учетных записей (Account Policies).

Политика паролей

Политики паролей домена позволяют защищать сеть путем внедрения лучших методик управления паролями, проверенных практикой. Эти политики описаны в табл. 3-5.

Табл. 3-5. Политики паролей

Политика

Описание

Эта политика включает правила (фильтры) для новых паролей. В Windows Server 2003 требования фильтра паролей по умолчанию (passfilt.dll) следующие:

По умолчанию в Windows Server 2003 эта политика включена

Примечание Изменение требований к длине и сложности паролей не влияет на существующие пароли. После включения этих политик изменения будут влиять только на новые учетные записи и изменяемые пароли.

Политика блокировки учетной записи

В общем смысле блокировка учетных записей подразумевает, что после нескольких неудачных попыток входа в систему та должна решить, что злоумышленник пытается подобрать пароль, чтобы воспользоваться учетной записью, и в целях безопасности заблокировать эту учетную запись и пресечь дальнейшие попытки входа в систему. Политики блокировки учетных записей определяют предел для неавторизованных входов в систему, то есть количество неудачных попыток за период времени и требования, выполнение которых позволит разблокировать учетную запись, — пользователю придется просто подождать или обратиться к администратору. В табл. 3-6 перечислены политики блокировки учетной записи.

Табл. 3-6. Политики блокировки учетной записи

Политика

Описание

Пороговое значение блокировки (Account Lockout Threshold)

Задает количество неудачных попыток входа в систему, влекущее блокировку учетной записи. Допустимые значения — от 0 до 999. Если вы выберете слишком маленькое значение (допустим, три), учетные записи могут блокироваться из-за обычных «человеческих» ошибок. Если значение равно 0, учетные записи не блокируются никогда. Значение счетчика блокировки не изменяется при попытке входа в систему на заблокированных рабочих станциях

Блокировка учетной записи на (Account Lockout Duration)

Определяет период времени, который должен пройти после блокировки до того, как Active Directory автоматически разблокирует учетную запись пользователя. Эта политика не включается по умолчанию, и ее полезно использовать только в сочетании с политикой Пороговое значение блокировки (Account Lockout Threshold). Хотя допустимыми являются значения от 0 до 99 999 минут, то есть около 10 недель, небольшие значения (от 5 до 15 минут) могут существенно снизить количество атак, причем пользователи, заблокированные по ошибке, не будут при этом испытывать серьезных неудобств. Если выбрано значение 0, пользователю придется обратиться к соответствующему администратору, который разблокирует учетную запись вручную

Сброс счетчика блокировки через (Reset Account Lockout Counter After)

Этот параметр указывает время, которое должно пройти после неудачной попытки входа в систему до того, как значение счетчика будет сброшено до 0. Допустимые значения — от 1 до 99 999 минут, причем значение параметра должно быть меньше или равно продолжительности блокировки учетной записи

Вопросы совместимости разных платформ

В организациях часто сосуществуют службы каталогов, серверы и клиентские платформы разного типа. В средах, где в домене Active Directory присутствуют системы Windows 9x/Me или Windows NT 4, администраторам следует знать о нескольких возможных проблемах.

- Пароли — если в Windows 2000, Windows XP Professional и Windows Server 2003 поддерживаются пароли из 127 символов, то в Windows 9x/Me максимальная длина пароля — 14 символов.

- Active Directory Client — можно загрузить с Web-узла Microsoft и установить в системах Windows 9x/Me/NT 4. Он позволяет этим платформам использовать многие функции Active Directory, доступные в Windows 2000 Professional и Windows XP Professional, такие как:

- знание сайта — система с клиентом Active Directory Client будет пытаться входить на контроллер домена в своем сайте, а не на любой контроллер домена на предприятии;

- интерфейсы службActiveDirectory (ADSI) — использование сценариев для управления Active Directory;

- распределенная файловая система (Distributed File System, DFS) — позволяет обращаться к общим ресурсам DFS на серверах под управлением Windows 2000 и Windows Server 2003;

- проверка подлинности при помощи протокола NTLM версии 2 — использование расширенных функций NTLM версии 2;

- адресная книга Active Directory Windows Address Book (WAB) — страницы свойств;

- возможность поиска в Active Directory, интегрированная в команды Пуск\Найти (Start\Find) и Пуск\Поиск (Start\Search).

Следующие возможности, которые поддерживаются в Windows 2000 Professional и Windows XP Professional, не поддерживаются клиентом Active Directory на платформах Windows 9x/NT 4:

Читайте также: