У вас нет разрешений на просмотр списка сеансов клиентов windows

Обновлено: 04.07.2024

Довольно часто встречается ситуация, когда в свежеустановленной системе Windows 10 LTSC/Pro отсутствуют доступ к существующим сетевым папкам, как по IP ( \\192.168.1.100), так и по имени (\\Comp12\Shared). Также отсутствует подключение к удаленному рабочему столу по RDP. При этом: сеть поднята, в сетевом окружении отображаются все компьютеры рабочей группы, сам комп виден в локальной сети, проходит двухсторонний пинг, на компе настроены расшаренные папки и к ним есть доступ с других компов в сети.

При этом отсутствует доступ с компбютера на любые внешние ресурсы, которые видны в локальной сети. Подключение заканчивается с ошибкой доступа 0х80070035.

Решение как оказалось простое:

Запускаем редактор групповых политик gpedit.msc и переходим по ветке:

Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman

В данном разделе включаем параметр " Включить небезопасные гостевые входы " и перезагружаем компьютер.

Как следует из описания параметра политики " Включить небезопасные гостевые входы" :

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB. Если этот параметр политики включен или не настроен, клиент SMB разрешит небезопасные гостевые входы. Если этот параметр политики отключен, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключенными к сети (NAS) , которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы.

Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены.

Проверить разрешены ли протоколы SMB1 и SMB2 можно в реестре, пройдя по ветке:

Для параметров " SMB1 " и " SMB2 " отвечающих за поддержку сетевых протоколов SMB1 и SMB2, соответственно, должно быть установлено значение " 1 "

Это руководство поможет вам в диагностике и разрешении проблем, которые не позволяют использовать Windows Admin Center. Если у вас возникает проблема с определенным средством, проверьте, возможно, эта проблема уже известна.

Это может произойти, если путь модуля PowerShell по умолчанию был изменен или удален. Чтобы устранить эту проблему, убедитесь, что %SystemRoot%\system32\WindowsPowerShell\v1.0\Modules это первый элемент в переменной среды PSModulePath. Это можно сделать с помощью следующей строки PowerShell:

Если вы установили Windows Admin Center в качестве приложения в Windows 10

- Убедитесь, что Windows Admin Center запущен. найдите значок центра администрирования Windows в области уведомлений или в окне Windows центр администрирования рабочий стол/SmeDesktop.exe в диспетчере задач. Если ни того, ни другого нет, запустите Windows Admin Center из меню "Пуск".

После перезагрузки необходимо запустить Windows Admin Center из меню "Пуск".

Убедитесь, что вы используете браузер Microsoft Edge или Google Chrome.

Вы выбрали правильный сертификат при первом запуске?

- Попробуйте открыть браузер в приватном режиме, и если это сработает, вам потребуется очистить кэш.

вы недавно выполнили обновление Windows 10 до новой сборки или версии?

- Возможно, были удалены параметры доверенных узлов. Выполните эти инструкции, чтобы обновить параметры доверенных узлов.

Если вы установили Windows Admin Center в качестве шлюза в Windows Server

Убедитесь, что вы используете браузер Microsoft Edge или Google Chrome.

на сервере откройте диспетчер задач > службы и убедитесь, что центр администрирования серверманажементгатевай/Windows работает.

Проверьте сетевое подключение к шлюзу (замените на <values> данные из развертывания).

если центр администрирования Windows установлен на виртуальной машине сервера Windows Azure

Проверьте версию Windows

Откройте диалоговое окно "Выполнить" (клавиши Windows + R) и запустите winver .

Если вы используете Windows 10 версии 1703 или ниже, Windows Admin Center не поддерживается в вашей версии Microsoft Edge. Выполните обновление до более новой версии Windows 10, либо используйте Google Chrome.

если вы используете предварительную версию предварительной версии Windows 10 или сервера с версией сборки от 17134 до 17637, Windows обнаружил ошибку, которая привела к сбою Windows центре администрирования. Используйте текущую поддерживаемую версию Windows.

убедитесь, что служба служба удаленного управления Windows (WinRM) запущена как на компьютере шлюза, так и на управляемом узле.

- Открытие диалогового окна запуска с помощью Виндовскэй + R

- Введите services.msc и нажмите клавишу ВВОД

- в открывшемся окне найдите служба удаленного управления Windows (WinRM), убедитесь, что он запущен и настроен на автоматический запуск.

По умолчанию WinRM не разрешает делегирование учетных данных. Чтобы разрешить делегирование, на компьютере должен быть временно включен поставщик поддержки безопасности учетных данных (CredSSP).

Вы выполнили обновление сервера с 2016 до 2019?

- Возможно, были удалены параметры доверенных узлов. Выполните эти инструкции, чтобы обновить параметры доверенных узлов.

У меня возникли проблемы с удаленный рабочий стол, событиями и средствами PowerShell.

Для этих трех средств требуется протокол WebSocket, который обычно блокируется прокси-серверами и брандмауэрами. Если вы используете Google Chrome, существует известная ошибка с WebSockets и проверкой подлинности NTLM.

Удается подключиться к некоторым серверам, но к другим нет

войдите на компьютер шлюза локально и попробуйте Enter-PSSession <machine name> в PowerShell, заменив <machine name> именем компьютера, которым вы пытаетесь управлять, в Windows центре администрирования.

Если в вашей среде вместо домена используется рабочая группа, см. использование Windows Admin Center в рабочей группе.

Использование локальных учетных записей администратора. При использовании учетной записи локального пользователя, которая не является встроенной учетной записью администратора, необходимо включить политику на целевом компьютере, выполнив следующую команду в PowerShell или в командной строке от имени администратора на целевом компьютере:

Использование Windows Admin Center в рабочей группе

Какая учетная запись используется?

Убедитесь, что учетная запись, которую вы используете, входит в группу локальных администраторов на целевом сервере. В некоторых случаях WinRM также требует членство в группе "Пользователи удаленного управления". При использовании учетной записи локального пользователя, которая не является встроенной учетной записью администратора, необходимо включить политику на целевом компьютере, выполнив следующую команду в PowerShell или в командной строке от имени администратора на целевом компьютере:

Подключаетесь ли вы к компьютеру рабочей группы в другой подсети?

Для подключения к компьютеру рабочей группы, который находится не в одной подсети с шлюзом, убедитесь, что порт брандмауэра для WinRM (TCP 5985) пропускает входящий трафик на целевой компьютер. Вы можете выполнить следующую команду в PowerShell или в командной строке от имени администратора на целевом компьютере для создания этого правила брандмауэра:

Windows Server

Windows 10

Настройка TrustedHosts

При установке Windows Admin Center пользователю предоставляется возможность задать параметр TrustedHosts шлюза через Windows Admin Center. Это обязательно в среде рабочей группы и при использовании учетных данных локального администратора в домене. Если вы решили пропустить настройку этого параметра, необходимо вручную настроить TrustedHosts.

Изменение TrustedHosts с помощью команд PowerShell:

Откройте сеанс PowerShell от имени администратора.

Просмотрите текущие настройки TrustedHosts:

Если текущий параметр TrustedHosts не является пустым, приведенные ниже команды перезапишут его. Рекомендуется сохранить текущий параметр в текстовый файл с помощью следующей команды, чтобы его можно было восстановить при необходимости.

Get-Item WSMan:localhost\Client\TrustedHosts | Out-File C:\OldTrustedHosts.txt

Задайте для TrustedHosts значение NetBIOS, IP-адреса или полного доменного имени компьютеров, которыми вы планируете управлять:

Простой способ задать все значения TrustedHosts за один раз заключается в использовании подстановочных знаков.

После завершения тестирования можно выполнить следующую команду в сеансе PowerShell с повышенными привилегиями для очистки параметров TrustedHosts:

Если вы ранее экспортировали параметры, откройте файл, скопируйте значения и используйте следующую команду:

ранее был установлен Windows центр администрирования, и теперь никто не может использовать один и тот же порт TCP/IP.

Вручную выполните эти две команды в командной строке с повышенными привилегиями:

Функции Azure не работают должным образом на границе

Возникли проблемы с функцией, связанной с Azure?

- Общие сведения о проблемах из перечисленных ниже вопросов.

- Опишите вопрос и действия, которые были выполнены для воспроизведения проблемы.

- Вы ранее зарегистрировали шлюз в Azure с помощью New-AadApp.ps1 загружаемого скрипта, а затем выполнили обновление до версии 1807? или вы зарегистрировали шлюз в azure с помощью пользовательского интерфейса из Параметры шлюза > Azure?

- Связана ли ваша учетная запись Azure с несколькими каталогами или клиентами?

- если да: при регистрации приложения Azure AD в Windows центре администрирования использовался ли каталог, используемый по умолчанию в Azure?

Предоставление отзыва о проблемах

Перейдите в средство "Просмотр событий" > "Приложения и службы" > Microsoft-ServerManagementExperience и проверьте наличие каких-либо ошибок и предупреждений.

Укажите все ошибки и предупреждения, которые удастся найти в журнале событий, а также следующие сведения:

Бывают такие случаи, когда требуется получить доступ к папкам, а вы не являетесь их владельцем.

Что же делать?- В окне открытой папки в меню "Сервис" выбрать подменю "Свойства папки".

- В открывшемся окне перейти на вкладку "Вид" и в разделе "Дополнительные параметры" снять галочку возле "Использовать простой общий доступ к файлам (рекомендуется)".

- Потом последовательно нажать кнопки "Применить" и "ОК".

- Открыть меню "Свойства" выделенной папки.

- В открывшемся окне кликнуть на вкладке "Безопасность".

- В открывшемся окне с предупреждением - "У вас нет разрешения на просмотр или изменение текущих параметров разрешений для 'Название_папки', но вы можете стать его владельцем или изменять параметры аудита" - нажать кнопку "ОК".

- Потом нажать на кнопку "Дополнительно" и в открывшемся окне "Дополнительные параметры безопасности для 'Название_папки'" перейти на вкладку "Владелец".

- Теперь, если в разделе "Текущий владелец этого элемента:" стоит надпись "Не удалось отобразить текущего владельца:", то ниже в разделе "Изменить владельца на:" нужно выделить своё пользовательское имя, например, "Администратор (USER\Администратор)".

- Потом нужно поставить галочку возле опции "Заменить владельца субконтейнеров и объектов" и, нажав последовательно кнопки "Применить" - "Да" - "ОК", дождаться окончания операции.

Остаётся проверить содержимое открытых "субконтейнеров и объектов" Антивирусом с последними базами, и можно открывать, перемещать и редактировать разблокировавшиеся документы сколько потребуется.

На Home - надо в Безопасном Режиме. Правой кнопкой мыши щёлкать на объект - Свойства - 'Безопасность'. Там кнопка 'Дополнительные' - вкладка 'Владелец'.

У вас нет разрешения на просмотр свойств безопасности этого объекта, даже если вы являетесь администратором.

Чтобы попытаться стать владельцем объекта, включая разрешение на просмотр его свойств, нажмите «Изменить» выше.![]()

У вас нет разрешения на просмотр свойств безопасности этого объекта, даже если вы являетесь администратором

Если вы хотите изменить права доступа к файлу или папке, которые вызывают проблемы, мы рекомендуем вам внимательно изучить оставшуюся часть статьи и опробовать все методы. Удачи!

Причины, по которым у вас нет разрешения на просмотр свойств безопасности этого объекта?

Список возможных причин этой проблемы довольно короткий и прямой. Путь к решению сильно зависит от того, что могло вызвать проблему для вас, поэтому мы рекомендуем сначала проверить этот список:

- Несколько других программа или услуга использует ваш файл или папку одновременно, не позволяя вам редактировать настройки разрешений. Если это так, простого перезапуска должно быть более чем достаточно для решения проблемы.

- Файл создан или является принадлежит учетной записи пользователя который больше не активен на твоем компьютере. Это можно легко решить в безопасном режиме.

- Вы не владелец. Приобретение права собственности на проблемный файл или папку может избавить от всех проблем с разрешениями.

Решение 1. Просто перезагрузите компьютер

Наиболее распространенной причиной этой проблемы является просто тот факт, что файл или папка, для которой вы хотите изменить разрешения, открыты в какой-то другой программе или используются какой-либо другой службой, и это невозможно прервать. Если это так, простой перезагрузки может быть достаточно для решения ваших проблем.

Просто нажмите кнопку меню «Пуск» на вашем компьютере, а затем кнопку питания. выберите Запустить снова из списка вариантов и посмотреть, если ваша проблема была решена.

Решение 2. Запустите компьютер в безопасном режиме и удалите старых пользователей

Другой возможный сценарий этой проблемы возникает, если файл был создан или принадлежит учетной записи пользователя, которая с тех пор была удалена. Иногда это все равно будет указывать файл как принадлежащий удаленной учетной записи пользователя, что также будет препятствовать изменению его настроек разрешения. Вы можете удалить учетную запись пользователя как владельца в безопасном режиме.

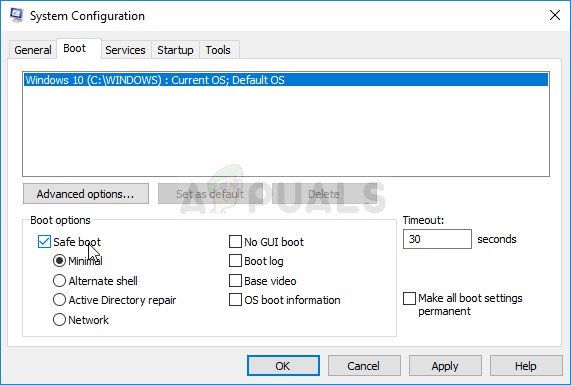

- Этот метод полезен для версии Windows, более старой, чем Windows 10. Используйте комбинацию клавиш Windows + R на клавиатуре, чтобы запустить диалоговое окно «Выполнить», и введите «MSCONFIGПеред нажатием OK.

- В окне System Configuration перейдите на вкладку Boot справа и установите флажок рядом с Безопасный ботинок запись. Нажмите OK и перезагрузите компьютер для загрузки в безопасном режиме.

![]()

Включение безопасной загрузки из «msconfig»

- Если вы используете Windows 10 на вашем компьютере, есть другой способ доступа к безопасному режиму на вашем компьютере. Использовать Ключ Windows + I комбинация клавиш для открытия настройки или нажмите Стартовое меню и нажмите кнопку шестерни в левой нижней части.

- Нажмите на Обновить безопасность >> Восстановление и нажмите Перезагрузить сейчас опция в разделе Расширенный запуск. Ваш компьютер будет перезагружен, и вам будет предложено Настройки запуска экран.

![]()

Нажмите 4 или F4 для загрузки в безопасном режиме

- Нажмите на номер 4 ключа или F4, чтобы запустить компьютер в безопасном режиме в Windows 10.

- Теперь, когда вы успешно загрузились в безопасном режиме, щелкните правой кнопкой мыши файл или папку, и вы увидите проблемы, и выберите свойства из контекстного меню.

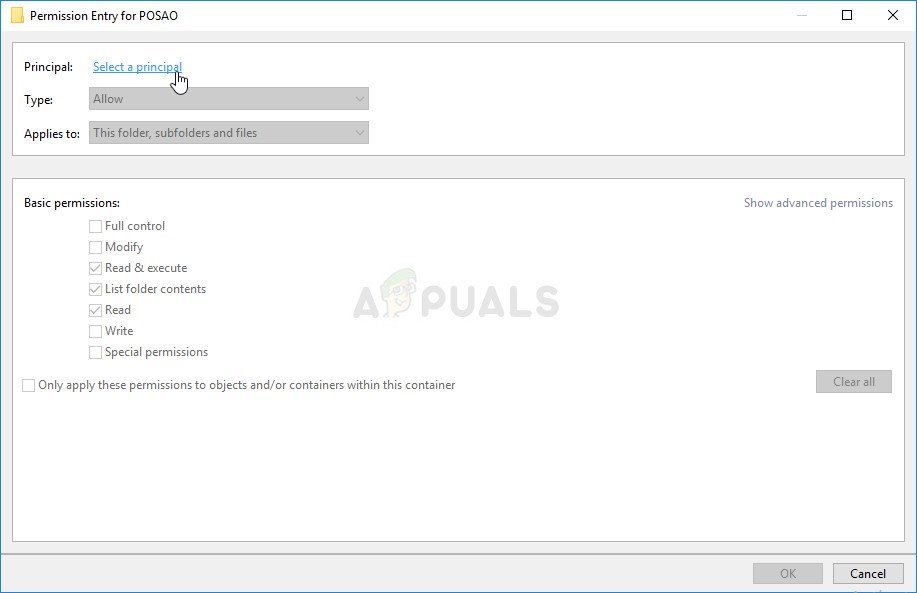

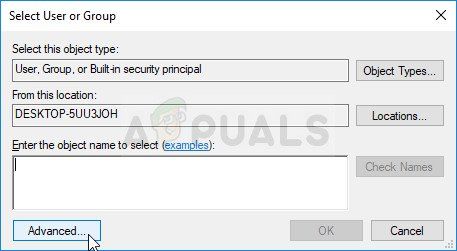

- Перейдите на вкладку «Безопасность» и нажмите кнопку «Дополнительно» в нижней части. Нажмите на Добавить кнопку в новом окне, которое появляется и нажмите Выберите принципала Кнопка сверху.

![]()

Нажмите «Выбрать принцип», чтобы найти подходящую учетную запись пользователя.

- Введите имя учетной записи, для которой вы хотите добавить разрешения, и нажмите Проверьте имена.

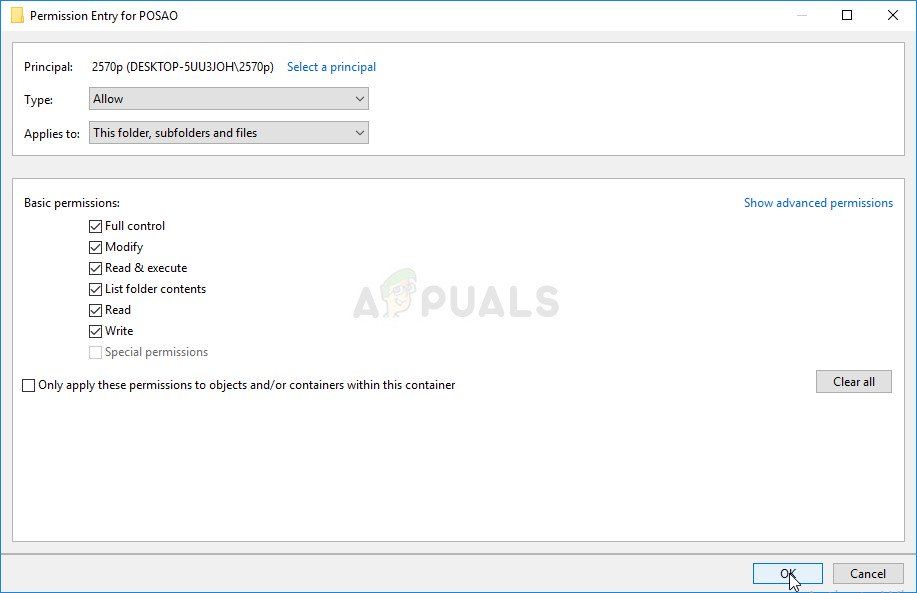

- В старом окне выберите Разрешать под Type и убедитесь, что это «Относится к: этой папке, подпапкам и файлам». Выберите разрешения, которые вы хотите добавить, и нажмите OK.

![]()

Выберите необходимые разрешения и примите изменения

- Выберите старую учетную запись, которая была удалена, из списка «Записи разрешений», нажмите на нее один раз и нажмите Удалить кнопку и подтвердите любые диалоги.

- Откройте «msconfig» и снимите флажок рядом с «Безопасный режим» и перезагрузите компьютер.

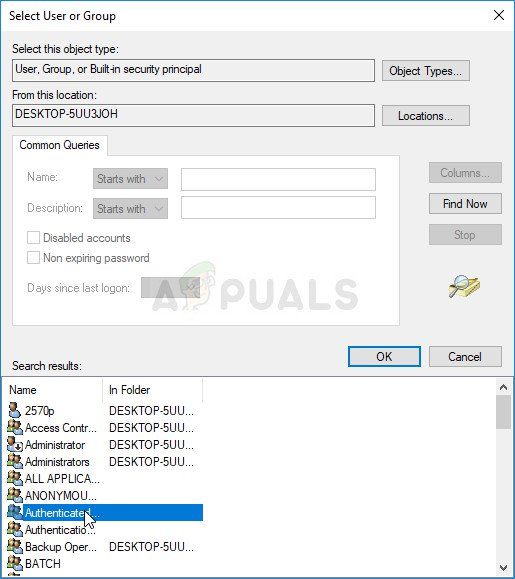

Решение 3. Добавьте разрешения для всех прошедших проверку пользователей

Этот интересный метод включает в себя добавление пользователя с именем Authenticated Users для добавления разрешений, и он в основном позволит вам добавить разрешения, перекрывающие эту проблему. Это легко выполнить, и это помогло некоторым людям избавиться от проблемы, поэтому мы настоятельно рекомендуем вам попробовать это.

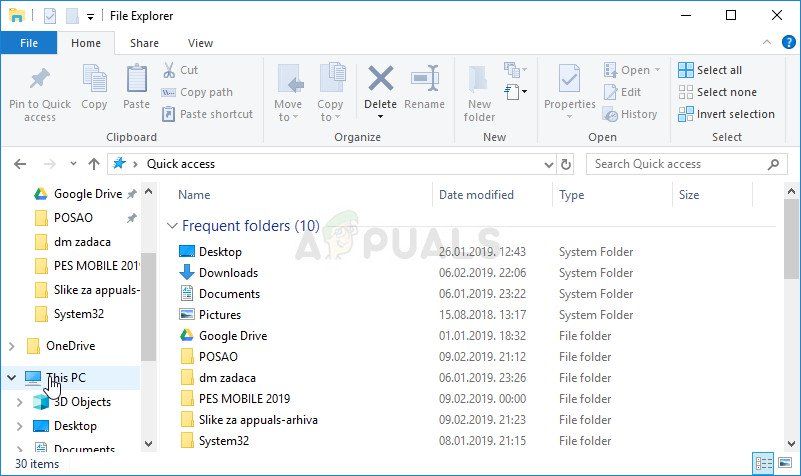

- Откройте запись библиотеки на вашем компьютере или откройте любую папку на вашем компьютере и нажмите на Этот ПК вариант из меню слева.

- Перейдите к папке или файлу, для которого вы хотите изменить настройки разрешений.

![]()

Эта запись ПК в меню

![]()

Нажмите Advanced для расширенного поиска

![]()

- Нажмите Найти сейчас сразу после этого и найдите Аутентифицированные пользователи Запись в результатах поиска внизу. Дважды щелкните, чтобы выбрать эту запись.

Выберите Authenticated Users из списка в качестве необходимой учетной записи - В старом окне выберите «Разрешить» в разделе «Тип» и убедитесь, что оно «относитсяTo: Эта папка, подпапки и файлы ». Выберите разрешения, которые вы хотите добавить, и нажмите OK.

- Нажмите Хорошо еще раз, и ваша проблема должна быть решена.

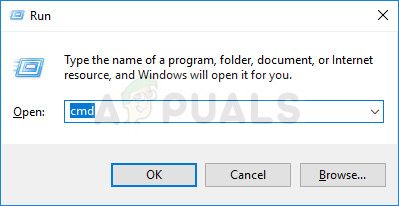

Решение 4: взять на себя ответственность

Еще один замечательный метод решения этой проблемы заключается в полное владение это так, что вы можете свободно изменять и редактировать настройки разрешений. Приобретение прав владения в том же окне, что и окно, которое вы открыли в окне «Свойства», иногда приводит к некоторой ошибке, поэтому лучше использовать командную строку для той же работы. Следуйте инструкциям, которые мы подготовили ниже!

![]()

Запуск CMD в качестве администратора

Читайте также: