Ubuntu как отключить файрвол

Обновлено: 03.07.2024

В этой статье описывается, как настроить брандмауэр с UFW в Debian 10.

Подготовка

Только root или пользователь с привилегиями sudo может управлять системным брандмауэром.

Установка UFW

Введите следующую команду, чтобы установить пакет ufw :

Проверка статуса UFW

Установка не активирует брандмауэр автоматически, чтобы избежать блокировки сервера. Вы можете проверить статус UFW, набрав:

Результат будет выглядеть так:

Если UFW активирован, вывод будет выглядеть примерно так:

Политики UFW по умолчанию

По умолчанию UFW блокирует все входящие соединения и разрешает все исходящие соединения. Это означает, что любой, кто пытается получить доступ к вашему серверу, не сможет подключиться, если вы специально не откроете порт. Приложения и службы, работающие на сервере, смогут получить доступ к внешнему миру.

Политики по умолчанию определены в /etc/default/ufw и могут быть изменены с помощью команды sudo ufw default <policy> <chain> .

Политики брандмауэра являются основой для создания более подробных и определяемых пользователем правил. Как правило, исходные политики по умолчанию UFW являются хорошей отправной точкой.

Профили приложений

Большинство приложений поставляются с профилем приложения, который описывает службу и содержит настройки UFW. Профиль автоматически создается в каталоге /etc/ufw/applications.d во время установки пакета.

Чтобы вывести список всех профилей приложений, доступных в вашей системе, введите:

В зависимости от пакетов, установленных в вашей системе, вывод будет выглядеть следующим образом:

Чтобы найти дополнительную информацию о конкретном профиле и включенных правилах, используйте команду app info , после которой укажите имя профиля. Например, чтобы получить информацию о профиле OpenSSH, вы должны использовать:

Вывод включает имя профиля, заголовок, описание и правила брандмауэра.

Разрешить SSH-подключения

Перед включением брандмауэра UFW необходимо разрешить входящие соединения SSH.

Если вы подключаетесь к своему серверу из удаленного места и включаете брандмауэр UFW перед тем, как явно разрешить входящие соединения SSH, вы больше не сможете подключиться к своему серверу Debian.

Чтобы настроить брандмауэр UFW на прием SSH-подключений, выполните следующую команду:

Если SSH-сервер прослушивает порт, отличный от порта по умолчанию 22, вам нужно будет открыть этот порт.

Например, ваш ssh-сервер прослушивает порт 7722 , вы должны выполнить:

Включить UFW

Теперь, когда брандмауэр UFW настроен на разрешение входящих соединений SSH, включите его, запустив:

Вы будете предупреждены, что включение брандмауэра может нарушить существующие соединения ssh. Введите «y» и нажмите «Enter».

Открытие портов

В зависимости от приложений, которые работают на вашем сервере, вам необходимо открыть порты, на которых работают службы.

Ниже приведены несколько примеров того, как разрешить входящие соединения с некоторыми из наиболее распространенных служб:

Вы также можете использовать номер порта 443 :

Открытый порт 8080

Если вы запустите Tomcat или любое другое приложение, которое прослушивает порт 8080 откройте порт с помощью:

Открытие портовых диапазонов

С помощью UFW вы также можете разрешить доступ к диапазонам портов. При открытии диапазона необходимо указать протокол порта.

Например, чтобы разрешить порты с 7100 по 7200 как на tcp и на udp , выполните следующую команду:

Разрешение определенных IP-адресов

Чтобы разрешить доступ ко всем портам с определенного IP-адреса, используйте команду ufw allow from за которой следует IP-адрес:

Разрешение определенных IP-адресов на определенном порту

Чтобы разрешить доступ к определенному порту, допустим, порт 22 с вашего рабочего компьютера с IP-адресом 64.63.62.61, используйте следующую команду:

Разрешение подсетей

Команда для разрешения подключения из подсети IP-адресов такая же, как и при использовании одного IP-адреса. Единственное отличие состоит в том, что вам нужно указать маску сети. Например, если вы хотите разрешить доступ для IP-адресов от 192.168.1.1 до 192.168.1.254 и до порта 3360 ( MySQL ), вы можете использовать эту команду:

Разрешить подключения к определенному сетевому интерфейсу

Чтобы разрешить доступ к определенному порту, скажем, порт 3360 только к определенному сетевому интерфейсу eth2 , используйте eth2 allow in on и имя сетевого интерфейса:

Запретить подключения

По умолчанию для всех входящих подключений задана политика deny , что означает, что UFW будет блокировать все входящие подключения, если вы специально не откроете подключение.

Допустим, вы открыли порты 80 и 443 , и ваш сервер подвергается атаке из сети 23.24.25.0/24 . Чтобы запретить все соединения с 23.24.25.0/24 , используйте следующую команду:

Если вы хотите запретить доступ только к портам 80 и 443 из 23.24.25.0/24 используйте:

Написание запрещающих правил аналогично написанию разрешающих правил. Вам нужно только заменить allow на deny .

Удалить правила UFW

Есть два разных способа удалить правила UFW. По номеру правила и указав фактическое правило.

Удаление правил UFW по номеру правила проще, особенно если вы новичок в UFW.

Чтобы сначала удалить правило по его номеру, вам нужно найти номер правила, которое вы хотите удалить. Для этого выполните следующую команду:

Чтобы удалить правило номер 3, правило, разрешающее подключения к порту 8080, вы можете использовать следующую команду:

Отключить UFW

Если по какой-либо причине вы хотите остановить UFW и деактивировать все правила, выполните:

Позже, если вы захотите снова включить UTF и активировать все правила, просто введите:

Сбросить UFW

Сброс UFW отключит UFW и удалит все активные правила. Это полезно, если вы хотите отменить все изменения и начать все заново.

Чтобы сбросить UFW, просто введите следующую команду:

Выводы

Вы узнали, как установить и настроить брандмауэр UFW на вашем компьютере с Debian 10. Обязательно разрешите все входящие соединения, которые необходимы для правильного функционирования вашей системы, ограничив при этом все ненужные соединения.

Главное меню » Операционная система Ubuntu » Как настроить брандмауэр UFW на Ubuntu 18.04

(1 оценок, среднее: 5,00 из 5)

Установка UFW

По умолчанию Ubuntu 18.04 поставляется с установленной UFW. Однако, для более ранних систем, вы должны выполнить команду ниже

Для того, чтобы проверить, является ли UFW запущенным:

Если он работает, то вы должны получить вывод ниже

Чтобы проверить, является ли он активным или неактивным

Если он неактивен, вы получите вывод ниже

Чтобы включить UFW с набором правил по умолчанию, запустите

Чтобы отключить запуск брандмауэра

Настройка правил по умолчанию UFW

Для того, чтобы установить правила по умолчанию, которые разрешают все исходящие протоколы, войдите в систему с правами администратора и запустите

Вывод

Для того, чтобы запретить все входящие соединения, запустите

Вывод

Вышеуказанные команды позволят всем исходящим соединениям запретить или блокировать все входящие соединения.

На данный момент, вы можете включить брандмауэр, однако, прежде чем вы выполните эту команду, надо открыть первым SSH. Это предотвращает разъединение с сервером, так как мы указали отказ от всех входящих соединений.

Чтобы разрешить SSH, запустите

Исходящий

Доступ к SSH также может быть разрешено имя службы

Если вы хотите удалить правило, запустите

Запретить услугу по имени сервиса

Чтобы увидеть все услуги, которые могут быть разрешены или запрещены в системе проверьте файл /etc/services .

Пример вывода

Запуск UFW брандмауэра

Для того, чтобы активировать брандмауэр, войдите как root и выполните следующую команду:

Вам может быть предложено со следующим предупреждением

Если вы выберете Да, вы получите вывод ниже

Брандмауэр теперь активен, и начнет работать при каждой загрузке. Мы можем посмотреть на правила брандмауэра снова:

Вывод теперь будет отображать состояние брандмауэра плюс разрешенные услуги/порты

Вывод

Разрешение соединения в UFW

Вы можете легко разрешить входящие соединения на порт/диапазон, название приложения, IP-адреса/подсети в UFW.

Проверьте приведенные ниже примеры.

а) Предоставление приложений по имени или номеру порта/диапазон

б) Разрешение IP-адреса/подсети

Ниже команда позволяет устанавливать соединение с конкретным IP или подсети, а также мы можем использовать определенные номера портов.

Для того, чтобы разрешить соединения с определенного IP-адреса

Чтобы указать IP-адрес, который разрешен для подключения к определенному порту запуска

Выше позволяет IP-адрес 10.200.20.45 только для подключения через SSH

Чтобы разрешить определенную подсеть IP-адресов для подключения к системе с помощью CIDR обозначения для указания сетевой маски

Это означает, что IP-адрес от 192.168.1 до 192.168.1.254 может подключаться к системе через порт 22, который является SSH.

в) Разрешить именем интерфейса

Если нам нужно разрешить соединения через имя интерфейса его можно указать так:

Как запретить соединения в UFW

По умолчанию UFW настроен запрещать все входящие соединения.

а) IP-адрес/подсеть

Если мы хотим заблокировать некоторые конкретные адреса IP-доступа, то мы можем сделать это с помощью следующей команды:

Это будет блокировать все входящие соединения от хоста с IP-адресом 192.168.1.15

Далее заблокируем всю подсеть:

Это будет блокировать все соединения, поступающие из этой подсети.

б) Запретить порты и приложения

Запретить порт или услугу

Удаление и получение номеров правил

Когда вы добавляете много правил, вы можете лучше отслеживать их, просматривая их номера. Номера можно получить с помощью следующей команды:

Вывод

Допустим, мы хотим удалить правила номер 2. Мы делаем это следующей командой:

Заметка :

После удаления второго правила в брандмауэре, правило 3 будет теперь новое правило 2. Таким образом, если вы хотите удалить текущее правило 3, вы будете удалять, используя номер 2.

Сброс правил

Если вы недовольны существующим правилам, и вы хотите, чтобы начать все сначала, вы можете сделать это, запустив

Чтобы включить использование протоколирования следующей команды:

Если вы хотите отключить ведение журнала по какой-то причине (не рекомендуется), вы можете использовать следующую команду:

Журналы по умолчанию находятся в файле /var/log/ufw.log . Чтобы увидеть их в режиме реального времени, используйте -f, как это:

Если вы хотите увидеть правила, которые были недавно добавлены

Файлы конфигурации UFW

Для большинства сценариев, вы можете использовать терминальные команды, но в некоторых случаях, может вы захотите отредактировать конфигурационные файлы напрямую. В UFW есть несколько конфигурационных файлов, а именно:

Эти два файла содержат правила, которые вычисляются перед всеми правилами, которые вы добавили в UFW. Так что если вы хотите, чтобы некоторые правила выполнялись первыми. Первый файл для ipv4 и второй один для v6

Они оцениваются после правил команды ufw. Они хороши для использования, если вы хотите переопределить какое-то правило и применить его независимо. Опять же, два файла, для двух версий протокола IP, которые в настоящее время используются.

Здесь у нас есть модули ядра, использующиеся в ufw, а также другие параметры. Вы можете изменить конфигурационные файлы только как root, и вы можете использовать любой текстовый редактор. который Вам нравится.

Избегайте добавления повторяющихся правил

Далее рассмотрим механизм против повторяющихся правил. Сначала мы откроем порт 101

Обратите внимание, что команда без протокола, как и выше открывает оба UDP и TCP-порт. Так давайте выполним ту же команду еще раз, чтобы увидеть, что происходит

Вывод

Это не позволяет нам добавить дубликат правила. Это хорошо, но есть еще шанс, что мы можем добавить дубликат правила этой серии команд:

Указав TCP и UDP порт 101, мы все еще можем добавить открытый порт 101 для всех протоколов и это дубликат правила, как порт 101 открыт дважды, один раз для каждого протокола и один раз для всех из них.

Это оставляет место для ошибок, и это, как правило, не является хорошей практикой. Нам нужно отменить все три команды с помощью команды ufw delete, если мы хотим вернуться к значению по умолчанию для порта 101.

Для закрытия некоторого порта, вы запускаете некоторые команды, просто вместо того, чтобы разрешить, введите deny.

В этой статье мы рассмотрели использование UFW, который является несложным брандмауэром, используемым для разрешения или ограничения трафика. Это очень мощный брандмауэр для регулирования трафика в вашей системе. Не стесняйтесь опробовать команды в вашей системе.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Когда брандмауэр мешает вам, вы все равно можете контролировать

Однако бывают случаи, когда этот брандмауэр мешает. Например, вы обнаружили, что ваш компьютер не может подключиться к сети (или другие компьютеры не могут связаться с вами). Вы перезапустили свой модем, и все же ваш компьютер не может подключиться к Интернету или через SSH. Что дает? Проблема может быть в сетевой подсистеме на вашем компьютере или в брандмауэре. В любом случае, вам нужно выяснить, что не так.

Это всего лишь один сценарий, когда полезно отключить брандмауэр в Ubuntu Linux.

Версия Ubuntu

В этой статье в качестве примера будет использоваться Ubuntu 18.04, но этот процесс будет одинаковым для любой версии Ubuntu, которая все еще поддерживается (16.04, 16.10, 18.04 и 18.10), а также для любого производного Ubuntu, использующего Uncomplicated Firewall.

Почему вы не хотите отключать брандмауэр

С этой целью, если вы окажетесь в ситуации, когда вам необходимо отключить брандмауэр на вашем компьютере с Ubuntu Linux, убедитесь, что это делается только на временной основе. Что это значит? Если вам необходимо отключить брандмауэр по определенной причине, обязательно включите его снова, как только вы закончите задачу.

Как отключить брандмауэр

Средством брандмауэра по умолчанию в Ubuntu Linux является Несложный брандмауэр (UFW). Чтобы узнать текущее состояние вашего брандмауэра, введите команду

Брандмауэр должен быть указан как активный, а также перечислит все добавленные вами правила.

Чтобы отключить UFW, введите команду

, и брандмауэр будет указан как неактивный.

После того, как вы позаботились об этом, снова включите UFW с помощью команды

. Надеемся, это решит ваши проблемы.

Подробный статус

Если вам нужна дополнительная информация о состоянии UFW, вы всегда можете выполнить команду status с помощью подробного переключателя. Эта команда

Подробный вывод будет содержать уровень ведения журнала, политики по умолчанию и любые добавленные вами правила.

Сброс правил

Если вы чувствуете, что вам нужно полностью начать заново с UFW, и вы не хотите проходить процесс удаления всех своих правил, вы всегда можете запустить сброс. Для этого выполните команду

Firewalld — динамически управляемый брандмауэр с поддержкой зон сети, который определяет уровень доверия сетевых подключений или интерфейсов. Он поддерживает IPv4, настройки брандмауэра IPv6, мосты Ethernet и IP-наборы. Он также предоставляет интерфейс для служб или приложений для непосредственного добавления правил брандмауэра.

Первая модель брандмауэра с system-config-firewall / lokkit была статической, и каждое изменение требовало полного перезапуска брандмауэра. Она включала также выгрузку модулей ядра сетевого фильтра брандмауэра и загрузку модулей, необходимых для новой конфигурации. Разгрузка модулей привела к нарушению состояния брандмауэра и установлению соединений.

Демон брандмауэра динамически управляет Firewalld и применяет изменения без его перезапуска. Поэтому нет необходимости перезагружать все модули ядра брандмауэра. Но использование демона требует, чтобы все изменения брандмауэра выполнялись синхронизировано с этим демоном.

Демон Firewall не может разобрать правила брандмауэра, добавленные инструментами командной строки iptables и ebtables. Демон предоставляет информацию о текущих настройках активного брандмауэра через D-BUS, а также принимает изменения через D-BUS с использованием методов проверки подлинности PolicyKit.

Таким образом, Firewalld использует зоны и службы вместо цепочек и правил для выполнения операций, и может управлять правилами динамического обновления и модификации без нарушения существующих сеансов и соединений.

Firewalld имеет следующие функции:

- API D-Bus.

- Временные правила брандмауэра.

- Богатый язык для описания правил брандмауэра.

- Поддержка IPv4 и IPv6 NAT.

- Зоны межсетевого экрана.

- Поддержка IP-набора.

- Логи отклоненных пакетов.

- Прямой интерфейс.

- Lockdown: Белый список приложений, которые могут изменить брандмауэр.

- Поддержка iptables, ip6tables, ebtables и брандмауэров ipset firewall.

- Автоматическая загрузка модулей ядра Linux.

- Интеграция с Puppet.

Чтобы узнать больше о Firewalld, перейдите по этой ссылке .

Как установить Firewalld

Перед установкой Firewalld убедитесь, что вы остановили iptables. Для этого введите:

Затем убедитесь, что iptables больше не используется вашей системой:

Теперь проверьте состояние iptables:

Теперь все готово для установки Firewalld.

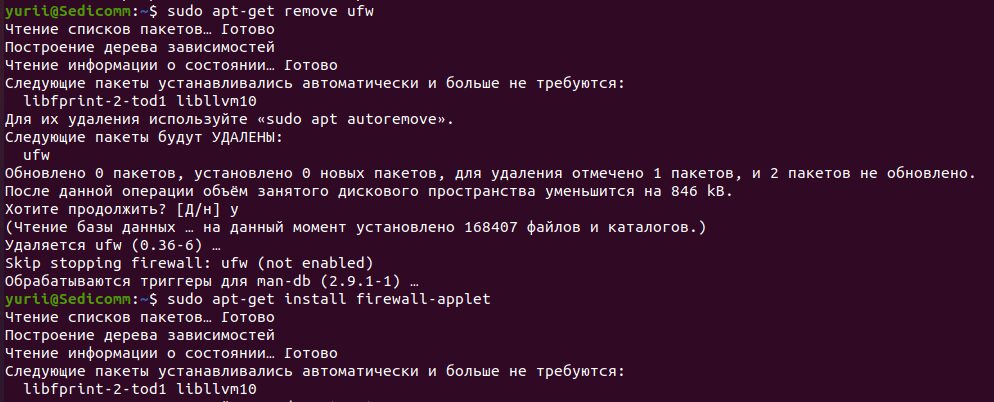

Чтобы установить Firewalld на Ubuntu, сначала необходимо удалить UFW, а затем установить. Чтобы удалить UFW, выполните команду приведенную ниже.

После удаления UFW введите:

Или вы можете открыть Ubuntu Software Center и посмотреть или скачать «firewall-applet», а затем установить его на вашу систему Ubuntu.

Для RHEL, CentOS & Fedora

Введите ниже команду для установки Firewalld в вашей системе CentOS.

Как настроить Firewalld

Перед настройкой мы должны знать его статус после установки. Чтобы это узнать, введите следующее:

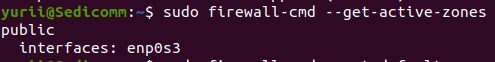

Поскольку Firewalld работает на основе зон, необходимо проверить все зоны и сервисы, даже учитывая, что мы еще не сделали никакой настройки.

Для зон

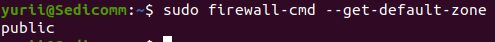

Чтобы узнать зону по умолчанию, выполните команду:

Для служб

Здесь можно увидеть сервис, охваченный Firewalld.

Установка зоны по умолчанию

Важно отметить, что после каждой модификации вам нужно перезагрузить Firewalld, чтобы изменения вступили в силу.

После изменения зоны проверьте, изменилась ли она или нет.

Добавление порта в общественной зоне

Это команда добавит TCP-порт 80 в публичную зону. Также можно добавить желаемый порт, заменив 80 на любой необходимый.

Теперь перезагрузите Firewalld.

После проверьте статус, чтобы узнать, был ли добавлен порт tcp 80 или нет.

Здесь вы можете увидеть, что был добавлен TCP-порт 80.

Также можно ввести:

Удаление порта из общественной зоны

Чтобы удалить порт Tcp 80 из общественной зоны, введите следующее.

В вашем терминале будет отображен текст «success».

Добавление служб в Firewalld

Чтобы добавить службу ftp в Firewalld, выполните команду приведенную ниже:

В вашем терминале будет отображаться текст «success».

Аналогичным образом для добавления услуги smtp выполните команду:

При желании можно заменить ftp и smtp на собственный сервис, который вы хотите добавить.

Удаление служб из Firewalld

Чтобы удалить службы ftp и smtp, выполните команду:

Блокировка любых входящих и исходящих пакетов

Можно заблокировать любые входящие или исходящие пакеты / соединения, используя Firewalld. Это известно как “panic-on” Firewalld. Для этого выполните:

В вашем терминале будет отображаться текст «success».

После этого вы не сможете выполнить ping или просмотреть любой веб-сайт.

Чтобы отключить этот запрет, выполните команду:

Добавление IP-адреса в Firewalld

Таким образом, Firewalld будет принимать пакеты IPv4 от источника IP 192.168.1.4.

Блокировка IP-адреса от Firewalld

Аналогично, чтобы заблокировать любой IP-адрес:

При этом Firewalld будет удалять / отбрасывать все пакеты IPv4 из исходного IP 192.168.1.4.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Читайте также: