Ubuntu открыть порт 5432

Обновлено: 07.07.2024

Установка PostgreSQL и создание новой роли пользователя

В шагах этой процедуры используется PostgreSQL x.x , где x.x - поддерживаемая версия.

2. Загрузите и установите соответствующую версию PostgreSQL.

◦ Можно добавить репозиторий PostgreSQL, что позволит установить это приложение непосредственно из диспетчера пакетов.

Чтобы получить наименование версий Ubuntu, используйте следующую команду:

3. Установите инструмент администрирования PostgreSQL, PgAdmin:

$ sudo service postgresql restart

$ sudo -u postgres psql -c "ALTER ROLE postgres WITH password '<unique PostgreSQL password>'"

5. Введите пароль для пользователя PostgreSQL. Этот пароль будет использоваться в дальнейших шагах.

Пароль, который не должен легко угадываться или узнаваться, общий пароль, должен иметь длину не менее 14 символов и состоять из смеси прописных и строчных букв, цифр и специальных символов.

◦ Установите флажки рядом с полями listen addresses и port . Обычно достаточно настроек по умолчанию: localhost и 5432 .

◦ Дважды щелкните в базе данных строку all с адресом 127.0.0.1/32

9. Чтобы добавить соединение с сервером, щелкните значок подключения в верхнем левом углу и заполните следующие поля:

Name: PostgreSQL x.x

Host: localhost

Port: 5432

Service: <blank>

Maintenance DB: postgres

Username: postgres

Password: <unique PostgreSQL password as set previously>

Store password: Checked

Group: Servers

Если не используется PgAdmin, можно использовать следующую команду:

sudo -u postgres psql -c "CREATE USER twadmin WITH PASSWORD '<unique postgres password>';"

b. Щелкните правой кнопкой мыши PostgreSQLx.x (<IP-адрес или наименование хост-компьютера базы данных>:<номер порта PostgreSQL>) . Пример: PostgreSQLx.x (localhost:5432) .

c. Выберите NewObject > NewLogin Role . На вкладке Properties введите наименование в поле Role name .

d. На вкладке Definition введите в поле Password уникальный пароль (появится подсказка, что нужно ввести его дважды). Необходимо будет повторно ввести этот пароль на последующих шагах.

Пароль, который не должен легко угадываться или узнаваться, общий пароль, должен иметь длину не менее 14 символов и состоять из смеси прописных и строчных букв, цифр и специальных символов.

Конфигурирование базы данных PostgreSQL, расположенной на отдельном сервере, а не на сервере ThingWorx

Этот раздел является необязательным для среды разработки, но должен быть реализован во всех производственных средах.

По умолчанию сервер PostgreSQL устанавливается в заблокированном состоянии. Этот сервер прослушивает подключения только на локальном компьютере. Чтобы приложение ThingWorx стало взаимодействовать с сервером PostgreSQL, необходимо внести в конфигурацию некоторые изменения, чтобы сервер PostgreSQL "научился" прослушивать подключения со стороны других пользователей (пользователь ThingWorx по умолчанию: twadmin) и/или других компьютеров (приложения ThingWorx, установленного на отдельном сервере).

Для выполнения этих шагов необходимо знать, где находится каталог данных PostgreSQL. Для ОС Linux: расположение папки данных или даже файлов конфигурации может изменяться в зависимости от способа распределения и способа установки (установка загружаемых файлов или установка с помощью диспетчера пакетов). В инструкциях для ссылки на это расположение используется путь <PGDATA> .

Для Ubuntu: при установке через apt-get файлы конфигурации расположены в /etc/postgresql/x.x/main/

Измените файл pg_hba.conf и добавьте в зависимости от нужной конфигурации следующие строки:

Если нужно разрешить соединение со всех адресов IPv4:

Если нужно разрешить подключение только с определенного адреса IPv4 (замените < ipAddress > IP-адресом компьютера, осуществляющего подключение):

Если нужно разрешить подключение со всех адресов IPv6:

Если нужно разрешить подключение только с определенного адреса IPv6 (замените <ipv6Address> соответствующим адресом):

Возможна любая другая комбинация, если использовать дополнительные строки разрешений (для отдельных IP-адресов или их диапазонов) или маски подсети, соответствующие компьютерам, которым требуется доступ к базе данных PostgreSQL.

После любого изменения этого файла требуется перезапуск сервиса базы данных.

Активация в PostgreSQL прослушивания всех подключений

На установках PostgreSQL в ОС Linux существует дополнительный шаг конфигурации, необходимый, чтобы сконфигурировать сервер PostgreSQL для прослушивания подключений.

1. В файле postgresql.conf раскомментируйте и обновите строку listen_addresses :

Конфигурирование и выполнение сценария базы данных PostgreSQL

Чтобы настроить базу данных и область таблицы PostgreSQL, необходимо сконфигурировать и выполнить сценарий thingworxPostgresDBSetup .

1. Создайте папку ThingworxPostgresqlStorage на диске, на котором находится папка ThingworxStorage (по умолчанию - в корневом каталоге). Обратите внимание на следующее.

◦ При создании папки с помощью команды -d<databasename> не нужно использовать пользователя PostgreSQL.

◦ Необходимо указать для опции -l существующий путь. Например, -l D:\ThingworxPostgresqlStorage . В этом сценарии ваша папка не создается.

◦ Для этой папки должен существовать владелец и должны быть заданы соответствующие права доступа. Владельцем этой папки должен быть тот же пользователь, который запускает сервис PostgreSQL и которому назначены права для полного управления; обычно это пользователь NETWORK_SERVICE , но в вашей среде он может быть другим.

$ sudo mkdir /ThingworxPostgresqlStorage

$ sudo chown postgres:postgres /ThingworxPostgresqlStorage

$ sudo chmod 755 /ThingworxPostgresqlStorage

3. Если необходимо, сконфигурируйте сценарий. Используйте опции из приведенной ниже таблицы.

В этом примере используется загрузка версии 8.x.x с сайта PTC. Если необходимо, замените в имени файла версию той, которую вы используете.

4. Чтобы настроить базу данных и область таблицы с помощью установки PostgreSQL по умолчанию, в которой имеется база данных PostgreSQL и пользователь с именем PostgreSQL, введите следующий код:

Безопасное соединение узлов сети и обмен информацией между ними напрямую связан с открытыми портами. Подключение и передача трафика производится именно через определенный порт, а если в системе он закрыт, выполнить такой процесс не представится возможным. Из-за этого некоторые пользователи заинтересованы в пробросе одного или нескольких номеров для наладки взаимодействия устройств. Сегодня мы покажем, как выполняется поставленная задача в операционных системах, основанных на ядре Linux.

Открываем порты в Linux

Если вы хотите узнать, какие из портов уже открыты на компьютере, вы можете воспользоваться встроенной или дополнительной утилитой консоли. Детальные инструкции по поиску необходимой информации вы найдете в другой нашей статье, перейдя по следующей ссылке, а мы же приступаем к пошаговому разбору открытия портов.

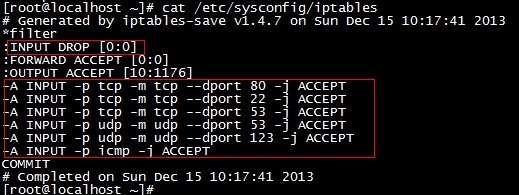

Шаг 1: Установка Iptables и просмотр правил

Утилита Iptables изначально не входит в состав операционной системы, из-за чего ее нужно самостоятельно инсталлировать из официального репозитория, а уже потом работать с правилами и всячески изменять их. Установка не занимает много времени и выполняется через стандартную консоль.

Как видите, в дистрибутиве теперь появилась команда iptables , отвечающая за управление одноименной утилитой. Еще раз напомним, что работает этот инструмент от прав суперпользователя, поэтому в строке обязательно должна содержаться приставка sudo , а уже потом остальные значения и аргументы.

Шаг 2: Разрешение обмена данными

Никакие порты не будут нормально функционировать, если утилита запрещает обмен информацией на уровне собственных правил межсетевого экрана. Кроме всего, отсутствие необходимых правил в дальнейшем может вызывать появление различных ошибок при пробросе, поэтому мы настоятельно советуем выполнить следующие действия:

-

Убедитесь, что в конфигурационном файле отсутствуют какие-либо правила. Лучше сразу же прописать команду для их удаления, а выглядит она так: sudo iptables -F .

Благодаря указанным выше параметрам вы обеспечили корректную отправку и прием данных, что позволит без проблем взаимодействовать с сервером или другим компьютером. Осталось только открыть порты, через которые и будет осуществляться то самое взаимодействие.

Шаг 3: Открытие необходимых портов

Вы уже ознакомлены с тем, по какому принципу добавляются новые правила в конфигурацию Iptables. Существуют и несколько аргументов, позволяющих открыть определенные порты. Давайте разберем эту процедуру на примере популярных портов под номерами 22 и 80.

-

Запустите консоль и введите туда две следующие команды поочередно:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT .

Далее вы можете прописать все ту же строку sudo iptables -L и убедиться в том, что все настроено корректно.

Теперь вы знаете, как пробрасываются порты в операционных системах Linux на примере дополнительной утилиты Iptables. Советуем обязательно следить за появляющимися строками в консоли при вводе команд, это поможет вовремя обнаружить какие-либо ошибки и оперативно устранить их.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Управление портами на ПК необходимо для полноценной работы приложений.

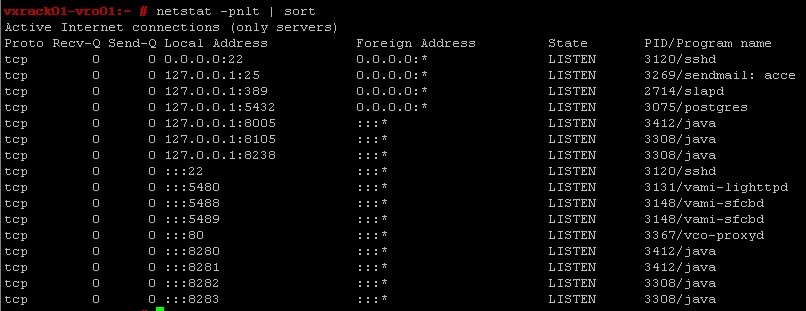

Как посмотреть открытые порты

Если с запуском портов уже более или менее в голове что-нибудь прояснилось, то давайте разберём, что же делать, чтобы посмотреть открытые порты? Итак, этот метод предусматривает наличие установленной утилиты netstat на вашем компьютере под управлением операционной системы Linux. Если этой программы на вашем устройстве нет, то обязательно установите его уже знакомыми средствами. После, достаточно будет ввести следующую команду в консоль: netstat -ltupn. Таким образом откроется окно с портами, адресами IP, а также именами процессов, которые являются владельцами соединений. Способ достаточно простой и не требует каких-либо усилий с вашей стороны, кроме использования утилиты netstat.

Как открыть порт в Убунту

Теперь рассмотрим нашу вторую часть сегодняшнего обсуждения. Прежде всего вам потребуется запустить консоль для ввода команд и скриптов. Далее, пробуем следующие две комбинации, которые позволят вам открыть определённый порт. Стоит отметить, что все выполняемые действия производятся на ваш страх и риск, так как они предназначены для опытных пользователей. Любые неверные шаги или же неблагополучные манипуляции могут привести вас к неприятным последствиям. Например, есть вероятность потерять важные файлы и данные или же поломать что-нибудь в строе системы. Приступайте к следующим действиям только при полной уверенности своих сил и возможностей.

Способ первый

Ниже рассматриваются примеры для порта 7777:

Стоит отметить, однако, очень важный момент. Дело в том, что файрволл iptables имеется абсолютно во всех дистрибутивах Linux. Более того, правила их являются также одинаковыми, но зато настройка и запуск может различаться. Вот почему может понадобиться наличие универсального способа. Вероятнее всего, что опытные пользователи не применят его, но вот обычные юзеры вполне могут воспользоваться им.

Способ второй

- Для начала стоит проверить наличие iptables в вашей ОС. Для этого делаем следующую команду в консоли: iptables -list. После этого вы получите необходимые вами данные.

- Наиболее приемлемым вариантом будет закрытие всех портов, необходимых операционке. Далее, устанавливая правила, откройте порты Linux для игры, трансфера документов и веб-сёрфинга. Чтобы сделать это, убедитесь в наличие iptables. После этого создайте файл /etc/iptables.sh с суперпользовательскими правами. Содержание файла будет следующее:

Этот скрипт подходит для всех дистрибутивов Linux, в том числе и Ubuntu. Поэтому можно не волноваться по поводу несовместимости кодов и их работы в операционной системе. Но вдруг если ни один из этих методов вам не помог, потребуется дополнительная диагностика. Например, вы можете посмотреть, не занят ли случайно необходимый порт другим приложением. Если ответ будет положительным, то понадобится закрыть все утилиты, связанные с ним. Только потом можно будет повторить свои попытки со скриптами и кодами.

Подведём итоги

Дорогие друзья, теперь вы знаете, как посмотреть открытые порты Ubuntu, а также как открыть порт. Вы знаете, что можно воспользоваться для последнего случая двумя способами, каждый из которых в своём роде выполняет свою работу. А первый вопрос легко решается с помощью утилиты netstat и не требует особой трудоёмкости. Надеемся, что у вас всё получилось сделать с первого раза. Поделитесь своим мнением, впечатлением, а также личным опытом в комментариях!

Главное меню » Операционная система Linux » Как открыть порты в Ubuntu и CentOS с помощью IPtables

Хотя есть несколько мощных инструментов для управления брандмауэром на сервере Linux, мы будем использовать IPtables в этом учебнике. В случае, если вы используете UFW на Ubuntu или Firewalld на CentOS, вы можете проверить наши соответствующие гиды о том , как настроить межсетевой экран с UFW на Ubuntu или как настроить межсетевой экран с FirewallD на CentOS.

Прежде всего, подключитесь к Linux VPS через SSH и выведете список текущих правил Iptables с помощью следующей команды:

Если вы недавно настроили ваш сервер, то не будет никаких правил Iptables и вывод должен быть похож на один ниже:

Если уже есть какие-то правила, которые вы не хотите, чтобы были там, вы можете очистить правила, используя следующую команду:

Будьте осторожны с этой командой, особенно если политика по умолчанию на ваших цепях INPUT и OUTPUT устанавливается на нечто иное , чем ACCEPT потому, что может заблокировать вас на вашего сервера.

Первое правило брандмауэра, которое необходимо добавить, заключается в следующем:

Теперь вы готовы открыть другие порты, к которым вы хотите разрешить трафик. Используйте ту же команду, как вы использовали, чтобы открыть порт 22 и 80 в предыдущем примере.

Составьте список существующих правил с помощью:

Выход должен быть аналогичен приведенному ниже:

Для получения более подробной продукции вы можете использовать:

И выход должен быть похож на этот:

Теперь вы можете реализовать правило DROP , которое будет блокировать все входящие пакеты, которые не соответствуют одному из правил ACCEPT , котрое мы добавили ранее.

Последнее, что вам нужно сделать, это сохранить правила и сделать их постоянными. Если вы используете Ubuntu VPS, вы можете установить iptables-persistent для этой цели.

В Ubuntu 14.04 можно использовать следующие команды, чтобы сохранить/перезагрузить правила Iptables:

На Ubuntu 16.04 использовать следующие команды:

Если вы используете CentOS VPS, вы можете использовать следующую команду, чтобы сохранить правила Iptables:

PS . Если вам понравился этот пост, поделитесь им с друзьями в социальных сетях c помощью кнопок на левой стороне поста или просто оставьте комментарий ниже.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также: