Установка агента администрирования для linux в неинтерактивном тихом режиме с файлом ответов

Обновлено: 06.07.2024

Сегодня речь пойдет об одной специфичной проблеме, которая может возникнуть при администрировании KSC.

Дело в том, что периодически сервер Kaspersky Security Center может терять связь с рабочими станциями. Происходить это может из-за сбоя в работе Агента администрирования.

В таком случае можно наблюдать следующую картину:

Как видим, на одном из компьютеров на функционирует Агент администрирования Kaspersky Security Center. Такой компьютер не будет получать обновлений через групповые задачи и не будет предоставлять отчеты серверу KSC.

Как правило, проблема спонтанно появляется и также спонтанно исчезает (как я уже говорил, Kaspersky Security Center таит в себе множество багов). Причина здесь в том, что корни проблемы лежат в службе Агента администрирования. А потому проблема уходит с перезагрузкой компьютера и, как правило, остается незамеченной.

Однако серверы — это другая история. Они способны работать без перезагрузки неделями и месяцами. Иногда перезагрузка сервера просто не является вариантом.

В таком случае стоит открыть службы, которые есть в операционной системе (способ одинаково подходит как для серверных, так и для десктопных ОС), и найти службу Агент администрирования Kaspersky Security Center.

Скорее всего, Вы увидите что служба вполне себе исправно работает. Не верьте этому утверждению. Откройте свойства службы и нажмите сперва кнопку Остановить, а затем Запустить.

Таким образом Вы перезапустите Агент администрирования на компьютере и проблема с ним, наверняка, решится.

Если переустанавливался сервер администрирования Kaspersky Security Center

Другое дело, если была выполнена переустановка сервера администрирования KSC с сохранением базы данных. В таком случае можно наблюдать массовое появление статуса, что Агент администрирования не функционирует. Даже если имя сервера и IP-адрес не менялись. Насколько мне известно, проблема кроется в сертификате сервера администрирования, который меняется после переустановки.

Обратите внимание, что установка должна проходить от учетной записи, обладающей правами локального администратора на клиентских машинах.

Да, предоставляем. Корпоративные лицензии для государственных учреждений предоставляются по специальным ценам.

Учебные учреждения могут принять участие в акции: Защита образования.

В рамках которой образовательным государственным учреждениям предоставляется:

Для медицинских учреждений доступна акция: Медицина.

В рамках которой медицинским учреждениям предоставляется:

- поставка продуктов Kaspersky Security для бизнеса и Kaspersky Security для почтовых серверов, интернет-шлюзов и серверов совместной работы с 30% скидкой от стоимости, указанной в официальном прайс-листе;

- продление подписки на приобретенный продукт на льготных условиях (с 30% скидкой от стандартной стоимости продления, указанной в официальном прайс-листе);

- техническая поддержка.

Научные учреждения могут участвовать в акции: Наука.

Претендовать на поддержку в рамках программы могут организации, занимающиеся следующими сферами деятельности:

- научно-исследовательской;

- подготовки и переподготовки кадров;

- дополнительного образования и повышения квалификации;

- институты РАН;

В рамках данной программы предоставляется:

- поставка продуктов Kaspersky Security для бизнеса и Kaspersky Security для почтовых серверов, интернет-шлюзов и серверов совместной работы с 30% скидкой от стоимости, указанной в официальном прайс-листе;

- продление подписки на приобретенный продукт с 30% скидкой от стандартной стоимости продления, указанной в официальном прайс-листе;

- техническая поддержка.

Можно ли использовать KIS для защиты организации?

Да, использование домашних лицензий для защиты организации возможно. Но если данная организация имеет 2-3 устройства. Если количество рабочих станций, серверов и мобильных устройств более 5, то рекомендуется использовать продукт для малого бизнеса – Kaspersky Small Office Security. Использование домашних версий в учебных заведениях возможно.

Подходит ли ключ от домашней версии к корпоративной?

Нет, ключом корпоративного продукта Лаборатории Касперского не получится активировать антивирусный продукт, предназначенный для дома.

Как установить Kaspersky Endpoint Security на Windows XP?

Установка Kaspersky Endpoint Security для Windows XP возможна локально и удаленно:

- С помощью мастера установки;

- С помощью командной строки в тихом или интерактивном режиме.

Удаленно. С рабочего места администратора:

- С помощью Kaspersky Security Center 10;

- С помощью групповых политик Active Directory;

- С помощью групповых политик Active Directory, используя Kaspersky Security Center 10.

Для установки лицензии Вам потребуется дистрибутив, который можно бесплатно загрузить на нашем сайте.

Как получить сувениры от Лаборатории Касперского?

Для получения брендированных подарков от «Лаборатории Касперского» покупайте лицензионные продукты для бизнеса и дома, участвующие в акции SpaceLab. Принять участие в акции может каждый желающий. Если вы сисадмин в одной или нескольких организациях и ежегодно обновляете защиту серверов и рабочих станций, то не следует упускать возможность получения подарков.

Как получить коммерческое предложение?

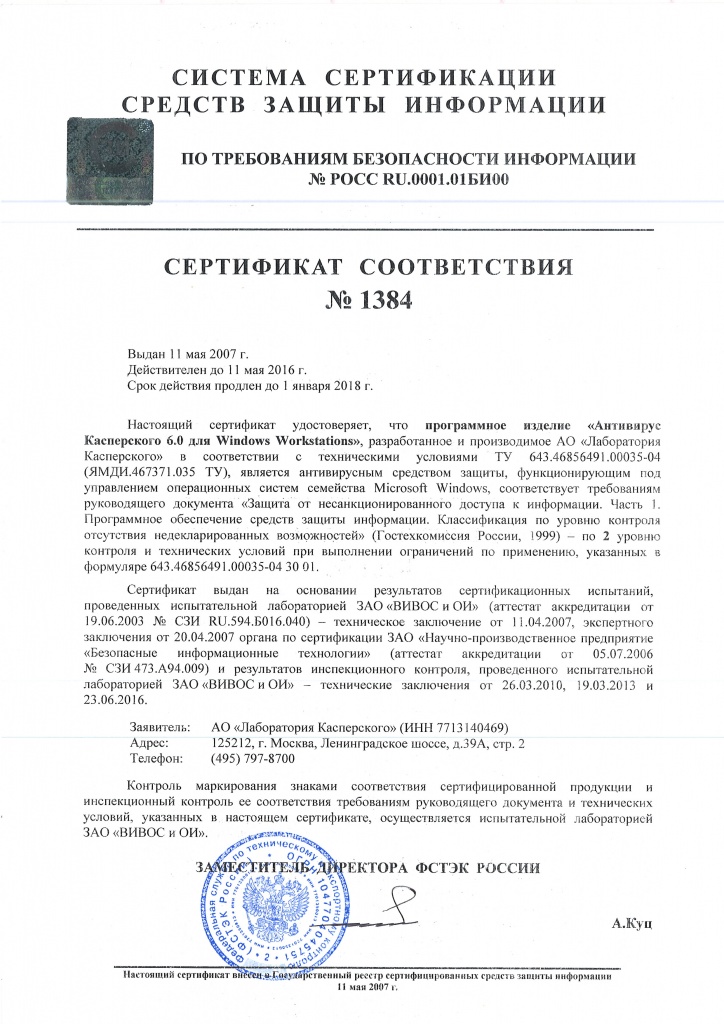

Как обновить антивирусные базы Kaspersky Endpoint Security 6.0 после 1 февраля 2017 года? Как приобрести сертификат ФСТЭК для KES версии 6.0?

Бесплатный выпуск обновлений баз для 6.0 прекращается с 1 февраля 2017 года.

Для получения обновлений для версии 6.0 необходимо в дополнение к лицензии приобрести позицию «Kaspersky Продление лицензии для предыдущих версий приложений *» на необходимое число узлов. Дата окончания этой лицензии будет 31.12.2017 или выровнена с датой окончания лицензии KES (если они заканчивается в 2017 году).

С 1 января 2018 года поддержка версии 6.0 будет окончательно прекращена, также ФСТЭК выпустил официальное письмо про необходимость миграции с KAV6 на другие продукты. Ознакомится с письмом Вы можете по ссылке

Поэтому мы настоятельно рекомендуем перейти на всех машинах на актуальные версии KES 10 для Windows.

На данный момент по запросу в медиа-паке Customized есть возможность заказать дистрибутивы с формулярами для 6.0, но сертификаты ФСТЭК там только до 01.01.2018 и продлеваться не будут:

Проблема при установке Kaspersky Endpoint Security на Windows 10 после обновления операционной системы

Для решения этой проблемы необходимо установить свежий дистрибутив Kaspersky Endpoint Security 11, который будет совместим с новой сборкой Windows 10, пройдя по ссылке.

Нужно ли дополнительно устанавливать на сервер антивирус, если уже установлен Kaspersky Security Center?

Для этого есть следующие типы решений Kaspersky Endpoint Security (Стандартный, Расширенный).

Чем отличается Strong Encryption от Lite Encryption?

Что такое Сервер администрирования Kaspersky Security Center?

Компьютеры, на которых установлен компонент Сервер администрирования, называются Серверами администрирования (далее также Серверами).

Сервер администрирования устанавливается на компьютер в качестве службы со следующим набором атрибутов:

- под именем «Сервер администрирования Kaspersky Security Center»;

- с автоматическим типом запуска при старте операционной системы;

- с учетной записью Локальная система либо учетной записью пользователя в соответствии с выбором, сделанным при установке Сервера администрирования.

Сервер администрирования выполняет следующие функции:

- хранение структуры групп администрирования;

- хранение информации о конфигурации клиентских компьютеров;

- организация хранилищ дистрибутивов программ;

- удаленная установка программ на клиентские устройства и удаление программ;

- обновление баз и модулей программ «Лаборатории Касперского»;

- управление политиками и задачами на клиентских компьютерах;

- хранение информации о событиях, произошедших на клиентских устройствах;

- формирование отчетов о работе программ «Лаборатории Касперского»;

- распространение ключей на клиентские устройства, хранение информации о ключах;

- отправка уведомлений о ходе выполнения задач (например, об обнаружении вирусов на клиентском компьютере).

В сети предприятия можно установить несколько Серверов администрирования, которые могут образовывать иерархию вида «главный сервер – подчиненный сервер». При этом каждый Сервер администрирования может иметь несколько подчиненных Серверов.

Управление Сервером администрирования осуществляется через Консоль администрирования, установленную на любом компьютере сети.

Специалисты Лаборатории Касперского не рекомендуют устанавливать две версии Консоли на Сервер Администрирования. Например, если вы установили новые версии Сервера Администрирования и Консоли, но по какой-либо причине также оставили предыдущую версию Консоли, то совместная работа Консолей разных версий может привести к возникновению проблем в работе.

Где скачать агент администрирования kaspersky security center

Как установить и настроить Агент администрирования Kaspersky Security Center

Агент администрирования можно установить и настроить следующим образом:

- Локально, запустив файл установки (по умолчанию располагается: \ KLSHAREPackagesNetAgent_10.1.249). После запуска необходимо проследовать всем шагам мастера установки.

- Удаленно, через Консоль администрирования используя инсталляционный пакет.

- Используя групповые политики.

Как установить DLP

Решение DLP для почты и SharePoint это новый функционал, который уже встроен в новые версии программ для защиты почтовых серверов и серверов совместной работы. Активируется этот функционал специальным кодом активации или ключевым файлом, который приобретается отдельно от решения для защиты самого почтового сервера или сервера совместной работы. Кнопка активации DLP решения появляется после активации основного решения.

Как установить Kaspersky System Management

Если Вы приобрели только Kaspersky System Managment для системного администрирования, то вам необходимо установить Kaspersky Security Center.

Если у вас уже есть лицензия на корпоративный антивирус "Лаборатории Касперского" и вы используете решение Kaspersky Security Center для централизованного управления, то ничего устанавливать не нужно.

Данный функционал доступен при активации лицензий для решений Kaspersky Endpoint Security для бизнеса Расширенный, Kaspersky Total Security для бизнеса и отдельного решения Kaspersky System Managment, которое можно использовать без антивируса или дополнительно к основной лицензии Kaspersky Endpoint Security для бизнеса Стартовый или Стандартный.

Большое количество статей описывает — как удаленно установить приложение на несколько компьютеров в доменной сети (AD). Но многие сталкиваются с проблемой поиска или создания подходящих пакетов установки Windows Installer (MSI).

Действительно. Для того что бы установить всем пользователям группы, например, FireFox — необходимо или собрать MSI-пакет самостоятельно (довольно подробно описано в данной статье), или скачать на соответствующем сайте подходящий. Единственное, в первом случае — на самом-то деле — задача, весьма не тривиальная, а во втором — мы получаем пакет настроенные таким образом, как захотелось его создателю, да еще и по факту модифицированный (сомнительный, но минус).

Если в вашей организации в качестве антивирусной защиты используются продукты компании «Лаборатория Касперского» — и вы используете сервер администрирования — вы можете устанавливать удаленно программы даже из *.exe пакетов, используя ключи — для управления параметрами установки.

Параметры тихой установки

Большинство программ можно установить в «тихом» режиме, например тут есть таблица с большим количеством часто используемых программ, и поддерживаемые передаваемые параметры — при установке. Так же здесь можно найти большое количество передаваемых параметров установки.

Таким образом нам нужно:

Для этого нужно подготовить пакет установки в Kaspersky Administration Kit (KSC). И задачей или вручную установить на нужные компьютеры.

Панель администрирования — дает полную управляемость (при установке) сравнимую с администрированием через групповые политики Win-server’а, а для меня даже удобнее — меньше всяких фокусов — меньше шансов ошибиться 😉

Если вы будете назначать установку программ вручную, или у вас все пользователи используют одинаковый набор программ — то можете пропустить этот раздел, но если же у вас в организации разным отделам устанавливается разное ПО — этим отделам можно назначить разные группы, для которых будут использоваться разные задачи.

Группы пользователей в KSC разделяются — аналогично структуре используемой в AD — каталоги и под каталоги. Задачи и политики используемые в родительских группах применяются всем дочерним группам.

Таким образом можно, например, всем пользователям компании установить FireFox и Chrome, и только дизайнерам Photoshop.

Итак приступим:

1) Для создания инсталляционного пакета необходимо перейти в подраздел «Инсталляционные пакеты» раздела «Хранилища» в панели управления KSC. Там мы увидим список созданных ИП, возможность создать новый, а так же редактировать или удалить существующий.

Новый инсталляционный пакет создается просто: вы указываете его имя (то как он будет отображаться в KSC), выбираете «ИП для программы, указанной пользователем», указываете пусть к программе (exe, bat, cmd, msi) и указываете параметры запуска (ключи тихой установки).

Затем указанный пакет можно будет использовать для установки на удаленные компьютеры.

2) Теперь нам нужно создать задачу для установки созданного пакета. Если вы раньше работали с KSC, или с его предыдущим аналогом Adminkit. То сам процесс создания задачи — для вас не составит труда.

Можно либо создать задачу перейдя в папку соответствующей группы, и перейдя на вкладку «Задачи» — создать новую задачу. Либо Перейдя в Раздел «Задачи для наборов компьютеров» — создать новую задачу.

Задаем имя созданной задачи, и выбираем тип задачи «Удаленная установка программы».

Выбираем программу которую мы хотим устанавливать, каким группам пользователей будет назначена эта задача, и указываем пользователя которому позволено устанавливать ПО на все из используемых компьютеров (обычно — администратор домена).

Единственное, в плане настроек — мы ограничиваемся только теми параметрами, которые разрешает передавать разработчик при установки программы, и настроить прокси-сервер в браузере через командную строку нам вряд ли удастся. Но тут нам на помощь идут уже стандартные групповые политики AD. Ведь обычно у альтернативных браузеров -используются системные настройки прокси, а их мы можем назначить нужным пользователям через AD. 😉

Системные администраторы (сисадмины) ответственные за каждодневные операции работающих систем и служб. Одна из критических ролей сисадминов — это убедиться, что производственные услуги доступны круглосуточно. Для этого они должны тщательно планировать политики резервного копирования, стратегии ликвидации аварий, расписание обслуживания, аудит безопасности и т. д. Как и в других профессиях, сисадмины имеют свои собственные инструменты для работы. Использование правильных инструментов в нужном случае может помочь поддержать здоровье операционных систем с минимальном перерывом работы служб и максимальным аптаймом.

Эта статья представляет некоторые из наиболее популярных и полезных инструментов командной строки, рекомендуемых системных администраторам в их ежедневной работе. Если вы хотите порекомендовать другие полезные инструменты, которые здесь не перечислены, то делитесь ими в комментариях.

Сетевые инструменты

1. ping: Проверяет end-to-end соединение (задержку времени приёма передачи (RTT), флуктуации, потерю пакетов) удалённого хоста запросами ICMP echo/reply. Полезна для проверки статуса и доступности.

2. hping: Сетевой сканер и инструмент тестирования, может генерировать пинг пакеты ICMP/TCP/UDP. Часто используется для продвинутого сканирования портов, тестирования файервола, ручного обнаружения обнаружение MTU маршрута (PMTUD) и тестирования фрагментации.

3. traceroute: Определяет путь третьего уровня переадресации из локального хоста к удалённому конечному хосту посредством пакетов зондирования ICMP/UDP/TCP с ограниченным временем жизни (TTL). Полезна для решения таких сетевых проблем как доступность и роутинг.

4. mtr: Вариант traceroute который комбинирует функциональность traceroute и ping и отображает статистику. Полезен для характеристики задержек роутинга по всему пути.

5. netcat/socat: Это швейцарский нож для TCP/IP сети, позволяет читать/записывать поток байтов на TCP/UDP. Полезен для решения проблем с политиками файервола и доступностью служб.

6. dig: Инструмент по решению DNS проблем, который может генерировать прямые запросы, обратные запросы, находить авторитетные сервера имён, проверять CNAME, MX и другие DNS записи. Можно указать для запросов конкретный DNS сервер по вашему выбору.

7. nslookup: Другой инструмент проверки/решения проблем с DNS. Работает со всеми DNS запросами и записями. Может делать запросы к конкретному DNS серверу.

8. dnsyo: Инструмент тестирования DNS, который проверяет распространение DNS выполняя поиск DNS из ряда открытых резолверов, расположенных по в 1,500 различных сетях по всему миру.

9. lsof: Показывает информацию о файлах (например, обычные файлы, трубы или сокеты), которые открыты процессами. Полезно для монитора процессов или пользователей с точки зрения их открытых сетевых соединений или открытых файлов.

10. iftop: Основанная на ncurses утилита с основанном на тексте интерфейсом (TUI), которая может быть использована для монитора в реальном времени использования полосы пропускания и сетевых соединений для отдельных сетевых интерфейсов. Полезна для отслеживания пропускной способности загрибущих приложений, пользователей, мест назначений и портов.

11. netstat: Утилита статистики сети, которая может показать информацию о статусе и статистику об открытых сетевых соединениях (TCP/UDP портах, IP адресах), таблицах роутинга, переданного/полученного трафика и протоколах. Полезна для связанных с сетью диагностиках и тонкой настройки производительности.

12. tcpdump: Популярных инструмент-сниффер пакетов, основанный на библиотеке по захвату пакетов libpcap. Может определять фильтры по захвату пакетов в формате Berkeley Packet Filters.

13. tshark: Ещё одна программа-сниффер пакетов командной строки с полной совместимостью со своей коллегой с графическим интерфейсом Wireshark. Поддерживает 1,000 протоколов и этот список продолжает расти. Полезна для решения проблем, анализа и сохранения информации по живым пакетам.

14. ip: Разносторонняя утилита командной строки, которая является частью пакета iproute2. Полезна для проверки и модификации таблиц маршрутизации, состояний сетевых устройств и настроек IP туннелирования. Полезна для просмотра таблиц маршрутизации, добавления/удаления статичных маршрутов, настройке сетевых интерфейсов и других функций по решению проблем с маршрутизацией.

15. ifup/ifdown: Используется для поднятия или отключения конкретного сетевого интерфейса. Часто предпочтительней альтернативе по перезапуску всего сетевого устройства.

16. autossh: Это программа, которая создаёт SSH сессии и автоматически перезапускает сессии, которые должны быть разъединены. Часто полезна для создания постоянного реверсного SSH туннеля между ограниченными корпоративными сетями.

17. iperf: Инструмент тестирования сети, который замеряет максимум двунаправленной пропускной способности между парой хостов посредство инъекции настраиваемых потоков данных TCP/UDP между ними.

18. elinks/lynx: Основанный на тексте веб-браузер для серверного окружения основанного на командной строке.

Инструменты безопасности

19. iptables: Инструмент командной строки пользовательского пространства для настройки файервола ядра Linux. Обеспечивает средства для создания и модификации правил для входящих, транзитных и исходящих пакетов в пространстве ядра Linux.

20. nmap: Популярный инструмент по сканированию портов и исследованию сети используется в целях аудита безопасности. Полезен для обнаружения, какие хосты работают в локальной сети, и какие порты открыты для конкретном хосте.

22. getfacl/setfacl: Просмотр и настройка файлов и директорий списка контроля доступа, в качестве расширений к традиционным файловым разрешениям.

23. cryptsetup: Используется для создания и управления зашифрованными дисковыми разделами LUKS.

24 VeraCrypt: наследница TrueCrypt. Используется для создания зашифрованных контейнеров. Имеются версии с интерфейсом командной строки и интерфейсом командной строки.

25. lynis: Инструмент командной строки сканирования на уязвимости. Может просканировать всю систему Linux и сообщить о потенциальных уязвимостей вместе с возможными решениями.

26. maldet: Инструмент командной строки, сканер вредоносного кода, который может обнаружить и поместить в карантин потенциальные заражённые вредоносным кодом файлы. Может быть запущен в фоне в качестве демона для постоянного мониторинга.

27. rkhunter/chkrootkit: Инструмент командной строки, который сканирует на потенциальные руткиты, скрытые бэкдоры и подозрительный эксплойты на локальной системе и отключает их.

28. getcap/setcap: Убирает необходимость делать многие вещи (вроде ping и traceroute) с setuid рута

Инструменты для работы с запоминающими устройствами

29. fdisk: Инструмент редактирования разделов диска. Используется для просмотра, создания и модификации дисковых разделов на жёстких дисков и съёмных носителях.

30. sfdisk: Вариант fdisk, который осуществляет доступ или обновляет разделы таблицы в неинтерактивном режиме. Полезен для автоматизации разбиения диска как части процедуры резервного копирования и восстановления.

31. parted: Другой редактор дисковых разделов, который может поддерживать диске больше чем 2TB с GPT (Таблица разделов GUID). Gparted - это GTK+ внешний графический интерфейс parted.

32. df: Используется для проверки используемого/доступного места и точек монтирования различных разделов или файловых директорий. Существует dfc — это дружелюбный к пользователю вариант.

33. du: Используется для просмотра текущего использования диска связанного с различными файлами и директориями (например, du -sh *).

34. mkfs: Команда форматирования диска, используется для построения файловых систем на индивидуальных дисковых разделов. Существует целый ряд специфичых для файловых систем версий mkfs, включая ext2, ext3, ext4, bfs, ntfs, vfat/fat.

35. fsck: Инструмент командной строки используемый для проверки файловой системы на ошибки и ремонту где это возможно. Обычно запускается автоматически при загрузке когда необходимо, но также можно вызвать вручную по требованию после размонтирования раздела.

36. mount: Используется для составления карты физического дискового раздела, сетевой шары или удалённого хранилища к локальной точке монтирования. Любое чтение/запись в точке монтирования приводит к чтению/записи этих данных на соответствующем фактическом хранилище.

37. mdadm: Инструмент командной строки для управления программными RAID устройствами поверх физических блоков устройств. Может создавать, строить, увеличивать или мониторить массивы RAID.

38. lvm: Набор инструментов командной строки для управления группами физических/логических томов, который позволяет их создавать, изменять размер, разделять и обрезать томы поверх множества физических дисков с минимальным временем простоя.

39. ncdu: Интерактивный ncurses, основанный на du. Отлично подходит для выявления, что потребляет место в файловой системе.

Инструменты обработки логов

40. tail: Используется для слежения за конечной частью (увеличивающегося) файла журнала. Другие варианты включают multitail (многооконный мониторинг) и ztail (поддедржка inotify и regex фильтрации, а также цветов).

42. grep/egrep: Может быть использована для фильтрации содержимого логов по особым образцам или регулярным выражениям. Варианты включают дружелюбный к пользователю ack и более быстрый ag.

43. awk: Разносторонний инструмент сканирования и обработки текста. Часто испольузется для извлечения конкретных колонок или полей из текстовых/лог файлов и скармливания результата в другие инструменты.

44. sed: Текстовый потоковый редактор, который может фильтровать и преобразовывать (например, удалять строки/пробелы, подставлять/конвертировать слова, добавлять нумерацию) потоки текста и передавать по трубе результат в stdout/stderr или другой инструмент.

Инструмент резервного копирования

45. obnam: Инструмент делает резервные копии. Резервные копии могут быть сохранены на локальный жёсткий диск или онлайн через протоколы SSH SFTP. Сервер резервного копирования, если используется, не требует какого либо специального программного обеспечения кроме SSH.

46. rsync: Инструмент быстрого одностороннего инкрементного резервного копирования и создания зеркал. Часто используется для репликации хранилища данных во внешнее хранилище, опционально через безопасное соединение, такое как SSH или stunnel.

47. rdiff-backup: Другой инструмент инкрементного резервного копирования, эффективно использующий полосу пропускания. Поддерживает дифференциал двух последовательных снимков (снэпшотов).

48. duplicity: Утилита инкрементного зашифрованного резервного копирования. Использует GnuPG для шифрования резервной копии и пересылает на удалённый сервер через SSH.

Инструменты мониторинга производительности

49. top: Программа командной строки для просмотра процессов. Может мониторить системную нагрузку, состояния процессво, использование CPU и памяти. Варианты включают более дружественный к пользователю htop.

50. ps: Показывает снимок всех запущенных в системе процессов. Вывод может быть настроен для показа PID, PPID, пользователя, нагрузки, памяти, совокупное время пользователя/системы, время запуска и другое. Варианты включают pstree, которая показывает процессы в виде дерева.

51. nethogs: Инструмент мониторинга пропускной способности, которая группирует активные соединения по процессам и сообщает о потреблении пропускной способности (выгрузка/загрузка) для процессов в реальном времени.

53. vmstat: Простой инструмент командной строки, который показывает различные свойства работающей системы, такие как количество процессов, свободная память, статус подкачки, использование CPU, блок активности ввода/вывода, статистика прерывания/переключения контекста и другое.

54 iotop: Основанный на ncurses инструмент мониторинга ввода/вывода, который показывает в реальном времени дисковую активность по вводу/выводу всех запущенных процессов в отсортированном порядке.

55. iostat: Инструмент командной строки, который сообщает о текущем использовании CPU, а также об использовании устройств ввода/вывода, где использование ввод/вывод (например, скорость передачи блока, скорость чтения/записи байта) сообщаются на основе каждого устройства или каждого раздела.

56. sysdig: Универсальный и всеобъемлющий инструмент с открытым исходным кодом для захвата и анализа поведения системы и состояние сервера как в режиме реального времени так и оффлайн режимах.

57. htop: Как top, но цветной.

Инструменты для повышения производительности труда

59. screen: Используется для разделения единого терминала на несколько постоянных виртуальных терминалов, которые также могут быть доступны для удалённых пользователей, например для программ совместного использования экрана вроде teamviewer.

60. tmux: Ещё один терминальный мультиплексор, который позволяет несколько постоянных сессий, а также горизонтальное/вертикальное разделение терминала.

61. cheat: Простой инструмент командной строки, который позволяет вам иметь под рукой и читать шпаргалки многих популярных команд Linux. Встроенные шпаргалки полностью настраиваемы.

62. apropos: Полезна, когда вы ищите man страницы для описания или ключевых слов.

Инструменты для работы с пакетами

63. apt: Де-факто менеджер пакетов для систем на базе Debian, таких как Debian, Ubuntu, Backtrack или эelementary OS. Сберегатель жизни.

64. apt-fast: Опорная утилита для apt-get которая позволяет значительно увеличить скорость загрузки apt-get благодаря использованию множества одновременных соединений.

65. apt-file: Используется для определения, какие файлы принадлежат .deb пакету или для показа всех файлов в конкретном пакете .deb. Работает как для установленных, так и для неустановленных пакетов.

66. dpkg: Утилита командной строки для ручной установки пакетов .deb. Крайне рекомендуется использовать apt когда это только возможно.

67. yum: Да-факто автоматический пакетный менеджер для истем основанных на Red Hat, вроде RHEL, CentOS и Fedora. Ещё один сберегатель жизни.

68. rpm: Имеет несколько полезных параметров вроде -q, -f, -l, соответственно для запроса, файлов и локаций.

Аппаратные средства

69. lspci: Инструмент командной строки, который показывает различную информацию об установленных PCI устройствах, такую как имя модели, драйвер устройства, возможности, адрес памяти, адрес шины PCI.

70. lshw: Инструмент командной строки, который опрашивает и отображает детальную информацию о конфигурации железа в различных категориях (например, процессор, память, материнская плата, сеть, видео, хранилища). Поддерживает множество выводных форматов: html, xml, json, text.

71. inxi: Комплексный инструмент аппаратной отчётности, который даёт обзор различных аппаратных компонентов, таких как CPU, графическая карта, звуковая карта, сетевая карта, температура/сенсор вентилятора и т.д.

Если вы хотите порекомендовать другие полезные инструменты, которые здесь не перечислены, то делитесь ими в комментариях.

72. lsusb: Утилита, для показа информации об USB шинах в системе и о подключённых к ним устройствах.

Читайте также: