В автономном центре сертификации windows server не используются

Обновлено: 07.07.2024

Лишний сертификат появляется в хранилище "Компьютера" в разделе "Личные", там есть уже сертификат выданный конкретно этому узлу, но кроме этого, там появляется ещё один сертификат самого ЦС, такой же, как и в хранилище "Компьютера" в разделе "Доверенные корневые центры сертификации".

Если сертификат ЦС оттуда(хранилище "Компьютера" в разделе "Личные") прибить, то VPN оживает и всё работает. Но до перезагрузки контроллера, после чего в этом хранилище вновь объявляется дубль сертификата ЦС и всё встаёт раком.

Ума не приложу где накосячил.

при попытке по имени, получаю 835-ю:

Попытка L2TP-подключения не удалась, поскольку не удалось проверить подлинность удаленного компьютера на уровне безопасности. Возможно, одно или несколько полей сертификата, предоставленного удаленным сервером, не прошли проверку на принадлежность к объекту назначения.

при попытке по IP, получаю 787:

Попытка L2TP-подключения не удалась, поскольку не удалось проверить подлинность удаленного компьютера на уровне безопасности.

В DNS прописан внутренний адрес сервера, и да, подключение происходит на внешний.

Собственно внешний IP на железячном роутере, с него проброс на внутренний IP. Во внешнем DNS у ISP естественно внешний адрес узла указан, на внутреннем DNS сетки естественно внутренний.

Но! Подключение ведь благополучно происходит, если я удаляю "лишний" сертификат.

Подскажите куда копать, и если можно чем и как

Касаемо ключей и сертификатов. Ключи оно конечно хорошо, но руками на каждую машину, всем одинаковый, либо открыто передавать - не вариант.

С сертификатами проще и быстрее, тем более, что нет не одной удаленной точки, которая бы не подключалась ежедневно, так что с доступом к спискам всё в порядке. Но, даже если приключилось нечто и точка проспала все сроки, то персонально юзеру в свойствах выставляется разрешенный доступ, после чего он изменяет L2TP на PPTP, подключается, обновляется и меняет всё обратно, апосля чего снова ставим ему соответствие NAP. Это в случае с кучей удаленных станций, а именно так и есть, еденичные удаленные станции, подключающиеся из разных точек мира в произвольное время.

А если вязать офисы, то конечно железками, так оно проще, а там хоть ключ, хоть сертификат, не имеет уже большого значения, благо таких точек не много. Но у меня тонна станций, с железками как раз проблем нет.

Касаемо DNS, то внутренний IP оно понятно, а зачем создавать во внутреннем DNS узел A с внешним IP этого узла, при условии, что IP этот на самом деле на железке, а железка прозрачно роутит всё на внутренний IP? А в случае с доступом из Internet-а, всё прописано во внешнем DNS ISP.

Эту процедуру можно использовать для установки служб сертификатов Active Directory (AD CS), чтобы можно было зарегистрировать сертификат сервера на серверах, на которых выполняется сервер политики сети (NPS), служба маршрутизации и удаленного доступа (RRAS) или оба.

- Перед установкой служб Active Directory сертификатов необходимо присвоить компьютеру имя, настроить компьютер со статическим IP-адресом и присоединить компьютер к домену. дополнительные сведения о том, как выполнить эти задачи, см. в разделе руководство по сети Windows Server 2016 Core.

- Для выполнения этой процедуры компьютер, на котором устанавливается AD CS, должен быть присоединен к домену, где установлена служба домен Active Directory Services (AD DS).

членство в группах "администраторы Enterprise " и "администраторы домена корневого домена" является минимальным требованием для выполнения этой процедуры.

чтобы выполнить эту процедуру с помощью Windows PowerShell, откройте Windows PowerShell и введите следующую команду, а затем нажмите клавишу ввод.

Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

После установки AD CS введите следующую команду и нажмите клавишу ВВОД.

Install-AdcsCertificationAuthority -CAType EnterpriseRootCA

Установка служб сертификатов Active Directory

если вы хотите использовать Windows PowerShell для установки Active Directory служб сертификации, см. раздел install-адксцертификатионаусорити для командлетов и необязательных параметров.

войдите в систему как член группы администраторов Enterprise и группы администраторов домена корневого домена.

Откройте диспетчер серверов, щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

На странице Перед началом работы нажмите кнопку Далее.

На странице Выбор типа установки убедитесь, что выбрана Установка ролей или компонентов, затем нажмите кнопку Далее.

На странице Выбор целевого сервера убедитесь, что выбран пункт Выберите сервер из пула серверов. На странице Пул серверов проверьте, что выбран локальный компьютер. Щелкните Далее.

В окне Выбор ролей серверав списке роливыберите Active Directory службы сертификации. Когда появится запрос на добавление необходимых компонентов, щелкните Добавить компоненты, а затем нажмите кнопку Далее.

В окне Выбор компонентовнажмите кнопку Далее.

В Active Directory службах сертификациипрочтите предоставленные сведения и нажмите кнопку Далее.

На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить. Не закрывайте мастер в процессе установки. После завершения установки щелкните настроить Active Directory службы сертификатов на целевом сервере. Откроется мастер настройки служб сертификатов Active Directory. прочитайте сведения об учетных данных и при необходимости укажите учетные данные для учетной записи, которая является членом группы "администраторы Enterprise". Щелкните Далее.

В службах ролейщелкните центр сертификации, а затем нажмите кнопку Далее.

на странице тип установки убедитесь, что выбран параметр Enterprise CA , а затем нажмите кнопку далее.

На странице Укажите тип страницы ЦС убедитесь, что выбран параметр корневой ЦС , и нажмите кнопку Далее.

На странице Указание типа закрытого ключа убедитесь, что выбран параметр создать новый закрытый ключ , а затем нажмите кнопку Далее.

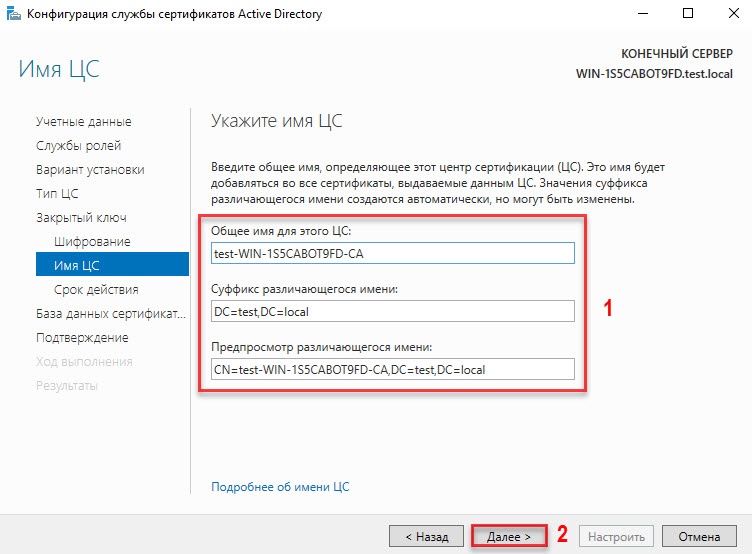

На странице имя ЦС сохраните Предлагаемое общее имя ЦС или измените имя в соответствии с вашими требованиями. Убедитесь, что имя ЦС совместимо с соглашениями об именовании и целями, так как вы не можете изменить имя ЦС после установки служб AD CS. Щелкните Далее.

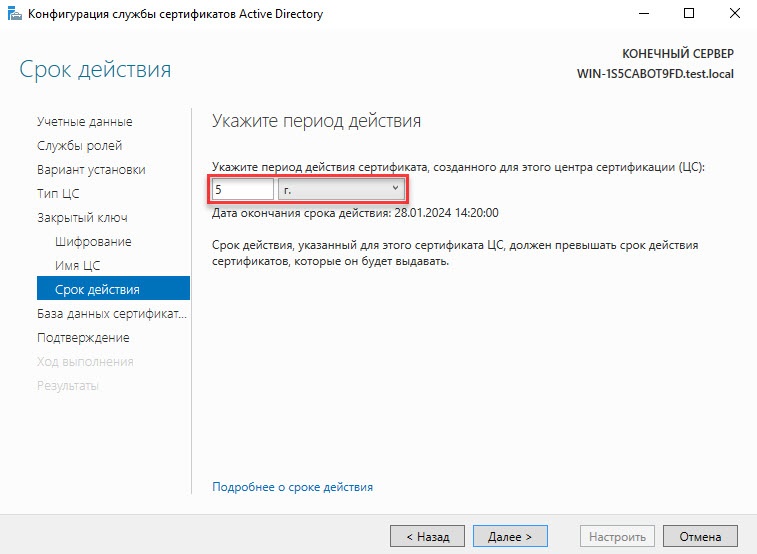

На странице срок действия в поле Укажите срок действиявведите число и выберите значение времени (годы, месяцы, недели или дни). Рекомендуется использовать значение по умолчанию, равное пяти годам. Щелкните Далее.

На странице база данных ЦС в поле укажите расположения базы данныхукажите расположение папки для базы данных сертификатов и журнала базы данных сертификатов. Если указаны расположения, отличные от расположений по умолчанию, убедитесь, что папки защищены с помощью списков управления доступом (ACL), которые не позволяют неавторизованным пользователям или компьютерам получать доступ к базе данных и файлам журналов ЦС. Щелкните Далее.

В окне Подтверждениенажмите кнопку настроить , чтобы применить параметры, а затем нажмите кнопку Закрыть.

В окне для указания имени ЦС введите значения всех полей и нажмите Далее.

Введите период действия сертификата для создаваемого ЦС.

Для добавления шаблонов сертификатов:

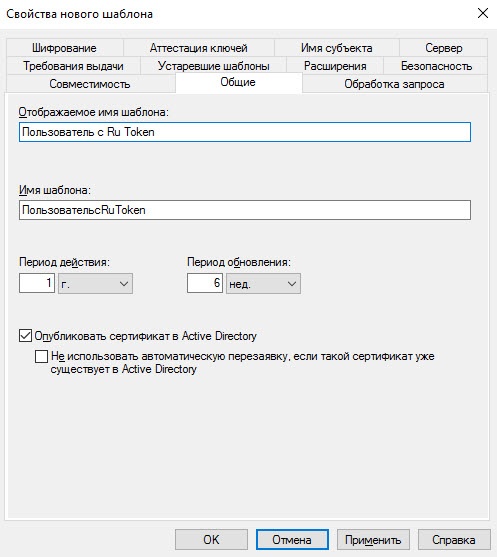

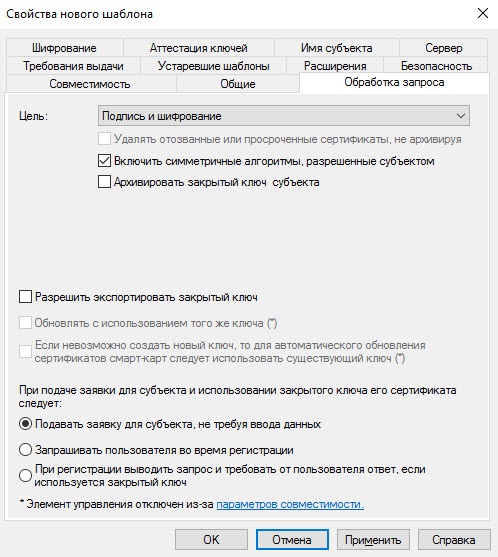

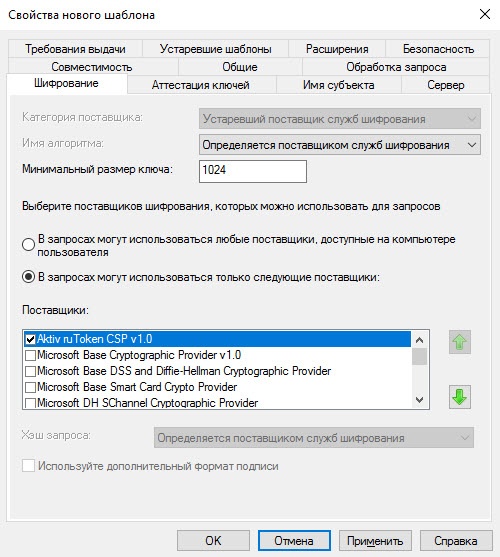

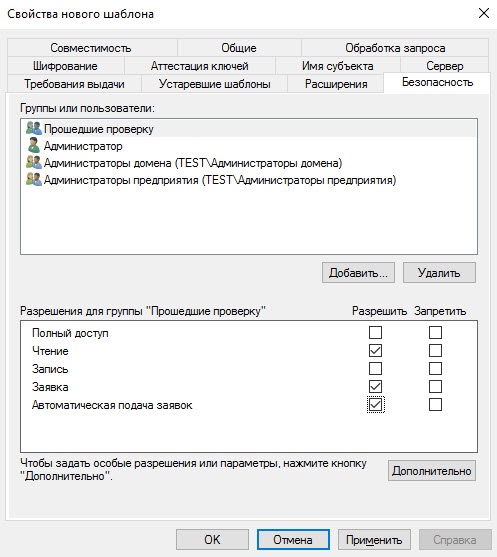

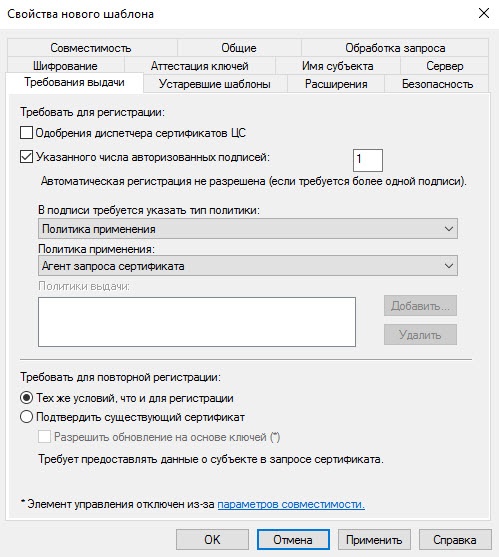

Выберите следующие настройки:

Для выписки сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли:

Закройте окно Консоль1. Для сохранения консоли нажмите Да.

На этом настройка Центра Сертификации и выдача сертификатов пользователям завершена.

Центр регистрации работоспособности должен быть сопоставлен хотя бы одному центру сертификации, чтобы получать и выдавать сертификаты работоспособности NAP клиентским компьютерам, совместимым с NAP. Можно выбрать центр сертификации во время установки центра регистрации работоспособности, выбрав локальную установку центра сертификации или указав удаленный центр сертификации. Также можно добавить центры сертификации NAP позже с помощью оснастки центра регистрации работоспособности или с помощью командной строки. Необходимо использовать оснастку центра регистрации производительности, чтобы сопоставить несколько центров сертификации с центром регистрации производительности. Можно настроить центр регистрации производительности для использования центра сертификации предприятия или автономного центра сертификации. Требования к конфигурации для центра сертификации NAP различаются в зависимости от используемого типа центра сертификации. При выборе автономного центра сертификации или центра сертификации предприятия необходимо настроить параметры безопасности центра сертификации и требования к выдаче сертификатов. Рекомендуется создать такую конфигурацию, в которой центр регистрации работоспособности сопоставлен с назначенным автономным подчиненным центром сертификации. Дополнительные сведения о настройке центра регистрации работоспособности для работы с центром сертификации NAP см. в разделе Настройка центра сертификации NAP.

Выбор автономного центра сертификации

В автономном центре сертификации не используются шаблоны сертификатов. Поэтому нет необходимости настройки шаблона сертификата работоспособности при использовании автономного центра сертификации NAP. При выборе автономного центра сертификации необходимо настроить параметры безопасности центра сертификации и требования к выдаче сертификатов, чтобы центр регистрации работоспособности мог запрашивать и автоматически выдавать сертификаты работоспособности совместимым клиентским компьютерам.

Выбор центра сертификации предприятия

Центр сертификации предприятия выдает сертификаты, основываясь на шаблонах сертификатов. Модуль политики используется для предоставления списка расширений сертификатов для выданных сертификатов, например для проверки работоспособности системы для NAP. Если центр сертификации предприятия работает под управлением операционной системы Windows Server® 2008, шаблон сертификата проверки работоспособности системы доступен по умолчанию с расширениями политики приложений, подходящими для проверки подлинности в домене и проверки работоспособности. Если центр сертификации предприятия работает под управлением операционной системы Windows Server® 2003, необходимо создать и опубликовать шаблон, который содержит эти расширения политики приложений. Можно использовать следующие процедуры для проверки правильности настройки центров сертификации на автоматическую выдачу сертификатов работоспособности с правильными расширениями политики приложений.

Проверка доступности шаблона

Если сервер центра сертификации предприятия работает под управлением операционной системы Windows Server 2008, шаблон сертификата для клиентов NAP, проходящих проверку подлинности в домене, автоматически доступен под именем «Проверка работоспособности системы». Если центр сертификации предприятия работает под управлением Windows Server 2003, необходимо создать этот шаблон. Используйте следующую процедуру для проверки доступности шаблона сертификата работоспособности с правильными расширениями политики приложений или для создания этого шаблона, если он недоступен. Эта процедура не применяется в том случае, если используется автономный центр сертификации.

В разделе Отображаемое имя шаблона области сведений просмотрите список шаблонов. Дважды щелкните имя шаблона сертификата работоспособности NAP. Если шаблон сертификата работоспособности NAP не отображается, выполните следующие действия:

-

Щелкните правой кнопкой мыши Проверка подлинности рабочей станции и выберите команду Скопировать шаблон.

Перейдите на вкладку Расширения.

В группе Расширения, включенные в этот шаблон выберите Политики приложений.

Убедитесь, что в разделе Описание политик приложений отображены Проверка работоспособности системы и Проверка подлинности клиента, затем нажмите кнопку Изменить.

Три раза нажмите кнопку Отменить, затем закройте консоль шаблонов сертификатов.

Если этот шаблон сертификатов используется для выдачи анонимных сертификатов работоспособности, не включайте политику приложений Проверка подлинности клиента. Сертификаты, содержащие политику приложений проверки подлинности клиента, выдаются клиентам, которые проходят проверку подлинности с учетными данными домена.

Проверка доступности сертификата

В центре сертификации предприятия сертификаты должны быть доступны, прежде чем они могут быть выданы клиентским компьютерам. Используйте следующую процедуру, чтобы убедиться, что сертификат работоспособности NAP доступен для выдачи. Эта процедура не применяется в том случае, если используется автономный центр сертификации.

В дереве консоли разверните узел Шаблоны сертификатов.

В области сведений, убедитесь, что под заголовком Имя отображен необходимый сертификат работоспособности NAP. Если сервер центра сертификации предприятия работает под управлением операционной системы Windows Server 2008, отображаемое имя шаблона сертификата работоспособности по умолчанию для клиентов NAP, подлинность которых проверяется в домене, равняется Проверка работоспособности системы.

Если шаблон сертификата работоспособности был создан, но не отображается в списке, выполните следующие действия для выдачи шаблона:

-

Щелкните правой кнопкой мыши Шаблоны сертификатов, наведите указатель мыши на Создать, а затем выберите Выдаваемый шаблон сертификата.

Закройте консоль центра сертификации.

Проверка разрешений регистрации сертификатов для центра регистрации работоспособности

Чтобы центр регистрации работоспособности мог получать сертификаты от центра сертификации предприятия и выдавать эти сертификаты клиентам, ему необходимо предоставить разрешение на регистрацию сертификата работоспособности. Включение разрешения на автоматическую регистрацию разрешит центру регистрации работоспособности автоматически добавлять этот сертификат в локальное хранилище сертификатов. Если допустимо только разрешение на регистрацию, необходимо вручную предоставить сертификат работоспособности на сервере HRA. Выполните следующую процедуру для проверки предоставления разрешений для центра регистрации работоспособности. Эта процедура не применяется в том случае, если используется автономный центр сертификации.

В разделе Отображение шаблонов Имя области сведений дважды щелкните имя сертификата работоспособности NAP. Если сервер центра сертификации предприятия работает под управлением операционной системы Windows Server 2008, отображаемое имя шаблона сертификата работоспособности по умолчанию для клиентов NAP, подлинность которых проверяется в домене, - Проверка работоспособности системы.

Перейдите на вкладку Безопасность.

Закройте консоль шаблонов сертификатов.

Проверка параметров безопасности центра сертификации

С помощью параметров безопасности центра сертификации определяется, имеет ли центр регистрации работоспособности достаточно разрешений для выдачи сертификатов работоспособности. Выполните следующую процедуру для проверки этих разрешений в центрах сертификации NAP. Эта процедура применима как к серверам центров сертификации предприятия, так и к серверам автономных центров сертификации.

Щелкните правой кнопкой мыши общее имя центра сертификации, затем выберите команду Свойства.

Откройте вкладку Безопасность.

Если центр регистрации работоспособности и центр сертификации NAP работают на одном компьютере, убедитесь, что в списке Имена групп или пользователей есть запись Сетевая служба.

Если центр регистрации работоспособности и центр сертификации NAP работают на разных компьютерах, убедитесь, что имя компьютера, являющегося сервером HRA, указано в списке Имена групп или пользователей.

Щелкните имя сервера HRA или щелкните Сетевая служба, затем проверьте разрешения для действий Выдавать сертификаты и управлять ими, Управлять ЦС и Запрос сертификатов.

Проверка требований к выдаче сертификатов

Чтобы клиентские компьютеры NAP могли получать сертификаты работоспособности сразу же после определения их совместимости с требованиями работоспособности в сети, необходимо настроить центры сертификации NAP для выдачи сертификатов работоспособности автоматически. Выполните следующую процедуру для проверки автоматической выдачи сертификатов. Эта процедура применима как к серверам центров сертификации предприятия, так и к серверам автономных центров сертификации.

Щелкните правой кнопкой мыши имя центра сертификации и выберите команду Свойства.

На вкладке Модуль политики нажмите кнопку Свойства.

Убедитесь, что выбран параметр Следовать параметрам, установленным в шаблоне сертификата.

Дважды нажмите кнопку ОК, затем закройте оснастку центра сертификации.

Читайте также: