Включить небезопасные гостевые входы windows 7

Обновлено: 02.07.2024

Довольно часто встречается ситуация, когда в свежеустановленной системе Windows 10 LTSC/Pro отсутствуют доступ к существующим сетевым папкам, как по IP ( \\192.168.1.100), так и по имени (\\Comp12\Shared). Также отсутствует подключение к удаленному рабочему столу по RDP. При этом: сеть поднята, в сетевом окружении отображаются все компьютеры рабочей группы, сам комп виден в локальной сети, проходит двухсторонний пинг, на компе настроены расшаренные папки и к ним есть доступ с других компов в сети.

При этом отсутствует доступ с компбютера на любые внешние ресурсы, которые видны в локальной сети. Подключение заканчивается с ошибкой доступа 0х80070035.

Решение как оказалось простое:

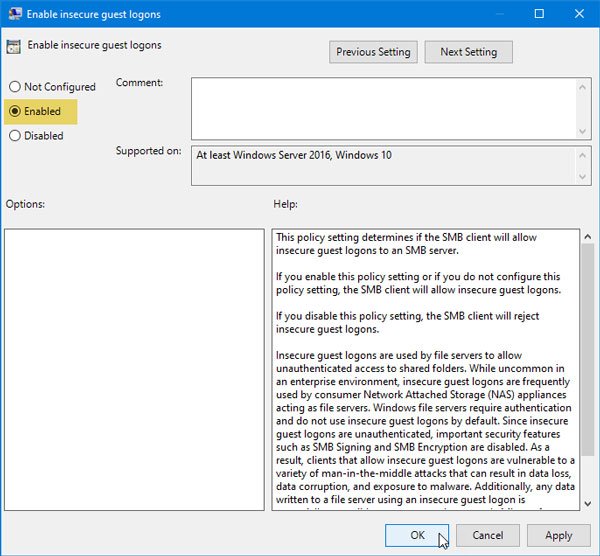

Запускаем редактор групповых политик gpedit.msc и переходим по ветке:

Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman

В данном разделе включаем параметр " Включить небезопасные гостевые входы " и перезагружаем компьютер.

Как следует из описания параметра политики " Включить небезопасные гостевые входы" :

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB. Если этот параметр политики включен или не настроен, клиент SMB разрешит небезопасные гостевые входы. Если этот параметр политики отключен, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключенными к сети (NAS) , которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы.

Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены.

Проверить разрешены ли протоколы SMB1 и SMB2 можно в реестре, пройдя по ветке:

Для параметров " SMB1 " и " SMB2 " отвечающих за поддержку сетевых протоколов SMB1 и SMB2, соответственно, должно быть установлено значение " 1 "

В этой статье описываются сведения Windows отключения гостевого доступа в SMB2 и SMB3 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Применяется к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер КБ: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

- Доступ учетной записи гостей к удаленному серверу.

- Возвращайся к учетной записи Гостевой после того, как будут предоставлены недействительные учетные данные.

В SMB2 и SMB3 в этих версиях Windows:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленной совместной информации с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows Выпуски Datacenter 2019 и Standard больше не позволяют пользователю подключаться к удаленной акции с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows 10 Домашняя и Pro не изменились по сравнению с предыдущим поведением по умолчанию; они позволяют гостевую проверку подлинности по умолчанию.

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ и не разрешили удаленным пользователям подключаться в качестве гостей или анонимных пользователей с 2000 г. Windows 2000 г. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите компьютерную конфигурацию > административных шаблонов > сетевой локальной > рабочей станции.

- Для настройки щелкните правой кнопкой мыши Включить небезопасные гостевых логотипов и выберите Изменить.

- Выберите Включено и выберите ОК.

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

В Windows 10 1709 Windows 10 1803, Windows 10 1903, Windows 10 1909 и Windows Server 2019, проверка подлинности гостей отключена, если AllowInsecureGuestAuth существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] AllowInsecureGuestAuth .

В Windows 10 2004 Windows 10 20H2 и Windows 10 21H1 Enterprise и образовательных выпусков с установленным KB5003173 проверка подлинности гостей отключена, если AllowInsecureGuestAuth не существует или если она существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] AllowInsecureGuestAuth . Домашние и Pro по умолчанию позволяют гостевую проверку подлинности, если ее не отключить с помощью групповой политики или параметров реестра.

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Дополнительная информация

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

SMB1 неустановлен по умолчанию в последних конфигурациях Windows 10 и Windows Server. Дополнительные сведения см. в рубрике SMBv1 не установлен по умолчанию в Windows 10 версии 1709, Windows Server версии 1709и более поздних версиях .

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Справа вы должны увидеть параметр под названием Включить небезопасный гостевой вход . Дважды кликните по нему и измените настройку на Не настроено к Включено и сохраните изменения.

Теперь у вас не должно возникнуть никаких проблем.

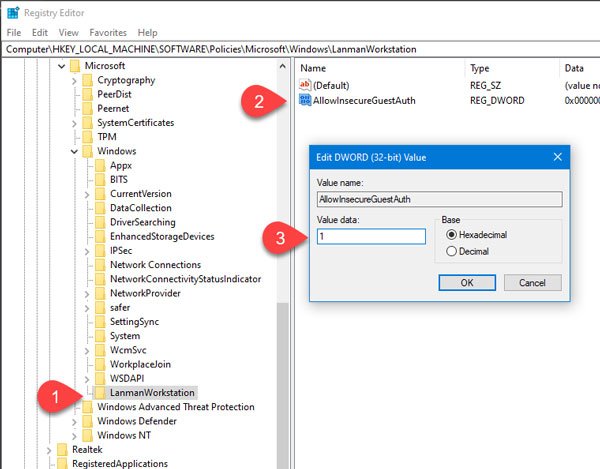

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Microsoft планомерно отключает старые и небезопасные версий протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (. ), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

Или такой командой:

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен ( State: Disabled ):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe -> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Читайте также: