Включить подписывание smb windows

Обновлено: 04.07.2024

Клиент сети Microsoft, SMBv1: использовать цифровую подпись (с согласия сервера) SMBv1 Microsoft network client: Digitally communications (if server agrees)

Относится к: Applies to

В этом разделе речь идет о протоколе SMB 1. This topic is the Server Message Block (SMB) v1 protocol. SMBv1 не является безопасным и является неподготовленным в Windows. SMBv1 is not secure and has been deprecated in Windows. Начиная с Windows 10 Fall Creators Up и Windows Server версии 1709, SMBv1не устанавливается по умолчанию. Beginning with Windows 10 Fall Creators Up and Windows Server, version 1709, SMBv1 is not installed by default.

Справочные материалы Reference

Протокол SMB обеспечивает основу для общего доступа к файлам и печати Корпорации Майкрософт и многих других сетевых операций, таких как удаленное администрирование Windows. The Server Message Block (SMB) protocol provides the basis for Microsoft file and sharing and many other networking operations, such as remote Windows administration. Чтобы предотвратить атаки «человек в середине», которые изменяют пакеты SMB при их переходе, протокол SMB поддерживает цифровую подпись пакетов SMB. To prevent man-in-the-middle attacks that modify SMB packets in transit, the SMB protocol supports the digital ing of SMB packets. Этот параметр политики определяет, следует ли согласовывать подписи пакетов SMB, прежде чем будет разрешено дальнейшее взаимодействие со службой сервера. This policy setting determines whether SMB packet ing must be negotiated before further communication with the Server service is permitted.

Реализация цифровых подписей в сетях с высоким уровнем безопасности помогает предотвратить подступы клиентских компьютеров и серверов, которые называются перехватом сеансов. Implementation of digital atures in high-security networks helps to prevent the impersonation of client computers and servers, which is known as «session hijacking.» Однако неправильное использование этих параметров политики является распространенной ошибкой, которая может привести к потере данных или проблемам с доступом к данным или безопасностью. But misuse of these policy settings is a common error that can cause data loss or problems with data access or security.

Если требуется подпись SMB на стороне сервера, клиентский компьютер не сможет установить сеанс с этим сервером, если на нем не включена подпись SMB на стороне клиента. If server-side SMB ing is required, a client computer will not be able to establish a session with that server, unless it has client-side SMB ing enabled. По умолчанию подпись SMB на стороне клиента включена на рабочих станциях, серверах и контроллерах домена. By default, client-side SMB ing is enabled on workions, servers, and domain controllers. Аналогичным образом, если требуется подпись SMB на стороне клиента, это клиентские устройства не смогут установить сеанс с серверами, на которые не включена подпись пакетов. Similarly, if client-side SMB ing is required, that client device will not be able to establish a session with servers that do not have packet ing enabled. По умолчанию подпись SMB на стороне сервера включена только на контроллерах домена. By default, server-side SMB ing is enabled only on domain controllers.

Если подпись SMB на стороне сервера включена, подписывания пакетов SMB согласовываются с клиентские компьютеры с включенной подписью SMB. If server-side SMB ing is enabled, SMB packet ing will be negotiated with client computers that have SMB ing enabled.

Возможные значения Possible values

Рекомендации Best practices

Настройте следующие параметры политики безопасности следующим образом: Configure the following security policy settings as follows:

Кроме того, вы можете установить для всех этих параметров политики «Включено», но включение этих параметров может привести к более медленной производительности на клиентских устройствах и запретить взаимодействие с устаревшими приложениями SMB и операционными системами. Alternately, you can set all of these policy settings to Enabled, but enabling them can cause slower performance on client devices and prevent them from communicating with legacy SMB applications and operating systems.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

Значения по умолчанию Default values

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Включено Enabled |

| Эффективные параметры по умолчанию dc DC Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Включено Enabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства при их локальном экономии или распространении с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Перехват сеанса использует средства, позволяющие злоумышленникам, которые имеют доступ к той же сети, что и клиент или сервер, прервать, закончить или украсть сеанс. Session hijacking uses tools that allow attackers who have access to the same network as the client or server to interrupt, end, or steal a session in progress. Злоумышленники могут перехватывать и изменять неподписаные пакеты SMB, а затем изменять трафик и переадпорировать его, чтобы сервер мог выполнять нежелательные действия. Attackers can potentially intercept and modify uned Server Message Block (SMB) packets and then modify the traffic and forward it so that the server might perform objectionable actions. Кроме того, злоумышленник может представлять себя в качестве сервера или клиентского устройства после проверки подлинности и получить несанкционированный доступ к данным. Alternatively, the attacker could pose as the server or client device after legitimate authentication and gain unized access to data.

Противодействие Countermeasure

Настройте параметры следующим образом: Configure the settings as follows:

В средах с высокой безопасностью рекомендуется настроить для всех этих параметров параметр «Включено». In highly secure environments we that you configure all of these settings to Enabled. Однако эта конфигурация может привести к более медленной производительности на клиентских устройствах и запретить взаимодействие с более ранними приложениями SMB и операционными системами. However, that configuration may cause slower performance on client devices and prevent communications with earlier SMB applications and operating systems.

Возможное влияние Potential impact

Исходный номер КБ: 887429

Общие сведения

В этой статье описываются следующие разделы SMB:

Дополнительная информация

Конфигурация по умолчанию для службы Рабочих станций и сервера

Подписи подписей SMB и безопасности можно настроить для службы Рабочих станций и службы серверов. Служба Рабочих станций используется для исходяющих подключений. Служба сервера используется для входящих подключений.

Если подпись SMB включена, клиенты, поддерживаюные подписи SMB, могут подключаться, а клиенты, которые не поддерживают подпись SMB, могут подключаться. Если требуется подпись SMB, оба компьютера в SMB-соединении должны поддерживать подпись SMB. Подключение SMB не будет успешным, если один компьютер не поддерживает подпись SMB. По умолчанию подписывка SMB включена для исходяющих сеансов SMB в следующих операционных системах:

По умолчанию подписывка SMB включена для входящих сеансов SMB в следующих операционных системах:

По умолчанию подпись SMB необходима для входящих сеансов SMB на контроллерах домена на основе Windows Server 2003.

Настройка подписи SMB

Для настройки подписи SMB рекомендуется использовать групповые политики, так как локальное изменение значения реестра не работает правильно, если имеется переопределяемая политика домена. Следующие значения реестра меняются при настройке связанной групповой политики.

Расположения политик для подписи SMB

Следующие параметры групповой политики находятся в пути редактора объектов групповой политики «Параметры безопасности параметров конфигурации компьютера Windows» в редакторе объектов групповой политики.

Workion/Client

Сетевой клиент Майкрософт: параметр политики «Цифровая подпись» (всегда): не определено

Сетевой клиент Майкрософт: параметр политики цифровой подписи (если сервер соглашается): не определена эффективная настройка: включена (из-за локальной политики)

Server

Сервер сети Майкрософт: параметр политики «Цифровая подпись» (всегда) для подписи: включен

Сетевой сервер Майкрософт: параметр политики цифровой подписи (если клиент соглашается): включен

Workion/Client

Сетевой клиент Майкрософт: параметр безопасности для цифровой подписи (всегда): отключен

Сетевой клиент Майкрософт: параметр безопасности цифровой подписи (если сервер соглашается): включен

Server

Сервер сети Майкрософт: параметр безопасности для цифровой подписи (всегда): отключен

Сетевой сервер Майкрософт: параметр безопасности цифровой подписи (если клиент соглашается): отключен

Workion/Client

Цифровая подпись параметра компьютера для связи с клиентом (всегда): не определено

Цифровая подпись параметра компьютера для связи с клиентом (по возможности): не определено

Server

Цифровая подпись сервера связи (всегда) Параметр компьютера: не определено

Цифровая подпись сервера связи (по возможности) Параметр компьютера: включен

Workion/Client

Digitally client communication (always) Local Setting: Disabled Effective Setting: disabled

Digitally client communication (when possible) Local Setting: Enabled Effective Setting: enabled Effective Setting: enabled

Server

Цифровая подпись сервера связи (всегда) Local Setting: Disabled Effective Setting: disabled

Digitally server communication (when possible) Local Setting: Disabled Effective Setting: disabled

Значения реестра, связанные с конфигурацией групповой политики для Windows Server 2003, Windows XP и Windows 2000

Клиент

Имя значения: EnableSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

В Windows Server 2003 и Windows XP групповая политика «Сетевой клиент Майкрософт: цифровая подпись ( всегда)», а в Windows 2000 групповая политика «Взаимодействие с клиентом с цифровой подписью (всегда)» сопобится со следующим поднайкой реестра:

Имя значения: RequireSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Server

Имя значения: EnableSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Политика Windows 2000 называется «Связь с сервером цифровой подписью (всегда)» и соединая с следующим ключом реестра:

Имя значения: RequireSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Чтобы Windows NT компьютеры на основе 4.0 могли подключаться к компьютерам под управлением Windows 2000 с помощью подписи SMB, необходимо создать следующее значение реестра на компьютерах под управлением Windows 2000:

Имя значения: enableW9xsecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

С значением реестра EnableW9xsecurityature не связана групповая политика.

Настройка подписи SMB в Windows NT 4.0

Клиент цифровой подписи:

Это ключ RDR, а не LanmanWorkion, как в Windows 2000

Имя значения: EnableSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Имя значения: RequireSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

«Сервер цифровой подписи» в политике сопопишет следующий ключ реестра:

Имя значения: EnableSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Имя значения: RequireSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Настройка подписи SMB в Windows 98

Добавьте следующие два значения реестра в поднастройку реестра:

Имя значения: EnableSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Имя значения: RequireSecurityature

Тип данных: REG_DWORD

Данные: 0 (отключено), 1 (включить)

Как определить, включена ли подпись SMB в трассировка сетевого монитора

Чтобы определить, включена ли подпись SMB, требуется ли на сервере или и то, и другое, просматривает ответ на диалект согласование с сервера:

В этом ответе поле «Сводка по режиму безопасности (NT) =» представляет настроенные параметры на сервере. Это значение будет либо 3, 7, либо 15.

Следующая информация помогает объяснить, что представляют номера ответа на диалекте согласований:

UCHAR SecurityMode; Режим безопасности:

бит 0: 1 = пользователь

бит 1: 1 = шифровать пароли

бит 2: 1 = сигнатуры безопасности (номера последовательности SMB) включены

бит 3: 1 = Необходимые подписи безопасности (номера последовательности SMB)

Если подпись SMB отключена на сервере, значение 3.

«SMB: сводка по режиму безопасности (NT) = 3 (0x3)»

Если подпись SMB включена и не требуется на сервере, значение 7.

«SMB: сводка по режиму безопасности (NT) = 7 (0x7)»

Если подпись SMB включена и требуется на сервере, значение составляет 15.

«SMB: сводка по режиму безопасности (NT) = 15 (0xF)»

Дополнительные сведения о CIFS можно получить на следующем веб-сайте Майкрософт:

Сценарии подписи SMB

Поведение сеанса SMB после согласования диалекта показывает конфигурацию клиента.

Если подпись SMB включена и требуется как на клиенте, так и на сервере, или если подпись SMB отключена как на клиенте, так и на сервере, подключение успешно.

Возникла системная ошибка 1240. Учетная запись не имеет права на вход с этой станции.

Эта страница служит для указания сведений о выбранном сервере и клиентах, с которыми он взаимодействует.

Протокол SMB обеспечивает основу для общего доступа к принтерам и файлам (Майкрософт) и многих других сетевых операций, таких как удаленное администрирование Windows. Для предотвращения атак, изменяющих пакеты SMB при передаче, протокол SMB поддерживает цифровое подписывание пакетов SMB. Данный параметр политики определяет, необходимо ли согласование подписывания пакетов SMB перед разрешением дальнейшего обмена данными с SMB-клиентом.

Если этот параметр установлен, сетевой сервер Майкрософт не будет выполнять обмен данными с клиентом сети Майкрософт, если с ним не согласовано подписывание SMB-пакетов.

- Все операционные системы Windows поддерживают как клиентский, так и серверный компоненты SMB. Для использования преимуществ подписывания SMB-пакетов в компонентах SMB как на клиентской, так и на серверной стороне обмена данными должно быть включено подписывание или требование цифровой подписи SMB-пакетов.

- Если на стороне сервера требуется подпись SMB, клиент не сможет установить сеанс с этим сервером без включения подписывания SMB на стороне клиента. По умолчанию подписывание SMB на стороне клиента включено на рабочих станциях, серверах и контроллерах домена.

- Точно так же, если подписывание SMB требуется на стороне клиента, этот клиент не сможет установить сеанс с сервером, на котором не включено подписывание пакетов. По умолчанию подписывание SMB на стороне сервера включено только для контроллеров домена.

Подписывание SMB-пакетов может понизить быстродействие транзакций файловой службы на 15 процентов.

Раздел реестра

- HKLM\System\CurrentControlSet\Services\LanManServer\Parameters\RequireSecuritySignature

Связанный параметр безопасности

- Сервер сети Майкрософт: использовать цифровую подпись (всегда)

Предоставление неправильных сведений может нарушить связь между выбранным сервером и другими компьютерами в сети.

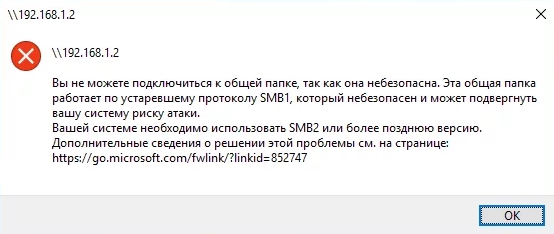

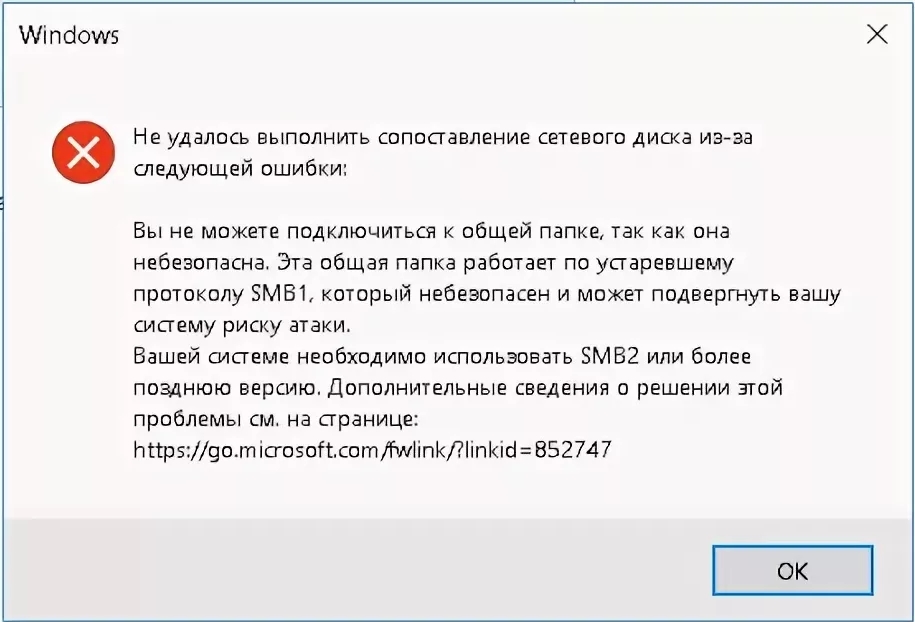

Всем привет! Сегодня столкнулся с такой проблемой. При построении локальной сети с двумя компьютерами первый (Windows 10) наотрез отказывается видеть другой комп (Windows 7). Все настройки я произвел правильно и открыл общий доступ. Но как потом оказалось, вся проблема в специальном сетевом протоколе SMB 1. Дело в том, что это старый протокол, который работает на олдскульных ОС. И он есть в десятке, но на последних обновлениях операционной системы Microsoft решила его отключить (во имя безопасности).

«Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который не безопасен и может подвергнуть вашу систему риску атаки.»

Может быть еще вот такой текст ошибки: «Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки». Ну и дальше все в том же духе.

Кстати, некоторые старые роутеры, также исползают устаревший SMB1 протокол – поэтому если у вас еще наблюдается проблема с доступом к жесткому диску или флешке, которые подключены к роутеру, то дальнейшие инструкции вам также будут полезны. Что мы будем делать? – нам нужно просто включить протокол SMBv1, и проблема будет решена. Поехали!

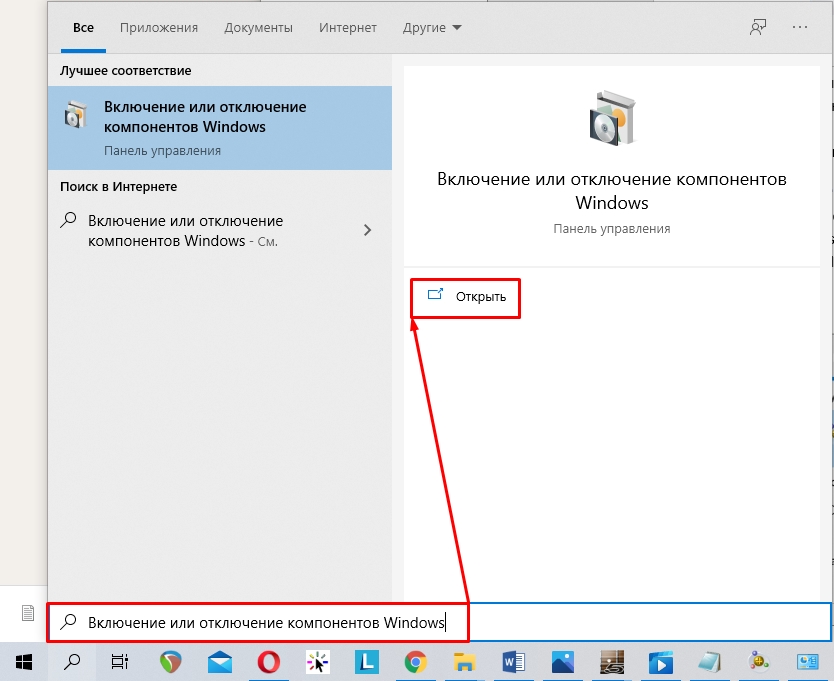

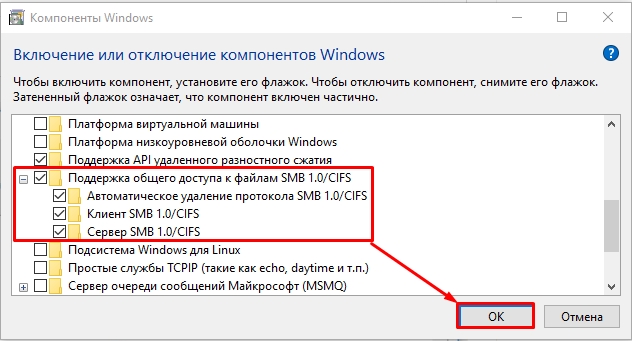

Включения SMB1 на Windows 10

Находим раздел с упоминанием нашего любимого протокола и включаем в папке все галочки. В самом конце нажимаем «ОК», чтобы изменения были приняты.

После этого SMB-1 в Windows 10 будет включено, и проблемы с сетью возникнуть не должны. Я бы на всякий случай перезагрузил компьютер. Но если вы все равно не видите какой-то компьютер в сети, или есть проблемы с доступом, смотрим следующую главу.

Проверка настроек

Нам нужно посмотреть настройки общего доступа и есть ли они у вас вообще.

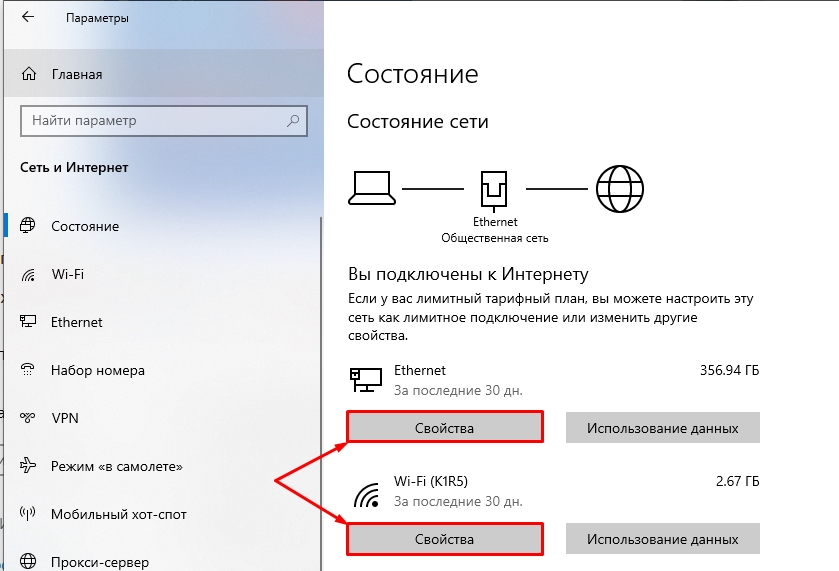

- Тут же на первой странице (вкладка «Состояние») откройте «Свойства» того подключения, которое вы используете для коннекта с роутером. Если вы подключены по кабелю, то выбираем «Ethernet», если вы подключены по «Wi-Fi», то выбираема второе подключение. На старых версиях нужно открыть ссылку «Изменить свойства подключения».

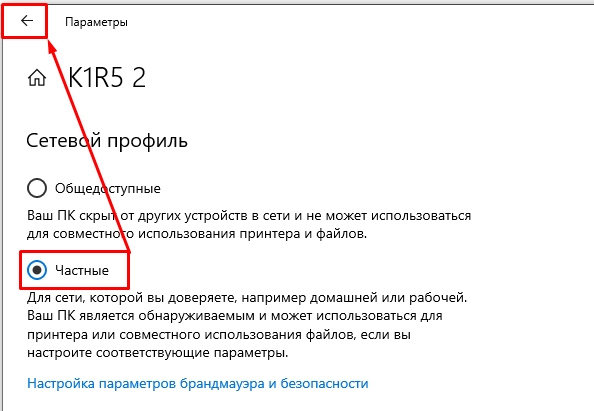

- Убедитесь, чтобы тип сетевого профиля был как «Частный». Вернитесь обратно, нажав по стрелки влево.

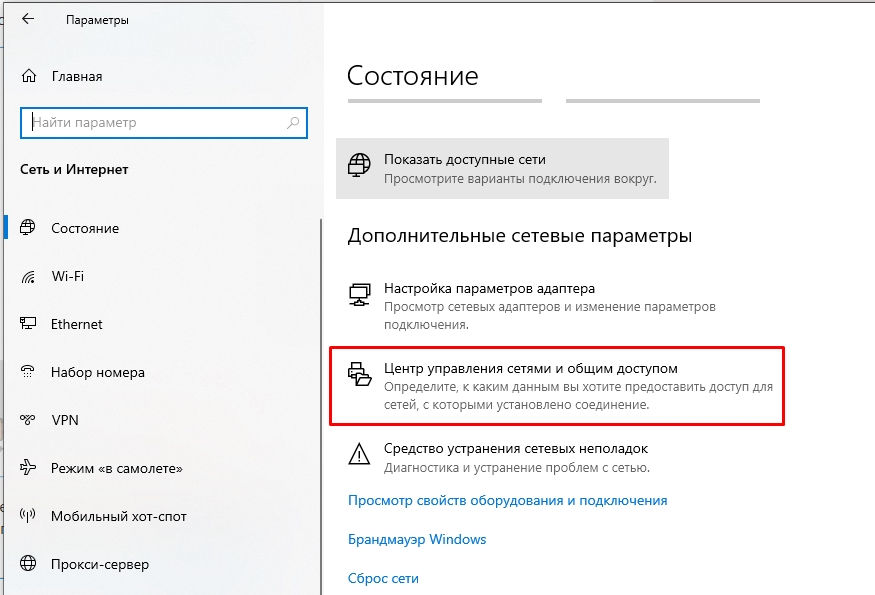

- Пролистните чуть ниже и откройте «Центр управления сетями…». Этот раздел может также называться как «Параметры общего доступа». Поэтому можете ориентироваться по значку или найти раздел со словами «Общий доступ».

- Слева выбираем третий пункт для изменения параметров.

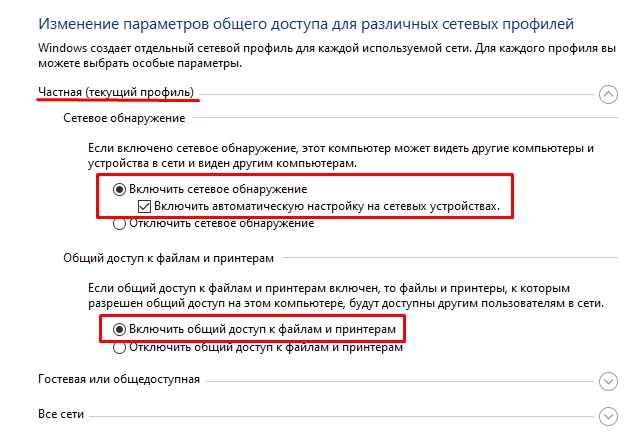

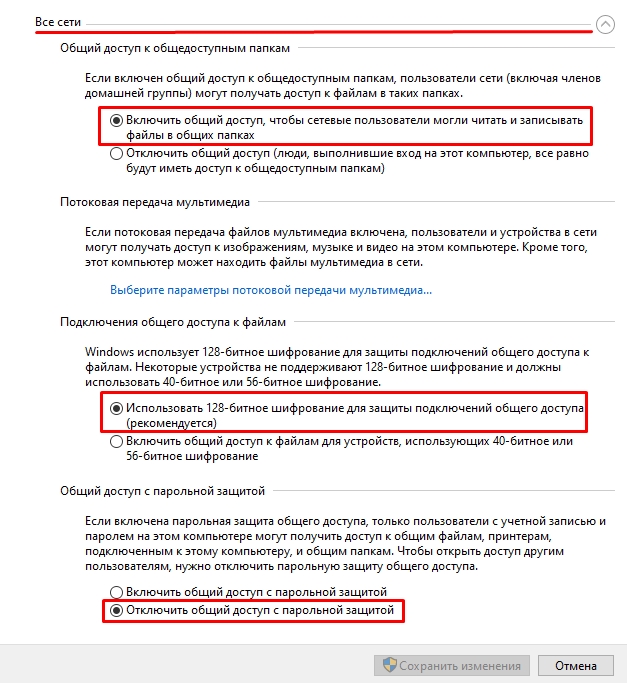

- Так как мы уже изменили текущий профиль на частный, то открываем его.

Включение SMB2

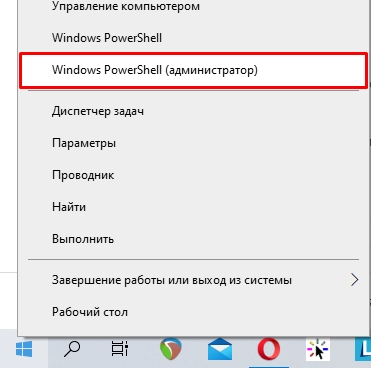

Сначала давайте проверим статус SMBv2. Для это откройте «PowerShell» с правами админа, нажав ПКМ по кнопке «Пуск».

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Если вы видите значение «True», то значит протокол работает. Если стоит значение «False», то включить параметр можно также с помощью команды:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

ПРИМЕЧАНИЕ! Таким же образом можно включить или выключить SMB1 – просто замените в команде одну цифру (2 на 1).

Далее кликаем по «Y» и на «Enter», чтобы подтвердить свои действия. Если же вы хотите отключить SMB2, то вместо «true» ставим «false». В конце не забываем перезагрузить систему.

Ничего не помогло, папку или компьютер не видно, ничего не работает

Если проблема остается, то есть несколько вариантов – от неправильных сетевых настроек до проблем с некоторыми службами в самой операционной системе. Все решения я уже описал в отдельной статье, и с ней вы можете ознакомиться по этой ссылке. То, что описано там, должно помочь.

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 | Windows 8, Server 2012 | Windows 7, Server 2008 R2 | Windows Vista, Server 2008 | Windows XP, Server 2003 и ниже |

| Windows 10 , Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен ( EnableSMB1Protocol=False ), а протоколы SMB2 и SMB3 включены ( EnableSMB1Protocol=True ).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

sc.exe query mrxsmb20

В обоих случаях службы запущены ( STATE=4 Running ). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell Get-SMBConnection :

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Читайте также: