Внутренняя база данных windows зачем

Обновлено: 08.07.2024

В этой статье мы рассмотрим описание и оценку контролей, реализуемых в базовых процессах информационной безопасности (далее – ИБ). Обратите внимание, что перечень описанных ниже процессов не является полным, это лишь базовые процессы, с которых можно начать ИБ-аудит организации.

К базовым процессам ИБ относятся:

управление обновлениями безопасности программного обеспечения.

Процессы удобно масштабируются как на уровень ИТ-инфраструктуры, так и на уровень отдельной информационной системы (далее – ИС); контроли, описанные ниже, актуальны на всех уровнях. В статье я остановлюсь на анализе и оценке контролей в масштабе ИТ-инфраструктуры.

Процесс управления доступом

Целью процесса управления доступом (access management) является исключение следующих рисков:

недоступность сервисов и информационных систем предприятия в результате эксплуатации учетных записей (далее – УЗ) неавторизованных пользователей либо УЗ пользователей с избыточными правами доступа;

компрометация данных предприятия (утечка данных / внесение несанкционированных изменений в информационные системы предприятия) в результате эксплуатации УЗ неавторизованных пользователей, либо УЗ пользователей с избыточными правами доступа.

Рассмотрим контроли, внедрение которых необходимо для минимизации данных рисков:

контроль доступа к ресурсам неавторизованных пользователей;

контроль избыточных прав доступа у пользователей предприятия (например, права администратора у бизнеса-пользователя).

Контроль доступа к ресурсам неавторизованных пользователей

Показателем качественно реализованного процесса является отсутствие в информационных системах, базах данных и других ресурсах предприятия учетных записей неавторизованных пользователей.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ неавторизированного пользователя. Примером таких УЗ могут быть: УЗ уволенных сотрудников; УЗ, эксплуатирующиеся без соответствующей заявки на создание, и т.д. Агрессивность метрики показателя качества контроля (т.е. обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ. Под активными УЗ уволенных сотрудников могут вноситься несанкционированные изменения в ИС предприятия (например, корректировка финансовой отчетности).

Оценить качество реализации процесса можно на основании анализа списка учетных записей инфраструктуры предприятия. Перечень УЗ, эксплуатируемых в инфраструктуре предприятия, необходимо сравнить с мастер-списком (актуальный список сотрудников можно получить в отделе кадров). Если были обнаружены УЗ, не состоящие в указанном списке, администратору (владельцу) ресурса отправляется запрос с просьбой предоставить комментарии по обнаруженным УЗ. Как правило, администратор (владелец) ресурса сразу блокирует порядка 90% УЗ, по которым был сформирован запрос. Для оставшихся 10% предоставляется аргументированное обоснование необходимости в эксплуатации УЗ.

Контроль избыточных прав доступа у пользователей предприятия

Показателем качественно реализованного процесса является отсутствие пользователей с избыточными правами в информационных системах, базах данных и других ресурсах предприятия.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ с избыточными правами. Примером таких УЗ могут быть УЗ, созданные в рамках работ по интеграции с системой мониторинга.

Как правило, у администратора нет времени выполнять «тонкие» настройки доступов УЗ, поэтому сразу выдаются максимальные права. Также нередки случаи присвоения максимальных прав тестовым УЗ с целью исключить ошибки работоспособности, связанные с недостатком прав доступа при тестировании нового решения.

Как и в предыдущем случае, агрессивность метрики показателя качества контроля (обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ. Сотрудник с избыточными правами может по неосторожности либо злонамеренно внести корректировки в конфигурацию информационной системы, что, в свою очередь, приведет к недоступности ИТ-сервиса.

Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса. На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

Личный опыт и подводные камни

Инструменты аналитики. Хорошим решением, представляющим множество инструментов для сравнения списков большого объема (до 20 млн строк) с различными сложными условиями, является структурированный язык запросов SQL. Business intelligence-решения для аналитики такие как Qlik Sense, Tableau, Microsoft Power BI и другие также помогут выполнять аналитику по большим объемам данных.

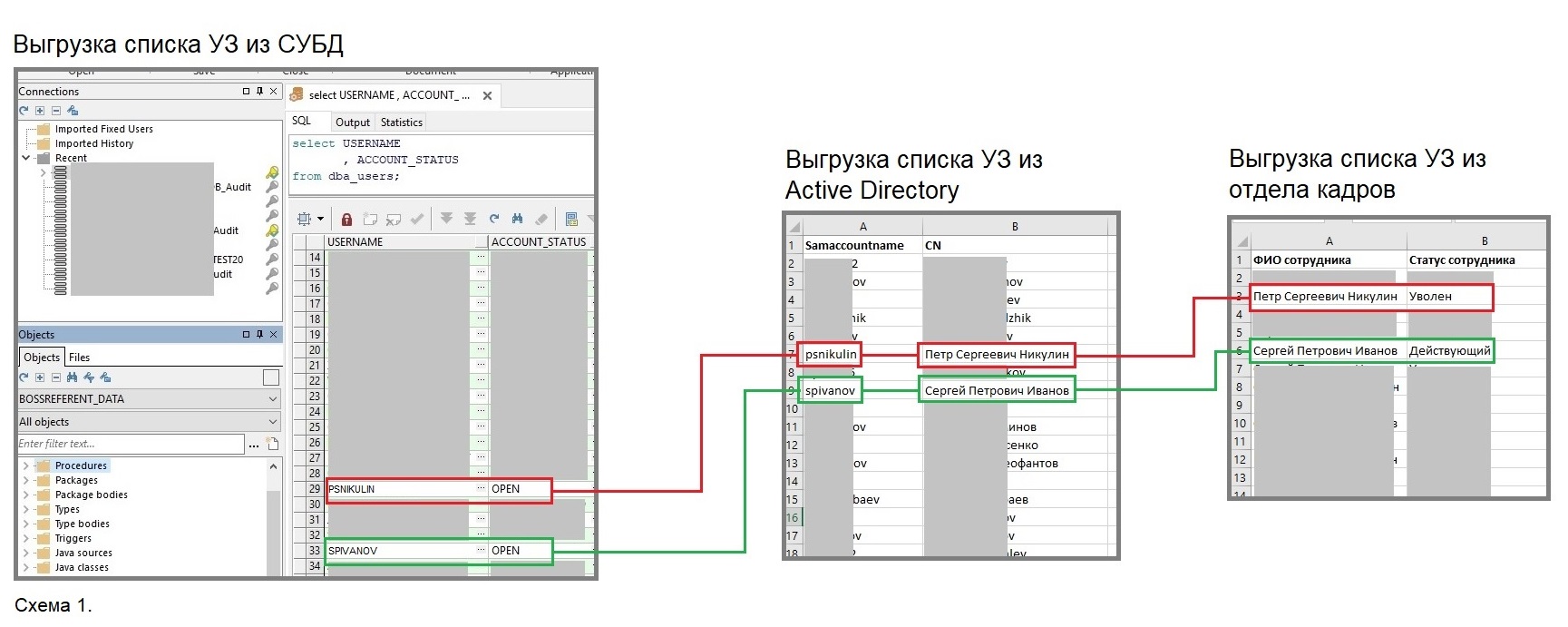

Подводные камни. Самой большой проблемой при анализе УЗ является качество предоставляемых данных. Почти всегда списки из отдела кадров «не бьются» со списками УЗ без дополнительных «манипуляций». В таких случаях приходится искать «прослойку» в виде дополнительных источников данных. Например, кадры выгружают текущий список сотрудников в формате: ФИО (Сергей Петрович Иванов), статус сотрудника (действующий сотрудник / уволен). Необходимо осуществить анализ УЗ СУБД Oracle в формате: имя УЗ (spivanov), статус УЗ (OPEN / LOCKED). Прямое сравнение указанных списков корректно выполнить невозможно. Решением в данном случае может быть использование списков службы каталогов Active Directory в качестве «прослойки» (в списках службы каталогов присутствуют поля с ФИО сотрудника и наименованием УЗ сотрудника; указанные поля можно использовать как ключевые). Ниже схематично показано применение данных из службы каталогов в качестве «прослойки»:

На схеме видно, что одна из активных УЗ СУБД принадлежит уволенному сотруднику (обозначена красным цветом), вторая УЗ принадлежит действующему сотруднику (обозначена зеленым цветом).

Также необходимо понимать принцип организации доступа к ресурсам ИТ-инфраструктуры. Все УЗ организации можно категорировать по уровням эксплуатации:

службы каталогов (Active Directory) и/ или управления учетными данными (Identity management system);

операционной системы серверов (далее – ОС);

прикладной уровень приложений (например, электронная почта, ERP-система);

систем управления базами данных (СУБД);

ОС сетевого и прочего оборудования.

Это деление довольно условное, и существует немало примеров, когда сотрудник использует одну УЗ при входе в ОС сервера и при подключении к СУБД; но без понимания принципа многоуровневого доступа к ресурсам организации крайне сложно правильно определить периметр и полноту работ по анализу УЗ. Как правило, контроль доступа осуществляется на уровне службы каталогов и на уровне прикладных приложений, остальные УЗ остаются без внимания.

Процесс управления обновлениями безопасности программного обеспечения

Целью процесса управления обновлениями безопасности программного обеспечения (далее – ПО) является исключение следующих рисков:

недоступность сервисов и информационных систем предприятия в результате эксплуатации уязвимости в ПО с устаревшими обновлениями безопасности;

компрометация данных предприятия в результате эксплуатации уязвимости в ПО с устаревшими обновлениями безопасности.

Рассмотрим контроль, реализация которого необходима для минимизации указанных рисков: контроль установки актуальных обновлений безопасности.

Показателем качественно реализованного процесса является отсутствие на предприятии ПО с устаревшими обновлениями безопасности.

Показателем некачественно реализованного процесса является обнаружение хотя бы одного экземпляра ПО с устаревшими обновлениями безопасности.

И снова: агрессивность метрики показателя качества контроля (обнаружение хотя бы одного экземпляра такого ПО) обусловлена спецификой направления ИБ. Вектором атаки вируса-шифровальщика может стать сервер или рабочее место сотрудника с неактуальными обновлениями безопасности операционной системы.

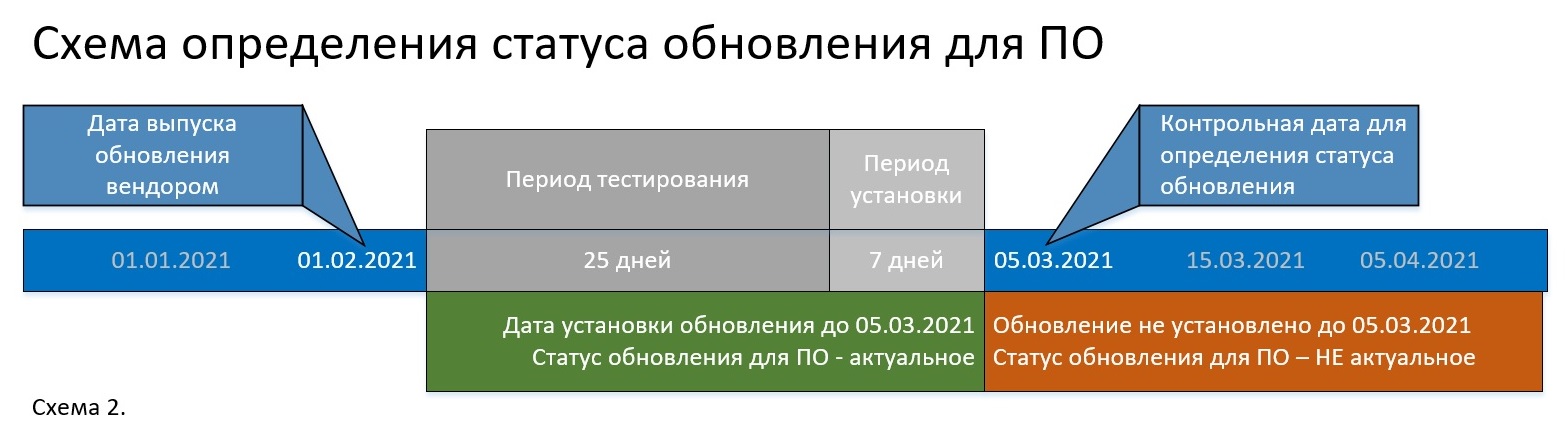

Оценить качество реализации процесса можно на основании анализа статуса установленных обновлений безопасности для ПО (актуальное/ неактуальное). В качестве контрольной даты для определения статуса используется дата, соответствующая дате выпуска обновлений вендором + период тестирования обновления (процесс тестирования вновь вышедших обновлений с указанием времени проведения тестовых работ должен быть описан в нормативной документации предприятия; предположим, что он равен 25 дням) + период установки обновлений (предположим, что он равен 7 дням). Процесс определения статуса установленного обновления безопасности отображен на схеме 2:

В приведенном примере для обновлений, выпущенных 01.02.2021, контрольной датой является 05.03.2021. В случае, если дата установки обновления меньше, чем контрольная дата, статус обновления для ПО – актуальное. Если обновление не установлено до контрольной даты, статус обновления для ПО – неактуальное.

Личный опыт и подводные камни:

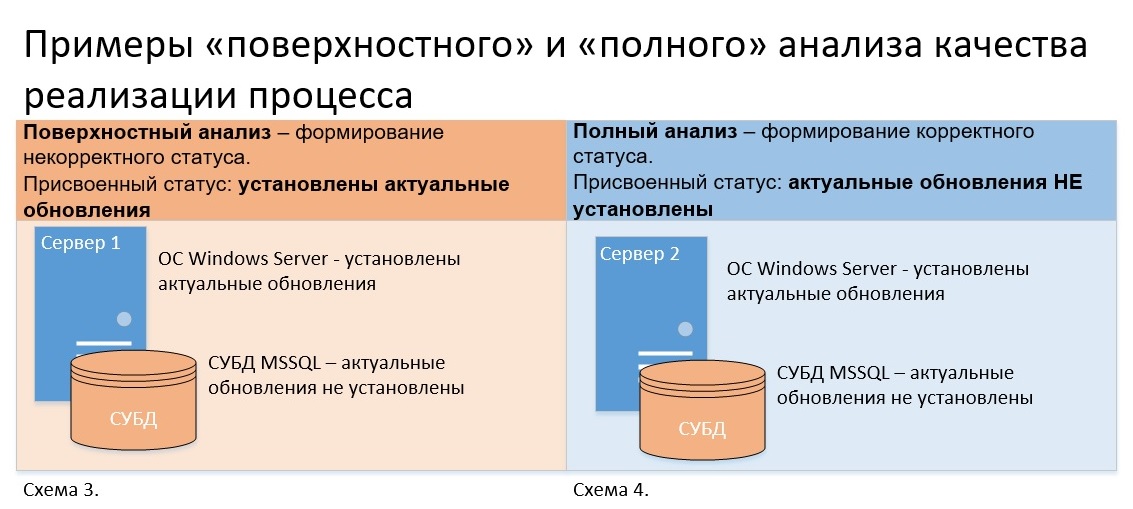

Одной из распространенных ошибок, допускаемых при оценке качества реализации процесса, является поверхностный анализ реализации процесса из-за непонимания принципов эксплуатации ПО. На примере СУБД MSSQL, реализованной на сервере с ОС Windows Server, как правило, проверяется актуальность установленных обновлений для ОС Windows Server. В случае, если для ОС Windows Server установлены актуальные обновления, сервер считается обновленным и не попадает в зону риска, но по факту это не так, и на обновленной ОС Windows Server может быть реализована СУБД MSSQL с устаревшими обновлениями и со всеми вытекающими рисками ИБ. Ниже на схеме приведены примеры поверхностного и полного анализов качества реализации процесса:

На схеме 3 серверу 1 присвоен статус обновления для ПО – «актуальный», указанная оценка для сервера будет некорректной, т.к. СУБД MSSQL не обновлена. Корректная оценка актуальности ПО приведена на схеме 4 серверу 2.

В заключение

В статье я намеренно не использовал сложные технические описания и формулировки. Однако пусть вас не смущает простота изложенного материала: пренебрежение значимостью указанных процессов может привести к необратимым последствиям.

Кейсы информационной безопасности, описанные в статье, – это лишь малая часть из перечня нештатных ситуаций, которые могут возникнуть. Вероятность осуществления рисков удаления, несанкционированного изменения либо кражи данных, а также недоступности ИТ-сервисов предприятия крайне велика в случае некорректной реализации описанных в статье процессов.

Внутренняя база данных Windows (кодовое название WYukon, иногда называемая SQL Server Embedded Edition) - это вариант SQL Server Express 2005–2014, который входит в состав Windows Server 2008 (SQL 2005), Windows Server 2008 R2 (SQL 2005), Windows Server 2012 (SQL 2012), Windows Server 2012 R2 (SQL 2012) и Windows Server 2016 (SQL 2014) и включен в другие бесплатные продукты Microsoft, выпущенные после 2007 года, для которых требуется серверная часть базы данных SQL Server. Службы Windows SharePoint Services 3.0 и Windows Server Update Services 3.0 включают внутреннюю базу данных Windows, которую можно использовать в качестве альтернативы использованию розничной версии SQL Server. WID был 32-битным приложением, даже как компонент 64-битной Windows Server 2008, который устанавливается по пути. C:\Windows\sysmsi\ssee\ В Windows Server 2012 и более поздних версиях это 64-битное приложение, установленное в C:\Windows\WID .

Внутренняя база данных Windows недоступна как отдельный продукт для использования приложениями конечных пользователей; Для этой цели Microsoft предоставляет SQL Server Express и Microsoft SQL Server . Кроме того, он предназначен для доступа только к службам Windows, работающим на том же компьютере.

Некоторые компоненты Windows Server 2008 и 2012 используют внутреннюю базу данных Windows для хранения данных: службы управления правами Active Directory , диспетчер системных ресурсов Windows , службы UDDI , службы федерации Active Directory 2.0, посредник подключений удаленного рабочего стола (автономный), IPAM и службы Windows SharePoint Services. . В Windows Server 2003 службы SharePoint и Windows Server Update Services устанавливают внутреннюю базу данных Windows и используют ее в качестве хранилища данных по умолчанию, если розничный экземпляр базы данных SQL Server не предоставлен. В статье базы знаний, опубликованной Microsoft, говорится, что внутренняя база данных Windows не идентифицирует себя как съемный компонент, и даются инструкции, как ее можно удалить, напрямую вызвав установщик Windows .

Windows Internal Database (WID) представляет собой «облегченной» базу данных SQL, основанную на SQL Server Express. Windows Internal Database предлагается в качестве бесплатной базы данных SQL, которую можно использовать в различных продуктах Microsoft (или сторонних разработчиков) в качестве легкого и бесплатного SQL- решения для хранения данных. В частности, WID может использоваться SharePoint или таким ролями Windows Server, как WSUS, ADRMS, ADFS, Connection Broker и т.п.

Примечание. Для больших продуктивных сред Microsoft рекомендует размещать инфраструктурные БД на полноценном инстансе SQL. WID – рекомендуется использовать в небольших организациях, тестовых средах (или «от бедности», при высокой лицензионной нагрузкой «старших» версий SQL Server).Основные особенности Windows Internal Database:

- База данных WID предполагает только локально использование, удаленно к ней подключиться не получится

- Отсутствуют ограничения на размер файлов БД (в отличии от той же редакции SQL Express)

- Не требует для своего использования лицензии.

Управление базой Windows Internal Database

По задумке разработчиков база WID предназначена только для консольной или скриптовой установки, а все операции с ней должны выполняться через командную строку. Но к счастью базой WID можно управлять и через GUI с помощью SQL Management Studio.

Для этого нужно:

Для подключения через sqlcmd.exe следует выполнить такую команду:

Как удалить базу WID

После удаления роли Windows, которая использует базу Windows Internal Database, сам инстанс SQL с базой WID не удаляется, причем инструментов для ее удаление в системе нет. Деинсталлировать базу Windows Internal Database можно только при помощи Windows Installer.

Для удаления базы WID на Windows Server 2008 нужно:

- на 32 битной системе:

- на 64 битной системе:

Сами файлы базы данных (.mdb и .ldb) придется удалить вручную – пути к ним указаны в начале статьи.

при этом, зачастую, на форумах вопрос остается без ответа. Масла в огонь подливает то, что ванильный CCleaner в случае с LastActivityView не помогает.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю варианты решения.

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств форензики», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Содержание

Причем тут форензика

В статье вопрос касается использования ее методов и средств для доступа к приватным данным пользователя. И, в связи с их распространением и доступностью, вполне вероятно — всуе, доморощенными форензиками-кулцхакерами, троянских дел мастерами и прочими любителями вычислять по IP или легкой наживы, да и просто недружелюбными любопытными, так как для скачивания, запуска и чтениях\сохранения данных, выдаваемых той же LastActivityView, Ниром Софером быть совсем необязательно.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем, кто так или иначе имел с ними дело.

Какие данные хранятся Windows

А причем тут «доступ» и «местоположение»? Сильно утрированный пример: номер банковской карты и ее pin-код так и останутся в файле «D:\МояСуперСекретнаяПапка\CardPin.docx», никуда в Windows не запишутся, а вот факт доступа и «говорящие» имена папки и файла, то, что был использован, например, MS Office 2007 portable, а так же дата-время как минимум последнего (иногда и каждого) доступа\запуска — зафиксируется Windows, причем размазано тонким слоем по всей системе.

Про некоторые другие данные — можете почитать ниже по тексту, под заголовком «Прочие источники утечек информации известные мне, но не попадающие под тематику статьи»

Стало быть, коль подключали, запускали, открывали что-то такое, что не хотелось бы, чтоб стало достоянием широкой общественности — не худо бы потом и следы замести.

Совершенно справедливый комментарий от Hanabishi — «Зато тема реального логгирования не затронута вообще никак… не упоминается ничего относящегося к телеметрии и Win10 в частности» — прошу прощения, толком не описал, что речь в статье идет о приватных данных, хранящихся локально, на ПК пользователей. Вопросы слежки, как и вопросы анонимности в сети, все-таки другая, отдельная тема.

Зачем Windows собирает данные и чем чревато их удаление

Большинство данных Windows собирает для удобства пользователя — например, для ускорения запуска приложений, для отображения папок в проводнике с теми настройками, которые задал пользователь, отображения списка ранее открытых файлов и т.д. и т.п. Затереть только данные, не лишившись при этом удобств — не получится.

Так же, часть данных собирается для оценки производительности и состояния компьютера и ОС (в том числе о сбоях и ошибках) IT-специалистами и специализированным ПО для решения возникающих у пользователя проблем. Без этих данных — решить проблемы, если они возникнут, будет сложно.

И все это еще один повод задуматься над вопросом, когда действительно необходимо стирать данные, а когда не стоит и может быть не надо стирать их огулом при каждом включении-выключении компа.

Совершенно справедливый комментарий от Hanabishi — «зачем чистить логи служб, если можно просто отключить эти самые службы?» Не упомянул я об этом. Можно. Как штатными средствами, так и танцами с бубном. Но это опять же означает — раз и навсегда лишиться удобняшек, которые наше все.

Что мне будет от Винды за масштабное выпиливание приватных данных, в том числе, с помощью предложенного тут решения?

Эпик фейлов случиться не должно, особенно если внимательно познакомиться с описанием каждого правила «очистки» и, если что, его отключить. Но и новой шапки, с новой буркой, тоже ждать не приходится.

- Если предполагаются какие-то «ремонтно-восстановительные» работы, то сотрется важная для этого информация. Но это касается, в основном, стирания журналов Windows

- Если отображение каких-то папок настраивали под себя, придется настраивать по новой

- Если задавали каким-либо программам режим совместимости или запуск от имени администратора, задавать придется заново

- Ввиду затирания данных, необходимых для ускорения доступа к данным, их отображения и запуска программ, следующий, после затирания, доступ\отображение\запуск, немного замедлится

- Ввиду затирания данных об открытых ранее файлах, искать их придется заново, воспользоваться пунктом меню «ранее открытые файлы» в программах не получится

- Если выбрать удаление кеша обновлений Windows, деинсталировать потом обновления штатным образом не удастся

Где эти данные хранятся?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то изобрести основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Сразу хочу предупредить — это далеко не все, только самое основное и информативное (в смысле описания не все, стирается в предложенном решении гораздо больше) и не развернуто и «галопом по Eвропам». Для тех, кому данная тема действительно интересна, в конце этой главы — известные мне интересные материалы для самостоятельного изучения + ряд конкретных «заповедных мест» приведены в решениях для их зачистики.

Основные, известные мне, источники утечек информации об активности пользователя

- ShellBags — Bags, BagMRU. Там в том числе хранится и информация о доступе к папкам, включая дату-время, для сохранения и восстановления их с настройками пользователя (размер окна проводника, выбор отображения «список\эскизы» и т.п.).

- OpenSavePidlMRU. История диалогов «открыть, сохранить».

- MUICache. История запущенных ранее программ для списка кнопки «Пуск».

- Uninstall. Хранится информация для деинсталляции инсталлированных программ. Спасибо КЭП — не за что, всегда рад помочь. Удалять ее, понятное дело, нельзя (спасибо еще раз). Содержит и дату-время установки программы.

- MountedDevices. История смонтированных (в том числе и криптованных) дисков.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

- Папка Prefetch каталога Windows. Ну, тут лучше Вики вряд ли скажешь. Там же есть еще и базы данных другого оптимизатора — SuperFetch (файлы, типа AgAppLaunch.db). Формат их, как я понял, народу пока не ясен, мне тоже не особо, но при просмотре в hex-редакторе пути к приложениям просматриваются.

- Файл

Журналы Windows: ну, тут без комментариев… даже совершенно справедливых.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже). И есть еще море других мест, навроде файлов "*.log" разных служб и даже не всегда Microsoft. Правда, обнадеживает то, что CCleaner на стероидах (см. ниже) затирается почти все.

Прочие источники утечек информации известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

1. Все, что связанно с сетью и Интернетом (это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлы\папки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Материалы по данной тематике, кроме «источников» в конце статьи

Так как, в конце-концов, их затереть-то?

Предлагаю на рассмотрение и критику следующий вариант: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и

использовать bat-файл для затирания журналов windows.

Плюс, ниже — собственное решение, в виде bat-файла, но его, все-таки, использовать даже по-моему, не целесообразно (тем более он затирает только самое основное и в основном для windows 10). Разве что -предлагаю почитать комментарии к коду.

Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows

Для начала, надо скачивать и запустить CCEnhancer, выполнить «обновление» (по инструкции на страничке). Только непременно выбрать и нажать на данный пункт меню (предварительно закрыв CCleaner, если он запустился):

Иначе в файле winapp2.ini окажется 100500 правил, крайне доставляющих своей актуальностью для широких масс, таких, как правила очистки для эмулятора «Заики Спектрума» (может тут кто даже вспомнит такой комп), но при этом сильно тормозящих CCleaner.

Затем надо перейти в ту папку, где установлен CCleaner. Найти там файл winapp2.ini, поздравить его с облегчением и открыть (например, в nodepad++).

Созадние bat-файла для очистки всех журналов Windows:1. Нужно создать на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS) (иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить. Переименовать файл, заменив расширение .txt на .bat

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

На всякий случай, перед первым запуском, надо создать точку восстановления

Можно дополнительно почитать развернутое и понятное описание всех основных правил CCleaner-а и последствий их применения, тут (рус.)

Запустить bat-файл. Дождаться, пока закончит работу.

Открыть ССleaner, перейти в нем в «Очистку».

На вкладке «Windows»

На вкладке «Приложения»

Если используете FireFox и Thunderbird, предлагаю использовать следующие правила:

При этом необходимо учесть, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

2 вариант — Использовать bat-файл

Это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

1. Необходимо создать на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS) (иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить, переименовав файл, заменив расширение .txt на .bat

2. Внимательно ознакомится с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

Прощу прощения, подсветки batch-файлов не нашел.

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

- Контроль, что резервное копирование всех серверов баз данных выполнено таким образом, чтобы оно соответствовало целям точки восстановления предприятия (RPO).

- Тест резервных копий, чтобы убедиться, что мы сможем выполнить задачи по времени восстановления бизнеса (RTO).

- Устранение неполадок в работе службы баз данных по мере их возникновения, включая нерабочие часы и выходные дни

- Настройка утилит мониторинга, чтобы свести к минимуму ложные сигналы тревоги

- Выбор: следует ли использовать кластеризацию, доставку журналов, зеркальное отображение, Windows Azure или другие технологии

- Установка и настройка новых серверов баз данных

- Исправление существующих серверов баз данных

- Развертывание сценариев изменения базы данных, предоставляемых сторонними поставщиками

- При возникновении проблем с производительностью, поиск наиболее эффективного способа повышения производительности, включая покупку оборудования, изменения конфигурации сервера или изменения индекса/запроса

- Документация среды баз данных компании

- Снижение затраты компании на хостинг за счет настройки производительности, консолидации и изменения размеров

Почему так важен администратор базы данных?

Когда база данных выходит из строя, бизнес останавливается. Если вы продаете вещи онлайн, и ваш веб-сайт выходит из строя, это чрезвычайная ситуация. Даже если он не работает – если он просто замедляется – это тоже может быть чрезвычайной ситуацией. DBA помогают предотвратить эту проблему.

Где работают DBA?

Поскольку DBA занимаются защитой важных данных, вы найдете их везде, где важны данные – и в наши дни это везде! Однако в большинстве компаний, имеющих всего 1-2 базы данных, недостаточно работы, чтобы занять штатного сотрудника. В таких магазинах вы найдете человека, который тратит часть своего времени на администрирование баз данных. Мы называем этих людей “случайными DBA” – они не собирались становиться администраторами, но они просто унаследовали некоторые обязанности.

Чем крупнее компания, тем больше у нее будет баз данных. Для крупных национальных компаний характерно иметь целые команды DBA.

Какова типичная зарплата DBA?

Согласно нашим ежегодным данным Обследования профессиональной заработной платы, DBA в Соединенных Штатах получают в среднем 112 880 долларов США. Более подробные данные - в оригинальной статье.

Как и в любой другой профессии, люди зарабатывают больше денег, когда у них больше опыта или они живут в районах с более высокой стоимостью жизни.

Могут ли DBA работать из дома?

Они могут – и давайте посмотрим правде в глаза, сейчас все равно все работают дома, – но большинство компаний предпочитают, чтобы их DBA появлялись в офисе. Существует определенный уровень паранойи вокруг позиции DBA, потому что DBA защищают один из самых ценных активов компании: свои данные. DBA часто участвуют в специальных совещаниях из-за чрезвычайных ситуаций, и из-за степени серьезности этих чрезвычайных ситуаций менеджеры хотят видеть лица и запирать людей в комнатах.

Некоторые компании готовы нанимать DBA на удаленке, но их довольно мало, и они находятся далеко друг от друга. Когда они это делают, обычно это происходит потому, что:

- Компания находится в труднодоступном месте - например, один из моих клиентов находится в небольшом городе, и они просто не смогли найти DBA на своем местном рынке, никто не был готов переехать в этот город. Вместо этого компании пришлось довольствоваться парой DBA на удаленке.

- Компании нужны очень специфические, труднодоступные навыки - например, одному из моих клиентов нужен серьезный производственный опыт работы с распределенными группами доступности, редко используемой функцией, и в мире просто не так много DBA с такими навыками. Люди, у которых это есть, могут диктовать свои требования к работе, например, работать на дому.

Но это скорее исключения, чем правило.

Что такое DBA по сравнению с аналитиком данных?

Аналитик данных пишет запросы, чтобы получить ответы на основе данных, в то время как DBA следит за тем, чтобы ответы возвращались быстро.

Аналитик данных тратит много времени на написание новых запросов с нуля, используя SQL, инструменты отчетности или инструменты анализа данных. Они обычно работают напрямую с бизнес-пользователями и знают больше о том, чем занимается бизнес. Они знают, что означают столбцы в таблицах, и они знают, как разные таблицы связаны друг с другом. Они также тратят время на интерпретацию этих результатов: написание отчетов, общение с бизнес-пользователями и уточнение требований.

DBA обычно обладает меньшими знаниями в области бизнеса. Они знают больше о системах, в которых хранятся данные, таких как Microsoft SQL Server, Postgres, MySQL, Oracle. DBA будет знать, какие пользователи чаще всего выполняют какие запросы, и они могут даже помочь аналитикам данных создавать более качественные запросы, но обычно они не пишут новые запросы с нуля.

Это немного сбивает с толку, потому что некоторые компании просто используют термин DBA для всего. “Если они работают в базе данных, то они администраторы баз данных”, - ха-ха-ха.

В чем разница между младшим DBA и старшим DBA?

Младший DBA выполняет почти все свои задачи впервые. Он полагается на Google практически во всех задачах, которые ему необходимо выполнить.

Старший DBA провел пару/несколько лет, работая младшим DBA. Он привык выполнять общие задачи, такие как настройка резервных копий, устранение неполадок, управление безопасностью и реагирование на запросы конечных пользователей. Это не значит, что они все еще не выполняют задачи в первый раз – они часто это делают, и они полагаются на Google, чтобы помочь им разобраться в происходящем. Но, по крайней мере, в половине случаев они делают то, что уже делали раньше, и вместо того, чтобы гуглить концепции, они ищут наиболее эффективный способ сделать это в масштабе, например, автоматизировать его с помощью PowerShell.

Количество лет опыта не имеет никакого отношения к тому, является ли кто-то младшим или старшим. Я видел много людей с 10 – летним опытом, но они все еще младшие-потому что они все еще делают точно то же самое, что делали 10 лет назад, так же, как они делали это тогда. Они не изучали, как автоматизировать более распространенные задачи или как выполнять более сложные.

Какие инструменты используют DBA?

При администрировании одного SQL-сервера они обычно используют среду SQL Server Management Studio. Это бесплатный инструмент от Microsoft, которому более десяти лет, и он с самого начала был написан как основная консоль для сервера баз данных. Довольно редко можно увидеть, как DBA используют сторонние инструменты для управления серверами только потому, что SSMS так долго отсутствовала и охватывает так много функций. Я проводил здесь большую часть своего времени.

При администрировании большого количества SQL-серверов DBA используют PowerShell, обычно с помощью DBAtools.структура ввода-вывода. Вы можете начать изучать это с помощью книги "Изучение сценариев PowerShell" за месяц обедов.

Для написания нового кода Microsoft хочет, чтобы мы использовали Azure Data Studio. Это похоже на Visual Studio Code, кроссплатформенное приложение, предназначенное для написания новых материалов с нуля. Он может выполнять некоторые административные задачи, но на самом деле он ориентирован на разработчиков. Я провожу здесь немного времени, потому что пишу запросы как для Microsoft SQL Server, так и для Amazon RDS Aurora Postgres, и Azure Data Studio работает с ними обоими.

Какое обучение готовит вас к получению первой работы DBA?

Компании почти никогда не нанимают DBA без опыта работы. Чтобы получить этот опыт, есть два общих карьерных пути.

Сначала устроитесь на работу разработчиком и потратьте много времени на запросы SQL Server. По мере выполнения вашей работы вы в конечном итоге будете создавать новые объекты SQL Server, такие как таблицы, индексы и хранимые процедуры. Затем вы можете постепенно стать “специалистом по базам данных” в офисе и, если это имеет смысл для вашей карьеры, постепенно перейти на специальную роль администратора базы данных.

Или сначала устроитесь на работу системным администратором, и в рамках ваших общих обязанностей по администрированию серверов вы вступите в контакт с серверами баз данных. По мере выполнения вашей работы вы будете устанавливать новые серверы баз данных, исправлять существующие, устранять неполадки при их поломке. Затем вы можете постепенно стать “специалистом по серверу баз данных” в офисе и, если это имеет смысл для вашей карьеры, перейти на должность DBA.

В обоих случаях у вас будет дыра в ваших знаниях. Разработчики могут не знать об установке и настройке. Системные администраторы могут не знать о стороне запроса. Это нормально – вы можете изучить оставшуюся часть, когда станете штатным DBA.

Если вы хотите начать с начала, у меня есть бесплатные курсы YouTube по основам администрирования баз данных и бесплатный класс для старших DBA.

Могут ли новички устроиться на работу DBA?

Если вы только что закончили колледж, вы вряд ли сразу пойдете на работу в DBA. Вам лучше получить работу разработчика или системного администратора, как я описал выше, а затем перейти на должность DBA.

Когда вы находите компании, нанимающие новичков в качестве удаленных DBA, они обычно обучают сотрудника основным должностным обязанностям DBA. Будьте осторожны здесь: эти работы чрезвычайно низкооплачиваемы, и после этого они, вероятно, не дадут вам отличную работу DBA. Вам придется уйти из компании, чтобы найти работу получше, но когда вы возьмете “опыт”, который вы получили в этой компании, и попытаетесь использовать его для получения следующей работы в DBA, вы, скорее всего, будете разочарованы. Компания учила вас минимальному минимуму вещей, просто чтобы выставить счет за ваше время, и на самом деле это не воспринимается как реальный опыт DBA.

Достаточно ли сертификатов администрирования баз данных, чтобы получить работу?

В мире Microsoft SQL Server нет: программы сертификации Microsoft, такие как помощник администратора базы данных Azure, просто не точно отражают то, что делают администраторы баз данных. Они отражают то, чему Microsoft хочет научить DBA, потому что Microsoft хочет, чтобы люди проповедовали облачные сервисы Microsoft внутри своей компании.

К сожалению, сертификаты Microsoft-это не лучший способ получить свою первую работу DBA. Вместо этого сначала сосредоточьтесь на том, чтобы получить работу разработчика или системного администратора, затем станьте “специалистом по базам данных” в своем магазине и идите оттуда.

Можете ли вы быть DBA без высшего образования?

Абсолютно точно – я сам бросил колледж. Тем не менее, вы должны быть готовы потратить годы на разработку и системное администрирование, прежде чем получить работу DBA.

Я бы не стал использовать себя в качестве примера “правильного способа” получить работу DBA. Это возможно – просто на это уходит много - много времени. Я бы также сказал, что я DBA, потому что я вышел из разработки! У меня не хватало терпения постоянно изучать новые языки и фреймворки, а также отлаживать во всех видах различных браузеров. Администрирование баз данных было проще для меня, поэтому я остановился на этом.

Если у вас нет ученой степени, наберитесь мужества: вместо этого просто получите работу разработчика или системного администратора. Это будет проще (не просто, просто проще, чем сразу переходить к администрированию баз данных) и продолжать заниматься тем, что вам нравится, и избегать того, что вы ненавидите.

Нужны ли DBA для «облачных» баз?

Я часто задаю этот вопрос, когда компании начинают рассматривать облачные сервисы, такие как база данных SQL Azure.

Чтобы получить ответ, прочитайте список должностных обязанностей в верхней части поста. Некоторые из них действительно охвачены автономными платформами облачных баз данных, но многие-нет. (Например, если вы хотите хранить резервные копии дольше 35 дней, в настоящее время это доступно только в режиме предварительного просмотра и только в некоторых центрах обработки данных Azure.) Кроме того, ценообразование на производительность начинает становиться реальной проблемой в облаке: по мере роста ваших рабочих нагрузок растут и ваши затраты. DBA теперь могут окупать себя, помогая настраивать производительность рабочих нагрузок для снижения затрат на хостинг.

Является ли DBA хорошей карьерой?

Если вы готовы потратить годы работы, необходимые для того, чтобы постепенно перейти на должность DBA, это потрясающе. Вы находитесь в центре данных компании, а это значит, что вы знаете, что происходит повсюду. Вы знаете весь ИТ-персонал, вы знаете, какие проекты реализуются, и вы можете помочь каждому выполнить свою работу.

Однако это имеет свои недостатки:

- Трудно получить свою первую работу DBA

- Трудно перейти от младшего к старшему DBA, не сменив компанию

- Большинство должностей DBA находятся по вызову, и работа по вызову может быть утомительной

- На некоторых должностях DBA есть масса обязанностей, но нет полномочий, чтобы изменить ситуацию к лучшему: вы застряли, поддерживая сломанную систему

За последние пару десятилетий это была солидная карьера, и для 2020-х и 2030-х годов все выглядит довольно радужно. В своем следующем посте я расскажу о том, почему базы данных еще не управляются самостоятельно, и как это повлияло на мои последние 10 лет.

Переводчик выражает благодарность Виктору Богачеву – автору и ведущему «Подготовка к 1С:Эксперту по технологическим вопросам. Основной курс» за спонсорскую помощь.

Читайте также: