Winbind настройка debian 9

Обновлено: 07.07.2024

Ввод в Active Directory Ubuntu 20 – ключевая веха в процессе легализации вашей IT инфраструктуры. Всё это время я писал о всевозможных настройках бэкенда, который пользователям недоступен. Оно конечно не критично когда у вас весь фронтенд работает на масдае. Но шо таки делать если мы так не бохаты? Если масдай во фронте для нас дораха? Таки есть достойное решение. Достойное в достаточной мере. Вы конечно же не обойдётесь без масдая если вам нужен какой-то полноценный CADовский софт (веб версия подписки автокада уже очень даже юзабельна).

Но если ваш набор софта – не включает в себя тяжелейшие и незаменимые программные комплексы стоимость которых насчитывает много нулей, на фоне которых стоимость винды просто теряется – абсолютно бесплатная линуксовая реализация для вас! В конце данной статьи у вас будет введённая в домен Ubuntu 20, позволяющая любому пользователю домена авторизоваться и работать на ней как обычный пользователь. Данная статья основывается на подключении к контроллеру домена поднятому по моим выпущенным ранее статьям, работать должно с любой реализацией AD (но я конечно же не тестировал).

Нууу и собственно так как написание статей с большим объёмом матчасти – в буквальном смысле высасывает душу и отнимает десятки часов свободного времени с нулевым выходом лайков, репостов, начитки за неделю и всего всего что могло бы приблизить меня к монетизации, данная статья будет выпущена в виде краткого howto. Если окажется популярной и наберёт хотя бы 2 сотни лайков, выпущу продолжение с матчастью.

Исходные данные

- Ubuntu 20 Desktop clear install

- Контроллер домена с IP 192.168.1.100 и именем ag-dc-1

- Домен adminguide.lan

- Имя хоста est-makina-20, IP 192.168.1.45

Ввод в Active Directory Ubuntu 20 с winbind

Я конечно же как обычно описываю сферического коня в вакууме. Потому мы вводим в домен Ubuntu 20 которая только только установлена.

Подготовка

Для начала необходимо обновить систему

Следующим шагом мы устанавливаем все необходимые пакеты:

sudo apt install krb5-user samba smbclient winbind libpam-krb5 libpam-winbind libnss-winbind ntp -y

Не важно что вы укажете когда установщик спросит область kerberos, файл krb5.conf будет подменён.

После того как установка закончится, блокируем перезапись NetwotkManager’ом файла resolv.conf

И в раздел main добавляем новую строку

Бэкапим resolv.conf

sudo mv /etc/resolv.conf /etc/resolv.conf.original

sudo nano /etc/resolv.conf

И настраиваем файл следующим образом:

Перенастраиваем файл hosts

И заменяем строку начинающуюся со 127.0.1.1 на

Здесь мы сталкиваемся с проблемой связанной с тем что в файле hosts должен быть алиас ip адреса и имени хоста. Так что мы теряем мобильность хоста и необходимо на DHCP сервере прописать статическую аренду для этого хоста.

Настраиваем ntp клиент

Открываем на редактирование файл конфигурации

И указываем ntp клиенту сервер времени нашего контроллера домена:

После чего перезапускаем ntp демона

После чего нам необходимо настроить Kerberos изменив файл /etc/krb5.conf

Ввод в Active Directory Ubuntu 20 – Настройка kerberos

Переименовываем существующий файл krb5.conf

sudo mv /etc/krb5.conf /etc/krb5.conf.original

sudo nano /etc/krb5.conf

И на его месте создаём новый файл, сохранив в нём следующие настройки:

[libdefaults]

default_realm=ADMINGUIDE.LAN

dns_lookup_realm= false

dns_lookup_kdc=true

Active Directory Ubuntu 20 – Настройка SAMBA

Теперь настраиваем SAMBA, сперва переименовав файл smb.conf и создав на его месте новый.

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.original

sudo nano /etc/samba/smb.conf

Вставляем туда следующее содержимое:

Создаём файл /etc/samba/user.map

и вставляем следующее:

Редактируем файл limits.conf

Редактируем файл nsswitch.conf

Строки group и passwd приводим к следующему виду:

В файл common-session

в конец добавляем следующую строку:

session optional pam_mkhomedir.so skel=/etc/skel umask= 077

Создаём следующий файл:

И записываем в него следующее содержимое:

Вводим машину в домен:

Вводим пароль администратора домена когда запросит

Active Directory Ubuntu 20 – Донастройка

Далее останавливаем и блокируем samba-ad-dc чтобы нидайбох чего не случилось.

sudo systemctl stop samba-ad-dc

sudo systemctl disable samba-ad-dc

Включаем необходимых демонов:

sudo systemctl enable smbd nmbd winbind

sudo systemctl restart smbd nmbd winbind

Наслаждаемся. Если что-то не работает пишите в комментариях, разберёмся

Незабываем ставить лайки, репосты, подписываться и писать в комментариях о своих достижениях или неудачах.

Как известно система лицензирования Microsoft штука не дешевая и поэтому рассмотрим как установить файловый сервер Samba 4.5 с интеграцией Active Directory на Debian 9 Stretch.

- Контроллер домена (DC1) на Windows Server 2012 R2, домен JAKONDA.LOCAL

- Система по файловый сервер (datastore1) на Debian 9 Stretch

Подготовка системы (Debian 9 Stretch)

Перед началом выполнения ниже описанных действий обновляем систему до актуального состояния:

Указываем FQDN ( Fully Qualified Domain Name) имя системы, в файле (/etc/hostname):

Так же файл (/etc/hosts) приводим к виду таким образом, чтобы в нём была запись с полным доменным именем компьютера и с коротким именем, ссылающаяся на один из внутренних IP:

Настраиваем синхронизацию времени с контроллером домена, выполняем установку NTP, выполняем синхронизацию времени с контроллером домена:

Настройка Active Directory (Windows Server 2012 R2)

В DNS зону (JAKONDA.LOCAL), добавляем A-запись файлового сервера:

Создаем служебного пользователя (прим. datastore1), с бесконечным срок действия пароля.

Создаем KEYTAB-файл (необходим для аутентификации пользователей в Active Directory). В командной строке с правами администраторы выполняем команду (соблюдая регистр):

Настройка Kerberos

Установка пакетов для поддержки аутентификации Kerberos:

Файл конфигурации Kerberos (/etc/krb5.conf), приводим к виду:

Проверка работы Kerberos, выполним авторизацию в Active Directory:

Удаляем полученный билет:

Установка и настройка Samba, Winbind

Устанавливаем необходимые пакеты:

apt - get install samba cifs - utils winbind libnss - winbind - yКонфигурационный файл Samba (/etc/samba/smb.conf) приводим к виду:

Так как в Linux по-умолчанию установлен лимит на 1024 одновременно открытых файлов, а в Windows он 16384, поэтому увеличим лимит в Debian до значения 16384.

В файле (/etc/security/limits.conf) дописываем в самый конец строки:

Перезагружаем систему для применения изменений:

Выполним проверку конфигурации на ошибки, командой:

Press enter to see a dump of your service definitionsПроверка заданной конфигурации Samba правильная, ошибок и предупреждений нет, а поэтому можно вводить систему в домен, выполняем команду:

Вывод об успешном присоединении к домену:

Теперь чтобы система использовала winbind для поиска пользователей и групп в файле (/etc/nsswitch.conf) к параметрам passwd, group добавляем параметр winbind:

Перезапускаем службы Samba и Winbind для применения изменений:

Проверим, что Winbind установил доверительные отношения с Active Directory, выполним команду:

checking the trust secret for domain JAKONDA via RPC calls succeededДля проверки видит ли Winbind пользователей и группы из Active Directory, выполним команды:

Если в ходе выполнения данных команд в консоль были выведены пользователи и группы из Active Directory, то это значит что Winbind работает правильно.

Так же удостоверится в корректной работе Winbind можно запросив данные по доменному пользователю (прим. ранее созданного пользователя datastore1):

uid = 14389 ( datastore1 ) gid = 10513 ( пользователи домена ) группы = 10513 ( пользователи домена ) , 14389 ( datastore1 ) , 10001 ( BUILTIN \ users )Общие папки (Shared Folders)

Так как мы интегрируем Samba с Active Directory, то и управление правами доступа на общие папки будет гораздо удобней назначать из ОС Windows.

Учетные записи которые могут настраивать права на общие папки, нуждаются в привилегиях SeDiskOperatorPrivilege. Чтобы посмотреть текущий список привилегий на хосте, выполним команду:

net rpc rights grant 'JAKONDA\Domain Admins' SeDiskOperatorPrivilege - U 'JAKONDA\jakonda'Теперь можно приступать к созданию общих папок. Для примера рассмотрим создание общей папки PUBLIC.

Создаем папку и выставляем права доступа на нее:

chown "администраторы домена" : "пользователи домена" / samba / publicВ файле конфигурации Samba (/etc/samba/smb.conf) описываем параметры общей папки:

Для применения изменений перечитываем конфигурацию Samba, командой:

Далее все настройку прав доступа выполняем из оснастки Управление компьютером (Computer Manager).

Для тех у кого есть желание поблагодарить, могут воспользоватся формой ниже:

Мы будем настраивать только доступ к серверу GNU/Linux с использованием Samba. Авторизация пользователей останется локальной, с использованием /etc/passwd.

Мы присвоим нашему новому серверу статический IP-адрес. Пусть им будет 192.168.7.9.

Для начала нужно проверить, какой сервер у нас используется в качестве DNS. Им в нашей сети должен быть контроллер домена. У нас адрес сервера определен как 192.168.7.2. Правим файл /etc/resolv.conf. Он должен выглядеть следующим образом:

Проверим, все ли работает:

Естественно, в Вашем случае имена будут другими. Обязательно сделайте в домене lab.local запись в DNS, ссылающуюся на наш новый сервер. Запись в DNS не означает того, что наш GNU/Linux сервер включен в домен. Проверим:

Для корректной работы в домене Windows требуется несколько служб: Kerberos, LDAP и Samba. В общем случае требуется только настройка Samba, настройка других служб не является обязательной. Но будет лучше, если мы их настроим – они могут пригодиться в будущем.

Kerberos настраивается просто – через один файл /etc/krb5.conf. Основными параметрами является REALM, указывающий на наш домен и адрес сервера Kerberos – это адрес контроллера домена. Файл /etc/krb5.conf выглядит примерно так:

Секция [libdefaults] указывает на домен по умолчанию. У нас это LAB.LOCAL. Далее, в секции [realms] указываются параметры для LAB.LOCAL – имя домена и адрес сервера Kerberos. В нашем случае, в качестве сервера Kerbeors выступает контроллер домена. В секции [logging] указывается местоположение лог-файлов. Эти файлы пригодятся для процедуры поиска неисправности, если что-то пойдет не так.

Проверим работу Kerberos:

Команда kinit получает от сервера тикет, а klist показывает полученные тикеты от сервера. Выполнение kinit не является обязательным, но ведь нужно как-то проверить работу Kerberos?

Настройка LDAP тоже не является обязательной – Samba сама построит необходимые файлы и сделает нужные запросы. Но LDAP может пригодиться в дальнейшем. Конфигурация OpenLDAP хранится в файле /etc/openldap/ldap.conf. Обратите внимание – в системе может быть два файла ldap.conf. У них разные предназначения и даже немного разный синтаксис. В каталоге /etc/openldap лежит файл ldap.conf для OpenLDAP (и для Samba), а в файле /etc/ldap.conf хранится конфигурация для разрешения имен через LDAP (для nss_ldap). К файлу /etc/ldap.conf мы вернемся в других статьях, сейчас настроим /etc/openldap/ldap.conf

Как видите, все очень просто – нужно указать URI сервера LDAP (это наш контроллер домена) и базу для поиска.

Теперь переходим к самому сложному – настройке Samba.

В состав Samba входят 3 демона – smbd, nmbd и winbind. Все они берут настройки из файла /etc/samba/smb.conf.

Smbd отвечает за доступ клиентов к службе SMB/CIFS (собственно это и есть сервер Samba). Nmbd – это служба разрешения имен для Netbios. Winbind – служба разрешения имен (и компьютеров и пользователей) через доменные службы Windows.

Во многих руководствах можно встретить упоминание того, что кроме Samba требуется настраивать и winbind – службу, отвечающую за отношения между GNU/Linux и контроллером домена Windows. В частном случае, когда нужно настроить только Samba, настройки winbind можно опустить. Winbind обеспечивает авторизацию в домене Windows самых различных служб, обеспечивая интерфейс между модулями PAM и контроллером домена Windows. При неработающем winbind Samba остается работоспособной. Но настроив winbind мы делаем возможным дальнейшее расширение нашего сервера за счет добавления различных служб, авторизующихся через контроллер домена.

Мы сделаем самый простой сервер, открыв всем пользователям доступ к некоторому общему каталогу файлов и к домашнему каталогу пользователей. Более подробно о настройке доступа к серверу Samba мы будем говорить в других статьях.

В файле /etc/samba/smb.conf мы должны указать следующие строки:

Здесь мы указываем сокращенное наименование нашего домена (LAB) и место, где хранятся пароли – параметр passdb backend, указывающий на то, что пароли находятся на сервере LDAP, в качестве которого выступает контроллер домена. Кстати, можно указать и несколько серверов, перечислив их через пробел. Это пригодится в том случае, если у нас несколько контроллеров домена. Строка usershare allow guests = Yes разрешает пользователям управлять доступом к своим папкам, открывая их для гостей. Остальные строки относятся к управлению печатью и процессу регистрации. В нашем случае они не являются обязательными и перекочевали из конфигурационного файла дистрибутива Samba.

Продолжим редактирование секции [global] файла smb.conf.

Строки domain logons и domain master разрешают использовать Samba в качестве контроллера домена. Это не наш случай и поэтому для них установлено No.

Строка security = ADS имеет ключевое значение. Тем самым мы указываем Samba, что сервер является членом домена Windows и за авторизацию отвечает AD. Строка encrypt passwords = yes означает, что используются зашифрованные пароли.

Продолжим редактировать все ту же секцию [global].

Эти строки относятся к управлению соединением с LDAP сервером. Заметьте, что форма записи DN администратора имеет форму user@domain – она должна совпадать с тем, что мы указывали при тестировании Kerberos. Остальные строки указывают суффиксы различных местоположений в AD.

Следующие строки относятся уже к Kerberos:

Здесь мы указываем REALM и метод аутентификации в Kerberos.

Теперь строки, которые относятся к настройке winbind:

Здесь указаны различные параметры работы Winbind – форма разделитя имен домена и пользователя, разрешение для winbind перечислять имена пользователей и групп, разрешение оффлайновой аутентификации и т.п. Эти настройки рекомендованы разработчиками Samba.

Секция глобальных настроек закончена. Обратите внимание, что у нас нет строк password server и idmap backend, которые можно встретить в других руководствах. Samba должна сама разобраться, откуда берутся пароли.

Переходим к настройке каталогов. Здесь все просто:

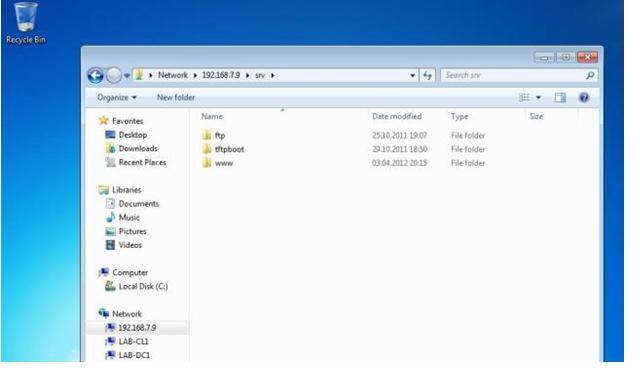

К стандартному списку разделяемых каталогов, распространяемому вместе с дистрибутивом Samba мы добавили только секцию [SRV] – общедоступный каталог.

Конфигурирование всех необходимых файлов закончено, и мы приступаем к проверке работоспособности нашего сервера.

2. Проверка работоспособности.

Здесь мы проверим корректность наших настроек и включим наш новый сервер в домен Windows. Сначала проверим корректность настройки Samba:

l

Как видно, каких либо серьезных предупреждений и ошибок конфигурации у нас нет.

Теперь запустим по очереди демоны smbd, nmbd и winbindd. Сделаем это через файлы /etc/init.d/smb, /etc/init.d/nmb и /etc/init.d/winbind. Можно выполнить это и вручную, что может оказаться полезным для получения различной дополнительной информации. О том, как это сделать можно прочесть во встроенных руководствах (man) по smbd, nmbd и winbindd.

Проверим состояние нашего домена и нашего сервера в домене. Состояние домена можно получить командой net ads info

Как видно, все в порядке. Если какие-то параметры, выводимые командой не совпадают с нашим планом – надо искать причину. Теперь проверим состояние нашего сервера в домене:

l

Отсюда следует, что наш сервер не включен в домен. Запрос к контроллеру домена делается от имени администратора, и пароль нужно указывать от учетной записи администратора домена Windows.

Теперь мы должны включить наш сервер в домен:

l

Итак, наш новый сервер включен в домен, о чем свидетельствуют строки:

Динамическое изменение DNS у нас не прошло. Это не страшно, поскольку оно и не планировалось. Теперь рекомендуется перезапустить все наши процессы – smbd, nmbd и winbindd. Заметим, что после перезапуска до дальнейших проверок должно пройти несколько минут.

Проверим статус нашего сервера в домене:

В ответ мы получим распечатку состояния нашего нового сервера в домене. Там будут указаны различные поля AD, относящиеся к нашему серверу. Так же наш сервер GNU/Linux мы увидим на вкладке Computers, запустив средство администратора AD на контроллере домена.

Можно проверить список пользователей домена:

l

И проверим работу winbind:

И получим список пользователей в домене:

l

Можно проверить состояние домена через wbinfo:

l

Все в порядке. Теперь самая главная проверка – попробуем открыть каталоги на нашем новом сервере, используя рабочую станцию под управлением Windows 7. Наша рабочая станция включена в домен. Мы должны увидеть наш новый сервер на вкладке Network обозревателя Windows, либо указав имя или IP адрес:

Теперь можно переходить к дальнейшим процедурам настройки нашего сервера. В дальнейшем мы рассмотрим некоторые нюансы описанного процесса в зависимости от дистрибутива GNU/Linux и подробнее рассмотрим настройку прав доступа к серверу Samba.

Работа выполнена на базе Информационно-вычислительного центра МЭИ.

Привет друзья!. самба позволяет нам объединиться Debian к Домен Microsoft двумя разными способами, которые в основном зависят от того, как мы объявляем опцион безопасность в архиве smb.conf.

Безопасность = Домен

Машина должна присоединиться к домену с помощью команды чистое соединение rpc. Параметр зашифровать пароли в архиве smb.conf, должен быть установлен на правда o Да, что является его значением по умолчанию.

самба Он проверит учетные данные пользователя и пароля, передав их контроллеру домена точно так же, как и контроллеру типа NT 4.

Безопасность = Домен так мы будем развиваться в этой статье.

Безопасность = ADS: В этом режиме самба будет действовать как член домена в Королевстве (Область) Active Directory. Для этого необходимо, чтобы на машине Debian был установлен и настроен клиент. Kerberos, и что он присоединен к Active Directory с помощью команды чистая реклама присоединиться.

Этот режим НЕ заставляет Samba работать как контроллер домена Active Directory.

Мы увидим:

- Пример основных параметров сети

- Минимальные требования в контроллере домена

- Минимальные требования к машине Debian

- Устанавливаем необходимые пакеты и настраиваем

- Присоединяем Debian к домену и делаем необходимые проверки

- Мы разрешаем авторизацию пользователей домена в нашем Debian

- Советы при работе с настольными компьютерами

Пример основных параметров сети

- Контроллер домена: Windows 2003 Server SP2 Enterprise Edition.

- Имя контроллера: w2003

- Доменное имя: friends.cu

- Контроллер IP: 10.10.10.30

- ---------------

- Версия Debian: Squeeze (6.0.7) [: - $ cat / etc / debian_version]

- Название команды: misqueeze

- IP-адрес: 10.10.10.15

- Версия Samba: 2: 3.5.6

Минимальные требования в контроллере домена

Метод, описанный в этой статье, изначально был протестирован на контроллере домена, настроенном из «ClearOS Enterprise 5.2 SP-1» на CentOS, и все работало правильно. Излишне говорить, что это бесплатное программное обеспечение.

Мы будем ссылаться на контроллер домена Корпоративная версия Microsoft Windows Server 2003 SP2, используется во многих кубинских компаниях. Извините, у меня нет установочного диска версии сервер 2008 или более продвинутый. Мне простят английский, но единственный установщик у меня на этом языке.

Пожалуйста, прочтите статью Самба: SmbClient опубликованы на этом же сайте, чтобы они имели представление о пользователях, созданных в контроллере домена.

Если мы используем фиксированный IP-адрес для нашего Debian, мы должны объявить запись типа «A» и соответствующую ей запись в обратной зоне в DNS контроллера домена.

Когда мы работаем в сети с компьютерами Linux и Windows, всегда рекомендуется включать службу WINS (Служба имен в Интернете Windows) предпочтительно в контроллере домена.

Минимальные требования к машине Debian

Файл / Etc / resolv.conf должен иметь следующий контент:

Устанавливаем необходимые пакеты и настраиваем

Во время установки пакета самба, нас попросят указать название рабочей группы, которое в нашем примере ДРУЗЬЯ.

Сохраняем исходный файл smb.conf а затем опустошаем его:

Редактируем файл smb.conf и оставляем его со следующим содержанием:

Проверяем базовый синтаксис файла smb.conf:

Редактируем файл /etc/nsswitch.conf и модифицируем следующие строки:

Присоединяем Debian к домену и делаем проверки

Конечно, учетная запись компьютера будет правильно создана в контроллере домена.

На данный момент мы убедились, что можем получить правильную информацию о Домене, а также о его пользователях.

Мы разрешаем авторизацию пользователей домена в нашем Debian

Когда мы устанавливаем пакет Winbind, Debian автоматически настраивает подключаемые модули аутентификации или Подключаемые модули аутентификации ПАМ.

Это потому, что файлы модулей PAM, в частности Common-auth был создан, включая аутентификацию через Kerberos, который НЕ используется, когда мы объявляем безопасность = домен в архиве smb.conf.

Чтобы начать сеанс через SSH или графический интерфейс, мы должны вручную изменить файлы:

- /etc/pam.d/common-auth

- /etc/pam.d/common-session

/etc/pam.d/common-auth

Удаляем из строки, которая относится к pam_winbind.so, параметры, относящиеся к krb5. Эта часть будет выглядеть так:

/etc/pam.d/common-session

Перезапускаем задействованные сервисы

Вышеупомянутые модификации файлов конфигурации PAM позволят пользователям домена инициировать сеанс SSH или локально на нашей рабочей станции Debian.

Домашние каталоги каждого пользователя также будут созданы при первом входе в систему. Личные папки или каталоги будут созданы в / главная / ДОМЕН / пользователь-домен.

Если при графическом входе возникают какие-либо трудности, мы рекомендуем перезапустить графический менеджер входа (gdm3, KDMи т. д.), а если этого недостаточно, перезагрузите рабочую станцию.

Чтобы ограничить или ограничить доступ через SSH к нашему Debian, мы должны отредактировать файл / И т.д. / SSH / sshd_config и в конце добавить:

В нашем примере шаги - это пользователь домена, которому мы хотим разрешить вход через SSH, а Xeon является локальным пользователем.

Мы также можем включить в файл / и т.д. / sudoers используя команду visudo, одному или нескольким пользователям домена.

Советы при работе с настольными компьютерами

В том случае, если мы хотим работать на настольном компьютере или рабочей станции с графическим входом и графической средой, мы должны сделать пользователей домена, которые будут входить локально, членами как минимум следующих групп: компакт-диск, дискета, аудио, видео y plugdev. Если мы используем модем для подключения к внешней сети, мы также должны сделать их членами группы окунуть.

В случае Squeeze, если мы хотим удалить список пользователей в начале графического сеанса, в случае gdm3 мы редактируем файл /etc/gdm3/greeter.gconf-defaults, и раскомментируйте вариант / apps / gdm / simple-greeter / disable_user_list, и меняем его значение на правда.

Мы надеемся, что они не увидят то, что объясняется сложным или дьявольским. Всегда помните, что при использовании Samba Suite в Linux мы практически эмулируем практически все функции Windows, касающиеся сетей SMB / CIFS . и немного больше. Microsoft предоставляет «Безопасность» в обмен на Тьму. Со своей стороны, Linux, хотя на первый взгляд кажется немного сложным, обеспечивает безопасность, прозрачность и свободу.

Что там читать? Усилия того стоят!

На сегодня мероприятие окончено, Друзья. До следующего приключения .

примечание: Мы протестировали процедуру, описанную на трех уровнях функциональности домена Microsoft, а именно: смешанный, собственный 2000 и собственный 2003.

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Полный путь к статье: Из Linux » Сети / Серверы » Samba: присоедините Debian к домену Windows (I)

Читайте также: