Windows 10 отключить applocker

Обновлено: 07.07.2024

Windows Applocker был представлен в Windows 7 и включает некоторые новые функции в Windows 8/10. С помощью AppLocker администратор может заблокировать или разрешить определенным пользователям или группам пользователей устанавливать или использовать определенные приложения. Вы можете использовать правила черного или белого списков для достижения этого результата. AppLocker помогает администраторам контролировать, какие приложения и файлы могут запускать пользователи. К ним относятся исполняемые файлы, сценарии, файлы установщика Windows, библиотеки DLL, упакованные приложения и установщики упакованных приложений.

В Windows 8 и Windows 10 Applocker развился и позволяет блокировать как устаревшие, так и приложения Магазина Windows.

AppLocker в Windows

Чтобы пользователи не могли устанавливать или запускать приложения Магазина Windows с помощью AppLocker в Windows , введите secpol.msc в Выполнить и нажмите Enter, чтобы открыть локальную защиту. Редактор политики.

В дереве консоли выберите «Параметры безопасности»> «Политики управления приложениями»> «AppLocker». Выберите, где вы хотите создать правило. Это может быть исполняемый файл, установщик Windows, сценарии или, в случае Windows 8, упакованное приложение Магазина Windows.

Допустим, вы хотите создать правило для упакованных приложений. Щелкните правой кнопкой мыши на упакованных приложениях и выберите «Создать правило». Вы увидите страницу Перед началом работы .

Нажмите Далее, чтобы перейти на страницу разрешений .

На этой странице выберите действие, а именно. Разрешить или Запретить и пользователя или группы пользователей вы хотите применить правило. Нажмите Далее, чтобы перейти на страницу условий .

Здесь вы можете найти и выбрать Ссылка для упакованного приложения и установить Область для правила.

Настройки для Scope:

- Относится к любому издателю

- Относится к конкретному издателю

- Применяется к имени пакета

- Применяется к версии пакета

- Применение пользовательских значений к правилу

Параметры для справки:

- Использовать установленное упакованное приложение в качестве ссылки

- Использовать установщик упакованного приложения в качестве ссылки

Сделав свой выбор, нажмите кнопку Далее еще раз.

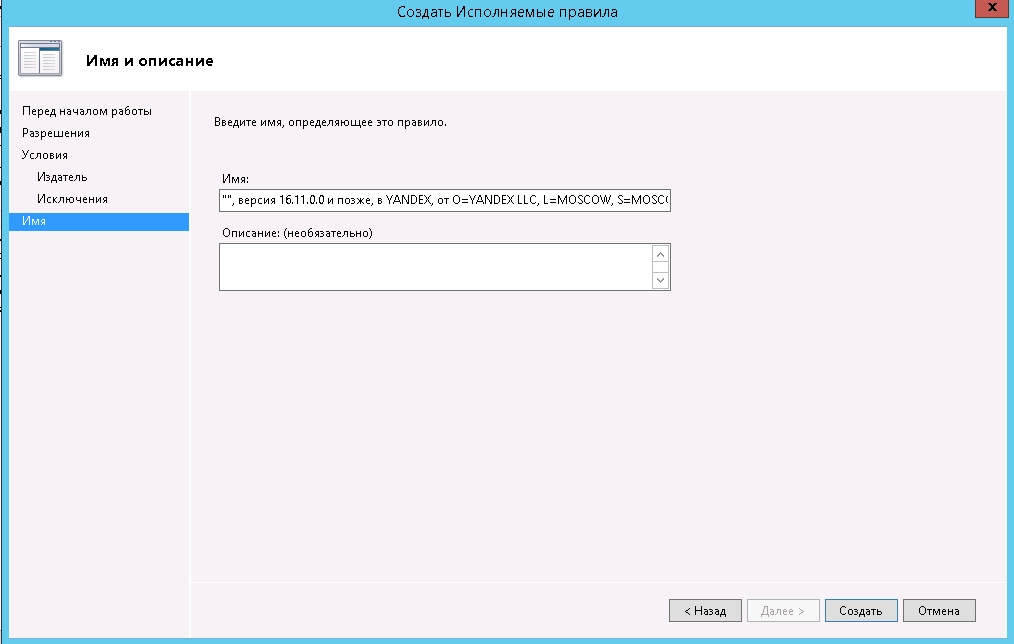

При желании на странице Исключения вы можете указать условия, когда следует исключать правила, а на странице Имя и описание вы можете принять автоматически сгенерированное имя или тип правила. новое имя правила и нажмите кнопку «Создать». Вы можете прочитать больше о создании правил для упакованных приложений Магазина Windows здесь на Technet.

Обратите внимание, что для того, чтобы AppLocker работал в вашей системе, на вашем компьютере должна быть запущена Служба идентификации приложений . Кроме того, Служба клиента групповой политики , gpsvc, необходимая для запуска AppLOcker, по умолчанию отключена в Windows RT, поэтому вам, возможно, придется включить ее через services.msc.

Разница между appLocker в Windows 8/10 и Windows 7

AppLocker в Windows 8 позволяет также создавать правила для упакованных приложений Магазина Windows. Более того, правила Windows 10/8 AppLocker также могут дополнительно управлять форматами файлов .mst и .appx.

Это приложение было заблокировано вашим системным администратором

Для создания и применения правил AppLocker компьютер должен работать под управлением Windows 10/Windows 8 Enterprise, Windows 7 Ultimate, Windows 7 Enterprise, Windows Server 2008 R2 или Windows Server 2012.

Некоторые возможности управления приложениями в Защитнике Windows доступны только в определенных версиях для Windows. Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

В этой статье для ИТ-специалистов описываются действия по удалите правило AppLocker.

По мере выхода старых приложений и развертывания новых приложений в организации потребуется изменить политики управления приложениями. Если приложение становится неподтвердимой ИТ-отделом или больше не разрешено из-за политики безопасности организации, то удаление правила или правил, связанных с этим приложением, не позволит приложению работать.

Сведения о тестировании политики AppLocker, чтобы узнать, какие правила влияют на файлы или приложения, см. в примере Test an AppLocker policy by Using Test-AppLockerPolicy.

Эту задачу можно выполнить с помощью консоли управления групповой политикой для политики AppLocker в объекте групповой политики (GPO) или с помощью привязки к локальной политике безопасности для политики AppLocker на локальном компьютере или в шаблоне безопасности. Сведения о том, как использовать эти оснастки MMC для администрирования AppLocker, см. в приложении Администрирование AppLocker.

Эти действия применяются только к локально управляемым устройствам. Если на устройстве есть политики AppLocker, применяемые с помощью MDM или GPO, локализованная политика не переопределит эти параметры.

Удаление правила в политике AppLocker

- Откройте консоль AppLocker.

- Щелкните соответствующую коллекцию правил, для которой необходимо удалить правило.

- В области сведений щелкните правой кнопкой мыши правило, чтобы удалить, нажмите кнопку Удалить, а затем нажмите кнопку Да.

- При использовании групповой политики объект групповой политики должен быть распространен или обновлен для удаления правил, чтобы действовать на устройствах.

- Служба удостоверений приложений должна быть запущена для удаления правил Applocker. Если вы отключите Applocker и удалите правила Applocker, не забудьте остановить службу идентификации приложений после удаления правил Applocker. Если служба удостоверений приложений остановлена перед удалением правил Applocker и если Applocker блокирует отключенные приложения, удалите все файлы по ссылке C:\Windows\System32\AppLocker .

При выполнении следующей процедуры на локальном устройстве политика AppLocker немедленно вступает в силу.

Очистка политик AppLocker в одной системе или удаленных системах

Используйте Set-AppLockerPolicy с параметром -XMLPolicy, используя файл .XML, содержащий следующее содержимое:

Чтобы использовать командлет Set-AppLockerPolicy, сначала импортировать модули AppLocker:

Мы создадим файл (например, clear.xml), поместите его в тот же каталог, где выполняется наш комлет, и добавим предыдущее содержимое XML. Затем запустите следующую команду:

Это позволит удалить все политики AppLocker на компьютере и потенциально может быть скриптом для использования на нескольких машинах с помощью средств удаленного выполнения с учетными записями с надлежащим доступом.

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

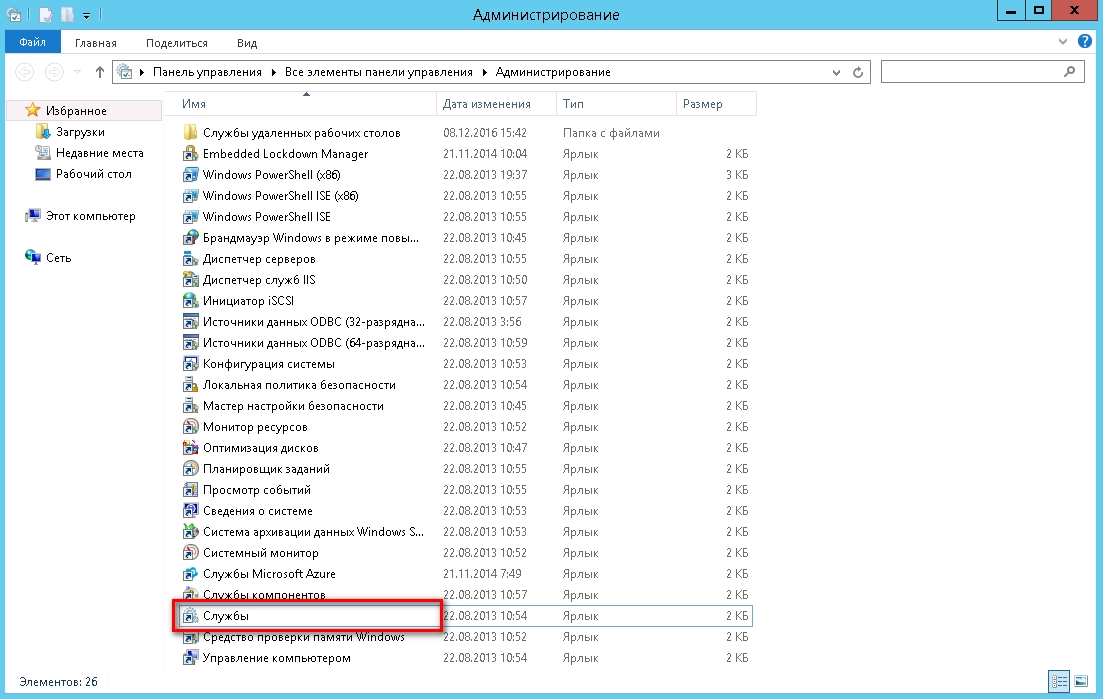

Для начала идем в "Панель управления" во вкладку "Администрирование"

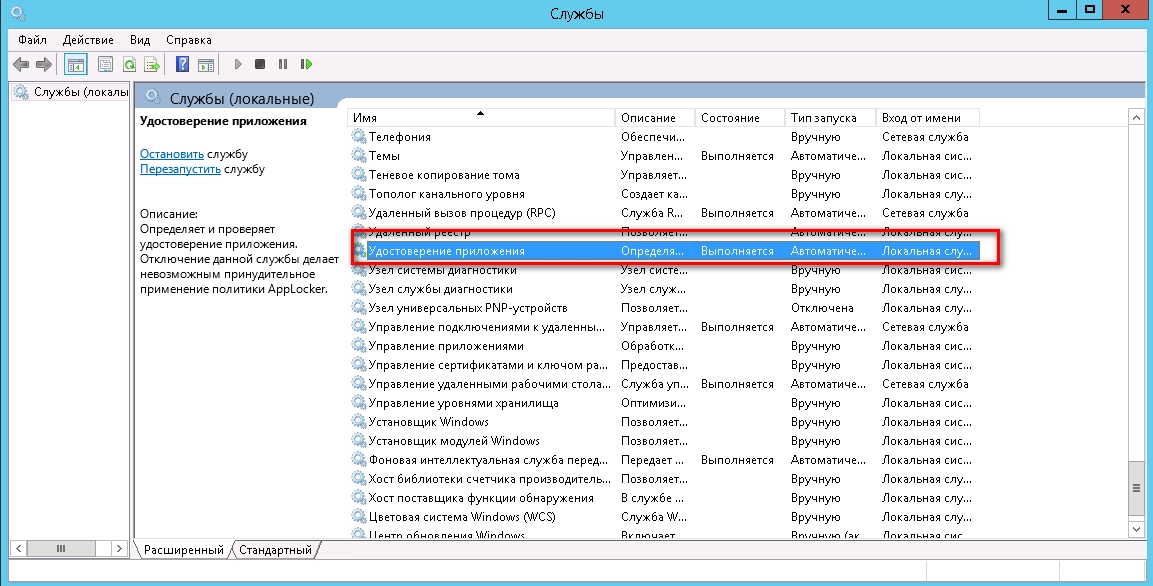

Открываем "Службы" и находим службу "Удостоверение приложения"

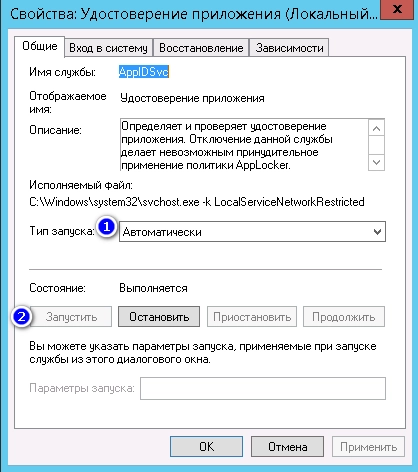

Открываем свойства данной службы

По "умолчанию" она остановлена и стоит "Запуск - вручную"

Нам необходимо установить "Запуск - автоматически" и нажать кнопку "Запустить"

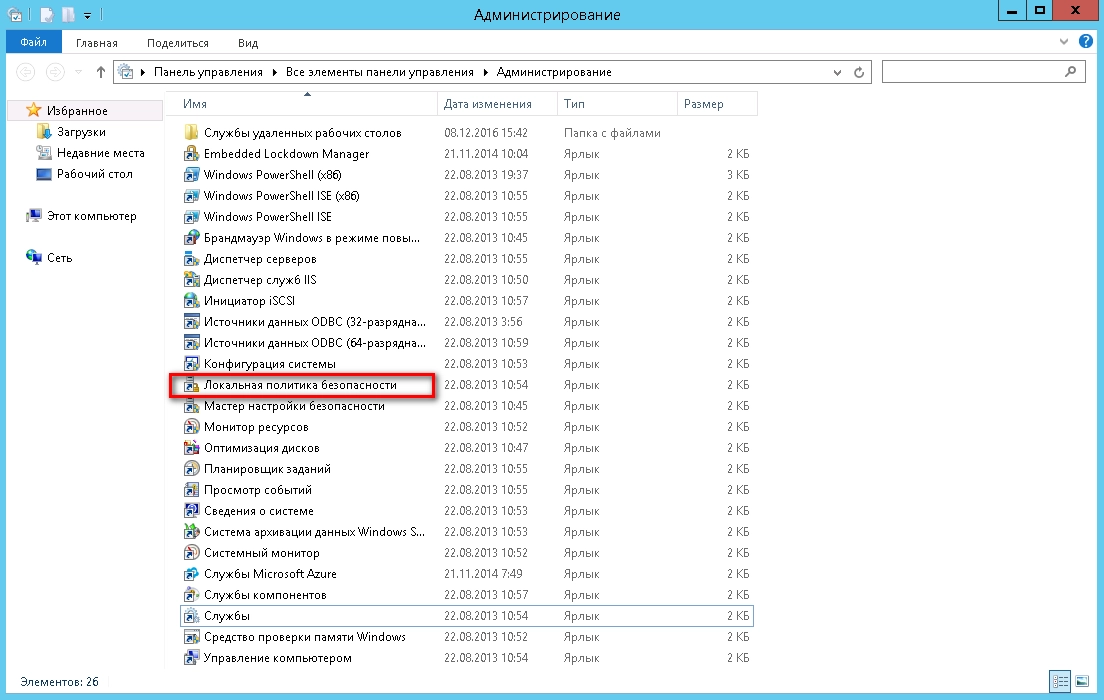

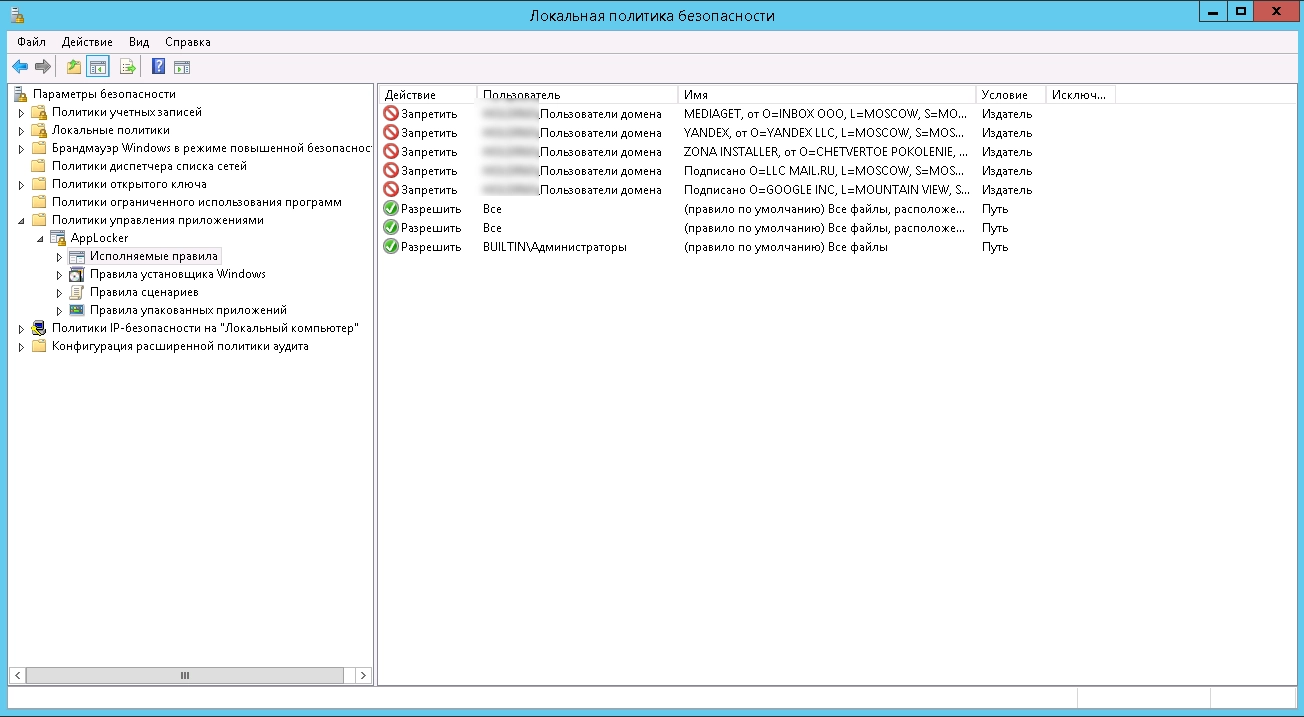

Теперь снова возвращаемся в "Администрирование" и открываем "Локальная политика безопасности"

В открывшемся окне идем в "Политики управления приложениями -> AppLocker -> Исполняемые правила"

У Вас "по умолчанию" там будет пусто

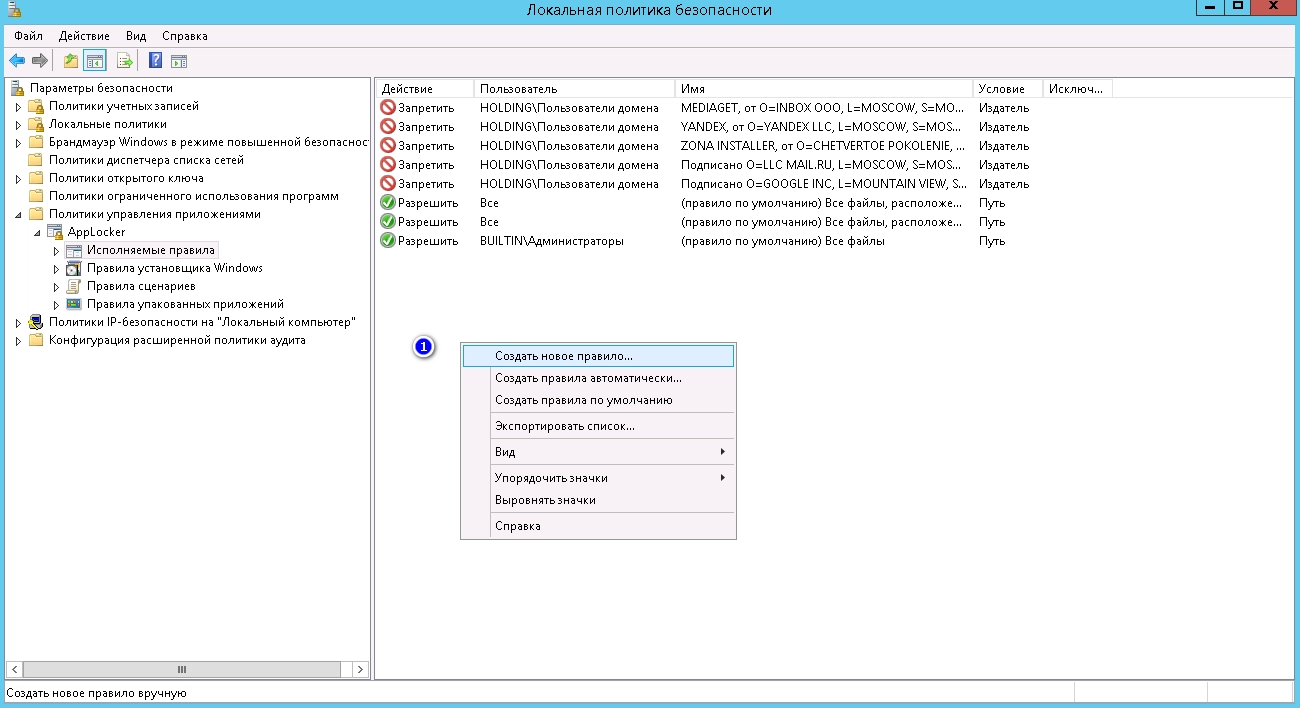

Справа в свободном месте нажимаем правой кнопкой мыши и выбираем "Создать правило. "

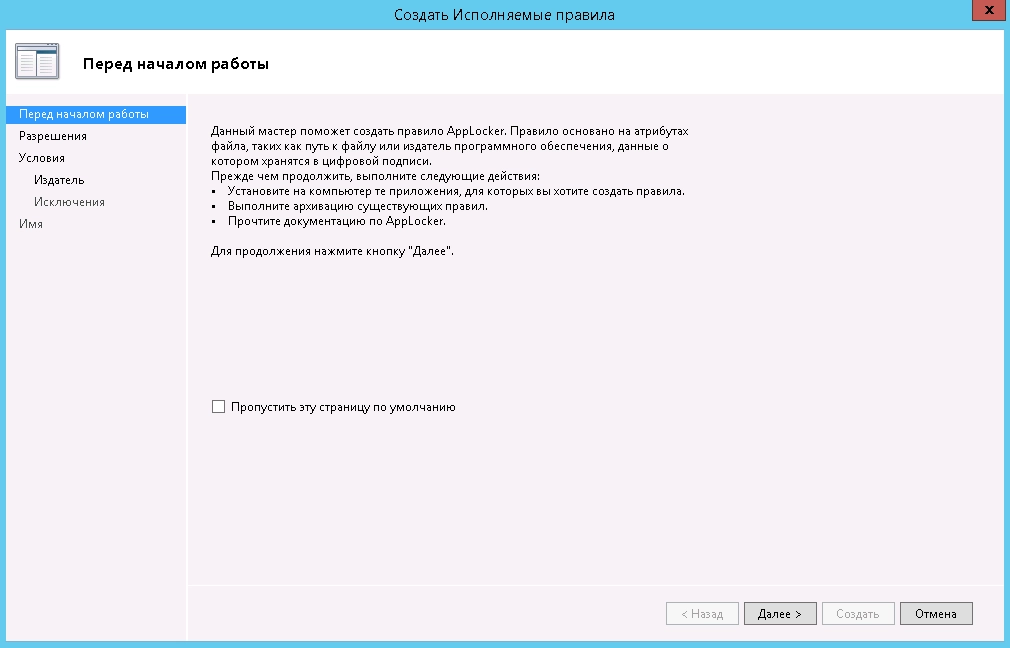

Нас приветствует "Мастер создания новых правил", Нажимаем "Далее"

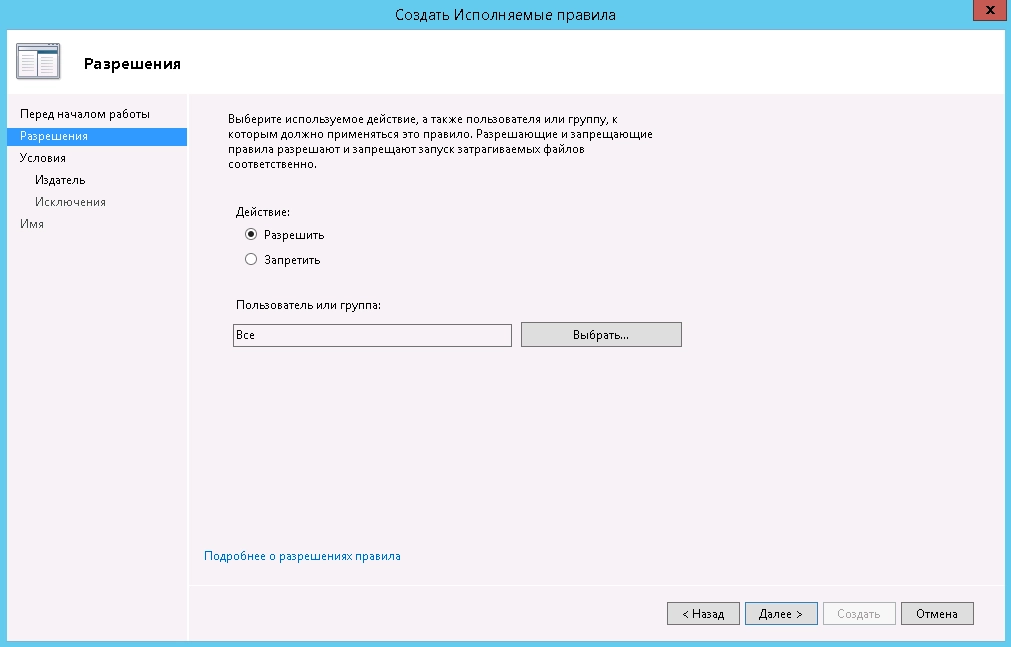

Выбираем, что мы хотим сделать, разрешить или запретить. Выбираем "Запретить".

Далее можем оставить по умолчанию "Все", или выбрать конкретную группу или пользователя.

После нажимаем "Далее"

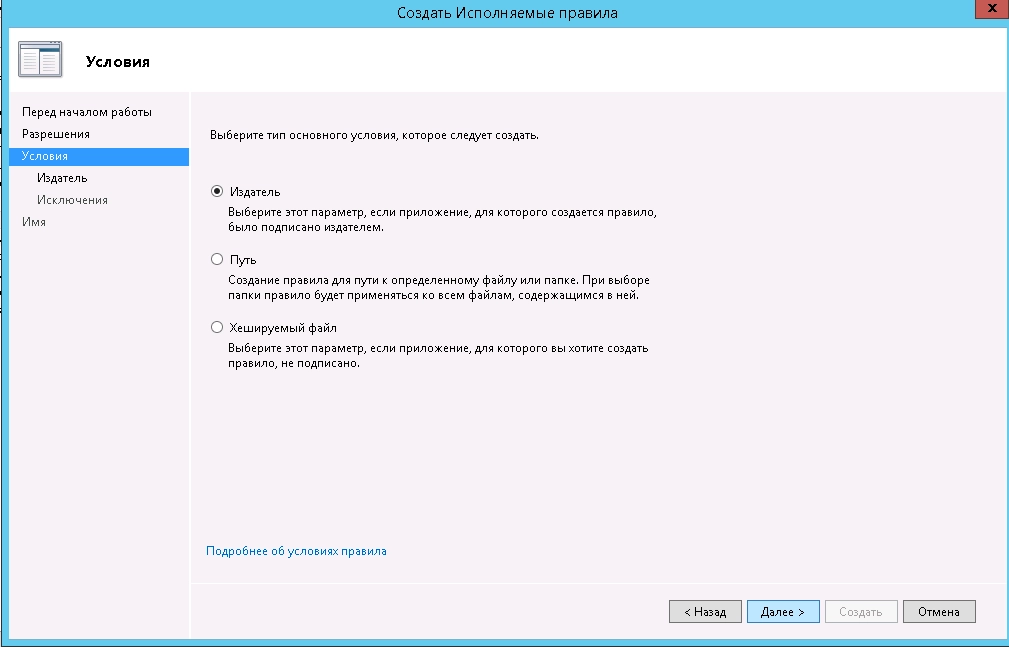

В данном окне есть несколько типов правил, я пользуюсь правилом "Издатель" и нажимаем "Далее"

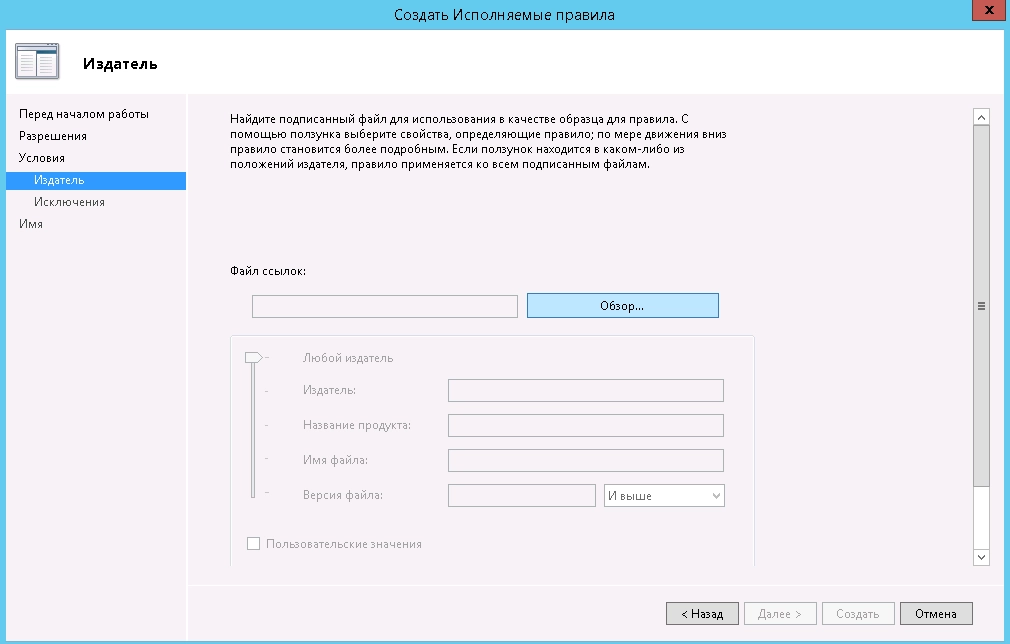

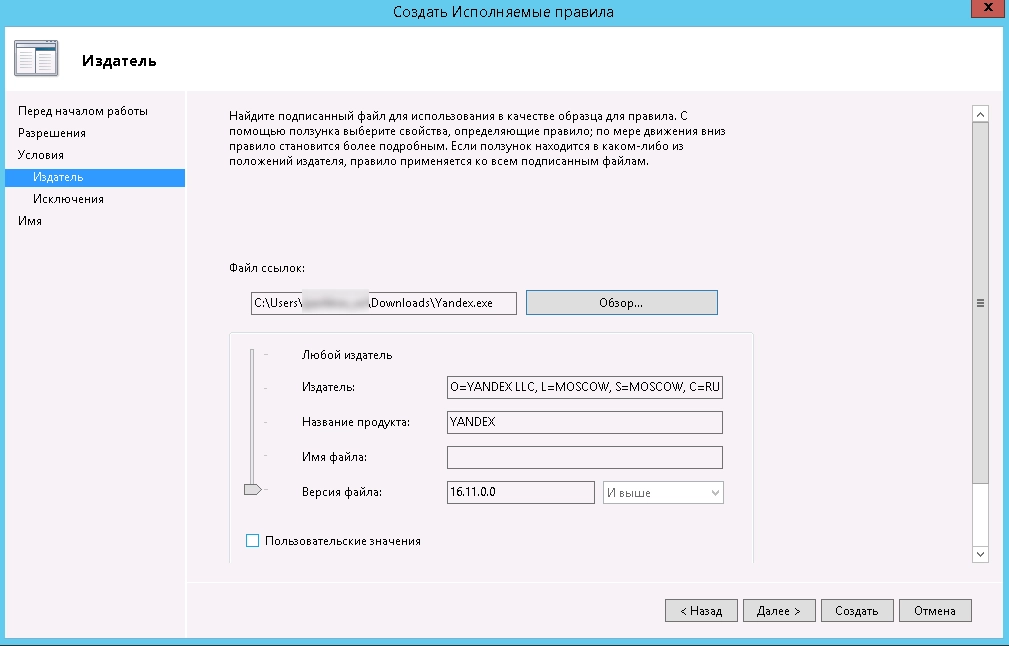

Тут выбираем файл, установщик которого мы хотим запретить

Для примера я выбрал установщик Яндекс.Браузера

Слева видим ползунок, которым можно ограничивать, выполнять все условия или поднимая выше - уменьшать кол-во проверок. Поиграйтесь ползунком - поймете что он ограничивает.

После того, как выбрали подходящий Вам вариант - нажимаем "Далее"

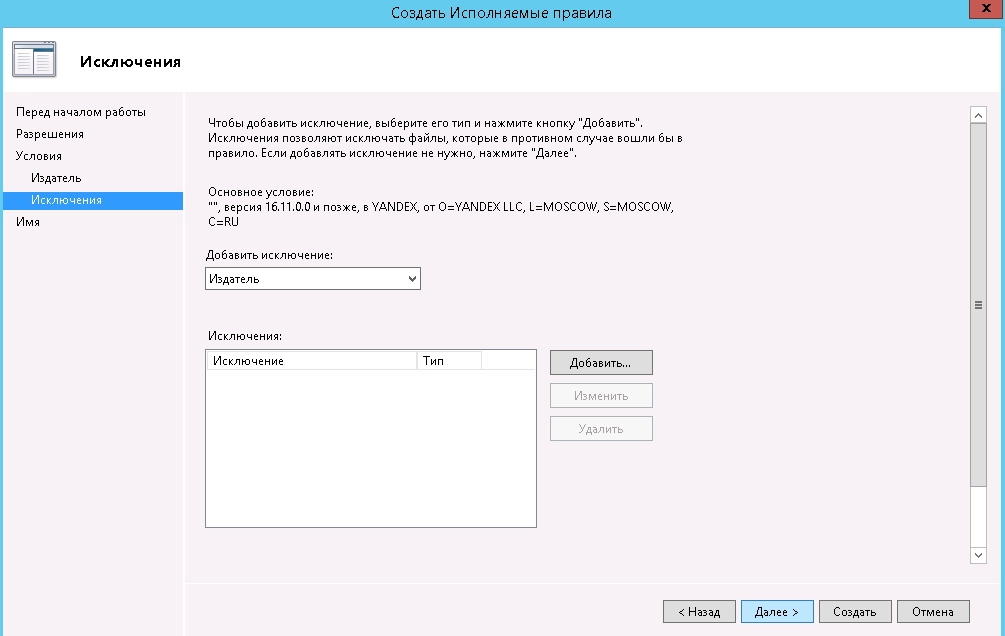

Тут можно добавить исключение. Я им не пользовался.

Ну к примеру вы запретили установку любого ПО от производителя "Яндекс", но хотите чтобы было разрешено "Яндекс.Панель", тогда необходимо добавить его в исключение кнопкой "Добавить. ", как все сделали - нажимаем "Далее"

Теперь нам осталось только дать имя нашему правилу и его описание (не обязательно). После чего нажимаем кнопку "Создать"

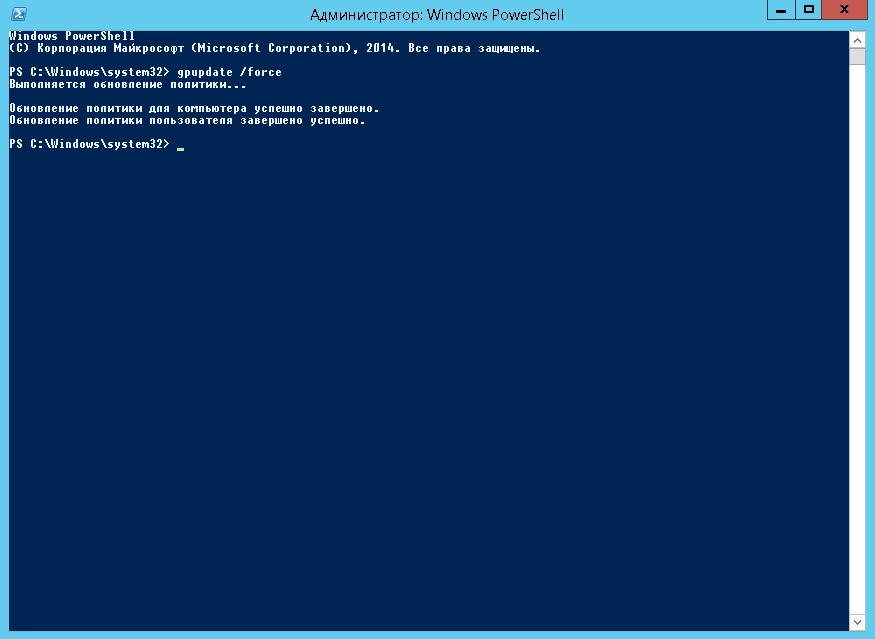

Все! Наше правило готово. Чтобы оно немедленно вступило в силу - предлагаю обновить правила политики для ПК и Пользователя.

Для этого открываем командную строку (пуск -> выполнить -> cmd или PowerShell) и пишем gpupdate /force

Дожидаемся обновления политик и можем тестировать.

Так как я применял политику только на группу "Пользователи домена", на меня она не распространяется, но если запустить установку Яндекс.Браузера от имени обычного пользователя, то мы увидим вот такую ошибку:

В этой статье рассмотрим механизм AppLocker, который позволяет блокировать запуск определенных приложений для некоторых групп пользователей.

Теория

Механизм AppLocker впервые появился в Windows 8.1 и Windows Server 2012 и позволил:

- блокировать запуск приложений;

- работать в режиме аудита, при этом приложения будут запускаться но в журнале будут появляться записи.

AppLocker позволяет блокировать запуск следующих типов файлов:

AppLocker предоставляет простой GUI-механизм на основе правил для определения того, каким приложениям разрешено запускаться конкретными пользователями и группами. Эта технология использует два типа правил:

- разрешить запуск конкретных файлов, запретив всё остальное;

- запретить запуск конкретных файлов, разрешив всё остальное.

У каждого правила может быть список исключений. Например можно создать правило «Разрешить запускать всё в каталогах C:\Windows и C:\ProgramFiles, за исключением Regedit.exe».

AppLocker может идентифицировать приложения по:

- сертификату приложения. Например разрешить запускаться только программам подписанным определенным сертификатом;

- пути к каталогу с приложениями. Например разрешить запускаться только из определенного каталога;

- хешу файла. Интересный вариант, так как если приложение будет изменено, например вирусом, то хеш его изменится и оно не запустится. Но если приложение изменится в ходе обновления, то оно тоже не запустится.

Практика

На локальном компьютере правила AppLocker могут быть определены с помощью «Локальной политики безопасности (secpol.msc)». А в домене правила можно распространять групповой политикой безопасности.

Если нажать “Настроить применения правил“, то можно выбрать к каким типам файлов применять правила. А также нужно будет указать: применять правила или вести аудит:

Если нажать на какой-нибудь типе файлов, то вы перейдете в раздел, где сможете создать правила для этого типа файлов:

Давайте создадим правила “по умолчанию” и посмотрим на них:

Появились три правила, которые разрешают:

- всем пользователям запускать приложения из Programm Files;

- всем пользователям запускать приложения из Windows;

- только администраторам запускать приложения из любых мест.

Точно также можно добавлять правила и для других типов файлов.

Правила для DLL-библиотек

Включить коллекцию DLL-правил можно перейдя на вкладку «Дополнительно». Установите флажок “Включить коллекцию правил DLL” и нажмите кнопку ОК:

Условия работы AppLocker

Для работы AppLocker нужна работающая служба «Удостоверения приложений (AppIDSvc)»:

Вмешательство операционной системы Windows 10 в процессы, происходящие на компьютере пользователя, становится все более навязчивым. Компания Microsoft объявила, что теперь во всех актуальных версиях ОС будет происходить принудительная блокировка и удаление нежелательных приложений, которые « делают систему менее стабильной и замедляют ее работу».

Блокировка программ без согласия пользователя — функция не новая, она появилась в «Защитнике Windows» еще с прошлогодним обновлением, но по умолчанию была отключена. Теперь все с точностью до наоборот — блокировка работает сразу, но владелец может от нее отказаться, если функция начнет раздражать. А это наверняка произойдет, ведь в число «нежелательных» Microsoft добавила многие программы, которыми люди пользуются регулярно.

Опытным путем выяснилось, что операционная система нещадно выпиливает приложения для скачивания торрентов, в частности популярнейший uTorrent. То же самое касается утилит для очистки системы вроде CCleaner, программ для майнинга криптовалюты и некоторых криптовалютных кошельков. Обновленной десятке не нравятся программы для автоматической установки новых драйверов, оптимизации ОС, пакетного удаления программ и генераторы ключей для их взлома.

Как отключить блокировку потенциально нежелательных приложений в Windows 10

- Откройте меню «Пуск» и начните вводить «Параметры», перейдите в соответствующий раздел.

- Выберите «Обновления и безопасность» и слева откройте вкладку «Безопасность Windows».

- Зайдите в меню «Управление приложениями/браузером» и выберите «Параметры защиты на основе репутации» >

- Во вкладке «Блокировка потенциально нежелательного ПО» снимите галочки с пунктов «Блокировать приложения» и «Блокировать скачиваемые файлы».

Подписывайтесь на наш Telegram, чтобы не пропустить крутые статьи

Читайте также: