Windows 7 вылетает из домена

Обновлено: 04.07.2024

Применяется к: Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4341920

Где найти файл Netsetup.log

Windows в файле %windir% отламывание \ \ Netsetup.log.

Ошибка 1

Попытка разрешить DNS-имя dc в присоединяемом домене не удалась. Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

Ошибка 2

Попытка устранить имя DNS контроллера домена в присоединяемом домене не удалась. Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

Ошибка 3

Была предпринята попытка операции при несущестовом сетевом подключении.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS. Кроме того, перезапустите компьютер, прежде чем пытаться присоединиться к компьютеру в домен.

Ошибка 4

Не допускается несколько подключений к серверу или общему ресурсу одного пользователя с несколькими именами пользователей. Отключите все предыдущие подключения к серверу или общему ресурсу и попробуйте еще раз.

Решение

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка 5

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, можно обновить драйвер сетевого адаптер.

Ошибка 6

В настоящее время на этом удаленном компьютере не может быть подключено больше подключений, так как подключений уже столько, сколько может принять компьютер.

Решение

Перед присоединением компьютера к домену убедитесь, что вы счистили все подключений к любым дискам.

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка может быть переходной. Повторите попытку позже. Если проблема сохраняется, проверьте состояние постоянного тока, к который подключается клиент (активные подключения, подключение к сети и так далее). При сохраняемой проблеме может потребоваться перезапустить dc.

Ошибка 7

Формат указанного имени сети недействителен.

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS. Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Ошибка 8

Служба каталогов исчерпала пул относительных идентификаторов.

Решение

Убедитесь, что контроллер постоянного тока, в котором размещен мастер операций по относительному ID (RID), является сетевым и функциональным. Дополнительные сведения см. в документе Event ID 16650:в сервере Windows идентификатор учетной записи не удалось инициализировать.

Вы можете использовать netdom query fsmo команду, чтобы определить, какая роль dc имеет главную роль RID.

Убедитесь, что Active Directory реплицируется между всеми DCs. Для обнаружения ошибок можно использовать следующую команду:

Ошибка 9

Вызов удаленной процедуры не удался и не выполняется.

Решение

Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Эта проблема также может быть вызвана одним из следующих условий:

- Сетевое устройство (маршрутизатор, брандмауэр или VPN-устройство) блокирует подключение к портам и протоколам, используемым протоколом MSRPC.

- Сетевое устройство (маршрутизатор, брандмауэр или VPN-устройство) отклоняет сетевые пакеты между клиентом, который присоединяется, и dc.

Ошибка 10

Изменение имени DNS основного домена этого компьютера на "" не удалось. Имя останется ".". Указанный сервер не может выполнять операцию.

Решение

Эта ошибка возникает при использовании пользовательского интерфейса присоединиться к домену Windows 7 или Windows Server 2008 R2 в домен Active Directory, указав целевой домен DNS. Чтобы устранить эту ошибку, см. в 2018583 Windows 7 или Windows 2008 R2 домена Server 2008отображает ошибку "Изменение имени DNS основного домена этого компьютера на "" не удалось. " .

Ошибка 1

Вы превысили максимальное количество учетных записей компьютера, которые можно создать в этом домене.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен и что квота, определяемая администратором домена, не превышается.

Чтобы присоединить компьютер к домену, учетной записи пользователя необходимо предоставить разрешение на создание объектов компьютера в Active Directory.

По умолчанию пользователь, не управляющий, может присоединиться к домену Active Directory не более 10 компьютеров.

Ошибка 2

Ошибка logon. Имя целевой учетной записи неверно.

Решение

Ошибка 3

Ошибка logon: пользователю не был предоставлен запрашиваемого типа логотипа на этом компьютере.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен. Чтобы присоединиться к компьютеру в домене, учетной записи пользователя необходимо предоставить разрешение на создание объекта компьютера в Active Directory.

Кроме того, убедитесь, что указанной учетной записи пользователя разрешено войти на локальном компьютере клиента. Для этого настройте журнал Разрешить локальное настройку в групповой политике в соответствии с конфигурацией компьютера > Windows Параметры > безопасности Параметры > локальных политик > назначения прав пользователей.

Ошибка 4

Ошибка logon: неизвестное имя пользователя или плохой пароль.

Решение

Убедитесь, что вы используете правильное имя пользователя и сочетание паролей существующей учетной записи пользователя Active Directory, когда вам будут предложены учетные данные для добавления компьютера в домен.

Ошибка 5

Сопоставление между именами учетных записей и ИД безопасности не было сделано.

Решение

Эта ошибка, скорее всего, является переходной ошибкой, которая регистрируется при вступивании домена в поиске целевого домена, чтобы определить, была ли уже создана учетная запись компьютера с учетной записью, которая соответствует этому, или же операция при подсоединение должна динамически создать учетную запись компьютера в целевом домене.

Ошибка 6

Недостаточное хранилище доступно для выполнения этой операции.

Решение

Ошибка 7

Учетная запись не разрешена для входа с этой станции.

Решение

Эта проблема связана с несоответствием параметров подписи SMB между клиентского компьютера и dc, который в настоящее время связаться для операции пользования доменом присоединиться. Просмотрите следующую документацию для дальнейшего изучения текущих и рекомендуемых значений в вашей среде:

281648 ошибки: учетная запись не разрешена для входа с этой станции 823659 проблемы с клиентом, службой и программой могут возникнуть при изменении параметров безопасности и назначений прав пользователей

Ошибка 8

Учетная запись, указанная для этой службы, отличается от учетной записи, указанной для других служб, работающих в том же процессе.

Решение

Убедитесь, что в dc, через который вы пытаетесь присоединиться к домену, запущена Windows time.

С ошибкой "Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом" время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа "Компьютер" и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ - это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант - это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

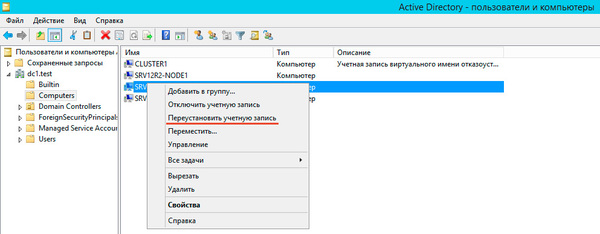

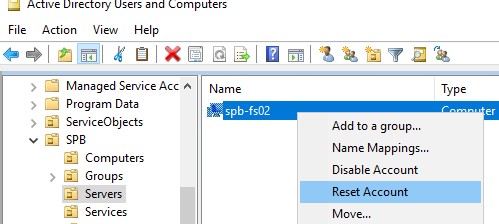

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

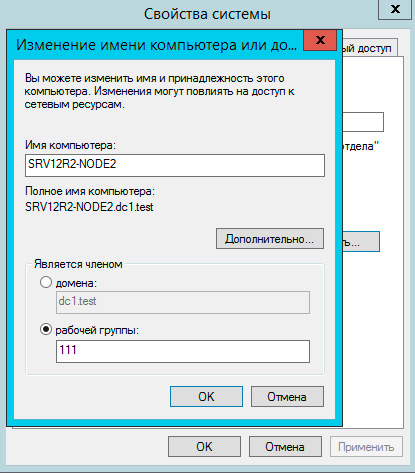

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

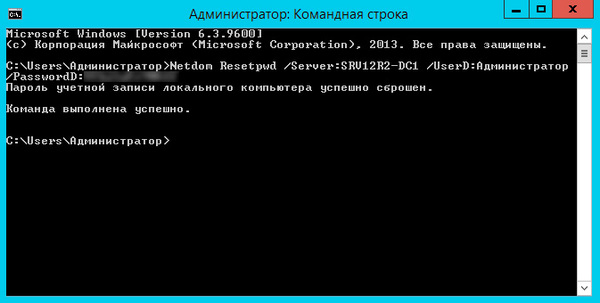

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

- Server - имя любого доменного контроллера

- UserD - имя учетной записи администратора домена

- PasswordD - пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

- Server - имя любого контроллера домена

- Credential - имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное - правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Отваливаются компьютеры из домена

Появились проблемы в работе КД. Некоторые машины при выполнении в командной строке команды.

Как через командную строку выполнить команду на все компьютеры домена

Есть домен. 30 ПК. Установлен принтер в ручную на всех компьютерах. Это было сделано ещё до.

Компьютеры отваливаются от сети

Привет всем! Помогите справится с вирусом. Ситуация следующая: Каждое утро примерно с 8 до 12.

Вообще после чего стали отваливаться?

Добавлено через 43 секунды

К интернету - это как? Как ходят в инет то? Не молчи, а то народ волнуется.

для HotBeer: для учетку какую? ПОльзователя или компьютера?

для shadow99:

каждый ставил отдельно. Но это было 2 мес назад, с тех пор все работало, а отваливаются регулярно последнюю неделю как .

Я и сам волнюсь. Так и с работы вылететь можно . Спасите, помогите!

вывести комп из домена - на сервере создать учетку под новым именем - комп завести обратно в домен - войти под новой учеткой. в инет ходят через линуксовый шлюз, который, конечно же в домене (192.168.0.254) Но инет - это дело десятое, наладить бы ЛВС.

nik-vp, в домене как? Авторизация доменная? локальная? ваще без авторизации? Я ж не спроста эти вопросы задаю.

Добавлено через 45 секунд

конечно же в домене (192.168.0.254) - это не домен, это адрес, и максимум что он описывает - это подсеть.

shadow99, извините, конечно же шлюз не в домене, вход локальный.

Коммутатор менял, Dr.Web CureIt для проверки запускал. НИЧЕГО НЕ ОБНАРУЖЕНО!

Добавлено через 3 минуты

ПРавда, кое-какие трояны обнаружены, но не системном диске, а на файловом архиве.

Добавлено через 52 секунды

если поставить пинг в 10000 пакетов до сервака, пакеты пропадают?

Добавлено через 15 секунд

вообще, когда в домен войти не могут пинги есть?

- У контроллера домена адрес статический;

- netstat -a? Запущу сразу на отвалившемся компе. Пока все, вроде, в сети. Но не надолго, я уверен.

- Антивирусы по компам - Security Essentials (бесплатный сыр . );

- пинг в 10000 пакетов до сервака не пробовал. Запущу сразу на отвалившемся компе. Пока все, вроде, в сети. А что это даст?

Давай попробуем ответить на самый первый и самый простой вопрос "Отваливается сеть или домен?" Согласен, что надо начинать с локализации проблемы? Т.к. домен перестает быть доступным (и нет политик запрещающих доступ к домену после какого-то времени) и при этом шлюз в инет НИКОИМ образом не связан с доменом (стоит Линукс, а не MS ISA), то похоже что валится сеть. В сети может валиться: коммутатор (сгорел, съехала крыша, уборщица со шваброй интенсивно протирающая полы), DHCP (съехала крыша, компы передрались за айпишники), сама винда на рабочих станциях благодаря супернужным обновлениям от мелкомягких, опять таки винда на станциях благодаря атаке какой-нить хрени типа Конфликера.

Итак, первое-наперво проверить наличие пинга до сервака в момент отваливания компов, проверить настройки самой винды (фаерволы, "сетевые места" в случае семерки) и вывести машину из домена и снова ее вогнать в него. Второе - поставить антивирус типа Kaspersky for Workstations и смотреть вирусы и обращения из сети к компу. Третье - удостовериться, что хаб жив и что на нем не скачет питание. Четвертое, удостовериться, что система рубится не обновлениями.

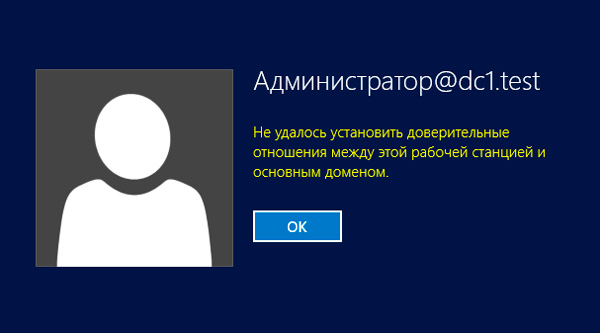

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

![]()

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

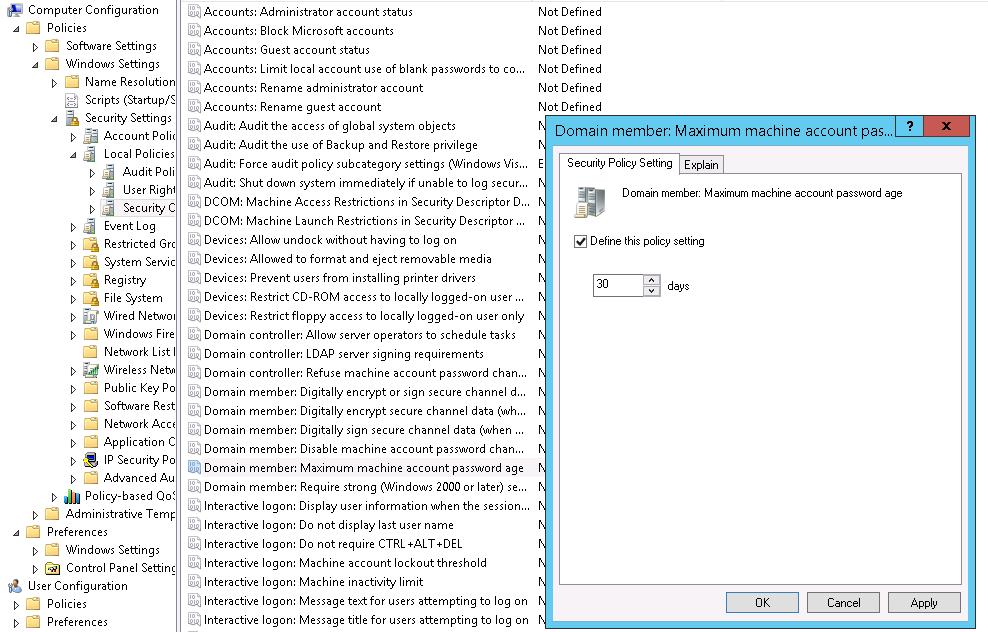

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Или сбросить учетную запись компьютера:

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

Читайте также: