Windows authentication iis как включить

Обновлено: 05.07.2024

Вы можете контролировать доступ к вашему порталу при помощи встроенной аутентификации Windows (IWA). При использовании IWA учетные данные управляются с помощью Microsoft Windows Active Directory. Выполняя вход на веб-сайт портала, пользователи тем самым открывают этот веб-сайт, используя те же учетные записи, которые они использовали для входа в Windows .

Для использования интегрированной аутентификации Windows (IWA) необходим ArcGIS Web Adaptor (IIS) , развернутый на веб-сервере Microsoft IIS . Вы не можете использовать ArcGIS Web Adaptor (Java Platform) для выполнения встроенной аутентификации Windows (IWA). Если этого еще не сделано, установите и настройте ArcGIS Web Adaptor (IIS) для работы с порталом.

Примечание:

Чтобы использовать проверку подлинности веб-уровня с интегрированным сайтом ArcGIS Server , необходимо отключить проверку подлинности веб-уровня (включая проверку подлинности клиентского сертификата) и включить анонимный доступ к ArcGIS Web Adaptor , настроенному с помощью вашего сайта ArcGIS Server , до интеграции с порталом. Хотя это может показаться нелогичным, но это необходимо, чтобы сайт был свободен для интеграции с порталом и мог считать пользователей и роли из портала. Если на сайте ArcGIS Server не используется аутентификация на веб-уровне, никаких действий не требуется. Подробные инструкции по добавлению сервера к вашему порталу см. в разделе Интеграция сайта ArcGIS Server с порталом.

Для настройки IWA с вашим порталом выполните следующие действия:

Настройка портала на использование Windows Active Directory

Примечание:

При помощи хранилища удостоверений Active Directory ArcGIS Enterprise поддерживает аутентификацию из нескольких доменов в одном лесу, но не предоставляет аутентификацию между несколькими лесами. Для поддержки корпоративных пользователей из нескольких лесов требуется провайдер идентичности SAML.

Обновление хранилища аутентификаций портала

Затем обновите хранилище аутентификаций вашего портала, чтобы использовались учетные записи и группы Windows Active Directory.

В большинстве случаев вам будет необходимо изменить только значения для параметров userPassword и user . Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкнете Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра адреса электронной почты и полного имени учетных записей Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

В тех редких случаях, когда Windows Active Directory чувствительна к регистру, установите для параметра caseSensitive значение "true" .

В большинстве случаев вам будет необходимо изменить только значения для параметров userPassword и user . Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкнете Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

Настройка дополнительных параметров хранилища аутентификаций

При необходимости вы можете изменить дополнительные параметры конфигурации хранилища аутентификаций с помощью API администрирования каталогов ArcGIS Portal. С помощью этих параметров можно настроить, будут ли автоматически обновляться группы при входе на портал пользователя организации, установить интервал обновления участников, а также задать, будет ли производиться проверка форматов разных имен пользователей. Более подробно см. в разделе Обновление хранилища аутентификаций.

Добавление пользователей из корпоративной системы на портал

По умолчанию корпоративные пользователи могут работать с веб-сайтом портала. Однако они могут лишь просматривать элементы, открытые для всех пользователей организации. Это связано с тем, что корпоративные учетные записи не были добавлены на портал, и им не были выданы права доступа.

Добавьте учетные записи на портал одним из следующих методов:

-

(однократно, в пакетном режиме с использованием файла CSV или из существующих корпоративных групп)

Рекомендуется назначить хотя бы одну корпоративную учетную запись в качестве Администратора портала. Это можно сделать, выбрав роль Администратор при добавлении учетной записи. Теперь, когда у вас появилась дополнительная учетная запись администратора портала, вы можете назначить учетной записи главного администратора роль Пользователя или удалить ее. Более подробно см. в разделе О учетной записи главного администратора.

После того как вы добавите учетные записи и выполните перечисленные ниже шаги, пользователи смогут входить в организацию и работать с ее ресурсами.

Настройка ArcGIS Web Adaptor для работы с IWA

Чтобы настроить ArcGIS Web Adaptor на использование IWA, выполните следующие действия:

- Откройте Internet Information Server (IIS) Manager.

- На панели Подключения найдите и разверните вебсайт, на котором размещен ArcGIS Web Adaptor .

- Щелкните на имени ArcGIS Web Adaptor . По умолчанию – arcgis .

- Дважды щелкните Аутентификация на панели Home .

- Выберите Анонимная проверка подлинности и щелкните Отключить .

- Выберите Аутентификация Windows и щелкните Включить .

- Закройте Internet Information Server (IIS) Manager.

Проверка доступности портала с помощью IWA

Чтобы проверить, используя IWA, есть ли доступ к порталу, выполните следующие действия:

Запрет создания собственных учетных записей пользователями

Запретите создание собственных учетных записей пользователями, отключив эту возможность в настройках организации.

Настройка аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах

Не работает аутентификация операционной системы (windows) через IIS при использовании тонкого клиента или веб-клиента.

С точки зрения пользователей, будет видно окно с запросом логина и пароля.

Проблема может заключаться в том, что методы операционной системы в силу различных причин возвращают описание текущего пользователя сеанса в таком представлении, которое не совпадает ни с одним пользователем в списке пользователей информационной базы 1С

Решение проблемы

На сервере 1С включить технологический журнал, используя следующую настройку:

Воспроизвести ситуацию с неудачной аутентификацией операционной системы. Авторизоваться под пользователем операционной системы, указанным в свойствах пользователя 1С.

Открыть технологический журнал рабочего процесса и найти событие EXCP со следующим описанием: "Идентификация пользователя не выполнена

Неправильное имя или пароль пользователя"

Обратите внимание на предшествующее ему событие CONN и значение свойства DstUserName2 - именно в таком виде пользователь должен быть указан в свойствах пользователя информационной базы.

Заменить значение свойства "Пользователь" пользователя информационной базы согласно следующему формату "\\" + [Имя пользователя из свойства DstUserName2 без скобок].

Проверить работоспособность аутентификации средствами операционной системы, войдя в информационную базу, используя веб-клиент.

Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

В некоторых случаях, несмотря на корректно указанного пользователя операционной системы в пользователе информационной базы, при попытке входа в опубликованную базу через браузер аутентификация операционной системы не проходит. Такая ситуация может возникать, если веб-сервер IIS и сервер 1с находятся на разных машинах. В таком случае в технологическом журнале рабочего процесса можно наблюдать следующую картину:

При возникновении такой ситуации необходимо проверить следующие настройки:

1) Убедиться, что процессы сервера 1С запущены от имени доменной учетной записи, входящей в группу Domain Users.

2) Убедиться, что веб-сервер IIS настроен корректно.

В публикации информационной базы найти настройки аутентификации

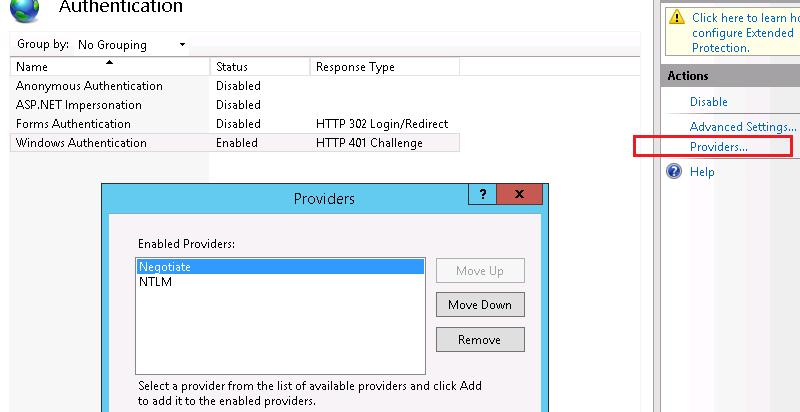

В настройках аутентификации отключить анонимную аутентификацию и включить Windows-аутентификацию. В Windows-аутентификации упорядочить доступных провайдеров так, чтобы на первом месте был Negotiate.

Пул приложений публикации не нуждается в настройках, в нем можно оставить все по умолчанию.

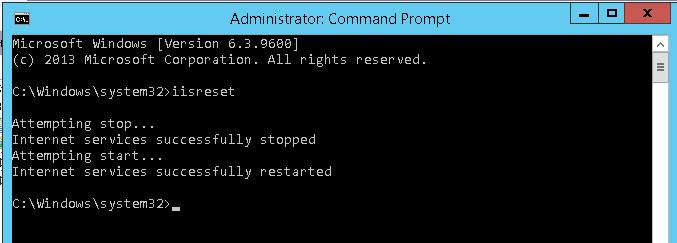

После изменения настроек перезапустить веб-сервер с помощью команды iisreset в командной строке.

3) Убедиться, что в контроллере домена в свойствах компьютера, на котором запущен веб-сервер, на вкладке делегирование установлено "Доверять компьютеру делегирование любых служб (только Kerberos)"

Для этого откройте оснастку Active Directory Users and Computers (dsa.msc), в компьютерах найдите веб-сервер, перейдите в его свойства и на вкладке Делегирование установить значение "Доверять компьютеру делегирование любых служб (только Kerberos)" и нажать применить.

4) Убедиться, что на клиенте в свойствах обозревателя разрешена встроенная проверка подлинности Windows.

После выполнения всех действий необходимо перезагрузить клиентский компьютер (рабочие серверы перезагрузки не требуют) и убедиться, что аутентификация операционной системы успешно выполняется.

Важно: аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах в тонком клиенте работает, начиная с версии 8.3.10.2620 (для тестирования).

Пошаговая инструкция по настройке на веб-сайте IIS на Windows Server 2012 R2 прозрачной авторизации доменных пользователей в режиме SSO (Single Sign-On) по протоколу Kerberos.

На веб сервере запустите консоль IIS Manager, выберите нужный сайт и откройте раздел Authentication. Как вы видите, по умолчанию разрешена только анонимная аутентификация (Anonymous Authentication). Отключаем ее и включаем Windows Authentication (IIS всегда сначала пытается выполнить анонимную аутентификацию).

Открываем список провайдеров, доступных для Windows аутентификации (Providers). По умолчанию доступны два провайдера: Negotiate и NTLM. Negotiate – это контейнер, который в качестве первого метода проверки подлинности использует Kerberos, если эта аутентификация не удается, используется NTLM. Необходимо, чтобы в списке провайдеров метод Negotiate стоял первым.

Предположим, у нас имеется ферма IIS серверов. В этом случае оптимально создать отдельную учетную запись в AD и привязать SPN записи к ней. Из-под этой же учетной записи будут запускать целевой Application Pool нашего сайта.

Создадим доменную учетную запись iis_service. Убедимся, что SPN записи для этого объекта не назначены (атрибут servicePrincipalName пустой).

Таким образом, мы разрешим этой учетной записи расшифровывать тикеты Kerberos при обращении пользователей к данным адресам и аутентифицировать сессии.

Проверить настройки SPN у учетной записи можно так:

setspn /l iis_service

Следующий этап – настройка в IIS Application Pool для запуска из-под созданной сервисной учетной записи.

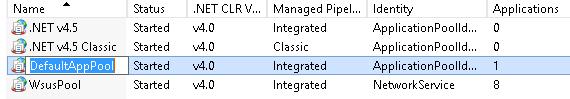

Выберите Application Pool сайта (в нашем примере это DefaultAppPool).

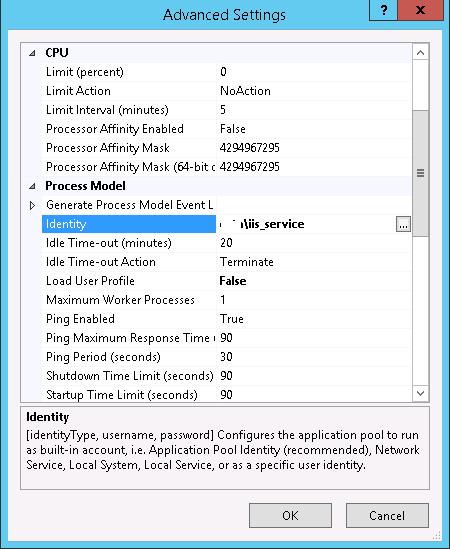

Откройте раздел настроек Advanced Settings и перейдите к параметру Identity.

Измените его с ApplicationPoolIdentity на contoso\iis_service.

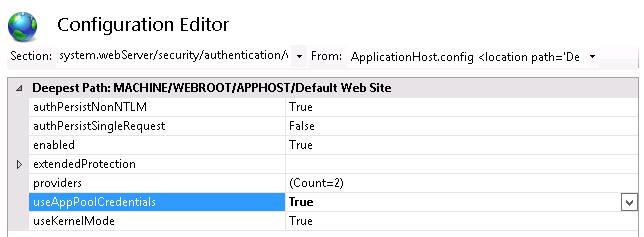

Затем в консоли IIS Manager перейдите на свой сайт и выберите секцию Configuration Editor.

В выпадающем меню перейдите в раздел system.webServer > security > authentication > windowsAuthentication

Измените useAppPoolCredentials на True.

Тем самым мы разрешим IIS использовать доменную учетку для расшифровки билетов Kerberos от клиентов.

Перезапустим IIS командой:

Аналогичную настройку нужно выполнить на всех серверах веб-фермы.

Примечание. В моем примере, на IE11 сразу авторизоваться не получилось. Пришлось добавить адрес в доверенные и в настройках Trusted Zones Sites выставить значение параметра User Authentication -> Logon на Automatic logon with current user name and passwordЗапускаем Fiddler, в браузере открываем целевой сайт. В левом окне находим строку обращения к сайте. Справа переходим на вкладку Inspectors. Строка Authorization Header (Negotiate) appears to contain a Kerberos ticket, говорит о том, что для авторизации на IIS сайте использовался протокол Kerberos.

Хотите узнать, как настроить базовую аутентификацию на сервере IIS? В этом учебнике мы собираемся настроить базовую аутентификацию на сервере IIS.

• Windows 2012 R2

• Windows 2016

• Windows 2019

Список оборудования

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Как Amazon Associate, я зарабатываю от квалификационных покупок.

Windows Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников для Windows.

Учебник IIS - Базовая аутентификация

На менеджере сервера включите функцию безопасности IIS под названием: Базовая аутентификация.

Запустите приложение под названием: IIS Manager.

В приложении IIS Manager доступ к веб-сайту и выберите каталог, который вы хотите защитить.

В правой части экрана доступ к опции под названием: Аутентификация.

Отключите анонимную аутентификацию в выбранном каталоге.

Включите базовую аутентификацию в выбранном каталоге.

Дополнительно используйте командную строку для обеспечения базовой аутентификации.

В нашем примере мы настроили сервер IIS для использования базового типа проверки подлинности.

В нашем примере мы настроили сервер IIS, чтобы требовать проверки подлинности для доступа к каталогу.

Как администратор создайте учетную запись локального пользователя.

В нашем примере мы создали локаную учетную запись пользователя под названием GOHAN.

Чтобы протестировать установку, откройте браузер Chrome и попробуйте получить доступ к защищенному каталогу.

Читайте также: