Windows server 2003 настройка ad

Обновлено: 03.07.2024

В этой статье описывается установка и настройка новой установки Active Directory в лабораторной среде, которая включает Windows Server 2003 и Active Directory.

Применяется к: Windows Server 2003

Исходный номер КБ: 324753

Для этого в лаборатории вам потребуется два сетевых сервера Windows Server 2003.

Создание Active Directory

После установки Windows Server 2003 на отдельном сервере запустите мастер Active Directory для создания нового леса или домена Active Directory, а затем преобразуйте компьютер Windows Server 2003 в первый контроллер домена в лесу. Чтобы преобразовать компьютер Windows Server 2003 в первый контроллер домена в лесу, выполните следующие действия:

Вставьте Windows Server 2003 CD-ROM в диск CD-ROM компьютера или DVD-диск.

Щелкните контроллер домена для нового домена, а затем нажмите кнопку Далее.

Щелкните Домен в новом лесу, а затем нажмите кнопку Далее.

Укажите полное имя DNS для нового домена. Обратите внимание, что, поскольку эта процедура используется для лабораторной среды и вы не интегрировали эту среду в существующую инфраструктуру DNS, для этого параметра можно использовать нечто общее, например mycompany.local. Щелкните кнопку Далее.

Установите расположение базы данных и файла журнала по умолчанию в папке c: winnt ntds, а затем нажмите кнопку Далее.

Установите расположение папки Sysvol для параметра c: winnt sysvol и нажмите кнопку Далее.

Щелкните Разрешения, совместимые только с серверами или операционными системами Windows 2000 или Windows Server 2003, а затем нажмите кнопку Далее.

Так как это лабораторная среда, оставьте пароль администратора режима восстановления служб Directory пустым. Обратите внимание, что в полной производственной среде этот пароль устанавливается с помощью безопасного формата пароля. Щелкните кнопку Далее.

Просмотрите выбранные параметры и подтвердите их, а затем нажмите кнопку Далее.

Продолжается установка Active Directory. Обратите внимание, что эта операция может занять несколько минут.

При запросе перезапустите компьютер. После перезапуска компьютера подтвердите, что были созданы записи расположения службы системы доменных имен (DNS) для нового контроллера домена. Чтобы подтвердить, что записи расположения службы DNS созданы, выполните следующие действия:

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

Чтобы создать нового пользователя, выполните следующие действия:

Щелкните созданное доменное имя, а затем разойдите содержимое.

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

Войдите на компьютер, который необходимо добавить в домен.

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

Перезапустите компьютер, если вам будет предложено это сделать.

Устранение неполадок. Нельзя открыть оснастку Active Directory

Дополнительные сведения о настройке DNS на Windows Server 2003 см. в дополнительных сведениях о настройке DNS для доступа к Интернету в Windows Server 2003.

Установка контроллера домена на Windows Server 2003.

AD объединяет логическую и физическую структуру сети. Логическая структура AD состоит из следующих элементов:

К физической структуре относятся следующие элементы:

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. AD использует только контроллеры доменов. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена. Схема и данные конфигурации реплицируются во все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в глобальный каталог (GC). Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится GC, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (который реплицируется только между серверами GC), а также все объекты каталога и свойства для своего домена.

Контроллеры домена могут иметь разные роли хозяев операций. Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами.

Существует пять ролей хозяина операций, которые могут быть назначены одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, другие на уровне домена.

В каждом лесе AD существуют следующие роли:

Эти роли, общие для всего леса в целом и являются в нем уникальными.

В каждом домене AD обязательно существуют следующие роли:

Эти роли, общие для всего домена и должны быть в нем уникальны.

Роли хозяев операций назначаются автоматически первому контроллеру в домене, но могут быть в дальнейшем переназначены вами. Если в домене только один контроллер, то он выполняет все роли хозяев операций сразу.

Не рекомендуется разносить роли хозяина схемы и хозяина именования доменов. По-возможности назначайте их одному контроллеру домена. Для наибольшей эффективности желательно, чтобы хозяин относительных идентификаторов и эмулятор PDC также находились на одном контроллере, хотя при необходимости эти роли можно разделить. В большой сети, где большие нагрузки снижают быстродействие, хозяин относительных идентификаторов и эмулятор PDC должны быть размещены на разных контроллерах. Кроме того, хозяин инфраструктуры не рекомендуется размещать на контроллере домена, хранящем глобальный каталог.

Инсталляция контроллера домена (DC) на базе Windows Server 2003 с помощью мастера установки Active Directory

Установка контроллера домена производится с помощью мастера Active Directory Installation Wizard. Чтобы повысить статус сервера до контроллера домена необходимо убедиться в выполнении всех необходимых для этого требований:

- На сервере должен быть хотя бы один раздел NTFS для размещения системного тома SYSVOL.

- Сервер должен иметь доступ к DNS серверу. Желательно установить службу DNS на этом же сервере. Если используется отдельный сервер, то необходимо убедиться, что он поддерживает ресурсные записи Service Location (RFC 2052) и протокол Dynamic Ups (RFC 2136).

- Необходимо иметь учётную запись с правами локального администратора на сервере.

Рассмотрим подробно повышение роли сервера до контроллера домена Active Directory по шагам:

Основы управления доменом Active Directory

Ряд средств в оснастках Microsoft Management Console (MMC) упрощает работу с Active Directory.

Active Directory Users and Computers

По умолчанию консоль Active Directory Users and Computers работает с доменом, к которому относится Ваш компьютер. Вы можете получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому домену. Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск.

Получив доступ к домену вы увидите стандартный набор папок:

Некоторые папки консоли по умолчанию не отображаются. Чтобы вывести их на экран, выберите в меню View (Вид) команду Advanced Features (Дополнительные функции). Вот эти дополнительные папки:

Вы можете самостоятельно добавлять папки для организационных подразделений в дерево AD.

- Введите имя, инициал и фамилию пользователя в соответствующих полях. Эти данные потребуются для создания отображаемого имени пользователя.

- Отредактируйте полное имя. Оно должно быть уникальным в домене и иметь длину не более 64 символов.

- Введите имя для входа. С помощью раскрывающегося списка выберите домен, с которым будет связана учетная запись.

- При необходимости измените имя пользователя для входа в системы с ОС Windows NT 4.0 или более ранними версиями. По умолчанию в качестве имени для входа в системы с предыдущими версиями Windows используются первые 20 символов полного имени пользователя. Это имя также должно быть уникальным в домене.

- Щёлкните Next (Далее). Укажите пароль для пользователя. Его параметры должны соответствовать вашей политике паролей;

Учётные записи позволяют хранить контактную информацию пользователей, а так же информацию об участии в различных доменных группах, путь к профилю, сценарий входа, путь домашней папки, список компьютеров, с которых пользователю разрешён вход в домен и т.д.

Сценарии входа определяют команды, выполняемые при каждом входе в систему. Они позволяют настроить системное время, сетевые принтеры, пути к сетевым дискам и т.д. Сценарии применяются для разового запуска команд, при этом параметры среды, задаваемые сценариями, не сохраняются для последующего использования. Сценариями входа могут быть файлы сервера сценариев Windows с расширениями .VBS, .JS и другие, пакетные файлы с расширением .ВАТ, командные файлы с расширением .CMD, программы с расширением .ЕХЕ.

Можно назначить каждой учетной записи свою домашнюю папку для хранения и восстановления файлов пользователя. Большинство приложений по умолчанию открывают домашнюю папку для операций открытия и сохранения файлов, что упрощает пользователям поиск своих данных. В командной строке домашняя папка является начальным текущим каталогом. Домашняя папка может располагаться как на локальном жестком диске пользователя, так и на общедоступном сетевом диске.

К доменным учётным записям компьютеров и пользователей могут применяться групповые политики. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, разрешениями и возможностями пользователей и компьютеров. Групповая политика позволяет:

- создавать централизованно управляемые специальные папки, например My Documents (Мои документы);

- управлять доступом к компонентам Windows, системным и сетевым ресурсам, инструментам панели управления, рабочему столу и меню Start (Пуск);

- настроить сценарии пользователей и компьютеров на выполнение задачи в заданное время;

- настраивать политики паролей и блокировки учетных записей, аудита, присвоения пользовательских прав и безопасности.

Помимо задач управления пользовательскими учётными записями и группами существует масса других задач управления доменом. Для этого служат другие оснастки и приложения.

Для управления объектами AD существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

Так же существуют средства поддержки Active Directory:

Как видно из этой статьи объединение групп компьютеров в домены на базе Active Directory позволяет существенно снизить издержки административных задач за счёт централизации управления доменными учётными записями компьютеров и пользователей, а так же позволяет гибко управлять правами пользователей, безопасностью и массой других параметров. Более подробные материалы по организации доменов можно найти в соответствующей литературе.

Теперь, когда мы установили Windows Server 2003 на нашей виртуальной машине, установили исправления с помощью пакета обновления 2 (SP2), установили антивирус и настроили DNS, пришло время настроить Active Directory с помощью dcpromo.

Нажмите на Далее. В следующем окне вы получите предупреждение о проблемах сопоставимости со старыми операционными системами. Улучшенные параметры безопасности в Windows Server 2003 влияют на более старые версии Windows, такие как Windows 95 и Windows NT 4.0 SP3 и более ранние версии.

После прочтения и обдумывания последствий нажмите «Далее». На следующем экране вы получите два варианта. Первый вариант спрашивает вас, хотите ли вы, чтобы сервер стал контроллером домена для нового домена или вы хотите, чтобы сервер был дополнительным контроллером домена для существующего домена:

Вариант второй: дочерний домен в существующем доменном дереве. Выберите эту опцию, если вы хотите, чтобы домен был дочерним по сравнению с существующим доменом. Вариант третий: Доменное дерево в существующем лесу. Если вы не хотите ничего из вышеперечисленного, выберите эту опцию.

В нашем случае выберите первый вариант и нажмите «Далее». На следующем экране нам нужно ввести полное DNS-имя для нового домена:

Выберите имя и нажмите «Далее». На следующем экране вам нужно выбрать место, где вы хотите хранить базу данных и файлы журналов. Для лучшей производительности храните их на отдельных дисках.

Далее откроется окно «Общий том системы». Здесь вам нужно выбрать место, где вы хотите хранить файлы SYSVOL. Эта папка содержит публичные файлы домена и реплицируется на все контроллеры домена в домене.

Выберите местоположение папки и нажмите «Далее». В следующем окне появится диагностика регистрации DNS. Здесь, скорее всего, вы получите «Диагностика не удалась», и она даст вам три варианта. Первый вариант позволит вам снова выполнить диагностику DNS, если вы исправили проблему.

Несмотря на то, что мы уже установили DNS на этом сервере, мы не настроили ни одну из его служб, поэтому мы выберем опцию Установить и настроить DNS-сервер на этом компьютере и настроить этот компьютер на использование этого DNS-сервера в качестве предпочитаемого DNS-сервера.

В следующем окне вам нужно выбрать, какой тип или разрешения вы хотите для пользователей и групповых объектов. Здесь вы получите два варианта. Первые параметры следует выбирать, если вы запускаете серверные программы на серверах, предшествующих Windows 2000. Выберите вариант два, если вы используете Windows Server 2000 и Windows Server 2003 только в своем домене.

В следующем окне необходимо ввести пароль администратора режима восстановления служб каталогов. Этот пароль используется при запуске компьютера в режиме восстановления служб каталогов. Эта учетная запись отличается от учетной записи администратора домена.

Введите выбранный вами пароль и нажмите Далее. Далее вы получите сводку всех параметров, выбранных вами в мастере Active Directory. Помните, что пароль учетной записи администратора домена совпадает с текущим паролем локального администратора.

кормовойЧерез несколько минут Active Directory должен быть установлен.

Нажмите Finish и перезапустите сервер. Установка Active Directory должна быть завершена.

В этой статье описывается установка и настройка новой установки Active Directory в лабораторной среде, которая включает Windows Server 2003 и Active Directory.

Применяется к: Windows Server 2003

Исходный номер КБ: 324753

Для этого в лаборатории вам потребуется два сетевых сервера Windows Server 2003.

Создание Active Directory

После установки Windows Server 2003 на отдельном сервере запустите мастер Active Directory для создания нового леса или домена Active Directory, а затем преобразуйте компьютер Windows Server 2003 в первый контроллер домена в лесу. Чтобы преобразовать компьютер Windows Server 2003 в первый контроллер домена в лесу, выполните следующие действия:

Вставьте Windows Server 2003 CD-ROM в диск CD-ROM компьютера или DVD-диск.

Щелкните контроллер домена для нового домена, а затем нажмите кнопку Далее.

Щелкните Домен в новом лесу, а затем нажмите кнопку Далее.

Укажите полное имя DNS для нового домена. Обратите внимание, что, поскольку эта процедура используется для лабораторной среды и вы не интегрировали эту среду в существующую инфраструктуру DNS, для этого параметра можно использовать нечто общее, например mycompany.local. Щелкните кнопку Далее.

Примите имя домена NetBIOS по умолчанию (это "mycompany", если вы использовали предложение на шаге 6). Щелкните кнопку Далее.

Установите расположение базы данных и файла журнала по умолчанию в папке c: \ winnt \ ntds, а затем нажмите кнопку Далее.

Установите расположение папки Sysvol для параметра c: \ winnt \ sysvol и нажмите кнопку Далее.

Щелкните Разрешения, совместимые только с серверами или операционными системами Windows 2000 или Windows Server 2003, а затем нажмите кнопку Далее.

Так как это лабораторная среда, оставьте пароль администратора режима восстановления служб Directory пустым. Обратите внимание, что в полной производственной среде этот пароль устанавливается с помощью безопасного формата пароля. Щелкните кнопку Далее.

Просмотрите выбранные параметры и подтвердите их, а затем нажмите кнопку Далее.

Продолжается установка Active Directory. Обратите внимание, что эта операция может занять несколько минут.

При запросе перезапустите компьютер. После перезапуска компьютера подтвердите, что были созданы записи расположения службы системы доменных имен (DNS) для нового контроллера домена. Чтобы подтвердить, что записи расположения службы DNS созданы, выполните следующие действия:

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

Чтобы создать нового пользователя, выполните следующие действия:

Щелкните созданное доменное имя, а затем разойдите содержимое.

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

- На консоли Active Directory Users and Computers щелкните правой кнопкой мыши новую учетную запись, созданную вами, и нажмите кнопку Свойства.

- Щелкните вкладку "Член" и нажмите кнопку Добавить.

- В диалоговом окне Выбор групп укажите группу и нажмите кнопку ОК, чтобы добавить в список нужные группы.

- Повторите процесс выбора для каждой группы, в которой пользователю требуется членство в учетной записи.

- Для завершения нажмите кнопку ОК.

Заключительный шаг в этом процессе — добавление сервера-участника в домен. Этот процесс также применяется к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия:

Войдите на компьютер, который необходимо добавить в домен.

Щелкните правой кнопкой мыши "Мой компьютер", а затем нажмите кнопку Свойства.

Щелкните вкладку "Имя компьютера", а затем нажмите кнопку Изменить.

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

Перезапустите компьютер, если вам будет предложено это сделать.

Устранение неполадок. Нельзя открыть оснастку Active Directory

Дополнительные сведения о настройке DNS на Windows Server 2003 см. в дополнительных сведениях о настройке DNS для доступа к Интернету в Windows Server 2003.

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед S erver 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

После того, как развернули систему следует поставить накопительный пакет обновления

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

После того, как процесс завершится (нажимаем Finish) , потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Далее, указываем имя DNS -сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу :

Start – Control Panel – Administration – оснастка DHCP – выделяем dc 1. polygon . local [10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт « Authorize », как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает на ICMP -запрос:

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому н а этом всё, с уважением автора блога ekzorchik.

Установить Active Directory непросто — вам понадобится настроить не только компьютер, выступающий в качестве контроллера домена, но и все компьютеры в локальной сети, которые будут входить в новый домен. Контроллер домена должен работать под управлением Windows Server 2003 и выше; для его настройки используется специальный мастер.

Перед внедрением Active Directory следует разработать структуру будущего домена таким образом, чтобы его обслуживание было эффективным и практически не требующим участия системных администраторов. Несмотря на то, что установка Active Directory занимает много времени, для ее настройки и оптимизации потребуются определенные силы. Учетные записи пользователей, группы, групповые политики, шаблоны, сайты, репликация данных — это лишь малая часть работы, которую придется провести для настройки домена.

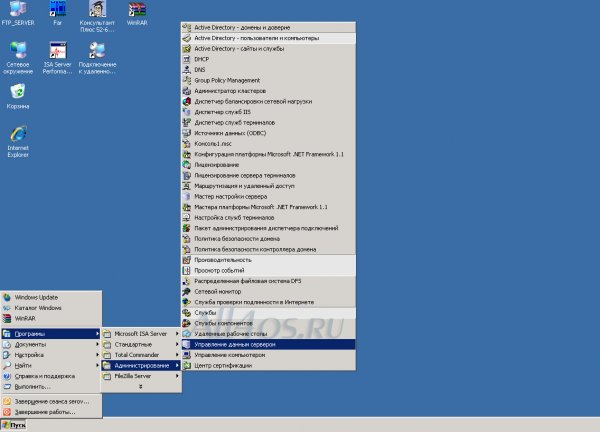

Чтобы настроить сервер для работы в качестве контроллера домена, выполните команду Пуск -> Администрирование -> Управление данным сервером

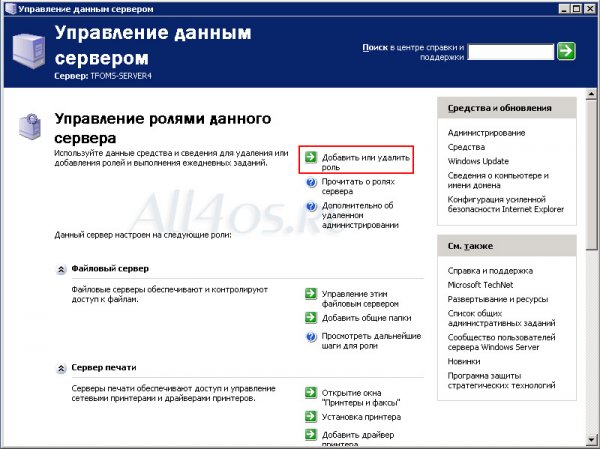

В открывшемся окне выберите Добавить или удалить роль. Откроется окно Мастер настройки сервера.

В новом окне следует выбрать чип контроллера домена. Доступны два варианта: контроллер домена в новом домене или добавочный контроллер и уже существующем. Поскольку домена Active Directory еще не существует, оставьте без изменений переключатель Контроллер домена в новом домене и щелкните на кнопке Далее. В очередном окне выберите тип домена. Для каждого из трех типов предоставлено подробное описание его использования. В данном случае следует выбрать вариант Новый домен в новом лесу.

В следующем окне укажите расположение папки SYSVOL, содержащей серверную копию общих файлов домена. Содержимое этой папки будет обновляться методом репликации на всех контроллерах домена.

В новом окне следует выбрать гид разрешения для доступа к объектам Active Directory. Будут доступны два переключателя — выбрать необходимое, после щелкните на кнопке Далее. В последнем окне мастера будет отображена общая информация о выбранных параметрах. Щелкните на кнопке ОК, после чего сервер станет полноценным контроллером домена Active Directory.

Читайте также: