Windows server 2003 понизить роль контроллера домена

Обновлено: 06.07.2024

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

• Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

• Временное отключение контроллера домена, например для выполнения профилактических работ. В этом случае его роли должны быть назначены другому, работающему контроллеру домена. Это особенно необходимо при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO производится в следующих случаях:

• Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

• На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

• Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval .

Примечание. Начиная с Windows Server 2003 SP1 при выполнении команды dcpromo /forceremoval осуществляется проверка, имеет ли контроллер домена роль хозяина операций, является DNS-сервером или сервером глобального каталога. Для каждой из этих ролей будет получено уведомление с указаниями по выполнению соответствующих действий.

В том случае, если в домене два или более контроллеров, первым делом нам необходимо выяснить, кто является обладателем каждой из ролей FSMO. Это достаточно просто сделать с помощью команды netdom query fsmo

Ну а теперь приступим к передаче ролей. Есть несколько вариантов действий, рассмотрим их все по порядку. Вариант первый, самый простой и доступный.

Добровольная передача ролей FSMO с помощью оснасток управления Active Directory

Далее подтверждаем перенос роли

И смотрим на результат. Дело сделано, роль передана другому серверу.

С ролью Schema Master дела обстоят несколько сложнее. Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll , введенной в окне Выполнить (Run).

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory .

Ну а дальше заходим в оснастку и действуем аналогично предыдущим примерам.

Если по каким то причинам не удается передать роли с помощью графических оснасток, а также для любителей командной строки есть второй вариант:

Добровольная передача ролей fsmo при помощи Ntdsutil

ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она представляет из себя мощный инструмент управления, и в число ее возможностей входит передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена, расположенный в том лесу, в котором следует выполнить передачу ролей FSMO. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance), и можем начать передавать роли :

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Ну и третий, самый печальный вариант развития событий:

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

Для захвата ролей FSMO используется команда seize

Примечание. Начиная с Windows Server 2008R2 команда для захвата роли хозяина доменных имен seize naming master.

В качестве примера отберем у сервера SRV2 переданную ему роль Infrastructure Master и передадим ее серверу DC1. Как видно из примера, сначала предпринимается попытка передачи роли, и только в случае невозможности этого действия осуществляется захват.

И еще несколько важных моментов, которые нужно учесть при передаче\захвате ролей FSMO:

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление - Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

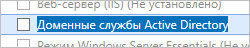

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

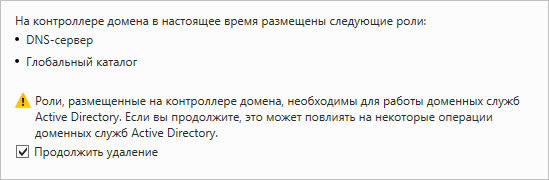

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление - Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

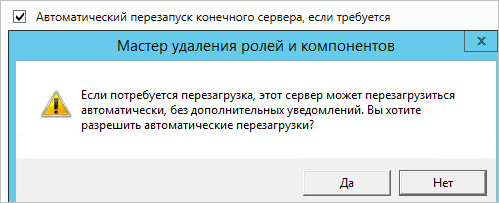

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

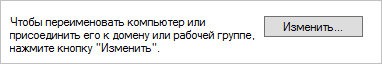

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да - Y [N] Нет - N [S] Приостановить - S [?] Справка (значением по умолчанию является "Y"): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

Принудительное понижение роли контроллеров домена Windows Server 2003

Бывают случаи когда корректно понизить роль контроллера домена под управлением Windows 2000 или Windows Server 2003 с помощью мастера установки Active Directory (Dcpromo.exe) не удается. Такая ситуация может быть в случае сбоя зависимости или операции, например сбой подключения к сети, проверки аутентификации, репликации службы каталогов Active Directory, разрешения имен и тд.. Для начала нужно выяснить причину возникновения данной ситуации, для этого нужно запустить мастер установки Active Directory. В случае неудачи при установке или удалении выйдет ошибка! Также рекомендуется просмотреть ошибки в eventlog.

Для начала работ по принудительному понижению роли контроллеров домена, необходимо иметь административный пароль ОС, потому как после понижения роли войти под учетными данными не удастся.

Действия:

В диалоговом окне мастера установки Active Directory нажмите кнопку Далее.

На странице Удаление Active Directory снимите флажок Этот сервер — последний контроллер домена в данном домене и нажмите кнопку Далее.

На странице Сетевые учетные данные введите имя, пароль и имя домена для учетной записи, которая обладает правами администратора предприятия в данном лесу, и нажмите кнопку Далее.

На странице Пароль администратора введите и подтвердите пароль, который должен быть назначен учетной записи администратора в локальной базе данных SAM, и нажмите кнопку Далее.

На оставшемся в лесу контроллере домена выполните удаление метаданных пониженного в роли контроллера домена.

Если домен был удален из леса с помощью утилиты Ntdsutil используя коменду: remove selected domain, перед введением в этот лес нового домена под тем же именем убедитесь, что на всех контроллерах домена и серверах глобального каталога уничтожены все объекты и ссылки на удаленный домен. Удаление объектов и контекстов именования на серверах глобального каталога под управлением Windows 2000 с пакетом обновления версии 3 (SP3) и ниже происходит значительно медленнее, чем в системах под управлением Windows Server 2003.

Если записи управления доступом (АСЕ) на компьютере, с которого была удалена служба Active Directory, основаны на локальных группах домена, то, возможно, их придется настроить снова, поскольку эти группы недоступны рядовым и изолированным серверам. Если предполагается, установив Active Directory, сделать компьютер контроллером в исходном домене, настраивать таблицы управления доступом (Access Control List, ACL) нет необходимости. Если компьютер будет использоваться в качестве рядового или изолированного сервера, все разрешения, основанные на локальных группах домена, необходимо заменить или преобразовать.

Принудительное понижение роли контроллера домена приводит к потере локально хранимых в Active Directory на контроллере домена изменений, включая добавление, изменение и удаление пользователей, компьютеров, групп, доверительных отношений, групповой политики и конфигурации Active Directory, которые не были реплицированы до запуска команды dcpromo /forceremoval. Кроме того, удаляются изменения всех атрибутов таких объектов (например паролей для пользователей, компьютеров, доверительных отношений и членства в группах).

Принудительное понижение роли контроллера домена возвращает операционную систему в состояние, которое аналогично состоянию после успешного понижения роли последнего контроллера домена, включая тип запуска служб, установленные службы, использование диспетчера SAM на базе реестра и членство в рабочей группе. На пониженном в роли контроллере домена сохраняются установленные программы.

После принудительного понижения роли контроллера домена необходимо выполнить следующие действия.

- Удалите из домена учетную запись компьютера.

- Удалите оставшиеся DNS-записи, включая записи A, CNAME и SRV.

- Удалите оставшиеся объекты члена FRS (FRS и DFS). Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

В этом разделе описывается, как удалить доменные службы Active Directory с помощью диспетчера сервера или Windows PowerShell.

Рабочий процесс удаления AD DS

Удаление ролей доменных служб Active Directory с помощью программы Dism.exe или модуля Windows PowerShell DISM после повышения роли до контроллера домена не поддерживается и приводит к тому, что сервер перестает загружаться нормально.

В отличие от диспетчера сервера или модуля ADDSDeployment для Windows PowerShell, DISM — это собственная система обслуживания, которая не распознает доменные службы Active Directory или их конфигурацию. Не используйте программу Dism.exe или модуль Windows PowerShell DISM для удаления роли доменных служб Active Directory, если сервер все еще является контроллером домена.

Понижение роли и удаление ролей с помощью PowerShell

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Курсивом аргументы можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController | -SkipPreChecks |

Учетные данные

-IncludeManagementTools

Аргумент -credential требуется только в том случае, если вы еще не выполнили вход в качестве члена группы "Администраторы предприятия" (при понижении роли последнего контроллера домена в домене) или группы "Администраторы домена" (при понижении роли реплики контроллера домена). Аргумент -includemanagementtools необходим, только если вы хотите удалить все служебные программы управления доменными службами Active Directory.

Понижение

Удалить роли и компоненты

В диспетчере сервера имеется два интерфейса для удаления роли доменных служб Active Directory.

В меню Управление на главной информационной панели выберите пункт Удалить роли и компоненты

На панели навигации выберите пункт AD DS или Все серверы. Перейдите вниз к разделу Роли и компоненты. В списке Роли и компоненты щелкните правой кнопкой мыши Доменные службы Active Directory и выберите команду Удалить роль или компонент. В этом интерфейсе пропускается страница Выбор сервера.

Командлеты ServerManager uninstall-WindowsFeature и Remove-WindowsFeature не позволяют удалить роль AD DS, пока контроллер домена не будет понижен.

Выбор сервера

В диалоговом окне Выбор сервера можно выбрать один из серверов, ранее добавленных в пул, если он доступен. Локальный сервер, на котором запущен диспетчер сервера, доступен всегда.

"Роли сервера" и "Компоненты"

Чтобы понизить роль контроллера домена, снимите флажок Доменные службы Active Directory. Если сервер в настоящее время является контроллером домена, роль доменных служб Active Directory не удаляется, а открывается диалоговое окно Результаты проверки с предложением понизить роль. В противном случае он удаляет двоичные файлы, как и любые другие функции ролей.

Не удаляйте другие роли или компоненты, связанные с доменными службами Active Directory, такие как DNS, консоль управления групповыми политиками или средства удаленного администрирования сервера, если вы планируете немедленно повысить роль контроллера домена снова. Удаление дополнительных ролей и компонентов увеличивает время, необходимое для повторного повышения роли, так как диспетчер сервера повторно устанавливает их при переустановке роли.

Если вы планируете понизить роль контроллера домена навсегда, удалите ненужные роли и компоненты доменных служб Active Directory по собственному усмотрению. Для этого необходимо снять флажки, соответствующие этим ролям и компонентам.

Вот полный список ролей и компонентов, связанных с доменными службами Active Directory:

- Модуль Active Directory для Windows PowerShell

- Средства AD DS и AD LDS

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- DNS-сервер

- Консоль управления групповыми политиками

Эквивалентные командлеты модулей ADDSDeployment и ServerManager Windows PowerShell:

Учетные данные

Параметры понижения уровня настраиваются на странице Учетные данные. Учетные данные, необходимые для понижения уровня, представлены в следующем списке:

Для понижения уровня дополнительного контроллера домена требуются учетные данные администратора домена. Выбор принудительного удаления этого контроллера домена понижает роль контроллера домена без удаления метаданных объекта контроллера домена из Active Directory.

Этот параметр следует выбрать, только если контроллер домена не может установить связь с другими контроллерами домена и нет другого способа разрешить эту сетевую проблему. Принудительное понижение уровня оставляет потерянные метаданные в Active Directory на оставшихся контроллерах домена леса. Помимо этого, все нереплицированные изменения на этом контроллере домена, например пароли и новые учетные записи пользователей, навсегда теряются. Потерянные метаданные — это основная причина обращения в службу поддержки пользователей Майкрософт по поводу AD DS, Exchange, SQL и другого программного обеспечения.

При принудительном понижении уровня контроллера домена необходимо немедленно почистить метаданные вручную. Этапы очистки см. в разделе Очистка метаданных сервера.

Для понижения уровня последнего контроллера домена требуется членство в группе администраторов предприятия, так как при этом удаляется сам домен (если это последний домен леса, при этом удаляется лес). Диспетчер сервера сообщает, является ли текущий контроллер последним контроллером в домене. Для подтверждения того, что контроллер является последним в домене, необходимо установить флажок Последний контроллер домена в домене.

Эквивалентные аргументы Windows PowerShell ADDSDeployment:

Предупреждения

Если ранее на странице Учетные данные вы выбрали параметр Принудительно удалить контроллер домена, на странице Предупреждения будут показаны все роли FSMO, размещенные в этом контроллере домена. Необходимо захватить роли с другого контроллера домена сразу после понижения роли этого сервера. Дополнительные сведения о захвате ролей FSMO см. в разделе Захват роли хозяина операций.

У этой страницы нет эквивалентного аргумента в модуле Windows PowerShell ADDSDeployment.

Параметры удаления

Параметры выводятся, только если они применимы к этому контроллеру домена. Например, если делегирование DNS для сервера не используется, соответствующий флажок отображаться не будет.

Чтобы указать альтернативные учетные данные администратора DNS, нажмите кнопку Изменить. Чтобы просмотреть дополнительные разделы, которые мастер удалит во время понижения роли, нажмите кнопку Просмотр разделов. По умолчанию единственными дополнительными разделами являются зоны DNS-домена и DNS-леса. Все остальные разделы не относятся к Windows.

Эквивалентные аргументы командлета ADDSDeployment:

Новый пароль администратора

На странице новый пароль администратора необходимо указать пароль для встроенной учетной записи администратора локального компьютера, после завершения понижения роли, когда компьютер станет рядовым сервером домена или рабочей группой.

Если аргументы командлета Uninstall-ADDSDomainController не заданы, они имеют те же значения по умолчанию, что и параметры в диспетчере сервера.

Аргумент LocalAdministratorPassword действует особым образом.

- Если этот аргумент не указан, командлет предлагает ввести и подтвердить скрытый пароль. Это предпочтительный вариант использования при интерактивном выполнении командлета.

- Если аргумент указан со значением, это значение должно быть защищенной строкой. Это не является предпочтительным вариантом использования при интерактивном выполнении командлета.

Например, можно вручную запросить пароль с помощью командлета Read-Host , чтобы запросить безопасную строку у пользователя.

Поскольку два предыдущих варианта не подтверждают пароль, будьте предельно осторожны: пароль не отображается.

Можно также ввести защищенную строку в качестве переменной с преобразованным открытым текстом, хотя использовать такой вариант настоятельно не рекомендуется. Например:

Ввод или хранение пароля в виде открытого текста не рекомендуется. Любой пользователь, выполняющий эту команду в сценарии или заглядывающий через ваше плечо, сможет узнать пароль локального администратора этого компьютера. Зная пароль, он получит доступ ко всем данным на нем и сможет персонифицировать сам сервер.

Подтверждение

На странице Подтверждение приводится описание запланированного понижения роли. Список параметров конфигурации понижения роли не отображается. Это последняя страница мастера, отображаемая перед тем, как начнется понижение роли. При нажатии на кнопку "Просмотреть сценарий" создается сценарий понижения роли Windows PowerShell.

Для просмотра информации о конфигурации используйте необязательный аргумент Whatif с командлетом Uninstall-ADDSDomainController. Это позволит просмотреть явные и неявные значения аргументов командлета.

Запрос на перезагрузку — это последняя возможность отменить эту операцию при использовании модуля Windows PowerShell ADDSDeployment. Чтобы подавить этот запрос, используйте аргумент -force или confirm:$false.

Понижение уровня

Когда появляется страница Понижение уровня, это означает, что настройка контроллера домена началась и ее нельзя остановить или отменить. Подробная информация об операциях выводится на этой странице и записывается в следующие журналы:

- %systemroot%\debug\dcpromo.log

- %systemroot%\debug\dcpromoui.log

Поскольку uninstall-аддсдомаинконтроллер и uninstall-WindowsFeature имеют только одно действие каждый, они показаны на этапе подтверждения с минимальными необходимыми аргументами. При нажатии на клавишу ВВОД запускается процесс понижения роли, после чего компьютер перезапускается.

Чтобы автоматически закрывать напоминание о перезагрузке, используйте аргументы -force или -confirm:$false с любым командлетом Windows PowerShell ADDSDeployment. Чтобы предотвратить автоматическую перезагрузку сервера по завершении повышения роли, используйте аргумент -norebootoncompletion:$false.

Отключать перезагрузку не рекомендуется. Для правильной работы рядовой сервер должен перезагрузиться.

Ниже приводится пример принудительного понижения с минимальным набором обязательных аргументов -forceremoval и -demoteoperationmasterrole. Аргумент -credential не требуется, поскольку пользователь выполнил вход как член группы администраторов предприятия:

Ниже приведен пример удаления последнего контроллера домена в домене с минимальным набором обязательных аргументов -lastdomaincontrollerindomain и -removeapplicationpartitions:

при попытке удалить роль AD DS перед понижением роли сервера Windows PowerShell блокирует ошибку:

Чтобы получить возможность удалить двоичные файлы роли доменных служб Active Directory, необходимо перезапустить компьютер после понижения роли сервера.

Результаты

На странице Результаты показано, успешно ли было выполнено повышение роли, а также приводится важная для администраторов информация. Контроллер домена автоматически перезагрузится через 10 секунд.

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

В этой статье показано, как понизить уровень контроллера домена в Windows Server. Указанный способ применим для Windows Server 2012 и более поздних версий, вплоть до Windows Server 2019 и Windows Server 2022.

Отменить повышение до контроллера доменов можно в PowerShell, а также с помощью инструментов настройки с графическим интерфейсом.

В этой статье пошагово объясняется, как удалить AD DS с помощью диспетчера сервера или Windows PowerShell.

Ошибка «The Active Directory domain controller needs to be demoted before the AD DS role can be removed»

Отмена добавления роли Контроллер доменов может понадобится, если вы хотите удалить компоненты Active Directory.

К примеру, при удалении Active Directory вы можете столкнуться со следующей ошибкой:

Для её исправления необходимо начать с выключения контроллера домена на сервере, ниже показано, как это сделать.

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

-Credential

-IncludeManagementTools

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

- -localadministratorpassword (convertto-securestring "Password1" -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

Для удаления Active Directory и DNS сервера используйте следующие команды:

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Удаление контроллера домена в Server Manager (Менеджере серверов)

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

Нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next».

В открывшемся окне нажмите «Remove Feature».

Поскольку данный сервер является Контроллером домена, то невозможно удалить Active Directory Domain Services, пока не будет будет сделана отмена повышения до Контроллером домена. Поэтому возникает ошибка:

Чтобы начать процесс удаления Контроллера домена, нажмите на «Demote this domain controller».

Поставьте галочку «Proceed with removal» и нажмите «Next».

Поставьте галочку «Last domain controller in the domain» и нажмите «Next».

Поставьте галочки «Remove this DNS zone (this is the last DNS server that hosts the zone», «Remove application partitions», «Remove DNS delegation» и нажмите «Next».

Введите пароль локального администратора, под чьей учётной записью будет выполняться вход после удаления контроллера домена и нажмите «Next».

Проверьте обобщённую информацию и нажмите кнопку «Demote».

Дождитесь завершения процесса понижения уровня контроллера домена.

После этого компьютер будет автоматически перезагружен.

После перезагрузки сервера вновь зайдите в «Server Manager». В нём нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

Затем найдите пункт «DNS Server» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

После удаления всех больше ненужных функций и ролей нажмите «Next».

На следующем окре уже будут очищены чек-боксы, соответствующие удаляемым вспомогательным функциям и оснастке, нажмите «Next».

Читайте также: