Windows server 2008 убрать ограничения пароля

Обновлено: 06.07.2024

С миру по нитке. В своём блоге я стараюсь не публиковать решение проблем, которые легко нагуглить. Большинство моих статей - сборная солянка из множества методов, один из которых обязательно поможет именно вам.

суббота, 5 июля 2014 г.

Сброс пароля пользователя Windows 7 и Windows Server 2008/2008 R2

Я рассмотрю несколько способов сброса пароля пользователя средствами самой системы, без привлечения стороннего ПО.Для этого нам понадобится только установочный диск или USB-флешка с Windows Server 2008/2008 R2 или Windows Vista/7.

Первоначальный этап для первых трёх способов одинаков:

- Грузимся с диска/флэшки.

- На экране с кнопкой Установить выбираем в левом нижнем углу ссылку Восстановление системы;

- На следующем экране выставляем переключатель в верхнюю позицию ("Используйте средство восстановления. ") и нажимаем Далее;

- Здесь выбираем ссылку Командная строка;

* CmdLine, вводим cmd.exe и нажимаем ОК.Выделяем раздел temp в HKEY_LOCAL_MACHINE, затем из меню Файл выбираем пункт Выгрузить куст.

- В командной строке последовательно вводим несколько команд (предполагается, что Windows установлена на диске С, но при загрузке в консоль восстановления литера С присваивается скрытому загрузочному разделу, а системному присваивается литера D):

cd /d D:\

cd Windows\System32

move Utilman.exe Utilman.original или move sethc.exe sethc.original

copy cmd.exe Utilman.exe или copy cmd.exe sethc.exeПримечание. Если вы затрудняетесь определить букву раздела с Windows, попробуйте способ из этой статьи или последовательно перебирайте буквы разделов с использование команды dir после каждой буквы.

После перезагрузки:

- На стартовом экране Windows нажмите кнопку Специальные возможности в левом нижнем углу (если подменяли Utilman.exe) или 5 раз нажмите на клавишу Shift (если подменяли sethc.exe).

3. Последний шаг - выполните команду:

где <Имя_пользователя> - имя пользователя, которому нужно сбросить пароль, например, Администратор;

<пароль> - новый пароль учётной записи.

Примечание 1. Если имя или пароль содержат пробелы, введите их в "кавычках".

Примечание 2. Введите команду net user без параметров, чтобы отобразить все имеющиеся учётные записи.

Внимание! Данная операция сделает недоступными шифрованные файлы для данного пользователя и его приватные ключи (если таковые имеются). Возможно, лучше будет создать нового пользователя и включить его в группу Администраторы.

- В командной строке набираем regedit и жмём Enter. Откроется редактор реестра.

- Выделяем раздел HKEY_LOCAL_MACHINE. Затем из меню Файл выбираем пункт Загрузить куст.

- Переходим на диск, где установлена Windows, и открываем файл:<буква_диска>:\Windows\System32\config\SAM

- Вводим произвольное имя для загружаемого раздела. Например - temp.

- Теперь выбираем раздел HKEY_LOCAL_MACHINE\temp\SAM\Domains\Account\Users\000001F4 и дважды кликаем по ключу F. Откроется редактор, в котором первое число в строке 038 (это 11) меняем на 10. Внимание! Поменять надо только его, не добавляя и не удаляя другие числа!

- Выделяем раздел temp в HKEY_LOCAL_MACHINE, затем из меню Файл выбираем пункт Выгрузить куст.

- Закрываем редактор реестра. Перезагружаемся.

Способ 4. Последний способ не требует даже диска с Windows! Оригинал статьи - здесь.

Может наступить время, когда вам нужно изменить пароль администратора на вашем Windows Server . Варианты восстановления зависят от того, помните ли вы старый пароль или нет.

Если вы регулярно меняете известный пароль администратора, вы можете использовать пользовательский интерфейс Windows. Однако, если вы изменяете неизвестный пароль администратора, вам нужно использовать командную строку.

Как изменить пароль администратора в Windows Server 2008 R2 или 2012 Как изменить пароль администратора в Windows Server 2008 R2 или 2012Изменение пароля администратора сервера Windows Server 2008 R2

Если вы уже знаете текущий пароль администратора и можете войти в Windows Server 2008 R2 , изменить пароль так же просто, как перейти к списку пользователей и установить новый пароль.

- Войдите на сервер напрямую или удаленно.

- Щелкните правой кнопкой мыши на Компьютер и выберите пункт Управление (Manage).

- Выберите пункт Конфигурация (Configuration)

- Нажмите Локальные пользователи и группы (Local Users and Groups) -> Пользователи (Users).

- Найдите и щелкните правой кнопкой мыши на пользователе Администратор .

- Нажмите Установить пароль (Set Password) -> Продолжить (Proceed).

- Введите и подтвердите новый пароль.

Как сбросить пароль в Windows Server 2008 R2 или 2012

Что делать, когда вам нужно изменить пароль администратора, потому что вы потеряли старый пароль?

Если у вас нет старого пароля, вы не можете получить доступ к серверу, чтобы изменить пароли пользователей. Вместо этого вам нужно будет использовать командную строку для сброса пароля администратора.

- Вставьте установочный диск в компьютер и загрузите его.

- На экране Язык и другие настройки (Language and other preferences) нажмите Далее .

- Выберите ссылку Восстановить компьютер (Repair your computer).

- Выберите установку ОС и нажмите Далее .

- Нажмите Командная строка (Command Prompt).

- Введите следующее: MOVE C:\Windows\System32\Utilman.exe C:\Windows\System32\Utilman2.exe

Приведенная выше команда создает резервную копию менеджера утилит. COPY C:\Windows\System32\cmd.exe C:\Windows\System32\Utilman.exe

Эта команда заменяет Utilman командной строкой. Это необходимо для сброса пароля. Упомянутые выше команды могут различаться в зависимости от пути установки Windows. В нашем примере это на диске C. Если ваша установка находится на другом разделе диска, измените команду соответствующим образом. - Перезагрузите систему.

- Выберите значок Ease of Access .

- Введите следующее: net user administrator *

- Введите и подтвердите желаемый пароль.

После завершения вы сможете войти в систему как администратор. Однако не забудьте отменить изменения в Utilman. Для этого:

- Перезагрузите компьютер снова с установочного диска.

- Откройте командную строку.

- Запустите следующее: MOVE C:\Windows\System32\Utilman2.exe C:\Windows\System32\Utilman.exe

Как восстановить пароль Windows Server 2012 с диска восстановления пароля

Если вы создали диск восстановления пароля (Password Recovery Disk) для своего сервера, вставьте USB-накопитель в сервер и перезагрузите систему.

Как известно, домен в Active Directory (AD) является границей общей области безопасности. В связи с этим в домене Windows Server 2003 AD может существовать только одна политика паролей. На самом деле, ограничена не только политика паролей, но и более широкий набор параметров, относящихся к политикам учетных записей:

• Политики паролей (Password Policy)

• Политики блокировки учетных записей (Account Lockout Policy)

• Политики Kerberos (Kerberos Policy)

Параметры в этом объекте групповой политики управляют политиками учетных записей для всех пользователей и для всех компьютеров домена. Раньше, при необходимости использования разных политик учетных записей для разных групп пользователей приходилось создавать несколько доменов, однако в Windows Server 2008 появилась возможность указывать разные политики для различных пользователей и групп. Эта новая функциональность называется раздельной политикой паролей (Fine-Grained Password Policy) и основана на введении двух новых классов объектов в схему AD: контейнер настроек пароля (Password Settings Container) и настройки пароля (Password Setting). Эти объекты предоставляют нам возможность введения нескольких политик паролей в одном домене AD.

Настройка раздельной политики паролей

Первым делом открываем оснастку Active Directory Users and Computers (ADUC) и проверяем функциональный уровень домена Active Directory

Он должен быть не ниже Windows Server 2008

В этой же оснастке ADUC создаем глобальную группу безопасности, для которой в дальнейшем будут применяться новые политики паролей. (Да, как это не странно, политика паролей применяется не к организационным единицам, а к группам безопасности).

Затем запускаем редактор ADSI Edit

Щелкаем правой кнопкой в корне ADSI Edit и выбираем Connect to (Подключиться к)

Здесь у нас появится возможность развернуть домен

Теперь мы должны выбрать класс для нового объекта (правда, для выбора есть лишь один элемент). Выбираем msDS-PasswordSettings и нажимаем Next (Дальше):

После этого запускается мастер, который поможет нам создать объект настроек для пароля (Password Settings Object, PSO). Нам необходимо будет указать значение для каждого из следующих 11 атрибутов. Набираем значение, как показано в примере, не забывая ввести знак минуса для тех значений, где это требуется.

После завершения ввода этой информации в следующем диалоговом окно нажимаем в на кнопку Finish (Завершить).

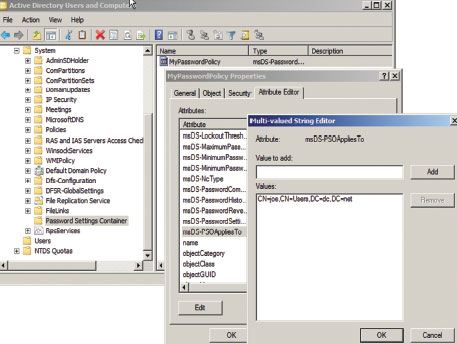

Новая политика паролей создана, остается только назначить ее определенному пользователю или глобальной группе безопасности. Для этого щелкаем правой кнопкой на созданном объекте и выбираем пункт Properties (Свойства).

Теперь выбираем пункт msDS-PSOAppliesTo жмем на кнопку Edit (Редактировать).

Здесь можно добавить необходимое имя пользователя или глобальной группы безопасности.

В примере я добавил ранее созданную глобальную группу безопасности Simple Password. Теперь каждая учетная запись пользователя, которая входит в состав этой группы, будет подчиняться новой политике пароля Simple Password (чтобы не путаться, я назвал одинаково политику и группу) вместо доменной политики по умолчанию.

Если к пользователю применяется несколько политик PSO, то результирующая политика будет определяться следующим образом:

- PSO, которая связана напрямую с пользователем, будет использоваться до тех пор, пока напрямую пользователю не назначено несколько PSO. Если назначено более одной PSO, то результирующей будет PSO с наименьшим значением msDS-PasswordSettingsPrecedence. Если система обнаружит, что с пользователем связаны две или более PSO с одинаковым значением msDS-PasswordSettingsPrecedence, то будет применена PSO с меньшим значением глобального уникального идентификатора Global Unique Identifier (GUID).

- Если ни один PSO не связан с пользователем, то входит в рассмотрение членство пользователя в глобальной группе безопасности (global security group). Если пользователь является членом нескольких групп безопасности с различными PSO, то результирующим будет PSO с наименьшим значением. Если система обнаруживает два или более PSO, назначенных для групп, в состав которых входит этот пользователь, с одинаковым значением msDS-PasswordSettingsPrecedence, то применяется PSO с наименьшим значением GUID.

- Если не удается получить ни одного PSO исходя из предыдущих условий, то применяются настройки для пароля и блокировки из доменной политики по умолчанию, точно также как и в предыдущих версиях Active Directory.

Также стоит иметь ввиду, что сколько бы политик паролей не было в домене, при создании новой учетной записи будет действовать политика домена по умолчанию, поэтому действуем следующим образом: сначала заводим учетную запись с паролем, соответствующим доменной политике по умолчанию, потом добавляем пользователя в нужную группу безопасности и только затем, когда к нему применится новая политика паролей, задаем новый пароль.

Одни из самых важных политик безопасности Windows, знакомые каждому администратору Windows, - политики паролей. Эти политики позволяют назначить требования к качеству паролей (например, минимальную длину и максимальный возраст пароля) локальных и доменных учетных записей пользователя.

Одни из самых важных политик безопасности Windows, знакомые каждому администратору Windows, — политики паролей. Эти политики позволяют назначить требования к качеству паролей (например, минимальную длину и максимальный возраст пароля) локальных и доменных учетных записей пользователя. Как известно, у политик паролей Windows Server 2003 и Windows 2000 Server есть ряд существенных ограничений. Далее в статье разъясняются эти ограничения и способы использования политик паролей Server 2008. На момент подготовки статьи компания Microsoft выпустила Server 2008 Release Candidate 0 (RC0) и готовит к выходу в свет окончательную версию.

Гибкое решение

Существенное ограничение политик паролей в Windows 2003 и Windows 2000 заключается в том, что администраторы могут определить лишь одну политику паролей, которая применяется ко всем учетным записям пользователей в домене. Глобальную доменную политику паролей можно задать параметрами Password Policy объекта групповой политики (GPO) Default Domain Policy или из любого другого GPO, связанного с объектом домена Active Directory (AD). Для доступа к интерфейсу настройки политик паролей следует обратиться к GPO-контейнеру Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies. В объектах GPO можно определять различные политики паролей и связывать их с организационными единицами (OU) AD или учетными записями компьютеров, но политики паролей не применяются к учетным записям в домене. Они применяются к локальным учетным записям, определенным в базах данных безопасности учетных записей компьютеров, на которые воздействуют объекты GPO.

Часто компании выдвигают особые требования к качеству паролей определенных категорий учетных записей домена. Типичный пример — различные политики паролей для учетных записей администраторов и рядовых пользователей. Логика безопасности проста: учетные записи администраторов имеют больше прав, чем учетные записи простых пользователей, поэтому к администратору естественно применить более строгую проверку подлинности, чем к обычному сотруднику. Другой способ повысить надежность проверки — ввести для учетных записей администраторов регистрацию с помощью смарт-карт.

В Windows 2003 и Windows 2000 применяется два обходных приема для компаний, которым нужно определить различные политики паролей в одном домене, хотя оба способа довольно сложны. Один из них — развернуть отдельные домены для каждой категории учетных записей, которой назначается специальный пароль. Другой обходной прием — подготовить специальную DLL-библиотеку «фильтрации паролей» и развернуть ее на всех контроллерах домена (DC). Второй вариант применяется редко, так как он еще более трудоемок, чем первый.

В Server 2008 проблема решена благодаря детализированным политикам паролей, которые позволяют администраторам определить разные политики паролей для различных категорий учетных записей в одном домене. Новую детализированную функциональность можно применять только к учетным записям домена, но не к локальным учетным записям.

Такая же функциональность появилась в Server 2008 для политик блокирования учетных записей, которые в прошлых версиях Windows Server имели те же ограничения (можно определить лишь одну политику блокирования для всех учетных записей домена). Политики блокирования учетных записей гарантируют, что учетные записи пользователей автоматически становятся недоступны, если пользователь определенное число раз вводит неверный пароль. Настраивая политику блокирования учетных записей, администратор должен определить порог для неверных паролей.

Настройка детализированных политик паролей

Настройка детализированных политик паролей Server 2008 коренным образом отличается от определения обычной политики паролей доменной или локальной учетной записи в предшествующих версиях Windows (описанных раньше). Нельзя использовать настройки GPO для детализированных политик паролей, так как здесь применяется другой (не на основе GPO) механизм для хранения и применения этих политик.

Детализированные политики паролей Server 2008 хранятся в новом контейнере AD, именуемом AD Password Settings Container, который находится в контейнере System контекста именования домена AD. Чтобы определить новую детализированную политику паролей, необходимо создать в этом контейнере новый объект AD класса msDS-PasswordSettings. В документации Microsoft объекты этого класса именуются объектами настроек пароля (Password Settings object, PSO). По умолчанию только члены группы Domain Admins могут создавать объекты PSO, так как только члены этой группы имеют разрешения AD Create Child и Delete Child в контейнере Password Settings. Инструменты, используемые для создания и настройки объектов PSO, будут рассмотрены ниже.

Чтобы применить подготовленные объекты PSO, необходимо связать PSO с объектом пользователя или группы AD. Для этого не требуется разрешений собственно в объекте AD; достаточно разрешения записи в объекте PSO. По умолчанию это разрешение имеют только члены группы Domain Admins. Поэтому только члены группы Domain Admins могут связать объект PSO с группой или пользователем, хотя, конечно, разрешения можно делегировать другим администраторам.

В таблице приведена сводка атрибутов, связанных с объектами PSO в Windows Server 2008. Обратите внимание, что в объекте PSO могут храниться не только настройки политики паролей, но и настройки политики блокирования учетных записей. Помните, что Server 2008 поддерживает детализированные как политики паролей, так и блокирования учетных записей. Два важных атрибута PSO — msDS-PSOAppliesTo и msDS-PasswordSettingsPrecedence.

PSOAppliesTo — атрибут со многими значениями, который определяет, к каким учетным записям пользователей или групп AD привязан объект PSO. Хотя политики паролей и блокирования учетных записей могут быть связаны с любым объектом пользователя, группы или компьютера AD либо организационной единицей (OU), объекты PSO действуют только для учетных записей пользователей и глобальных групп, с которыми они связаны. Кроме того, объекты PSO действуют только в том случае, если домен AD находится на собственном функциональном уровне Windows Server 2008, т. е. все контроллеры домена (DC) в домене должны работать с Windows Server 2008.

Атрибут msDS-PasswordSettingsPrecedence объекта PSO содержит целочисленное значение, которое используется для устранения конфликтов при применении нескольких объектов PSO к объекту пользователя или группы. Малое значение msDS-PasswordSettings Precedence указывает, что приоритет данного объекта PSO выше, чем у других PSO. Например, если с объектом пользователя связаны два объекта PSO, один со значением msDS-PasswordSettings Precedence, равным 10, а другой со значением 40, то объект PSO со значением атрибута 10 (меньшим) имеет более высокий ранг и будет применен к объекту пользователя. Если с группой или пользователем связано несколько объектов PSO, то Windows Server 2008 выбирает PSO по следующим критериям.

Объект PSO, связанный напрямую с объектом пользователя, является результирующим PSO. Если более одного PSO напрямую связаны с объектом пользователя, то результирующим будет объект PSO с наименьшим значением msDS-PasswordSettingsPrecedence. Если с объектом пользователя не связано ни одного PSO, но объекты PSO связаны с глобальными группами, в которые входит пользователь, то Windows Server 2008 сравнивает значение msDS-PasswordSettingsPrecedence различных объектов PSO глобальных групп. И вновь результирующим будет объект PSO с наименьшим значением msDS-PasswordSettingsPrecedence. Если по этим условиям не удается определить объект PSO, то применяется традиционная политика домена по умолчанию.Чтобы администраторы могли без труда определить объект PSO, в конечном итоге применяемый к пользователю, компания Microsoft дополнила каждый объект пользователя AD новым атрибутом msDS-ResultantPSO. Этот атрибут содержит составное имя (DN) объекта PSO, примененного к данному пользователю.

Инструменты создания и настройки объектов PSO

Компания Microsoft не планирует выпуск инструмента с графическим интерфейсом или оснастку консоли Microsoft Management Console (MMC) для настройки детализированных политик в первом выпуске Windows Server 2008. Однако можно использовать существующие инструменты запросов LDAP, такие как LDP или LDIFDE, или оснастку ADSI Edit консоли MMC, чтобы определить и настроить объекты PSO. Эти инструменты доступны в любой установке AD в Windows Server 2008. Несмотря на сложность этих трех инструментов, опытные администраторы AD смогут без проблем назначать с их помощью новые политики паролей.

Чтобы применить ADSI Edit для определения нового объекта PSO, необходимо запустить ADSI Edit и подключиться к домену, в котором предстоит определить детализированную политику паролей. Затем нужно перейти к контейнеру SystemPassword Policy Settings. Щелкните на контейнере правой кнопкой мыши и выберите New, Object. В диалоговом окне Create Object (экран 1) выберите класс объекта msDSPasswordSettings и введите нужный пароль и значения политики блокирования учетных записей для различных атрибутов PSO.

При использовании версии ADSI Edit, поставляемой вместе с Windows Server 2008 для определения объектов PSO, требуется ввести четыре временных атрибута PSO (msDS-MaximumPasswordAge, msDS-MinimumPasswordAge, msDS-LockoutObservationWindow и msDS-LockoutDuration) в формате дни:часы:минуты:секунды. Например, чтобы задать максимальный срок действия пароля 40 дней, нужно указать срок 40:00:00:00. При использовании команды ldifde или старой (предшествующей Server 2008) версии ADSI Edit для создания объектов PSO необходимо вводить значения этих атрибутов в формате I8 (целочисленное представление в 8 байт). Время в формате I8 хранится в интервалах -100 нс. Это означает, что при использовании LDIFDE или старой версии ADSI Edit для присвоения атрибутам PSO значений нужно преобразовать время в минутах, часах и днях во время в интервалах в 100 нс, а затем поставить перед полученным значением знак «минус» (-).

Наряду с использованием ADSI Edit, LDP, LDIFDE, PSOMgr или Specops Password Policy, для привязки объектов PSO к пользователям или глобальным группам можно задействовать оснастку Active Directory Users and Computers консоли MMC. Чтобы связать PSO с пользователем или группой из этой оснастки, следует открыть оснастку и проверить, активизировано ли представление Advanced Features. Чтобы включить его, воспользуйтесь разделом Advanced Features в меню View. Затем нужно открыть контейнер Passwords Settings в контейнере System, щелкнуть правой кнопкой мыши на PSO, который предстоит привязать, и выбрать пункт Properties. В диалоговом окне Properties следует выбрать вкладку Attribute Editor, атрибут msDS-PSOAppliesTo и щелкнуть на кнопке Edit. Наконец, в окне Edit (экран 2) необходимо ввести составное имя пользователя или группы, которое можно получить из оснастки Active Directory Users and Computers. В области подробностей оснастки щелкните правой кнопкой мыши на имени пользователя или глобальной группы безопасности, выберите пункт Properties, вкладку Attribute Editor и посмотрите значение атрибута distinguishedName пользователя или группы в списке Attributes.

Ценное дополнение

Детализированные политики паролей и блокирования учетных записей Server 2008 — ценное дополнение к набору средств управления безопасностью Windows. Хотя в первом выпуске Server 2008 определить и настроить эти политики непросто (настоятельно рекомендуется использовать инструмент PSOMgr или Specops Password Policy), политики значительно повышают гибкость управления. Например, благодаря детализированным политикам паролей Server 2008 отпадает необходимость в развертывании дополнительных доменов Windows или проектировании специальных фильтров паролей.

Использование политик паролей Server 2008

Шаг 1. Политики паролей Windows Server 2003 и Windows 2000 Server позволяют администраторам определить только одну политику паролей, применяемую ко всем учетным записям пользователей в домене.

Шаг 2. В Windows Server 2008 появились детализированные политики паролей, с помощью которых администратор может определить разные политики паролей для различных категорий учетных записей в одном домене.

Шаг 3. Необходимо создать объекты Password Settings (PSO), чтобы определить новые детализированные политики паролей.

Шаг 4. Чтобы определить и настроить созданные объекты PSO, следует использовать инструмент запросов LDAP (например, LDP, LDIFDE, ADSI Edit), PSOMgr или Specops.

Читайте также: