Windows server 2008 включить wifi

Обновлено: 06.07.2024

В первой части мы узнали, зачем предприятием использовать Enterprise режим Wi-Fi Protected Access (WPA or WPA2), а не Personal (PSK) режим. Мы узнали, что 802.1X проверка подлинности в режиме Enterprise требует использование RADIUS сервера, который включен в Windows Server.

Мы уже установили и настроили службу сертификатов в Windows Server 2008. В этой части мы продолжим установку и настройку сетевой политики и служб доступа. Затем мы настроим беспроводные контроллеры и/или точки доступа (APs) на использование шифрования, а также параметры RADIUS. Затем мы настроим клиентские компьютеры. И наконец, мы сможем подключиться.

Установка ролей сетевой политики и служб доступа

В предыдущих версиях Windows Server функция RADIUS обеспечивалась службой Internet Authenticate Service (IAS). Начиная с Windows Server 2008, она обеспечивается сетевой политикой (Network Policy) и службами доступа (Access Services). Сюда входят предыдущие службы IAS наряду с новым компонентом NAP.

В окне начальной настройки (Initial Configuration Tasks) пролистайте вниз и выберите Добавить роли (Add roles). Если вы закрыли и свернули это окно, нажмите Пуск> Диспетчер сервера, выберите Роли и нажмите Добавить роли.

Выберите Сетевая политика и службы доступа (Network Policy and Access Services) (рисунок 1), и нажмите Далее.

Рисунок 1: Выбор установки ролей сетевой политики и служб доступа

Просмотрите введение и нажмите Далее.

Выберите следующее (рисунок 2):

Сервер сетевой политики (Network Policy Server)

Серверы маршрутизации и удаленного доступа (Routing and Remote Access Servers)

Службы удалённого доступа (Remote Access Services)

Маршрутизация (Routing)

Рисунок 2: Выбор установки первых четырех опций

Нажмите Далее. Затем нажмите Установить, подождите завершения установки и нажмите Закрыть.

Теперь можно начать настройку NPS для функции RADIUS: нажмите Пуск, введите nps.msc и нажмите Enter.

Для опции Стандартная конфигурация (Standard Configuration) выберите опцию RADIUS сервер для 802.1X Wireless или проводных подключений (RADIUS server for 802.1X Wireless or Wired Connections) (рисунок 3) из раскрывающегося меню.

Рисунок 3: Выбор RADIUS сервера для 802.1X

Нажмите Настроить 802.1X.

Для типа 802.1X подключений выберите Защищать беспроводные подключения (Secure Wireless Connections) (рисунок 4), и нажмите Далее.

Рисунок 4: Выбор защиты беспроводных подключений

Для каждого беспроводного контроллера и/или точки доступа нажмите Добавить, чтобы создать новую запись клиента RADIUS. Как показано на рисунке 5, нужно указывать дружественные имена, которые помогут вам определить их среди прочих, IP или DNS адреса и общий секрет (Shared Secret).

Рисунок 5: Ввод информации для беспроводного контроллера или точки доступа

Эти общие секреты важны для проверки подлинности и шифрования. Делайте их сложными и длинными, как пароли. Они должны быть уникальными для каждого контроллера/AP. Позже вам нужно будет ввести такие же общие секреты для соответствующих контроллеров/AP. Не забывайте держать их в секрете, храните их в безопасном месте.

Для способа проверки подлинности (Authentication Method) выберите Microsoft Protected EAP (PEAP), поскольку мы будем использовать PEAP.

В окне указания групп пользователей (рисунок 6) нажмите Добавить.

Рисунок 6: Добавление групп пользователей, которые смогут подключаться

После добавления нужных групп нажмите Далее для продолжения.

В окне настройки VLAN (рисунок 7), если ваша сеть (коммутаторы и контроллеры/APs) поддерживает VLAN и они настроены, нажмите Настроить', чтобы установить функцию VLAN.

По окончании настройки VLANs нажмите Далее.

Просмотрите параметры и нажмите Готово.

Настройка беспроводных контроллеров и/или точек доступа

Пришло время настроить беспроводные контроллеры или точки доступа (APs). Вызовите веб-интерфейс путем ввода IP адреса точек доступа или контроллеров в браузер. Затем перейдите в параметры беспроводной сети.

Выберите WPA-Enterprise или WPA2-Enteprise. Для типа шифрования выберите TKIP, если используется WPA (TKIP if using WPA) или AES, если используется WPA2 (AES if using WPA2). Затем введите IP адрес RADIUS сервера, которым должна быть только что настроенная машина Windows Sever. Введите общий секрет, созданный ранее для этого контроллера/AP. Сохраните параметры.

Установка ЦС сертификата на клиентских машинах

В первой части цикла вы создавали собственный Центр сертификации (ЦС) и сертификат сервера. Таким образом, нужно установить ЦС на все клиентские компьютеры. В этом случае клиент может выполнить проверку сервера перед прохождением проверки подлинности.

Если вы используете сеть доменов с Active Directory, вам, возможно, понадобится развернуть этот сертификат с помощью групповой политики. Однако вы также можете установить его вручную.

Для просмотра и управления сертификатами в Windows Server 2008, вызовите диспетчер сертификатов (Certificate Manager). Если вы сохранили эту MMC на свой компьютер в первой части, откройте ее. В противном случае выполните эти шаги еще раз:

Нажмите Пуск, введите MMC и нажмите Enter.

В окне консоли MMC выберите Файл>Добавить или удалить оснастку.

Выберите Сертификаты и нажмите Добавить.

Выберите Учетная запись компьютера и нажмите Далее.

Выберите Локальный компьютер, нажмите Готово и OK.

Совет: и опять же, вы можете сохранить эту консоль MMC на компьютер для более удобного доступа в будущем: нажмите Файл>Сохранить.

Теперь разверните Сертификаты (Локальная учетная запись компьютера (Local Computer Account)), разверните Личные (Personal) и нажмите Сертификаты (Certificates).

Рисунок 8: Экспортирование ЦС сертификата для установки на клиенты

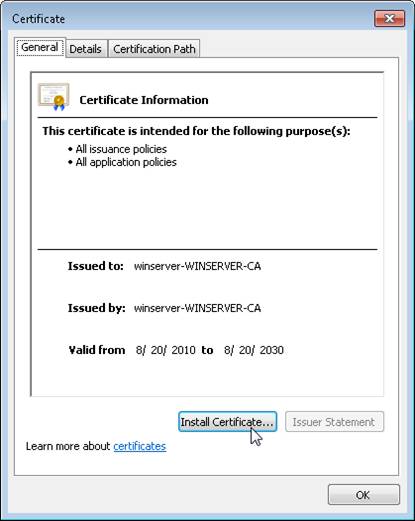

Теперь на клиентских компьютерах дважды нажмите на сертификате и нажмите кнопку Установить сертификат (Install Certificate) (рисунок 9). Используйте мастер для импорта сертификата в хранилище Доверенные корневые центры сертификации (Trusted Root Certificate Authorities).

Рисунок 9: Установка ЦС сертификата на клиенте.

Настройка сетевых параметров на клиентских компьютерах

Теперь можно настроить сетевые параметры. Как и с установкой сертификатов, можно продвигать сетевые настройки на клиенты с помощью групповой политики, если вы работаете в сети доменов с Active Directory. Однако можно также настроить клиентов вручную, как в нашем случае для Windows XP, Vista и 7.

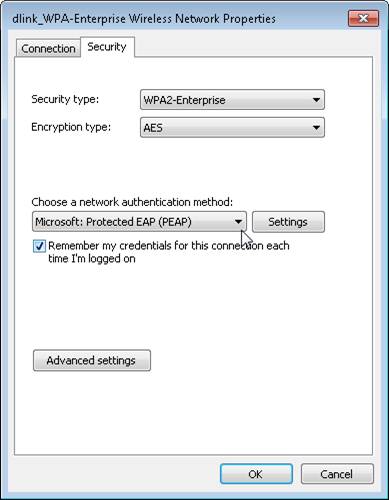

Сначала, вручную создаем сетевой профиль или предпочитаемую запись сети. Для Типа безопасности (Security Type) выберите WPA-Enterprise или WPA2-Enteprise. Для Типа шифрования (Encryption Type) выберите TKIP, если используется WPA или AES, если используется WPA2.

Откройте сетевой профиль и выберите закладку Безопасность (в Vista и 7) или Проверка подлинности (в XP). В XP отметьте опцию Включить IEEE 802.1x проверку подлинности для этой сети.

Для Способ проверки подлинности сети (Network Authentication method) (в Vista и 7, как показано на рисунке 10) или EAP Type (в XP), выберите Protected EAP (PEAP). В XP также уберите флажки с опций внизу окна.

Рисунок 10: Выбор PEAP для способа проверки подлинности

В Windows 7 (только) нажмите кнопку Дополнительные параметры (Advanced Settings) в закладке Безопасность. Затем в окне дополнительных параметров отметьте опцию Указать способ проверки подлинности (Specify authentication mode), выберите Проверка подлинности пользователя (User Authentication) и нажмите OK, чтобы вернуться в закладку безопасности.

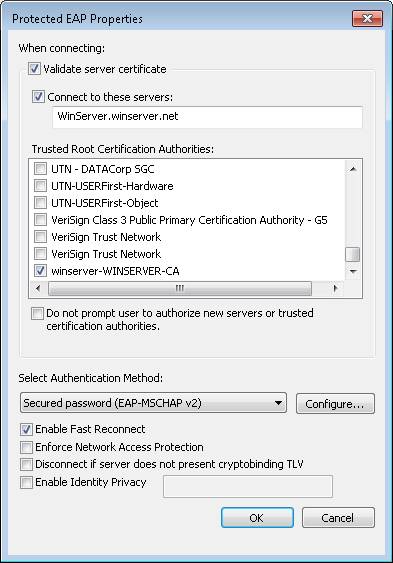

В диалоге свойств Protected EAP Properties выполните эти шаги (рисунок 11):

Отметьте первую опцию, Проверять сертификат сервера (Validate server).

Отметьте вторую опцию, Подключаться к этим серверам (Connect to these servers), и введите полные имена компьютеров серверов. При необходимости дважды нажмите на нем в Windows Server, выбрав Пуск > Диспетчер сервера.

В окне списка Доверенных корневых центров сертификации выберите сертификат ЦС, который вы импортировали.

Выберите Защищённый пароль (Secured password (EAP-MSCHAP v2)) для способа проверки подлинности.

Наконец, нажмите OK в диалоге windows для сохранения параметров.

И, наконец, подключаемся и входим!

Когда сервер, APs и клиенты настроены, нужно попробовать подключиться.

На клиентском компьютере выбираем сеть из списка доступных сетевых подключений. Если вы не настроили клиента на автоматическое использование входа в Windows, вам нужно будет ввести учетные данные для входа, как показано на рисунке 12. Используйте учетную запись на Windows Server, принадлежащую к группе, настроенной ранее в разделе установки сетевой политики и служб доступа. Если вы выбрали группу пользователей домена, учетная запись администратора должна быть разрешена по умолчанию.

Рисунок 12: Окно входа.

Заключение

Теперь у вас должна быть сеть с 802.1X проверкой подлинности и защитой Enterprise шифрованием, благодаря Windows Server 2008 и предоставляемой им функции RADIUS. Мы настроили сервер, беспроводные APs, и клиентов на использование PEAP проверки подлинности. Конченые пользователи смогут входить с помощью своих учетных записей.

Для управления параметрами сервера RADIUS, такими как добавление или удаление APs, используйте утилиту Network Policy Server: нажмите Пуск>Все программы> Инструменты администрирования>Сервер сетевой политики.

Настраиваем работу с беспроводными сетями (Wi-Fi) в Windows Server

Время от времени возникает необходимость подключения серверной операционной системы Windows к беспроводной сети. На первый взгляд задача элементарная: подключил адаптер, поставил драйвер. Однако ее практическая реализация способна вызвать нешуточные сложности. Мы уже готовы услышать привычные сетования в адрес компании Microsoft, но на самом деле все довольно просто и логично, единственное, что можно поставить в упрек разработчику, так это неинформативное поведение системы в данной ситуации, на наш взгляд вполне можно было бы добавить подсказки или отразить событие в логах.

Начнем с того, что обозначенная в заголовке задача для серверных систем довольно нетипична, но иногда такая потребность все-таки появляется. Решается она тоже просто, покупкой нужного беспроводного адаптера. В общем все идет достаточно привычно, до тех пор, пока вы не попытаетесь подключиться к беспроводной сети. В этот момент выяснится, что сервер не видит не одной сети, а сам адаптер находится в состоянии Отключено.

Внешне ситуация выглядит как некая несовместимость и на поиск "подходящего" драйвера можно потратить достаточно много времени или, решив, что проблема с адаптером, даже купить новый, с таким же эффектом. Поэтому не спешите тратить время и деньги, давайте лучше разберемся в ситуации.

Как мы уже говорили, данная задача для серверного применения нетипична, поэтому, следуя общей тенденции развития серверных операционных систем Microsoft, данная возможность была оформлена в виде отдельной компоненты, которая по умолчанию не установлена.

В целом такое решение разработчиков логично и правильно, меньше неиспользуемых служб - меньше потребляемых ресурсов, меньше возможных уязвимостей. С другой стороны, добавить какие-либо подсказки или записывать в журнал событие с ошибкой все-таки стоило бы, иначе для неподготовленного пользователя ситуация выглядит достаточно неоднозначно.

Для того, чтобы Windows Server мог работать с беспроводными сетями следует установить компоненту Служба беспроводной локальной сети, после чего сервер потребуется перезагрузить.

Казалось бы, проблема решена, но не стоит спешить. После перезагрузки Служба автонастройки WLAN автоматически не запускается, хотя в ее настройках установлен автоматический запуск.

Эта ситуация не является ошибкой и описана в документации, хотя такое поведение службы непонятно. Вам потребуется запустить службу вручную или еще раз перезагрузить сервер. После этого можно включить беспроводной адаптер и подключиться к нужной сети.

Интересно, что если после первой перезагрузки вы вставите новый адаптер, то по завершению установки драйвера служба автоматически запустится. Возможно в связи с этим в некоторых руководствах в сети присутствует рекомендация после добавления компоненты удалить и заново установить драйвер адаптера.

Такой же самый результат можно получить гораздо быстрее используя PowerShell, для этого выполните всего одну простую команду:

После чего точно также потребуется перезагрузить сервер и запустить службу вручную. Быстро это сделать можно еще одной командой:

Как видим, для успешного администрирования Windows Server, вопреки расхожему мнению, что в нем все делается интуитивно понятно и мышкой, все-таки желательно знать структуру и базовые принципы устройства системы, что избавит вас от возможных трат впустую времени и денег.

Этот Enterprise режим использует 802.1X проверку подлинности, которая делает возможным использование уникальных ключей шифрования для каждого сеанса пользователя. Режим Personal использует предварительные ключи (Pre-Shared Keys - PSKs), которые представляют собой статическое шифрование и недостаточно безопасны для предприятий и организаций.

Режим Enterprise для WPA/WPA2 обеспечивает пару важных преимуществ:

- Конечные пользователи могут входить под именами пользователя и паролями, которые могут быть их учетными записями домена, если вы используете Active Directory. Вы можете изменять их регистрационные учетные данные и запрещать доступ пользователям на индивидуальной основе. Если вы используете Personal режим, все пользователи будут входить в систему с использованием одинакового статического ключа шифрования. В этом случае, если ноутбук будет украден, вам придется менять ключ шифрования для всех клиентов, чего не придётся делать при использовании режима Enterprise.

- Этот режим обеспечивает более надежный ключ шифрования. Предварительные ключи режима Personal можно взломать с помощью атак brute-force dictionary.

- Конечные пользователи безопасно получают уникальный ключ шифрования при каждом сеансе. Например, сотрудники не могут просматривать беспроводной трафик друг друга, как при использовании режима Personal.

- Этот режим лучше поддерживает VLAN. Вы можете предлагать всего одну беспроводную сеть (SSID) всем пользователям, включая работников, отделы и гостей. Вы можете распределять пользователей по разным VLANs на сервере RADIUS, который будет помещать их в назначенную сеть VLAN, когда они подключаются к беспроводной сети.

Как вы уже, вероятно, догадались, Windows Server включает функцию RADIUS сервера для выполнения 802.1X проверки подлинности. В этом случае вам не придется покупать отдельный RADIUS сервер, или учиться работать с таким продуктом с открытым исходным кодом, как FreeRADIUS. Функция RADIUS в сервере Windows Server уже обсуждалась на этом сайте для Windows Server 2000 и 2003. Но в этой статье мы рассмотрим использование Windows Server 2008.

Начиная с Windows Vista и Windows Server 2008, компания Microsoft представила новый компонент под названием сервер сетевой политики (Network Policy Server - NPS). Реализация этого сервера Network Access Protection (NAP) позволит вам внедрять политики здоровья клиентов для следующих компонентов и настроек:

- Internet Protocol security (IPsec)-protected подключения

- Подключения с проверкой подлинности 802.1X

- VPN подключения

- Dynamic Host Configuration Protocol (DHCP) настройки

- Terminal Services Gateway (TS Gateway) подключения

NPS также заменяет и включает службу Internet Authenticate Service (IAS), представлявшуюся в предыдущих версиях Windows Server. Если вам интересны общие параметры NPS в Windows Server 2008, обратитесь к моей предыдущей статье на этом сайте.

Моменты и требования, которые нужно учесть перед реализацией

Следует учитывать, что на каждом контроллере или точке доступа беспроводной сети должен быть настроен статический IP адрес. Позже вы создадите запись в Windows Server для каждой AP с ее IP адресом и общим секретом.

Обязательно выполните первичную настройку Windows Server 2008. Установите часовой пояс, подключитесь к сети со статическим IP адресом, определите имя сервера Windows Server, включите автоматические обновления, и установите доступные обновления.

У вас также должен быть настроен домен Active Directory Domain. Убедитесь, что роль сервера Active Directory Domain Services включена и настроена с помощью утилиты dcpromo.exe.

Установка роли службы сертификатов

Чтобы использовать PEAP протокол, необходимо установить роль службы сертификатов (Certificate Services). Она позволяет создавать центры сертификации (Certificate Authority - CA) для создания и подписания сертификата, требуемого для определенного сервера. Это необходимо для того, чтобы клиенты могли проверять сервер, прежде чем отправлять на него свои учетные данные входа.

В окне Initial Configuration Tasks пролистайте вниз и выберите Добавить роли (Add roles). Если вы закрыли или свернули это окно, нажмите меню Пуск > Диспетчер сервера, Роли, и нажмите Добавление ролей.

Выберите Active Directory Certificate Services (рисунок 1), и нажмите Далее.

Рисунок 1: Выберите установку роли Active Directory Certificate Services

Рисунок 2: Продолжаем добавлением требуемых служб роли

Выберите тип Enterprise (рисунок 3), и нажмите Далее.

Рисунок 3: Выбор режима Enterprise

Для типа ЦС выберите Корневой ЦС (Root CA) (рисунок 4), и нажмите Далее.

Рисунок 4: Выбор корневого ЦС

Для опции установки закрытого ключа (Set Up Private Key) выберите Создать новый закрытый ключ (Create a new private key) (рисунок 5), и нажмите Далее.

Рисунок 5: Выбор создания нового закрытого ключа.

Примите умолчания для криптографии ЦС (рисунок 6), и нажмите Далее.

Рисунок 6: Принимаем умолчания

Рисунок 7: Выбор CA имени.

Срок действия можно продлевать более чем на пять лет (например, на 20 лет, как на рисунке 8), поэтому вам не придется обновлять или снова выдавать сертификат. Нажмите Далее для продолжения.

Рисунок 8: Продление срока действия

Примите умолчания для расположения базы данных сертификатов (рисунок 9), нажав Далее.

Рисунок 9: Принимаем место по умолчанию

Просматриваем ознакомление с IIS и нажимаем Далее.

При желании изменяем устанавливаемые роли и нажимаем Далее.

Просматриваем параметры и нажимаем Установить.

Запрос сертификатов

После установки и запуска ЦС можно получить сертификат, необходимый для PEAP для проверки подлинности сервера. Сначала нужно создать консоль управления Microsoft Management Console (MMC): нажимаем Пуск, вводим MMC и жмем Enter.

В окне MMC нажимаем Файл>Добавить или удалить оснастку.

Выбираем Сертификаты (рисунок 10), и нажимаем Добавить.

Рисунок 10: Выбор добавления оснастки сертификатов

Выбираем Учетная запись компьютера и нажимаем Далее.

Выбираем Локальный компьютер, нажимаем Завершить, и OK.

Подсказка: можно сохранить эту консоль MMC на свой рабочий стол, чтобы ее можно было проще найти: нажмите Файл>Сохранить.

Разверните Сертификаты (Учетная запись локального компьютера), разверните Личные, нажмите правой клавишей Сертификаты и выберите Все задачи>Запросить новый сертификат (рисунок 11).

Рисунок 11: Запрос нового сертификата

В информационном окне нажмите Далее для продолжения.

Выберите Контроллер домена и нажмите Зарегистрировать. После успешного выполнения этой операции нажмите Завершить.

Заключение

В этой статье мы рассмотрели, как Enterprise режим защищенного доступа Wi-Fi Protected Access совместно с 802.1X проверкой подлинности обеспечивает отличный уровень безопасности. После выполнения первичной конфигурации сервера Windows Server 2008 и настройки Active Directory, мы установили службы сертификатов для создания центра сертификации. Затем мы сгенерировали сертификат.

Здравствуйте, несколько недель назад один из моих клиентов переезжал в другое офисное помещение. В новом офисе не было сетевых розеток, а провести витую пару в новый офис было очень проблематично. Недолго думая, почитав отзывы встроенных Wi-Fi адаптеров мы пришли к решению установить Wi-Fi адаптер и подключиться к сети по беспроводному соединению. Сейчас я не буду писать про возможность утечки информации через сеть Wi-Fi да и организация очень маленькая и не имеет секретных или конфиденциальных данных.

Установив драйверы на сетевую карту я увидел, что мой адаптер не появился в центре управления сетями и общим доступом.

Для установки Wi-Fi адаптера в Windows Server 2012 первым шагом нам необходимо зайти в панель мониторинга (Диспетчер сервера). В панели мониторинга выбираем вкладку Добавить роли и компоненты

Запускается мастер ролей и компонентов, в котором описано что он позволяет сделать, для продолжения необходимо нажать Далее.

Далее происходит выбор типа установки, нам необходимо выбрать Установка ролей и компонентов и нажать Далее

Затем программа предлагает выбрать сервер или виртуальный жесткий диск, на котором будут установлены роли и компоненты. Нам необходимо выбрать наш сервер и нажать Далее

После этого мастер добавления ролей и компонентов предлагает выбрать одну или несколько ролей для установки на нашем сервере.

Пропускаем первое меню (просто нажимаем Далее)

В конце установки мы подтверждаем установку службы беспроводной локальной сети (также ставим галочку на пункте автоматический перезапуск сервера если потребуется) и жмем клавишу Установить

После этого начинается процесс установки новой роли

По завершению установки службы беспроводной сети сервер перезагружается. После перезагрузки Wi-Fi адаптер появится в сетевых подключениях (Центре управления сетями и общим доступом) и мы смело сможем подключиться к локальной сети и сети Интернет.

На этом наша статья подошла к концу. В ОС Windows Server 2008 (r2) установка беспроводной сети происходит аналогично.

Читайте также: