Windows server изменить vpn порт

Обновлено: 05.07.2024

(0)Вот это непонятно - "На маршрутизаторе "там" делаю переброску порта 2020 -> 1723 с самого себя на самого себя - не помогает." Такого не бывает.

Если ты коннектишься по нестандартному порту - 2020, а сервер ожидает тебя за маршрутизатором на порту 1723, то на маршрутизаторе ты должен пробросить входящий 2020 на порт 1723 компьютера где крутится впн сервер.

Если ты поднял VPN на маршрутизаторе, то порт который он будет слушать можно изменить только в настройках VPN сервера, маршрутизатор тебе тут ничем не поможет, проброс портов который ты пытался сделать, работает только для устройств за натом.

Поищи в вебинтерфейсе смену порта, если нет, пробуй через консоль. Больше вариантов нет.

(3)GRE тут вообще никаким боком, ибо коннект есть.

(6) Ну как причем, закрытожевсенахрен кроме 2020.(7) Открыт только 2020, через 1701 значит не полезет.

(8) Спасибо за разъяснения! Вот это кажись точно так и есть, а я думал что если "от сюда" вылетает через 2020, то и "там" через 2020 будет влетать.

(9) На маршрутизаторе (роутере). Т.е. мне надо, чтобы "отсюда" уходило через 2020, а "там" приходило на 1723. (6)А где закрыто? Кто закрыл? Вот это непонятно?

Между клиентом и роутером на котором поднят сервер размещено какое-то устройство блокирующее порты? Закрыты все порты по распоряжению руководства. Для технической надобности удалось выбить порт, дали 2020 (мол, стандартный несекурно). Между клиентом и удаленным роутером (на котором VPN) стоит шлюзовая машина-роутер-файервол, которая фильтрует (но на ней открыт 2020). На VPN всё открыто.

(14)Вот на этом то шлюзе который фильтрует все кроме 2020 и нужно делать проборос, чтобы он отправлял все что пришло на 2020 на целевую машину уже на 1723.

Если у тебя доступ есть сделай сам, если нет, попроси админа этого шлюза.

А вообще впн сервер по идее должен торчать наружу.

Да еще, что за роутер на котором впн? Какая ось?Обычно там линукс стоит, находишь конфиги впн, правишь порт и радуешься жизни.

Ага, то есть админу на шлюзе нужно делать проброс, а не кричать "Отстаньте, я вам порт 2020 открыл, делайте с ним что хотите!"

Ну смотри, тут два варианта:

а)Админ пробрасывает у себя на шлюзе весь трафик идущий ему на порт 2020, на адрес твоего роутера и порт 1723. В таком случае тебе делать ничего не надо и все будет хорошо.

В этом случае - запрос идет на 2020, до шлюза, там перенаправляется на 1723 на VPN сервере. Сервер по умолчанию слушает 1723.

б)Если злой и ленивый админ не хочет этого делать, то ты можешь в настройках самого сервера (заметь, не роутера, а именно сервера VPN) изменить адрес на котором он ждет подключений с 1723, на 2020.

В этом случае запрос идет на 2020, до шлюза, там перенаправляется на 2020 на VPN сервер. Поскольку настройки сервера изменены, то слушает он по умолчанию 2020.

(18)Да взлетит. (92.100.200.15 - я так понимаю, это белый адрес корпоротивного файервола, который тебе пробрасывает порт 2020)

Если будут трудности по варианту б) то пиши модель роутера, возможно помогу, но не обещаю.

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

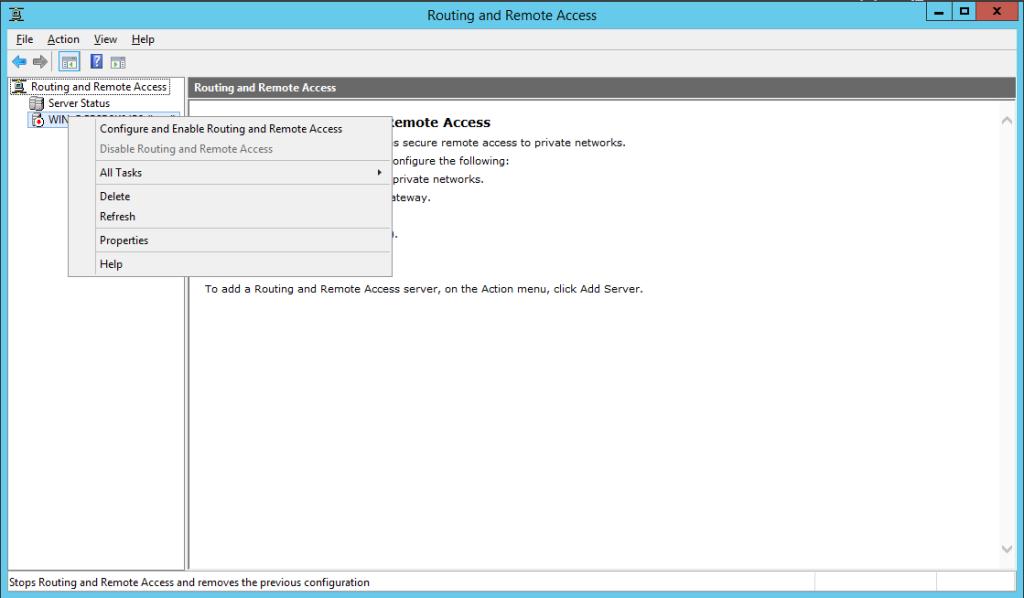

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

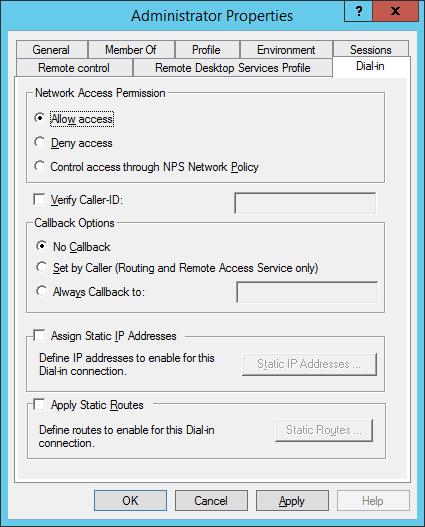

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

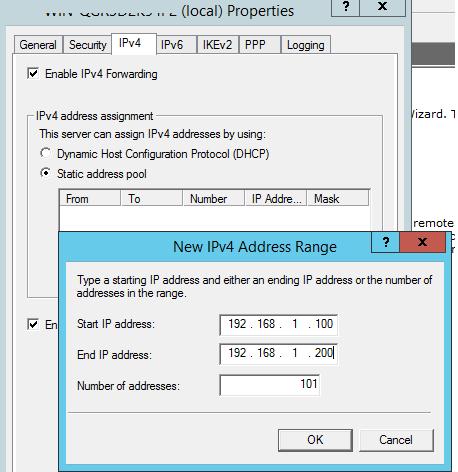

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях: Предыдущая статья Следующая статья

Не очень понимаю данную технологию, но как я понял посредством данной закрытой сети возможный доступ к общим ресурсам подключенных пк к впн?! А значит и в домен можно завести всех кто подключился к впн? А значит и локальный сайт может быть доступен (+ фтп) клиентов которые подключились к впн? Правильно?

Все службы и настройки работает без проблем в локальной сети, а если я установлю на сервер данным способом впн службы то без каких либо надстроек впн служб все должно работать, о чем я написал выше?! )))))

Имеется ввиду доступ к локальным ресурсам впн сервера (сервисам) через интернет

а как првально настроить маршрутизацию и службу RRAS, чтобы получить доступ к другим ресурсам сети. может быть статья есть на эту тему? Заранее спасибо.

Здесь вы правы, этот пул адресов задается произвольно и служит для назначения сетевого адреса vpn подключения на клиенте. Главное, чтобы этот диапазон не пересекался с используемыми адресами/подсетями на стороне VPN клиента.

Примечание убрал

Все настроил и все работает, но не могу понять как правильно настраивать права доступа на расшаренные папки, на пользователя который подключается к VPN который непосредственно указывается при создании подключения?

Просто в настройках шар и непосредственно в NTFS разрешениях каталогов указываете нужные разрешения.

Я в администрировании новичек, подскажите пожалуйста. Сервер (2012 R2) и клинет (win 8.1) настроил как у вас все тут написано. При попытке подключиться с клиента на wpn сервер выскакивает 868 ошибка. Удаленное подключение не установлено, так как не удалось разрешить имя сервера удаленного доступа. И еще вопрос, а провайдер со своей стороны никаких операций сделать не должен для того что бы wpn через интернет работал?

Здравствуйте, что нужно разрешить на брэндмауэре клиента чтобы была возможность открывать расшаренные ресурсы с сервера, подключение к vpn происходит без проблем, а вот доступ к ресурсам есть только при отключенном брэндмауэре.

Довольно странно это, попробуйте разрешить исходящий SMB трафик на клиенте (вроде достаточно 445 порта). Хотя по моему это правило по-дефолту активно.

Спасибо большое за помощь, переадресация порта в оборудовании провайдера помогла.

Еще один вопросик есть, в интернете ничего путного не нашел. Могу ля как-то через удаленное уплавление перезагрузить сервер, а потом снова войти на него, ДО ввода логина и пароля? Так как все службы после залогинивания запускаются.

Сервер (2012 R2)

К примеру, я установил обновления, сервер просит перезагрузку. Если я удалённо перезагружу сервер, как я потом смогу удалённо к нему подключиться?

Ну и пусть себе перезагружается.. После загрузки он должен быть доступен (если конечно у него настроен статический адрес, брандмауэре правильно натсроен и разрешены RDP соединения).

Или вы какие-то операции, без которых сетевое соединение с с сервером невозможно, после загрузки сервера вручную выполняете?

Здравствуйте делал по вашей статье.А скажите почему нет интернета когда подключаюсь по vpn к серверу.Когда отключаюсь от vpn сервера интернет появляется почему так.

Другие сервера с шарами находятся в другом ip сегменте?

Проверьте с клиента отвечает ли на сервере порт 445 SMB (telnet server_ip_adres 445)

Другие сервера с шарами установлены том же сегменте что и контроллер. Точнее два контроллера домена с dfs и репликацией. Может это мешать? Если более подробно, то контроллеры s01 и s02. VPN стоит на s01. Если обращаться на \\s01.domain.local то шары не видны. Если обращаться на \\s02.domain.local шары видны, но не открываются (как бы зависают). Если обращаюсь на \\domain.local они тоже видны, но не открываются. 445 SMB отвечает.

А как настроить чтобы интернет на клиенте шел через сервер?

А если это не помогает?

Такое ощущение. что для полноценной работы, нужно сделать что-то ещё. У меня пользователь не подключается.

Каким образом сервер впн знает о внешних пользователях? В данном гайде это не отражено.

Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

Для SSTP: TCP 443

Для L2TP over IPSEC: TCP 1701 и UDP 500

Сервер 2012 в домене, 4 сетевых 3 из них смотрят в доменную сеть (объединение сетевых карт), статический IP, поле шлюза пусто dns прописаны доменные, 4я смотрит в инет через PPPoE с опцией пропишись в сети (из динамики как бы делают статику).

Предположим есть небольшое количество удаленных сотрудников которым требуется работать в сети компании

Это все понятно и просто выбранный пул адресов будет им раздаваться

вопрос заключается в том что есть, несколько удаленным офисов с небольшим парком компьютерной техники.

Каким образом завести несколько пулов адресом

т.е. на удаленном офисе , на устройстве который раздает интернет, пусть это будет роутер который будет участвовать в качестве vpn клиента.

Другими словами

1 пул адресов для удаленных пользователей

2 пул адресов для офиса 1

3 пул адресов для офиса 2

и т.д.

Добрый день!

Можно сделать следующее, создать 3 статических пула ip адресов, в настройках пользователя прописать присвоение определённого IP в зависимости к какому пулу относится человек.

Если домен то на КД, если не домен создаём локальных пользюков и в этих локальных учётка настраивается статический IP

А есть ли возможность реализации такой схемы?

3 пула адресов

на роутере прописывает один из пулов

т.е. сам роутер имеет к примеру

внутренний ардес 192,168,88,1

и по dhcp он раздает пул адресов.

Роутер является сам клиентов впн сервера?

надо подумать, попробую набросать Вашу схему и смоделировать ситуацию.

Дано:

на сервере RAS 3 пула

на роутере 1 пул

DHCP есть и на роутере и на RAS сервере.

всё верно?

мысли в слух (получается впн в впне )) ).

Да все верно.

Смысл такой чтоб удаленные офисы вывести в отдельную подсеть.

На роутере можно не включить DHCP

На клиентах просто прописать статику.

Суть

Пул1 192,168,88,*

На Роутере 192,168,88,1

Все остальное 192,168,88,*

Пул2 192,168,89,*

на Роутере 192,168,89,1

Все остальное 192,168,88,*

Так это можно всё на 1 роутере реализовать, без RAS сервера.

создать необходимые пулы, создать пользователей на этом роутере, прописать каждой учётке необходимый пул.

К примеру создали пул1 192.168.88.1-192.168.88.254

учётка офис1 логин off1 pass ****

на роутере прописать, что если конектятся с учёткой off1 брать пул 1

т.е. одна учётка для впн канала всего офиса.

Спасибо. Будем пробовать

Тут все сильно зависит от настроек самого роутера. Возможно просто блокиются iсmp пакеты на внешний (vpn интерфейс)

Роутер Keenetic 4G iii, в правилах файрвола разрешил icmp с любого на любой. Но толку от этого. Установил компоненты туннели ip-ip, gre, Eoip но тоже не помогло.

Добрый день!

Буквально вчера настраивал железку zywall usg 100 (настройка NAT), никак не мог понять в чём проблема, грешил на провайдера, но оказалось дело в фаерволе железки, помогла одна статья, где рекомендовали временно деактивировать фаервол, что собственно я и сделал. Убедился, что именно фаервол Zulex виновен, вычислил общее правило которое блокировало прохождение пакетов, создал новое с более высоким приоритетом, но касаемо только отдельного устройства, активировал фаервол и вуаля работает. Советую так же временно деактивировать фаервол на сетевых экранах, проверить пинг, если прошёл, искать правило которое банит пакеты.

Добрый день.

А какое максимальное количество удаленных клиентов сможет подключиться к такому VPN-серверу одновременно?

Это где-то в настройках службы настраивается ? Или ограничивается самой Windows Server 2012 R2 ?

Здравствуйте.

Есть WS2016 с одним интерфейсом и белым IP на нём. Поднята роль VPN и NAT.

Задача: интернет трафик через VPN.

На клиенте Windows галку использования шлюза в удалённой сети оставил.

Так же пытался подключиться с роутера с установленным PPTP, L2TP клиентом и тоже безуспешно (с другими VPN серверами работает).

Заметил, что при подключении с Windows клиента в выданных настройках отсутствует шлюз.

Все должно и без NAT работать. Шлюз по-умолчанию на WS2016 настроен?

Больше интересует таблица маршрутизации с клиента и результаты tracert с клиента до какого-нибудь внешнего сайта (естественно, при подключенном VPN).

Удалось решить проблему? С тем же столкнулся.

Не совсем понимаю что подразумевается под шлюзом по умолчанию?

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.113 4250

0.0.0.0 0.0.0.0 On-link 172.16.20.5 26

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4556

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4556

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

172.16.20.5 255.255.255.255 On-link 172.16.20.5 281

178.32.xxx.xxx 255.255.255.255 192.168.0.1 192.168.0.113 4251

192.168.0.0 255.255.255.0 On-link 192.168.0.113 4506

192.168.0.113 255.255.255.255 On-link 192.168.0.113 4506

192.168.0.255 255.255.255.255 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4556

224.0.0.0 240.0.0.0 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 172.16.20.5 26

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

255.255.255.255 255.255.255.255 On-link 192.168.0.113 4506

255.255.255.255 255.255.255.255 On-link 172.16.20.5 281

===========================================================================

Постоянные маршруты:

Отсутствует

1 55 ms 54 ms 54 ms 172.16.20.1

2 * * * Превышен интервал ожидания для запроса.

3 * * * Превышен интервал ожидания для запроса.

маршруты с сервера

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 178.32.XXX.254 178.32.XXX.XXX 35

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

172.16.20.1 255.255.255.255 On-link 172.16.20.1 311

172.16.20.2 255.255.255.255 172.16.20.2 172.16.20.1 56

178.32.XXX.0 255.255.255.0 On-link 178.32.XXX.XXX 291

178.32.XXX.XXX 255.255.255.255 On-link 178.32.XXX.XXX 291

178.32.XXX.255 255.255.255.255 On-link 178.32.XXX.XXX 291

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 178.32.223.148 291

224.0.0.0 240.0.0.0 On-link 172.16.20.1 311

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 178.32.XXX.XXX 291

255.255.255.255 255.255.255.255 On-link 172.16.20.1 311

===========================================================================

Постоянные маршруты:

Отсутствует

Да верно. Пробовал и маршрутизатором настроить, тоже не получилось. Я особо не специалист, по картинке настроил, а шаг в сторону и потерялся.

Для чего при настройке VPN нужен IIS?

Так зашито в мастере установки роли. Попробуйте отключить службы IIS после настойки VPN роли. Я думаю, VPN сервер при этом будет работать.

У вас один сетевой адаптер на сервере или два (один смотрит во внешнюю сеть, другой во внутренюю)?

В общем случае вы должны настроить ваш VPN сервер как маршрутизатор, чтобы он передавал пакеты между внутреним и внешнем сегментов. Наверно проще раздавать VPN клиентам адреса из диапазона 192.168.100.x и настроить на RRAS маршруты между подсетями 192.168.1.x и 192.168.100.x. Также нужно посмотреть какие маршруту задаются на клиенте к подсети 192.168.1.x.

Из локальной сети с VPN сервером получается поднять более 2 ВПН подключений? Хотя бы с виртуальных машин попробуйте.

Если так работает, я бы начал копать с настроек NAT. Такое ощущение, что только одна сессия держится для одного IP.

Добрый день. Сделал все по инструкции. Настроил vpn на арендованном vps и при подключении к vpn на макбуке пропадает выход в интернет. (но при этом к удаленному рабочему столу подключаюсь) при отключении vpn интернет снова работает

Можете подсказать как быть?

Подскажите пожалуйста, как в дополнение к статье настроить, чтобы впн сервер раздавал также и интернет клиентам?

В теории все это решается настройкой на VPN сервере (RRAS) NAT и маршрутов в интернет для VPN клиентов.

Конечно, WIndows VPN будет на порядок безопаснее, чем проброс RDP порта на роутере. Я не видел, что такое RadminVPN, но Windows VPN вполне нормальная штука.

Но вам придется сделать проброс VPN портов на роутере.

Скорость передачи при использовании VPN чем ограничивается? Как её увеличить?

Не должна сильно проседать сторость при использовании VPN по сравнению с прямым подключением. Что-то другое у вас, либо провайлер как-то режет, либо сервер vpn перегружен.

Алукард

маппинг портов

или опен ВПН

(определенные обстоятельва - это хомлайн? )

MIl

(определенные обстоятельва - это хомлайн? )

Алукард

значит сити. они тоже тунели прикрыли.

MIl

+1 к опен впн-у

MIl

Notnik

блин, не хочу я опен впн. (в силу еще одних обстоятельств) Да и не ковырял его никогда.

Следовательно возникает еще вопросик - как поднять сервак OpenVPN на Винде 2003?

Nurber

большое спасибо за статейку

Но все же не прекращаю искать способы по изменению порта на VPN сервере самого Windows 2003. - Решение этой проблемы будет более приемлемо для меня.

Алукард

лучшая схема, перед впн сервером ставите firewall который будет перенаправлять запросы с портов xx на стандартные порты впн. спросите почему? а потому, что не только порт впн вам нужно будет менять, а еще и порт GRE.

получается одна из схем:

1- из внешки открыты два порта(xx и yy), на файрволе они перенапраяют на ваш впн сервер на порты 1723 и 47 (думаю unreal )

2- из внешки открыты два порта (xx и yy=47), на файрволе они перенаправляют на ваш впн сервер на порты 1723 и 47.

eRIC

так дело в том, что сейчас у меня и работает такая схема, я настроил мэпинг портов на Фрюхе.

На клиенте изменил порт РРТР с 1723 на ХХХХ. Т.е. порт - ХХХХ перенаправляется на стандартный 1723 сервера внутри сети.

Но я хочу что бы сам сервер слушал не 1723, а ХХХХ и без всяких OpenVPN.

Если возможно сменить порт РРТР на клиентской стороне, то наверняка должен быть способ сменить его и на стороне сервера.

в данном случае не для Windows систем. не знаю может они харкодом прописаны или же можно твики найти в реестре, но я не думаю что после такой хирургической операции ваш VPN сервер будет работать как положено(лично не пробовал). дерзайте и далее от вас ждем результатыто наверняка должен быть способ сменить его и на стороне сервера.

сменить порт РРТР на клиентской стороне

это бралось в учете того, что не только Windows VPN сервера существуют на этой планете

а вас что не устраивает текущая схема? может вы хотите только одну систему, вместо двух? тогда вам нужно файрвол поставить на впн сервер

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется "из коробки". Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

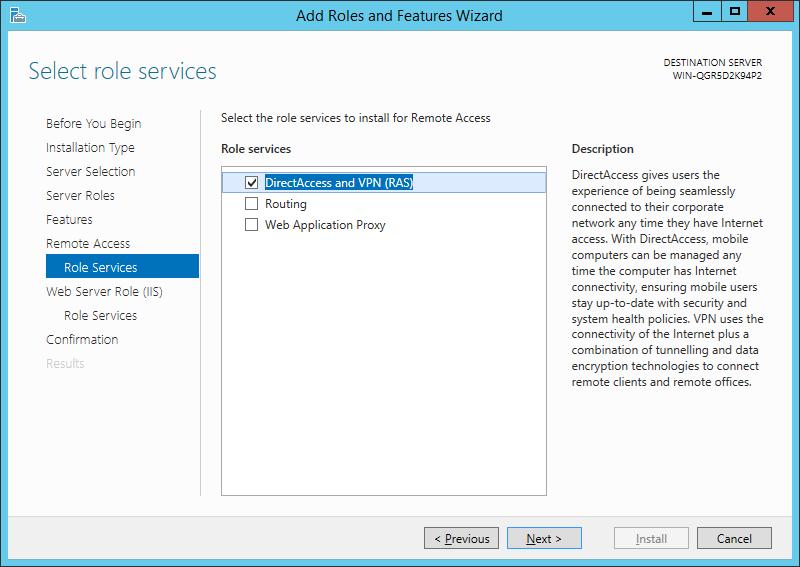

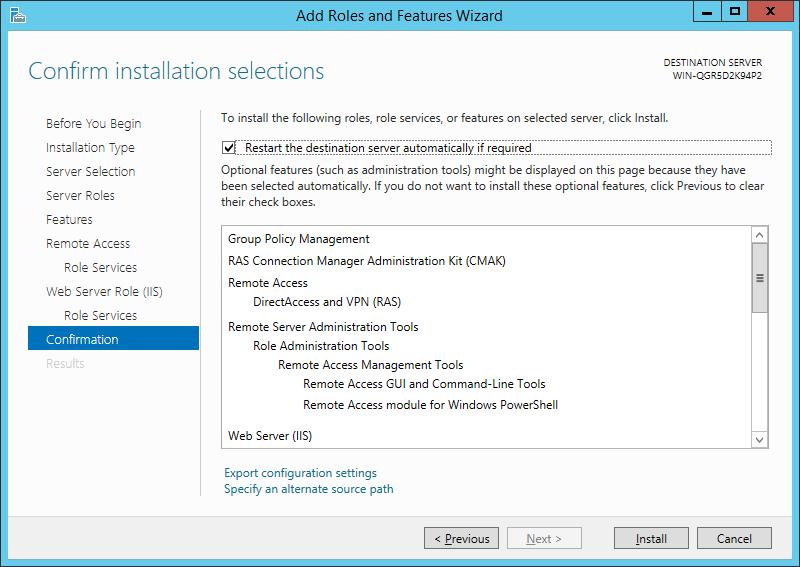

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт - Особая конфигурация.

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

![PPTP-L2TP-VPN-Windows-RRAS-008.jpg]()

Настройка PPTP и/или L2TP сервера удаленного доступа

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows - проверка подлинности, а Поставщик учета - Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов - Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

![PPTP-L2TP-VPN-Windows-RRAS-013.jpg]()

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN - это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит - сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой - имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры - Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных - обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями - для любых дистрибутивов.

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки - Сеть и добавить новое VPN-подключение.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms - aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

На этом настройка закончена, можно подключаться.

Читайте также: