Windows worms doors cleaner как пользоваться

Обновлено: 05.07.2024

Закрытие портов и отключение служб, наиболее часто используемых при атаках.

Яндекс.Браузер - быстрый и простой в использовании веб-браузер с "облачными" сервисами, созданный на движке WebKit и оболочке Chromium. Особенности:• безопасность, гарантируемая проверкой ссылок с помощью Safe Browsing и скачиваемых файлов системой "Лаборатории Касперского";• современный минималистический интерфейс поможет удобно переходить по веб-сайтам и предложит нужные элементы управления именно тогда, когда они на самом деле понадобятся;•&n.

MSI Afterburner - функциональная утилита от компании MSI, которая предназначена для разгона видеокарт NVIDIA и AMD. Особенности: Создан на основе ядра RivaTuner Расширяемая пользователем архитектура Основные функции разгона и управления вентиляторами Поддержка основных функций захвата экрана Расширенное управление вентиляторами Мониторинг состояния оборудования Система автоматического управления профилями Дает больше свободы хардкорным оверклокерам. Что нового.

Mozilla Thunderbird - бесплатная программа для работы с электронной почтой от Mozilla, поддерживает протоколы SMTP, POP3, IMAP и RSS.Особенности:• имеет встроенный HTML редактор, который создает довольно компактный код;• поддерживает всевозможные кодировки, расширяется за счет дополнительных модулей и фильтрует рекламу, а также нежелательную корреспонденцию;• интерфейс программы прост и удобен в использовании, поддерживает.

Telegram — десктопная версия популярного мессенджера для мобильных устройств. Телеграм является одним из самых защищенных мессенджеров, обеспечивает полную конфиденциальность пользователей и использует механизмы удаления всех следов переписки не только на устройстве, но и на серверах. Особенности:• быстрая регистрация и привязка аккаунта к номеру мобильного телефона;• мгновенная синхронизация чатов между всеми устройствами;• &nb.

Adobe Photoshop для Mac — самый популярный графический редактор в мире, который используется как новичками, так и профессионалами. Приложение позволяет вносить практически любые изменения в изображения, уровень которых ограничивается лишь мастерством пользователя. Особенности: огромный функционал программы; библиотека дополнительных расширений для более профессиональных возможностей; работа с несколькими изображениями одновременно; интеграция со всеми продуктами от Adobe Cor.

Microsoft Word for Mac для Mac — бесплатный офисный компонент для пользователей компьютеров на Mac OS. Сочетает в себе все необходимые функции для просмотра и редактирования текстовых документов. для удобства работы предусмотрено две среды: рабочая и записи, для исключения внесения случайных изменений в документ; поиск по документу; галерея инструментов идентичная таковой в приложении для Windows; полная совместимость со всеми форматами Microsoft Word; создание макросов для автомат.

uTorrent — версия самого популярного p2p-клиента для компьютеров с установленной Mac OS. Позволяет скачивать файлы из пиринговых сетей с максимальной скоростью благодаря многопотоковой загрузке из различных источников. Особенности: небольшой размер; интерфейс идентичный Windows—версии; работает с torrent файлами и magnet ссылками; возможность загружать несколько раздач одновременно, а также управлять скоростью и, приоритетом загрузок; работа в фоновом режиме; приложе.

ABBYY FineReader Express Edition for Mac - это простая и удобная в использовании OCR-программа, которая позволяет с высокой точностью конвертировать отсканированные документы и файлы изображений в различные электронные форматы. ABBYY FineReader Express Edition for Mac сохраняет исходное оформление документов, тем самым, уменьшая необходимость перепечатывания и хранения бумажных документов.Программа позволяет конвертировать изображения из форматов TIFF, TIF, PNG, JPG, JPEG, JP2, J2K, BMP, PCX, DC.

Wine - это не эмулятор Windows, как думают многие, а альтернативная реализация API Windows 3.x и Win32 (кстати, и расшифровывается Wine как "Wine Is Not Emulator").Wine позволяет конечному пользователю выполнять в unix-системах (и Linux) многие приложения, написанные для ОС Windows.

Fedora Workstation - надежная, удобная и мощная операционная система для ноутбука или настольного компьютера. Она поддерживает широкий спектр разработчиков, от любителей и студентов до профессионалов в корпоративных средах.

Представлен релиз 32-разрядного дистрибутива Runtu LITE 18.04, основой которого является пакетная база релиза Bionic Beaver 18.04 LTS. Сборка имеет минимальный набор пользовательского ПО с возможностью установки на жёсткий диск. В составе предустановлены программы для работы с Интернет, воспроизведение аудио- и видеоконтента, настройки рабочего окружения.

Богатый набор Русско-Английских и Англо-Русских словарей для StarDict

Smart Driver – удобный радар камер и ДПС, а так же видеорегистратор в одном приложении. Предупредит где камеры ГИБДД на дороге, в том числе укажет их тип:– камера только на скорость, в том числе "Стрелка"– камера на стоп–линию и проезд на красный– камера на полосу общественного транспорта и обочину– стационарный пост ДПС– парная камеры, контролирующие среднюю скорость на участке дороги ( "Автодория")– камера смотрящая "в спину"– засада ДПС ил.

это популярный браузер с возможностью сжатия трафика через собственные сервера. Возможности программы: Сжатие страницUC Browser сэкономит более 90% трафика благодаря технологии сжатия страницСтабильное соединение с ИнтернетСобственная технология Free-link обеспечивает стабильную связь с серверамиМощный поискВ браузер встроены различные популярные и мощные поисковые сервисыМногооконностьВы можете переключаться между открытыми страницами по своему желаниюНавигация по сайтамНавигация содержит в с.

Приложение «Медитация для начинающих» можно скачать бесплатно на Android. Медитация на русском - антистресс-практика, которая изменит Вашу жизнь. Она научит расслабляться во время стресса. Пройдите базовый курс медитации для начинающих с помощью приложения, чтобы научиться снимать стресс, загляните внутрь себя, прислушайтесь к своим мыслям и своему организму, научитесь самостоятельно осознавать свои страхи и тревоги. Следите за своим дыханием. Для Вашего удобства медитация н.

TuneIn Radio для iOS - пожалуй самый мощный сервис для прослушивания онлайн радиостанций и подкастов со всего мира совершенно бесплатно. Особенности: более 100 000 уникальных радиостанций со всего света; прослушивание в режиме реального времени и отложенное воспроизведение; около 6 000 000 пользовательских подкастов; возможность работы с Apple Watch; лента событий в которой также отображается очередь воспроизведения; возможность добавления станций и подкастов в избранное; простой интуит.

Яндекс Музыка для iOS - клиент популярного музыкального сервиса для устройств Apple. С его помощью можно прослушивать онлайн музыку любимых исполнителей в высоком качестве совершенно бесплатно.Особенности: удобный поиск композиций по исполнителю, названию группы и жанру. Также учитываются предпочтения пользователя; рекомендации основанные на основе уже прослушанных и отмеченных песен; создание собственных интернет-радиостанций с возможностью поделиться ссылкой в социальных сетях и мессендже.

YouTube для iOS - популярный видеохостинг, получивший признание пользователей со всего мира. С обновленным интерфейсом, приложением стало пользовать еще удобнее, теперь можно пользоваться абсолютно всеми возможностями веб-версии сервиса на своем iPhone.Особенности: просматривайте контент других пользователей или выкладывайте свой; возможность проведения прямых трансляций; функции настройки качества воспроизводимого видео; возможность оставить комментарии к роликам, а также подписаться на п.

В помощь тем людям, кто переживает за возможность заражения "сверхпопулярным" вирусом-шифровальщиком Wana Decrypt0r 2.0.

Предлагаю Вам, два максимально простых способа борьбы с ним, а также с теми кто возможно постарается использовать данную уязвимость в дальнейшем в своих зловредных программах:

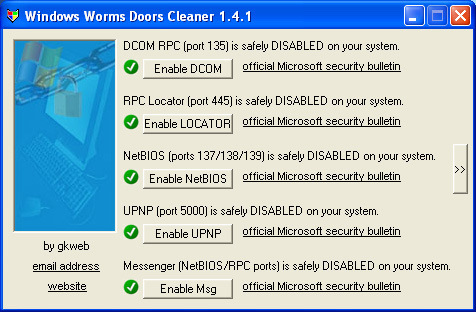

1) Первый и самый простой вариант - это завершить работу программ или служб, которые используют порты (можно сказать открывают). В первую очередь это порты 135-139, 445, Это можно сделать вручную, что требует определенных знаний и навыков. Чтобы немного упростить вам эту задачу мы рекомендуем использовать небольшую программку Windows Worms Doors Cleaner, объемом всего 50 kB. Скачав ее и запустив, вы увидите следующее окошко

если нет доверия к той программе:

2) Создайте любой текстовый файлик и пропишите в нем такие строки:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name="Block_TCP-135"

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name="Block_TCP-137"

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name="Block_TCP-138"

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name="Block_TCP-139"

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name="Block_TCP-5000"

Сохраните с расширением любое_название_файлика.bat или любое_название_файлика.cmd

и запустите его от имени администратора (правая клавиша мышки на файлике и запустить от имени администратора)

или воспользуйтесь моим =)

Оставлю тут коммент. Вдруг кто-то воспользуется его советом, отпишитесь плиз, ничего с компом плохого не случилось?

А можно кратко - что делает каждый из этих портов?

И важно ли закрывать их все, или хватит только 135 и 445?

А что делать при такой ситуации? Да, я пробывал и так и так. Но при перезапуске программы точно так же.

Anvir спас, когда mssecsvc.exe попытался пролезть в автозагрузку.

Морочаться на стал, просто запустил батник.Спасибо за способ.

Перед этим установил обнову которая закрывает дыру к этому шифровальщику. Вин 7 х64, с компом и системой все нормально

При открытии программы wwdc.exe вылазит первая картинка. Сама программа на второй картинке. Bat-файл запускал перед этим от администратора. Win 7 x64.

Creators update и нет никаких проблем. хы

А кому-то поздно пить боржоми. :'(((

@GansAlieN666v13 скажите, есть информация о тех, кто заплатил? удалось ли расшифровать?

Когда скачивал файлик - хром заблокировал с фразой - Подозрительный файл, редко скачивают.

Залил на ВТ - так и должно быть?

Ага, только вот такое приходит обычно по почте, а уже потом в локалке по этим портам и самбе распространяется. Причем на моих корпоративных почтовиках я эти письма встречал всего пару раз, и то они спамфильтром обработались. А на данный момент среди домашних пользователей "с голой жопой" мало кто в инет выходит, обычно роутеры стоят, где только минимум портов открыто. Что уж говорить про корпоративные сети. В них то как раз и через общедоступные почтовые сервисы оно и приходит.

Я сделяль, теперь можно быть спокойным? А то я тут страстей начитался)

Скачала Windows Worms Doors Cleaner,

Это для людей, которые жмут на подобные кнопки?

Ошибки в коде WannaCry помогают бесплатно восстановить файлы

Исходный код вымогательского ПО WannaCry оказался довольно низкого качества.

К примеру, ошибка в механизме обработки файлов только для чтения означает, что программа вообще не может шифровать подобные файлы. Вместо этого вредонос создает зашифрованные копии файлов, а оригинальные версии остаются нетронутыми. При этом они делаются скрытыми, но не удаляются, и получить доступ к ним можно, включив опцию отображения скрытых файлов.

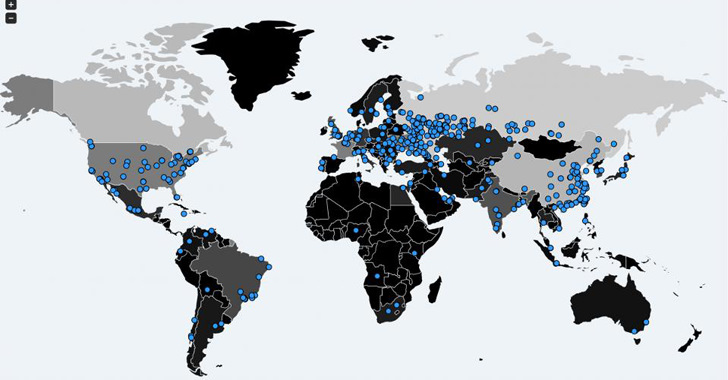

Напомним, о масштабной кампании с использованием вымогательского ПО WannaCry стало известно 12 мая нынешнего года. За несколько дней вредонос инфицировал более 400 тыс. компьютеров в свыше 150 странах мира. Как сообщалось ранее, наибольшее число атак пришлось на Россию, однако по данным компании Kryptos Logic, лидером по числу случаев заражения стал Китай, тогда как РФ оказалась на третьем месте после США.

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент Windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр Windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью Windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

-

1. Запускается программа Dcomcnfg.exe. Сделать это можно через окно «Выполнить» открываемое сочетанием Win+R или через меню «Пуск».

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

- 1. Запускается редактор реестра (regedit в окне «Выполнить»).

- 2. Ищется ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole.

- 3. Параметр EnableDCOM меняется с Y на N.

- 4. Компьютер перезагружается.

Редактировать реестр можно только из-под учетной записи администратора.

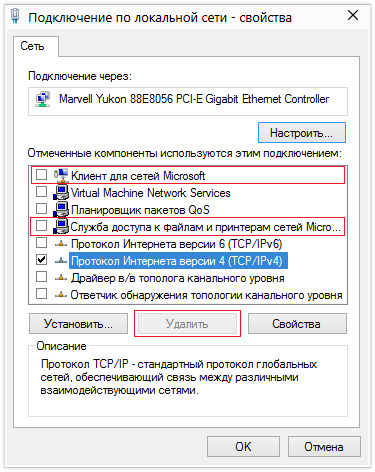

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

- 1. Открываются свойства используемого подключения.

- 2. Открываются свойства TCP/IPv4.

- 3. Нажимается кнопка «Дополнительно…»

- 4. На вкладке WINS ставится флажок у пункта «Отключить NetBIOS через TCP/IP».

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

В пятницу вечером, 12.05.2017, вредоносная программа, относящаяся к классу криптовымогателей WannaCry «Ransom:Win32.WannaCrypt» нанесла ущерб многим компаниям и организациям по всему миру, включая министерство внутренних дел РФ, сотовых операторов, испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx, а также домашним пользователям интернета. В большинстве случаев использовалась уже неподдерживаемая с 2014 года Windows XP, для которой только 13.05.2017 Microsoft пошла на беспрецедентный шаг и выпустила патч. Вирус WannaCrypt опасен только для ОС Windows и не затрагивает macOS. Примечательно, что угроза использует украденные эксплойты Агентства национальной безопасности США.

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

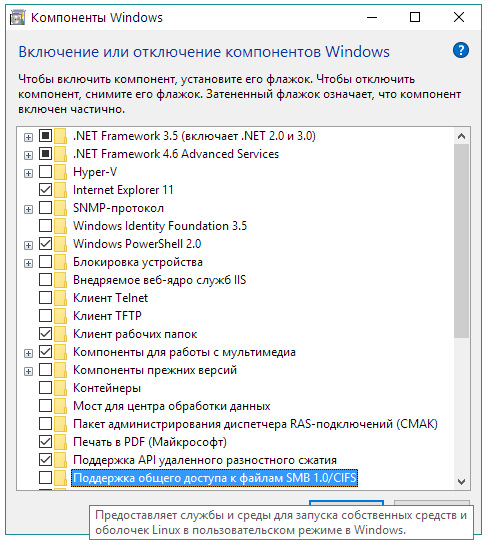

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable Spy SMB 1.0 Protocol on Server

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

rem reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

rem sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

rem sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

echo — Done

pause

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\srv]

"Start"=dword:00000004

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10]

"Start"=dword:00000004

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

445 порт также можно закрыть через реестр, добавив следующие строки:

Windows Registry Editor Version 5.00

;Закрываем порт 445 TCP/UDP (NetBT) — NetBios, Server Message Block — SMB — "SMBDeviceEnabled"=dword:00000000

;За 445 порт отвечает драйвер netbt.sys, поэтому есть два способа избавиться от него:

;отключить драйвер netbt.sys через Диспетчер устройств, но тогда не будет работать DHCP-клиент Windows, что необходимо абонентам Интернета, использующим выделенные линии;

;переименовать в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters параметр TransportBindName (например, на OldTransportBindName), и после перезагрузки UDP- и TCP-порты будут отключены.

;Также через "Диспетчер устройств" в меню "Вид" выбираем "Показывать скрытые устройства"

;В списке устройств появятся "Драйверы устройств не Plug and Play", в списке открываем "NETBT" — Драйвер — Автозагрузка — Тип ставим "По требованию"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT]

"Start"=dword:00000001

;"Start"=dword:00000003

3. Задействуйте системы резервного копирования

Даже копирование важных файлов на обычную флешку или внешний жесткий диск в ручном режиме уже будет нелишним. Можно заархивировать важные файлы, а затем изменить расширение, например на .1rar вместо .rar и тогда можно не копировать на внешний диск, а оставить на основном. Но лучше все-таки делать резервные копии на внешний отключаемый диск.

4. Используйте актуальные, поддерживаемые версии ОС, для которых выпускаются обновления безопасности. Устанавливайте критические последние обновления.

Для пользователей Windows XP есть патч в реестр, который дает возможность получать обновления для Windows XP Embedded для банкоматов до 2019 года, но нет гарантий их полной совместимости с версией для ПК.

5. Используйте средства защиты персональных компьютеров

От традиционных антивирусов (Microsoft Security Essentials — он же Windows Defender — Защитник Windows) с регулярно обновляемыми базами сигнатур до средств защиты следующего поколения (EDR, STAP, BDS и т.д.).

По заверениям Microsoft, пользователи антивируса Windows Defender (Microsoft Security Essentials) автоматически защищены от вируса!

Всегда оставляйте включенным Брандмауэр Windows. По умолчанию, входящие подключения фильтруются согласно белому списку (разрешаются по нему, остальные запрещены), а исходящие – по черному (запрещаются по нему, остальные разрешены). Открывайте доступ только нужным программам, а не портам!

Для удаления рекламного ПО используйте AdwCleaner.

Настойчиво НЕ рекомендуется платить злоумышленникам, если файлы уже зашифрованы – деньги уходят от вас, а в итоге вы не получаете и никогда не получите свои файлы. Проверено лабораторией Check Point, которая ждет доступ к тестовым файлам еще с пятницы 12.05.2017.

Обратите внимание, что если у вас установлен соответствующий патч или иным образом блокируется использование данной уязвимости (например, с помощью IPS), то это не значит, что вы не подвержены WannaCrypt. Шифровальщик и в этом случае сможет быть запущен, но для этого уже понадобится реакция пользователя, привычная для работы классических локеров-вымогателей. Установка патча Microsoft блокирует только удаленное заражение, запуск и распространение вредоносного кода.

Думаю, если Вы нашли эту статью и собираетесь проверить какие порты открыты на ПК, то объяснять что такое порты, для чего они нужны и как используются различными программами, не нужно. Перейдем сразу к делу.

Чтобы проверить состояние портов, необходимо открыть командную строку. Для этого используйте шорткат Win+R, в появившемся окошке наберите cmd и нажмите Ввод:

В окне командной строки наберите команду netstat -a (перед знаком минус не забудьте поставить пробел), нажмите Ввод. После быстрого сканирования Вы сможете посмотреть какие сокеты открыты на Вашем ПК и в каком состоянии они находятся:

Как видим, для каждого активного сокета указывается протокол, локальный и внешний адрес, а также состояние протокола. Вот список и значение самых распространенных состояний:

- LISTENING – значит, что порт ожидает входящих соединений

- ESTABLISHED – соединение установлено

- CLOSE_WAIT – ожидание закрытия вследствие отключения удаленной стороны

- TIME_WAIT – порт закрыт, но еще ожидает входящие пакеты для обработки

- SYN_SENT – установка соединения

Интерес представляет конечно же не только получить список сокетов, но и узнать какая программа какой номер порта использует. Для этого в командном окне наберите команду netstat -n -b (пробелы перед знаком минус):

Возле номера каждого сокета в квадратных скобках указана программа, которая его использует (исполняемое имя файла).

Если Вы обнаружили, что какой-то порт использует программа, которую Вы не запускали и которая похожа на троян или вирус, то его следует закрыть. Закрыть порт можно при помощи фаервола. Однако гораздо быстрей и эффективней будет использовать небольшую бесплатную программу под названием Windows Worms Doors Cleaner (WWDC), которую Вы можете скачать прямо сейчас (51Kb).

После запуска она покажет список открытых сокетов, которые представляют опасность, и которые специалисты в области информационной защиты настоятельно рекомендуют держать отключенными: 135, 445, 137-139. Чтобы сделать их неактивными, просто нажмите кнопки справа от каждого красного значка:

После вступлений изменений в силу Вы получите такую картину:

Преимущество программы WWDC перед фаерволами состоит в том, что она не просто блокирует открытые порты, но закрывает их, отключая службы, которые их используют. Это, как Вы понимаете, гораздо эффективнее, потому что устраняет источник проблемы, а не симптомы.

Читайте также: