Windows xp идентификация не работает

Обновлено: 05.07.2024

Работая в среде Windows каждый системный администратор так или иначе сталкивается с системами аутентификации. Но для многих этот механизм представляет собой черный ящик, когда суть происходящих процессов остается неясна. В тоже время от правильной настройки аутентификации напрямую зависит безопасность сети, поэтому важно не только знать способы и протоколы, но и представлять их работу, хотя бы на общем уровне.

В рамках данного материала мы будем рассматривать сознательно упрощенное представление процедур аутентификации, достаточное для понимания базового принципа работы, впоследствии данные знания могут быть углублены путем изучения специализированной литературы.

Для начала внесем ясность в термины. Многие путают понятия аутентификации и авторизации, хотя это различные процедуры.

- Аутентификация - происходит от английского слова authentication, которое можно перевести как идентификация или проверка подлинности. Это полностью отражает суть процесса - проверка подлинности пользователя, т.е. мы должны удостовериться, что пользователь, пытающийся получить доступ к системе именно тот, за кого себя выдает.

- Авторизация - перевод слова authorization означает разрешение, т.е. проверка прав доступа к какому-либо объекту. Процесс авторизации может быть применен только к аутентифицированному пользователю, так как перед тем, как проверять права доступа, мы должны выяснить личность объекта, которому мы собираемся предоставить какие-либо права.

Чтобы проще представить себе этот процесс проведем простую аналогию. Вы находитесь за границей и вас останавливает полицейский, вы предъявляете свой паспорт. Полицейский проверяет данные в паспорте и сверяет фотографию - это процесс аутентификации. Убедившись, что вы это вы, полицейский просит показать визу - это процесс авторизации, т.е. вашего права здесь находиться.

Точно также, сотрудник полиции, остановив трудового мигранта и проверив его паспорт, просит разрешение на работу, если разрешения нет, то зарубежный гость успешно прошел аутентификацию, но провалил авторизацию. Если аутентификация не пройдена, то до авторизации дело не дойдет.

Для аутентификации в компьютерных системах традиционно используется сочетания имени пользователя и некой секретной фразы (пароля), позволяющей определить, что пользователь именно тот, за кого себя выдает. Существуют также и иные способы аутентификации, например, по смарт-карте, но в данной статье мы их касаться не будем.

Локальная аутентификация

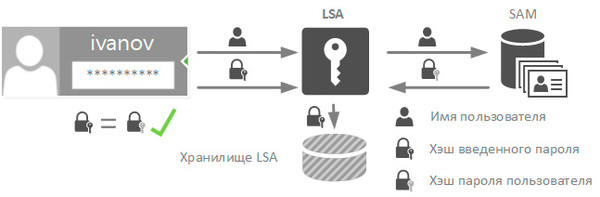

Прежде всего начнем с локальной аутентификации, когда пользователь хочет войти непосредственно на рабочую станцию, не входящую в домен. Что происходит после того, как пользователь ввел свой логин и пароль? Сразу после этого введенные данные передаются подсистеме локальной безопасности (LSA), которая сразу преобразует пароль в хэш, хэширование - это одностороннее криптографическое преобразование, делающее восстановление исходной последовательности невозможным. В открытом виде пароль нигде в системе не хранится и не фигурирует, пользователь - единственный кто его знает.

Затем служба LSA обращается к диспетчеру учетных записей безопасности (SAM) и сообщает ему имя пользователя. Диспетчер обращается в базу SAM и извлекает оттуда хэш пароля указанного пользователя, сгенерированный при создании учетной записи (или в процессе смены пароля).

Затем LSA сравнивает хэш введенного пароля и хэш из базы SAM, в случае их совпадения аутентификация считается успешной, а хэш введенного пароля помещается в хранилище службы LSA и находится там до окончания сеанса пользователя.

В случае входа пользователя в домен, для аутентификации используются иные механизмы, прежде всего протокол Kerberos, однако, если одна из сторон не может его использовать, по согласованию могут быть использованы протоколы NTLM и даже устаревший LM. Работу этих протоколов мы будем рассматривать ниже.

LAN Manager (LM)

Протокол LAN Manager возник на заре зарождения локальных сетей под управлением Windows и впервые был представлен в Windows 3.11 для рабочих групп, откуда перекочевал в семейство Windows 9.х. Мы не будем рассматривать этот протокол, так как в естественной среде он уже давно не встречается, однако его поддержка, в целях совместимости, присутствует до сих пор. И если современной системе поступит запрос на аутентификацию по протоколу LM, то, при наличии соответствующих разрешений, он будет обработан.

Что в этом плохого? Попробуем разобраться. Прежде всего разберемся, каким образом создается хэш пароля для работы с протоколом LM, не вдаваясь в подробности обратим ваше внимание на основные ограничения:

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля - 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Исходя из современных требований к безопасности можно сказать, что LM-хэш практически не защищен и будучи перехвачен очень быстро расшифровывается. Сразу оговоримся, прямое восстановление хэша невозможно, однако в силу простоты алгоритма шифрования возможен подбор соответствующей паролю комбинации за предельно короткое время.

А теперь самое интересное, LM-хэш, в целях совместимости, создается при вводе пароля и хранится в системах по Windows XP включительно. Это делает возможной атаку, когда системе целенаправленно присылают LM-запрос и она его обрабатывает. Избежать создания LM-хэша можно изменив политику безопасности или используя пароли длиннее 14 символов. В системах, начиная с Windows Vista и Server 2008, LM-хэш по умолчанию не создается.

NT LAN Manager (NTLM)

Новый протокол аутентификации появился в Windows NT и благополучно, с некоторыми изменениями, дожил до наших дней. А до появления Kerberos в Windows 2000 был единственным протоколом аутентификации в домене NT.

Сегодня протокол NTLM, точнее его более современная версия NTLMv2, применяются для аутентификации компьютеров рабочих групп, в доменных сетях Active Directory по умолчанию применяется Kerberos, однако если одна из сторон не может применить этот протокол, то по согласованию могут быть использованы NTLMv2, NTLM и даже LM.

Принцип работы NTLM имеет много общего с LM и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM.

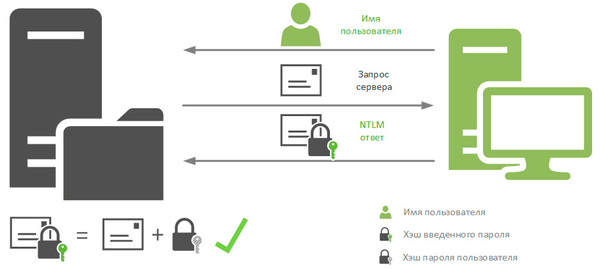

Как происходит работа по протоколу NTLM? Рассмотрим следующую схему:

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер - к кому обращаются.

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и передается обратно серверу, сервер извлекает из хранилища SAM хэш пароля того пользователя, чье имя было ему передано и выполняет аналогичные действия с запросом сервера, после чего сравнивает полученный результат с ответом NTLM. Если результаты совпадают, значит пользователь клиента действительно тот, за кого себя выдает, и аутентификация считается успешной.

В случае доменной аутентификации процесс протекает несколько иначе. В отличие от локальных пользователей, хэши паролей которых хранятся в локальных базах SAM, хэши паролей доменных пользователей хранятся на контроллерах доменов. При входе в систему LSA отправляет доступному контроллеру домена запрос с указанием имени пользователя и имени домена и дальнейший процесс происходит как показано выше.

В случае получения доступа к третьим ресурсам схема также немного изменяется:

Как видим, хэш пароля ни при каких обстоятельствах по сети не передается. Хэш введенного пароля хранит служба LSA, хэши паролей пользователей хранятся либо в локальных хранилищах SAM, либо в хранилищах контроллера домена.

Но несмотря на это, протокол NTLM на сегодняшний день считаться защищенным не может. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

Но и перехваченного хэша может оказаться вполне достаточно, так как NTLM-ответ генерируется на базе пароля пользователя и подлинность клиента сервером никак не проверяется, то возможно использовать перехваченные данные для неавторизованного доступа к ресурсам сети. Отсутствие взаимной проверки подлинности также позволяет использовать атаки плана человек посередине, когда атакующий представляется клиенту сервером и наоборот, устанавливая при этом два канала и перехватывая передаваемые данные.

NTLMv2

Осознавая, что протокол NTLM не соответствует современным требованиям безопасности, с выходом Windows 2000 Microsoft представила вторую версию протокола NTLMv2, который был серьезно доработан в плане улучшений криптографической стойкости и противодействия распространенным типам атак. Начиная с Windows 7 / Server 2008 R2 использование протоколов NTLM и LM по умолчанию выключено.

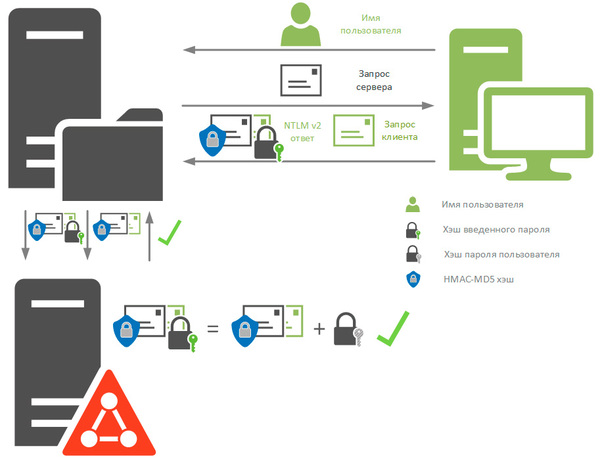

Сразу рассмотрим схему с контроллером домена, в случае его отсутствия схема взаимодействия не меняется, только вычисления, производимые контроллером домена, выполняются непосредственно на сервере.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число - запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. После чего от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Криптостойкость данного алгоритма является актуальной и на сегодняшний день, известно только два случая взлома данного хэша, один из них произведен компанией Symantec в исследовательских целях. Можно с уверенностью сказать, что в настоящий момент нет массовых инструментов для атак на NTLMv2, в отличие от NTLM, взломать который может любой вдумчиво прочитавший инструкцию школьник.

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена. Тот извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

При этом, как вы могли заметить, NTLMv2, также, как и его предшественник, не осуществляет взаимную проверку подлинности, хотя в некоторых материалах в сети это указывается.

Настройки безопасности

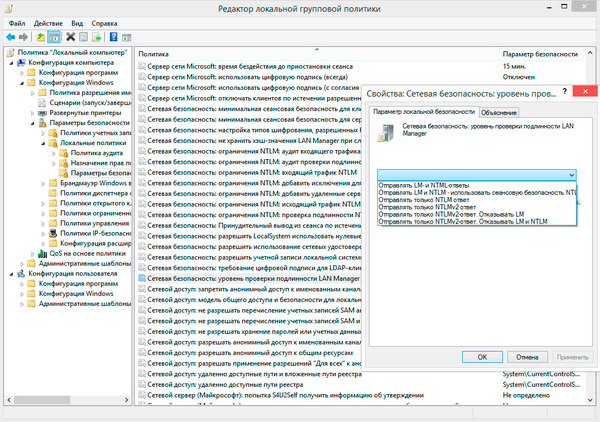

Теперь, когда вы имеете представление о работе протоколов аутентификации самое время поговорить о настройках безопасности. NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку.

За выбор протокола аутентификации отвечает локальная или групповая политика. Откроем редактор политик и перейдем в Конфигурация компьютера - Конфигурация Windows - Политики безопасности - Локальные политики - Параметры безопасности, в этом разделе найдем политику Сетевая безопасность: уровень проверки подлинности LAN Manager.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В нашей же политике мы видим широкий выбор значений, очевидно, что сегодня безопасными могут считаться политики начиная с Отправлять только NTLMv2-ответ и ниже по списку.

Эти же значения можно задать через реестр, что удобно в сетях уровня рабочей группы, для этого в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa нужно создать параметр DWORD с именем LmCompatibilityLevel, который может принимать значения от 0 до 5. Рассмотрим их подробнее:

| Наименование настройки | Клиентский компьютер | Контроллер домена | Lm Compatibility Level |

|---|---|---|---|

| Отправлять LM- и NTLM-ответы | Клиентские компьютеры используют LM и NTLM аутентификацию , и никогда не используют сеансовую безопасность NTLMv2. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправлять LM- и NTLM- использовать сеансовую безопасность NTLMv2 | Клиентские компьютеры используют LM и NTLM аутентификацию, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTLM-ответ | Клиентские компьютеры используют проверку подлинности NTLMv1, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM, и будут принимать только NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM и NTLM, и будут принимать только NTLMv2. | 5 |

Внимательный читатель, изучая данную таблицу, обязательно обратит внимание на сеансовую безопасность NTLMv2. Данная возможность, как и вообще все взаимодействие по NTLMv2, довольно плохо документированы, поэтому многие понимают смысл этой возможности неправильно. Но на самом деле все довольно несложно.

После того, как клиент пройдет аутентификацию формируется ключ сеанса, который используется для подтверждения подлинности при дальнейшем взаимодействии. Ключ сеанса NTLM основан только на NT-хэше и будет одинаковым до тех пор, пока клиент не поменяет пароль пользователя. Какие угрозы безопасности это несет пояснять, нам кажется, не надо. Сеансовая безопасность NTLMv2 подразумевает вычисление ключа сеанса с использованием не только NT-хэша, но и запросов сервера и клиента, что делает ключ уникальным и гораздо более стойким к возможным атакам. При этом данная возможность может быть использована совместно с NTLM или LM аутентификацией.

Мы надеемся, что данный материал поможет вам глубже понять процессы аутентификации в системах Windows. В следующей части мы подробно остановимся на устройстве и работе протокола Kerberos.

Всем привет. Купил нотик, пытаюсь его на работе в сеть воткнуть, но переключить с рабочей группы на домен не получается: неактивен переключатель. И кнопка "Идентификация" тоже неактивна. Это фича операционки или я что-то недопонимаю? WinXP

Home эдишн не позволяет работать в домене, оно и понятно, какие дома нафиг домены :)

Покупай Проф версию

(1) Возможно. Хотя я точно не уверен, но в поставке именно он. И что, переустанавливать? Кстати, я всё облазил, а нигде не увидел, что именно HE. А где точно посмотреть то?

Мой компьютер правой кнопкой-Свойства-вкладка Общие. Справа вверху.

Для хомяка есть какая-то утилита, которая (кажется, не правя системные файлы. Возможно, только добавляя их и правя реестр) дополняет хомяка до функциональности профа. Название не помню, ищи сам. Гораздо удобнее, чем переставлять ОС на ноутбучном железе.

Media Center Edition.

(5) А где, подскажи, плиз. Это ж получается, что и в инет дома не войду по выделенке.

(7) Да в том то и дело. На "писюке" уже б давно бы снёс к едрени фени эту операционку, да поставил бы 2000-й.

(10) Если я правильно понял, это не подойдёт. У меня доме один домен (инет), а на работе другой. А там, как я понял, только один домен будет, который как рабочая группа типа будет.

(7) Попытался, пока не нашел.

Блин по моему гораздо проще потратить 1 час на установку профф едишн, чем трепаться на форуме

Поиск в Яндексе

Как ввести Windows XP Home в домен?

В реестре в ветке

HKEY_LOCAL_MASHINE\SYSTEM\CurrentControlSet\Control\ProductOptions\.

находятся ключи, которые отвечают за особенности версий WinXP:

ProductSuite и ProductType.

Сравните их в XP Pro и в XP Home.

Если поставить на машине с XP Home значения ключей с XP Pro,

то после перезагрузки Home станет полноценной Pro!

Но! Windows не позволяет менять эти ключи.

Однако, можно обойти это ограничение, заменив эти ключи

в запасных ветках реестра:

HKEY_LOCAL_MASHINE\SYSTEM\ControlSet001\Control\ProductOptions\.

HKEY_LOCAL_MASHINE\SYSTEM\ControlSet002\Control\ProductOptions\.

HKEY_LOCAL_MASHINE\SYSTEM\ControlSet003\Control\ProductOptions\.

ВАЖНО:

После замены перегрузитесь, при перезагрузке жмите F8 и выбирайте

ПОСЛЕДНЮЮ РАБОЧУЮ КОНФИГУРАЦИЮ.

Реестр от XP_PRO

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ProductOptions]

"ProductType"="WinNT"

"ProductSuite"=hex(7):00

на тошибах 2 делал работает

Всем спасибо. Остановился пока на том, что на работе у меня есть и стационарный комп, а связь попробую по IEEE 1394 наладить, в конце концов там и WiFi и Bluetooth есть. Что-нибудь придумаю. Хотя полезность последнего у меня что-то под сомнением.

PS: А ветку распечатаю Есть полезная инфа. Ещё раз всем спасибо!

В этой статье предоставляется решение проблемы, из-за которую компьютер не может идентифицировать сеть, когда этот компьютер является членом детского домена.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 980873

Симптомы

У вас есть компьютер с Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2. Когда этот компьютер является членом детского домена, компьютер не может идентифицировать сеть. Это может привести к тому, что брандмауэр на компьютере будет настроен на общедоступный профиль.

Кроме того, события, похожие на следующий пример, регистрируются в журналах событий Applications:

Ошибка 0x54B указывает, что указанный домен либо не существует, либо не может быть связаться.

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в лесном домене после подключения компьютера к детскому домену. Служба осведомленности о расположении сети (NLA) рассчитывает, что сможет скомпромить имя леса домена, чтобы выбрать нужный профиль сети для подключения. Служба делает это путем вызова корневого имени леса и выдачи запроса LDAP (Облегченный протокол доступа к каталогам) в порту UDP (Протокол пользовательских DsGetDcName данных) 389 корневому контроллеру домена. Служба рассчитывает, что сможет подключиться к PDC в лесном домене для заполнения следующего подкайки реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForests

Если что-то мешает разрешению имени DNS или попытке подключения к DC, NLA не может установить соответствующий профиль сети на подключение.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

Способ 1

Настройте устройства брандмауэра, чтобы не блокировать связь в порту UDP/TCP 389. Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевому порту для Windows.

Способ 2

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Настройте один компьютер в детском домене для подключения к PDC из корневого домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть. Кроме того, профиль брандмауэра будет настроен на профиль домена.

Экспорт следующей подгруппы реестра в качестве файла в общее расположение в домене:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForests

Импорт подмыша реестра, экспортируемого в шаге 3, на другие компьютеры, которые не могут подключиться к PDC из леса домена.

Перезагрузите компьютер. Теперь компьютер должен идентифицировать сеть, а профиль брандмауэра будет настроен на профиль домена.

Способ 3

Если достаточно идентифицировать сетевой профиль на основе имени домена ребенка, то правильным подходом может быть смягчение времени, за которое NLA задействовывалось во время агрессивных ирисов.

Чтобы развернуть параметр реестра, который изменяет количество повторной записи, используемой NLA, выполните следующие действия:

Создайте новый ключ реестра, который соответствует корневому домену леса по пути:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\Intranet\

В недавно созданном ключе реестра для имени корневого домена леса добавьте два значения реестра ниже:

Сбои REG_DWORD значение 1

Успехи REG_DWORD значение 0

Это приведет к тому, что NLA будет перейти к самому низкому показателю повторной проверки и приведет к идентификации в течение нескольких минут.

Технологии шагнули очень далеко вперед

Подключение ограничено или отсутствует?

Подключение ограничено или отсутствует?

Настройка IP адреса в Windows XP

В Windows XP в настройки сети, где можно установить ip адрес компьютера, можно попасть двумя способами:

-

Через активное сетевое подключение (быстрый способ).

Двойной щелчок по данному значку откроет окно с текущим состоянием подключения и его свойствами.

Любой из двух способов приводит к открытию окна состоянии активного сетевого подключения.

Отобразятся настройки протокола интернета TCP/IP.

Это означает, что в вашей локальной сети уже есть компьютер с такими настройками сети как и у Вас. В этом случае необходимо поменять IP адрес на другой, так как в сети недопустимо иметь одинаковые адреса. Обычно изменяется только его последняя цифра.

Почему в Windows 8 не работает сетевое подключение через кабель

Причины, связанные с оборудованием:

- поврежден или плохо обжат сетевой кабель;

- превышена длина сегмента кабеля между узлами сети (более 100 метров);

- сетевые устройства неправильно скоммутированы;

- не работает или неправильно настроен сетевой шлюз (устройство, через которое компьютер подключается к Интернету);

- кабель не подключен к сетевой карте компьютера;

- сетевая карта неисправна или не установлена (отсутствует драйвер);

- вблизи кабеля, компьютера или другого сетевого устройства (роутера, свитча) находится источник электромагнитных помех.

Причины, связанные с настройками:

- не запущены сетевые службы Windows;

- изменена конфигурация Winsock (Winsock – это структуры Windows, которые управляют доступом приложений к сетевым сервисам);

- неправильно указаны параметры подключения;

- сетевой адаптер отключается для экономии энергии;

- связь заблокирована неверными настройками защитных программ (файервола или брандмауэра Windows);

- подключение к сети (или только к Интернету) ограничено администратором;

- Windows заражена вредоносными программами, которые блокируют доступ к Интернету.

Если подключение ограничено для отдельных приложений, к примеру, только для браузера:

- приложение выходит в Интернет через прокси-сервер, который недоступен;

- приложение заблокировано брандмауэром Windows, файерволом или администратором компьютера;

- в контексте приложения работают вредоносные скрипты.

Восстанавливаем работу кабельной сети

Устраняем неполадки оборудования

Если связь отсутствует полностью, периодически пропадает или теряет данные, начните проверку с сетевого кабеля. Убедитесь в целостности его изоляции и отсутствии изломов. Проверьте качество крепления коннекторов.

Если вы настраиваете подключение первично, убедитесь, что кабель правильно обжат (проводники подключены к нужным контактам коннектора). Ниже приведены схемы обжима:

- для соединения компьютер-устройство (свитч или роутер);

- для соединения компьютер-компьютер.

Проверка актуальна только тогда, когда вы обжимали кабель самостоятельно. Кабели, купленные в магазине уже с коннекторами, бывают нерабочими достаточно редко.

Следом проверьте, правильно ли скоммутирована сеть. Подключение к Интернету может быть прямым (кабель провайдера подсоединен к сетевой карте компьютера) или через шлюз (роутер или другой компьютер). Способ коммутации и настройки доступа можно узнать в техподдержке провайдера.

При соединении через роутер важно не перепутать гнезда подключения: в гнездо “INTERNET” или “WAN” вставляется кабель провайдера, а к гнездам “LAN” подключаются сетевые карты компьютеров.

Далее удостоверьтесь, что подключение работает. О том, что сетевая карта принимает сигнал, свидетельствует мигание светодиодного индикатора в области разъема.

Если связи по-прежнему нет, проверьте, установлен ли в Windows сетевой драйвер.

- Откройте диспетчер устройств – в Winows 8 он вызывается из контекстного меню кнопки Виндовс (Пуск).

- Разверните список “Сетевые адаптеры” и проверьте, находится ли в нем карта Ethernet. Если она определяется как неизвестное устройство, зайдите на сайт ее производителя, используя другое подключение к Интернету, загрузите и установите драйвер.

После этого откройте свойства карты через контекстное меню в диспетчере устройств

и убедитесь, что она работает нормально.

Следом откройте вкладку “Управление электропитанием” и снимите флажок с пункта “Разрешить отключение для экономии энергии”, иначе связь будет прерываться.

Если после установки сетевого драйвера подключение всё еще ограничено, проверьте, не находятся ли вблизи компьютера, роутера или места прокладки сетевого кабеля устройства, создающие помехи: радиотелефоны, мощные силовые линии, микроволновые печи. Попробуйте отдалить сетевое оборудование от таких мест.

Проверяем сетевые настройки Windows

Используем средство диагностики сетей

Инструмент “Диагностика неполадок” позволяет выявлять и устранять причины различных сетевых сбоев Winows 8. Чтобы его запустить, щелкните по иконке “Сеть” в системном трее и выберите одноименный пункт.

Если неполадка не будет автоматически устранена, средство диагностики укажет, что ее вызвало.

В таком случае причину придется искать и исправлять другими способами.

Запускаем службы

В том, что подключение к Интернету ограничено или отсутствует, бывает виноват сбой сетевых служб Виндовс. Чтобы проверить их работу, откройте приложение управления службами:

- в контекстном меню кнопки Windows (Пуск) кликните пункт “Выполнить”;

- введите в поле “Открыть” приложения “Выполнить” команду services.msc и нажмите ОК. Приложение запустится.

В программе управления службами проверьте работу следующих компонентов:

- DHCP-клиент;

- DNS-клиент;

- Служба интерфейса сохранения сети;

- Служба настройки сети.

Если эти службы Windows не запущены, подключение создаваться не будет или будет ограничено только локальной сетью – без доступа к Интернету.

Для настройки автозапуска сетевых служб вместе с Windows откройте свойства каждой из них (через контекстное меню).

Выберите из списка “Тип запуска” параметр “Автоматически”. Чтобы немедленно запустить службу, нажмите одноименную кнопку в разделе окна “Состояние”.

Сбрасываем настройки Winsock и протокола TCP/IP

Эта операция восстанавливает состояние сетевых структур – разделов реестра Windows 8, где хранится конфигурация Winsock. Для сброса используется консольная утилита Windows – netshell.exe. Соответственно, запускается она через командную строку (от администратора).

Чтобы сбросить Winsock и протокол TCP/IP, поочередно выполните в консоли две инструкции: netsh winsock reset и netsh int ip reset.

После этого перезапустите компьютер.

Исправляем ошибки настроек подключения

Для проверки параметров соединения войдите в контекстное меню кнопки Windows (Пуск) и откройте папку “Сетевые подключения”.

Правым кликом откройте контекстное меню соединения и щелкните пункт “Состояние”.

Далее нажмите “Сведения”.

В следующем окошке будут отображены основные параметры подключения:

- Протокол DHCP (назначает соединению IP-адрес и другие настройки для работы в сетях TCP/IP) – включен или нет;

- Адрес IPv4 – если он начинается с 169.254 (диапазон адресов APIPA), значит, соединение не получает валидный IP от DHCP-сервера. Такое подключение всегда будет ограничено и не получит доступа к Интернету.

- Маска подсети – назначается автоматически в зависимости от группы IP.

- Шлюз по умолчанию – IP сетевого устройства, используемого в качестве шлюза для этого соединения.

- DNS-сервер – адрес сервера, сопоставляющего доменные имена IP-адресам хостов.

Чтобы перейти к настройкам, нажмите в окне “Состояние” кнопку “Свойства”. В следующем окне отметьте в списке компонентов “IP версии 4” и снова нажмите “Свойства”.

Если подключение не получает IP и другие настройки автоматически, пропишите их вручную. Если компьютер подключен к Интернету напрямую (без шлюза), узнайте параметры у провайдера. При подключении через шлюз (роутер) в качестве IP назначается один из адресов локального диапазона, к которому шлюз относится. К примеру, если адрес роутера начинается на 192.168.1, адрес подключения должен начинаться на эти же цифры.

В поле “Основной шлюз” указывается IP роутера.

В разделе “DNS” можно прописать адреса DNS-серверов своего провайдера или публичные, к примеру, от Яндекс.

После сохранения новых настроек запустите командную строку с административными правами и выполните 3 инструкции:

- ipconfig /release (освобождение ранее полученного IP);

- ipconfig /renew (обновление IP);

- ipconfig /flushdns (очистка кэша DNS).

Проверяем брандмауэр Windows (файервол)

Чтобы проверить, не ограничено ли подключение через брандмауэр Windows 8 или сторонний файервол, достаточно их выключить. Для этого:

- запустите брандмауэр через панель управления;

- нажмите на ссылку “Включение или отключение брандмауэра Windows”;

- отметьте “Отключить” и нажмите ОК.

Если подключение больше не ограничено, удалите правило, запрещающее доступ.

Информацию по отключению стороннего файервола можно узнать из справки к нему.

Устраняем другие проблемы

Подключение в корпоративной сети, которое ограничено администратором, нет смысла пытаться перенастроить – всё равно не получится. А если оно ограничено дома, и это точно не дело рук ваших близких, не исключено, что в системе завелся вирус. По этой же причине доступ в сеть может быть закрыт и для отдельных приложений. Чтобы решить проблему, просканируйте систему антивирусом и еще раз проверьте сетевые настройки.

Если сбой возникает только в одном приложении – проверьте настройки доступа к сети в нём самом и правила ограничения для него в брандмауэре Windows. Если источник проблемы не найден – переустановите программу.

Решение насущной проблемы

Читайте также: