Windows xp какое шифрование поддерживает

Обновлено: 07.07.2024

Итак, File Encryption XP. Эта утилита предназначена для криптографической защиты отдельных файлов любых типов (документов, графики, веб-страниц и т. п.) и папок. Такой подход не очень удобен, когда есть необходимость в защите данных на локальном компьютере. В этом случае лучше пользоваться программами, реализующими технологию виртуальных дисков. Однако при переносе данных или их отправке по электронной почте или через любые другие открытые каналы связи шифрование отдельных файлов и папок более удобно.

Теперь давайте перейдем к рассмотрению функциональных возможностей утилиты File Encryption XP. Вообще, разбор всех криптографических продуктов необходимо начинать с алгоритмов шифрования, которые в них реализованы. Этот момент является ключевым в обеспечении безопасности информации. В программе File Encryption XP для защиты данных используется технология Blowfish. Данный алгоритм был разработан в 1993 году известным специалистом Брюсом Шнайером (Bruce Schneier). Он представляет собой 64-битный блочный шифр с секретным ключом переменной длины (до 448 битов). Фактически алгоритм Blowfish является сетью Фейстеля, последовательно выполняющей шестнадцать итераций шифрования простой функцией. На сегодняшний день эта криптографическая технология является одной из наиболее надежных. У нее до сих пор не найдено никаких слабых мест и уязвимостей. Так что при достаточной длине ключа использование алгоритма Blowfish обеспечивает достаточно сильную криптографическую защиту любой информации.

Осуществляется процесс шифрования следующим образом. Сначала пользователь должен выбрать папки и/или файлы, которые ему нужно защитить. Сделать это можно как в окне программы File Encryption XP, так и в Windows Explorer или "Проводнике". В двух последних случаях шифрование запускается с помощью контекстного меню, вызываемого с помощью правой клавиши мыши. Это очень удобно и еще больше облегчает использование рассматриваемой утилиты. В диалоге настройки шифрования пользователь должен указать несколько параметров. Первый из них - пароль, который будет необходим для расшифровывания данных. Сразу стоит отметить, что ключевое слово является самым узким местом практически всех криптографических утилит. И действительно, взломать зашифрованную информацию путем атаки на сам алгоритм можно только в теории, так как это требует огромного количества времени и машинных ресурсов. Подобрать же слишком короткий пароль с помощью полного перебора или осмысленное ключевое слово с помощью перебора по словарю можно за относительно короткий срок.

Следующее поле диалога настройки предназначено для указания файла, в котором будет сохранена зашифрованная информация. По умолчанию он размещается в корневой для исходных объектов папке и имеет расширение .fex. Однако пользователь может выбрать любую другую директорию и установить собственное имя и расширение файла. Кроме того, в данном диалоге можно включить надежное уничтожение исходных файлов и папок. Это еще одна важная функция программы File Encryption XP. Дело в том, что, удаляя объекты с помощью стандартных средств операционной системы, мы на самом деле не уничтожаем их с жесткого диска. Изменяется лишь FAT (таблица размещения файлов), сами же данные физически остаются на магнитном слое "блина" и могут быть восстановлены оттуда. Для защиты от этого в рассматриваемой программе реализован следующий подход. Файл, который нужно уничтожить, полностью переписывается случайными символами и только после этого удаляется. Так что если злоумышленник попытается восстановить данные, то он получит бессмысленный набор знаков. В принципе сегодня существуют технологии восстановления даже однократно перезаписанных данных по остаточному магнетизму. Однако они очень дороги и доступны только крупнейшим компаниям и спецслужбам. Тем не менее разработчики рассматриваемой утилиты предусмотрели это и реализовали возможность пользователю самому указывать в настройках программы, сколько раз уничтожаемый файл должен быть переписан случайной информацией.

Последним полем в диалоге настройки процесса шифрования является чекбокс, активация которого приведет к созданию самоизвлекаемого файла. Это еще одна приятная особенность программы File Encryption XP. Дело в том, что с помощью данной функции пользователь может создавать exe-файлы с зашифрованной информацией. Для ее извлечения уже не нужна программа. Достаточно только запустить этот файл и ввести правильный пароль. Такой вариант очень удобен для безопасной передачи информации в одну сторону.

После установки всех параметров шаифрования пользователю остается нажать на одну кнопку, чтобы получить файл, который можно без всяких опасений оставлять на компьютере, отправлять по открытым каналам связи, копировать на мобильные носители.

Установка программы File Encryption XP на мобильный носитель

Официально, Windows XP не поддерживает AES-256 и маловероятно, что когда-нибудь появится поддержка этого алгоритма. Однако у Windows XP есть «старший брат» Windows Embedded POSReady 2009 (операционная система предназначена для POS-терминалов, киосков, систем самообслуживания и другие). Для англоязычной версии этой ОС есть обновление KB3081320, которое добавляет поддержку AES-256, но его нельзя установить на Windows XP.

-

Скачиваем установщик WindowsXP-KB3081320-x86-Embedded-RUS.exe

Я сохранил его как «KB3081320.exe», чтобы было удобнее писать команды.

- Найдите нужную библиотеку в каждую из этих папок:

- %windir%\ServicePackFiles\i386\

- %windir%\system32\dllcache\

- %windir%\system32\

- Переименуйте библиотеку из этих папок во что-то другое

- Скопируйте новую библиотеку в каждую из этих папок

- Перезагрузите компьютер

Как включить AES-256 установив KB3081320?

- Запускаем REG-файл PosReady_Enable.reg

- Запускаем установщик WindowsXP-KB3081320-x86-Embedded-RUS.exe

- Удаляем наличие «банкомата» из системы с помощью PosReady_Disable.reg

- Перезагружаем компьютер (важно делать этого только после удаление «банкомата»)

Какой алгоритм поддерживает мой компьютер?

Чтобы проверить какой алгоритм шифрования используется на компьютере или узнать, если удалось включить поддержку AES-256: запустите Internet Explorer → нажмите пункт меню «Справка» → выберите «О программе» → и проверьте строку «Стойкость шифра» (например, если компьютер поддерживает AES-256 здесь указано «Стойкость шифра: 256-разр»).Буду благодарен за ваши отзывы и дополнения. Прошу не стеснятся оставлять комментарии — это очень важно для меня и, особенно, для посетителей блога.

103 комментариев

Очень рад, что мне удалось Вам помочь. Хоть и BAT более надёжный, он проигрывает в удобности, особенно, когда нужно работать с сетью или взаимодействовать с пользователями. Тем не менее, буду благодарен, если поделитесь кодом — это будет хорошее дополнение. Код простой, но его надо выполнять из одной папки с файлами rsaenh.dll и scannel.dll:======= cut ==============

@echo off

for %%a in (dssenh.dll rsaenh.dll schannel.dll) do (

ren %windir%\system32\%%a %%a.bak

ren %windir%\system32\dllcache\%%a %%a.bak

if exist %windir%\ServicePackFiles\i386\%%a (

ren %windir%\ServicePackFiles\i386\%%a %%a.bak

copy %

dp0%%a %windir%\ServicePackFiles\i386

)

copy %

dp0%%a %windir%\system32

copy %

Ссылка на нужное обновление? Открыл винраром, но там ни папки, ни dll таких нет. Там кучка файлом с расширением _p, один _sfx_.dll и папка update с файлом update.ver. Файлики _p винрар открывать не хочет. Прошу извинить, но допустил ошибку — это не обычный ZIP-архив. Ссылки на библиотеки rsaenh.dll и schannel.dll, как и на обновление — правильные, но вот инструкция — нет. Теперь всё поправил и должно работать.

Спасибо!

Сайт микрософта стал открывать, хоть и криво. Скайп тоже теперь показывает окно логина вместо ошибки соединения.

п.с. третью папку из инструкции пришлось создавать, т.к. ее просто не было.

Очень рад, что всё получилось. На самом деле папка автоматически создаётся при выполнении команды для извлечения файлов. Или Вы создали папку до того как запустили команду? Вручную все делал, т.к. скрипт запускался с ошибкой почему-то и, видимо, не полностью отрабатывал.[Добавлено 4 сен 2017 в 21:30 ]

воспользовался скриптом (вручную не прокатило) и все заработало! Спасибо огромное. Только пришлось вырезать строчку с ServicePackFiles . такой нет ни у меня , ни у моей подруги ни в C:\Windows\system32 ни в C:\Windows. Можете скрипт как то дополнить проверкой, если не сложно.

Чтоб не копировать отдельно библиотеки и скрипт (чувствую, еще несколько раз пригодится. ), сделал самораспаковывающийся архив, который кидает файлы во врем.папку, а потом бэкапит имеющиеся и заменяет.

Виндовс ругнулся на измененные файлы и был послан. Скайп заработал.

Если этот "инсталлятор" кому-то понадобится, то - AES256_for_WindowsXP.exe Очень рад, что у Вас всё получилось, и особенно, что решили поделиться своим «установщиком». Надеюсь, Вы не возражаете если я немного поправил его и загрузил на свой сервер.

Исходные данные:

ОС: Windows XP SP3

Skype: version 7.36

Проблема описанная здесь: Не удаётся подключиться к Skype для Windows XP и Windows Vista

Решение №1 не помогло

1. Прошу более детально (пошагово) описать мануал по решению№5 с примением скрипта из комментариев, я не совсем понимаю технически как его заранить и где, какую для этого нужно использовать среду.

2. У администратора будет возможность выполнить это удаленно через TeamViewer?

Здравствуйте! Скажите, пожалуйста, как установить эту поддержку 256 bit, если компьютер на французком. Воспользовался методом "Как включить AES-256 установив KB3081320?" скачав файлы с английской версии сайта, но компьютер выдал ошибку:

Setup cannot update your Windows XP because the language installed on your system is different from the update language.

Может, другой метод подходит мне лучше (не стал проверять, боюсь накосячить)?

И ещё, как узнать остался ли Виндоус Embedded или нет?

Здравствуйте! Загрузил на сервер обновление для французского языка: WindowsXP-KB3081320-x86-Embedded-FRA.exe. Но намного проще будет запустить AES256_for_WindowsXP.vbs или AES256_for_WindowsXP_RUS.EXE.

Насчёт второго вопроса, проверьте в реестре если присутствует надпись:

HKEY_LOCAL_MACHINE\SYSTEM\WPA\PosReady

А вот ссылка на отчёт,

53C0-3159-0D13-534C-BB5C

Но сразу скажу, что делал три раза и каждый раз "Компьютер слишком долго подключается к серверу" напротив разных серверов, но он подключается ко всем.

Забыл сказать, что проверку нужно выполнить в браузере Internet Explorer (хотя об этом есть предупреждение на странице проверки).

Спасибо за подробный отзыв и добрые слова! Очень рад, что данный способ помог Вам решить проблему со Скайпом.Спасибо, на SP3 всё работает, заюзал исправленный батник, я так понял, что оригинальные файлы теперь с разрешением *.bac? ну вот дабавлю скрин, может используете

Всё верно, оригинальные файлы не удаляются, а переименовываются и имеют расширение .bak (на случай, если что-то пойдёт не так и придётся вернуть всё обратно).

ps. Скриншот пока не нужен, но спасибо что поделились (по крайне мере, может кому-то будет интересно посмотреть, как это выглядит).

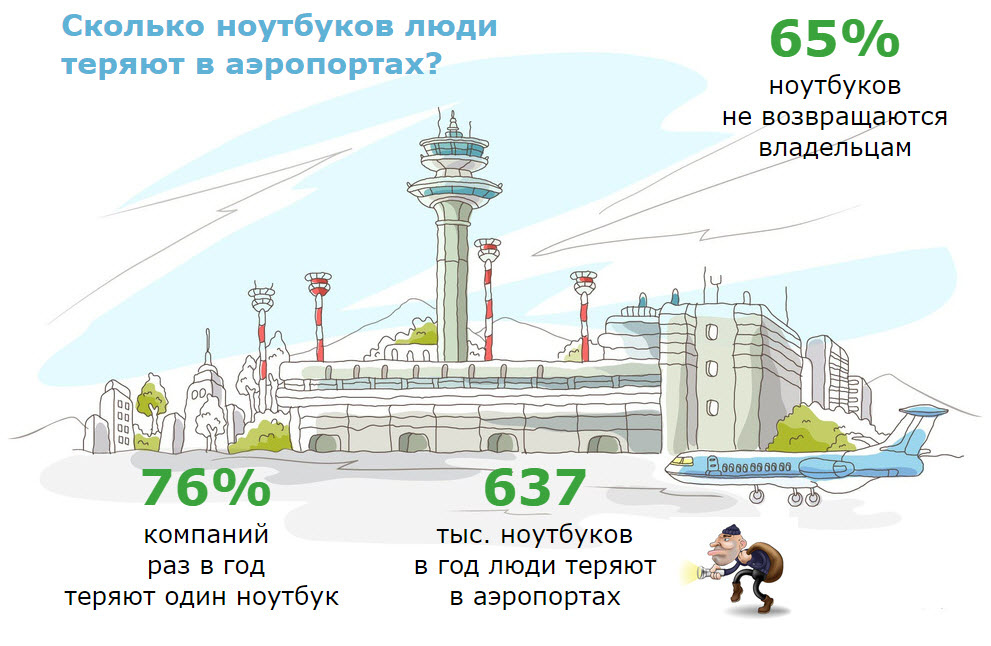

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

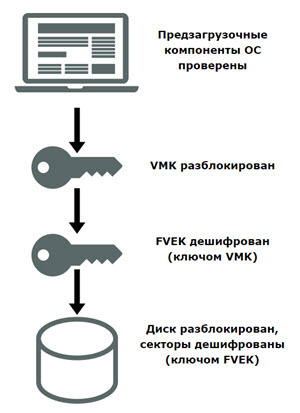

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

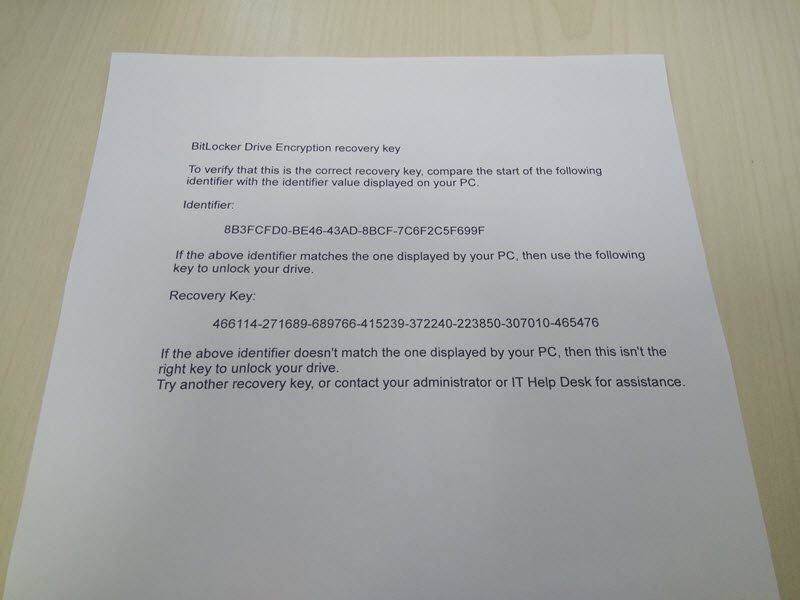

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

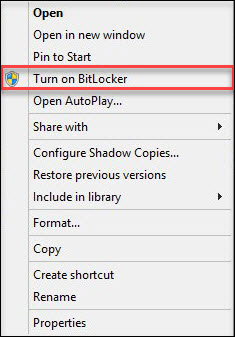

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

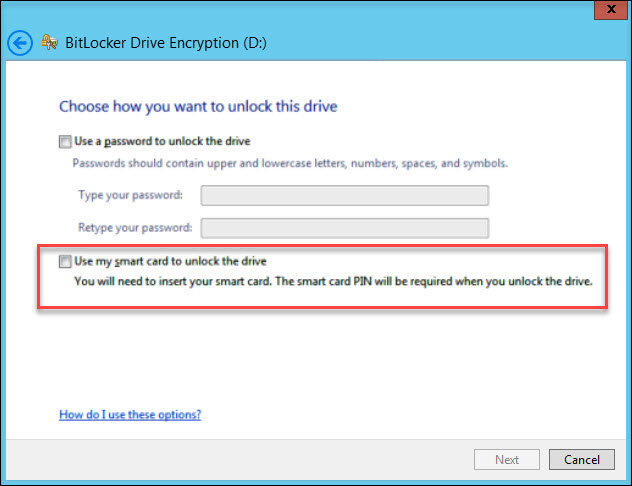

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

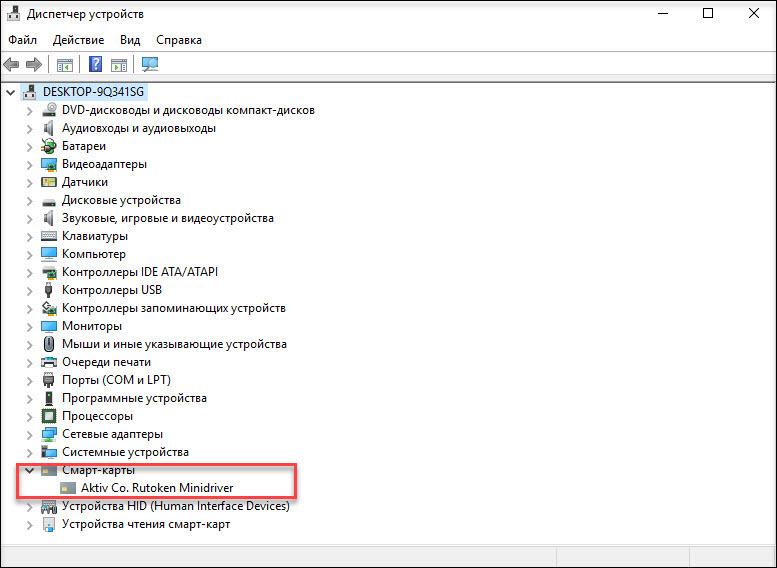

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

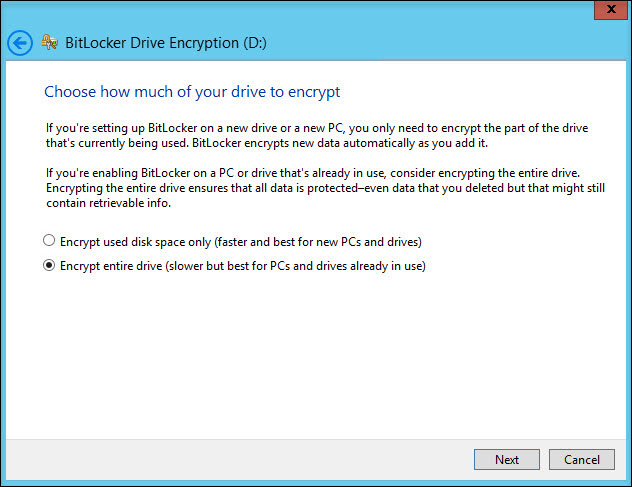

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

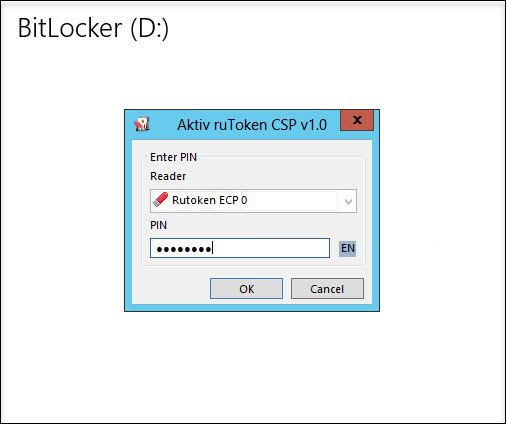

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

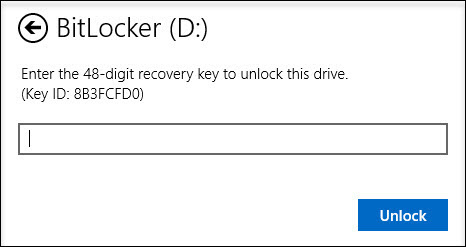

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

Введем команду для монтирования раздела:

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Для работы через систему доступа SSLGOST необходимо иметь на компьютере:

- Сертифицированную программу-криптопровайдер

- Браузер, поддерживающий шифрование по ГОСТ

Сертифицированные программы-криптопровайдеры (CSP)

-

(подойдет и бесплатная версия — по лицензионному соглашению программы (пункт 8.с) ей можно пользоваться и после истечения демонстрационного периода без покупки и ввода ключа) (бесплатная). После установки ее необходимо зарегистрировать согласно инструкции. Позволяет также проверять и создавать запрос на электронную подпись.

Если одна из этих программ у вас уже установлена, просто перепроверьте ее версию по таблице совместимости и обновите на более новую, если это необходимо.

Требования к компьютеру для установки программ-криптопровайдеров

- Процессор — Intel Core 2 Duo или другой схожий по производительности x86-совместимый процессор с количеством ядер 2 и более.

- Объем оперативной памяти — не менее 512 Мбайт.

- Свободное место на жестком диске — не менее 100 Мбайт.

Браузеры, поддерживающие шифрование по ГОСТ

К сожалению, не все браузеры поддерживают шифрование по ГОСТ. Выбирать следует из этих:

- Internet Explorer 8 (и выше) — Edge из Windows 10 не подойдет (оба этих браузера обычно есть в Windows 10) - подойдет корпоративная версия, работает только с КриптоПРО

- Внимание! С Яндекс Браузером не работает СЭД и СЭД Тезис

Также пользователи сообщали о поддержке браузером Спутник (редакция "С поддержкой отечественного шифрования" - скачивается по ссылке "Другие варианты загрузки"), но нами она не тестировалась.

Таблица совместимости

Таблица совместимости различных операционных систем, браузеров и программ-криптопровайдеров составлена по результатам тестирования. Есть вероятность того, что будет работать в другой комбинации.

Зеленым отмечены рекомендуемые пары для каждой из операционных систем. КриптоПРО выбирается только по причине того, что не требует регистрации, а Internet Explorer — потому, что есть везде.

Читайте также: