Windows xp подключение было разорвано поскольку был получен непредусмотренный сертификат

Обновлено: 07.07.2024

Приветствую!

Есть ноут (Win 7 Home Basic SP1) главбуха, с которого она постоянно заходит терминалом удалённо на сервер с 1С 8.1 (Windows Server 2008 R2) в её же локалке IP сервера 192.168.1.10. Всё было супер, пока не приёхал чёрт из конторы Гарант-Телеком и установил некий софт для удалённой сдачи отчётности в ИФНС (софтина по имени Фельдъегерь 3.0).

После его ухода, в системе на ноуте появилось несколько софтин: Microsoft SQL Server 2005 Express, некая софтина eToken, LISSI (LirSSL и LISSI-CSP) -- вероятно, установка этих софтин как-то повлияла на политики безопасности винды, вот и "Удалённый доступ к рабочему столу" выдаёт такую ошибку.

В чём может быть проблема?

P.S. Чувак этот мамой клянётся, что не в курсе, почему такое произошло. Блин, теперь глав.бух. не может в 1С попасть. :-)

Ну, 2 часа битвы прошло. Достаточно. Если нужно именно сегодня пользовать 1С, то создавай точку восстановления системы, на всякий случай сними образ системы Ghost ом, Откати систему до установки всей этой лабуды.Пусть Оксана работает.

А в пон звони в службу поддержки и требуй спеца. Нехай сами разбираются со своей параноидальной софтиной. Время - ничто! Танцы с бубном - всё! :))) Сам так порой заморачиваюсь.

Пока временно заставил соседний комп с XP SP3 входить по RDP на Windows Server 2008 R2.

Как отключить NLA на РУССКОМ Server 2008 R2 я пока не сообразил. :-)

ОТключение NLA это не цель, а шаг диагностики отключив NLA Вы сможете проверить работоспособность терминального подключения буха базовым rdpДалее нужно смотреть.

вполне допускаю что по егеря запретило функции необходимые для NLA

двойной клик RDP-Tcp.

убрать галку с

"Разрешать соединения только с . ".

Сработало! Удалось подключиться по RDP! ВАдим, мега-спасибо! После снятия этой галки удалось подключиться к серверу Windows 2008 R2 по RDP! :-)

Так, теперь хотя бы ясно откуда ноги растут. :-)

Проблему удалось обойти. Но как теперь её решить, дабы и галка была опять установлена и RDP работал.

Да, только я до сих пор не сообразил, где NLA отключить.

Кстати, она и не нужна, если на то пошло -- здесь типа все свои и чужих компов быть не может.

Я понял Но если надо срочно СЕЙЧАС, реши вопрос radmin-ом это 5мин на оба конца.А гадать бесполезно imho, ясно, что что-то не дает установить обмен по порту RDP в оба конца. Надо дрючить техподдержку, либо шерстить форумы. Мои с этим софтом не работают, так что сорри, по ней сам я ничего не скажу - не знаю.

А, ты имеешь ввиду, водрузить на сервер и на станцию Radmin? Кстати, а это идея.

Штатное RDP-подключение по порту 3389 пока может отдохнуть.

P.S. Найти бы ещё свежий Radmin, у меня какие-то древние версии есть, вроде 3.0. :-)

На этом же ноуте стоит и Сбербанковский софт АМИКОН ФПСУ-IP/Клиент 4.1.

> Я про Фельдегерь.

**** Как понять, как работает эта программа?

К примеру, сберовский клиент ставит свой собственный vpn, который отрубает все попытки сетевых подключений к машине, когда он сам в работе.

**** Ты имеешь ввиду, когда поднята VPN от СБ, то к машине никак извне не подкючиться? Может быть, я и не пробовал. Клиент Сбербанка отлично работает.

**** Кстати, может именно по этому не удаётся на ноут главбуха зайти удалённо (подключение к удалённому рабочему столу). :-) Хотя все необходимые галки стоят. Надо будет попробовать зайти, когда АМИКОН выгружен и Сбербанковский USB-свисток не торчит в порту.

Но что примечательно, имеющиеся сетевые подключения, он не разрывает, если они были до него установлены.

**** Верно, не разрывает.

Мои соображения > АМИКОН ФПСУ-IP/Клиент 4.1.

>

> > Я про Фельдегерь.

>

> **** Как понять, как работает эта программа?

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Искать форум пользователей программы и проводить аналогию.

Или ждать, когда начнет работать техподдержка.

> К примеру, сберовский клиент ставит свой собственный vpn, который отрубает все попытки сетевых подключений к машине, когда он сам в работе.

>

> **** Ты имеешь ввиду, когда поднята VPN от СБ, то к машине никак извне не подкючиться? Может быть, я и не пробовал. Клиент Сбербанка отлично работает.

++++++++++++++++++++++++++++++++++++++++++++++++++

Именно так. Это требования сбербанка.

>

> **** Кстати, может именно по этому не удаётся на ноут главбуха зайти удалённо (подключение к удалённому рабочему столу). :-) Хотя все необходимые галки стоят. Надо будет попробовать зайти, когда АМИКОН выгружен и Сбербанковский USB-свисток не торчит в порту.

++++++++++++++++++++++++++++++++++++++++++++++

Не будут работать и сетевые принтеры и вообще ничего. Свисток выдирать не надо, только отсоединить Амикон. Сам он цензоред, по тайм-ауту отключаться не умеет.

>

> Но что примечательно, имеющиеся сетевые подключения, он не разрывает, если они были до него установлены.

>

> **** Верно, не разрывает.

++++++++++++++++++++++++++++++++++++++++++++++++

По сути вопроса - возьми radmin и реши проблему ломом.

Цена вопроса менее 1000р, 30 дней триала есть, а по удобству пользования с RDP вещи несравнимые.

LISSI-CSP (и RAC vs RAdmin) Кстати, вместе с eToken"ом и Фельдъегерем этим же орлом был установлен ещё некий программный комплекс "LISSI-CSP" и выданы два USB свистка.

> По сути вопроса - возьми radmin и реши проблему ломом.

> Цена вопроса менее 1000р, 30 дней триала есть, а по удобству пользования с RDP вещи несравнимые.

Для клиентов на базе Windows Vista никаких дополнительных настроек не требуется, т.к. данная функциональность уже присутствует в операционной системе, минимальное требование это наличие SP1. Для Windows 7 необходимый функционал работает в RTM.

Для клиентов на базе Windows XP SP3 требуется правка системного реестра:

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders

!Дописать! (не заменить а именно дополнить) значение параметра SecurityProviders строкой: credssp.dll

HKLM\SYSTEM\CurrentControlSet\Control\Lsa

!Дописать! (не заменить а именно дополнить) значение параметра Security Packages строкой: tspkg

Вся информация по этому поводу изложена в статье Microsoft - Description of the Credential Security Service Provider (CredSSP) in Windows XP Service Pack 3

Также привожу ссылку на пошаговую инструкцию по настройке доменных групповых политик для включения на клиентских компьютерах функции Single Sign-On - How to enable Single Sign-On for my Terminal Server connections

Если в трёх словах - то для того чтобы у клиентских компьютеров работала прозрачная авторизация требуется в доменных групповых политиках настраивающих клиентские ПК изменить следующие параметры:

Внимание! Перечисленные ниже параметры GPO доступны только при просмотре оснастки gpedit.msc в операционных системах Windows Vista / Windows Server 2008 и выше.

Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных

"Разрешить сохраненные учетные данные с проверкой подлинности сервера "только NTLM" – Включено

Список серверов в этом параметре настроить аналогично.

Замечание: для того чтобы это действительно работало при подключении к серверу имя сервера необходимо указывать полностью (FQDN).

После написания полного имени сервера клиент RDP в поле имя пользователя автоматически подставит имя в формате user@domain .

Сохранив таким образом на рабочем столе пользователя RDP ярлык мы предоставим ему возможность одним кликом мыши попасть на терминальный сервер без дополнительного ввода его учётных данных.

Update 23.12.2011

При попытке заставить работать SSO на Windows XP SP3 с фермой RD Connection Broker можно столкнуться с ситуацией когда после входа на сервер возникает запрос ввода учетных данных. Для разрешения этой проблемы нужно установить обновление, доступное в статье KB953760 - When you enable SSO for a terminal server from a Windows XP SP3-based client computer, you are still prompted for user credentials when you log on to the terminal server. Через WSUS данное обновление не доступно и поэтому нужно его скачивать и устанавливать отдельно.

Windows xp подключение было разорвано поскольку был получен непредусмотренный сертификат

Как выглядит ошибка подключения

Клиентский компьютер работает на операционной системе Windows 10 1709, терминальная ферма собрана из Windows Server 2012 R2, выступающих в роли хостов для подключения, в качестве посредников подключения (Connection Broker) выступают два сетевых балансировщика Kemp LoadMaster. И все как обычно, вчера работало, сегодня нет.

Варианты устранения проблемы с подключением по RDP

можно сделать вывод, что порт 3389 отвечает и его не нужно проверять с помощью Telnet. Далее алгоритм такой:

Редактируем правило, через кнопку Modify. Находим в списке IP Address нужный вам сервер и выключаем/Удаляем его соответствующей кнопкой.

Посмотреть список шаблонов на Kemp LoadMaster можно на вкладке Manage Template, они подгружаются сюда отдельно с официального сайта

После этих манипуляций ошибка ушла.

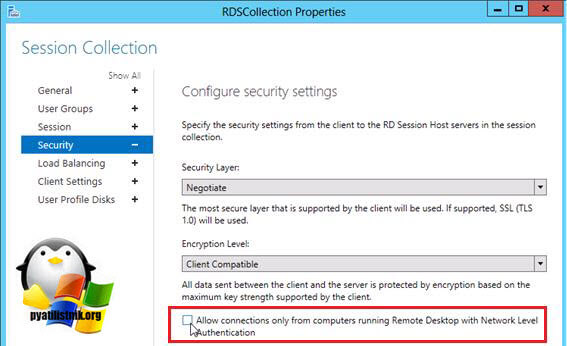

Такая галка, запрещает старым клиентам служб удаленных рабочих столов производить подключение, актуально для Windows XP или не обновленных Windows 7, если у вас есть такие клиенты, то либо их обновите, либо снимите галку.

PS. Советую сделать на каждом сервере, что входит в состав терминальной фермы команду RSOP в командной строке, чтобы понять какие групповые политики прилетают и посмотрите, что у вас там

Как отключить NLA (Network Level Authentication)

Если у вас еще много не обновленных клиентов со старыми версиями RDP, то можете отключить пока NLA: Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Либо вручную, как я показывал, выше, но правильнее это сделать централизованно.

На посреднике к подключению, зайдите в свойства коллекции и на вкладке безопасности снимите соответствующую галку.

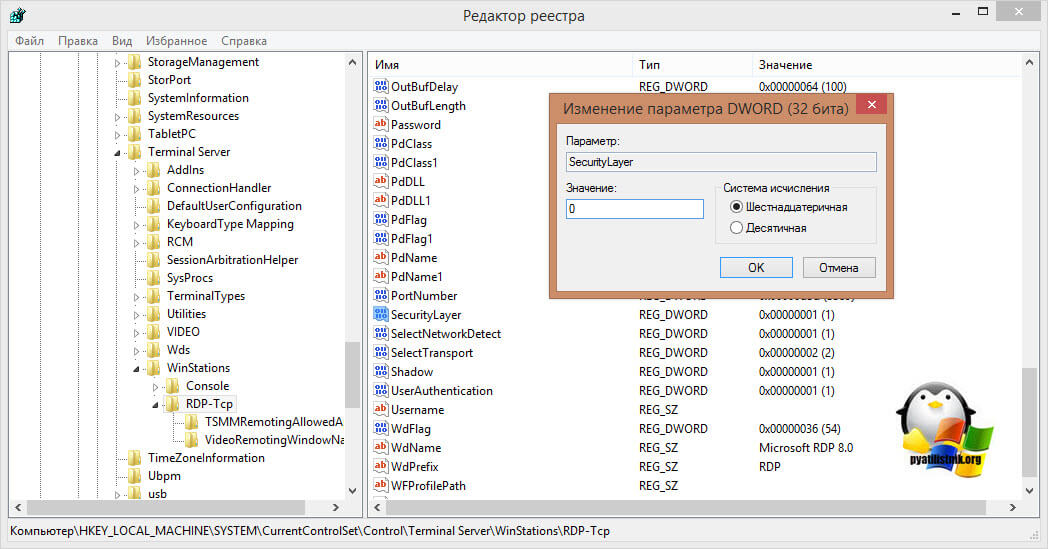

Если захотите воспользоваться реестром Windows, а потом раскидать ключик, через тужу политику. то вам нужна ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. В ней найдите ключ SecurityLayer и поставьте ему значение 0. Это отключит NLA (Network Level Authentication).

Если вам известны еще какие-либо методы решения, то просьба написать о них в комментариях.

Windows xp подключение было разорвано поскольку был получен непредусмотренный сертификат

Вопрос

Есть терминальный сервер Windows Server 2008 и примерно 100 клиентов Windows XP SP3. Сегодня 3 клиента пожаловались, что не могут подключиться к серверу терминалов. Вот ошибка на стороне этих 3-х клиентов:

Подключение было разорвано, поскольку был получен непредусмотренный сертификат проверки подлинности сервера от удаленного компьютера.

Повторите попытку подключения. Если проблема сохранится, обратитесь к владельцу удаленного компьютера или к сетевому администратору.

Единственное, что отличает этих 3-х клиентов, это то что они не включались дней 15. Уже не знаю куда копать.

MCP, MCSA, MCSA: Messaging

Ответы

Все ответы

Не нашёл как в этом форуме прикрепить файл.

Сертификат действующий. На терминальном сервере и клиентах сертификат нашего Enterprise CA установлен (проверил руками) в Доверенные корневые центры сертификации.

К терминальному серверу клиентский компьютер обращается именно по этому имени.

Имя шаблона сертификата терминального сервера: Machine

Проверка подлинности клиента (1.3.6.1.5.5.7.3.2)

Проверка подлинности сервера (1.3.6.1.5.5.7.3.1)

MCP, MCSA, MCSA: Messaging

к форуму прицепить нельзя. Но можете выложить его хотя бы на тот же skydrive и дать ссылку сюда. Просто предоставленной вами информации маловато, чтобы идентифицировать область проблемы.

Никита, да, всё по прежнему 🙁

MCP, MCSA, MCSA: Messaging

Есть терминальный сервер Windows Server 2008 и примерно 100 клиентов Windows XP SP3. Сегодня 3 клиента пожаловались, что не могут подключиться к серверу терминалов. Вот ошибка на стороне этих 3-х клиентов:

Подключение было разорвано, поскольку был получен непредусмотренный сертификат проверки подлинности сервера от удаленного компьютера.

Повторите попытку подключения. Если проблема сохранится, обратитесь к владельцу удаленного компьютера или к сетевому администратору.

Единственное, что отличает этих 3-х клиентов, это то что они не включались дней 15. Уже не знаю куда копать.

Windows xp подключение было разорвано поскольку был получен непредусмотренный сертификат

Вопрос

Есть терминальный сервер Windows Server 2008 и примерно 100 клиентов Windows XP SP3. Сегодня 3 клиента пожаловались, что не могут подключиться к серверу терминалов. Вот ошибка на стороне этих 3-х клиентов:

Подключение было разорвано, поскольку был получен непредусмотренный сертификат проверки подлинности сервера от удаленного компьютера.

Повторите попытку подключения. Если проблема сохранится, обратитесь к владельцу удаленного компьютера или к сетевому администратору.

Единственное, что отличает этих 3-х клиентов, это то что они не включались дней 15. Уже не знаю куда копать.

MCP, MCSA, MCSA: Messaging

Ответы

Все ответы

Не нашёл как в этом форуме прикрепить файл.

Сертификат действующий. На терминальном сервере и клиентах сертификат нашего Enterprise CA установлен (проверил руками) в Доверенные корневые центры сертификации.

К терминальному серверу клиентский компьютер обращается именно по этому имени.

Имя шаблона сертификата терминального сервера: Machine

Проверка подлинности клиента (1.3.6.1.5.5.7.3.2)

Проверка подлинности сервера (1.3.6.1.5.5.7.3.1)

MCP, MCSA, MCSA: Messaging

к форуму прицепить нельзя. Но можете выложить его хотя бы на тот же skydrive и дать ссылку сюда. Просто предоставленной вами информации маловато, чтобы идентифицировать область проблемы.

Никита, да, всё по прежнему 🙁

MCP, MCSA, MCSA: Messaging

Есть терминальный сервер Windows Server 2008 и примерно 100 клиентов Windows XP SP3. Сегодня 3 клиента пожаловались, что не могут подключиться к серверу терминалов. Вот ошибка на стороне этих 3-х клиентов:

Подключение было разорвано, поскольку был получен непредусмотренный сертификат проверки подлинности сервера от удаленного компьютера.

Повторите попытку подключения. Если проблема сохранится, обратитесь к владельцу удаленного компьютера или к сетевому администратору.

Единственное, что отличает этих 3-х клиентов, это то что они не включались дней 15. Уже не знаю куда копать.

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 - Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

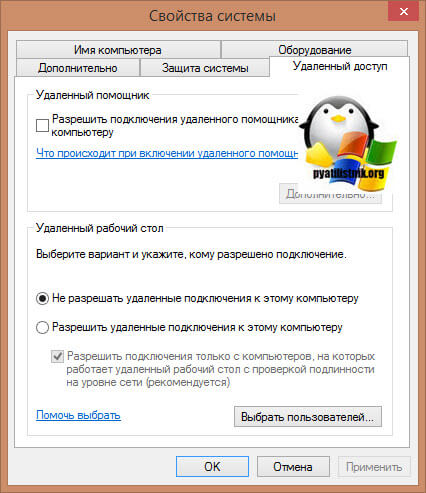

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 - Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Читайте также: