Заблокировать mac на коммутаторе d link

Обновлено: 04.07.2024

Рассмотрим основные команды для работы коммутаторами D-Link, команды для настройка vlan, учетных записей, просмотра конфигурации, интерфейсов и портов.

Просмотр основных характеристик коммутаторов dlink

Эта команда позволяет посмотреть - название модели, mac-address, vlan управления, ip-address, subnet mask, default gateway, firmware version, hardware version, serial number, system name, system location, system uptime и т.п.

Просмотр загрузки процессора (CPU).

Работа с конфигурацией на коммутаторах dlink

Просмотр текущей конфигурации

Просмотр конфигурации в nvram.

Сохранение текущей конфигурации.

Сброс к заводским настройкам

Настройка ip маски и шлюза на коммутаторах dlink

Настройка IP адреса и сетевой маски.

Просмотр интерфейсов управления.

Задание шлюза по умолчанию.

Просмотра маршрута по умолчанию.

Удаление маршрута по умолчанию.

Настройка VLAN на коммутаторах dlink

Просмотр всех созданных vlan.

Добавление vlan на порты.

В первом случае добавляется нетегированная (untagged) vlan на порты 1,2,3,5.

Во втором случае добавляется тегированная (tagged) vlan на порты 8,10.

В третьем случае запрещается прохождение vlan на 9-ом порту.

Настройка vlan управления коммутатора.

Удаление default vlan со всех портов.

Настройка пользователей на коммутаторах dlink

Настройка имени пользователя и пароля.

Просмотр учетной записи.

Cменить пароль существующему пользователю.

Просмотр mac и arp таблиц на коммутаторах dlink

Просмотр таблицы mac-адресов.

Просмотр таблицы mac-адресов для определенного порта.

Просмотр arp табицы.

Просмотр диагностической информации по портам коммутатора dlink

Просмотр режимов работы портов (Speed, Duplex, FlowCtrl).

Просмотр ошибок на портe.

Просмотр статистики по всем портам.

Установка комментария на порт коммутатора dlink

размер комментария может содержать до 32 символов и не должен содержать пробелы.

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор блокирует данный MAC-адрес с занесением его в блок-лист.

Привязка IP-MAC-порт (IP-MAC-Port Binding)

Эта функция специально разработана для управления сетями ETTH/ ETTB и офисными сетями

Для чего нужна функция IP-MAC-Port binding?

- D-Link расширил популярную функцию IP-MAC binding до более удобной в использовании IP-MAC-Port binding с целью повышения гибкости аутентификации пользователей в сети.

- IP-MAC-Port binding включает два режима работы: ARP (по умолчанию) и ACL.

Сравнение этих двух режимов показано в таблице ниже:

ARP режим

ACL режим

Плюсы

Простота в использовании и

независимость от ACL

Позволяет предотвратить несанкционированное подключение даже если нарушитель использует статический МАС-адрес

Минусы

Невозможность фильтрации в случае если hacker/sniffer присвоит себе статический MAC-адрес для спуфинга коммутатора

Тратится профиль ACL, а также необходимо продумывать целиком всю

стратегию ACL

- IP-MAC-Port будет поддерживаться коммутаторами L2 серии xStack - DES-3500 (R4 – ACL Mode), DES-3800 (R3), and DGS-3400 (R2). На данный момент IP-MAC-Port Binding поддерживается коммутатором DES-3526.

- Данный документ описывает примеры настройки IP-MAC-Port binding, например, против атак ARP Poison Routing.

Пример 1. Использование режима ARP или ACL для блокирования снифера

Шаг 1: Клиенты A и B подключены к одному порту коммутатора, клиент A (sniffer) шлет поддельные ARP

Шаг 2: Сервер C отвечает на запрос и изучает поддельную связку IP/MAC.

Шаг 3: Клиент A хочет установить TCP соединение с сервером C

Шаг 4: Т.к. клиент A не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено

Пример 2. Использование режима ACL для предотвращения ARP атаки Man-in-the-Middle

Шаг 1: Sniffer C (Man in the middle) отсылает поддельный пакет ARP-Reply клиентам A и B

Шаг 2: Клиент A хочет установить TCP соединение с клиентом B

Шаг 3: Т.к. С не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено

Советы по настройке IP-MAC-Port binding ACL Mode

- ACL обрабатываются в порядке сверху вниз (см. рисунок 1). Когда пакет «соответствует» правилу ACL, он сразу же отбрасывается (если это запрещающее, правило, deny) либо обрабатывается (если это разрешающее правило, permit)

- При использовании IP-MAC-Port binding в режиме ACL автоматически создаются 2 профиля (и правила для них) в первых двух доступных номерах профилей.

- Любое запрещающее правило после IP-MAC-Port binding становится ненужным, поэтому рекомендуется располагать все остальные ACL в более приоритетном порядке.

- Нельзя включать одновременно функции IP-MAC-Port ACL mode и ZoneDefense. Т.к. правила привязки IP-MAC-Port создаются первыми, и правила, создаваемые ZoneDefense автоматически после этого, могут быть неправильными.

Вопрос: Что делать, если необходимо создать еще один профиль, когда режим ACL уже включен (рисунок 2)?

– Нужно использовать команды “disable address_binding acl_mode” (Рисунок 3) и затем “enable address_binding acl_mode” (Рисунок 4)

IP-MAC-Port Binding (пример)

- Задача: Ограничить доступ на портах коммутатора по IP и MAC-адресам одновременно

- Команды для настройки коммутатора:

1) create address_binding ip_mac ipaddress 192.168.0.7 mac_address

00-03-25-05-5F-F3 ports 2

.

.

.

2) config address_binding ip_mac ports 2 state enable

.

.

.

IP-MAC-Port Binding ACL Mode (пример)

- Задача: Ограничить доступ на портах коммутатора по IP и MAC-адресам одновременно

- Команды для настройки коммутатора:

1) create address_binding ip_mac ipaddress 192.168.0.7 mac_address

00-03-25-05-5F-F3 ports 2 mode acl

.

.

.

2) config address_binding ip_mac ports 2 state enable

.

.

.

3) enable address_binding acl_mode

Списки управления доступом ( Access Control List , ACL ) являются средством фильтрации потоков данных. Фильтруя потоки данных , администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться. Также ACL могут использоваться для определения политики QoS путем классификации трафика и переопределения его приоритета.

Списки управления доступом состоят из профилей доступа (Access Profile) и правил ( Rule ). Профили доступа определяют типы критериев фильтрации, которые должны проверяться в пакете данных (MAC- адрес , IP - адрес , номер порта , VLAN и т.д.), а в правилах указываются непосредственные значения их параметров. Каждый профиль может состоять из множества правил.

В коммутаторах D-Link существует три типа профилей доступа: Ethernet , IP и Packet Content Filtering (фильтрация по содержимому пакета).

Защита коммутатора от атак на блок управления (функция CPU Interface Filtering)

Некоторые кадры, полученные коммутатором, направляются на обработку в ЦПУ ( CPU ), при этом такие кадры не могут быть отфильтрованы аппаратными ACL . Например, кадр , в котором MAC- адрес назначения, – это MAC- адрес коммутатора (в случае тестирования соединения командой ping с указанием IP -адреса интерфейса управления коммутатора).

Для решения задач блокировки трафика, отправляемого для обработки на CPU , используется функция CPU Interface Filtering (программные ACL ). В задании 3 рассматривается пример блокировки трафика, отправляемого для обработки на центральный процессор .

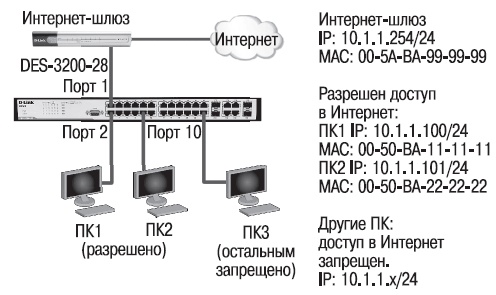

Цель: На коммутаторе D-Link настроить списки управления доступом , в качестве критериев фильтрации используются MAC-и IP -адреса.

Оборудование:

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой

Настройка ограничения доступа пользователей в Интернет по MAC-адресу

Задача: пользователям ПК1 и ПК2 разрешен доступ в Интернет , остальным пользователям - запрещен. Пользователи идентифицируются по МАС-адресам их компьютеров.

Если MAC- адрес назначения = MAC-адресу Интернет -шлюза и MAC- адрес источника = ПК1 - разрешить;

Если MAC- адрес назначения = MAC-адресу Интернет -шлюза и MAC- адрес источника = ПК2 - разрешить;

Если MAC- адрес назначения = MAC-адресу Интернет -шлюза - запретить;

Иначе — по умолчанию разрешить доступ всем узлам.

Внимание! Замените указанные в командах МАС-адреса на реальные МАС-адреса рабочих станций и Интернет-шлюза.Создайте профиль доступа с номером 3

Создайте правило для профиля 3, разрешающее доступ ПК1, подключенного к порту 2, в Интернет

Создайте правило для профиля 3, разрешающее доступ ПК2, подключенного к порту 10, в Интернет

Создайте профиль доступа номером 4

Создайте правило для профиля 4, запрещающее доступ остальным пользователям в Интернет

Созданное правило запретит прохождение кадров, содержащих МАС-адрес назначения, равный МАС-адресу Интернет-шлюза, на всех портах коммутатора. Если данное правило необходимо применить на одном из портов, в конфигурации указывается определенный порт, к которому подключена станция, трафик которой необходимо блокировать.

Разрешите все остальное (Выполняется по умолчанию)

Упражнения

Проверьте созданные профили

- Что вы наблюдаете?

- Сколько профилей создано, сколько в них правил?

Подключите станции ПК1 и ПК2 к коммутатору и протестируйте соединение до Интернет-шлюза командой ping

Подключите к коммутатору другую станцию и попробуйте получить доступ к Интернет-шлюзу (подключите станции ПК1 и ПК2 к другим портам).

Протестируйте соединение командой ping до Интернет-шлюза

Что вы наблюдаете? Запишите:

Удалите правило из профиля 3 (например, правило с номером 12, что приведет к отключению ПК2 от Интернета)

Удалите профиль доступа (например, профиль 3, что приведет к отключению ПК1 от Интернета)

Если в логах коммутатора вы видите записи о том что на всех активных портах одновременно были зафиксированы броадкаст и мультикаст шторм, коммутатор перезагружался.

Просмотр описания порта

Добавить описание порта

Отображает ARP-кэш. В D-Link нет функции поиска IP по заданному MAC’y, поэтому при необходимости такого поиска приходится выводить весь кэш на экран и искать вручную.

Отображение загрузки центрального процессора, за последние 5 секунд, минуту и 5 минут.

Отображение загрузки портов в PPS (пакеты в секунду)

Отображение информации по всем сконфигурированным интерфейсам на данном свитче.

Отображение таблицы маршрутизации свитча

Отображение всех сконфигурированных интерфейсов свитча и MAC-адреса подключенных к ним устройств.

Отображение ошибок передачи пакетов на заданном порту

Типы ошибок:

CRC Error — ошибки проверки контрольной суммы

Undersize — возникают при получение фрейма размером 61-64 байта. Фрейм передается дальше, на работу не влияет

Oversize — возникают при получении пакета размером более 1518 байт и правильной контрольной суммой

Jabber — возникает при получении пакета размером более 1518 байт и имеющего ошибки в контрольной сумме

- Переполнение входного буфера на порту

- Пакеты, отброшенные ACL

- Проверка по VLAN на входе

Fragment — количество принятых кадров длиной менее 64 байт (без преамбулы и начального ограничителя кадра, но включая байты FCS — контрольной суммы) и содержащих ошибки FCS или ошибки выравнивания.

Excessive Deferral — количество пакетов, первая попытка отправки которых была отложена по причине занятости среды передачи.

Collision — возникают, когда две станции одновременно пытаются передать кадр данных по общей сред

Late Collision — возникают, если коллизия была обнаружена после передачи первых 64 байт пакета

Excessive Collision — возникают, если после возникновения коллизии последующие 16 попыток передачи пакета окончались неудачей. данный пакет больше не передается

Отображение MAC-адресов на заданном порту

Отображает принадлежность MAC-адреса порту коммутатора

Отображение статистики трафика на порту в реальном времени.

- RX — пакеты приходящие от клиента

- TX — пакеты приходящие к клиенту

Отображение настроек storm control на коммутаторе. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

Параметры настроек имеют вид Enabled(Disabled)/10/S(D)

Enabled(Disabled) — показывает включен ли шторм контроль для данного порта

Числовое значение — кол-во пакетов при превышение, которого срабатывает шторм контроль

S(D) — действие выполняемое с пакетами. S — блокируется весь трафик на порту. D — пакеты отбрасываются

В колонке Time Interval указывается продолжительность дествия над трафиком.

Отображение настроек уведомления о появлении новых MAC-адресов на порту коммутатора. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

Отображение настроек контроля MAC-адресов. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

Отображение настроек протокола STP на коммутаторе

Поиск записи с данным IP-адресом в arp-таблице.

Отображение настроек dhcp_relay на коммутаторе. Обязательно должно быть включено в сегментированном районе, выключено в несегментированном.

Отображение настроек полосы пропускание для заданного порта.

Отображение настроек сегментации трафика для заданного порта

Отображение настроек ACL по всем портам (На свичах DES-3028 команда show access_profile) .

Отображение настроек Vlan на коммутаторе.

Диагностическая утилита для проверки длины кабеля (показывает результат только на юзерских портах (1-24)) Доступна без enable на DES-3526 с прошивкой 6.00.B25, а также на DES-3028. Примеры вывода ниже.

Линк на порту есть, все работает нормально:

В следующем случае вариантов может быть несколько:

- Кабель целый, все работает отлично;

- Кабель целый, просто вытащен из компа;

- Кабель целый, в сетевую воткнут, но сам ПК выключен;

- Кабель аккуратно срезан. При диагностике стоит учитывать, что разница в один метр — совершенно нормальная ситуация — в UTP отдельные пары идут с различным шагом скрутки (одна пара более «витая», чем другая).

Видимо проблема с кабелем, а именно повреждены жилы:

Кабель не подключен к свитчу:

Кабель обрезан на 48 метре:

Питание по кабелю есть, но измерить длину невозможно:

Отображение следующего оборудования на порту (отображает мак адрес во 2й строчке).

Пример вывода: Command: show lldp remote_ports 26

Просмотр таблицы dhcp snooping binding

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор отбрасывает фреймы от этого мака (аналог фунции IP Source Address Guard на Alcatel’ях). Соответствие мака, порта и ip коммутатор проверяет по таблице dhcp snooping binding. Посмотреть эту таблицу можно командой show address_binding dhcp_snoop binding_entry. Соответственно, если с кокого-либо порта уходят ip-пакеты, в которых ip-адрес отправителя отличен от указанного в этой таблице (скажем 169.254.255.5 или 0.0.0.0, или некорректная статика), то свич такие пакеты отбрасывает, при этом занося в лог следующую запись:

7028 2008/10/23 18:51:57 Port 19 link down — упал линк на 19-м порту

7029 2008/10/23 18:52:01 Port 19 link up, 100Mbps FULL duplex — линк поднялся на 19-м порту установлена скорость передачи 100Mb установлен режим полного дуплекса

7045 2008/10/23 19:28:19 Multicast storm is occurring (port: 18) — зафиксирован мультикаст шторм на 18 порту.

7035 2008/10/23 19:06:19 Multicast storm has cleared (port: 8) — мультикаст шторм был очищен

7313 2008/10/24 21:59:16 Broadcast storm is occurring (port: 15) — зафиксирован броадкаст шторм на 18 порту.

7429 2008/10/25 14:11:12 Broadcast storm has cleared (port: 18) — броадкаст шторм был очищен

Если в логах коммутатора вы видите записи о том что на всех активных портах одновременно были зафиксированы броадкаст и мультикаст шторм, коммутатор перезагружался.

show ports description

Просмотр описания порта

config ports X description

Добавить описание порта

sh ports media_type

Посмотреть какие модули установлены в каких портах, их модели, версии и версии прошивок.

show arpentry

Отображает ARP-кэш. В D-Link нет функции поиска IP по заданному MAC’y, поэтому при необходимости такого поиска приходится выводить весь кэш на экран и искать вручную.

show utilization cpu

Отображение загрузки центрального процессора, за последние 5 секунд, минуту и 5 минут.

show utilization ports

Отображение загрузки портов в PPS (пакеты в секунду)

show ipif

Отображение информации по всем сконфигурированным интерфейсам на данном свитче.

show iproute

Отображение таблицы маршрутизации свитча

sh fdb

Отображение всех сконфигурированных интерфейсов свитча и MAC-адреса подключенных к ним устройств.

show error ports <№ порта>

Отображение ошибок передачи пакетов на заданном порту

Типы ошибок:

CRC Error — ошибки проверки контрольной суммы

Undersize — возникают при получение фрейма размером 61-64 байта. Фрейм передается дальше, на работу не влияет

Oversize — возникают при получении пакета размером более 1518 байт и правильной контрольной суммой

Jabber — возникает при получении пакета размером более 1518 байт и имеющего ошибки в контрольной сумме

Drop Pkts — пакеты отброшенные в одном из трех случаев:

Переполнение входного буфера на порту

Пакеты, отброшенные ACL

Проверка по VLAN на входе

Fragment — количество принятых кадров длиной менее 64 байт (без преамбулы и начального ограничителя кадра, но включая байты FCS — контрольной суммы) и содержащих ошибки FCS или ошибки выравнивания.

Excessive Deferral — количество пакетов, первая попытка отправки которых была отложена по причине занятости среды передачи.

Collision — возникают, когда две станции одновременно пытаются передать кадр данных по общей сред

Late Collision — возникают, если коллизия была обнаружена после передачи первых 64 байт пакета

Excessive Collision — возникают, если после возникновения коллизии последующие 16 попыток передачи пакета окончались неудачей. данный пакет больше не передается

Single Collision — единичная коллизия

show fdb port <№ порта>

Отображение MAC-адресов на заданном порту

show fdb mac_address

Отображает принадлежность MAC-адреса порту коммутатора

show packet ports <№ порта>

Отображение статистики трафика на порту в реальном времени.

RX — пакеты приходящие от клиента

TX — пакеты приходящие к клиенту

show traffic control

Отображение настроек storm control на коммутаторе. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

Параметры настроек имеют вид Enabled(Disabled)/10/S(D)

Enabled(Disabled) — показывает включен ли шторм контроль для данного порта

Числовое значение — кол-во пакетов при превышение, которого срабатывает шторм контроль

S(D) — действие выполняемое с пакетами. S — блокируется весь трафик на порту. D — пакеты отбрасываются

В колонке Time Interval указывается продолжительность дествия над трафиком.

show mac_notification

Отображение настроек уведомления о появлении новых MAC-адресов на порту коммутатора. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

show port_security

Отображение настроек контроля MAC-адресов. Должно быть отключено для аплинков, каскадных портов и всех портов узловых коммутаторов.

show stp

Отображение настроек протокола STP на коммутаторе

show arpentry ipaddress

Поиск записи с данным IP-адресом в arp-таблице.

show dhcp_relay

Отображение настроек dhcp_relay на коммутаторе. Обязательно должно быть включено в сегментированном районе, выключено в несегментированном.

Пример вывода:

Command: show dhcp_relay

DHCP/BOOTP Relay Status : Enabled — включена или выключена функция

DHCP/BOOTP Hops Count Limit : 16

DHCP/BOOTP Relay Time Threshold : 0

DHCP Relay Agent Information Option 82 State : Enabled

DHCP Relay Agent Information Option 82 Check : Disabled

DHCP Relay Agent Information Option 82 Policy : Keep

Interface Server 1 Server 2 Server 3 Server 4

————— ————— —————

System 83.102.233.203 — адрес централизованного DHCP-сервера

show bandwidth_control <№ порта>

Отображение настроек полосы пропускание для заданного порта.

show traffic_segmentation <№ порта>

Отображение настроек сегментации трафика для заданного порта

show current_config access_profile

Отображение настроек ACL по всем портам (На свичах DES-3028 команда show access_profile) .

Пример вывода:

config access_profile profile_id 150 add access_id 24 ip destination_ip 0.0.0.0 port 24 deny (150 — номер правила, далее указывается, что блокируется этим правилом, порт на который действует данное правило, состояние правила deny — запрещено, permit — разрешено)

show vlan

Отображение настроек Vlan на коммутаторе.

cable_diag ports

Диагностическая утилита для проверки длины кабеля (показывает результат только на юзерских портах (1-24)) Доступна без enable на DES-3526 с прошивкой 6.00.B25, а также на DES-3028. Примеры вывода ниже.

Линк на порту есть, все работает нормально:

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- —— ————- —————————— —————-

1 FE Link Up OK 88

В следующем случае вариантов может быть несколько:

а. Кабель целый, все работает отлично;

б. Кабель целый, просто вытащен из компа;

в. Кабель целый, в сетевую воткнут, но сам ПК выключен;

г. Кабель аккуратно срезан.v При диагностике стоит учитывать, что разница в один метр — совершенно нормальная ситуация — в UTP отдельные пары идут с различным шагом скрутки (одна пара более «витая», чем другая).

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- —— ————- —————————— —————-

1 FE Link Down Pair1 Open at 83 M -

Pair2 Open at 84 M

Видимо проблема с кабелем, а именно повреждены жилы:

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- —— ————- —————————— —————-

1 FE Link Down Pair2 Open at 57 M -

Кабель не подключен к свитчу:

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

— —— ————- —————————— —————-

1 FE Link Down No Cable -

Кабель обрезан на 48 метре:

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- —— ————- —————————— —————-

1 FE Link Down Pair1 Short at 48 M -

Pair2 Short at 48 M

Питание по кабелю есть, но измерить длину невозможно:

Command: cable_diag ports 1

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- —— ————- —————————— —————-

1 FE Link Down ОК -

show lldp remote_ports

Отображение следующего оборудования на порту (отображает мак адрес во 2й строчке).

Пример вывода: Command: show lldp remote_ports 26

show address_binding dhcp_snoop binding_entry

Просмотр таблицы dhcp snooping binding

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор отбрасывает фреймы от этого мака (аналог фунции IP Source Address Guard на Alcatel’ях). Соответствие мака, порта и ip коммутатор проверяет по таблице dhcp snooping binding. Посмотреть эту таблицу можно командой show address_binding dhcp_snoop binding_entry. Соответственно, если с кокого-либо порта уходят ip-пакеты, в которых ip-адрес отправителя отличен от указанного в этой таблице (скажем 169.254.255.5 или 0.0.0.0, или некорректная статика), то свич такие пакеты отбрасывает, при этом занося в лог следующую запись:

Unauthenticated IP-MAC address and discardet by ip mac port binding (IP 169.254.255.5, MAC 00-24-26-35-56-08, port: 19)

Читайте также: