Запрет изменения рабочего стола windows 10 gpo

Обновлено: 02.07.2024

Пользователи могут изменить фоновый рисунок рабочего стола, щелкнув изображение правой кнопкой мыши и выбрав команду Сделать фоновым изображением рабочего стола, даже если администратор включил параметр групповой политики Запретить изменение фонового рисунка.

Причина

Параметр групповой политики Запретить изменение фонового рисунка запрещает пользователям изменять фоновый рисунок рабочего стола в Свойствах экрана. Несмотря на это, фоновый рисунок рабочего стола можно изменить, не используя свойства экрана, а другими способами, например с помощью функции просмотра изображений. Эти способы позволяют пользователям обойти ограничения, связанные со свойствами экрана. Чтобы запретить пользователям изменять фоновый рисунок рабочего стола не в свойствах экрана, включите параметр "Рисунок рабочего стола Active Desktop" в групповой политике.

Решение

Чтобы решить эти проблемы с нашей помощью, перейдите в раздел Простое исправление. Чтобы устранить проблему вручную, перейдите к разделу Самостоятельное решение проблемы.

Простое исправление

Возможно, мастер доступен только на английском языке. Однако автоматическое исправление подходит для версий Windows на всех языках.

Если вы используете другой компьютер (не затронутый проблемой), простое исправление можно сохранить на устройстве флэш-памяти или компакт-диске, а затем запустить на нужном компьютере.

Самостоятельное решение проблемы

Простое исправление 50547

Для решения этой проблемы включите параметр «Active Desktop Wallpaper» в групповой политике, выполнив следующие действия:

В меню Пуск выберите команду Выполнить и введите gpedit.msc.

В дереве Политика локального компьютера последовательно разверните элементы Конфигурация пользователя, Административные шаблоны, Рабочий стол и выберите Активный рабочий стол.

Дважды щелкните Обои Active Desktop .

На вкладке Параметр выберите Включен, укажите путь к фоновому рисунку рабочего стола, который необходимо установить, и нажмите кнопку OK .

Статус

Такое поведение является особенностью данного продукта.

Проблема устранена?

Убедитесь, что проблема устранена. Если устранена, пропустите дальнейшие инструкции, приведенные в этом разделе. Если нет, обратитесь в службу технической поддержки.

Рассмотрим, как с помощью групповых политик можно установить одинаковый рисунок рабочего стола (обои) на всех компьютерах домена. Как правило, такое требование возникает в крупных организациях, требующих использовать на всех компьютерах одинаковый фон рабочего стола, выполненного в корпоративном стиле компании.

Нам понадобится, собственно файл с рисунком, который вы хотите использовать в качестве обоев. Это может быть файл формата bmp или jpg.

Если в компании используются мониторы различных форматов, нужно выбрать разрешение наименьшего монитора и использовать именно это разрешение для картинки обоев. Например, если минимальное разрешение монитора 1280 x 1024, именно это разрешение картинки нужно использовать. При этом фоновая картинка будет располагаться по центру экрана, и отображается в режиме заполнения (Fill).Файл с изображением можно предварительно скопировать на все компьютеры, но на мой взгляд проще, чтобы клиенты автоматически брали jpg файл из сетевого каталога. Для этого можно использовать файл-сервер, каталог SYSVOL на контроллерах домена или DFS каталог. Для нашей распределенной сети мы выбрали второй вариант, ведь так как содержимое SYSVOL автоматически реплицируется между всеми DC, это уменьшит WAN — трафик между филиалами при получении клиентами файла с рисунком.

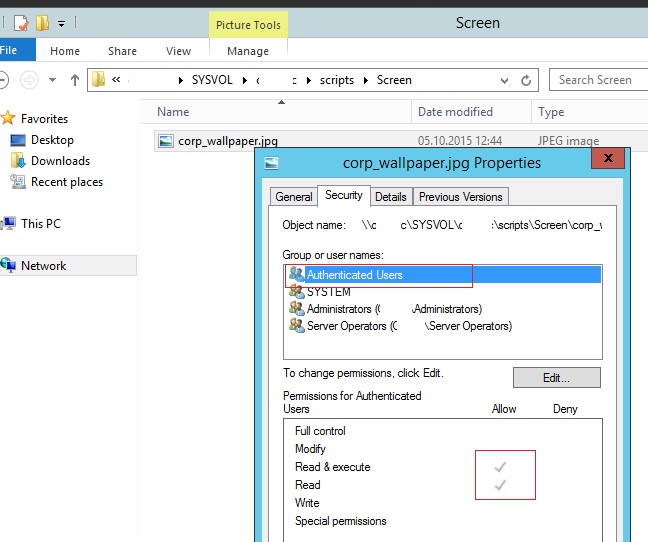

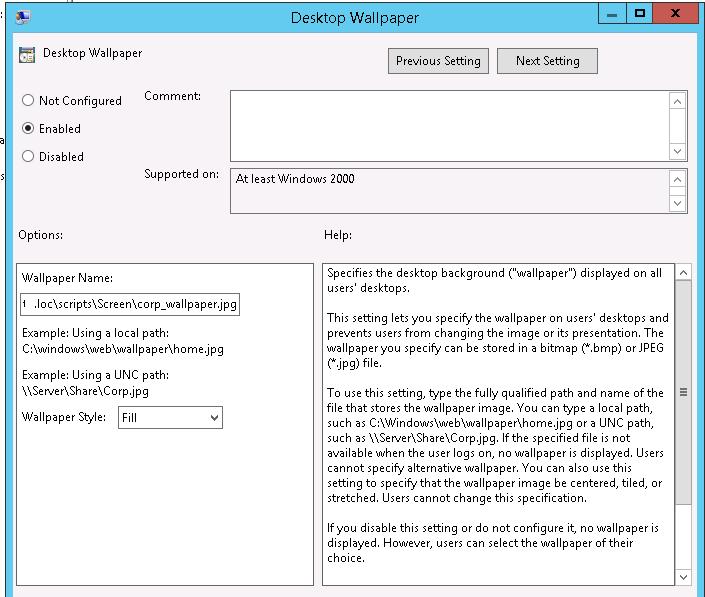

Скопируйте файл с изображением на любом контроллер домена в каталог C:\Windows\SYSVOL\sysvol\winitpro.loc\scripts\Screen. UNC путь к файлу будет выглядеть так: \\winitpro.loc\SYSVOL\winitpro.loc\scripts\Screen\corp_wallpaper.jpg.

Проверьте, что у пользователей домена есть права на чтение этого файла (проверьте NTFS разрешения, предоставив право Read группе Domain Users или Authenticated Users).

Настройка групповых политик управления фоном рабочего стола

Затем откройте консоль управления доменными GPO (GPMC.msc). Создайте новую политику и назначьте ее на нужный OU с пользователями (в нашем примере мы хотим, чтобы политика применялась на все компьютеры и сервера домена, поэтому мы просто отредактируем политику Default Domain Policy). Перейдите в режим редактирования политики.

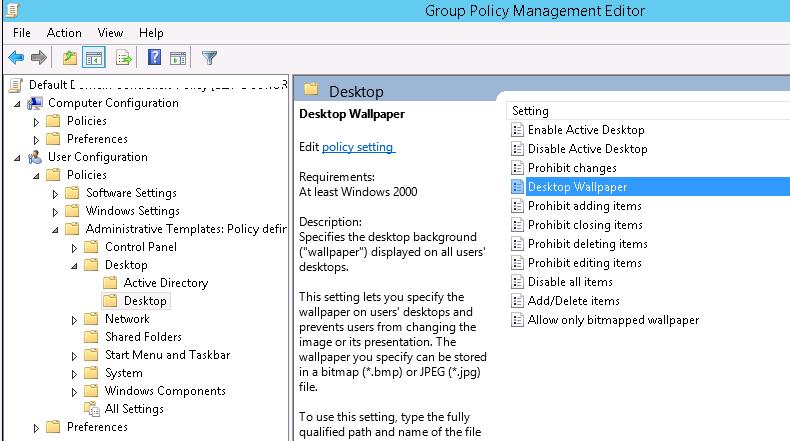

Перейдите в секцию секции User Configuration -> Policies -> Administrative Templates -> Desktop -> Desktop (Конфигурация пользователя -> Административные шаблоны -> Рабочий стол -> Рабочий стол).

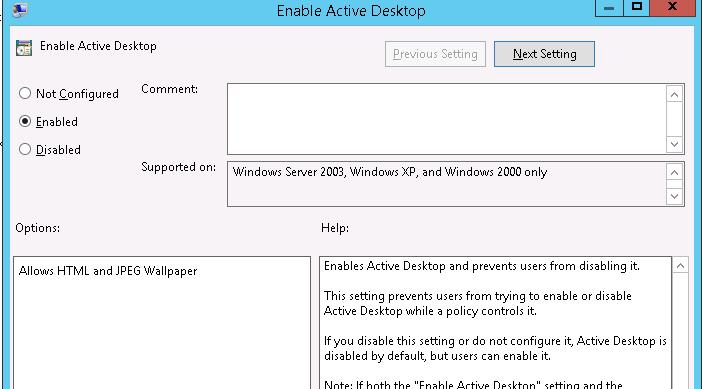

Включите политику Enable Active Desktop (Включить Active Desktop).

Чтобы проверить работу политики на клиенте, выполните выход из системы (logoff) и зайдите в систему опять. На рабочем столе пользователя должны отобразиться заданные обои.

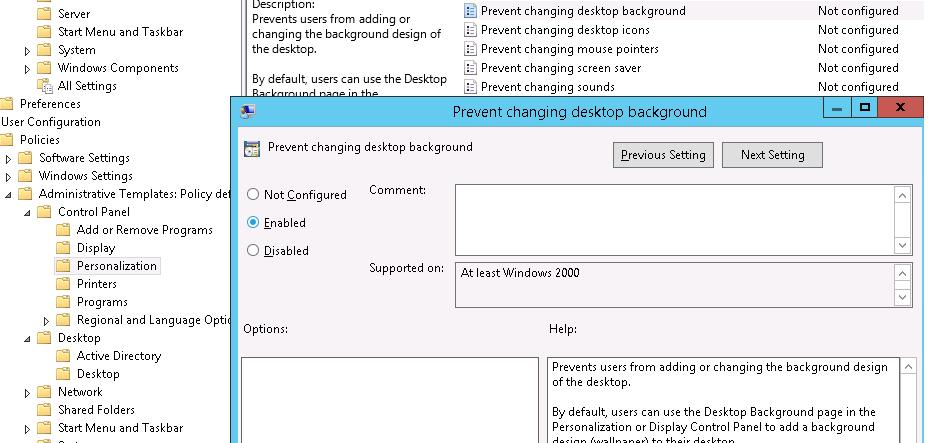

Если групповая политика не применяется на клиентах, выполнить диагностику назначения политики на конкретном клиенте можно с помощью команды gpresult (убедить что ваша политика отображается в секции Applied Group Policy Objects).Если требуется запретить пользователям менять фоновый рисунок рабочего стола, включите политику Prevent Changing Desktop Background (Запрет изменения фона рабочего стола) в разделе User Configuration -> Administrative Templates -> Control Panel -> Personalization.

Если вы хотите более точно нацеливать политику с обоями на клиентов, вы можете использовать WMI Фильтры GPO, например, чтобы применить обои только к десктопам с Windows 10, используйте следующий WMI фильтр:

select * from Win32_OperatingSystem where Version like “10.%”

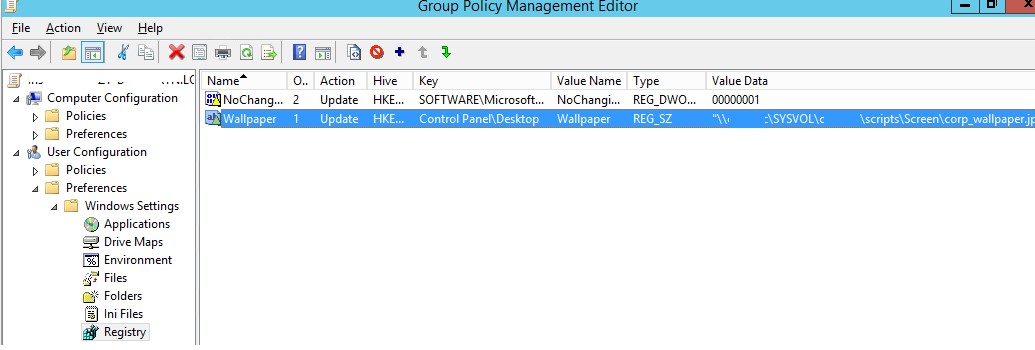

Настройка фона рабочего стола через реестр и GPO

Вы можете задать параметры и файл фонового рисунка рабочего стола через реестра. Путь к файлу обоев хранится в строковом (REG_SZ) параметре реестра Wallpaper в ветке HKEY_CURRENT_USER\Control Panel\Desktop\ или HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System. В этом параметре нужно указать UNC путь к вашей картинке.

В этой же ветке реестра параметром WallpaperStyle (REG_SZ) задается положение изображения на рабочем столе. Для растягивания изображения используется значение 2.

Эти настройки реестра можно распространить на компьютеры пользователей через расширение GPO – Group Policy Preferences. Для этого перейдите в раздел User Configuration -> Preferences -> Windows Settings и создайте два параметра реестра с режимом Update.

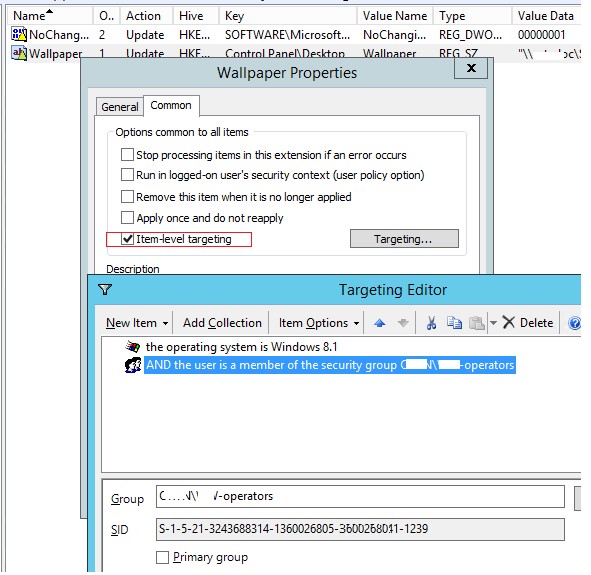

С помощью Group Policy Preferences Item level Targeting вы можете более точно назначить политику обоев на клиентов. Например, в свойствах параметра реестра в политике на вкладке Common включите Item level Targeting, нажмите кнопку Targeting и с помощью простого мастера укажите, что данные настройки политики фонового рисунка должны применяться только к компьютерам с Windows 10 и пользователям из определённой группы безопасности AD.

Аналогичным образом вы можете сделать несколько разных файлов обоев для разных групп пользователей (или устройств). Добавив нужных пользователей в группы доступа вы можете задать различный фоновый рисунок рабочего стола для разных категорий сотрудников.

Дополнительно вы можете изменить картинку на экране входа в систему. Для этого можно использовать политику Force a specific default lock screen image в разделе GPO Computer Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization или через следующие параметры реестра:

- HKLM\Software\Policies\Microsoft\Windows\Personalization — LockScreenImage — путь к jpg изображению на экране блокировки;

- HKLM\Software\Policies\Microsoft\Windows\Personalization — LockScreenOverlaysDisabled = 1;

- HKLM\Software\Policies\Microsoft\Windows\System — DisableLogonBackgroundImage = 0.

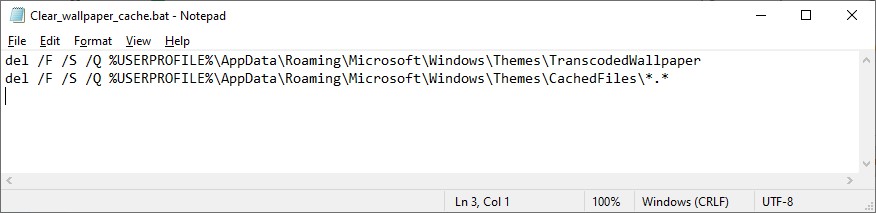

На Windows 10 не применяются обои рабочего стола через GPO

На компьютерах с Windows 10 политика обоев рабочего стола может применяться не с первого раза. Дело в том, что Windows 7 и Windows 10 по-разному используют кеш фонового рисунка рабочего стола. В Windows 7 при каждом входе пользователя в систему кэш фонового изображения обоев перегенеририуется автоматически.

В Windows 10, если путь к картинке не изменился, не происходит обновление кэша, соответственно пользователь будет видеть старую картинку, даже если вы обновили ее в каталоге на сервере.

Поэтому для Windows 10 можно добавить дополнительный логоф скрипт, который очищает кэш изображения при выходе пользователя из системы. Это может быть bat файл Clear_wallpaper_cache.bat с кодом:

del /F /S /Q %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Themes\TranscodedWallpaper

del /F /S /Q %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Themes\CachedFiles\*.*

В результате фон рабочего стола у пользователей Windows 10 станет применяться нормально.

Ранее в статье Основы работы с редактором локальной групповой политики в ОС Windows 10 был рассмотрен механизм добавления объектов групповой политики для редактирования параметров, которые будут применяться для определенных пользователей.

Содержание

Запрет доступа к редактору реестра и командной строке

Иногда бывает крайне рационально запрет неопытному пользователю доступ к редактору реестра и командной строке. Для этого можно настроить два параметра.

- Войти в систему под учетной записью администратора.

- Запустить консоль с добавленными оснастками объектов групповой политики (описание можно посмотреть в статье Основы работы с редактором локальной групповой политики в ОС Windows 10).

- Выбрать набор политик для определенного пользователя Политика «Локальный компьютер\Test». В данном примере Test – это учетная запись пользователя с ограниченными правами для которой будет применяться политика.

Рис.1 Окно консоли с добавленными оснастками объектов групповой политики

- Последовательно развернуть элементы Конфигурация пользователя > Административные шаблоны > Система в окне Редактора локальной групповой политики.

Рис.2 Редактирование параметров политик узла Система

- Дважды щелкнуть ЛКМ по параметру политики Запретить использование командной строки.

- Выбрать значение Включено.

- Нажать OK.

Рис.3 Редактирование параметра политики Запретить использование командной строки

- Сохранить внесенные изменения, выбрав в главном меню консоли Файл > Сохранить

- Закрыть консоль

- Проверить результат под учетной записью, для которой был настроен параметр локальной групповой политики.

Рис.4 Результат действия запрета при запуске командной строки

Рис.5 Результат действия запрета при запуске редактора реестра

Запрет определенных настроек узла Персонализация

С помощью узла Персонализация оснастки локальной групповой политики можно настроить для определенных пользователей запрет на изменение цветовой схемы, темы, фона рабочего стола. Можно запретить изменять заставку, стиль оформления окон и кнопок и многое другое. Все эти параметры доступны по следующему пути: Конфигурация пользователя > Административные шаблоны > Панель управления > Персонализация.

- Войти в систему под учетной записью администратора.

- Запустить консоль с добавленными оснастками объектов групповой политики

- Выбрать набор политик для определенного пользователя Политика «Локальный компьютер\Test».

- Последовательно развернуть элементы Конфигурация пользователя > Административные шаблоны > Панель управления > Персонализация.

Рис.6 Редактирование параметров политик узла Персонализация

- Дважды щелкнуть ЛКМ по нужному параметру политики. Например, выбрать Запретить изменение фона рабочего стола.

- Выбрать значение Включено.

Рис.7 Редактирование параметра политики Запрет изменения фона рабочего стола

- Нажать OK.

- Сохранить внесенные изменения, выбрав в главном меню консоли Файл > Сохранить

- Закрыть консоль

- Проверить результат под учетной записью, для которой был настроен параметр локальной групповой политики

При активировании данной политики, при попытке изменить фон рабочего стола через настройки персонализации, данная опция будет не активна.

Рис.8 Результат действия запрета на изменение фона рабочего стола

Запрет доступа к различным элементам меню Пуск и настройки панели задач

При администрировании рабочих станций рационально для неопытных пользователей запретить изменять параметры панели задач и меню Пуск, удалить не используемые элементы Windows из меню Пуск. Все эти параметры доступны в узле локальной групповой политики Конфигурация пользователя > Административные шаблоны > Меню Пуск и панель задач.

Рис. 9 Редактирование параметров политик узла Меню «Пуск» и панель задач

Ниже представлен лишь не полный перечень политик, который доступен в Меню Пуск и панель задач в операционной системе Windows 10 Pro:

- Очистить уведомления на плитке при входе

- Удалить раздел «Люди» с панели задач.

- Закрепить панель задач

- Макет начального экрана

- Запретить пользователям настраивать начальный экран

- Удалить ссылку Игры из меню Пуск (актуально для Windows Server 2008, Windows 7 и Windows Vista)

- Удалить ссылку Программы по умолчанию из меню Пуск (актуально для Windows Server 2012 R2, Windows 8.1, Windows Server 2008, Windows Server 2003, Windows 7, Windows Vista, Windows XP, Windows 2000)

- Удалить значок Музыка из меню Пуск (актуально для Windows Server 2008, Windows Server 2003, Windows 7, Windows Vista и Windows XP)

- Удалить значок Изображения из меню Пуск (актуально для Windows Server 2008, Windows Server 2003, Windows 7, Windows Vista и Windows XP)

- Запретить доступ к контекстному меню для панели задач

- Запретить пользователям удалять приложения из меню Пуск

- Показывать команду «Запуск от имени другого пользователя» при запуске

- Запретить закрепление программ в панели задач

- Запретить все параметры панели задач (в моем примере на рисунке показан неправильный перевод данной политики). В Windows 7 данная политика называлась "Блокировать все параметры панели задач".

- Запретить добавление и удаление панелей инструментов

- Запретить перемещение панелей инструментов

- Запретить изменение размера панели задач

И другие политики.

В данном примере будет рассмотрена политика Запретить изменение размера панели задач.

- Войти в систему под учетной записью администратора.

- Запустить консоль с добавленными оснастками объектов групповой политики

- Выбрать набор политик для определенного пользователя Политика «Локальный компьютер\Test».

- Последовательно развернуть элементы Конфигурация пользователя > Административные шаблоны > Меню «Пуск» и панель задач.

- Дважды щелкнуть ЛКМ по параметру политики Запретить изменение размера панели задач.

Рис.11 Редактирование параметра политики Запретить изменение размера панели задач

- Выбрать значение Включено.

- Нажать OK.

- Сохранить внесенные изменения, выбрав в главном меню консоли Файл > Сохранить

- Закрыть консоль

- Проверить результат под учетной записью, для которой был настроен параметр локальной групповой политики. Для этого необходимо открыть Параметры панели задач и убедиться, что настройка Использовать маленькие кнопки панели задач не активна.

Рис.12 Открытие параметров панели задач

Рис.13 Результат действия запрета на редактирование размера панели задач

Скрытие определенных элементов панели управления

При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя определенные элементы панели управления. В статье Основы работы с редактором локальной групповой политики в ОС Windows 10 был рассмотрен механизм отображения только указанных элементов панели управления. В данном примере рассмотрен механизм скрытия определенных элементов из всего перечня апплетов панели управления. Для этого:

- Войти в систему под учетной записью администратора.

- Запустить консоль с добавленными оснастками объектов групповой политики

- Выбрать набор политик для определенного пользователя Политика «Локальный компьютер\Test».

- Последовательно развернуть элементы Конфигурация пользователя > Административные шаблоны > Панель управления в окне Редактора локальной групповой политики.

Рис.14 Редактирование параметра политики Скрыть указанные объекты панели управления

- Дважды щелкнуть ЛКМ по параметру политики Скрыть указанные объекты панели управления.

- Выбрать значение Включено.

Рис.15 Редактирование параметра политики Скрыть указанные объекты панели управления

- Нажать кнопку Показать, чтобы вызвать диалоговое окно Вывод содержания.

- Ввести имя апплета или апплетов, которые необходимо скрыть в Панели управления, и нажать Enter.

Рис.16 Список запрещенных элементов панели управления

- Нажать OK.

- Сохранить внесенные изменения, выбрав в главном меню консоли Файл > Сохранить

- Закрыть консоль

- Проверить результат под учетной записью, для которой был настроен параметр локальной групповой политики

Рис.17 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.18 Список элементов панели управления после изменения параметра локальной групповой политики

В этой статье показаны действия, с помощью которых можно запретить изменение фона рабочего стола в Windows 10.

По умолчанию пользователи операционной системы могут изменять фон рабочего стола, устанавливая различные изображения. Если нужно запретить пользователям изменять фон рабочего стола, то сделать это можно при помощи редактора локальных групповых политик (способ для пользователей Windows редакции профессиональная или корпоративная) или используя редактор системного реестра (способ для всех редакций).

Как запретить изменение фона рабочего стола в редакторе локальных групповых политик (gpedit.msc)

Существует два способа запретить изменение фона рабочего стола в редакторе локальных групповых политик. В принципе первого способа будет достаточно, только перед его применением установите нужное изображение рабочего стола. Оба способа можно использовать как раздельно (или первый, или второй), так и вместе (второй способ дополняет первый).

В открывшемся окне редактора локальной групповой политики последовательно разверните следующие элементы списка:

Далее, в правой части окна дважды щелкните левой кнопкой мыши по параметру политики с названием

Запрет изменения фона рабочего стола

В окне Запрет изменения фона рабочего стола, установите переключатель из положения Не задано в положение Включено и нажмите кнопку OK .

Также вы не сможете изменить фон рабочего стола щелкнув изображение правой кнопкой мыши и выбрав команду Сделать фоновым изображением рабочего стола или с помощью программ для просмотра изображений.

Этот способ можно использовать как отдельно, так и в дополнение к первому способу.

В окне редактора локальных групповых политик перейдите по следующему пути:

Далее, в правой части окна дважды щелкните левой кнопкой мыши по параметру политики с названием

Фоновые рисунки рабочего стола.

В окне Фоновые рисунки рабочего стола, установите переключатель из положения Не задано в положение Включено, в поле Имя фонового рисунка введите полный путь и имя файла изображения. В выпадающем списке Стиль фонового рисунка выберите один из вариантов расположения изображения: Замостить, Заполнение, По размеру, По центру, Растянуть, Расширение и нажмите кнопку OK .

Изменения вступают в силу сразу, но изображение которое вы указали в качестве фона сразу не появится, для этого нужно выйти из системы или перезапустить проводник Windows, или щелкнуть правой кнопкой мыши на любом графическом файле и в контекстном меню выбрать пункт Сделать фоновым изображением рабочего стола, при этом фон рабочего стола изменится на то изображение, которое вы указали в редакторе групповых политик.

Как запретить изменение фона рабочего стола в редакторе реестра

Данный способ подходит для всех редакций операционной системы Windows. Прежде чем вносить какие-либо изменения в реестр, рекомендуется создать точку восстановления или экспортировать тот раздел реестра, непосредственно в котором будут производиться изменения.

Чтобы запретить изменение фона рабочего стола для пользователя под которым вы вошли в систему, в редакторе реестра перейдите по следующему пути:

Если вы хотите запретить изменение фона рабочего стола для всех пользователей данного компьютера, то

перейдите по следующему пути:

Нажмите правой кнопкой мыши на разделе Policies и в появившемся контекстном меню выберите

Создать > Раздел.

Присвойте созданному разделу имя ActiveDesktop .

Нажмите правой кнопкой мыши на разделе ActiveDesktop и в появившемся контекстном меню выберите

Создать > Параметр DWORD (32 бита). Присвойте созданному параметру имя NoChangingWallPaper.

Далее дважды щелкните левой кнопкой мыши по созданному нами параметру, и в качестве его значения установите 1, нажмите кнопку OK .

Описанные выше действия по редактированию реестра по сути повторяют первый способ запрета изменения фона рабочего стола в редакторе групповых политик.

Следующие действия по редактированию реестра повторяют второй способ запрета изменения фона рабочего стола в редакторе групповых политик.

Чтобы запретить изменение фона рабочего стола для пользователя под которым вы вошли в систему, в редакторе реестра перейдите по следующему пути:

Если вы хотите запретить изменение фона рабочего стола для всех пользователей данного компьютера, то

перейдите по следующему пути:

Нажмите правой кнопкой мыши на разделе Policies и в появившемся контекстном меню выберите

Создать > Раздел. Присвойте созданному разделу имя System.

Далее нажмите правой кнопкой мыши на разделе System и в появившемся контекстном меню выберите

Создать > Строковый параметр. Присвойте созданному параметру имя Wallpaper.

Теперь дважды щелкните левой кнопкой мыши по созданному нами параметру, и в качестве его значения укажите путь к изображению, которое вы хотите использовать, например D:\\Wallpaper\\img1.jpg, нажмите кнопку OK .

Далее нам нужно в разделе System создать еще один Строковый параметр, для этого нажмите правой кнопкой мыши на разделе System и в появившемся контекстном меню выберите

Создать > Строковый параметр. Присвойте созданному параметру имя WallpaperStyle

Дважды щелкните левой кнопкой мыши по созданному нами параметру, и в качестве его значения установите одну из перечисленных ниже цифр и нажмите кнопку OK .

0 - по центру

1 - замостить

2 - растянуть

3 - по размеру

4 - заполнение

5 - расширение

После выполненных действий рекомендуется перезапустить проводник Windows или выйти из системы. Теперь открыв любое изображение, пользователь не сможет установить его в качестве фонового рисунка рабочего стола.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

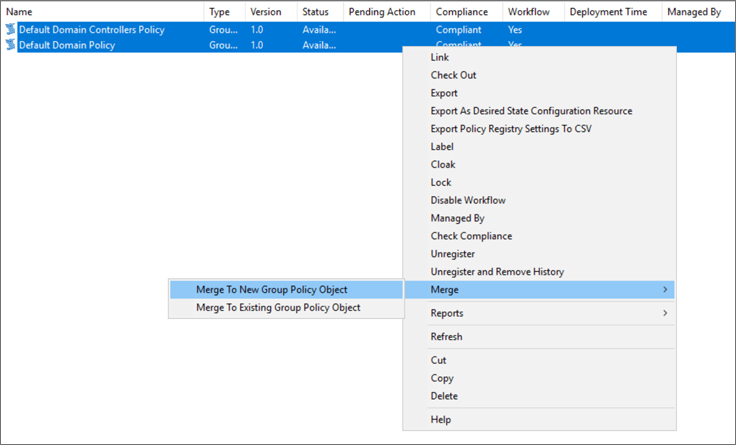

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

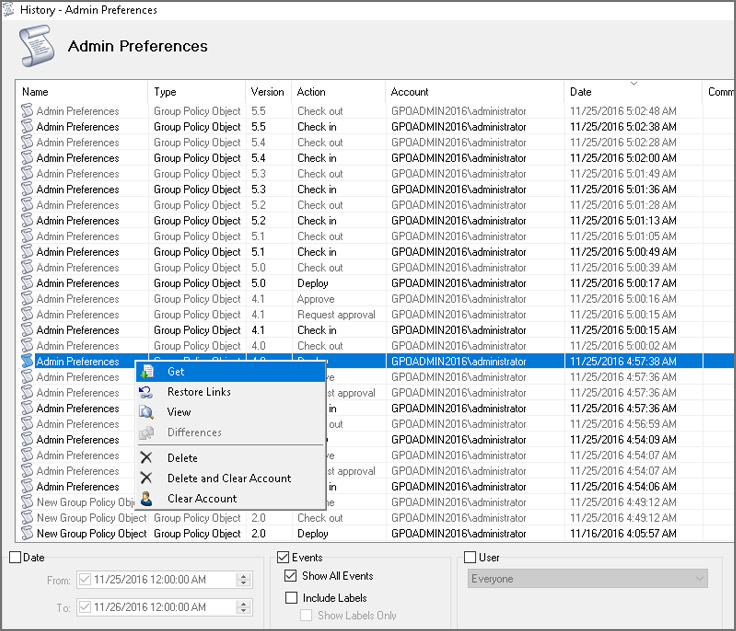

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

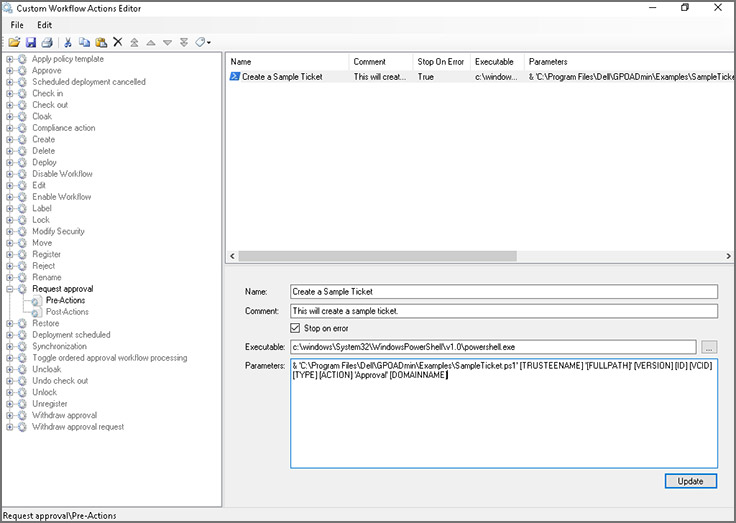

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

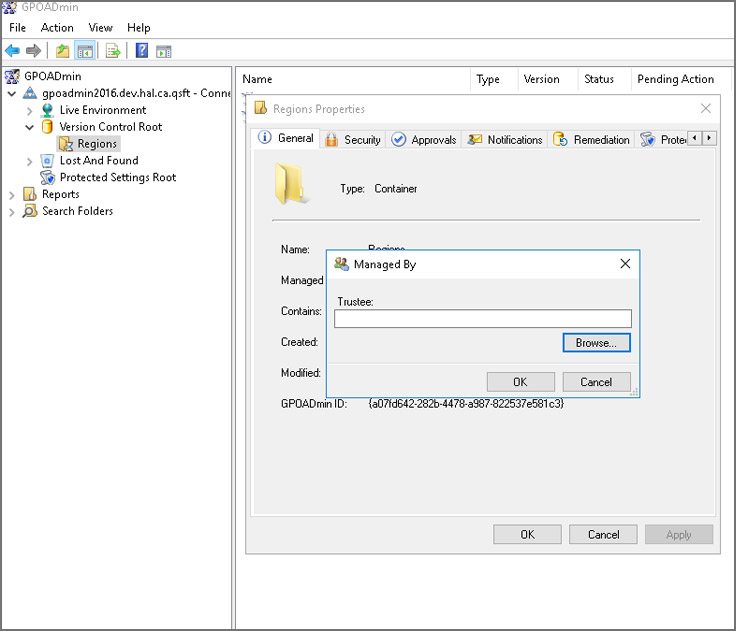

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

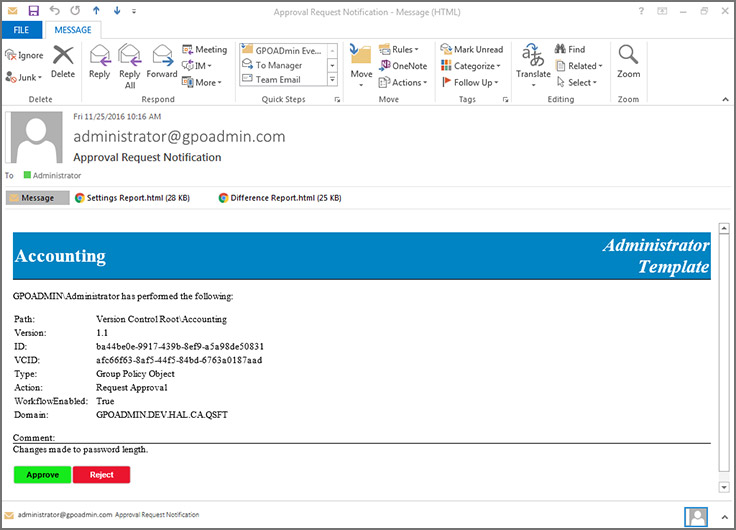

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

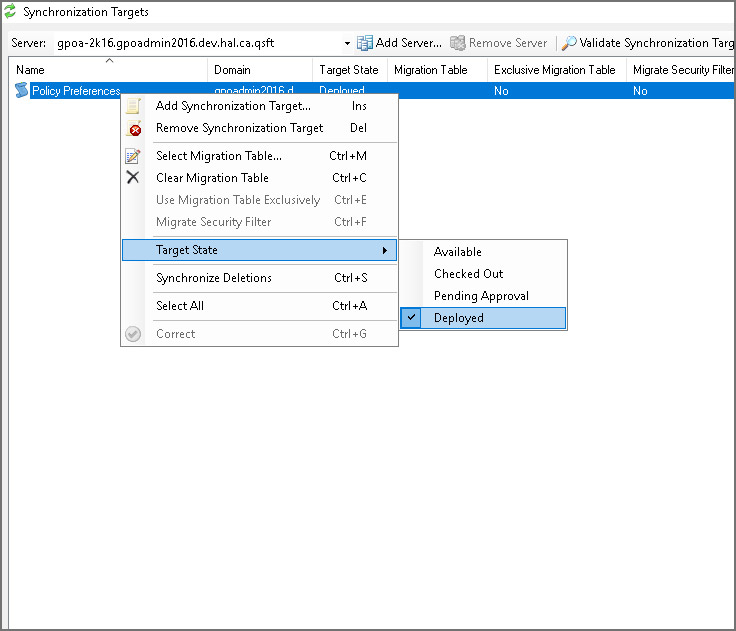

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

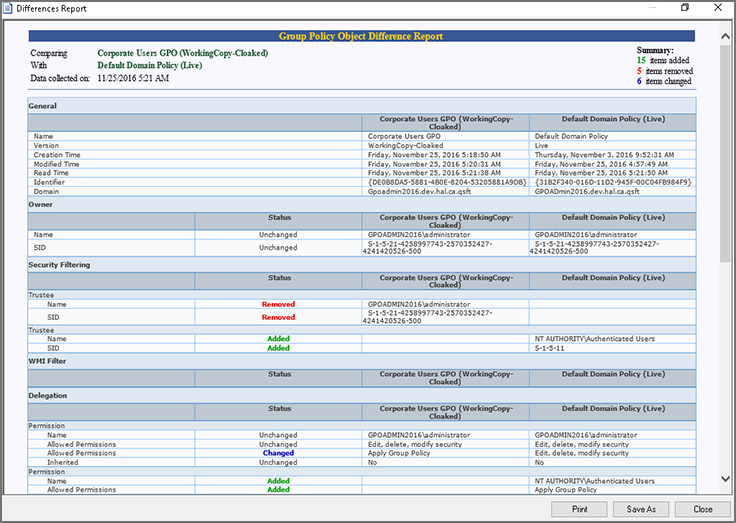

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Читайте также: