Запретить icmp трафик к своему vpn серверу windows 10

Обновлено: 07.07.2024

Домашние маршрутизаторы имеют разные интерфейсы, с одной стороны, у нас есть интерфейс LAN и WLAN, где мы подключаем все оборудование в домашней локальной сети, либо через кабель, либо через Wi-Fi соответственно. У нас также есть интерфейс WAN, который является портом Интернета и который связан с публичным IP-адресом. Хороший способ остаться «скрытым» в Интернете - это заблокировать любой тип запроса ICMP и не отвечать на него, таким образом, если кто-то выполняет типичный «пинг» на наш IP, он не ответит, и ему потребуется выполнить Сканирование портов, чтобы определить, работает ли хост (наш маршрутизатор).

Обычная стоимость брандмауэр ориентированные операционные системы, такие как pfSense или OPNSense, поставляются с заблокированным по умолчанию всем трафиком, это означает, что если кто-то попытается выполнить эхо-запрос извне нашего общедоступного IP-адреса, он автоматически сбросит пакет. Существуют домашние маршрутизаторы и маршрутизаторы оператора, которые позволяют нам настроить ваш брандмауэр, и у нас даже есть специальная опция для блокировки пинга в глобальной сети Интернет.

Мы должны помнить, что не рекомендуется блокировать все ICMP, а только те, которые соответствуют «ping», то есть эхо-запрос ICMP (запрос) и эхо-ответ ICMP (ответ). Некоторые типы ICMP необходимы для правильного функционирования сети, особенно если вы работаете с сетями IPv6.

Что произойдет, если мы заблокируем пинг в глобальной сети?

Все будет работать как всегда, с той лишь разницей, что если кто-то извне (из Интернета) «пингует» нас на нашем общедоступном IP-адресе, маршрутизатор не ответит. В зависимости от того, как у нас настроен маршрутизатор, возможно, что даже при сканировании порта он не может быть обнаружен, если хост (маршрутизатор) включен или нет. Если у нас нет службы, работающей на маршрутизаторе, обращенной к глобальной сети, и у нас нет открытого порта на маршрутизаторе, по умолчанию все порты будут закрыты, и извне они не смогут связаться с нами, в этом Кстати, мы могли бы пройти «незамеченным», это то, что называется темнотой безопасности.

Хотя мы отключили пинг в глобальной сети Интернет, мы сможем пинговать хосты в Интернете без каких-либо проблем, без необходимости открывать порты или делать что-либо еще, потому что единственное, что мы делаем с этим, - это блокируем в брандмауэре любые Эхо-запрос ICMP, который дошел до нас. Маршрутизаторы обычно используют Linux операционной системы внутри, чтобы работать, и использовать iptables, правило, которое они включают, следующее:

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Это правило блокирует любой ICMP типа эхо-запроса, который идет непосредственно к самому маршрутизатору, -j DROP указывает, что он будет непосредственно удалять указанный пакет, не «говоря» ничего, на что он был отправлен, то есть мы отбрасываем пакет.

Очень важный аспект заключается в том, что мы всегда должны блокировать пинг в глобальной сети, но не в локальной сети, поскольку, если мы заблокируем пинг в локальной сети, мы не сможем пинговать шлюз по умолчанию нашего компьютера (который является маршрутизатором), чтобы обнаружить любой возможный сбой.

Хотя многие модели и бренды маршрутизаторов поддерживают блокировку проверки связи в глобальной сети Интернет, сегодня в этой статье мы собираемся дать вам два примера того, как заблокировать проверку связи в глобальной сети. ASUS роутеры а так же на любой роутер от производителя AVM FRITZ! Коробка.

Блокировка пинга (эхо-запрос ICMP) на маршрутизаторах ASUS

Как вы уже видели, действительно просто отключить пинг из глобальной сети Интернет. Что касается конфигурации IPv6, у маршрутизатора ASUS заблокирован любой входящий трафик, поэтому вы должны явно разрешить его в меню конфигурации.

Блокировка пинга (ICMP Echo-request) на AVM FRITZ! Коробочные маршрутизаторы

В роутерах немецкого производителя AVM мы также можем заблокировать типичный пинг в интернете WAN, для этого надо перейти в главное меню роутера. В правой верхней части, где появляются три вертикальные точки, нажмите « Расширенный режим », Чтобы иметь все параметры конфигурации.

Как только это будет сделано, мы переходим к « Интернет / Фильтры / Списки «И мы спускаемся, пока не найдем вариант« Брандмауэр в режиме невидимости «. Мы включаем его и нажимаем на кнопку применить изменения.

Эта опция позволяет вам отклонять все запросы из Интернета, как мы объяснили, и каждый может сделать это.

Благодаря этому блоку ping в глобальной сети Интернет, чтобы найти наш хост (маршрутизатор) в Интернете, они должны выполнить сканирование портов, чтобы выяснить, работает ли у нас какая-либо служба, либо на маршрутизаторе, либо на каком-либо сервере NAS в нашей сети. местный.

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

Статья отвечает на вопрос насколько опасно блокировать ICMP трафик.

ICMP — яблоко раздора

ICMP-трафик имеет много важных функций; какие то из них полезны для устранения неполадок, другие же необходимы для правильной работы сети. Ниже приведены сведения о некоторых важных составляющих ICMP протокола, о которых вы должны знать. Следует подумать над тем, как оптимальным образом пропускать их через вашу сеть.

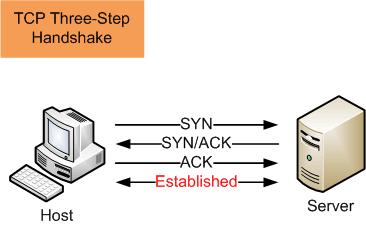

Echo запрос и and Echo ответ

Мы все хорошо знаем, что ping, — один из первых инструментов для поиска и устранения неполадок. Да, если вы включите на своем оборудование обработку ICMP-пакетов, то это значит, что ваш хост теперь доступен для обнаружения, но разве ваш веб-сервер уже не слушает порт 80, и не отправляет ответы на клиентские запросы? Конечно, заблокируйте ещё и эти запросы, если вы действительно хотите, чтобы на границе сети была ваша DMZ. Но блокируя ICMP трафик внутри вашей сети, не усилите защиту, напротив получите систему с излишне сложным процессом поиска и устранения неполадок («Проверьте пожалуйста отзывается ли шлюз на сетевые запросы?», «Нет, но это меня ничуть не расстраивает, потому что мне это ничего не скажет! »).

Помните, также можете разрешить прохождение запросов в определенном направлении; например, настроить оборудование так, чтобы Echo запросы из вашей сети проходили в сеть Интернет и Echo ответы из Интернета в вашу сеть, но не наоборот.

Необходима фрагментация пакета (IPv4) / Пакет слишком большой (IPv6)

Данные компоненты протокола ICMP очень важны, так как являются важным компонентом в Path MTU Discovery (PMTUD), который является неотъемлемой частью протокола TCP. Позволяет двум хостам корректировать значение максимального размера сегмента TCP (MSS) до значения, которое будет соответствовать наименьшему MTU по пути связей между двумя адресатами. Если на пути следования пакетов будет узел с меньшим Maximum Transmission Unit, чем у отправителя или получателя, и у них не будет средств для обнаружения данной коллизии, то трафик будет незаметно отбрасывается. И вы не будете понимать что происходит с каналом связи; другими словами, «для вас наступят веселые деньки».

Исследование пути доставки пакетов

Превышение времени передачи пакетов

Traceroute — очень полезный инструмент для устранения неполадок в сетевых соединениях между двумя хостами, подробно описывающий каждый шаг пути.

NDP and SLAAC (IPv6)

Router Solicitation (RS) (Type133, Code0)

Router Advertisement (RA) (Type134, Code0)

Neighbour Solicitation (NS) (Type135, Code0)

Neighbour Advertisement (NA) (Type136, Code0)

Redirect (Type137, Code0)

В то время как IPv4 использовал протокол разрешения адресов (ARP) для сопоставления 2 и 3 уровней сетевой модели OSI, IPv6 использует другой подход в виде протокола обнаружения соседей (NDP). NDP предоставляет множество функций, включая обнаружение маршрутизатора, обнаружение префикса, разрешение адреса и многое другое. В дополнение к NDP, Автоконфигурация (StateLess Address AutoConfiguration (SLAAC) позволяет динамически настраивать хост в сети, аналогично концепции протокола динамической настройки узла (Dynamic Host Configuration Protocol (DHCP) (хотя DHCPv6 предназначается для более тонкого управления).

Нумерация типов ICMP

| Тип | Наименование | Спецификация |

|---|---|---|

| 0 | Echo Reply | [RFC792] |

| 1 | Unassigned | |

| 2 | Unassigned | |

| 3 | Destination Unreachable | [RFC792] |

| 4 | Source Quench (Deprecated) | [RFC792][RFC6633] |

| 5 | Redirect | [RFC792] |

| 6 | Alternate Host Address (Deprecated) | [RFC6918] |

| 7 | Unassigned | |

| 8 | Echo | [RFC792] |

| 9 | Router Advertisement | [RFC1256] |

| 10 | Router Solicitation | [RFC1256] |

| 11 | Time Exceeded | [RFC792] |

| 12 | Parameter Problem | [RFC792] |

| 13 | Timestamp | [RFC792] |

| 14 | Timestamp Reply | [RFC792] |

| 15 | Information Request (Deprecated) | [RFC792][RFC6918] |

| 16 | Information Reply (Deprecated) | [RFC792][RFC6918] |

| 17 | Address Mask Request (Deprecated) | [RFC950][RFC6918] |

| 18 | Address Mask Reply (Deprecated) | [RFC950][RFC6918] |

| 19 | Reserved (for Security) | Solo |

| 20-29 | Reserved (for Robustness Experiment) | ZSu |

| 30 | Traceroute (Deprecated) | [RFC1393][RFC6918] |

| 31 | Datagram Conversion Error (Deprecated) | [RFC1475][RFC6918] |

| 32 | Mobile Host Redirect (Deprecated) | David_Johnson |

| 33 | IPv6 Where-Are-You (Deprecated) | [RFC6918] |

| 34 | IPv6 I-Am-Here (Deprecated) | [RFC6918] |

| 35 | Mobile Registration Request (Deprecated) | [RFC6918] |

| 36 | Mobile Registration Reply (Deprecated) | [RFC6918] |

| 37 | Domain Name Request (Deprecated) | [RFC1788][RFC6918] |

| 38 | Domain Name Reply (Deprecated) | [RFC1788][RFC6918] |

| 39 | SKIP (Deprecated) | [RFC6918] |

| 40 | Photuris | [RFC2521] |

| 41 | ICMP messages utilized by experimental mobility protocols such as Seamoby | [RFC4065] |

| 42 | Extended Echo Request | [RFC8335] |

| 43 | Extended Echo Reply | [RFC8335] |

| 44-252 | Unassigned | |

| 253 | RFC3692-style Experiment 1 | [RFC4727] |

| 254 | RFC3692-style Experiment 2 | [RFC4727] |

| 255 | Reserved |

Пара слов об ограничении скорости

Читать, исследовать и понимать

Учитывая, что обсуждение темы «блокировать или не блокировать» ICMP-пакетов, всегда приводит к путанице, спорам и разногласиям, предлагаю продолжить изучать эту тему самостоятельно. На этой странице привел много ссылок, считаю для более полного понимания проблематики следует потратить время на их чтение. И сделать осознанный выбор того, что лучше всего подходит для вашей сети.

MikroTik: куда нажать, чтобы заработало?

При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс « Настройка оборудования MikroTik ». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

Каким образом можно сконфигурировать компьютеры под управлением Windows 2000/XP/2003 на блокирование Ping пакетов? Windows 2000/XP/2003 имеет встроенный механизм безопастности IP, называемых IPSec (IP Security). IPSec это протокол разработанный для защиты индивидуальных TCP/IP пакетов при передачи их через сеть.

Однако мы не будем вдаваться в подробности функционирования и устройства IPsec, ибо помимо шифрования, IPSec может также защищать ваш сервер или рабочую станцию механизмом, похожим на файерволл.

Блокируем PING на одиночном компьютере

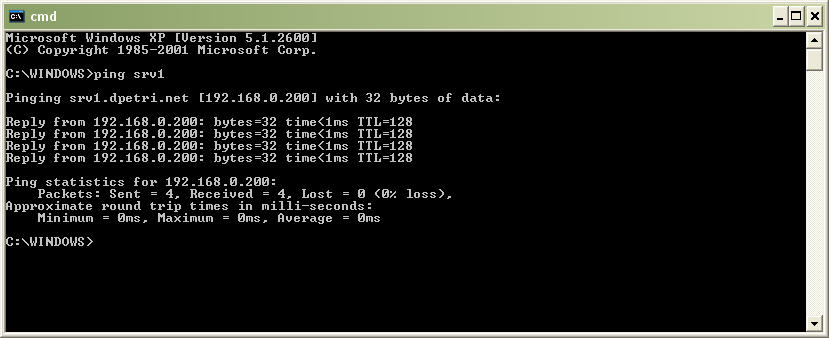

Для блокирования всех PING пакетов с компьютера и на него нам необходимо создать полититку IPSec, которая будет блокировать весь ICMP трафик. Для начала проверьте отвечает ли ваш компьютер на ICMP запросы:

Для настройки одиночного компьютера нам необходимо выполнить следующие шаги:

Сконфигурируем список IP Filter Lists и Filter Actions

- Откройте окно MMC (Start > Run > MMC).

- Добавьте оснастку IP Security and Policy Management.

- Правой кнопкой нажмите на IP Security Policies в левой половине консоле MMC. Выберите Manage IP Filter Lists and Filter Actions.

Однако вы можете сконфигурировать сколь угодно сложный IP фильтр, к примеру запретить пинговать ваш компьютер со всех IP, кроме нескольких определенных. В одной из следующих статей посвященных IPSec мы подробно рассмотрим создание IP фильтров, следите за обновлениями.

- В окне Manage IP Filter Lists and Filter actions просмотрите ваши фильтры и если все в порядке нажмите на вкладку Manage Filter Actions. Теперь нам нужно добавить действие для фильтра, которое будет блокировать определенный трафик, нажмем Add.

- В первом окне приветствия нажимаем Next.

- В поле Filter Action Name вводим Block и нажимаем Next.

- В Filter Action General Options выбираем Block, после чего жмем Next.

- Вернитесь в окно Manage IP Filter Lists and Filter actions и просмотрите ваши фильтры и если все в порядке, нажмите Close. Вы можете добавить фильтры и действия для фильтров в любое время.

Следующим шагом будет конфигурирование политики IPSec и её применение.

Конфигурируем политику IPSe

- В той же MMC консоле нажмите правой кнопкой по IP Security Policies и выберите Create IP Security Policy.

- В окне Запросов безопасного соединения сними галочку с чекбокса Active the Default Response Rule. НажмитеNext

- Отметьте чекбокс изменить свойства и нажмите Finish.

- Нам нужно добавить IP фильтры и действия фильтров в новую политику IPSec. В окне новый политике IPSec нажмите Add

- Нажмите Next.

- В окне Tunnel Endpoint убедитесь что выбрано значение по умолчанию и нажмите Next.

- В окне Network Type выберите All Network Connections и нажмите Next.

Применяем политику IPSec

- В той же самой MMC консоли, нажмите правой кнопкой на новую политику и выберите Assign.

Все, политика работает, попробуйте пропинговать какой либо узел. В следующих статьях мы посмотрим что есть ещё в политиках IPSec, каким образом можно распространять политики на большое количество компьютеров.

Автор: Daniel Petri

Постовой

В этом руководстве мы узнаем, как включить (и отключить) ответ ping на серверах Windows 2019/2016 и 2012 R2. Хотя исходный пост был написан со снимками экрана с сервера Windows 2012 R2, те же шаги применимы к любым последним серверам Windows.

Включение ping поможет вам отслеживать и устранять сетевые проблемы в вашей сети. В зависимости от политик и настроек среды вашего домена запрос проверки связи будет работать соответствующим образом. Если он работает по умолчанию, мы также покажем вам, как отключить пинг на серверах Windows. Кстати, мы упомянули команды Powershell, если вы хотите работать в удаленной системе или в версии Core ОС Windows.

Разрешить Ping в Windows Server 2019/2016 — графический интерфейс

1) Перейдите в панель управления и откройте «Брандмауэр Windows». Есть много способов получить доступ к панели управления на сервере Windows.

2) Щелкните «Дополнительные настройки».

Кроме того, вы можете выполнить поиск «Брандмауэр» в поиске Windows, чтобы получить доступ к расширенным настройкам брандмауэра, как показано ниже.

3) В более ранних операционных системах нам нужно создать правило брандмауэра, разрешающее эхо-пакеты ICMP. К счастью, правило уже существует, и нам просто нужно его включить.

Это позволит принимать входящие запросы ping и отвечать на них без полного отключения службы брандмауэра Windows. Поскольку мы включили это правило только для пакетов IPv4, нам нужно включить отдельное аналогичное правило для ICMPv6-In для сети IPv6.

На скриншоте ниже показано, что сервер Windows начал отвечать на запрос ping, если было включено указанное выше правило.

В аналогичном сценарии, если сервер отвечает на запросы ping / ICMP, но вам нужно остановить его для повышения безопасности, вы можете просто отключить то же правило.

Включение / отключение проверки связи с помощью команд PowerShell

Вундеркинды любят командные строки, особенно администраторы ОС Windows любят PowerShell. Ниже приведены команды, которые можно использовать для включения / отключения ping в Windows Server и клиентских операционных системах. Особенно, если вы работаете с удаленными системами через PowerShell или у вас есть Server Core OS без графического интерфейса.

Обязательно запускайте указанные ниже команды «от имени администратора» в командной строке или PowerShell.

Включить IPv4 — это создаст исключение в правиле брандмауэра Windows по умолчанию.

netsh advfirewall firewall add rule name = «ICMP Разрешить входящий эхо-запрос V4» protocol = «icmpv4: 8, any» dir = in action = allow

Для IPv6:

netsh advfirewall firewall add rule name = «ICMP Разрешить входящий эхо-запрос V6» protocol = «icmpv6: 8, any» dir = in action = allow

Чтобы отключить пинг на IPv4:

netsh advfirewall firewall add rule name = «ICMP Allow incoming V4 echo request» protocol = icmpv4: 8, any dir = in action = block

Для IPv6:

брандмауэр netsh advfirewall добавить правило name = «ICMP Разрешить входящий эхо-запрос V6» протокол = icmpv6: 8, любой dir = in action = block

Поскольку ping — полезная утилита для устранения неполадок и определения наличия сетевого устройства, ее включение или отключение полностью зависит от политик сетевой безопасности вашей среды. В этом руководстве мы упомянули простые шаги, которые вы можете выполнить с помощью графического интерфейса и командной строки.

Читайте также: