4 что межсетевой экран прикладного уровня по умолчанию делает с внутренними адресами

Обновлено: 07.07.2024

Межсетевой экран (МЭ) — это специализированный аппаратный или программный комплекс межсетевой зашиты, названый также брандмауэром или системой firewall. МЭ разрешает поделить в принципе сеть на части (две или более) и создать список правил, определяющих пункты прохода пакетов с информацией через черту из одной части большой сети в другую. В принцип, эта черта проводится между локальной (корпоративной) сетью и глобальной сетью Internet. Такое разделение есть первым шагом к решению проблем защиты информации в сетях .

Функции МЭ

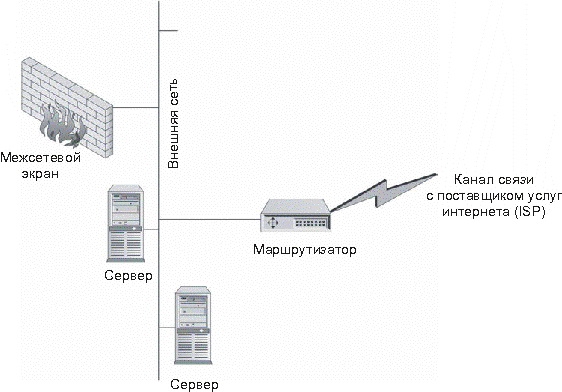

Для сопротивления несанкционированному межсетевому доступу МЭ должен находится между защищаемой сетью предприятия, являющейся внутренней, и потенциально опасной внешней сетью (рис. 1). При этом все действия между этими сетями должны проходить только через МЭ. Физически МЭ входит в состав защищаемой сети. А также использовать допустимые методы защиты информации .

МЭ, который защищает множество узлов локальной сети, должен реализовать:

- целью разграничения доступа сотрудников защищаемой сети к внешним ресурсным фондам;

- цель ограничения доступа внешних (по отношению к защищаемой сети) особей к внутренним ресурсным фондам корпоративной сети.

На сегодня принцип не существует единой классификации МЭ. Но есть параметры по которым классифицируют МЭ по следующим основным признакам.

По используемой МЭ технологии:

- на ядре модулей посредников (proxy).

- контроль статуса протокола (stateful inspection);

По принципу роботы на уровнях модели OSI:

- шлюз на сеансовом уровне (экранирующий транспорт);

- пакетный фильтр (экранирующий маршрутизатор — screening router);

- шлюз на экспертном уровне

- прикладной шлюз (application gateway).

По исполнению:

Фильтрация информационных каналов реализуется в выборочном пропускании пакетов через экран, возможно, с исполнением некоторых модификаций. Фильтрация реализуется на основе списка заранее загруженных в МЭ правил, которые утверждены политикою безопасности предприятия . Поэтому МЭ удобно использовать как последовательность фильтров, обрабатывающих информационные каналы (рис. 2).

По схеме подключения:

- цепь с разграниченной защитой закрытого и открытого сегментов сети;

- цепь с защищаемым закрытым и не защищаемым открытым сегментами сети;

- цепь единой защиты сети.

Каждый из фильтров создан для толкования отдельных правил фильтрации путем:

1) разбора информации по конкретным правилам параметров, к примеру по имени пакету от отправителя;

INPUT -p TCP -o eth1 -ip xxx.xxx.xxx.xxx -j DROP

2) принятия на источнике пунктов одного из последующих действий:

INPUT -j DROP

см.руководство

- отделка пакетов от имени параметров получателя и вернуть результат приема отправителю;

см.руководство

- пропустить пакеты, для дальнейшего игнорирования следующих фильтров.

если пакет прошел хоть одно правило, он больше не проходит фильтры по дефолту

Пункты фильтрации могут указывать и дополнительные сферы производительности, которые относятся к задачам посредничества, к примеру регистрация событий, преобразование данных и др. Конечно пункты фильтрации создают список параметров, по которым реализуется:

- реализация дополнительных защитных функций;

- запрещение или разрешение последующей транспортировки данных.

В качестве параметров рассмотрена информационного потока данных могут использоваться следующие критерии:

- внешние параметры канала информации, к примеру, частотные параметры, временные, объем данных;

- прямое содержимое пакетов данных, например проверяемое на содержание вирусов;

- служебные или специальные поля пакетов данных, имеющие идентификаторы, сетевые адреса, адреса интерфейсов, номера портов и другие значимые данные.

Используемые параметры осмотра зависят от уровня OSI, на которых используется фильтрация. Чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и уровень защиты корпоративной сети.

Выполнение функций посредничества

Программы-посредники, блокируя передачу потока пакетов, могут исполнять следующие задачи:

Программы-посредники могут реализовывать проверку подлинности передаваемых и получаемых пакетов. Это актуально для программ (Java, Controls или ActiveX). Проверка подлинности программ и пакетов реализуется в контроле цифровых подписей.

Дополнительные возможности МЭ

Аутентификация и идентификация сотрудников иногда реализуется при вводе обычного параметра пароля и имени. Но эта схема уязвима потому, что с точки принципа безопасности — данные могут быть захвачены и воспользоватся злоумышленником. Данные нужно отправлять через общедоступные схемы соединений в зашифрованном виде( поточные шифры или блочное шифрование или shema_Rabina ). Это показано на рис. 3. Это разрешит проблему от несанкционированного доступа путем захвата сетевых пакетов.

Надежно и удобно применять цифровые сертификаты, которые выдаются доверенными органами(центр распределения ключей). Большинство программ-посредников создаются таким образом, чтобы сотрудник прошел аутентификацию только в начале сеанса работы с МЭ.

Трансляция сетевых адресов . Для создания многих атак злодею необходимо знать адрес жертвы. Для скрытия адреса и топологию всей сети, МЭ реализуют важную функцию — передача внутренних сетевых адресов (network address translation) (рис. 4).

Передача внутренних сетевых адресов осуществляется двумя способами — статически и динамически. В первом варианте адрес агрегата всегда привязывается к одному адресу МЭ, из которого передаются все исходящие пакеты. Во втором варианте IP-адрес МЭ есть одним единственным активным IP-адресом, который будет попадает во внешнюю опасную сеть. В результате все исходящие из локальной сети данные оказываются отправленными МЭ, что исключает прямую связь между авторизованной локальной сетью и являющейся потенциально опасной внешней сетью.

Обязательной реакцией на обнаружение попыток исполнения несанкционированных деяний должно быть уведомление администратора, т. е. выдача предупредительных сигналов. Нельзя считать эффективным элементом межсетевой защиты, который не может посылать предупредительные сигналы при выявлении нападения.

Типы сетевого экрана

Пакетные фильтры . Такие брандмауэры принимают решения о том что делать с пакетом, отбросить или пропустить. Он просматривает флаги, IP-адреса, номера TCP портов для анализа. Существует алгоритм анализа пакета:

Действие — может принимать значение отбросить или пропустить. Тип пакета — UDP, TCP, ICMP. Флаги — флаги заголовка IP-пакета. Поля порт источника и порт назначения имеют смысл только для UDP и TCP пакетов. Плюсы пакетного фильтра:

- малая стоимость

- гибкость в использовании правил фильтрации

- маленькая задержка для пакетов

- Локальная сеть маршрутизируется из INTERNET

- Нужны хорошие знания для написания правил фильтрации

- аутентификации с реализацией IP-адреса можно обмануть спуфингом

- При нарушении работы брандмауэра, все устройства за ним становятся незащищенными или недоступными

- нету аутентификации на пользовательском уровне

Сервера прикладного уровня . Такие брандмауэры используют сервера конкретных сервисом (proxy) — FTP, TELNET и др которые запускаются и пропускают через себя весь трафик, который относится к определенному сервису. Таким образом получается два соединения между клиентом и сервером — клиент брандмауэр и брандмауэр место назначение. Стандартный список поддерживаемых сервисом для брандмауэра:

Реализация таких сервисов прикладного уровня разрешает решить важную проблему — скрытие информацию о заголовках пакетов от внешних пользователей. Также существует возможность аутентификации на пользовательском уровне. Сервера прикладного уровня разрешают обеспечить наиболее высокий уровень безопасности, так как связь с внешним миром контролируется через прикладные программы, и они контролируют весь исходящих и входящий трафик. При описании правил доступа используют:

- Название сервиса

- Название пользователя

- Допустимый временной отрезок использования сервиса

- Компьютеры с которых можно использовать сервис

- Схемы аутентификации

Сервера уровня соединения . Такие сервера являют собой транслятора ТСР соединения. Пользователь создает соединения с конкретным портом на сетевом экране, после чего экран соединяет уже с местом назначения. Транслятор копирует байты в обоих направлениях, работая как провод. Такой вид сервера разрешает использовать транслятор для любого определенного пользователем сервиса, основывающегося на TCP, создавая контроль доступа к этому сервису, сбор статистики по его реализации.

Плюсы серверов прикладного уровня:

- локальная сеть невидима из Internet

- При нарушении работы брандмауэра, пакеты не проходят через него, тем самым не создает угрозы для внутринаходящихся машин

- есть аутентификация на пользовательском уровне

- защита на уровне приложения разрешает создавать большое количество проверок, тем самым снижая вероятность взлома сетевого экрана

- Высокая стоимость

- Нельзя использовать протоколы UDP и RPC

- Задержка пакетов больше, чем в пакетных фильтрах

Виртуальные сети

Множество брандмауэров разрешают организовать виртуальные корпоративные сети VPN (Virtual Private Network). VPN разрешает организовать прозрачное для пользователей соединение, сохраняя целостность и секретность передаваемых данных с помощью шифрования. При транспортировки по Internet шифруются не только данные пользователя, но и данные пакетов (адреса, порта и др).

Администрирование

Простота администрирования является одним из основных параметров в реализации надежной и эффективной системы защиты. Одна ошибка при написании правил может превратить защиту в решето. В большинстве брандмауэров внедрены утилиты, которые облегчают набор правил. Они проверяют и синтаксические и логические ошибки. Также брандмауэр может собирать статистику о атаках, о трафике и др.

Классы защищенности брандмауэров

Существуют три группы на которых делят АС по обработке конфиденциальной информации:

- Многопользовательские АС, они обрабатывают данные различных уровней конфиденциальности

- Многопользовательские АС, где пользователи имеют одинаковый доступ к обрабатываемой информации, которые находятся на носителях разного уровня доступа

- Однопользовательские АС, пользователь имеет полный доступ ко всем обрабатываемой информации, которая находится на носителях разного уровня конфиденциальности

В первой группе держат 5 классов защищенности АС: 1А, 1Б, 1В, 1Г, 1Д, во второй и третьей группах — 2А, 2Б и 3А, 3Б. Класс А соответствует максимальной, класс Д — минимальной защищенности АС. Брандмауэры разрешают реализовывать безопасность объектов внутренней части, игнорируя несанкционированные запросы из внешней части сети — реализуют экранирование . По уровню Показатели защищенности показаны в таблице, где — : нет требований к данному классу, + : дополнительные требования, = : требования совпадают с требованиями к предыдущему классу.

Межсетевые экраны прикладного уровня (прокси-экраны), представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты.

Правила политики безопасности усиливаются посредством использования модулей доступа. В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

При использовании межсетевого экрана прикладного уровня все соединения проходят через него. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевой экран также скрывает адреса систем, расположенных по другую сторону от него. Так как все соединения инициируются и завершаются на интерфейсах межсетевого экрана, внутренние системы сети не видны напрямую извне, что позволяет скрыть схему внутренней адресации сети.

Большая часть протоколов прикладного уровня обеспечивает механизмы маршрутизации к конкретным системам для трафика, направленного через определенные порты. Например, если весь трафик, поступающий через порт 80, должен направляться на веб-сервер, это достигается соответствующей настройкой межсетевого экрана.

Межсетевые экраны с пакетной фильтрацией

Межсетевые экраны с пакетной фильтрацией могут быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix), либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Правила политики усиливаются посредством использования фильтров пакетов. Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола. Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов.

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Межсетевые экраны

Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки.

Существует мнение, что маршрутизатор также может играть роль межсетевого экрана. Однако между этими устройствами существует одно принципиальное различие: маршрутизатор предназначен для быстрой маршрутизации трафика, а не для его блокировки. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика.

Кроме того, межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Это не устраняет потребность в обновлении и настройке систем, но позволяет снизить вероятность неправильного конфигурирования одной или нескольких систем, в результате которого эти системы могут подвергнуться атакам на некорректно настроенную службу.

Определение типов межсетевых экранов

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Из материала следующих разделов вы увидите, что степень обеспечиваемой этими устройствами защиты зависит от того, каким образом они применены и настроены.

Межсетевые экраны прикладного уровня

Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты.

Правила политики безопасности усиливаются посредством использования модулей доступа. В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

При использовании межсетевого экрана прикладного уровня все соединения проходят через него (см. рис. 10.1). Как показано на рисунке, соединение начинается на системе-клиенте и поступает на внутренний интерфейс межсетевого экрана. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевые экраны прикладного уровня используют модули доступа для входящих подключений. Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю. Таким образом, межсетевой экран защищает системы от атак, выполняемых посредством приложений.

Рис. 10.1. Соединения модуля доступа межсетевого экрана прикладного уровня

Примечание

Здесь подразумевается, что модуль доступа на межсетевом экране сам по себе неуязвим для атаки. Если же программное обеспечение разработано недостаточно тщательно, это может быть и ложным утверждением.

Межсетевой экран также скрывает адреса систем, расположенных по другую сторону от него. Так как все соединения инициируются и завершаются на интерфейсах межсетевого экрана, внутренние системы сети не видны напрямую извне, что позволяет скрыть схему внутренней адресации сети.

Примечание

Большая часть протоколов прикладного уровня обеспечивает механизмы маршрутизации к конкретным системам для трафика, направленного через определенные порты. Например, если весь трафик, поступающий через порт 80, должен направляться на веб-сервер, это достигается соответствующей настройкой межсетевого экрана.

Межсетевые экраны с пакетной фильтрацией

Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Правила политики усиливаются посредством использования фильтров пакетов. Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов. Рассмотрим в качестве примера последовательность установки соединения. Первый ожидаемый пакет - пакет SYN. Межсетевой экран обнаруживает этот пакет и переводит соединение в состояние SYN. В данном состоянии ожидается один из двух пакетов - либо SYN ACK (опознавание пакета и разрешение соединения) или пакет RST (сброс соединения по причине отказа в соединении получателем). Если в данном соединении появятся другие пакеты, межсетевой экран аннулирует или отклонит их, так как они не подходят для данного состояния соединения, даже если соединение разрешено набором правил.

Если протоколом соединения является UDP, межсетевой экран с пакетной фильтрацией не может использовать присущее протоколу состояние, вместо чего отслеживает состояние трафика UDP. Как правило, межсетевой экран принимает внешний пакет UDP и ожидает входящий пакет от получателя, соответствующий исходному пакету по адресу и порту, в течение определенного времени. Если пакет принимается в течение этого отрезка времени, его передача разрешается. В противном случае межсетевой экран определяет, что трафик UDP не является ответом на запрос, и аннулирует его.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране (см. рис. 10.2), а направляются непосредственно к конечной системе. При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

Рис. 10.2. Передача трафика через межсетевой экран с фильтрацией пакетов

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Как правило, межсетевые экраны с фильтрацией пакетов имеют возможность поддержки большего объема трафика, т. к. в них отсутствует нагрузка, создаваемая дополнительными процедурами настройки и вычисления, имеющими место в программных модулях доступа.

Примечание

Последний абзац начинается с фразы "как правило". Различные производители межсетевых экранов сопоставляют их производительность различными способами. Исторически сложилось так, что межсетевые экраны с пакетной фильтрацией имеют возможность обработки большего объема трафика, нежели межсетевые экраны прикладного уровня, на платформе одного и того же типа. Это сравнение показывает различные результаты в зависимости от типа трафика и числа соединений, имеющих место в процессе тестирования.

Межсетевые экраны, работающие только посредством фильтрации пакетов, не используют модули доступа, и поэтому трафик передается от клиента непосредственно на сервер. Если сервер будет атакован через открытую службу, разрешенную правилами политики межсетевого экрана, межсетевой экран никак не отреагирует на атаку. Межсетевые экраны с пакетной фильтрацией также позволяют видеть извне внутреннюю структуру адресации. Внутренние адреса скрывать не требуется, так как соединения не прерываются на межсетевом экране.

Примечание

Большая часть межсетевых экранов с фильтрацией пакетов поддерживает трансляцию межсетевых адресов.

Гибридные межсетевые экраны

Как и многие другие устройства, межсетевые экраны изменяются и совершенствуются с течением времени, т. е. эволюционируют. Производители межсетевых экранов прикладного уровня в определенный момент пришли к выводу, что необходимо разработать метод поддержки протоколов, для которых не существует определенных модулей доступа. Вследствие этого увидела свет технология модуля доступа Generic Services Proxy (GSP). GSP разработана для поддержки модулями доступа прикладного уровня других протоколов, необходимых системе безопасности и при работе сетевых администраторов. В действительности GSP обеспечивает работу межсетевых экранов прикладного уровня в качестве экранов с пакетной фильтрацией.

Производители межсетевых экранов с пакетной фильтрацией также добавили некоторые модули доступа в свои продукты для обеспечения более высокого уровня безопасности некоторых широко распространенных протоколов. На сегодняшний день многие межсетевые экраны с пакетной фильтрацией поставляются с модулем доступа SMTP.

В то время как базовая функциональность межсетевых экранов обоих типов осталась прежней, (что является причиной большинства "слабых мест" этих устройств), сегодня на рынке присутствуют гибридные межсетевые экраны. Практически невозможно найти межсетевой экран, функционирование которого построено исключительно на прикладном уровне или фильтрации пакетов. Это обстоятельство отнюдь не является недостатком, так как оно позволяет администраторам, отвечающим за безопасность, настраивать устройство для работы в конкретных условиях.

Разработка конфигурации межсетевого экрана

Теперь давайте рассмотрим некоторые стандартные сетевые архитектуры и выясним, каким образом следует настраивать сетевой экран в той или иной конкретной ситуации. В этом упражнении подразумевается, что в организации присутствуют указанные ниже системы, и что эти системы принимают входящие соединения из интернета:

Существует внутренняя система DNS, которая запрашивает системы интернета для преобразования имен в адреса, однако в организации отсутствует своя собственная главная внешняя DNS.

Интернет-политика организации позволяет внутренним пользователям использовать следующие службы:

На базе этой политики можно построить правила политики для различных архитектур.

Архитектура 1: системы за пределами межсетевого экрана, доступные из интернета

На рис. 10.3 показано размещение доступных из интернета систем между сетевым экраном и внешним маршрутизатором. В таблице 10.1 приведены правила межсетевого экрана.

Рис. 10.3. Системы за пределами межсетевого экрана, доступные из интернета

Архитектура 2: один межсетевой экран

Вторая стандартная архитектура показана на рис. 10.4. В данной архитектуре используется один межсетевой экран для защиты как внутренней сети, так и любых других систем, доступных из интернета. Эти системы располагаются в отдельной сети . В таблице 10.2 приведены правила межсетевого экрана

Таблица 10.2. Правила межсетевого экрана для архитектуры с одним межсетевым экраном

Как видно из таблицы 10.2, правила практически аналогичны правилам архитектуры 1. Межсетевой экран дополняет правила, которые использовались в маршрутизаторе в предыдущей архитектуре. Также мы видим, что не существует явного правила, позволяющего внутреннему почтовому серверу подключаться к почтовому серверу в отдельной сети. Причиной этому является правило 2, позволяющее любой системе (внутренней или внешней) подключаться к упомянутой системе.

Архитектура 3: двойные межсетевые экраны

Третья архитектура, о которой пойдет речь, использует двойные межсетевые экраны (см. рис. 10.5). Доступные из интернета системы располагаются между межсетевыми экранами, а внутренняя сеть расположена за вторым межсетевым экраном. В таблице 10.3 приведены правила для межсетевого экрана 1.

Межсетевой экран представляет собой устройство, которое может использоваться в любой ситуации, требующей контроля доступа. В частности, данные устройства можно использовать во внутренних сетях, которые необходимо защищать от других внутренних систем. Секретные внутренние сети могут содержать компьютеры с особо важной информацией или функциями либо сети, в которых проводятся эксперименты над сетевым оборудованием.

Хорошим примером секретных сетей являются банковские сети. Каждый вечер банки связываются с системой федерального резерва для передачи денежных средств. Ошибки в этих сетях могут стоить банкам больших денег. Системы, управляющие такими соединениями, являются крайне секретными и жизненно важными для банковских структур. Для ограничения доступа к этим системам из других подразделений банка можно установить межсетевой экран.

Рис. 10.5. Архитектура 3: двойные межсетевые экраны

Как видно из таблицы 10-3, правила в данном случае аналогичны правилам межсетевого экрана в архитектуре 2. Но еще имеется и второй межсетевой экран. Правила для межсетевого экрана 2 приведены в табл. 10-4.

Таблица 10.3. Правила межсетевого экрана 1 в архитектуре с двумя межсетевыми экранами

Таблица 10.4. Правила межсетевого экрана 2 в архитектуре с двойным межсетевым экраном

Примечание

Эти примеры очень просты, однако они отражают функционирование межсетевых экранов, при котором разрешается только строго определенный доступ.

Построение набора правил межсетевого экрана

Качественно созданный набор правил не менее важен, чем аппаратная платформа. Большая часть межсетевых экранов работает по принципу "первого соответствия" при принятии решения о передаче или отклонении пакета. При построении набора правил согласно алгоритму "первого соответствия" наиболее специфичные правила располагаются в верхней части набора правил, а наименее специфичные (т. е. более общие) - в нижней части набора. Такое размещение правил гарантирует, что общие правила не перекрывают собой более специфичные.

Примечание

Некоторые межсетевые экраны содержат обработчик набора правил, проверяющий набор на наличие правил, перекрываемых другими правилами. Обработчик информирует об этой ситуации администратора межсетевого экрана перед установкой правил на межсетевой экран.

Данный подход хорош в общем плане, однако он не решает проблему производительности межсетевого экрана. Чем больше правил необходимо проверять для каждого пакета, тем больше вычислений должен производить межсетевой экран. При разработке качественного набора правил следует принимать в расчет это обстоятельства, т. к. от него зависит уровень эффективности работы межсетевого экрана.

Выявление различий между межсетевыми экранами различных типов

Данный проект продемонстрирует различия в системах защиты межсетевых экранов различных типов. Для выполнения этого проекта необходим доступ к межсетевому экрану прикладного уровня, а также к экрану с фильтрацией пакетов.

Шаг за шагом

- Сконфигурируйте сеть согласно архитектуре 2. Не подключайте эту сеть к интернету!

- Создайте почтовый сервер и веб-сервер с настройками по умолчанию и оставьте в каждой системе уязвимости.

- Разместите межсетевой экран прикладного уровня в сети и настройте его согласно набору правил из табл. 10.2.

- Сконфигурируйте другую систему в качестве внешней системы (как если бы она располагалась вне межсетевого экрана в интернете) и запустите сканер уязвимостей.

- С помощью сканера уязвимостей просканируйте почтовый сервер и веб-сервер, а также межсетевой экран.

- Теперь замените межсетевой экран прикладного уровня межсетевым экраном с фильтрацией пакетов.

- Снова просканируйте серверы.

- Сравните полученные результаты. Различна ли информация, полученная при первом и втором сканировании? Одинаковы ли уязвимости, отображенные при подключении обоих межсетевых экранов? Если нет, то почему?

Выводы

Если модули доступа на межсетевом экране прикладного уровня настроены правильно, в результате сканирования через экран с фильтрацией пакетов, скорее всего, отобразится большее число уязвимостей, чем при сканировании через межсетевой экран прикладного уровня. Причиной этому является то, что модуль доступа перехватывает и интерпретирует почту и веб-запросы перед отправкой на серверы. В некоторых случаях этот подход обеспечивает защиту от использования уязвимостей серверов.

Несанкционированный доступ к данным, хищения информации, нарушения в работе локальных сетей уже давно превратились в серьезные угрозы для бизнеса, деятельности общественных организаций и государственных органов.

Эффективным решением для защиты от этих угроз являются межсетевые экраны (МСЭ), или файерволы. Это программное обеспечение или аппаратно-программные продукты, предназначенные для блокировки нежелательного трафика.

Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров. В том числе могут использоваться следующие параметры и их комбинации:

- IP-адреса. При помощи Firewall можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

- Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

- Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

- Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Читайте также: