Allow lan traffic что это

Обновлено: 02.07.2024

Мальчишки и девчонки, приветствую вас! Что-такое LAN? LAN – это Local Area Network – локальная сеть, в отличие от WAN. С вами портал WiFiGid и лично я, Ботан, с умными терминами. Наскучило? Ничего не понятно? Дальше будет все намного проще, разжеванно и по полочкам. Предлагаю ознакомиться с этой супер статьёй!

А если что-то вдруг останется непонятным, вы всегда сможете написать в комментарии свой вопрос или пожелание, а я или кто-то из нашей обезбашенной команды на него обязательно ответит.

Теория на пальцах про LAN и разъем LAN

Итак, давайте все сначала, и будем постепенно углубляться в понятие:

LAN – Local Area Network – Локальная вычислительная сеть – в простонародье «Локальная сеть»

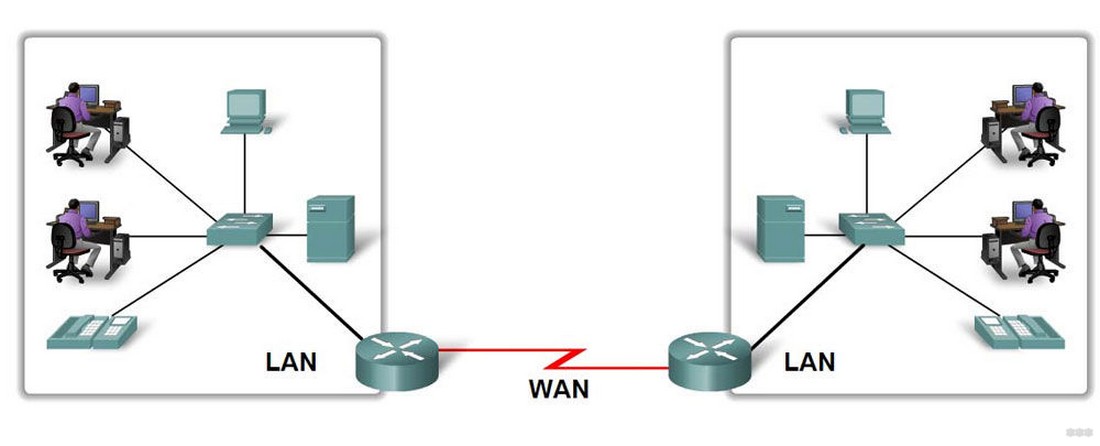

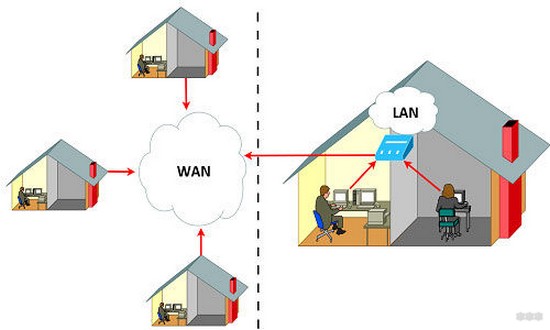

Ключевое слово здесь – «Локальная». Т.е. отделенное от внешнего мира. Давайте на простом: вот сидите вы в своей квартире – это локальное пространство. А улица – это общее пространство. Так и с сетями – есть локальная сеть, а есть внешняя глобальная (Интернет).

Для справки – сеть – объединение устройств через сетевой кабель или Wi-Fi для передачи данных. Мало ли кто не знал.

Чтобы еще больше упростить – любое устройство в сети дома или в офисе – локальная сеть, Интернет – глобальная. Больше обычному человеку знать и не нужно. Вот пример типичной домашней сети:

Да! Мы не всегда замечаем, что у нас дома подключено так много устройств, но на практике обычно так – у каждого члена семьи по телефону, планшету и ноутбуку… А еще подключается к вашей локальной сети через Wi-Fi злой соседский пацан из 5 «Г» местной школы – он тоже находится в вашей сети, а не во внешней.

LAN порты – порты на роутере для выхода в локальную сеть.

Устройства локальной сети

Связующее звено на картинке и в обычно квартире – роутер (по-другому маршрутизатор). Именно он создает в себе локальную сеть, а все устройства, подключенные к нему, входят в эту сеть. Что сейчас обычно подключают к нему:

- Компьютер – через провод.

- Ноутбук – уже обычно через Wi-Fi.

- Смартфоны – через Wi-Fi.

- Планшеты – через Wi-Fi.

- Телевизоры – у меня один по проводу, второй через Wi-Fi.

И это самые типичные представители домашней сети. А кроме этого могут встретиться всякие коммутаторы, повторители, умные розетки, видеокамеры и т.д. Все это тоже находится в вашей зоне LAN.

Подключение и порты

Здесь расскажу про подключение к LAN. Есть 2 варианта:

Здесь стоит понять, что все крутится вокруг роутера. Все, что подключается к роутеру – LAN. К чему подключается роутер – WAN. Как входящее и исходящее соединение.

Роутер сам может подключаться через Wi-Fi, но обычно все-таки подключаются к нему. Кто подключился – сразу же попадает в локальную сеть. Другой вариант – подключиться по проводу. Для этого заглянем на заднюю сторону любого среднего роутера:

Обратите внимание на LAN порты – их обычно несколько, и они как правило желтые (и то, и то не всегда). На них пишется LAN, или локальная сеть или как-то еще. Перепутать с другими сложно. Порт WAN специально выносят отдельно и выделяют. Итого – хотите подключить что-то в свою локальную сеть – подключайте только в порты LAN. Хотите соединить роутер с провайдером (для доступа в интернет, 99% случаев) или другим роутером (например, для извращенного режима повторителя) – используйте интерфейс WAN.

Сейчас и порты LAN, и порты WAN как правило имеют одинаковый тип разъема для кабеля витой пары Ethernet – RJ-45. Но так может быть не всегда. Так ADSL модем может использовать для локальной сети RJ-45 (LAN), а для подключения в интернет по телефонному кабелю – RJ-11 (WAN). Разъем LAN преимущественно все последнее время – RJ-45.

WAN и LAN – в чем же разница?!

LAN – Local Area Network – локальная сеть

WAN – Wide Area Network – глобальная сеть

Есть широкий смысл и узкий. В широком смысле я уже отличие назвал выше – есть ваша домашняя личная сеть, а есть сеть, к которой могут подключаться все устройства мира – Интернет. В широком смысле WAN и есть интернет. В основном это отличие и просят везде в школах и вузах. Там просят и основные отличия:

- Размер сети – Интернет повсеместен (речь не идет уже даже о Земле, так как его применяют и на орбите, а в будущем, возможно, будет применение и на других планетах, и это не ограничит WAN лишь нашим земным шаром), LAN сеть – ограничена квартирой, офисом, сетью предприятия (ключевое – не везде).

- Количество пользователей – снова отличие в ограниченности локальной сети.

- Сервисы – локальные сервисы (печать, файлы), глобальные сервисы (WWW, глобальная маршрутизация).

- Топология – в LAN все равны, подключаются друг к другу, Peer-to-Peer. Для WAN характерны подключения клиент-сервер.

Так что, если кто-то будет вас спрашивать, чем отличается WAN от LAN – перечисляем пункты выше через запятую и заканчиваем разговор – все будут точно рады.

Но есть еще один момент, связанный с технологией. Речь идет про порт WAN. Как правило в него подключают шнур провайдера – для подключения к интернету. Порт WAN делает исходящее соединение в роутере. И в этом подходе глобальная концепция LAN и WAN в некоторых случаях может стирать границы между ними)

При этом исходящее соединение через WAN может быть подключено и к другому роутеру в вашем доме (особые случаи). Подключить внешнее устройство через порт WAN без танцев с бубнами не получится.

Есть еще один тип сетей – MAN (Metro Area Networks). Это что-то среднее – сеть метрополии или города, возможно, провайдера. Т.е. это некое подобие локальной сети между всеми пользователями, например, одного провайдера. Как преимущество – высокая скорость между точками. На этой базе неплохо раньше жили файлообменники.

Видео по теме

Остальное описывать и нет смысла. Тем, кто хочет подробностей, рекомендуется для простоты понимания посмотреть несколько видео по теме, например, вот такое:

Как я могу поддерживать доступ к локальной сети при подключении к Cisco VPN?

При подключении с использованием Cisco VPN сервер должен указывать клиенту, чтобы он запрещал доступ к локальной сети.

Предполагая, что этот параметр на стороне сервера нельзя отключить, как разрешить доступ к локальной сети, когда он подключен к клиенту Cisco VPN?

Раньше я думал, что это просто вопрос добавления маршрутов, которые захватывают трафик локальной сети с более высокой метрикой, например:

И попытка удалить 10.0.x.x -> 192.168.199.12 маршрут не имеет никакого эффекта:

И хотя это все еще может быть просто проблемой маршрутизации, попытки добавить или удалить маршруты терпят неудачу.

На каком уровне драйвер клиента Cisco VPN делает то, что в сетевом стеке, которое принимает, переопределяет способность локального администратора управлять своей машиной?

Клиент Cisco VPN не может использовать магию. Это все еще программное обеспечение, работающее на моем компьютере. Какой механизм он использует для вмешательства в сеть моей машины? Что происходит, когда в сеть поступает пакет IP / ICMP? Где в сетевом стеке пакет съедается?

Смотрите также

Изменить: вещи, которые я еще не пробовал:

В дальнейшем мы можем попытаться решить ту же проблему со своим новым клиентом .

VPN-канал имеет более низкую метрику и поэтому проверяется перед вашим локальным маршрутом. Увеличение показателя вашей локальной сети, скорее всего, приведет к отключению вашей локальной сети. Если VPN не настроен для туннелирования всего трафика, переключение вашей домашней подсети может быть решением. Какие IP-адреса вам нужны для доступа через этот VPN? Это весь 10.0.0.0 на стороне VPN? Похоже, это очень хорошо может быть проблемой; я думал, что показатель выше = лучше . Cisco AnyConnect можно заменить альтернативным наиболее совместимым клиентом OpenConnect,Проблема с Anyconnect заключается в том, что он сначала изменяет таблицу маршрутизации, затем присматривает за ней и исправляет ее, если вы измените ее вручную. Я нашел обходной путь для этого. Работает с версиями 3.1.00495, 3.1.05152, 3.1.05170 и, вероятно, с чем-либо еще в семействе 3.1. Может работать с другими версиями, по крайней мере, аналогичная идея должна работать при условии, что код не будет переписан. К счастью для нас, компания Cisco поместила вызов няни «бодрствующий ребенок» в общую библиотеку. Таким образом, идея заключается в том, что мы предотвращаем действия vpnagentd через LD_PRELOAD.

Сначала мы создаем файл hack.c :

Примечание. Этот код работает только в Linux. Для применения этого решения на машине MacOS, см. Адаптированную версию MacOS .

Затем скомпилируйте это так:

Установите libhack.so в путь к библиотеке Cisco:

Убедитесь, что это действительно вниз

Если нет, kill -9 просто чтобы быть уверенным.

Затем исправьте /etc/init.d/vpnagentd, добавив, LD_PRELOAD=/opt/cisco/anyconnect/lib/libhack.so где вызывается vpnagentd, чтобы он выглядел так:

Теперь запустите агент:

Исправьте iptables, потому что AnyConnect портит их:

Вы можете сделать что-то более продвинутое здесь, чтобы разрешить доступ только к определенным узлам локальной сети.

Теперь исправьте маршруты по своему усмотрению, например:

Проверьте, действительно ли они там:

Предыдущая, более простая версия этого хака дала функцию, которая только «возвращала 0;» - на этом постере отмечалось, что «единственный побочный эффект, который я наблюдал до сих пор, заключается в том, что vpnagentd использует 100% ЦП, о чем сообщает top, но в целом ЦП составляет всего 3% пользователей и 20% системы, а система прекрасно реагирует». Я ограничил это, кажется, что он делает два выбора в цикле, когда простаивает, возвращаясь из обоих быстро, но он никогда не читает и не записывает - я предполагаю, что вызов, который я вырезал с помощью LD_PRELOAD, должен был прочитать. Возможно, есть более чистый способ сделать это, но для меня это пока хорошо. Если у кого-то есть лучшее решение, поделитесь ».

Если что-то не работает, сделайте gdb -p $(pidof vpnagentd) , как только приложите:

и посмотрите, в каком вызове вы находитесь. Затем просто догадайтесь, какой из них вы хотите вырезать, добавьте его в hack.c и перекомпилируйте.

Предположим, что Вам необходимо из дома подключиться к корпоративной сети на работе.

Рассмотрим вариант на базе решения Cisco Systems.

1.

На работе вы ставите VPN Server. Их существует несколько разновидностей. Самый простой из них - Easy VPN Server.

В моём случае VPN Server базируется на Cisco IOS 12.4(6)T11 в железке Cisco 1811K9.

2.

Дома на компе вы устанавливаете Cisco VPN Client. На данный момент версия 5.0.07.0290.

В этой статье я объясню, что означает пункт Allow local LAN access в окне настройки Cisco VPN Client.

1.

Если галочка Allow Local LAN Access отсутствует, то весь трафик с компа, на котором запущен Cisco VPN Client направляется в VPN туннель. В этом случае Вы имеете доступ только к VPN туннелю. Доступ к домашним локальным сетям, к которым подключен ваш комп и прямой выход в интернет в обход VPN туннеля будет отсутствовать.

2.

Если галочка Allow Local LAN Access установлена, то возможны следующие варианты функционирования в зависимости от того, как настроена на VPN сервере опция Include Local LAN в настройках Group Policies на Easy VPN Server в разделе Edit Group Policy - Client Settings.

2а.

Если галочка Include Local LAN отсутствует, то это запрещает вам использовать ваши домашние локальные сети.

Не зависимо от того как установлена галочка Allow local LAN access в настройках VPN Client, у вас будет доступ только к VPN туннелю. Доступ к домашним локальным сетям и домашнему Интернету будет отсутствовать.

2б.

Если галочка Include Local LAN установлена, то в этом случае вам разрешено использование домашних локальных сетей.

У вас будет доступ не только к VPN туннелю, но ещё и домашним локальным сетям, к которым подключен Ваш домашний комп, но прямого выхода в Интернет в обход VPN туннеля у вас по прежнему не будет.

Что делать, если вам необходимо получить прямой выход в Интернет в обход VPN туннеля?

Для этого существует функция разделения трафика Split Tunneling в разделе Edit Group policy, представляющая из себя список безопасных сетей на стороне VPN сервера.

Данная опция позволяет отключить шлюз по умолчанию в таблице маршрутизации на клиенте (домашнем компе) и разделить трафик на безопасный и небезопасный. Необходимо добавить в список безопасных сетей как минимум одну сеть. Чтобы указать к каким безопасным сетям, находящимся за VPN туннелем на стороне VPN сервера необходимо разрешить доступ клиента через VPN туннель, для этого нужно перечислить эти сети в таблице protected subnets. Через VPN туннель Вам будут доступны только те сети, которые вы перечислили в таблице protected subnets. Если у вас защищённых сетей несколько и они распределены по нескольким VPN серверам, то при необходимости получения к ним доступа с клиента нужно их так же прописать в таблицу защищённых сетей.

Небезопасный трафик - это трафик во всех остальных сетях не перечисленных в таблице protected subnets (локальные домашние сети и домашний Интернет). Эти сети не следует указывать в списке безопасных сетей на VPN сервере. Доступ к этим сетям будет осуществляться в соответствии с таблицей маршрутизации на домашнем компе в обход VPN туннеля.

Итак,

Если Split Tunneling выключен, то шлюз VPN туннеля будет автоматически прописываться в качестве шлюза по умолчанию в таблице маршрутизации на домашнем компе и по этой причине ВЕСЬ трафик на домашнем компе будет направляться в VPN туннель.

Если установить галочку Enable Split Tunneling, то вы получите доступ к защищённым сетям через VPN туннель (сетям, которые вы перечислили в списке protected subnets на VPN сервере) , а к остальным небезопасным сетям (локальным сетям и Интернет на стороне VPN клиента) доступ будет определяться на основании таблицы маршрутизации на домашнем компе в обход VPN туннеля.

Настройка переключения на резервные WAN-каналы при отказе основного канала¶

Функционал переключения на запасные каналы при отказе основного канала также известен как Connection Failover. Для его настройки необходимо выполнить следующие действия.

Настройка WAN-адаптеров

В нашем примере, устройство TING подключается к сети Интернет с помощью двух адаптеров - WAN и WAN2. Для адаптеров используются следующие настройки:

IP-адрес шлюза, достижимого через адаптер

Эти настройки нужно прописать в свойствах адаптеров в разделе Интерфейсы.

Настройки для адаптера WAN:

Настройки для адаптера WAN2:

Настройка шлюзов

Пройдите в раздел Система -> Шлюзы -> Все. Модифицируйте имеющиеся записи о шлюзах следующим образом:

Шлюз по умолчанию

Данное подключение будет основным, другие будут резервными

Отключить мониторинг шлюзов

Флаг не установлен

Убедимся, что мониторинг включен

В качестве сервера для пропинговки мы используем один из DNS-серверов от Google

Пометить шлюз как недоступный

Флаг не установлен

Шлюз по умолчанию

Флаг не установлен

Данное подключение будет резервными

Отключить мониторинг шлюзов

Флаг не установлен

Убедимся, что мониторинг включен

В качестве сервера для пропинговки мы используем один из DNS-серверов от Google

Пометить шлюз как недоступный

Флаг не установлен

После осуществления настроек, мы имеем две записи о шлюзах, которые выглядят следующим образом:

Расширенные настройки шлюзов

Для каждого шлюза могут быть настроены расширенные опции, которые меняют дефолтное поведение / пороги значений, например:

Пороговое значение задержки

Наименьшее и наибольшее пороговые значения для задержки в миллисекундах.

Пороговые значения потери пакетов

Наименьшее и наибольшее пороговые значения для потери пакетов в процентах.

Как часто посылается мониторинговые пакеты в секундах

Период времени в секундах после неудачного ICMP-запроса, по истечении которого шлюз считается недоступным

Количество ответных пакетов, используемых для вычисления среднего значения задержки.

Среднее количество потеряных пакетов

Количество мониориговых пакетов для вычисления среднего значения потерянных пакетов.

Задержка утраченного опроса

Задержка после которой вычисляется потеря пакетов.

Настройка шлюзовой группы

Пройдите в раздел Система -> Шлюзы -> Группа и кликните на кнопку Добавить группу в верхнем правом углу страницы. Используйте следующие настройки:

Кликните на кнопку Применить изменения.

Мы использовали потерю пакетов в качестве тригера для переключения на резервный интерфейс. Можно использовать и другие настройки:

Срабатывает при 100% потере пакетов.

Срабатывает, когда потеря пакетов превышает установленное пороговое значение.

Срабатывает, когда задержка превышает установленное пороговое значение.

Потеря пакетов и высокая задержка

Срабатывает, когда потеря пакетов превышает установленное пороговое значение или когда задержка превышает установленное пороговое значение.

Настройка межсетевого экрана

Для правильной работы межсетевого экрана необходимо модифицировать его настройки следующим образом.

Пройдите в раздел Межсетевой экран -> Правила, вкладка LAN.

Найдите преднастроенное правило Default allow LAN to any rule, откройте его на редактирование и в поле Шлюз укажите ранее созданную шлюзовую группу (в нашем примере, она называется GWGRP).

Создайте правило Allow LAN to gateway rule со следующими настройками:

Диапазон портов источника

Диапазон портов назначения

Allow LAN to gateway rule

Разместите правило Allow LAN to gateway rule выше в списке, чем правило Default allow LAN to any rule.

После осуществления манипуляций с правилами, список должен выглядеть аналогично тому, что указано на скриншоте:

Настройка DNS

Сделаем так, чтобы каждый из известных системе DNS-серверов был доступен через разные вышестоящие шлюзы.

Для этого, пройдите в раздел Система -> Настройки -> Общие настройки и осуществите настройки в соответствии со скриншотом:

Настройка функционала Connection Failover завершена

Мы настроили два канала подключения к Интернету. Каждый из каналов представлен своим WAN-адаптером, использует собственный вышестоящий шлюз, и свой IP-адрес для мониторинга работоспособности. Работоспособность каждого канала измеряется благодаря отправке мониторинговых ICMP-запросов.

Первый канал представлен адаптером WAN, использует шлюз 192.168.26.1 и мониторинговый IP-адрес 8.8.8.8. Первый канал является основным.

Второй канал представлен адаптером WAN2, использует шлюз 192.168.27.1 и мониторинговый IP-адрес 8.8.4.4. Второй канал является резервным. Переключение на второй канал произойдет, если первый канал окажется неработоспособным.

Балансировка трафика между WAN-каналами¶

Симметричная балансировка

Для настройки симметричной балансировки нагрузки между Интернет-каналами, выберите одинаковый ранг для обоих шлюзов в настройках шлюзовой группы.

Пройдите в раздел Система -> Шлюзы -> Группа, выберите ранее созданную группу GWGRP и модифицируйте ее настройки следующим образом:

В результате, поведение изменится с переключения при отказе на симметричное балансировку трафика между выбранными шлюзами. При этом, осуществляется балансировка на уровне соединений по циклическому алгоритму (round robin).

Асимметричная балансировка

Если у вас имеется два Интернет-канала, и один канал имеет большую пропускную способность чем другой, то можно установить настройки веса для каждого шлюза, и добиться тем самым ассиметричной балансировки нагрузки.

Допустим, шлюз GW_WAN доступен по каналу с пропускной способностью 10 Мбит/c, шлюз GW_WAN2 - по каналу с пропускной способностью 20 Мбит/c. Задайте вес первого шлюза как 1 и второго – как 2.

Сначала, выберите одинаковый ранг для для обоих шлюзов в настройках шлюзовой группы, так как это делалось для настройки симметричной балансировки.

Далее, пройдите в раздел Система -> Шлюзы -> Все, и модифицируйте каждую из двух шлюзовых записей следующим образом:

Для шлюза GW_WAN:

Для шлюза GW_WAN2:

Как результат, через второй шлюз будет маршрутизироваться вдвое больше подключений чем через первый шлюз.

Sticky соединения

На устройстве TING, в абсолютном большинстве случаев, настраивается механизм NAT. В зависимости от того, по какому каналу будет отправляться пакет, в нем будет прописываться соответствующий адрес WAN-адаптера (в нашем примере, это адрес 192.168.26.254 или адрес 192.168.27.254). Это значит, что может случиться ситуация, когда соединения от одного и того же компьютера во внутренней сети, будут восприниматься некоторым хостом в Интернете, как исходящие от разных IP-адресов. Некоторые веб-сайты ожидают того, что в течении сессии все запросы должны исходить от одного и того же IP-адреса. Доступ к таким веб-сайтам через устройство TING может работать некорректно, если включен функционал балансировки.

Для решения данной проблемы можно включить механизм т.н. фиксированных соединений. Пройдите в раздел Межсетевой экран -> Настройки -> Дополнительно и установите флаг Использовать фиксированные соединения.

Настройка балансировка трафика между WAN-каналами завершена!

Читайте также: