Anonymize local ips exposed by webrtc что это

Обновлено: 04.07.2024

Ваша конфиденциальность может быть под угрозой, даже если вы подключены к VPN.

Чтобы проверить свою безопасность, выполните эти действия.

Попробуйте открытие этой страницы в новой вкладке.

Если вы все еще видите утечку, возможно, ваше приложение устарело.

Обновите страницу, чтобы повторить попытку.

Ваш браузер не посылает ваш IP-адрес на веб-сайты, которые вы посещаете.

Остановите утечку WebRTC:

WebRTC предоставил следующие IP-адреса

Ваш браузер передает эти IP-адреса веб-сайтам, которые вы посещаете

Не обнаружена утечка через WebRTC

ExpressVPN защищает вас от утечки данных через WebRTC.

WebRTC недоступен

Ваш браузер не поддерживает WebRTC или WebRTC отключен.

Проверка на утечку через WebRTC не завершена

Узнайте, как отключить WebRTC:

Как сделать проверку на утечку через WebRTC

В чем разница между публичными и локальными IP-адресами?

При проверке на утечку вы увидите два типа IP-адресов: публичный и локальный.

Публичные IP-адреса уникальны. Они являются частью вашей идентификации в Интернете. Когда вы используете VPN, сайты видят публичный IP-адрес VPN-сервера вместо вашего, то есть ваша конфиденциальность защищена.

Однако, если WebRTC обнаруживает ваш реальный публичный IP-адрес, когда вы подключены к VPN, а не адрес VPN-сервера, то третьи стороны могут использовать его для вашей идентификации. Если вы видите свой публичный IP-адрес в результатах теста, то ваша конфиденциальность может быть под угрозой.

Локальные IP-адреса не являются уникальными только для вашего устройства. Эти IP-адреса назначаются вашим роутером и повторно используются миллионами роутеров по всему миру. Поэтому, если третьи лица узнают ваш локальный IP-адрес, они все равно не смогут связать его напрямую с вами. Если вы видите локальный IP-адрес в результатах теста, то это не угрожает вашей конфиденциальности.

Инструкции для проверки на утечку через WebRTC (с использованием VPN и без VPN)

Если вы не используете VPN, то ваши конфиденциальные данные наверняка станут доступными третьим лицам. (Хотите получить больше информации? Узнайте, как VPN скрывает ваш IP-адрес, чтобы ваша информация оставалась конфиденциальной.)

Если вы используете VPN, а наш тест показывает, что утечка возможна, вы можете выполнить еще одну проверку:

Отключите VPN и откройте эту страницу в новой вкладке или окне.

Запишите все публичные IP-адреса, которые видите.

Подключитесь к сети VPN и заново откройте страницу.

Если вы все еще видите какой-либо из публичных IP-адресов, которые вы записали на 2 шаге, у вас есть утечка.

Если вы используете VPN, и наш тест показывает, что утечки нет, то вы в безопасности!

Хотите проверить, есть ли у вас другие утечки конфиденциальной информации? Попробуйте эти инструменты:

Что такое WebRTC?

Веб-коммуникации в режиме реального времени (WebRTC) представляют собой набор стандартизированных технологий, позволяющих веб-браузерам напрямую общаться друг с другом без необходимости использования промежуточного сервера. В числе преимуществ WebRTC более высокая скорость и меньшая задержка при использовании видеочатов и приложений для передачи файлов и потоковой трансляции.

Однако любые два устройства, взаимодействующие друг с другом напрямую через WebRTC, должны знать реальные IP-адреса друг друга. Теоретически это может позволить стороннему веб-сайту использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его для вашей идентификации. Это то, что мы называем утечкой через WebRTC.

Любая утечка вашего публичного IP-адреса — это угроза вашей конфиденциальности, но утечки через WebRTC менее известны, легко упускаются из виду, и не все VPN-провайдеры защищают вас от них!

Каким образом утечка через WebRTC ставит под угрозу мою конфиденциальность?

Проблема с WebRTC заключается в том, что этот стандарт использует более продвинутые методы для выявления IP-адресов, чем те, которые используются при «стандартном» обнаружении IP-адресов.

Как WebRTC обнаруживает мои IP-адреса?

WebRTC выявляет IP-адреса через протокол ICE (Interactive Connectivity Establishment). Этот протокол использует несколько методов обнаружения IP-адресов, два из которых описаны ниже.

STUN/TURN-серверы

STUN/TURN-серверы выполняют две ключевые роли в технологии WebRTC: они позволяют веб-браузерам задавать вопрос «Какие у меня публичные IP-адреса?», а также упрощают взаимодействие двух устройств друг с другом, даже если они находятся за пределами NAT и межсетевых экранов. Первая функция может повлиять на вашу конфиденциальность. STUN/TURN-серверы определяют ваш IP-адрес так же, как веб-сайт видит ваш IP-адрес, когда вы его посещаете.

Обнаружение возможного хоста

У большинства устройств есть несколько IP-адресов, связанных с их оборудованием. Обычно они скрыты от веб-сайтов и STUN/TURN-серверов файрволами. Однако спецификация протокола ICE подразумевает, что браузеры могут собирать эти IP-адреса, просто считывая их с вашего устройства.

В большинстве случаев устройствам присваиваются локальные IPv4-адреса, и их обнаружение никак не повлияет на вашу конфиденциальность. Однако, если у вашего устройтва IPv6-адрес, то ваша конфиденциальность может быть под угрозой.

IPv6-адреса работают не совсем так, как IPv4-адреса. Как правило, IPv6-адрес — это внешний, публичный адрес, то есть он является уникальным. Если у вашего устройства IPv6-адрес, и он обнаружен с помощью протокола ICE, то ваши конфиденциальные данные могут стать доступными.

Вредоносный веб-сайт может использовать STUN/TURN-серверы или протокол обнаружения возможного хоста, чтобы обманным путем вынудить ваш браузер предоставить IP-адрес, который может быть использован для вашей идентификации без вашего ведома.

Утечки через WebRTC: какие браузеры наиболее уязвимы?

На данный момент пользователи настольных версий браузеров Firefox, Chrome, Opera, Safari и Microsoft Edge наиболее уязвимы для утечек через WebRTC, потому что эти браузеры по умолчанию поддерживают стандарт WebRTC.

Как получить доступ к Chrome Flags

Доступ к настройкам ваших Chrome flags очень прост. Просто введите «chrome://flags» в адресную строку и нажмите Enter. Откроется окно Chrome flags, где вы можете просмотреть все доступные флаги, а также включить или отключить отдельные флаги.

Флаги Chrome могут содержать ошибки и вызывать непредсказуемое поведение вашего браузера. Если вы столкнулись с проблемами, вы всегда можете отключить флаг или выбрать Сбросить все по умолчанию в верхней части страницы chrome://flags, чтобы сбросить все флаги к их настройкам по умолчанию.

Быстрая, параллельная загрузка файлов в Chrome

Это достигается путем разделения задачи загрузки файлов на параллельные задания, которые выполняются одновременно. Вы не увидите, что задания выполняются отдельно, но время загрузки должно улучшиться.

Для включения параллельной загрузки найдите в списке флагов Parallel downloading и поставьте в правом выпадающем меню переключатель в положение Enabled. Эта простая настройка увеличит скорость загрузки для всех типов файлов.

Экспериментальный протокол QUIC на Google Chrome

QUIC делает интернет-трафик похожим на общий UDP-трафик 4-го уровня, что помогает ускорить серфинг и повышает безопасность при загрузке.

Включить QUIC protocol можно поставив в правом выпадающем меню переключатель в положение Enabled. Перейдите и активируйте QUIC для более быстрой работы вашего браузера.

Автоматическая генерация паролей в Google Chrome

После включения просто щелкните правой кнопкой мыши внутри поля пароля, и появится контекстное меню. Отсюда выберите «Предложить надежный пароль».

Включить Automatic password generation вы можете поставив в правом выпадающем меню переключатель в положение Enabled. Нажмите и активируйте флаг автоматической генерации паролей в вашем браузере Google Chrome.

Экономия памяти: активная вкладка «заморозить» и «сбросить»

Каждая открытая вкладка занимает около 50 МБ оперативной памяти. Если у вас открыто 10 вкладок, это 500 МБ памяти. Когда этот флаг включен, любые вкладки, которые вы не используете, перестанут потреблять память вашего устройства (но останутся видимыми в панели вкладок). Если вы снова выберете вкладку, она перезагрузится в то же состояние, в котором находилась до того, как была «заморожена».

Включить Proactive Tab Freeze and Discard вы можете поставив в правом выпадающем меню переключатель в положение Enabled.

Анонимизировать локальные IP-адреса, предоставляемые WebRTC

С точки зрения безопасности флаг Anonymize Local IPs Exposed by WebRTC может дать вам дополнительный уровень безопасности и душевного спокойствия. Когда этот флаг включен, он будет скрывать локальные IP-адреса с именами хостов mDNS. Это может помочь вам быть более безопасным при работе в Интернете.

WebRTC - специальный сетевой протокол, который разработан компанией Google. Он используется разработчиками Google Chrome и изначально встроен него, а также в браузеры, созданные на его архитектуре. Так что большинство популярных браузеров использует этот протокол: Opera, Mozilla Firefox, Safari, Yandex Browser. Это касается и мобильных приложений.

Давайте же рассмотрим, как работает эта технология и как отключить WebRTC в разных браузерах.

Технология WebRTC предназначена для передачи видео и аудио потоков напрямую между браузерами и мобильными устройствами. Это используется для проведения видеоконференций. В технологию встроены необходимые аудио и видео кодеки, которые, обеспечивающий хороший уровень связи. Поэтому пользователю не придётся использовать дополнительные приложения для организации конференции. Из - за того, что данные передаются напрямую, не требуется сторонний сервер, который бы обрабатывал информацию. Технология ещё развивается, но даже в нынешнем состоянии удобна в использовании.

Как происходит утечка IP через WebRTC

Несмотря на преимущества, который предоставляет протокол WebRTC, в нём присутствует один серьёзный минус, который заставит некоторых пользователей отказаться от его использования. Это утечка Ip через WebRTC. Дело в том, что обмен данными требует прямого подключения и обмена внешними и локальными IP адресами. Из - за того, что передача идёт напрямую, не учитывая сервер, сетевые параметры игнорируются.

Соответственно, технология будет работать в обход прокси, отображая ваш IP адрес, а не адрес прокси-сервера. Сеть Tor также будет бесполезна, поскольку технология будет показывать реальный IP адрес.

Использование VPN позволит решить эту проблему. В этом случае Ip адрес не будет показан, или будет подменён адресом, выданным VPN сетью, который не раскроет ваше местоположение, да и попросту бесполезен для злоумышленников.

Но простейшим решением проблемы станет отключение WebRTC. Проще всего это сделать, используя плагины, например, WebRTC Control, WebRTC leak prevent, WebRTC leak, diasble WebRTC и других. Нужно просто установить плагин и включить или отключить WebRTC нажатием одной кнопки. Или же можно выключить Web RTC вручную.

О том, как отключить WebRTC в популярных браузерах будет рассказано в следующих статьях:

Сегодня я хочу затронуть ныне утихшую тему, а именно WebRTC. Я не буду рассказывать как его заблокировать. Для этого есть много различных плагинов и способов вручную его отключить.

Данная статья посвящена людям которым WebRTC нужен во время «работы» или же не хочет злить сайты выключенным плагином. Речь в данной статье пойдет об обмане WebRTC.

Ну чтож. Начнем.

Для этого нам нужно иметь:

Виртуалку на Windows XP, 7, 8, 8.1.

ВПН(если он есть) должен быть на основной машине(на виртуалке только туннели или носки).

И настроенный фаервол.

Настройка поделена на несколько частей.

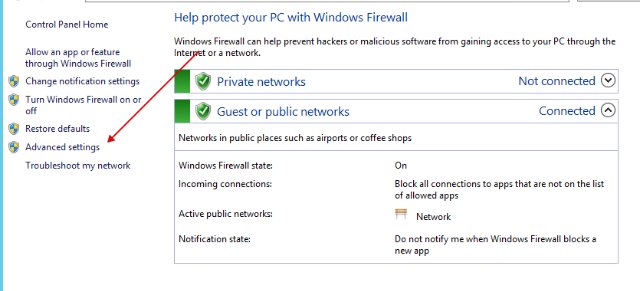

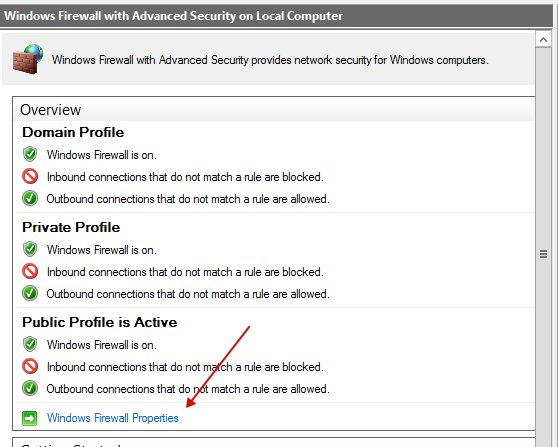

ЧАСТЬ ПЕРВАЯ: УСТАНАВЛИВАЕМ И НАСТРАИВАЕМ ФАЕРВОЛЛ[UPD]

- Далее нажимаем на «Windows Firewall Properties».

- Далее во всех трех вкладках указываем в «Outbound connections: Block».

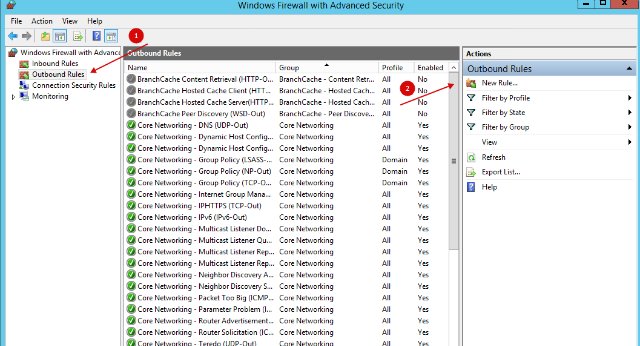

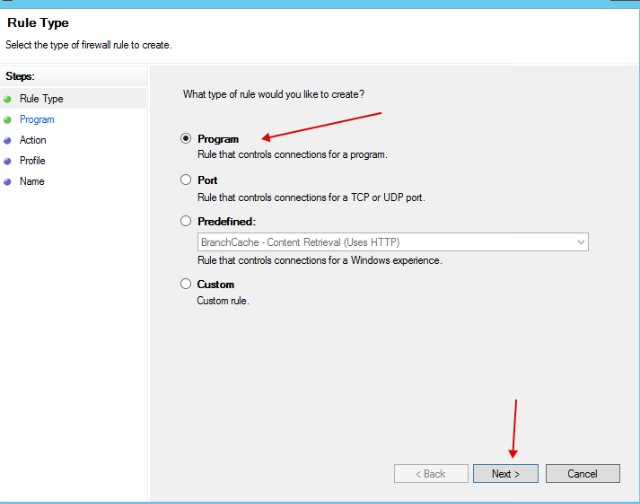

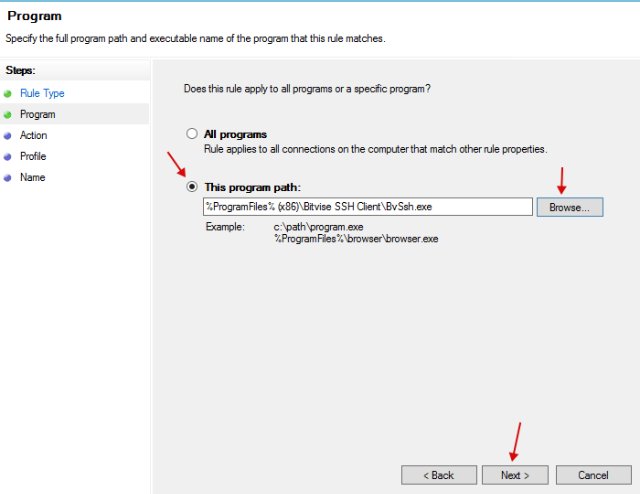

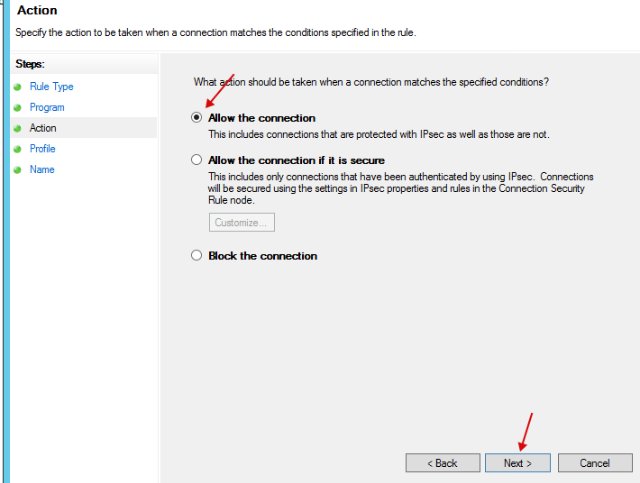

- Далее идем в Outbound Rules и нажимаем на New Rule.

- Указываем приложение которое должно выходить в сеть(Bitvise, proxyfier).

Однако не забываем что основное приложение может использовать вспомогательные для подключения к туннелям или носкам(обычно putty или plink в папке с основным приложением) их тоже нужно будет добавить в исключения. Если у вас возникла проблема на данном этапе можете обратиться за помощью ко мне в жабу.

- Далее задаем название сети и закрываем настройку.

Пробуем подключиться к интернету в нашем случае при помощи «Bitvise» и туннелей.

Если все сделали верно то WebRTC укажет нам только внутрисетевой IP без внешнего.

Примерно выглядеть должно вот так:

- Если это так то все отлично. Теперь надо, что бы WebRTC показал нужный нам IP.

ЧАСТЬ ВТОРАЯ: НАСТРАИВАЕМ АДАПТЕР ЗАМЫКАНИЯ НА СЕБЯ

- Теперь нам нужно создать адаптер замыкания на себя что бы обмануть WebRTC.Для этого идем в диспетчер оборудования и выбираем «Add legacy hardware» в менюшке «Action» предварительно нажав на раздел «Network adapters».

- Выбираем ручную установку.

- Выбираем «Network adapters».

- Выбираем «Microsoft» и выбираем «Microsoft Loopback Adapter».

- После установки идем в настройки этого адаптера. И указываем в его свойствах IP который показал нам Whoer.

В моем случае это 64.53.67.252:

- После сохраняем и запускаем коммандную строку.

В коммандной строке прописываем следющее:

Что бы узнать Default gateway вписываем в коммандную строку «ipconfig». Если строчка пустая ищите адрес шлюза в настройках сети виртуалки.

В моем случае я ввожу в коммандную строку

- Если все ОК то коммандная строка так и ответит =)

Если вы получили ошибку с текстом «The requested operation requires elevation» то запустите командную строку от имени администратора.

АЛГОРИТМ РАБОТЫ

Указываете IP показанный во Whoer в адаптере

[B]Результат тот же:

WebRTC (сокращенно от Web real-time communications) – это технология, которая позволяет передавать аудио и видео потоковые данные между браузерами и мобильными приложениями.

Разработка этой технологии составляет конкуренцию Skype. WebRTC можно использовать для организации видеоконференций напрямую в браузере. Проект имеет открытый исходный код и активно продвигается компанией Google и в частности командой разработки браузера Google Chrome.

Как работает WebRTC

Браузеры пользователей благодаря технологии WebRTC могут передавать данные друг другу напрямую. WebRTC не нужен отдельный сервер, который бы хранил и обрабатывал данные. Все данные обрабатываются напрямую бразерами и мобильными приложениями конечных пользователей.

Технология WebRTC поддерживается всеми популярными браузерами Mozilla Firefox, Opera, Google Chrome (и всеми браузерами на базе Google Chrome), а также мобильными приложениями на базе Android и iOS.

Опасность WebRTC

Опасность технологии WebRTC заключается в определении вашего реального IP адреса. Так как подключение идет напрямую с другим пользователем, браузером, веб-сайтом или мобильным приложением, то настройки сети игнорируются. Для создания аудио и видеосвязи браузеры должны обменяться внешними и локальными IP адресами.

Анонимный VPN сервис решает данную проблему и скрывает реальный IP адрес. Максимум, что может быть обнаружено – это локальный IP адрес, присвоенный пользователю VPN сетью. Это не опасно, так как такие же локальные IP адреса будут показываться, если вы используете роутер для раздачи Интернета.

Если вы используете прокси, тогда WebRTC сможет определить ваш реальный IP адрес за прокси или IP адрес VPN сервера, если вы используете цепочку VPN + прокси.

WebRTC также определяет ваш реальный IP адрес при использовании сети Tor.

Самое лучшее решение – отключить технологию WebRTC, если вы этим не пользуетесь.

Читайте также: