Атака путем подделки записей кэша arp что это

Обновлено: 07.07.2024

Подмена ARP:

Принцип эксперимента

Протокол ARP - это протокол, который работает на сетевом уровне и отвечает за преобразование IP-адресов в MAC-адреса, а узлы в локальной сети используют физические адреса (Mac-адреса) для связи. У каждого хоста есть таблица ARP, в которой записана соответствующая взаимосвязь между IP-адресом хоста и MAC-адресом, а таблица кэша ARP не обновляется в реальном времени, поэтому мы можем подделать IP-адрес и MAC-адрес для достижения спуфинга ARP.

Если в сети генерируется большой объем ARP-трафика, злоумышленник может изменить запись IP-MAC в кэше ARP целевого хоста, пока поддельный пакет ответа ARP отправляется непрерывно, вызывая прерывание сети или атаку типа «человек посередине».Злоумышленник отправляет поддельный ARP-ответ на компьютер A., Сообщите компьютеру A: IP-адрес компьютера B 192.168.0.2 соответствует MAC-адресу 00-aa-00-62-c6-03,Компьютер A считает, что это правда, и записывает это соответствие в свой собственный ARP-кеш.В таблице при отправке данных позже данные, которые должны были быть отправлены на компьютер B, отправляются злоумышленнику. тем же,Злоумышленник также отправляет поддельный ARP-ответ на компьютер B., Сообщите компьютеру B: IP-адрес компьютера A 192.168.0.1 соответствует MAC-адресу 00-aa-00-62-c6-03, и компьютер B также отправит данные злоумышленнику. До сих порЗлоумышленник контролирует трафик между компьютером A и компьютером B., Он может выбрать пассивный мониторинг трафика, получение паролей и другую конфиденциальную информацию или подделку данных для изменения содержимого обмена данными между компьютером A и компьютером B.

Следовательно, в локальной сети злоумышленник может подслушивать (IP, MAC) адреса других узлов через полученный широковещательный номер запроса ARP. Хакер выдает себя за A и сообщает B (жертве) поддельный адрес, в результате чего B. Пакеты данных, отправленные A, были перехвачены хакерами, и A и B не знали об этом.

Подмена ARP

В этом тесте используются физическая машина (Windows 10) и виртуальная машина (kali Linux).

ARP отравление - это тип атаки «человек посередине», который можно использовать для остановить сетевой трафик, изменить его или перехватить. Техника часто используется, чтобы начать дальнейшие наступления, такие как угон сеанса или отказ в обслуживании.

Что такое протокол разрешения адресов (ARP)?

Связь между данным MAC-адресом и его IP-адресом хранится в таблице, известной как кэш ARP. Когда пакет, направляющийся к хосту в локальной сети, попадает в шлюз, шлюз использует ARP, чтобы связать MAC-адрес или физический адрес хоста с соответствующим IP-адресом..

Затем хост выполняет поиск в своем кэше ARP. Если он находит соответствующий адрес, адрес используется для преобразования формата и длины пакета. Если правильный адрес не найден, ARP отправит пакет запроса, который запрашивает другие машины в локальной сети, знают ли они правильный адрес. Если машина отвечает с адресом, кэш ARP обновляется в случае возникновения каких-либо будущих запросов из того же источника..

Что такое отравление ARP?

Теперь, когда вы понимаете больше о базовом протоколе, мы можем более подробно рассмотреть отравление ARP. Протокол ARP был разработан, чтобы быть эффективным, что привело к серьезному отсутствие безопасности в своем дизайне. Это позволяет относительно легко монтировать эти атаки, если они могут получить доступ к локальной сети своей цели..

ARP отравление включает в себя отправку поддельные ARP-пакеты ответа на шлюз по локальной сети. Злоумышленники обычно используют инструменты спуфинга, такие как Arpspoof или Arppoison, чтобы упростить работу. Они устанавливают IP-адрес инструмента в соответствии с адресом своей цели. Затем инструмент сканирует целевую локальную сеть на предмет IP и MAC-адресов своих хостов..

Злоумышленники могут использовать эту информацию для организации дальнейших атак, таких как отказ в обслуживании или перехват сеанса:

- Отказ в обслуживании - Эти атаки могут связать несколько отдельных IP-адресов с MAC-адресом цели. Если достаточное количество адресов отправляет запросы получателю, он может быть перегружен трафиком, что нарушает его обслуживание и делает его непригодным для использования..

- Session Hijacking - Подделка ARP может быть использована для кражи идентификаторов сеансов, которые хакеры используют для получения доступа к системам и учетным записям. Как только они получат доступ, они могут нанести ущерб своим целям..

Как обнаружить отравление ARP

Отравление ARP может быть обнаружено несколькими различными способами. Вы можете использовать командную строку Windows, анализатор пакетов с открытым исходным кодом, такой как Wireshark, или проприетарные опции, такие как XArp..

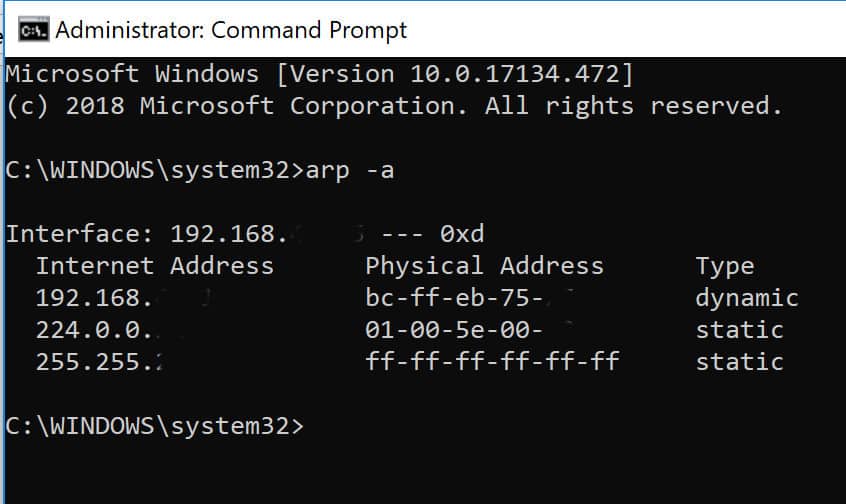

Командная строка

Если вы подозреваете, что можете страдать от отравления ARP, вы можете проверить это в командной строке. Сначала откройте командную строку от имени администратора. Самый простой способ - нажать Ключ Windows открыть меню «Пуск». Печатать "CMD”, Затем нажмите Crtl, сдвиг и Войти в то же время.

Это вызовет командную строку, хотя вам, возможно, придется нажать да дать приложению разрешение вносить изменения. В командной строке введите:

Это даст вам таблицу ARP:

* Адреса на изображении выше были частично затемнены из соображений конфиденциальности.*

В таблице показаны IP-адреса в левом столбце и MAC-адреса в середине.. Если таблица содержит два разных IP-адреса, которые имеют один и тот же MAC-адрес, то вы, вероятно, подвергаетесь атаке отравления ARP.

Например, допустим, что ваша таблица ARP содержит несколько разных адресов. Когда вы сканируете его, вы можете заметить, что два IP-адреса имеют одинаковый физический адрес. Вы можете увидеть что-то подобное в своей таблице ARP, если вы на самом деле отравлены:

Интернет-адрес Физический адрес

Как видите, совпадают как первый, так и третий MAC-адреса. Это указывает на то, что владелец IP-адреса 192.168.0.106, скорее всего, злоумышленник.

Другие опции

Wireshark можно использовать для обнаружения отравления ARP путем анализа пакетов, хотя эти шаги выходят за рамки данного руководства и, вероятно, лучше оставить тем, кто имеет опыт работы с программой..

Коммерческие ARP-детекторы отравления, такие как XArp, облегчают процесс. Они могут дать вам предупреждение, когда начинается отравление ARP, что означает, что атаки обнаружены ранее, и ущерб может быть сведен к минимуму.

Как предотвратить отравление ARP

Вы можете использовать несколько методов для предотвращения отравления ARP, каждый из которых имеет свои положительные и отрицательные стороны. К ним относятся статические записи ARP, шифрование, VPN и анализ пакетов..

Статические записи ARP

Это решение связано с большими административными затратами и рекомендуется только для небольших сетей. Это включает добавление записи ARP для каждой машины в сети на каждый отдельный компьютер.

Сопоставление компьютеров с наборами статических IP-адресов и MAC-адресов помогает предотвратить спуфинговые атаки, поскольку компьютеры могут игнорировать ответы ARP. К сожалению, это решение может защитить только от простых атак.

шифрование

Виртуальные частные сети

VPN может быть разумной защитой для частных лиц, но они обычно не подходят для крупных организаций. Если только один человек устанавливает потенциально опасное соединение, например, пользуется общедоступным Wi-Fi в аэропорту, тогда VPN зашифрует все данные, которые передаются между клиентом и сервером выхода. Это помогает сохранить их в безопасности, потому что злоумышленник сможет увидеть только зашифрованный текст.

Это менее осуществимое решение на организационном уровне, поскольку между каждым компьютером и каждым сервером должны быть установлены VPN-соединения. Это будет не только сложно настроить и поддерживать, но шифрование и дешифрование в таких масштабах также снизит производительность сети..

Пакетные фильтры

Эти фильтры анализируют каждый пакет, отправляемый по сети. Они могут отфильтровывать и блокировать вредоносные пакеты, а также тех, чьи IP-адреса являются подозрительными. Фильтры пакетов также могут сообщать о том, что пакет утверждает, что он поступил из внутренней сети, когда он фактически исходит извне, что помогает снизить шансы на успех атаки..

Защита вашей сети от отравления ARP

Если вы хотите, чтобы ваша сеть была защищена от угрозы отравления ARP, лучший план - это комбинация вышеупомянутых инструментов предотвращения и обнаружения.. Методы профилактики, как правило, имеют недостатки в определенных ситуациях, так что даже самая безопасная среда может оказаться под угрозой.

Если также имеются активные средства обнаружения, вы узнаете об отравлении ARP, как только оно начнется. Пока ваш сетевой администратор действует быстро после получения оповещения, вы обычно можете прекратить эти атаки, прежде чем будет нанесен большой ущерб.

Дизайн изображения на основе ARP Spoofing 0x55534C под CC3.0

Address Resolution Protocol (ARP) – это стандартный сетевой протокол поиска MAC-адреса узла, когда известен только его IP-адрес. В случае подмены адреса атака ARP негативно влияет на всю сеть при её возникновении.

Существует два возможных вида атак ARP, одни направлены на маршрутизаторы, а другие – на компьютеры. Оба типа атак могут возникнуть одновременно. В любом случае, если в сети присутствует подмена ARP, данные между компьютерами и маршрутизаторами будут отсылаться к некорректному адресату (на неправильный MAC-адрес) и сеть не будет нормально работать.

Поскольку существует два вида подмены, нужно предупредить их возникновение как на маршрутизаторе, так и на компьютере.

Что сделать, чтобы избежать подмены ARP ?

Когда вы активируете функцию предупреждения подмены ARP (IP Address & MAC Address binding) на маршрутизаторе TP-Link, необходимо назначить вашему компьютеру статический IP-адрес. В противном случае возможна некорректная работа функции после выполнения привязки МАС и IP адресов.

Вы можете назначить статический IP адрес вручную. Чтобы узнать, как это сделать, прочтите раздел « Как настроить свойства TCP / IP для подключения к маршрутизатору TP - LINK ».

Отключите DHCP сервер на маршрутизаторе. Для этого вам понадобится войти в web -интерфейс управления.

(1) Нажмите DHCP - DHCP Settings ( DHCP - Настройки DHCP ) в левой части страницы.

(2) Укажите Disable (Отключить) возле поля DHCP Server ( DHCP Сервер).

(3) Нажмите Save (Сохранить), чтобы сохранить настройки.

Как настроить функцию предупреждения подмены ARP на маршрутизаторе?

Откройте браузер и в адресной строке введите сетевой IP адрес маршрутизатора, по умолчанию это 192.168.1.1. Нажмите Enter (Ввод).

Введите логин и пароль для входа в web -интерфейс. По умолчанию и логин, и пароль admin .

Нажмите IP & MAC Binding -> Binding setting (Привязка IP и MAC -> Настройки привязки) в левой части страницы.

Выберите Enable ARP Binding (Активация привязки ARP ), затем нажмите Save (Сохранить).

Нажмите ARP List (Список ARP ) в левой части страницы, и вы увидите таблицу ARP , которую запоминает маршрутизатор.

Если данные таблицы ARP правильные, пожалуйста, нажмите Load All (Загрузить все) и Bind All (Выполнить привязку всех), после чего все IP и MAC-адреса ваших компьютеров, перечисленные в списке ARP, будут связаны.

В противном случае введите адреса вручную.

(1) Нажмите Add New (Добавить), чтобы ввести адреса для привязки.

(2) Активируйте опцию Bind (Привязка) и введите МАС и IP адрес вашего компьютера.

Вы должны знать МАС адреса компьютеров, для которых хотите открыть доступ в Интернет. Вы можете узнать МАС адрес с помощью командной строки.

(1)Нажмите Start -> Run (Пуск -> Выполнить), введите cmd и нажмите Enter (Ввод).

(2) Введите ipconfig / all в диалоговом окне, нажмите Enter (Ввод), и вы увидите всю адресную информацию компьютера.

Нажмите Save (Сохранить) для сохранения настроек.

Как настроить функцию предупреждения подмены ARP на компьютере?

Для начала вам нужно определить MAC-адрес маршрутизатора, который можно найти на странице состояния LAN web -интерфейса управления.

Программа ARP является встроенной командой операционных систем от Microsoft, поэтому ее можно использовать в командной строке.

Нажмите Start -> Run (Пуск -> Выполнить), введите cmd и нажмите Enter (Ввод).

Введите arp–s 192.168.1.1 00-19-e0-fa-5b-2b в диалоговом окне, нажмите Enter (Ввод). После этого введите arp–a . Так выполняется проверка, что тип добавленных данных – Static (статический).

Теперь, после добавления записи arp привязки на компьютере, информация, отправляемая на маршрутизатор, не будет отправлена в ином направлении. Статическая привязка ARP будет существовать до перезагрузки компьютера. После перезагрузки её приходится задавать заново.

Как установить автоматическое выполнение привязки без повторения всей вышеописанной операции заново?

Нужно создать командный файл с расширением .bat, например, static_arp.bat, и отредактировать его. Впишите в файл команду ARP для связывания IP и MAC-адреса маршрутизатора, затем сохраните его.

Нажмите Start -> All Programs (Пуск -> Все программы), дважды кликните на Startup (Автоматический запуск) и скопируйте командный файл static_arp.bat в открывшуюся папку.

После этого команда ARP будет выполняться автоматически при каждом запуске компьютера.

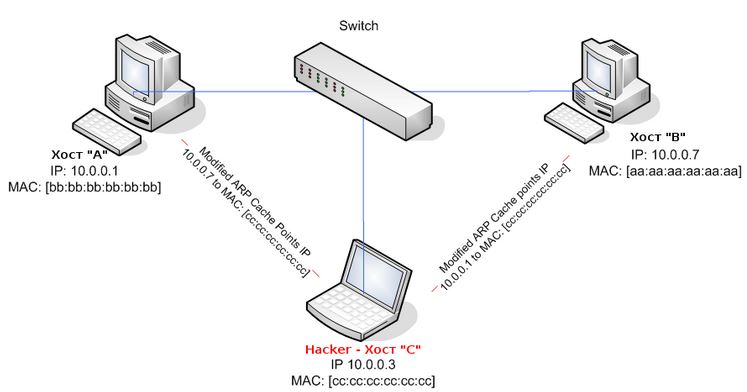

Давайте на минуту представим, что имеются два хоста “А” и “В”. Они очень сильно дружат и хост “А” рассказал все свои секреты хосту “В”. Теперь представим, что есть еще хост “С” (злоумышленник), который представился хостом “В”. Можете представить, что произойдет? Правильно, хост “А” расскажет все свои секреты хосту “С”, который в свою очередь может воспользоваться этими секретами во вред.

Если говорить не профессиональным языком, то только что была описана атака ARP Cache Poisoning.

ARP Poisoning может вызывать серьезные проблемы в сети и сетевые администраторы должны знать, что это такое и как работает эта атака. Именно этому и будет посвящена данная статья.

ARP протокол

Все устройства подключенные к сети имеют ARP-cache (кэш). В кэше содержатся IP-адреса и соответствующие им аппаратные адреса (МАС-адреса).

Последствия – ARP Cache Poisoning

Когда злоумышленник видит возможность осуществления ARP Cache Poisoning, он может применять различные техники для нанесения вреда или для осуществления контроля над системой «жертвой». Давайте обсудим некоторые из них.

Denial of service (отказ в обслуживании)

Хакер может послать ARP-ответ всем компьютерам в сети. Ваши компьютеры будут верить, что знают где находится шлюз (gateway) по умолчанию, но на самом деле они будут посылать любой пакет, путь которого находиться не в локальном сегменте. В один момент хакер может “отрезать” локальную сеть от Интернета.

Атака Man-in-the-Middle (человек по середине)

Название говорит само за себя. Атакующий может использовать ARP Cache Poisoning для перехвата трафика между двумя устройствами в вашей локальной сети. Например, хакер хочет перехватить весь трафик проходящий между хостом “А” и хостом “В”. Он будет посылать “злонамеренные” ARP-ответы (для которого нет предыдущего запроса) хосту “В”.

Теперь хост “В” считает, что хост “С” это хост “А”. И хост “А” считает, что хост “С” – это хост “В”.

Теперь, всякий раз когда вы “идете” в Интернет, хост “А” будет посылать сетевой трафик на хост “С”, после чего с хоста “С” на “В”. Вы даже не будите подозревать о том, что весь трафик будет перехвачен и вполне возможно ваши пароли, которые передаются в открытом виде будут украдены. Также могут быть “угнаны” защищенные Интернет сессии.

MAC Flooding

Атака MAC Flooding нацелена на коммутаторы (switch). Когда коммутаторы перегружены они часто переходят в “Hub” режим. В “Hub” режиме, коммутатор слишком занят, чтобы выполнять функции безопасности портов и следовательно передает весь трафик для каждого устройства в сети.

Страшно? Хорошо, страх хорошая мотивация

Это действительно страшные вещи! Однако обратите внимание на основные смягчающие обстоятельства: хакеры могут использовать ARP уязвимости только в локальной сети. Им либо нужно иметь доступ к локальной сети, что в принципе не сложно учитывая тот факт, что Wi-Fi сети используются в локальных сетях. ARP атаку нельзя сделать удаленно.

Нормальные системные администраторы должны/обязаны знать об этих атаках.

Поскольку атака ARP Cache Poisoning можно выполнить благодаря отсутствию безопасности в протоколе, который предназначен для функционирования TCP/IP сетей. Вы никак не можете повлиять на безопасность ARP. Но вы можете помочь предотвратить ARP атаки используя следующие стратегии.

Для не больших сетей

Если вы обслуживайте маленькую локальную сеть, тогда можно попробовать использовать статические IP-адреса и статические ARP-таблицы. Используя CLI (Call Level Interface – Прикладной программный интерфейс уровня вызовов) команды, такие как “ipconfig /all” в Windows или “ifconfig -a” в ‘NIX. …вы можете записать/выучить IP-адреса и MAC-адреса всех устройств в сети. “Статические” означают неизменные: это предотвращает возможность добавить поддельные ARP-записи для устройств в локальной сети.

Тем не менее ввод ARP-записи довольно сложно поддерживать в крупных сетях. Но если вы обслуживайте сеть, в которой например 20-30 машин, тогда эта стратегия будет для вас полезной.

Для больших сетей

Если вы обслуживайте большую сеть, тогда обязательно уделите внимание на изучение вашей сети для того, чтобы применить “Port Security” на коммутаторах. “Port Security” позволяет заставить коммутатор использовать только один MAC-адрес на каждом физическом порте коммутатора. Эта настройка/функция не позволяет хакерам применять смену MAC-адреса на своей машине. Также это может помочь предотвратить ARP-атаку Man-in-the-Middle (человек по середине).

Для всех сетей

Ваша лучшая защита это понимание, как происходит ARP Poisoning и конечно же “мониторить” (monitoring) вашу сеть. В качестве инструмента ARP-монитора можно использовать, например ARPwatch, который будет информировать вас, если ARP будет вести себя странно/подозрительно.

Читайте также: