База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера

Обновлено: 06.07.2024

Решаем проблему с входом пользователя в систему (AD)

Боремся с ошибкой при входе в систему: База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительые отношения с этой рабочей станции.

Суть проблемы: DNS суффикс.

На контроллере домена выполняем следующее:

- Пуск > Выполнить > ADSIEDIT.MSC

- Переходим в пункт: Контекст именования по умолчанию [доменное имя] и находите проблемный ПК.

- На ПК нажимаете правой кнопки мыши -> Свойства.

- Находим и даблкликаем на ServicePrincipalName.

- Добавляем новое значение: HOST/yourcomputername.yourdomain.xyz или правим старое.

- Так же прописываем полное DNS-имя в пунктах: TERMSRV и RestrictedKrbHost и все должно работать на отлично.

Вам так же может быть интересно:

Понравилась запись - расскажите друзьям

Отзывов (20) на «Решаем проблему с входом пользователя в систему (AD)»

- modlen комментирует пост Решаем проблему с входом пользователя в систему (AD):

[quote]На контроллере домена выполняем следующее:

1.Пуск > Выполнить > ADSIEDIT.MSC[/quote]

Да, это верная команда. Я так понимаю вы используете Windows Server 2003? Если да, то вам стоит посмотреть на Support Tools на диске с Windows. ADSIEDIT.MSC есть в комплекте.

host добавил. но нет пунктов TERMSRV и restrictedkrbhost

Роман, если их нет (99%, что они должны быть), то нужно создать их руками. Пожалуйста, отпишитесь о результате. Спасибо.

На других ПК проблема не наблюдается?

А как прописать? Там только кнопка Edit? А как создать новый атрибут? Спасибо.

Нашел как создать обьект. Но там нужно выбрать класс. Какой класс выбрать не подскажите? Спасибо.

Как создавали объект (атрибут)?

В ADSIEdit есть CN=Computers выбираю CN=HP, HP в моем случае проблемная машина, и в правом окне правый клик создать-object открывается Create object и нужно выбрать класс Select a class и список предлагается. Может я не правильно делаю, тогда можно попросить вас написать пошаговое создание TERMSRV и RestrictedKrbHost. Проблемный компьютер на Компьютер на Windows7, контролер Server2003. Заранее спасибо.

Игорь, скорее всего вы смотрите свойства не проблемного ПК, а, например, пользователя. Т.к. serviceprincipalname изначально присутствует в любом объекте-ПК.

Мне очень помогло!

Спасибо!

menwyy, мужик, реально помог))

Прописал теперь выдает эту ошибку «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

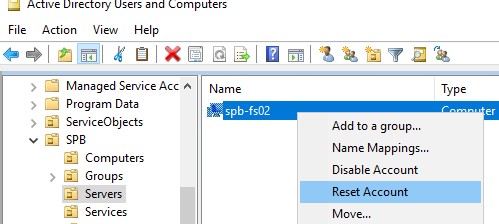

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

![]()

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Версия ПО: JMS 3.5 - 3.7 Токены: Любые Проблема: Необходимо изменить уровень логирования JMS для диагностики возникших проблем при эксплуатации продукта. Решение: Для переключения уровня логирования серверной службы необходимо в конфигурационном файле: <каталог.

Версия ПО: JMS 3.4 и новее Токены: Любые Проблема: Нет возможности использовать два криптопровайдера (КриптоПро CSP и ViPNet CSP) на одном сервере JMS для генерации ключевой пары. Причина: Необходимость использования криптопровайдера в качестве криптопровайдера уровня ядра, что невозможно с.

Версия ПО: JMS 3.0 - 3.5 Токены: eToken Проблема: В процессе выпуска ключевого носителя модели eToken возникает ошибка (на этапе "Создание аутентификатора"), а также возникает при выпуске на данный ключевой носитель сертификата при следующих настройках: На рабочей станции, где.

Версия ПО: JMS 3.х Токены: Любые Проблема: Как выпустить сертификат, если Удостоверяющий центр (УЦ) настроен на полуавтоматический выпуск (необходимо одобрение офицера безопасности) Решение: Если УЦ настроен на требование одобрения каждого выпуска сертификата, то JMS после.

Версия ПО: JMS 2.x - 3.x Токены: Любые Проблема: Типовой сценарий развертывания для выпуска сертификатов на Microsoft CA Решение: 1. Настройка УЦ MSCA. 1.1. Шаблон для оператора JMS. Нажать на клавиатуре Win+R certsrv.msc. Откроется консоль MSCA Необходимо зайти в управление.

Версия ПО: JMS 3.x, КриптоПро CSP 4.0 Токены: eToken GOST Проблема: При выпуске КН eToken GOST через JMS с использованием КриптоПро CSP 4.0 возникает ошибка: "Ошибка при генерации ключевой пары на КН: Библиотека поставщика проинициализирована неправильно." Причина: В модуле поддержки.

Версия ПО: JMS 1.1.x, 2.0.x, 3.x.x Токены: Любые Проблема: При установке соединения между JMS Client c JMS Server на вкладке "Статус" клиента JMS - "Статус рабочей станции" отображается как "н\д" Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом. .

Версия ПО: JMS 3.x Токены: Любые Проблема: При аварийном или штатном отключении одной из ресурсных систем JMS (например, когда становится недоступным подключенный в JMS каталог Active Directory, КриптоПро УЦ и др.) нарушается работа сервера JMS (не запускается служба сервера.

Версия ПО: JMS Токены: Любые Проблема: Во время запуска службы JMS Сервера "Aladdin EAP Engine Service - default" возникает "Ошибка 1053: Служба не ответила на запрос своевременно"; служба JMS Сервера "Aladdin EAP Engine Service - default" зависает во время запуска. Причины: не.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed . Не удалось восстановить доверительные отношения между рабочей станцией и доменом .

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship . База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией .

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

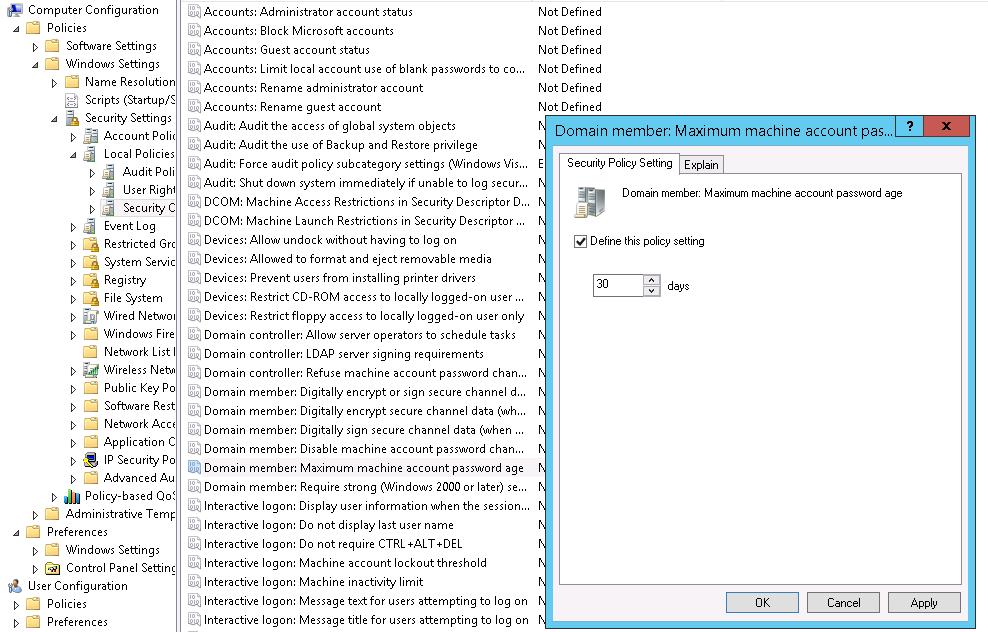

- Компьютеры должны регулярно (по умолчанию раз в 30 дней) менять свои пароли в AD. Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domainmember: Maximummachineaccountpasswordage, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей. Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Читайте также: