Cellebrite reader что это

Обновлено: 04.07.2024

– Как перенести информацию с одного телефона на другой? — вопрошает Роман Гринберг, отвечающий за русскоговорящую аудиторию в компании Cellebrite.

– Роман, что за вопрос? Да как угодно: через iCloud, «Google Контакты», Microsoft Exchange…

– Это ты со своим смартфоном так говоришь. А если бы у тебя была старая Nokia?

– Окей, Роман, задача усложнилась…

Оказывается, она и не была такой простой – для большинства. Согласно исследованиям J'son & Partners, даже среди владельцев смартфонов на iOS и Android тех, кто пользуется облачными технологиями, насчитывается менее 6%. Остальные о них зачастую просто не знают – то есть их данные могут, конечно, автоматически заливаться в облако, ибо такова политика Google и Apple, но без их, пользователей, ведома.

– Так как перенести информацию с одного телефона на другой?

– Ну скопировать как-нибудь…

– Каким-нибудь Nokia Suite… Вам, в Cellebrite, я думаю, виднее — вы этим сколько лет занимаетесь!

Собственно, израильская компания Cellebrite занимается этим уже целых 15 лет, с 1999 года. Из современного оборудования специально для выполнения подобных задач существуют программно-аппаратные комплексы Cellebrite Touch и Desktop, которые на самом деле способны делать намного больше, чем просто переносить данные с телефона на телефон.

В целом этот слайд описывает всю функциональность устройства Cellebrite Touch

Cellebrite Touch за работой

С одной стороны, аппараты Cellebrite «прозрачны» для устройств — они не перехватывают информацию, она не остается нигде, кроме собственно памяти телефонов и SIM-карт. С другой стороны, разработка израильской компании может несколько больше, чем просто служить «проводником» для данных. Помимо уже перечисленных возможностей переноса любого контента, устройства Cellebrite позволяют, например, диагностировать телефоны, выявляя те или иные неисправности. Эта процедура занимает буквально несколько минут, что в теории может здорово упростить жизнь сервисным центрам: прямо в присутствии клиента провели диагностику, поняли проблему и тут же выдали примерную стоимость работ. А возможно, выяснили, что аппарат и вовсе рабочий, просто перешел в какой-нибудь «режим прошивки» или с ним произошло что-нибудь еще в таком духе. Продвинутый пользователь с этим разберется и сам, но в сервисные центры чаще заглядывают непродвинутые. И по статистике, около половины из них приходят в СЦ с абсолютно рабочими аппаратами.

Диагностика смартфона при помощи Cellebrite Touch

Также с помощью Cellebrite Touch и Desktop можно организовать автоматическое обновление прошивки телефонов и быстро заливать приложения — последняя функция особенно приглянулась операторам, которые таким образом перед продажей набивают аппараты своим фирменным мусором, bloatware. Иногда его не так просто включить в прошивку – приходится прибегать к помощи техники Cellebrite или ее аналогов.

Устройства Cellebrite умеют работать более чем с 5 000 разных телефонов. Среди них – и доисторические «Нокии», и современный Galaxy S 5, и какие-нибудь достаточно редкие вроде моделей Vertu за бешеные тысячи долларов. В израильском офисе Cellebrite, где довелось оказаться вашему покорному слуге, есть специальная комнатка со специальным человеком, который заведует хозяйством из примерно 9 000 телефонов.

Когда попадаешь в эту комнату, начинаешь жалеть, что все это не оформлено в виде музея. Тут есть все – от Motorola StarTac и его еще более древних собратьев до японских водонепроницаемых смартфонов с выдвижными антеннами. В ответ на вопрос «А вот такой телефончик у вас есть?» немногословный сотрудник кивает, лезет в один из пронумерованных ящиков и молча извлекает оттуда искомый аппарат. Тут нашелся даже китайский телефон в виде машинки BMW!

Кстати, качество сборки удивительно приличное, а корпус приятно металлический

Отдельный шкаф посвящен планшетам – их устройства Cellebrite, естественно, тоже поддерживают. Cellebrite Touch и Desktop — два устройства для розницы – способны работать с любыми операционными системами – iOS, Android, Bada, Blackberry, Palm OS и так далее, в том числе с Windows Phone, с которыми немногочисленные конкуренты Cellebrite работать не умеют. Секрет прост: в устройствах Cellebrite есть Bluetooth, а у конкурентов – нет.

Но мы отвлеклись. Так как же все-таки перенести данные с телефона на телефон, ведь найти устройства Cellebrite в розничной продаже невозможно, а если и можно было бы – стоят они столько, что за однократный перенос контактов и эсэмэсок столько денег готовы отдать разве что арабские шейхи. Touch оценивается примерно в 80 000 рублей, а более простой и дешевый Desktop стоит порядка 40 000.

Cellebrite Desktop — меньше, чем Touch, по размерам, дешевле, с той же функциональностью, но для работы необходим компьютер

Смысла искать их в продаже нет, но они действительно встречаются в рознице – в салонах связи или точках продаж операторов, в том числе – с недавних пор – и российских. В США, например, устройство для переноса информации является таким же обязательным оснащением для салона связи, как у нас – кассовый аппарат.

Сейчас Cellebrite постепенно появляется в салонах нашей троицы операторов. Но не пытайтесь спрашивать сотрудников розничных сетей что-нибудь про Cellebrite – они с большой вероятностью могли даже и не слышать о такой фирме. «Билайн», некоторое время назад терявший абонентов и потому отчаянно сражающийся за хороший имидж, уже установил в нескольких сотнях своих салонов устройства Cellebrite Touch, которые у «желто-черных» называются «Телепорт». До 31 мая «Билайн» предлагал любые услуги — копирование на флешку, перенос данных и так далее — бесплатно, после 31 мая любая операция стоит 150 рублей. С одной стороны, часть наиболее распространенных действий можно было бы делать бесплатно через облако, с другой стороны, не такая это большая цена за то, чтобы, не отходя от кассы, практически полностью настроить свежекупленный аппарат под себя.

МТС, несколько более уверенный в своем имидже, также обзавелся Cellebrite Touch в паре сотен московских салонов и планирует закупить еще порцию. Правда, по масштабам внедрения «Билайн» пока впереди. У «красно-белых» аппараты называются «Техногений», а все услуги изначально платные — те же 150 рублей. «МегаФон» пока отсиживается, ждет — насколько будет востребованна услуга у конкурентов.

Копирование и диагностика при помощи Cellebrite TouchТакже Роман Гринберг вместе с Евгением Рузматовым из «ЛанПроекта», российского дистрибьютора Cellebrite, не оставляют попыток договориться с розничными сетями вроде «Связного» и «Евросети». Скажем, Cellebrite Touch можно найти в некоторых магазинах Enter или в том же «Связном», хотя тоже далеко не везде. Однако процесс идет. Медленно, но верно. Беда в том, что Cellebrite уже однажды пыталась прийти в Россию — но в тот раз никто не объяснял менеджерам в салонах связи, что клиенту неплохо было бы знать о существовании услуги. Естественно, пилотные проекты провалились, а операторы и розница намотали на ус: «Cellebrite? Знаем, не нужно». На самом деле – нужно, очень даже, но объяснять это теперь ох как нелегко.

На Desktop российские операторы и сети до сих пор особо не смотрят — не хочется ради маленького хаба (а имено так и выглядит Desktop) ставить целый компьютер в и без того тесные салоны. Все закупают Touch — самостоятельное устройство, по сути представляющее собой планшет на базе маломощного процессора Atom. Внутри — обычная, не слишком оптимизированная в плане размеров материнская плата, процессор под тонким алюминиевым радиатором без вентилятора, mSATA-накопитель SanDisk, распаянные прямо на плате модули ОЗУ SK Hynix… Стоит отметить, что устройство постепенно эволюционирует, не меняя при этом названия и внешности, — в старые Touch устанавливали меньше памяти и более слабый процессор.

Cellebrite Desktop: квадратная приставка с огромным количеством разъемов

Все комплектующие, естественно, либо закупаются у сторонних производителей вроде того же Sandisk в готовом виде, либо производятся аутсорсинговыми компаниями под заказ. При этом собираются Cellebrite Touch уже в Израиле, на небольшой, полностью «ручной» фабрике неподалеку от Тель-Авива. Персонала – всего человек 20, из них где-то 10 изъясняются на русском. Директор фабрики («Привет, я Юра») в общении с сотрудниками перескакивает с языка на язык: с этим на иврите поговорил, с тем – на русском.

На фабрике материнскую плату вставляют в корпус, вклеивают туда же дисплей, устанавливают батарею – и кастомизируют устройство под того или иного оператора. Скажем, у Vodafone оно называется Red Box и встречается абсолютно повсеместно. Кастомизация обычно заключается в наклеивании цветастой пленки с подписями – красной для VodaFone, черно-желтой – для «Билайна». Хотя – если очень попросить – могут и корпус цветастым сделать. Целиком.

Как превратить Cellebrite Touch в "Телепорт"? Легко!

У Touch весьма богатый набор разъемов. С левой и правой стороны есть по одному USB и по одному RJ-45. Если с USB все понятно, то к RJ-45 подключаются те смартфоны, которые не умеют работать с USB, а приучены дружить с последовательным RS232. Вместе с каждым устройством Cellebrite поставляется увесистая «книжица» — этакий каталог пронумерованных кабелей. Тут есть кабели для подключения любых телефонов, будь то Nokia «со штырьком», Siemens «с полоской» или Ericsson с их фирменным странным коннектором.

Особое внимание — кабелю номер 103 с аккумулятором

Бывают и совсем уж удивительные кабели для старых телефонов без внешнего разъема для передачи данных – у них на конце может быть аккумулятор! Есть и кабель Lightning – для новых айфонов. Что интересно, кабель короткий, черный, но… оригинальный — в Cellebrite смогли договориться с тем же заводом, который производит кабели непосредственно для Apple. Кстати, о комплекте. Помимо перечисленного, в него входит и специальная щеточка для чистки контактов — говорят, она решает столько разнообразных проблем с телефонами, что просто диву даешься.

Одна из "страниц" "книжки"

Вернемся к разъемам, так как это еще не все. На задней панели разместились два дополнительных USB – для подключения периферии вроде мышки или клавиатуры, устройство для чтения SD-карт, Mini-USB для зарядки и RJ-45 для подключения к проводной сети. Тут же находится и выключатель для Wi-Fi – с беспроводными сетями Touch, само собой, тоже дружит.

Пожалуй, большего количества разъемов нет ни на одном другом планшете

Сзади, на резиновом кожухе, который навешивается на Touch, чтобы предохранить недешевое оборудование при падениях (а ситуации в салонах связи бывают разные), прикреплен стилус – вдруг кому-то будет удобнее пользоваться им, а не пальцами. Есть и еще один специфический разъем – спереди. Сюда вставляется переходник на любой из форматов сим-карт – Mini-SIM, Micro-SIM или Nano-SIM.

Переходник на любые типы SIM-карт

Экран у Touch сенсорный и поворотный – это сильно упрощает работу. Есть и обычные кнопки для перемещения по незамысловатому меню, в котором разберется любой — как школьник, так и продавец в салоне сотовой связи. Предыдущие аппараты Cellebrite этим похвастаться не могли: скажем, поколением раньше в мобильной версии был черно-белый экран, никакого графического интерфейса. Также Touch немного напоминает современные защищенные планшеты — но не стоит себя обманывать: никакой сертификации по стандартам MIL или IP тут нет и близко. На вопрос о том, зачем же тогда нужны «бамперы» из мягкого пластика по периметру устройства, Роман Гринберг отвечает просто: «В салоне Touch могут и уронить. Так у него немного больше шансов выжить».

Хай-тек-бизнес составляет немалую часть ВВП Земли обетованной. Как и все в этом государстве, он вырос с нуля: несколько находчивых и умных людей объединились, чтобы делать общее дело, – и из этого выросла компания, с которой теперь сотрудничают крупнейшие корпорации по всему миру. Это в равной мере применимо как к Cellebrite, так и к израильским отделениям компаний вроде Intel.

И если страны от США до Японии давно работают с Cellebrite, то Россия только-только начинает. Остается пожелать израильтянам успехов на просторах нашей страны — дело они делают хорошее и полезное, конечные пользователи от повсеместного внедрения оборудования Cellebrite только выигрывают, а стоит оно не так уж много, чтобы операторы не смогли окупить его за несколько месяцев (это вполне соответствует российским краткосрочным стандартам ведения бизнеса — в России сложно запустить то, что не окупается за год). В общем, сплошное «выиграл-выиграл», или как там это называется среди прогрессивного человечества.

На самом деле от продажи операторам и сетям сотовой связи устройств вроде Touch и Desktop Cellebrite получает только около четверти доходов. Еще три четверти приносит подразделение, занимающееся форензикой. Что такое форензика и как в этом может помочь Cellebrite — тема для отдельного материала, который мы, возможно, еще опубликуем.

История со стрелком из Сан-Бернандино, который убил 14 и ранил 22 человек, заставила весь мир говорить о том, что доступ к данным iPhone можно получить и без Apple. ФБР взломало смартфон террориста (по слухам, за 1,3 млн долларов), до этого как следует пободавшись с Купертино.

Этим поступком ФБР прямо сказала: защита Apple ненадёжна, при необходимости все ваши данные рассмотрят под микроскопом. Рассказываем, какие гаджеты используют для взлома iPhone.

Главное — не дать iPhone уснуть

Первое, что делают правоохранительные органы с отобранными iPhone – не дают ему выключится. Тогда у смартфона не должны аннулироваться соответствующие токены, а значит, гораздо проще будет получить доступ.

Затем к iPhone подключают по Lightning специальные гаджеты для взлома — не руками же вводить пароли. Устройство использует уязвимость в системе и позволяет либо перебирать пароли, либо получать их из оперативной памяти.

Чем длиннее пароль, тем больше времени на перебор. Например, все 4-значные цифровые пароли можно перебрать за минуту, 6-значные — за несколько дней. Конечно, на это нужен ордер, но… если есть уверенность, что ордер будет, могут и не ждать.

После подбора пароля все данные с iPhone сливаются на другое устройство. Включая значения кейчейна и зашифрованную информацию.

Cellebrite взломает любой iPhone за 5 тыс. долларов

Израильская компания Cellebrite утверждает: любой пароль на iPhone падет. Цена вопроса — от 5000 долларов за одно устройство. Информация, понятное дело, бесценна.

Компанию основали в 1999 году выходцы из подразделений 8200 и МАМРАМ Армии обороны Израиля, которые отвечали за радиоэлектронную разведку и компьютерную безопасность. Бизнес они сделали на продаже устройств и услуг по взлому iPhone правоохранительным органам.

Правда, Cellebrite стремится контролировать использование своих устройств, так что кому попало их не предоставляет. Выгоднее держать у себя технологию и не раскрывать её, а также зарабатывать на технической поддержке и консультациях по использованию гаджетов.

В Cellebrite утверждают, что технологии позволяют обходить блокировку большинства популярных моделей смартфонов на Android и iOS. Гаджеты дают возможность загружать с устройств файлы владельцев: фотографии, историю звонков и переписку в мессенджерах, включая Telegram. Для взлома нужен физический доступ к устройству. Процедура занимает от нескольких секунд до нескольких дней.

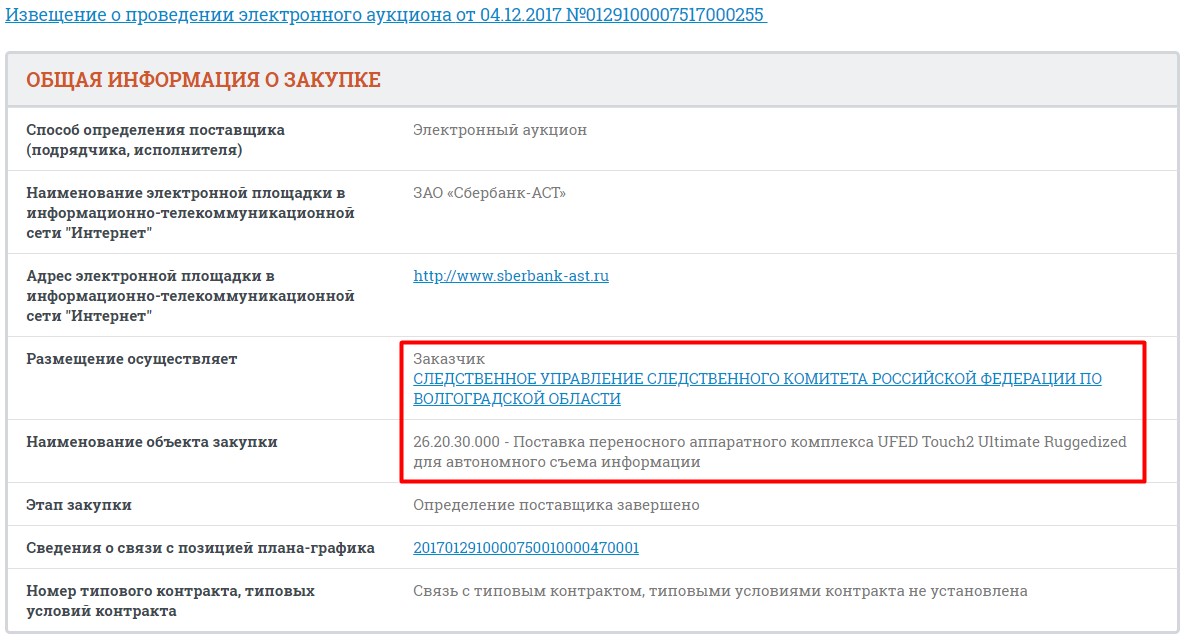

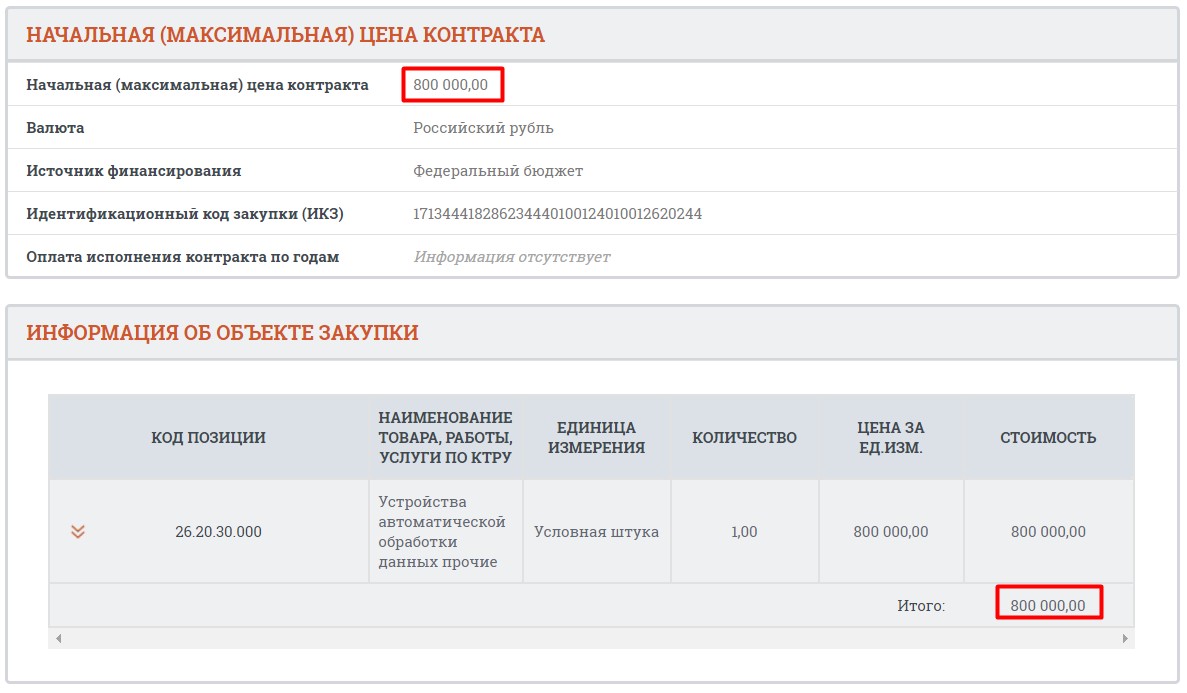

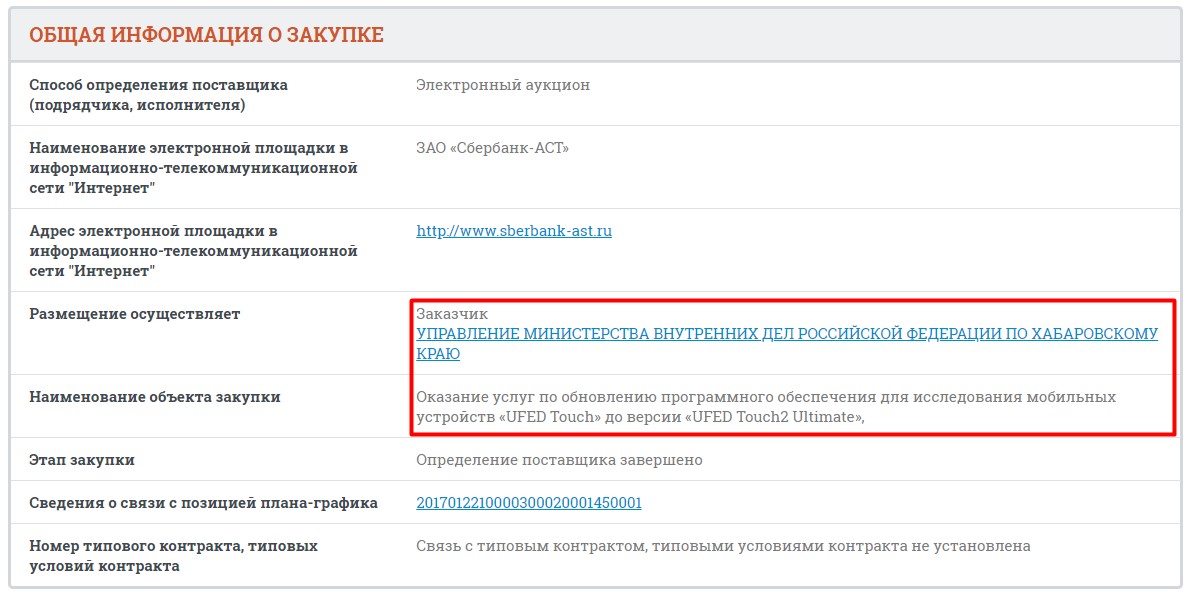

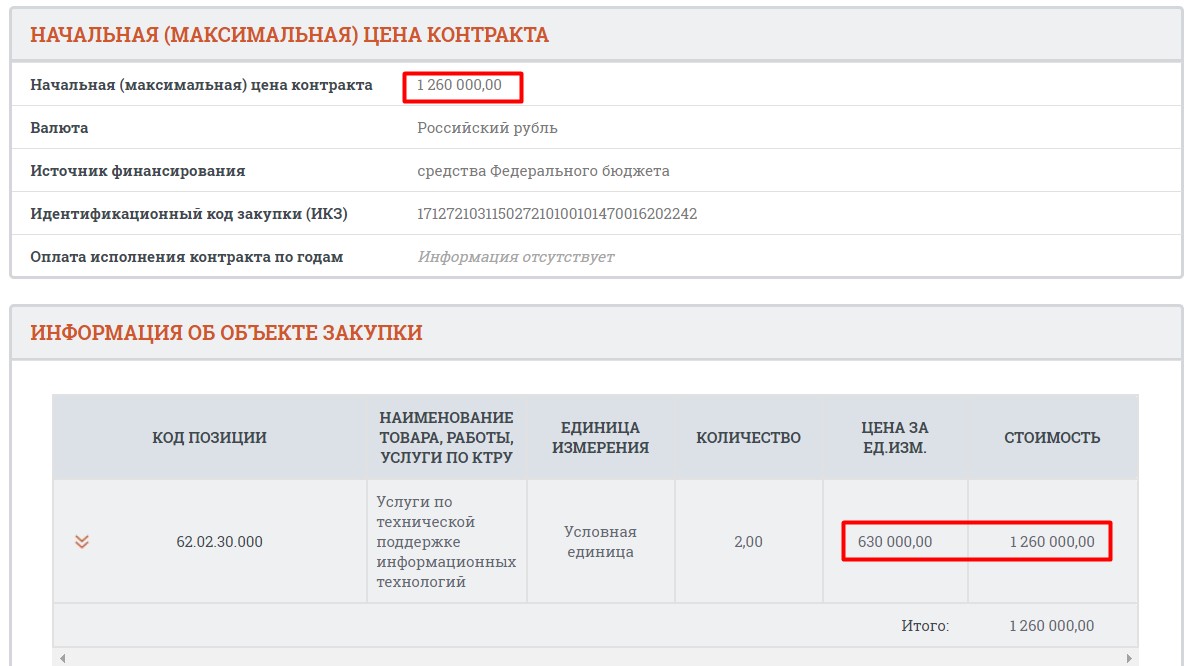

Известно, что решениями Cellebrite пользуются по всему миру. РФ – не исключение. Так, региональные управления ФСБ, Следственного комитета и Министерства внутренних дел закупают программы и оборудование UFED Cellebrite. Закупки проводят через местных партнёров, в частности, компании «ЛАН-ПРОЕКТ» и «Судебные технологии».

Так, Волгоградское управление СКР купило переносной аппаратный комплекс UFED Touch2 Ultimate Ruggedized для автономного съема информации за 800 тыс. рублей.

Хабаровское – обновило программное обеспечение «для исследования мобильных устройств UFED Touch до версии UFED Touch2 Ultimate» на двух устройствах за 1,26 млн рублей.

Альтернатива – GrayKey от GrayShift

В Атланте, штат Джорджия, в 2016 году была основана частная компания GrayShift. Изначально она насчитывала всего 50 сотрудников и приобрела известность, когда выпустила устройство GrayKey для взлома iPhone.

Устройство продается для использования сотрудниками правоохранительных органов и закрытых лабораторий. По сути, GrayKey – это «серый ящик»: устройство, которое совмещает технологии «белого ящика» с известной внутренней структурой и «черного ящика» с известными входами и выходами.

На торце устройства размером 10х10х4 см – два Lightning-кабеля и три светодиодных индикатора. Одновременно к GrayKey можно подключить два iPhone.

В эксперименте Malwarebytes смартфоны подключили примерно на две минуты для установки софта, затем отключили. Вскоре на устройствах отобразился чёрный экран с паролем и другой информацией.

Подбор пароля занял около полминуты, свидетельствуют данные на экране. Однако это везение; так, компания допускает, что на перебор шестизначных паролей может уйти до трех суток. Плохая новость в том, что даже выключенные смартфоны таким способом можно разблокировать.

После разблокировки устройства всю информацию с него можно загрузить на GrayKey. Просматривать и анализировать данные предлагается через веб-интерфейс на подключенном компьютере. Полное, незашифрованное содержимое брелока также доступно для загрузки.

Устройство предлагается в нескольких вариантах. Наиболее бюджетный обойдётся в 15 тыс. долларов. Он требует подключения к интернету и дает 300 попыток для взлома различных смартфонов.

Другой вариант, за 30 тыс. долларов, не требует подключения к интернету и не имеет лимита на количество устройств, которые планируется взломать. Модель предполагает двухфакторную аутентификацию на основе токенов для обеспечения безопасности.

Устройствами GrayKey активно пользуется полиция США. Российские правоохранительные органы тоже взяли их на вооружение.

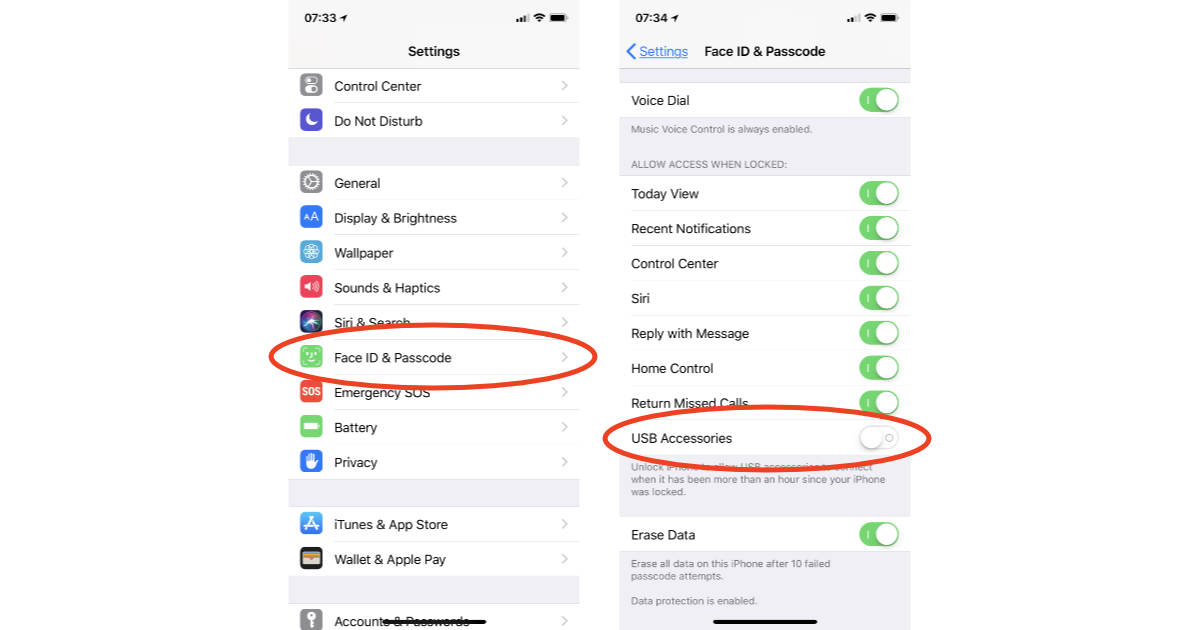

USB Restrictive Mode защищает от GrayKey и Cellebrite

Практически в любом устройстве есть SOS mode (safe mode, emergency mode), который нужен для совершения специальных операций, доступа к ресурсам, настройки и т. п. В нём функции устройства максимально ограничиваются в целях безопасности.

На iPhone в SOS mode блокируется Touch ID и Face ID. Таким образом, вашим пальцем или лицом iPhone разблокировать не смогут, а заставлять вводить пароль полиция не имеет права.

Начиная с версии iOS 11.4.1 компания Apple реализовала USB Restrictive Mode – простую, но на самом деле реально крутую фичу для безопасности. Если вы не разблокируете экран iPhone в течение часа, то порт Lightning попросту автоматически блокируется для передачи данных.

Это было сделано для противодействия девайсам GrayKey и Cellebrite. Таким образом, устройства, перебиравшие простые цифровые пароли при подключении смартфона по USB, оказывались бесполезными на новейших версиях iOS.

Как активировать USB Restrictive Mode :

Теперь если вы в течение часа не разблокируете экран смартфона, недоверенные USB-аксессуары и гаджеты для взлома работать не будут. Пока вы не введете пароль или не разблокируете экран с помощью биометрических систем.

Важно: USB Restrictive Mode не выключится, пока вы правильно не введете пароль.

Но пока ФБР и Apple не вышли на новый виток агрессии и стали активно добиваться внедрения бэкдоров в iPhone. Это значит, что либо у спецслужб уже есть свой лом на этот приём, либо новый лом активно разрабатывают, понимая, что в правовом поле всё будет долго и сложно.

К слову, кажется странным, что хардварный модуль безопасности Secure Enclave не мешает Cellebrite и GrayKey взламывать iPhone. Возможно, так и было задумано?

Выводы

Обновляйте прошивку и никому не говорите пароли от своего iPhone, активируйте USB Restrictive Mode в настройках – и будет вам счастье. По крайней мере, пока нет информации, что Cellebrite и GrayKey могут взламывать свежую iOS 12.

(3 голосов, общий рейтинг: 4.67 из 5)

UFED Touch Ultimate: комплексное решение для мобильной криминалистики

Около месяца назад группа неизвестных хакеров объявила о взломе израильской компании Cellebrite, которая продаёт правоохранительным органам по всему миру программно-аппаратный комплекс Universal Forensic Extraction Device (UFED) для взлома и копирования данных с любых мобильных телефонов. Аналогичные инструменты для криминалистической экспертизы делает российская компания «Элкомсофт». Именно Cellebrite, по слухам, помогла ФБР взломать телефон iPhone 5C под iOS 9, принадлежащий террористу из Сан-Бернардино, который стал камнем преткновения в громком конфликте между Apple и ФБР.

В январе хакеры предоставили для доказательства редакции издания Motherboard архив с 900 ГБ файлов, полученных с серверов Cellebrite. В изъятых файлах — списки клиентов, базы данных и большой объём технической информации о продуктах Cellebrite. Первоначальный анализ данных о клиентах Cellebrite показывает, что среди её клиентов были правоохранительные структуры из таких стран как Россия, ОАЭ, Турция.

Весь архив 900 ГБ пока не опубликован, там много конфиденциальной информации. Но сегодня хакеры выложили в онлайн бинарники коммерческих программ Cellebrite, которые та продаёт своим клиентам в составе программно-аппаратного комплекса для взлома смартфонов Apple.

Ссылки на файлы вместе с заявлением группы хакеров опубликованы на Pastebin.

Файлы размещены на хостинге Mega. К сожалению, уже через несколько часов после публикации файлы удалены с хостинга Mega, найти зеркало пока не удалось (UPD: зато это удалось пользователю ValdikSS, зеркало).

Но с этими инструментами в первые часы после публикации успел ознакомиться специалист по информационной безопасности и известный эксперт по взлому macOS и iOS Джонатан Здзярски (Jonathan Zdziarski). Его мнение очень любопытно узнать.

В опубликованном сегодня дампе выложены эксплойты для обхода защиты в смартфонах iOS, «специально разработанные подпрограммы для расшифровки этой ламерской защиты», демонстрационный файл .eas (библиотека DLL для работы с конкретными устройствами и приложениями) и файлы .epr (загрузчики, эксплойты и шеллкод).

Хакеры обращают внимание, что некоторые эксплойты для Apple очень похожи на стандартные инструменты, доступные каждому юному хакеру-тинейджеру, который играет с джейлбрейками для iPhone. Это общедоступные инструменты для джейлбрейка, которые фактически продаются государственным органам в красивой «обёртке» за десятки и сотни тысяч долларов. В этой связи рекомендуется обратить особое внимание на .epr для Blackberry.

Вместе с файлами в первом дампе — расшифрованные и полностью рабочие скрипты на Python для использования этих эксплойтов.

Джонатан Здзярски говорит, что опубликованные бинарники Cellebrite действительно очень похожи на джейлбрейкерские инструменты, которые распространяются в рамках проекта QuickPWN. Их только адаптировали для криминалистической экспертизы. Например, один из программных модулей в дампе предназначен для брутфорса пинкодов, что не является частью нормальной программы для джейлбрейка.

Если Cellebrite использовала эти программы в своих программно-аппаратных комплексах UFED и других продуктах, то это означает, что они «ограбили» сообщество джейлбрейкеров и использовали непроверенное и экспериментальное ПО в составе своих коммерческих продуктов, считает Здзярски.

Представитель компании Cellebrite официально заявил, что представленные файлы являются частью программного пакета Cellebrite и доступны для клиентов, при этом они распространяются без исходных кодов. Он добавил, что специалисты компании Cellebrite постоянно следят за последними разработками хакерского сообщества, за новыми методами взлома, исследовательскими инструментами, в том числе за джейлбрейками.

В ближайшем будущем хакеры обещают выложить второй дамп файлов. В нём должна быть «небольшая подборка файлов, полученных через сервер обновлений Cellebrite, который устанавливается на устройствах и настольных компьютерах под MS Windows (c привилегиями SYSTEM) внутри инфраструктуры клиента».

Во втором дампе должен быть опубликован отчёт с анализом «техник сжатия и обфускации», которые используются в продуктах Cellebrite, поставленных по заказу Министерства обороны Великобритании, а также версии программ со снятой защитой, поставленные по заказу Главное управление войск специального назначения Министерства обороны США (ГУ СпН МО США или SOCOM) и других организаций.

Следите за релизами на Pastebin.

Месяц назад сообщалось, что среди полученных данных с сервера Cellebrite — кэш веб-сервера с именами и паролями пользователей, которые логинились на портал MyCellebrite. Этот раздел сайта предназначен только для клиентов компании. После публикации статей в издании Motherboard компания Cellebrite официально признала факт взлома «внешнего веб-сервера» с резервной базой данных аккаунтов MyCellebrite. По этому поводу было назначено расследование. Компания уверяла клиентов, что в утечке данных нет ничего особо конфиденциального, только хэши паролей пользователей, которые ещё не мигрировали на новую систему учёта пользовательских аккаунтов. Но независимая экспертиза Motherboard показала, что в том дампе на 900 ГБ есть гораздо больше, чем признаёт Cellebrite.

Cellebrite добавила поддержку файлов Signal в свои программы и ответ не заставил себя ждать.

В декабре 2020 года Cellebrite объявила о поддержке Signal — программное обеспечение компании научилось сканировать файлы мессенджера при создании цифрового «слепка» смартфона. В ответ на это специалисты Signal заполучили устройство Cellebrite, изучили его и опубликовали список уязвимостей в своём блоге.

Недавно я гулял и увидел, как передо мной из грузовика вывалился небольшой пакет. Чем ближе я подходил, тем виднее становилась надпись унылым корпоративным шрифтом: Cellebrite.

Внутри мы нашли последние версии ПО Cellebrite, аппаратные ключи для предотвращения пиратства (я думаю, это что-то говорит об их клиентах) и невероятное количество кабельных адаптеров.

Израильская компания известна тем, что поставила «на поток» взлом защиты смартфонов на iOS и Android для спецслужб и правоохранительных органов разных стран. Раньше Cellebrite просила отсылать устройства ей для взлома, но со временем выпустила программные продукты, которые анализируют разблокированные смартфоны.

Раньше они обращались за помощью к Apple, но теперь в участках появляются специальные устройства.Для обхода защиты смартфонов израильская компания использует в том числе незадокументированные уязвимости в iOS и Android. Cellebrite также выпускает некие устройства для взлома айфонов — их в 2018 году закупала ФСБ и СК РФ.

Компания известна по двум основным продуктам — UFED и Physical Analyzer, которые работают в связке. Первый создаёт резервную копию данных смартфона на Android или iOS, а второй обрабатывает файлы в более удобный для анализа формат.

Продукты Cellebrite — это как если бы кто-то физически держал ваш разблокированный смартфон у себя в руках и мог бы делать что угодно, в том числе заходить в приложения и делать скриншоты содержимого. Cellebrite просто автоматизирует этот процесс для тех, у кого ваше устройство.

В Signal отметили, что главная задача Cellebrite — сбор «ненадёжных» данных самых разных форматов, которые используют приложения. Таким образом, всё, что показывает ПО компании, контролируется и генерируется программами, которые оно анализирует, а не «надёжным» источником. По словам специалистов, в этом случае Cellebrite не может делать выводы о «правильности» данных и появляется простор для уязвимостей.

Так как через программы проходит непроверенный код, который можно использовать для повреждения памяти, можно было бы ожидать, что Cellebrite будет крайне осторожна. Изучив обе программы, в Signal пришли к выводу, что компания почти не занималась безопасностью собственных продуктов.

Только в качестве одного примера специалисты привели библиотеки FFmpeg, которые позволяют записывать, конвертировать и передавать цифровые аудио и видео в разных форматах. В Cellebrite используют DLL-файлы, которые не обновляли с 2012 года — с тех пор вышли «сотни обновлений безопасности», отметили в Signal.

Обнаруженные уязвимости в FFmpeg в разные годы Изображение SignalТак как Cellebrite не проверяет файлы, которые собирает, их можно отформатировать таким образом, чтобы передать устройству с программой вредоносный код. Как отметили в Signal, нет практически никаких ограничений на код, который можно выполнить таким образом — достаточно безобидного файла в одном из приложений.

Программа оказалась настолько беззащитной, что лишь одним файлом можно повлиять не только на текущий отчёт, генерируемый Сellebrite, но и на все прошлые и будущие отчёты в программе. Например, можно вставлять или удалять текст, email, фотографии, контакты, файлы и любые данные без заметных изменений или сбоев в хеш-суммах.

Повлиять на результат можно было даже случайно. И это ставит под серьёзные сомнения правдивость данных Cellebrite.

Судя по всему, израильская компания пренебрегла не только безопасностью, но и правилами о защите авторских прав. В Signal обнаружили, что установщик Physical Analyzer содержит два совмещённых MSI-пакета AppleApplicationsSupport64.msi и AppleMobileDeviceSupport6464.msi. Они содержат цифровую подпись Apple, и, похоже, были извлечены из Windows-установщика iTunes версии 12.9.0.167.

С помощью этих файлов Cellebrite взаимодействует с iOS-устройствами так же, как iTunes. Однако вряд ли Apple давала разрешение на использование своего ПО подобной компании, отметили в Signal. Из-за этого и Cellebrite, и её клиентам могут грозить юридические проблемы.

В Signal порекомендовали пользователям Cellebrite, среди которых большая часть — правоохранительные органы разных стран, пока не использовать программы компании. Ведь до исправлений уязвимостей она может выдавать попросту ложные данные.

Специалисты мессенджера заявили о готовности раскрыть все найденные уязвимости Cellebrite. Но только в том случае, если и израильская компания раскроет все уязвимости, которые использует для обхода защиты смартфонов.

Недавно я гулял и увидел, как передо мной из грузовика вывалился небольшой пакет

Звучит невероятно правдоподобно.

Ну это же шутливо написано

кто-нибудь, откройте окошко

Ето значит душно

Большинство схем по "взламыванию" вашего смартфона - это получение безлимитных попыток (в том или ином виде) на угадывание вашего пароля.

Есть относительно простой способ сделать пароль на вашем телефоне абсолютно невзламываемым:

Добавьте одну (если вы дикий параноик - две) клавиатуры языков, у которых свой алфавит. Например, армянский (и греческий).

Используйте в своем пароле символы этих языков. (Русская и англ клавиатуры ведь у вас все равно включены). Поэтому даже простой "Vasiέ?4մե" - будет нереально взломать подбором.

Это создает неудобства, конечно, когда нужно вводить пароль, в случае если face ID или touch ID по тем или иным причинам не получается использовать. Но так всегда - либо удобство, либо безопасность :)

Читайте также: