Что за файл 9384 img

Обновлено: 04.07.2024

Обработка (распаковка и сборка) прошивок и образов (*.img, *.bin) строго под WINDOWS

Эта тема создана для продолжения обсуждения и помощи в обработке различных образов под Windows.

Начало было положено в другой теме, но автор негативно воспринял обсуждения, не касающиеся его средства, предложил обсуждать в личке или завести другую тему. Я категорически против общения по личке, поскольку много народу не увидит обсуждаемой информации, которая может оказаться очень полезной, и не сможет внести свою лепту в обсуждение. Поэтому пришел к решению создать эту тему. В ней хочу предложить свои утилиты для распаковки образов формата EXT2\EXT3\EXT4\SPARSE\YAFFS2, свой вариант кухни для распаковки\запаковки полных прошивок под Rockchip, MTK (в виде файлов *.img или архивов *.tar(rar)) и содержащихся внутри прошивок отдельных образов типа system, kernel, recovery, boot. Это то что уже сделано и работает, в ближайших планах подружить распаковщик с образами *.SIN (формат для Sony Xperia)Полезное

(Примеры, варианты, утилиты, кухни, скрипты, обработки разных образов)

make_ext4fs - утилита для сборки образов в формате EXT4 и SPARSE EXT4 (добавлен способ сборки system через 'таскание мышкой')

AndImgTool (Android Image Tool)

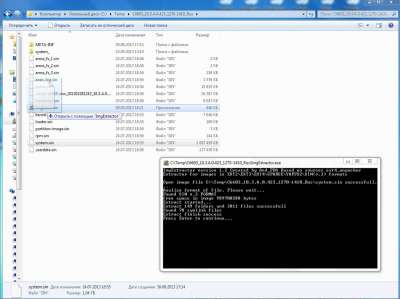

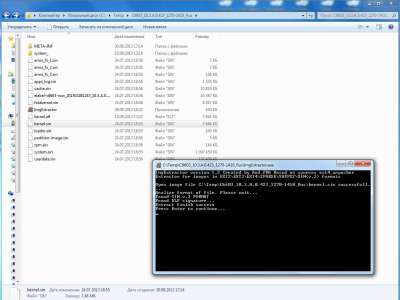

Утилита для распаковки и обратной сборки загрузочных образов типа BOOT и RECOVERY для ARM-платформы, неважно какой проц устройства (рокчип, медиатек и т.д. и т.п.), важно какого стандарта придерживался производитель! На данный момент поддерживаются следующие форматы: Android Boot Image (так же и с оберткой MTK внутренних блоков кернела и рамдиска и с новым блоком DTB), KRNL Image, UBOOT Image (форматы паковки: none, LZMA, GZIP), распаковка\запаковка полных прошивок для RockChip (RKFW\RKAF)

Подробнее про утилиту, список протестированных устройств , инструкция, скрины и логи тут.

AndImgTool версия 1.3.0 Обновлено: 30.12.2014 релиз и подробности тут

- Добавлена поддержка распаковки\запаковки x86 загрузочных образов (функционал перенесен из утилиты xImgTool)

Обновлено: 22.10.2014 - обновление функционала, подробности тут

AndImgTool версия 1.2.1 Обновлено: 13.08.2014 - исправлены найденные ошибки

AndImgTool версия 1.2.0 AndImgTool_1_2_0.rar ( 196.16 КБ )

Обновлено: 10.07.2014

- добавлен функционал по поддержке кернела с XZ-компрессией

- добавлен функционал по распаковке рамдиска сжатого LZMA для формата Android Boot Image

- изменен алгоритм запаковки в LZMA (для большей схожести при перепаковке оригинальных данных)

подробнее про изменения в этой версии, логи работы утилиты

AndImgTool версия 1.1.2 Обновлено: 12.06.2014 Промежуточная версия 1.1.2 с реализованной обработкой блоков с UBOOT-оберткой для формата Android Boot Image и описание этой обертки для блоков рамдиска и кернела, примеры и логи распаковки подобных образов тут

AndImgTool версия 1.1.1 AndImgTool_1_1_1.rar ( 115.14 КБ )

Обновлено: 20.05.2014 подробнее про изменения в этой версии, логи работы утилиты

AndImgTool версия 1.1.0 AndImgTool_1_1_0.rar ( 115.38 КБ )

Обновлено: 16.05.2014 подробнее про изменения в этой версии, логи работы утилиты

AndImgTool версия 1.0.0 AndImgTool_1_0_0.rar ( 109.14 КБ )

Первая версия

24.04.2014 ОБНОВЛЕНО В связи с тестированием новые версии выкладываются в постах темы, пока текущая версия утилиты 1.0.8, тестируется пересборка zImage (актуально для загрузочных образов UBOOT-OMAP)

ImgExtractor

- основная утилита для распаковки образов файловых систем типа system, userdata, cache, secro (расширение может быть любое, например img или ext4).

Поддерживаются следующие форматы файловых систем: EXT2\EXT3\EXT4\YAFFS2\CRAMFS, форматы структуры образов (обертки) SPARSE\SIN( 1, 2 и 3 версии)\MOTO, поддерживается конвертация образа файловой системы формата EXT4 из обертки SIN или SPARSE непосредственно в EXT4, реализован вывод информации о суперблоке для образов файловых систем, дальше будет развиваться именно эта утилита.

ImgExtractor версия 1.3.7 Обновлено: 13.02.2015 релиз и подробности тут

- добавлена поддержка распаковки образов SPARSE-Marvell для MOTO

- исправлено падение утилиты при распаковке образов содержащих файлы с символами "?"

- добавлена идентификация формата UBIFS и обертки MOTO внутри SPARSE формата

- добавлена конвертация образов из EXT3\EXT4 в SPARSE с разбиением на файлы меньшего размера

Ext4Extractor версия 1.5.2 Ext4Extractor_V1_5_2.rar ( 174.8 КБ )

- первый вариант распаковщика, пригодится для распаковки образов типа system, userdata, cache, secro (расширение может быть любое, например img или ext4), распаковывает форматы EXT2\Инструкция по распаковке system.img без помощи компьютера, прямо на Android устройствеEXT3\EXT4\SPARSE

Небольшое описание использования (написал по просьбе обладателей Самсунгов)

- утилита для распаковки\запаковки загрузочных образов (IMG, BIN) и контейнеров (INB, SZB, QSB ) для устройств на базе x86 Android Platform (Lenovo K900, Ramos i9, Asus ZenFone 4,5,6, ZTE Geek)

xImgTool версия 1.3.32xImgTool_1_3_32.rar ( 40.86 КБ )

ОБНОВЛЕНО: 06.11.2014

- поддержка нового размера блока bootstub

- сохранение новых атрибутов в блоке размеров

- при распаковке контейнера QSB части, участвующие при объединении в один файл, сохраняются в отдельной папке в оригинальном виде (особенно касается образов system и userdata)

xImgTool версия 1.3.25 30.01.2014 тестовая версия 1.3.25, добавлена поддержка контейнера QSB

xImgTool версия 1.2.18 xImgTool_1_2_18.rar ( 28.58 КБ )

20.12.2013 - доработана поддержка образов-контейнеров (INB, SZB ), распаковка контейнера в папку и обратная сборка контейнера из содержимого папки, сборка основывается на файле container.cfg (подробнее тут)

xImgTool версия 1.2.6 xImgTool_1_2_6.rar ( 28.06 КБ )

10.12.2013 - добавлена поддержка образов-контейнеров (INB, SZB), распаковка контейнера в папку и сборка контейнера из содержимого папки, cборка основывается на файле container.cfg (подробнее тут)

- добавлена дополнительная обработка второго составного блока IFWI, который содержит внутри два блока с FIP Header (информация о версиях модулей прошивки)

xImgTool версия 1.1.1 xImgTool.rar ( 17.81 КБ )

22.11.2013 - добавлена поддержка распаковки LOGO и образов IFWI на блоки использующиеся в процессе прошивки через MFT(xFSTK)

xImgTool версия 1.0.27 Первый вариант утилиты (версия 1.0.27)

Реализована распаковка\запаковка образов типа boot.bin, pos.bin, droidboot.img, recovery.img, fastboot.img, kboot.bin - образы под x86 Android могут иметь или не иметь внутри себя OSIP-заголовок и блок подписи, так же бывают варианты с несколькими образами (областями данных) внутри одного файла. Реализован учет новых размеров составных блоков(bzimage и initrd), пересчет контрольной суммы OSIP-заголовка и расчет хеша SHA-256 для подписанной области данных.

В связи с тем, что основной функционал кухни перешел в единую утилиту AndImgTool, не требующую для своей работы никаких дополнительных CYGWIN DLL, настоятельно рекомендую использовать для работы с загрузочными образами именно AndImgTool (для образов файловых систем есть единая утилита ImgExtractor), поскольку пересборок кухни больше не планируется.

Мой вариант кухни для распаковки целиковых прошивок под Rockchip, MTK и их содержимого. Изначально делал эту модификацию под себя - для удобства вытаскивания файлов system из разных прошивок, оригинальная версия тут.

Восстановление разделов и информации на HDD

Внимание! Если у Вас возникли проблемы с доступом к информации на дисках большого объема (более 120 Гб) - пропала таблица разделов, система говорит, что нужно отформатировать диск и т.п., то сначала прочитайте эту ветку про LBA48.

- перед использованием программ типа Partition Magic всегда сохраняйте резервные копии важных данных

- не забывайте проверять диски на ошибки и дефрагментировать их (может помочь позже, при восстановлении данных)

- не пытайтесь изменять разделы на дисках с ошибками или на которых имеются сбойные блоки

- на время правки разделов постарайтесь обеспечить бесперебойную работу компьютера

- никогда не прерывайте процесс изменения разделов, если он уже начался

- не проводите операций по изменению разделов на дисках забитых до отказа, т.к. это значительно увеличивает продолжительность таких операций, а следовательно и риск возникновения сбоев

Прочтите и передайте другим, которые заходят сюда, когда уже слишком поздно.

Обращаясь в тему за помощью, обязательно укажите информацию о диске: тип, емкость, способ подключения, информацию о разделах, SMART винта из MHDD / Victoria / HDDScan , наименование и мощность БП, возраст БП, результаты MemTest86 , версию ОС и сервис-пака, а также обстоятельства краха - честное слово, толковым запросам и отвечать приятно. Здесь телепатов нет.

ВНИМАНИЕ! Параметр F не указан.

CHKDSK выполняется в режиме только чтения.

Проверка файлов (этап 1 из 3).

Обработано файловых записей: 13056.

Проверка файлов завершена.

Обработано больших файловых записей: 450.

Обработано поврежденных файловых записей: 0.

Обработано записей дополнительных атрибутов: 0.

Обработано записей повторного анализа: 0.

Проверка индексов (этап 2 из 3).

Обработано записей индекса: 15812.

Проверка индексов завершена.

Проверено неиндексированных файлов: 0.

Восстановлено неиндексированных файлов: 0.

Проверка дескрипторов безопасности (этап 3 из 3).

Обработано файловых SD/SID: 13056.

Проверка дескрипторов безопасности завершена.

Обработано файлов данных: 1379.

CHKDSK проверяет журнал USN..

100% выполнено. (обработано байтов USN: 36429824 из 36435824)

Проверка сегмента записи файла журнала USN.

Обработано байтов USN: 36435824.

Завершена проверка журнала USN

Неверная битовая карта тома.

Windows найдены ошибки файловой системы.

Запустите CHKDSK с параметром /F (fix) для их исправления.

976759807 КБ всего на диске.

381580068 КБ в 8919 файлах.

5500 КБ в 1380 индексах.

0 КБ в поврежденных секторах.

144643 КБ используется системой.

65536 КБ занято под файл журнала.

595029596 КБ свободно на диске.

Глупость сотворил, понимаю, но все же. Можно ли что-то сделать в данной ситуации или разделу вместе с данными кирдык?

П.С. по закону подлости одного дня не хватило, чтобы пришел новый внешний хдд, куда все было бы переписано ((

qwerzxc

Новый винт тоже мог сдохнуть в любой момент. Надо было не просто переписать, а поддерживать актуальный бэкап, а лучше - два бэкапа.

Коробки ADATA глючные, это да, коробку надо менять.

Покажите дамп 20 секторов физического, начиная с сектора 6291519 от начала диска.

УТИЛИТЫ ПОСТЕПЕННО БУДУТ РАССОРТИРОВАНЫ ПО ОТДЕЛЬНЫМ СТРАНИЦАМ!

Вопросы по восстановлению флешек на контроллерах Alcor, пожалуйста задавайте на Форуме:

[IGNORE]

Enable=1

IgnoreVID=058f

IgnoreVIDPID=85641000

InsertVidPid=

[ALREADY LOAD]

VIDPID=058F6387,85641000

2) Добавить с помощью кнопки Driver, при условии, что она у Вас доступна в утилите. В утилитах с индексом .MD данная возможность имеется изначальна.

; Создание и получение доступа к Security-области флешки на примере AU6990

Это позволит создать второй раздел на флэшке (или на всю флешку, что является более надёжным), доступ к которому можно будет получить, только зная пароль к нему. Как я сказал ранее, можно создать такую область на весь объем флэшки, так и на второй раздел, сначала рассмотрим первый случай.

Если Вы хотите чтобы у Вас был еще основной раздел, помимо Security-области, то на той же вкладке Mode настроек перетащите ползунок на нужное соотношение этих разделов. Левая часть это будет объём основной части, а правая защищенная паролем. При работе с iStar, необходимо будет выбрать букву диска с Security-областью (на ней будет располагаться приложение iStar).

; Создание CD-ROM-области на флешке

; C) с помощью Transcend AlcorMP JF620 Online Recovery и Transcend AlcorMP V15 Online Recovery

В случае с утилитой для модели JF620, необходимо перенести файл в папку с EXE-файлом, переименовать образ в security_f.iso и обработать флешку данной программой. Данная утилита работает только с флешками имеющими значения VID\PID = 8564\1000, так что если Ваша флэшка имеет иные данные необходимо предварительно их сменить с помощью других утилит (наиболее удобно использовать утилиту Transcend AlcorMP JetFlash Online Recovery, которая сделает всё сама).

А в случае с онлайн утилитой для модели V15, провести аналогичные операции с образом диска, только переименовать его уже в TMUS.iso. VID и PID в данном случае не играют роли.

Недостатком обоих онлайн утилит от трансценда, является то, что не имеется возможность влиять на иные параметры флешки, а главное невозможность создать CD-ROM-Only флешку (исключительно с CD-областью, т.е. без флеш-области).

я, конечно, понимаю, вопрос ламерский и глупый. но честно, понятия не имею, что это за файлы, для чего нужны и как появились (предположительно появились после установки игры Сегун2 Тотальная Война, но не уверен)

это дата-диск (не системный), соответственно на нем таких файлов быть не должно. хочу удалить их, но не знаю не испорчу ли чего

А зачем было в корень диска что-либо вообще устанавливать? А то это не вопрос ламерский, а действия изначально. Почему бы не в папочку отдельную для каждой софтинки утанавливать, как все нормальные люди?

Добавлено через 53 секунды

FeyFre

Оно их в корень диска само НЕ распаковывает при установке, это можно только вручную сделать

ПУК - Последняя Удачная Конфигурация.

(с) veroni4ka Штандартенфюрер СС, это баг инсталлятора vcredist_x86_2008.exe! Инсталлятор самораспаковывается не во временную папку, а куда-нибудь а пальцем мимо. Там очередной какой-нибудь багнутый SFX-ZIP, который должен был распаковать во временную папку пакет Windows Installer, и пнуть его. Между прочим, этот пакет при установке какраз и не спрашивает куда устанавливаться, ибо выбора всё-равно нет - только в WinSxS да и всё тут. Мелкомягки позже исправили это, но было уже поздно.

Так что не нужно человека учить зря, он никакими своими действиями не смог повлиять на это. (Не каждый юзер является нахватавшимся знаний что-бы заставить компоненты винды плясать под свою дудку).

Вот список файлов которые оно могло оставить и которые можно спокойно тереть.

ПУК - Последняя Удачная Конфигурация.

(с) veroni4ka Штандартенфюрер СС, да, Мелкомягкие баги иногда исправляют(о чудо!). У меня тоже ЭТО уже ложится в подобные директории(и тоже не затираются иногда), ибо я всё-таки нашел нормальный установщик.

Штандартенфюрер СС

всегда указываю пути куда что распаковать или установить. оно само так сделалось

Читайте также: