Cisco ips firepower настройка

Обновлено: 06.07.2024

Краткое руководство пользователя Cisco ASA FirePOWER (SFR)

Модуль ASA FirePOWER предоставляет услуги брандмауэра следующего поколения,

включая систему предотвращения вторжений следующего поколения (NGIPS),

визуализацию и управление приложениями (AVC),

фильтрацию URL-адресов и расширенную защиту от вредоносных программ (AMP).

Модуль ASA FirePOWER запускает отдельное приложение от ASA.

Модуль может быть аппаратным модулем (только на ASA 5585-X) или программным модулем (все остальные модели).

Центр управления FireSight - может быть размещен на отдельном устройстве Центра управления огнем или в качестве виртуального устройства.

Модуль имеет базовый интерфейс командной строки (CLI) для начальной настройки и устранения неполадок.

Вы настраиваете и управляете политикой безопасности в модуле ASA FirePOWER одним из следующих способов:

Adaptive Security Device Manager (проверьте совместимость с версией модели).

Вы можете управлять ASA и модулем с помощью встроенного ASDM.

Directory of disk0:/

115 -rwx 26916068 00:14:16 Jun 01 2017 asdm-781.bin

116 -rwx 104489760 00:17:14 Jun 01 2017 asa981-lfbff-k8.SPA

Directory of disk0:/

117 -rwx 41846784 00:43:14 Jun 01 2017 asasfr-5500x-boot-6.2.0-2.img

Качаем нечто подобное:

Cisco ASA with FirePOWER Services ASA Login & Valid Contract Required

asasfr-5500x-boot-6.2.0-2.img

5 - Удалите старый образ с disk0:/ или повторно создайте модуль SFR.

sw-module module sfr uninstall

sw-module module sfr recover boot

6 - После повторной визуализации проверьте состояние модуля с помощью команды show module sfr details.

show module sfr details

Getting details from the Service Module, please wait.

Card Type: FirePOWER Services Software Module

Model: ASA5516

Hardware version: N/A

Serial Number: -------

Firmware version: N/A

Software version: 6.2.0-362

MAC Address Range: -------

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.2.0-362

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.1.20

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.1.25

Mgmt web ports: 443

Mgmt TLS enabled: true

7 - Введите приведенную ниже команду, чтобы настроить расположение загрузочного образа на диске Cisco ASA disk0:/ или флэш-накопителя.

sw-module module sfr recover configure image disk0:/asasfr-5500x-boot-6.2.0-2.img

8 - Введите команду ниже для загрузки загрузочного образа ASA SFR и отладки модуля-загрузки для событий модуля.

Подождите 5-15 минут, чтобы завершить восстановление.

sw-module module sfr recover boot

debug module-boot

9 - Настройте базовую конфигурацию через консоль (Логин: admin Пароль: Admin123) модуля FirePOWER.

session sfr console

Проверьте версию:

show version

Запустите мастер:

setup

Выйти: ctrl + shift + alt + 6 и после нажать x

Я взял это:

Cisco ASA with FirePOWER Services Install Package Login & Valid Contract Required

asasfr-sys-6.2.0-362.pkg

Это займет 10-20 минут.

12 - Проверьте статус модуля с помощью команды show module sfr details в ASA.

show module sfr details

Getting details from the Service Module, please wait.

Card Type: FirePOWER Services Software Module

Model: ASA5516

Hardware version: N/A

Serial Number: -----

Firmware version: N/A

Software version: 6.2.0-362

MAC Address Range: -----

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.2.0-362

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.1.20

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.1.25

Mgmt web ports: 443

Mgmt TLS enabled: true

Проверьте тип карты, версию программного обеспечения, приложение.

Имя, версия и т. Д. В представлении show.

Вы должны снова настроить параметры сети, поскольку они теперь находятся в состоянии по умолчанию.

session sfr console

Проверьте версию:

show version

Запустите мастер:

setup

Настроим ASA так, чтоб трафик проходил через модуль SourceFire

Заходим через ASDM, далее Configuration - Firewall - Service Policy Rules, после Add - Service Policy Rule - Next

Жмем вкладку ASA FirePOWER Inspection, отмечаем галку Enable ASA FirePOWER

Service Policy Rules можно и сделать в принципе через терминал что-то вроде такого выйдет:

class-map inspection_default

match default-inspection-traffic

class-map firepower_class_map

match any

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

inspect icmp

class firepower_class_map

sfr fail-open

!

service-policy global_policy global

А дальше можно испытать например на icmp простой пример (ip адреса изменены из листинга установки):

Есть к примеру два компьютера и аса, схема +- поиграться:

________ --- 192.168.101.201 (sfr) Manage1/1 _______ _________

| | --- 192.168.101.200 (asdm) Manage1/1 | | | |

| KOMP1 | 192.168.1.2 --- 192.168.1.1 Ge1/1 | ASA | Ge 1/2 192.168.2.1 --- 192.168.2.2 | KOMP2 |

________ _______ _________

Ну и давайте попробуем пример с запретомразрешением ICMP

Идем в ASDM - Configuration - Policies - Device Management -Interfaces

Создаем там две зоны (На каждый из двух интерфейсов)

Идем в ASDM - Configuration - Policies - Acces Control Policies

Default Action делаем Access Control: Block All Traffic

Создаем новое правило кнопкой Add Rule

Назовем icmp, засунем в Standard Rules, source и dest zone добавим наши зоны обе в оба направления

В Applications выбираем ICMP

Action - Trust или Allow

Сохраняем - Store ASA FirePower Changes - Deploy - Deploy FirePower Changes

Ждем немного, пинги проходят.

Изменяем Action - Block

Сохраняем - Store ASA FirePower Changes - Deploy - Deploy FirePower Changes

Модуль Cisco ASA Firepower. Введение. Установка.

Это программный модуль, который запускается и работает на SSD диске установленном в устройствах ASA 55хх-Х серии (исключение составляет модуль для ASA 5585-Х, он является аппаратным). Этот модуль вышел на замену старым IPS модулям для Сisco ASA – SSM-10, SSM-20 и SSM-40.

Обозначение X в конце говорит, что ASA нового поколения. Данный модуль может работать только на устройствах нового поколения.

Для успешной установки и запуска модуля, кроме ASA нового поколения, так же необходима версия IOS установленная на Cisco ASA не ниже 9.2(2.4). В случае нового устройства в этом семействе как ASA 5506-Х, версия должна быть 9.3(2) или старше.

Сервер управления FireSIGHT или еще именуемый как Defence Center должен быть той же версии что и модуль SFR(другое название данного модуля, так же часто встречается в официальной документации от Cisco) или старше.

В зависимости от лицензии, модуль SFR может блокировать и\или регистровать трафик на по URL условиям, осуществлять проверку загружаемых или скачиваемых файлов, попытки взлома или на на уровне примитива, к примеру на основе TCP или IP параметров.

Варианты лицензий:

URL – дает возможность только фильтрации по URL

TA – классический IPS

TAC – IPS+URL

TAM – IPS+AMP (Advanced Malware Protection), т.е. защита от различного рода вредоносных программ

TAMC – URL+IPS+AMP

Перенаправление трафика на модуль реализуется, так же как и в предыдущем поколении, с помощью MFP (Modular Policy Framework):

- Определяются классы трафика при помощи команды class-map или же указывается, что надо учитывать весь трафик, как в примере(используется на кастомный, дефолтный класс):

class-map global-class

match any

- Создаем политику (policy-map) , где для различных классов можно назначить определенные действия, в том числе и отправку на модуль:

policy-map global_policy

class global-class

sfr fail-open

Причем режим fail-open говорит, что трафик будет продолжать проходить, даже если модуль не отвечает (перезагружается, вышел из строя и т.п.). В случаях, когда недопустимо пропускать трафик без проверки используется команда fail-close. В этом случае, при недоступности модуля, весь трафик, попавший под условия class-map, будет заблокирован.

- Применяем созданную политику к интерфейсу или глобально для всех интерфейсов. Команда service-policy:

service-policy global_policy global

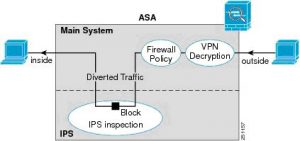

Приведенными выше настройками мы включаем проверку всего трафика с блокировкой трафика не прошедшего проверку, данные настройки соответствуют следующей схеме:

Если у нас стоит задача только отслеживать трафик, не влияя на него, необходимо изменить в policy-map. В место команды:

sfr fail-open

отдать команду:

sfr fail-open monitor-only

В этом случае, если пакет должен был быть заблокирован, то модуль только пометит его как “заблокирован”. Система работает по схеме:

Примечание: Сам модуль не блокирует трафик, он только проверяет на различные политики, активированные в соответствии с лицензией, и отдает команду ASA – пропустить или заблокировать.

- Установка сервера управления FireSIGHT(Defence Center)

Сервера управления бывают двух видов:

Аппаратный

Виртуальный

Далее мы будем рассматривать установку и запуск виртуального, который работает на VMware ESXi .

Для начала смотрим необходимые требования под виртуальную машину:

4 vCPU

4 GB RAM

250Gb HDD

1 vNIC

Создавать виртуальную машину, с указанными выше требованиями, не надо.

Необходимо только убедиться что в гипервизоре есть для этого все необходимое. Сама виртуальная машина «расклеивается» с соответствующего OVF шаблона, скаченного с сайта Cisco. Именуются они на сайте следующим образом:

Sourcefire_Defense_Center_Virtual64_VMware-текущая_версия.

После завершения работы «Мастера развертывания шаблона OVF» в гипервизоре, переходим в нашем VMware vSphere Client в вкладку «Консоль».

Производим первичный вход в систему, используя логин и пароль admin и Sourcefire соответственно.

Теперь необходимо произвести первичную настройку, для этого исполняем команду:

sudo /usr/local/sf/bin/configure-network

Do you wish to configure IPv4?(y or n) y

Management IP address? [192.168.45.45] 192.168.100.20

Management netmask? [255.255.255.0]

Management default gateway? 192.168.100.1

Management IP address? 192.168.100.20

Management netmask? 255.255.255.0

Management default gateway? 192.168.100.20

Are these settings correct? (y or n) y

Do you wish to configure IPv6?(y or n) n

- Установка программного модуля Cisco ASA FirePower

Перед тем как приступить к установке нового модуля IPS (далее по тексту sfr).

Необходимо убедиться, что у нас отсутствуют\удалены старые модули, для этого подключаемся к ASA и выполняем команду:

sh module

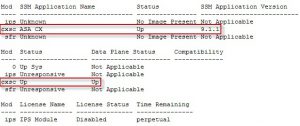

Если в ответе наблюдаем что модули есть (к примеру, как на картинке):

Необходимо выполнить следующие команды:

а) для модуля cxsc

sw-module module cxsc shutdown

sw-module module cxsc uninstall

б) для модуля ips

sw-module module ips shutdown

sw-module module ips uninstall

После этого перезагрузить Cisco ASA командой reload.

Теперь мы полностью готовы к установке SFR модуля.

CAUTION:

You have selected IPv6 stateless autoconfiguration, which assigns a global address

based on network prefix and a device identifier. Although this address is unlikely

to change, if it does change, the system will stop functioning correctly.

We suggest you use static addressing instead.

Do you want to continue with upgrade? [y]: Y

Warning: Please do not interrupt the process or turn off the system.

Doing so might leave system in unusable state.

Upgrading

Starting upgrade process …

Populating new system image…

Reboot is required to complete the upgrade. Press ‘Enter’ to reboot the system.

После нажатия Enter модуль уйдет в перезагрузку (в этот раз только модуль, а не вся ASA). Процесс занимает некоторое время.

Проверить готов модуль или нет можно командой:

sh module sfr

Как только видим как на картинке ниже:

Переходим к завершению процесса установки.

session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is ‘CTRL-^X’.

Sourcefire3D login:

Логин по умолчанию – admin, пароль – Sourcefire.

После входа, читаем EULA и настраиваем менеджмент интерфейс:

You must accept the EULA to continue.

Press <ENTER> to display the EULA:

END USER LICENSE AGREEMENT

< Lines omitted. We can walk through the EULA by pressing ENTER or SPACE >

Please enter ‘YES’ or press <ENTER> to AGREE to the EULA: YES

This sensor must be managed by a Defense Center. A unique alphanumeric

registration key is always required. In most cases, to register a sensor

to a Defense Center, you must provide the hostname or the IP address along

with the registration key.

‘configure manager add [hostname | ip address ] [registration key ]’

However, if the sensor and the Defense Center are separated by a NAT device,

you must enter a unique NAT ID, along with the unique registration key.

‘configure manager add DONTRESOLVE [registration key ] [ NAT ID ]’

Later, using the web interface on the Defense Center, you must use the same

registration key and, if necessary, the same NAT ID when you add this

sensor to the Defense Center.

Остался последний штрих, необходимо «связать» SFR модуль с центром управления(Defence Center).

> configure manager add 192.168.100.20 examplestring

Manager successfully configured.

Проверяем:

> show managers

Host : 192.168.100.20

Registration Key : examplestring

Registration : pending

RPC Status :

>

Желательно, чтобы на уровне организации как можно меньше людей знало о том, что эти устройства вообще есть в сети компании. В идеальном варианте об этом должны знать только те сотрудники, которые занимаются информационной безопасностью.

Также есть встроенные средства обеспечить безопасность модуля Cisco IPS, настройку которых мы и рассмотрим. Более детальную информацию о схеме cisco ips, cisco ips принцип работы вы сможете найти на сайте производителя или в официальной документации.

Настраиваем доступ пользователей

Настройка Cisco IPS предусматривает четыре пользовательских роли с разными правами доступа.

Создаем нового пользователя

Enter new login password : **********

Re-enter new login password : **********

Просмотр всего списка пользователей устройства включается командой:

Результат будет выглядеть примерно так:

CLI ID User Privilege

* 12528 admin administrator

Удаляем пользователя

Ненужный пользователь удаляется командой no username:

Обратите внимание, что аккаунт пользователя cisco (он встроен) удалить этой командой не получится, его можно только заблокировать командой no password, что мы и рекомендуем сделать:

Если пользователь заблокирован, при выводе списка пользователей show users all его логин будет показан в круглых скобках.

CLI ID User Privilege

* 12528 admin administrator

Меняем пользователю пароль

Используем команду password и имя пользователя. В примере задаем новый пароль для пользователя под именем test и подтверждаем его.

Enter new login password : *********

Re-enter new login password : *********

Настраиваем правила для паролей

Вы можете задать:

- минимальное число символов в пароле

- Сколько должно быть символов верхнего и нижнего регистра

- Сколько цифр и специальных символов

- Сколько будет запомнено старых паролей (чтобы предупреждать пользователей, что такие пароли уже использовали)

Настраиваются эти требования в отдельном режиме конфигурирования, специально для службы аутентификации:

Как прервать пользовательскую сессию, которая активна в текущий момент

Если пользователь в списке помечен “ * “, значит, у него сейчас активна сессия

CLI ID User Privilege

* 12528 admin administrator

12167 soc viewer

Настраиваем уровень доступа для пользователя

Если требуется изменить привилегии одному из пользователей:

Warning: The privilege change does not apply to current CLI sessions. It will be applied to subsequent logins.

Можно поменять уровень доступа даже пользователю cisco.

Внимание, если у пользователя, которому изменили права доступа, в это время активна сессия, изменения для него вступят в силу только после того как он завершит сессию и затем залогинится заново.

Конфигурируем узел в Cisco IPS

Настройки Cisco IPS позволяют перейти из global configuration mode непосредственно в режимы конфигурирования отдельных сервисов:

Ограничиваем доступ к защитному оборудованию по локальной сети

- Поместите IP-адрес интерфейса управления устройства в специально выделенную административную (management) виртуальную локальную сеть, в наибольшей степени закрытую файрволлами.

- Настраиваем для IPS его встроенный брандмауэр. Для начала переходим из режима настройки хоста в настройки сетевого доступа:

Просматриваем установки действующего в данный момент режима командой show settings. Пример ее работы:

host-ip: 10.0.1.50/24,10.0.1.1 default: 192.168.1.2/24,192.168.1.1

host-name: ids default: sensor

telnet-option: disabled default: disabled

access-list (min: 0, max: 512, current: 6)

ftp-timeout: 300 seconds <defaulted>

Если вы видите в нем подозрительные подсети или узлы, удалите их так:

Точно так же можете удалить и не подозрительные, принадлежащие к вашей сетевой инфраструктуре, которым просто не должен быть доступен управляющий интерфейс защитного устройства.

Задаем текст предупреждения при логине

Если вы хотите предупредить о чем-либо пользователей или потенциального взломщика (например, об криминальной ответственности), введите соответствующий текст:

Пользователь его увидит, когда попытается залогиниться.

Отключаем telnet

Этого требует безопасность и по умолчанию он отключен всегда, но если для каких-либо целей его все же включили, отключите его командой:

Автоматические обновления

Разберем это на примере update по SCP. Понадобится сервер обновлений на UNIX и на нем заблаговременно заведенная учетная запись для сенсора с максимально редуцированными правами.

Файрволы обеспечивают доступ по порту 22 от управляющих интерфейсов сенсора к update-серверу, в случае, если они находятся не в одной и той же подсети. Сотрудник ИТ-службы, которые непосредственно занимается администрированием IPS, скачиывает обновления и копирует файлы обновлений в назначенную папку, а IDS/IPS нужно настроить так, чтобы они через определенное время проверяли, есть ли обновления. Не забудьте на сервере обновлений включить поддержку SSHv1 в sshd_config.

Внимание! Во избежание трудностей не переименовывайте файлы, которые вы загрузили с сайта Cisco.

Не забудьте внести ssh-ключ сервера обновлений в список доверенных хостов сенсора, чтобы обновления по SCP работали без ошибок:

MD5 fingerprint is DE:0E:FE:AE:77:F9:4B:0D:69:49:D4:60:26:55:67:52

Bubble Babble is xulir-tyhoc-tehyb-dupez-byvat-tapiz-fepur-povok-sadem-luhyt-taxux

Would you like to add this to the known hosts table for this host?[yes]:

Теперь дело за непосредственной настройкой автообновления с сервера:

Дальше указываем папку с файлами обновлений, относительно пути /home/<username>, логин и пароль учетки Cisco IPS на сервере обновлений:

Задаем распорядок загрузки обновлений.

Вот в этом примере задано обновление каждые 24 часа:

Еще понадобится установить время обновления. К примеру, в 12 часов дня:

Если сенсоров несколько, желательно, чтобы они обновлялись каждый в свое время, а не все одновременно.

Если что-то пошло не так и требуется вернуться на прежнюю конфигурацию в CLI, в global configuration mode используйте команду downgrade:

Внимание! Согласно официальной документации Cisco, с помощью данной команды нельзя откатить до предыдущей Minor или Major версии.

Настраиваем время сенсора

Чтобы время Cisco IPS синхронизировалось с корпоративным NTP-сервером, выполните такие настройки:

Какая разница в минутах по отношению к Гринвичу:

Как официально называется ваш часовой пояс:

Задайте синхронизацию по NTP с сервером, на котором не нужна аутентификация:

А вот настройка автоперехода на летнее время и обратно:

Как сохранить изменения в конфигурации

Имейте в виду, что ваши изменения сохраняются не сразу, а только когда вы выходите из режима конфигурации узла в глобальную конфигурацию:

Настраиваем SNMP

В базовых настройках по умолчанию эта возможность деактивирована. Но этот протокол может понадобиться, чтобы промониторить и проанализировать работу устройства, поэтому рассмотрим, как его включить и применить.

Внимание! Доступ по SNMP-протоколу дается сразу не только для чтения, но и для записи, что небезопасно. К тому же, нет отдельного списка доступа, используются общие списки контроля доступа из настроек service host.

Обеспечивать безопасность предлагаем так:

Примерно вот так выглядит базовая настройка:

Настраиваем web-server

Есть два способа обеспечить его безопасность: включить tls (активно по умолчанию) и изменить порт с 443 по умолчанию на какой-то другой:

Настраиваем ведение логов

Каждое системное событие заносится в логи как warning, если оставить настройки по умолчанию.

Если необходимо разобраться в возникшей проблеме и получить логи, сконфигурируйте service logger. Только будеть аккуратны, чтобы не привести к перегрузке системы.

Надеемся, что статья о настройке возможностей Cisco IPS была для вас полезна.

В заключение хотим предупредить, что техподдержка Cisco Firepower IPS прекращается. Рекомендуем рассмотреть возможность перехода на новые ASA серии 5500-X.

обзоры сервисов раз в 2 недели.

Расскажем о своем опыте по администрированию и настройке DHCP Relay в Cisco, подключении Cisco IP phone в разрыв кабеля между коммуникатором и компьютером.

Пошаговые инструкции по установке и обновлению модуля Fire Power на Cisco ASA 5506-X для повышения надежности защиты информации.

Установка и настройка мониторинга Zabbix 2.2, 2.4, 3.0, 3.2 для Windows, Linux. Zabbix - возможность отслеживания состояние серверов, сетевого оборудования и различных сетевых сервисов, оперативное реагирование и устранение инцидентов, самым обеспечивая бесперебойность работы ИТ-инфраструктуры компании.

Поручив нам IT аутсорсинг обслуживания компьютерного и сетевого оборудования, вы получите в свое распоряжение действительно высококвалифицированных специалистов и при этом сократите затраты на ИТ, как минимум, на 30-40%

Другие важные доработки касаются в основном FirePOWER Threat Defence (FTD - что это такое?):

- Routing (EIGRP, PBR, and IS-IS);

- Netflow (NSEL) export;

- WCCP;

- И т.д.

Что такое Firepower Threat Defense?

В чём отличие между использованием ASDM и FirePOWER Management Center (Defence Center, FireSIGHT) для управления сервисами FirePOWER на Cisco ASA?

С выходом версии FirePOWER 6.0.0.0 появилась возможность управления FirePOWER с помощью стандартного графического интерфейса Cisco ASA ASDM на всех моделях Cisco ASA серии 5500-X. До этого сервисы FirePOWER на моделях Cisco ASA 5512, 5515, 5525, 5545 и 5555 можно было настраивать только с помощью выделенной системы управления FirePOWER Management Center (далее FMC, другие названия Defence Center, FireSIGHT).

Однако, на настоящий момент времени (март 2016) ASDM имеет некоторые ограничения при настройке и управлении FirePOWER, по сравнению с FMC. Перечислим наиболее существенным ограничениям ASDM:

- Не поддерживается функциональность Network Discovery (автоматическое обнаружение хостов в сети, составление профилей для каждого обнаруженного хоста, включающего ОС хоста, пользователей хоста, открытые порты, индикаторы компрометации, уязвимости и т.д).

- Не поддерживается функциональность Next Generation IPS. Так как нет возможности обнаружения хостов в сети и составление профилей хостов (см. пункт 1), поддерживается только классический IPS.

- Не поддерживается автоматическое создание политик IPS. Требуемые для защиты сети сигнатуры IPS необходимо включать вручную. В то время как при использовании FMC система автоматически генерирует политики IPS (FireSIGHT Recommendations) на основании информации о сети, профилей хостов, сетевых транзакций, корреляции и т.д.

- Не поддерживается автоматизация обработки событий IPS. Не поддерживается автоматическое составление индикаторов компрометаций, корреляция событий, определение релевантности сигнатур атаки в соответствии с контекстом.

- Не поддерживается динамический анализ файлов в рамках функциональности Advanced Malware Protection (AMP), т.е. отправка всего файла в облако для расширенного анализа в файловой

- Не поддерживается захват файлов.

- Система построения отчётов. ASDM ограничен по возможности построения отчётов по сравнению с FMC. Кроме того, нет возможности экспортировать отчёты в разных форматах (HTML, PDF, CSV).

Управление сервисами FirePOWER на Cisco ASA через ASDM идеально подходит при использовании Cisco ASA в небольших офисах для подключения к Сети Интернет, когда основная задача сводится к настройке функциональности межсетевого экрана нового поколения (NGFW). ASDM предоставляет всё необходимое, чтобы настроить ограничения доступа к сайтам по категориям, ограничения по использованию Интернет-приложений (Skype, Torrent, TeamViewer), реализации политик на основании информации из MS Active Directory, ограничения по скачиванию выгрузки файлов. При этом, ASDM предоставляет средства отчётности начального уровня в виде преднастроенных панелей (Dashboards), на которые выводятся виджеты, отображающие необходимую информацию.

Как запустить сервисы FirePOWER на ASA 5500-X?

Начиная с августа 2014 года сервисы SourceFire стали доступны на межсетевых экранах ASA 5500-X в виде виртуального блейда. В сентябре 2014 года согласно отчёту рейтингового агентства NSS Labs межсетевой экран Cisco ASA с сервисами FirePOWER стал лучшим межсетевым экраном нового поколения (NGFW), среди всех протестированных решений (Palo Alto, Check Point, McAfee, Fortinet и др.).

Для того, чтобы запустить сервисы FirePOWER на Cisco ASA 5500-X необходимо выполнение следующих условий:

- FS-VMW-2-SW-K9 на 2 устройства ASA with FirePOWER services

- FS-VMW-10-SW-K9 на 10 устройств ASA with FirePOWER services

- FS-VMW-SW-K9 на 25 устройств FirePOWER или ASA with FirePOWER services

В настоящий момент существуют бандлы для ASA55XX-FPWR-BUN для соответствующих моделей Cisco ASA. Бандл включает все вышеперечисленные условия. Для моделей ASA5506, 5508 и 5516, а также моделей ASA5525 и старше бандл ASA55XX-FPWR-BUN включает в себя как модели K8, так и модели K9 (на выбор), то есть, содержащие в ПО алгоритмы 3DES/AES.

Какие преимущества даёт запуск сервисов FirePOWER на Cisco ASA?

Читайте также: