Citrix pvs в касперском что это

Обновлено: 04.07.2024

Citrix – это приложение удаленного рабочего стола (Remote Desktop), становящееся очень популярным. Он похож на Terminal Services у Microsoft. Но, в отличие от Terminal Services, Citrix позволяет администраторам задавать приложения, которые могут запускаться на сервере. Это позволяет контролировать, какие программы могут использовать конечные пользователи. Существует целая тема, посвященная безопасности Citrix приложений, вследствие смешения технологий Citrix и Microsoft. Серьезная угроза возникает при получении пользователями доступа не только к обычным программам, а и к удаленным рабочим столам. В этой статье будет рассказано, как работает Citrix, и какие недостатки существуют в способе, которым Citrix обрабатывает пользовательский доступ к программам.

Введение

Citrix – это приложение удаленного рабочего стола (Remote Desktop), становящееся очень популярным. Он похож на Terminal Services у Microsoft. Но, в отличие от Terminal Services, Citrix позволяет администраторам задавать приложения, которые могут запускаться на сервере. Это позволяет контролировать, какие программы могут использовать конечные пользователи. Существует целая тема, посвященная безопасности Citrix приложений, вследствие смешения технологий Citrix и Microsoft. Серьезная угроза возникает при получении пользователями доступа не только к обычным программам, а и к удаленным рабочим столам. Terminal Services у Microsoft используют RDP, в то время как Citrix использует ICA (Independent Computing Architecture).В этой статье будет рассказано, как работает Citrix, и какие недостатки существуют в способе, которым Citrix обрабатывает пользовательский доступ к программам.

Как работает Citrix

Существует множество реализаций Citrix, они перечислены ниже.Citrix MetaFrame

Citrix NFuse / Citrix Secure Gateway

Стандартная установка с NFuse для удаленного доступа позволяет администраторам также использовать Citrix Secure Gateway. Если NFuse правильно сконфигурирован, удаленный пользователь не сможет напрямую получить доступ к Citrix-серверу. Вместо этого, все соединения фильтруются через сервер NFuse через соединение с Secure Gateway (см. диаграмму) Теперь пользователь не имеет прямого соединения с Citrix сервером, а проходит через DMZ –> внутренняя сеть. В конфигурации стандартной установки NFuse (без Secure Gateway), пользователь сначала попадает на веб-сервер NFuse, затем, если опубликованное приложение определено, он напрямую подсоединяется к серверу Citrix. В этом и состоит проблема, пользователь по-прежнему может «напрямую» подключаться к серверу Citrix и, используя затем сканер опубликованных приложений, создать свой собственный список опубликованных приложений, а затем свой собственный .ica файл, содержащий информацию, которую он захочет. Это также означает, что если эта конфигурация используется для внешней сети, две уязвимости проходят через файрволл, одна на IIS сервер, и одна на Citrix. Вы можете просканировать 1494 порт, чтобы проверить это.

Citrix MetaFrame обычно имеет очень полезную консоль управления, которая позволяет администратору относительно просто создавать пользователей и публиковать приложения. Сеть Citrix без NFuse использует Independent Computing Architecture (.ICA) файлы, являющиеся текстовыми файлами, в которых содержатся все настройки конфигурации и установки. Эти файлы выдаются конечным пользователям, которые, после установки Citrix-клиентов, запускают файл и автоматически соединяются с сервером, указанном в .ica файле.

Если используется NFuse, тогда не требуются .ICA файлы. Пользователь открывает веб-броузер, заходит на веб-сервер NFuse и вводит свой доменный логин. После этого пользователь получает список приложений, которые он может использовать в Citrix Farm.

Проникновение на Citrix

Эта утилита перечисляет все опубликованные приложения, которые разрешены на удаленном сервере. После получения списка опубликованных приложений, вы можете затем дополнить содержимое ICA файла информацией об опубликованных приложениях. Теперь вы можете предпринять попытку взлома логина грубой силой. Если вы обнаружите, что учетные записи “test” или “backup” имеют угадываемые пароли – вам повезло. Я обнаружил, что вариации test или citrixtest почти всегда существуют.

А что, если они используют NFuse с Citrix Secure Gateway и фильтруют весь трафик через файрволл? Тогда вы не сможете таким образом изменить свой .ica файл. Напомню вновь, существует множество способов получения удаленного рабочего стола. В большинстве случаев администраторы Citrix имеют опубликованные приложения, такие как офисные. Какой замечательный вид программного обеспечения! Если у вас есть доступ к Excel, используйте vba скрипт для запуска explorer.exe. Если вы слишком ленивы, включите просмотр в режиме web страницы. Тогда откроется Internet Explorer и вы сможете запустить C:\winnt\explorer.exe. Этот трюк также проходит с Microsoft Word и, вероятно, с другими офисными продуктами. Известно, что большинство программ имеют опцию Help -> View online help. Это также откроет Internet Explorer, если он установлен как броузер по умолчанию. Другой выход – winhelp32 - он встроен во многие программы. В нем вы можете "Jump to URL." Теперь вы можете выложить файл cmd.exe на удаленный web сервер, сделать Jump на этот URL и загрузить его, если у вас есть доступ на запись. Теперь модифицируйте свой .ica файл, чтобы при входе в систему запускался cmd.exe – и у вас будет командная оболочка.

Есть еще несколько способов получения удаленного рабочего стола. Нажав Ctrl+F1, вы получите окно Windows Security. Из него запустите Task Manager start -> new task -> explorer.exe или cmd.exe. А если вы ленивы, просто нажмите Ctrl+F3 и вы получите Task Manager. Но это может быть запрещено в Group Policy (Disable Task Manager), так что может не работать. Большинству программ требуется доступ к файлам или они имеют опцию 'Open' для открытия файлов. Под Windows 2000 перейдите к open a file, затем в My Computer, и получите список дисков и серверов (если у вас есть доступ). Теперь нажмите правой кнопкой мыши на диск и выберите explore, и вновь получите explorer. Как я уже сказал, существует масса способов получения удаленного рабочего стола, и что более важно, командной строки.

Citrix хранит настройки соединений Citrix Program Neighborhood в известном местоположении (%systemroot%\profiles\username\Application Data\ - в NT4, C:\Documents and Settings\username\Application Data\ - в Win2k). Возможно, вы сможете похитить директорию ICAClient с ее содержимым и скопировать ее в свой профайл. Если этот пользователь достаточно ленив, то он наверняка использовал кэширование пароля. Иначе используйте другие методики угадывания пароля, и вы сможете получить доступ к Citrix.

Sniffing – еще один способ. Dsniff имеет возможность Citrix-сниффинга и может стать реальным оружием при использовании совместно с отравлением arp кэша (arp cache poisoning).

Защита Citrix

Вот несколько советов, которые могут помочь администратору защитить Citrix сервер.Цель в том, чтобы пользователь не мог использовать программы, которые могут использоваться для загрузки или передачи файлов на сервер Citrix.

Попробуйте использовать те же шаги, что перечислены для внешней защиты. По возможности необходимо использовать файрволл + citrix secure gateway.

Говоря про космические корабли, бороздящие просторы Большого Театра цифровую трансформацию компаний, никто не даёт пояснений, какие конкретные шаги нужно сделать, чтобы прийти в эту самую цифровую эпоху. В этом цикле статей мы не станем говорить про все и сразу, а расскажем про одно из направлений — цифровизацию рабочего пространства (digital workspace). Опишем, как его понимает каждый из ведущих производителей области, и что со всем этим делать ИТ-специалистам.

Погружение в Citrix

Мир ИТ не стоит на месте: каждый вендор развивает свои продукты и вносит что-то новое в линейки оборудования и ПО. Вот и Citrix как лидер в сфере виртуализации, балансировки сетевой нагрузки и решений для совместной работы пользователей, недавно представил новинки. Основные направления, активно развиваемые вендором, — терминальные сервисы и виртуализация рабочих мест (VDI).

При проектировании ИТ-проектов мы решаем множество задач. Часто первой становится выбор между терминальным решением и VDI. Технология виртуализации получается дороже при расчете бюджетной оценки, но позволяет создать изолированную среду с гостевой операционной системой. Использование каждым клиентом изолированной операционной системы повышает безопасность окружения и позволяет избежать конфликта приложений. В терминальной среде возникают ситуации, когда одно приложение не может работать в мультипользовательском режиме. Ответить на вопрос «что же выбрать?» можно, развернув решения от Citrix в тестовом режиме и проверив совместимость с приложениями, используемыми в той или иной компании.

Предположим, что мы остановились на VDI. Помимо основных вводных (количество пользователей, интегрируемые приложения, технические параметры одного виртуального места и т.д.), нужно ответить на вопрос — на сколько необходимо сохранять изменения, сделанные в виртуальном рабочем месте? Виртуальные рабочие места без возможности сохранения данных называются «non-persistent», а с возможностью сохранения — «persistent». Данные, которые сохраняются в виртуальном рабочем месте, делятся на две составляющие: appdata (установленные приложения) и user profiles (пользовательские профили с данными). Если для управления пользовательскими профилями активно используются решения Citrix User Profile Management либо Microsoft Roaming Profiles, то с пользовательскими приложениями дело обстоит сложнее. Реализовать такой функционал без Personal vDisk или использования полных клонов раньше было просто невозможно.

Определиться с решением можно только после анализа инфраструктуры. Например, в одном из наших проектов заказчик использовал самописный портал с доставкой приложений. Другими словами, пользователь мог зайти через веб-браузер, выбрать необходимые приложения и в соответствии с группами безопасности, назначенными ему в Active Directory, установить их на свое рабочее место. Подобный механизм доставки приложений не позволял использовать non-persistent VDI и требовал сохранение данных.

Есть другой сценарии, когда у заказчика используется терминальная ферма для доставки всех приложений. В таком случае persistent VDI не требуется. Это позволяет экономить вычислительные ресурсы на виртуальных рабочих местах и отдавать их под нужды терминальных сервисов, оставляя в виртуальном рабочем месте только те приложения, которые требуют изолированной среды. С точки зрения пользователя все выглядит как обычное рабочее место.

Ниже рассмотрим основные новшества у Citrix, которые позволят лучше ориентироваться в их технологиях после недавних обновлений.

Ребрендинг

В первую очередь хочется отметить невероятную любовь вендора к изменению названий своих продуктов. Взять хотя бы основной, за который многие так полюбили Citrix. Как только его не называли: и Metaframe, и Presentation Server, и XenApp. Сейчас остановились на Virtual Apps. Функционал при этом везде остается одинаковый — предоставлять доступ к серверным приложениям.

Те, кто наблюдают за новостями вендора, наверняка уже знают, что произошел очередной ребрендинг продуктов и называются они теперь по-новому. Это касается не только решений по организации терминального доступа, но и остальных продуктовых линеек. На рисунке ниже приведены старые и новые названия. Не запутайтесь :)

Изменились не только названия привычных нам продуктов, но и уровни редакции каждого из решений. Обратите внимание, чтобы избежать путаницы в редакциях продуктов XenApp: теперь уровень Advanced — это не стартовая лицензия, а лицензия, равная уровню Enterprise. В таблице ниже приведены все изменения:

| Устаревшее наименование | Устаревшая редакция | Новое наименование | Новая редакция |

| XenApp | Advanced | Virtual Apps | Standard |

| XenApp | Enterprise | Virtual Apps | Advanced |

| XenApp | Platinum | Virtual Apps | Premium |

| XenDesktop | VDI | Virtual Desktops | Standard |

| XenDesktop | Enterprise | Virtual Apps and Desktops | Advanced |

| XenDesktop | Platinum | Virtual Apps and Desktops | Premium |

| XenServer | Standard | Hypervisor | Standard |

| XenServer | Enterprise | Hypervisor | Premium |

| NetScaler ADC VPX | Standard | ADC VPX | Standard |

| NetScaler ADC VPX | Enterprise | ADC VPX | Advanced |

| NetScaler ADC VPX | Platinum | ADC VPX | Premium |

Citrix App Layering

Помимо изменений в названиях хочу отметить и обновленное видение VDI-решений основных производителей. Речь идет о построение дизайна с использованием ПО, которое позволяет разделить образ на несколько слоёв. У VMware оно называется App Volume, у Citrix — App Layering. Примечательно, что оба решения могут работать не только с VDI своих производителей, но и с решениями конкурентов, например, с VMware Horizon.

Основная идея решения — создание различных слоев, например, с операционной системой, со средой виртуализации или с приложениями, а затем их компиляция в рабочий образ для пользователей. Делается это все быстро, на выходе получаем разнообразные типы образов для различных групп пользователей со своими приложениями.

В решении Citrix App Layering используются следующее слои:

- Платформы (Platform Layer)

- Операционной системы (Operating System Layer)

- Приложений (Application Layer)

- Персональные (User Layer)

Из слоев собирается единый монолитный образ, который и доставляется пользователю. Предварительно каждый слой требуется подготовить. Сам процесс сборки образа не занимает много времени.

Помимо использования монолитных образов у App Layering есть возможность доставлять слои приложений в виртуальное рабочее место через Elastic Layering. Данная функция позволяет персонализировать пользовательское окружение по запросу. Управляется эта функция через группы безопасности в Active Directory, что позволяет добавлять наборы приложений в виртуальное рабочее место.

Правила лицензирования приведены в таблице ниже:

Важное примечание: App Layering доступен только при наличии активной поддержки от Citrix (Customer Success Services).

Дизайн VDI и как в нем использовать Citrix App Layering

Поговорим немного о дизайнах VDI-решений. После того как мы определились с количеством persistent и non-persistent виртуальных рабочих мест, необходимо определиться с механизмом их создания. Для этого может использоваться две технологии: machine creation services (MCS) и provisioning services (PVS). Основные различия приведены ниже.

Сравнение принципов работы механизмов развертывания рабочих столов

MCS работает путем обращения консоли управления Citrix Studio к API сервера управления средой виртуализации (vCenter, VMM, XenCenter). Через необходимые команды выполняются основные действия по созданию, удалению или изменению каталогов виртуальных машин. Сервис устанавливается совместно с брокером подключения при развертывании Citrix Virtual Apps and Desktops. С использованием MCS можно создать два типа виртуальных рабочих мест: fast clone (быстрые клоны) и full clone (полные клоны). Если с full clone все понятно, так как это полная копия мастер-образа, то fast clone генерируется по следующему принципу: с мастер-образа создаются виртуальные рабочие места с двумя дополнительными дисками diff disk и id disk. Надо сказать, что id disk присутствует также в полных клонах и хранит в себе информацию о принадлежности к домену. Размер такого диска 16 МБ. Diff disk хранит изменения мастер-образа. Размер этого диска устанавливается для всех виртуальных рабочих мест при создании каталога. При перезагрузке diff disk обнуляется, поэтому использовать его для построения persistent VDI-решений нельзя. Для реализации persistent VDI с использованием быстрых клонов используется дополнительная технология personal vDisk, но об этом ниже.

PVS работает как сервис потоковой загрузки. Устанавливается на отдельный сервер, имеет свою консоль управления. Обращение к API сервера управления средой виртуализации тоже происходит, но в значительно меньшей мере. Основные операции выполняются по сети при загрузке виртуальных рабочих мест. Некоторых пугает дополнительная консоль, т.к. это усложняет администрирование, но я призываю не бояться. PVS-сервис значительно упрощает обновление виртуальных рабочих мест. Загрузка их выполняется из хранилища образов (стандартное сетевое хранилище smb или каталог на локальном диске PVS-сервера). Образ представляет собой служебный файл и виртуальный жесткий диск (.vhd), используемый при загрузке. Процесс обновления благодаря этому сервису очень простой — необходимо просто подключить другой виртуальный жёсткий диск и перезагрузить рабочее место. Разумеется, с использованием подобного сервиса создаются non-persistent виртуальные рабочие места (примечание: у данного сервиса есть способ кэширования, позволяющий сохранять все изменения, но в практике я таких решений не встречал, поэтому не стал бы их рекомендовать). Для реализации persistent VDI с использованием PVS-сервиса использовался такой же принцип, как и для быстрых клонов.

Из-за различной специфики работы технологий нагрузка ложится на различные компоненты соответственно. Если в случае работы PVS-сервиса большая нагрузка ложится на сеть, то в случае с использованием MCS-сервиса нагрузка ложится на используемую систему хранения данных.

Приведу примеры основных дизайнов VDI-решений, которые мне удалось реализовать:

- Использование сервиса MCS для создания клонов с разностным диском (fast clone), либо сервиса PVS и хранение всех изменений (app data\user profile) на выделенном персональном диске (Personal vDisk).

- Использование сервиса MCS для создания полных клонов (full clone) с экономией затраченного дискового пространства за счет системы хранения данных с дедупликацией и компрессией.

- Использование сервиса MCS для создания клонов с разностным диском (fast clone) либо сервиса PVS и перемещение пользовательских профилей с помощью технологии Citrix User Profile Management. Это, разумеется, не полный persistent VDI, в подобных дизайнах у пользователя сохраняются только настройки приложений, которые хранятся в профиле пользователя и пользовательские данные. Установка приложений в такой конфигурации невозможна, т.к. после перезагрузки виртуального рабочего места изменения откатываются. Подобный дизайн часто используется в call-центрах.

RIP, Personal vDisk

После того, как Citrix объявил, что технология personal vDisk больше развиваться не будет, реализация 1-го дизайна стала нереалистична. Заказчики начали отказываться от этой идеи, да и сама по себе технология personal vDisk имела ряд недостатков. В моей практике решение работало хорошо при статическом использовании виртуальных рабочих мест, то есть когда виртуальное рабочее место назначалось одному пользователю, соответственно ему подключался персональный диск, на котором хранились все изменения. При рандомном использовании виртуальных рабочих мест и персональных дисков зачастую возникали проблемы при получении пользователем нового виртуального рабочего места и подключением к нему персонального диска. Но все равно использование 1-го дизайна со статически выделенными виртуальными рабочими местами позволяло значительно экономить дисковое пространство, данные пользователей и установленные приложения в виртуальном рабочем месте можно было размещать на «медленных» дисках, а, чтобы не терять производительность ОС, все изменения, сделанные от мастер образа (diff disk), размещать на «быстрых» дисках. Такой дизайн позволял существенно экономить дисковое пространство и не терять производительность виртуальных рабочих мест.

В решении Citrix App Layering было объявлено, что один из слоев (User Layer) позволит реализовать функционал, подобный personal vDisk, но практически год данный слой находился в статусе лабораторных. В очередном обновлении 25 сентября в документе по App Layering наконец-то появилось обновление на эту тему и было объявлено, что User Layer доступен для использования в продуктивных средах.

Важное обновление, позволяющее реализовать дизайн 1-го типа с использованием решения Citrix App Layering и слоя User Layer для хранения пользовательских данных и установленных приложений пользователем.

Выводы и рекомендации

Очевидные проблемы классической организации виртуальных рабочих мест заставили Citrix пересмотреть свой подход в сторону гибридной многослойной структуры виртуальной машины, что позволило создавать persistent VDI в non-persistent окружении (забегая вперёд, это справедливо и для остальных вендоров).

В реалиях Citrix делается упор на развитие Citrix App Layering, поэтому я бы рекомендовал присмотреться к данному решению при разработке эскиза вашего VDI. Данный продукт значительно сократит трудозатраты на обслуживание мастер-образа, позволит быстрее компилировать необходимые образы для различных подразделений и, разумеется, увеличит гибкость решения за счет Elastic Layer. И не забывайте про User Layer, благодаря которому можно реализовать дизайн 1-го типа.

Роман Мирзаянов, Старший инженер-проектировщик вычислительных комплексов,

«Инфосистемы Джет»

Эта технология не требует каких-либо значительных инфраструктурных манипуляций, если оставить за скобками производительность СХД.

Machine Creation Service позволяет создавать ВМ из master image, используя возможности систем управления виртуальной инфраструктурой (vCenter, XenCenter, SCVMM).

Особенно хочется отметить, что начиная с версии XenDesktop 7. x появилась возможность развертывания серверов XenApp (терминальных серверов) с помощью этого инструмента.

Создаваемые с помощью MCS ВМ состоят из:

· Базового диска, доступного только для чтения данных;

· difference диска ( thin provision , при наличии поддержки таковых), доступного на запись;

· Identity диска, содержащего идентификационную информацию о виртуальной машине.

При этом, размер ID диска 16 Мб, а размер difference диска теоретически может вырасти до размеров Базового, при условии, что ВМ не будет перезагружаться.

Для Pooled Desktops никакие пользовательские изменения образа не сохраняются, т.к. difference диск, содержащий эти изменения пересоздается при каждой перезагрузке ВМ.

Далее пройдемся по самому процессу создания ВМ.

Итак, в первую очередь создается снапшот ВМ, которую мы выбрали в качестве исходной («золотой образ»). После создания снапшота, производтся полное копирование Базового диска на все доступные хранилища, подключенные в хосту и происходит создание учетных записей ВМ в Active Directory . В завершении всего происходит создание difference и ID дисков.

Как мы видим, ничего сверхъестественного не происходит, поэтому можно попытаться обобщить вышесказанное. Их плюсов данной технологии, с оговорками, можно выделить:

· Отказоустойчивость из коробки .

· Простота. Сюда же относится отсутствие «специальных» требований к инфраструктуре и простота администрирования.

Однако, нельзя не упомянуть и нескольких условно отрицательных аспектов Machine Creation Services:

· Нагрузка на СХД. Имеется в виду, что она выше, чем при использовании Citrix Provisioning Services.

· Относительно долгое время создания/изменения образов. Данный процесс связан с копированием Базового диска и косвенно опять упирается в СХД.

Данная технология является альтернативной формой жизни к Machine Creation Service и представляет собой доставку образов ВМ ( vDisk ) по сетям Ethernet . Отличительной особенностью этой технологии является возможность доставки образов на физические машины (в том числе, и бездисковые станции), используя, например PXE . Кстати, серверы XenApp тоже вполне можно держать на PVS (в том числе и «железные»).

Собственно, Citrix Provisioning Services – классическая клиент-серверная технология, где сервером является Provisioning Server , а клиентом – Target Device . Для целей отказоустойчивости и распределения нагрузки, серверы PVS объединяются в фермы. Кстати будет упомянуть о возможности динамического распределения нагрузки (клиентов) по серверам Provisioning Services .

Попробуем более детально разобраться в архитектуре PVS .

Главной единицей в PVS является vDisk – золотой образ ОС в формате VHD , сконвертированный специальной утилитой. Вскользь упомянем о возможности создания версий vDisk для внесения изменений в Золотой образ.

В нормальных условиях ( Standard ) vDisk доступен пользователям только на чтение, запись же производится в специальную область, называемую Write Cache . Все образы ( vDisk ) кэшируются в оперативной памяти сервера, что позволяет снизить нагрузку на СХД, но приводит к необходимости выделения большого объема оперативной памяти серверу.

Принципиально различаются следующие типы Write Cache :

· Cache on server. Запись происходит в папку на сервер по Ethernet . Обычно это очень медленно.

· Cache in device RAM. Данные хранятся в ОЗУ загруженной машины.

· Cache on device hard drive. Данные хранятся на локальных дисках загруженной машины.

· Cache in device RAM with overflow on hard disk. Данные хранятся в ОЗУ загруженной машины, по мере заполнения которой перетекают на HDD . Данная фича появилась совсем недавно и, по заявлению вендора, позволяет очень сильно сэкономить на СХД ( IOPS ). Более подробно можно почитать тут.

Конечно же, PVS тоже умеет создавать ВМ сотнями из своей консоли, создавать их учетные записи в AD и проч.

Отдельного упоминания заслуживает отказоустойчивость хранилища vDisk . Поскольку, серверов PVS обычно > 1, а vDisk они раздают одни и те же, существует 2 способа хранения этих дисков:

· Distributed Storage . Распределенное хранилище, основано на наборе подключенных к каждому серверу дисков. При такой реализации встает вопрос синхронизации vDisk и особенно версий этих vDisk между разными серверами фермы. Для решения этого вопроса может быть использован механизм DFS - R , однако здесь тоже есть свои особенности. Также можно применять различные скрипты для копирования дисков их версий и метаданных.

· Centralized Storage . Централизованное хранилище, кластер, доступный сразу всем членам фермы. В качестве кластерной ФС может выступать недавно приобретенная Citrix Melio FS . Однако данное решение тоже не может являться панацеей, ведь в случае падения файловой системы мы получаем полный отказ в обслуживании.

Для хранилища могут использоваться протоколы FC , iSCSI , SMB , NFS .

Стоит сказать пару слов о необходимости подготовки сетевой инфраструктуры при внедрении PVS, т.к. это один из критических компонентов для реализации сервиса.

При использовании PXE понадобится DHCP с некоторыми опциями, желательно в отказоустойчивой конфигурации. Приведем некоторые необходимые рекомендации при реализации сети для Provisioning Services:

· Отключение Large Send Offload

· Желательно использование отдельной подсети ( VLAN ) для PVS и Target Devices

· Для VMware необходимо использование сетевого адаптера VMXNet 3

Со всеми рекомендациями Citrix по сетевой инфраструктуре можно ознакомиться в CTX117374.

Как мы видим, Citrix Provisioning Services является несколько более сложной альтернативой Machine Creation Service с большими возможностями и более гибкой конфигурацией.

Попробуем выделить плюсы:

· Гибкость, лёгкость масштабирования при правильном проектировании.

· Возможность доставки образов на физические машины.

Однако, за все надо платить, в том числе и за плюсы. Минусы:

· Сложность внедрения. Сложность управления, высокая квалификация администраторов.

Киберпреступники постоянно совершенствуют методы атак. В результате количество угроз растет с невероятной быстротой. Риску атаки подвергаются любые IT-среды – и физические, и виртуальные.

3 мифа о безопасности виртуальных сред

- Виртуальные среды лучше защищены, чем физические.Вредоносные программы не делают различий между физическими и виртуальными машинами

- Киберпреступники не атакуют виртуальные машины. Morcut (aka crisis) – первый троянец, нацеленный на виртуальные машины. Обнаружен в 2012 году

- При удалении непостоянных вм вредоносное по тоже удаляется. Резидентное по может оставаться. Например, kido/conficker может «перепрыгивать» с одной вм на другую, с одного хост-сервера на другой

«Лаборатория Касперского» предлагает 3 варианта обеспечения безопасности виртуальных сред. Рассмотрим достоинства и недостатки каждого из них. «Отказ от защиты» – это не четвертое решение. Мы такой вариант не рассматриваем! Традиционный вариант защиты виртуальных систем с установкой агента эффективен, но отрицательно сказывается на производительности.

Исключительно простая в управлении защита виртуальных сред без установки агента в настоящее время возможна только в средах VMware. Виртуализация с использованием легкого агента предлагает полнофункциональную защиту с сохранением высокого уровня консолидации.

Традиционная защита с установкой агента

Полноценный агент безопасности устанавливается на каждую виртуальную машину

Плотность машин в виртуальной среде очень важна, и потому любое дополнительное ПО должно работать с максимальной эффективностью. Без оптимизации для работы в виртуальных средах ПО для защиты расточительно использует ценные ресурсы. В качестве примера можно привести размещение отдельной копии программы для защиты от вредоносного ПО и файлов сигнатур для каждого конечного устройства. Такое дублирование крайне пагубно для производительностивиртуальной инфраструктуры.

Традиционная защита требует времени и ресурсов для перезагрузки при каждой миграциивиртуальной машины с узла на узел.

Производительностьвиртуальной среды зависит от количества виртуальных машин, которые могут в ней эффективно работать. Однако одновременное обновление большого количества ВМ иногда приводит к настоящей катастрофе – запуск «шквального» антивирусного сканирования может полностью остановить работу системы. При работе с виртуальными системами следует стремиться к максимально высокой плотности ВМ на единицу вложенных средств. Использование традиционной защиты в виртуальных средах неэффективно и требует значительных ресурсов, которые можно было бы выделить для размещения дополнительных ВМ.

Защита без установки агента

Защиту обеспечивает виртуальное устройство безопасности, установенное на хост-сервере.

Решение без установки агента построено на использовании виртуального устройства безопасности и глубоко интегрировано с платформой VMware. Это виртуальное устройство безопасности (или SVA) обеспечивает защиту всех ВМ на хост-сервере. Еще одно SVA защищает виртуальную сеть VMware.

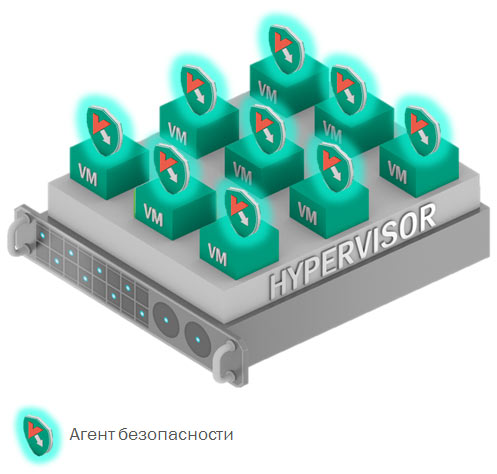

Защита на основе легкого агента

Легкий агент на каждой ВМ плюс виртуальное устройство безопасности.

В конфигурации с легким агентом решения Kaspersky Security для виртуальных сред также используется виртуальное устройство безопасности, разработанное для повышения производительности. Благодаря установке легкого агента на каждой ВМ появляется возможность дополнительно использовать расширенные функции безопасности на уровне машины.

Читайте также: