Дата доступа к файлу что это такое

Обновлено: 03.07.2024

К каждому файлу, который вы создаете или изменяете в Windows 10, прикреплены атрибуты файла, которые сообщают вам (или кому-то еще), когда файл был создан, изменен, открыт и, возможно, многое другое. Неважно, опаздываете ли вы с отправкой задания или просто пытаетесь замести следы - информация всегда будет там, если вы ее не измените.

Если вы хотите изменить такие атрибуты файла, у вас есть несколько вариантов. Вы можете использовать новую оболочку Windows PowerShell, чтобы изменить или удалить эти данные, или вы можете сделать это с помощью проводника Windows или другого стороннего приложения, такого как Attribute Changer. Вот как изменить атрибуты файла в Windows 10 с помощью этих методов.

Удаление атрибутов файла с помощью проводника Windows

Если вы хотите изменить дату последнего изменения или другие атрибуты файла в Windows 10, возможно, вы в первую очередь захотите сделать это с помощью меню « Свойства» для файла в проводнике Windows.

К сожалению, это невозможно. Вы можете просматривать и изменять определенные атрибуты файлов в проводнике, но вы не можете изменить даты последнего просмотра, редактирования или изменения. Однако он удалит другие личные данные, такие как имя автора для документов, рейтинги для файлов мультимедиа, а также установит для файла режим только для чтения или скрытие.

Чтобы изменить другие атрибуты файла, такие как дата последнего изменения, дата создания и другая важная информация о файле, вам необходимо использовать один из методов, перечисленных далее в этой статье, в частности, с помощью приложения Attribute Changer.

- Чтобы удалить определенные личные атрибуты файла, откройте проводник Windows и найдите файл. Щелкните файл правой кнопкой мыши и нажмите " Свойства" .

- В поле « Свойства» перейдите на вкладку « Сведения », затем щелкните ссылку « Удалить свойства и личную информацию» .

- Как мы уже упоминали, вы не можете удалить или изменить дату создания файла или другие важные атрибуты файла здесь. Если к вашему файлу прикреплена другая личная информация, вы можете создать копию файла с удаленной информацией, нажав кнопку « Создать копию со всеми возможными удаленными свойствами» , а затем нажмите « ОК», чтобы сохранить и выполнить действие. Копия вашего файла появится в той же папке, что и исходный файл, с удаленными выбранными вами атрибутами.

- Чтобы удалить эту информацию из существующего файла, выберите вместо этого параметр Удалить следующие свойства из этого файла, а затем выберите свойства, которые вы хотите удалить. Нажмите ОК, чтобы сохранить и удалить эту информацию из файла.

- Вы также можете использовать проводник, чтобы изменить или установить другие атрибуты файла, например, являются ли ваши файлы скрытыми или доступными только для чтения. В поле « Свойства» перейдите на вкладку « Общие », затем установите флажки « Скрытый» или « Только для чтения», чтобы включить или отключить эти параметры, затем нажмите « ОК» для сохранения.

Чтобы изменить дату последнего изменения и другие атрибуты, вам необходимо использовать другой метод, указанный ниже.

Изменение атрибутов файла с помощью PowerShell

Команда attrib из Windows PowerShell позволяет просматривать и изменять атрибуты файлов для файлов Windows 10. Он входит в стандартную комплектацию, поэтому для его использования не требуется никакого дополнительного программного обеспечения.

Это довольно сложный метод, но также весьма ограниченный. Если вам нужен более простой способ изменения атрибутов файла, используйте приложение Attribute Changer, указанное ниже.

- Для начала откройте окно PowerShell - желательно с правами администратора. Для этого щелкните правой кнопкой мыши меню «Пуск» Windows и нажмите PowerShell (Admin), чтобы запустить новое окно PowerShell с включенными правами администратора.

- Используйте команды cd и ls для перемещения папок и просмотра содержимого файлов. Оказавшись в нужной папке, вы можете перечислить все соответствующие атрибуты для вашего файла, набрав Get-ItemProperty -Path file | Format-list -Property * -Force , заменяя файл на путь к файлу.

- Вы можете использовать команду Set-ItemProperty для изменения атрибутов файла, таких как доступ только для чтения. Для этого введите Set-ItemProperty -Path file -Name IsReadOnly -Value True , заменив файл своим именем файла. Полный список возможных переменных для этой команды см. В полной документации Microsoft PowerShell .

Успешное изменение приведет к тому, что PowerShell не вернет ответа, но вы можете проверить, было ли оно успешным, набрав Get-ItemProperty -Path file | Format-list -Property * -Force еще раз или просмотрев свойства файла с помощью проводника.

Как мы уже упоминали, это не самый простой способ изменить атрибуты файла. Существуют сторонние приложения, такие как Attribute Changer, чтобы сделать это намного проще, а также позволяют вам изменить дату последнего изменения и многое другое.

Использование Attribute Changer для изменения атрибутов файлов Windows 10

Attribute Changer предлагает лучший способ изменить атрибуты файла в Windows. Наряду с типичными скрытыми атрибутами и атрибутами, доступными только для чтения, Attribute Changer позволяет изменять даты доступа и создания файлов, а также другие параметры.

Дата последнего обращения к файлу или папке - очень важный параметр, особенно когда начинаешь удалять ненужные файлы с диска. Иной раз видишь файл с довольно важным на первый взгляд названием и думаешь, нужен он или нет. Если в этот момент знать, что файл уже 3 года лежит и его никто не трогает, то вопрос решился бы быстрее.

Рис.1. Запуск консоли от имени администратора

Windows не хранит по умолчанию дату последнего доступа к файлу, поскольку это сильно скажется на производительности. Потому для включения этого параметра потребуются не только права администратора, но и некоторые навыки работы с консолью, чтоб снизить риск случайного нажимания пальцами куда не надо.

Для включения сохранения информации о дате последнего доступа к файлу потребуется включить соответствующий параметр. Чтобы определить, включен параметр сохранения и отслеживания информации о дате последнего доступа к файлу или нет, нужно в консоли, запущенной от имени администратора (Рис.1), ввести команду:

fsutil behavior query disablelastaccess

Если значение выключено, то результат будет такой:

Чтобы включить сохранение информации о дате последнего доступа к файлу, нужно в консоли ввести команду:

fsutil behavior set disablelastaccess 0

Рис.2. Включение поддержки сохранения информации о дате последнего доступа к файлу

Соответственно, для отключения параметра нужно изменить значение с 0 на 1:

fsutil behavior set disablelastaccess 1

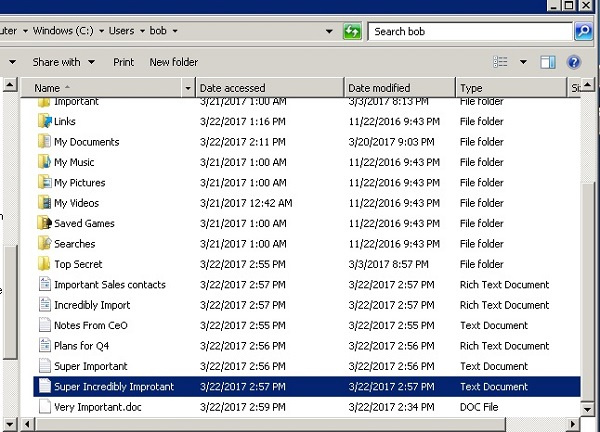

После присвоения параметру disablelastaccess значения 1 можно посмотреть дату последнего обращения к файлу в Windows через обычный проводник. По умолчанию проводник ее не показывает, ограничиваясь такими полями как Имя, Дата изменения, Тип и Размер (Рис.3.). Но заставить отображаться еще один столбец – не проблема.

Рис.3. Отображаемые столбцы в проводнике по умолчанию

Чтобы показывать дату последнего обращения к файлу в проводнике Windows, нужно нажать правой кнопкой мыши на строку с названиями отображаемых полей, в контекстном выпадающем меню нажать на кнопку "Подробнее" (Рис.4).

Рис.4. Добавление нового поля в Проводнике Windows, шаг 1

В открывшемся окне будет показан список полей, которые можно добавить для отображения в проводнике. После манипуляций с консолью появится новое поле "Дата доступа" (Рис.5).

Рис.5. Добавление нового поля в Проводнике Windows, шаг 2.Новое поле Дата доступа

Теперь в проводнике при выбранном режиме отображения "Таблица" (как переключиться показано на Рис.7) будет отображаться поле Дата доступа, в котором показана дата последнего обращения к файлу (Рис.6).

Рис.6. Отображение табличного представления с полем Дата доступа

Рис.7. Переключиться к виду Таблица в проводнике

Если после добавления отображения поля "Дата доступа" в консоли отключить параметр отслеживания даты последнего изменения (fsutil behavior set disablelastaccess 1), то из представления столбец автоматически не пропадет, только будет показывать неверную информацию.

Реверс малвари

Матвеева Веста Сергеевна

ведущий специалист по компьютерной криминалистике,

компания Group-ib

Согласно данным Википедии, типичным персонажем детективного жанра является преступник, который «совершает преступление, заметает следы, пытается противодействовать следствию». Ничего сверхнового из Википедии не узнаешь, но! надо отметить, что немыслимо, чтобы человек, нарушивший закон или совершивший иное общественно опасное деяние не пытался себя спасти путем запутывания следствия или сокрытия следов (исключения, конечно, бывают).

В виртуальном пространстве все немного сложнее в этом плане. До появления реальных случаев расследования компьютерных преступлений и набирающего обороты такого направления в коммерческой области, как: проведение исследований и судебных экспертиз, злоумышленники оставляли множество следов после своей активности во «взломанной» системе. На сегодняшний день техник противодействия криминалистическому исследованию компьютерной информации становится все больше. Об одной из них и пойдет речь в настоящей статье, а также будет приоткрыта завеса тайн компьютерных криминалистов.

Подмена временных атрибутов файлов. Это делают как вручную, переводя системные часы, так и с помощью специальных программ, которых существует достаточное количество. Но интересно то, что эти же функциональные возможности также прописывают у ряда вредоносных программ с целью ввести в заблуждение пользователя и отнести файл скорее к системному, чем к подозрительному. Таким образом, при просмотре свойств файла в ОС будут отображаться подмененные сведения. Но не все так просто с точки зрения криминалистики. Для распознания факта подмены используются особенности файловой системы. Все сведения, которые изложены ниже, справедливы для ОС Microsoft Windows и файловой системы NTFS, как для самого часто встречаемого сочетания ОС и файловой системы.

В файловой системе NTFS временные атрибуты файлов содержатся в файловой записи для каждого файла в главной файловой таблице (далее – MFT). И как ни странно у файла их ровно 8!, а не 3 как мы привыкли. За временные атрибуты отвечает две структуры $STANDARD_INFORMATION и $FILE_NAME, каждая из которых содержит: дату и время создания файла, последнего изменения файла, последнего доступа к файлу, а также дату и время последнего изменения сведений в файловой записи. На рисунке 1 приведена файловая запись, содержимое которой отображается с помощью ПО «AccessData FTK Imager»:

Рисунок 1

Если не вдаваться в подробности смещений упомянутых структур, то их легко распознать по содержимому. Время в данных структурах имеет формат ОС Microsoft Windows, записи которого выглядят так:

Рисунок 2

Для преобразования временной метки, которая указана в файловой записи, можно использовать специализированное средство «DCode Date»:

Рисунок 3

или преобразовывать ее вручную.

Однако можно получать доступ ко всем восьми атрибутам с помощью автоматизированных средств анализа: The Sleuth Kit (TSK) по команде «istat»:

Рисунок 4

или в графическом интерфейсе с помощью ПО «Autopsy Browser».

Рисунок 5

Ну, а теперь к главному. Правильная оценка временных атрибутов из структур $STANDARD_INFORMATION и $FILE_NAME дает криминалисту возможность правильно восстановить хронологию событий, что очень важно при исследовании.

Для начала необходимо представлять, при каких действиях с файлами меняются его атрибуты. Для этого на ОС Microsoft Windows XP и 7 для архитектур процессора x86 и x64 проведена серия тестов, результаты которых сведены в таблицах 1, 2 для текстовых и исполняемых файлов.

Таблица 1 – Windows XP

где названия столбцов обозначают следующее:

Rename – переименование файла;

Local Move – перемещение файла в пределах одной файловой системы;

Volume move – перемещение между файловыми системами;

Copy – копирование файла;

Create – создание файла;

Delete – удаление файла;

Open – открытие файла;

Properties – просмотр свойств файла;

Attributes – изменение атрибутов файла;

Modify – изменение файла;

по строкам записаны временные атрибуты файлов, содержащиеся в структурах STANDARD_INFORMATION (SI) и FILE_NAME (FN)

х – изменение атрибута файла;

х (РЕ) – изменение атрибута только для файлов РЕ-формата;

x(day) – изменение атрибута производится один раз в день при первом обращении к файлу;

x(?) – замечены случаи изменения атрибута, которые происходят не каждый раз;

(SI) – все сведения в структуре FILE_NAME копируются из предыдущей структуры STANDARD_INFORMATION;

(created) – все атрибуты в структуре FILE_NAME совпадают с датой создания файла из структуры STANDARD_INFORMATION.

В результате подобных тестов с другими форматами файлов и ОС обнаружены незначительные отличия от приведенных в таблицах 1, 2.

Как видно, данные в структуре $FILE_NAME создаются в момент создания файла и представляют собой копию даты создания и изменяются при переименовании, локальном перемещении, перемещении между файловыми системами, копировании и удалении файла. Следовательно, сведения в этой структуре не могут превосходить временные атрибуты из структуры $STANDARD_INFORMATION. Но это актуально именно для времени создания и изменения файла.

Время последнего доступа к файлу и атрибут MFT modified могут измениться только в структуре $STANDARD_INFORMATION. Поэтому время последнего доступа к файлу следует определять по структуре $STANDARD_INFORMATION. В ОС Microsoft Windows Vista и 7 по умолчанию время последнего доступа не изменяется для экономии ресурсов системы. Указанная опция регулируется значением ключа реестра: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\FileSystem

NtfsDisableLastAccessUpdate = 1 (дата и время последнего доступа к файлу не изменяются при доступе к файлу)

= 0 (дата и время последнего доступа к файлу изменяются при доступе к файлу)

В таблицах 1, 2 приведены результаты испытаний с опцией изменения даты последнего доступа при обращении к файлу.

Атрибут MFT modified изменяется, когда хотя быть один атрибут файловой записи меняется. Но в силу времени разрешения (time resolution) файловой системы NTFS, которое составляет до 1 часа, сведения о последнем доступе к файлу сначала сохраняются в оперативную память, а затем записываются в файловую запись. Следовательно, небольшие расхождения в этих атрибутах могут быть. Но, стоит отметить, что при изменении атрибута Accessed атрибут MFT modified меняется не всегда.

В связи с описанными оговорками разберем подход криминалиста при проведении исследования НЖМД, который был задействован при совершении мошеннической операции в системе интернет-банкинга на стороне клиента.

На рисунке 5 приведены временные атрибуты вредоносной программы семейства «Trojan.Carberp». Такие программы часто встречаются в подобных инцидентах, так как позволяют производить скрытое от пользователя копирование данных, необходимых для аутентификации в системах дистанционного банковского обслуживания. Такие программы имеют функциональную возможность изменять временные атрибуты, отображаемые пользователю, на идентичные для системных файлов.

При восстановлении хронологии событий очень важным аспектом является правильное определение времени загрузки вредоносной программы. Попробуем применить полученные в данной статье сведения для определения временных атрибутов файла «SlknEKbbrSQbvDFPEI.exe».

Так как атрибуты в структуре $FILE_NAME не могут превосходить атрибуты в структуре $STANDARD_INFORMATION, то датой создания файла признается: 23.11.2012 г. 16:40:10. Оригинальная дата изменения файла при этом неизвестна, так как в структуре $STANDARD_INFORMATION она подменена, а в $FILE_NAME – является копией даты и времени создания файла, которая была сохранена в файловую запись при создании файла. Дата и время последнего доступа определяется из структуры $STANDARD_INFORMATION – 10.12.2012 г. 09:13:17. Сведения в файловой записи изменялись последний раз 04.12.2012 г. 14:40:20 в соответствии с атрибутом MFT modified, который не изменялся при доступе к файлу.

Таким образом, в следствие ручного анализа можно выявить верные временные атрибуты файла, что является достаточно трудоемким занятием, если количество файлов большое. Поэтому ниже приводится псевдокод, который позволяет автоматизировать процесс определения временных атрибутов файла, принимая на вход данные структур $STANDARD_INFORMATION и $FILE_NAME (дата и время последнего изменения файла при подмене атрибутов берется из структуры $FILE_NAME):

Тонкостей в определении временных атрибутов файлов очень много. Но главное, что хотелось донести в этой статье, является идея о том, что по временным атрибутам файла можно восстановить даже действия, которые были произведены с файлами, что и помогает компьютерным криминалистам при проведении исследований и судебных экспертиз.

При работе над этой серией статей я почти поверил, что с PowerShell у нас появилась технология, которая непонятным образом попала к нам из будущего. Помните сериал «Звездный путь» — оригинальный, конечно же, — когда старший офицер звездолета «Энтерпрайз» Спок смотрел в свой визор, сканируя парсеки космоса? На самом деле Спок разглядывал результаты работы одобренного Звездным флотом скрипта PowerShell.

Трикодеры? Также работают на основе технологии PowerShell.

Да, я являюсь поклонником технологии PowerShell, и смело исследую тему, которую никто из блогеров ранее не рассматривал. Для тех, кто воспитывался на элементарных языках оболочки Linux, PowerShell выглядит как сверхпродвинутая технология. Одна из высокотехнологичных функций PowerShell, как я упоминал ранее в своей заметке, — это возможность отслеживания низкоуровневых событий ОС, например обновления файлов.

Подробный анализ запроса Register-WmiEvent

Давайте вернемся к замечательному коду PS для мониторинга файлов всего из одной строки, который я представил в прошлый раз.

Как вы могли догадаться, логика того, что отслеживается, содержится в WQL в параметре запроса Register-WmiEvent.

Как мы помним, WQL позволяет авторам скриптов получать общую информацию о событиях системы Windows и, как в нашем случае, о событиях файлов — создании, обновлении или изменении файлов. С помощью этого запроса я легко получаю из темных глубин Windows сведения о событиях модификаций файлов, которые представлены в виде класса CIM_DataFile.

WQL позволяет задавать носитель и папку, в которых необходимо выполнить поиск. Для этого используются указанные выше свойства Driveи Path.

Хотя мне нельзя использовать поиск с применением подстановочных символов, — это особенность языка, а не ошибка — вместо этого я могу искать конкретные расширения файлов. При разработке скрипта для этой заметки моей целью было помочь специалистам по ИТ-безопасности обнаружить чрезмерную активность, связанную с текстовыми файлами. Поэтому я задал логическое условие для поиска файлов с расширениями doc или txt. Логично?

Теперь рассмотрим один неочевидный момент.

Мне требуется собирать сведения о событиях, возникающих, когда кто-либо пытается получить доступ к файлу, включая случаи, когда осуществляется только чтение документов Microsoft Word без внесения изменений.

Можно ли сделать это?

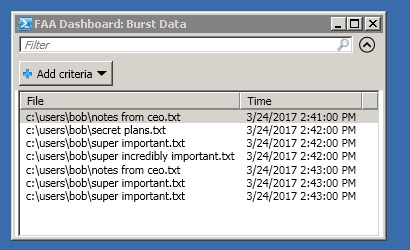

Всем нам знакомо поле «Дата изменения», доступное при просмотре списка файлов в проводнике Windows. Но знали ли вы, что существует также и поле «Дата доступа»? Каждый раз при чтении файла Windows в этом поле теоретически указывается текущая временная метка. Вы можете сами проверить это (см. далее), нажав заголовки столбцов и включив поле со сведениями о доступе.

Однако на практике компьютеры Windows обычно не настроены на обновление этого внутреннего поля, когда файл открывается только для чтения, а не для изменения. Компания Microsoft утверждает, что это снижает производительность. Но давайте отбросим сомнения.

Для настройки постоянного обновления времени доступа к файлам в Windows используйте недооцененную служебную программу fsutil (потребуются права администратора) со следующими параметрами:

Настроив события доступа к файлам в моей тестовой среде, я также активировал в Windows запись событий, связанных только с чтением.

В итоге я указал в приведенном выше коде WQL такой логичный критерий поиска:

Он означает, что меня интересуют только события файлов, в которых доступ к файлам осуществляется после запуска Register-WmiEvent. Переменной $cur, кстати, присваивается значение текущего времени, получаемое из командлета Get-Date.

Анализ доступа к файлам

Мы рассмотрели язык WQL, теперь давайте перейдем к оставшимся параметрам Register-WmiEvent.

SourceIdentifer позволяет задать имя события. Присвоение имен — людям, полосатым кошкам или терьерам — рекомендуется использовать, поскольку это позволяет вызывать их при необходимости.

И это подходит и для событий! Есть несколько командлетов, для которых требуется этот идентификатор. Для новичков: Unregister-Event используется для удаления заданной подписки на события, Get-Event позволяет просматривать все события, которые были помещены в очередь, Remove-Event используется для удаления текущих событий в очереди, и наконец, Wait-Event используется для явного синхронного ожидания. Мы будем использовать некоторые из этих командлетов в конечном коде.

Я разобрал основные составляющие своего скрипта.

Остается рассмотреть параметр Action. Поскольку Register-WmiEvent реагирует на события асинхронно, требуется код, обрабатывающий реакцию на запускающие события, и в нем, скажем так, и заключается действие — в блоке передаваемого кода PowerShell.

И это нас приводит к тому, чего я на самом деле пытаюсь достичь с помощью своего скрипта, поэтому мне придется раскрыть свои грандиозные планы по завоеванию всего мира анализа поведения пользователей с помощью нескольких строк кода PowerShell.

Вот этот план. Этот скрипт PS будет отслеживать интенсивность событий доступа к файлам, сравнивать ее с эталонным значением и решать, попадает ли эта интенсивность в диапазон нехарактерных значений, который может указывать на потенциальную попытку взлома. При достижении этого порогового значения отобразится великолепная информационная панель с данными о последних действиях.

Другими словами, у меня будет система отслеживания угроз с оповещением, которая будет отмечать необычное поведение в отношении текстовых файлов в заданном каталоге.

Будет ли Powershell вытеснять с рынка другие решения для безопасности?

Нет, компании Varonis не стоит беспокоится об этом по нескольким причинам.

Во-первых, отслеживание событий в Windows нельзя назвать эффективным. На самом деле компания Microsoft предупреждает, что включение обновлений о последнем доступе к файлу посредством fsutil увеличивает нагрузку на систему. Кроме того, Register-WmiEvent разгоняет маховик внутренних событий: я столкнулся с комментариями, в которых утверждается, что командлеты могут замедлить работу системы.

Во-вторых, я заметил, что этот мониторинг выполняется не в реальном или близком к реальному времени: есть задержка при получении событий файлов, которая достигает 30 или более минут. По крайней мере таков был мой опыт запуска скриптов на моей виртуальной машине AWS. Возможно на вашей конкретной машине результаты будут лучше, но я не думаю, что компания Microsoft может что-то обещать по этому поводу.

В-третьих, как бы я не старался, у меня не получилось связать событие изменения файла с пользователем приложения, которое являлось причиной события. Другими словами, я знаю, что событие файла произошло, но, как это не прискорбно, не представляется возможным с помощью Register-WMIEvent выяснить, кто это сделал.

Поэтому я получил скрипт, который может отслеживать доступ к файлам, но без установления личности. Хммм… давайте создадим новую категорию контроля безопасности, называемую анализом доступа к файлам, которая собирает данные о моих действиях. Gartner, вы меня слышите?

Безусловно, анализ поведения пользователей — это гораздо более эффективный способ определения угроз, поскольку действия конкретных пользователей представляют собой интересную информацию. Мой менее детализированный анализ доступа к файлам, хотя и является полезным, не может точно определить неправомерное поведение, поскольку собирает данные о событиях нескольких пользователей.

И даже если мой скрипт не до конца выполняет свою работу, еще более важным аргументом является понимание сложности работы с событиями Windows с помощью PowerShell (или другого используемого вами языка), что заставляет вас обратить внимание на решения корпоративного класса.

Теперь мы готовы посмотреть на блок скрипта Powershell моего командлета Register-WmiEvent:

Да, я проверяю вход в систему с помощью командлета Out-File, чтобы создавать для каждого случая доступа записи с временной меткой. И сравнивая число событий с эталонным значением в массиве $Global:baseline, я обнаруживаю всплески доступа к файлам через каждые 15 минут.

Здесь я немного пофантазировал и настроил мифическое среднее значение для числа событий в эталонном значении для каждого дня недели, разделяя каждый день на три восьмичасовых периода. Когда пиковая активность для заданного периода выпадает на дальний конец хвоста кривой нормального распределения, можно считать, что обнаружена угроза.

Информационная панель анализа доступа к файлам

Получив данные о пиковом увеличении числа событий в $Global:evarray (открывавшиеся файлы с указанием временных меток) я решил, что будет хорошей идеей отобразить эти данные в виде стильной информационной панели. Но вместо того, чтобы добавить этот код в блок скрипта, я «помещаю в очередь» эти данные в отдельном событии, которое может обрабатываться отдельными приложениями.

Позвольте мне объяснить. Здесь вступает в игру командлет New-Event, указанный в конце представленного выше блока скрипта. Он просто позволяет мне асинхронно посылать сигналы другому приложению или скрипту, не привязывая таким образом этот код к блоку скрипта, чтобы потом можно было обработать следующее событие доступа к файлу.

Я представлю полный код моего скрипта PowerShell для анализа доступа к файлам в следующей заметке. Сейчас я просто скажу, что настроил командлет Wait-Event, единственным назначением которого является отбор этих всплесков событий и последующая их отправка на выход красивой таблицы с помощью Out-GridView.

Вот конечный результат, который отобразится в консоли администратора:

Великолепное решение, если учесть, что вся «платформа» анализа доступа к файлам реализована в 60 строках кода PS.

Мы рассмотрели много материала, на сегодня хватит.

Мы поговорим подробнее о скрипте анализа доступа к файлам в следующий раз, затем мы перейдем к рассмотрению превосходных возможностей классификации содержимого PowerShell.

Читайте также: