Для чего нужен межсетевой экран cisco

Обновлено: 01.07.2024

Вебинар: 18 июня, 2020 11:00 (по МСК)

Продолжительность: 40 мин.

Организация услуги «хранение данных» в крупной организации.

Взгляд ИТ-руководителя

Решения класса Next Generation Firewall сегодня прочно вошли в обязательный инструментарий для обеспечения кибербезопасности организаций любого уровня. Одним из мировых лидеров данного направления была и остается компания Cisco, чьи разработки пользуются растущим спросом благодаря очень удачному соотношению технических характеристик и стоимости владения.

В условиях современного мира, по мере роста «цифровизации» всех аспектов бизнеса и даже повседневной жизни, значение кибербезопасности трудно переоценить. Все больше ценных информационных активов переходит в сеть, облака, на электронные носители – а значит, они становятся удобной мишенью для хакеров и киберпреступников всех мастей.

Но и «силы добра» не стоят на месте — лучшие разработчики ведущих мировых компаний изо дня в день трудятся над созданием все более совершенных механизмов защиты. На сегодняшний день одними из наиболее популярных решений для обеспечения комплексной защиты информационных систем на предприятиях являются межсетевые экраны (МСЭ) нового поколения — Next Generation Firewall или сокращенно NGFW.

В отличие от обычного брандмауэра такая система сочетает в себе целый ряд важных функций, в числе которых антивирус, антиспам, предотвращение вторжений, веб-фильтр, проверка шифрованного трафика и многое другое. Сегодня NGFW доступны в виде аппаратно-программных комплексов; как специальное ПО, работающее на серверах стандартной архитектуры (х86); и даже в виде облачных сервисов по подписке. В комплексе с другими системами информационной безопасности МСЭ нового поколения призваны отражать сложные многовекторные атаки – с чем они успешно и справляются.

Решения NGFW доступны на рынке уже около десяти лет, но спрос на них постоянно растет. Так, по данным аналитиков Gartner, если в 2018 году объем мирового сегмента подобных решений превысил показатель в $11,3 млрд, то в 2022-м он достигнет $14,5 млрд. Есть и другие оценки, подтверждающие общую динамику роста. В последние годы NGFW превратился не только в распространенный, но и в практически обязательный инструмент информационной безопасности для большинства предприятий, которые заботятся о сохранности своих цифровых активов. Одним из мировых лидеров сегмента NGFW уже много лет остается компания Cisco, предлагающая широкий спектр решений для защиты организаций любого уровня. Поговорим о них более подробно.

Надежная защита без лишней сложности

Прежде чем перейти к рассмотрению конкретных NGFW и их уникальных особенностей, стоит сказать несколько слов о том, что общего есть у всех моделей межсетевых экранов Cisco Firepower.

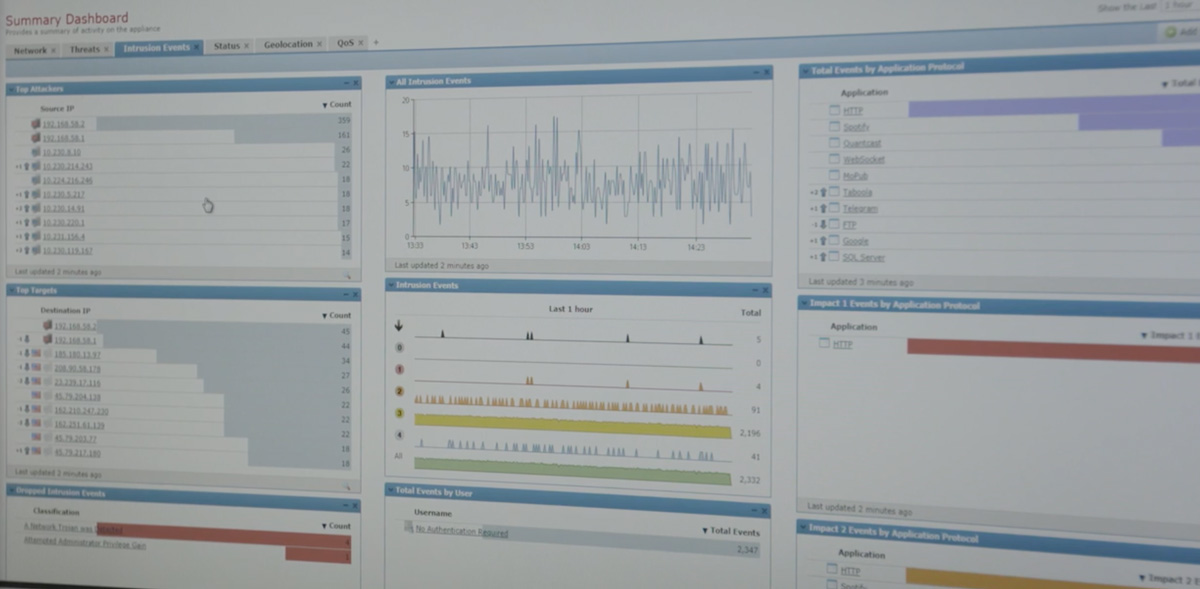

Первой важнейшей функцией является защита от злонамеренных вторжений и наличие расширенных опций кибербезопасности. Поэтому системы данной серии обладают инструментами для своевременного выявления и пресечения попыток взлома периметра безопасности на самых ранних этапах атаки: еще до того, как злоумышленники проникнут внутрь защищаемой сети. Это обеспечивается благодаря наличию у решений Cisco лучшей в своем классе встроенной системы предотвращения вторжений нового поколения, позволяющей находить скрытые угрозы и быстро блокировать все их проявления. Доступна также фильтрация URL-адресов, позволяющая применять заданные политики безопасности к сотням миллионов веб-страниц. Разумеется, не все возможные опасности можно сразу выявить и предотвратить — ведь каждый день появляются все новые и новые угрозы. Для борьбы с тем, что нам еще неизвестно, NGFW Firepower имеют встроенную «песочницу» (sandbox — среда для предварительного запуска и проверки программ, изолированная от основной инфраструктуры) и набор инструментов защиты от сложного вредоносного ПО, которые непрерывно анализируют поведение файлов. Это позволяет оперативно выявлять и устранять все потенциальные опасности.

Благодаря постоянно обновляемым аналитическим данным для NGFW, поступающим из международной организации по исследованию угроз Talos, у моделей Cisco есть возможность блокировки самых новых угроз. Отметим, что Cisco Talos представляет собой группу из более чем 350 опытных исследователей и аналитиков в области кибербезопасности, которые постоянно занимаются мониторингом угроз в мировой Сети, а также разработкой механизмов противодействия им. Talos создает автоматизированные каналы аналитики, которые используются МСЭ Cisco нового поколения для блокировки известных, неизвестных и новых угроз безопасности. Благодаря базе аналитических данных об угрозах, полученной от Talos, NGFW Cisco автоматически защитили компании по всему миру от атаки разрушительных вирусов WannaCry, NotPetya и VPNFilter.

Характерной особенностью серии Cisco Firepower является наличие комплексных инструментов для мониторинга состояния сети. Они призваны обеспечить целостное видение происходящих процессов и отражают полную контекстуальную информацию, необходимую для мониторинга различных объектов и операций в сети. С помощью системы слежения можно выявить признаки вредоносной активности среди пользователей, на хостах, в сетях и на устройствах, четко определить место и время возникновения угрозы, траекторию ее распространения, статус в настоящий момент и т.д. Также определяются активные приложения и веб-сайты, факты обмена данными между виртуальными машинами, передача файлов и другие действия.

Важно отметить и то, что все межсетевые экраны Cisco чрезвычайно быстро выявляют и блокируют киберугрозы. Если в среднем по отрасли время обнаружения опасностей исчисляется днями и месяцами, то NGFW Cisco, как правило, реагируют на них за считанные секунды. Например, чтобы выявить нарушение периметра безопасности, уходит от пары минут до нескольких часов (в случае сложных и/или скрытых атак).

Но сам по себе межсетевой экран является всего лишь одним, пусть и ключевым, элементом корпоративной безопасности, которая сама по себе является процессом, требующим постоянного совершенствования. Поэтому NGFW не должен быть изолированным инструментом: ему необходимо обмениваться данными и взаимодействовать с другими компонентами архитектуры киберзащиты. Решения серии Firepower обладают развитыми возможностями интеграции, а также инструментами автоматического обмена информацией об угрозах с системами защиты электронной почты, веб-трафика, оконечных устройств сети и т.д. Кроме того, автоматизированы процессы решения таких задач как оценка последствий, настройка политик и идентификация пользователей.

И, конечно, нельзя обойти вниманием возможности управления и тонких настроек, поскольку межсетевой экран любой организации — малой, средней или крупной — должен удовлетворять ее уникальным требованиям. Семейство решений Cisco Firepower позволяет использовать для управления процессом кибербезопасности как встроенный диспетчер, так и централизованную систему администрирования, охватывающую все устройства. Защита может быть развернута в локальной среде или облаке с помощью виртуального межсетевого экрана.

Функциональность любого продукта может быть индивидуализирована за счет активации тех или иных функций по дополнительной подписке. Также доступна настройка пропускной способности из широкого диапазона значений. В совокупности все эти возможности позволяют существенно упростить жизнь заказчика за счет развертывания простой в обслуживании и согласованной системы безопасности, которая будет эффективно работать на всех уровнях организации.

Cisco Firepower — защита на всех уровнях

Семейство Firepower объединяет в себе широкий спектр различных решений, в котором найдется подходящая модель для организации любого уровня: от СМБ до крупной государственной структуры.

Для небольших компаний идеально подойдет семейство систем начального уровня Cisco Firepower 1000, объединяющее четыре модели с пропускной способностью от 650 Мбит/с до 3 Гбит/с. Устройства содержат по 8 медных портов GE и по 4 оптических интерфейса SFP. В данном семействе имеется единственная модель (Firepower 1010) настольного формата, все остальные монтируются в стойку.

Серия Cisco Firepower 2100 представлена более мощными и производительными системами, которые предназначены для защиты сетевого периметра малых и средних организаций, а также ЦОДов небольшого размера. При использовании расширенных функций защиты эти устройства обеспечивают стабильно высокую производительность в диапазоне от 2,3 до 9 Гбит/с. Семейство объединяет в себе четыре модели, оснащенных от 16 до 24 портами. При этом системы начального уровня (Firepower 2110) поддерживают 16 портов 1 GE, а высокотехнологичные модели (Firepower 2140) могут содержать одновременно 12 интерфейсов GE и столько же 10 GE.

Особенностью NGFW данной серии является инновационная архитектура с двумя многоядерными процессорами, которая обеспечивает одновременную оптимизацию функций межсетевого экрана, криптографии и контроля угроз. Таким образом безопасность обеспечивается без ущерба для производительности сети. В состав продукта входит диспетчер устройств Firepower Device Manager для локального управления средами с одним межсетевым экраном.

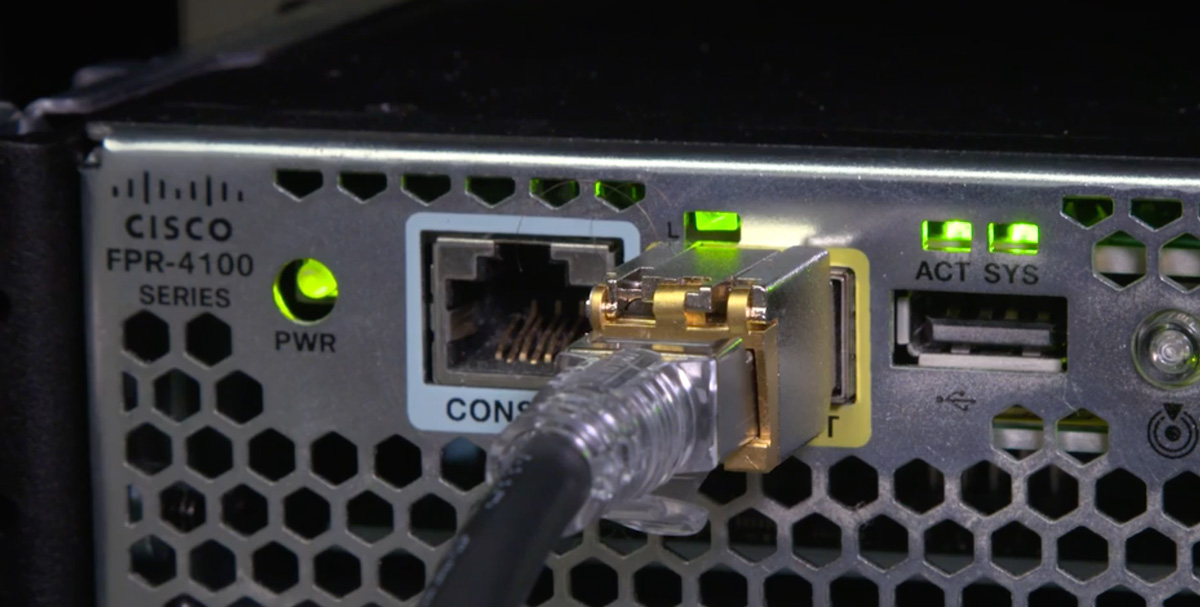

Для крупных дата-центров и организаций, а также высокопроизводительных сред Cisco предлагает МСЭ Firepower 4100. Эта серия, объединяющая четыре модели, поддерживает потоковую разгрузку, программную оркестрацию и управление службами обеспечения безопасности с помощью API-интерфейсов RESTful. Пропускная способность межсетевого экрана составляет от 20 до 60 Гбит/с. Модели серии оснащаются портами 1/10/40 GE.

Наиболее мощные и производительные устройства продуктовой линейки NGFW Cisco объединены в серию Firepower 9300. Это модульная платформа операторского класса, предназначенная для телекоммуникационных компаний, высокопроизводительных вычислительных центров, комплексов зданий, площадок высокочастотного трейдинга и других сред, где требуется задержка при разгрузке менее 5 микросекунд и максимальная пропускная способность. Последний параметр может составлять 25-168 Гбит/с для единичного устройства и до 1,2 Тбит/с при кластеризации. В зависимости от варианта исполнения модели серии могут содержать сетевые интерфейсы 10/40/100 GE.

Все упомянутые NGFW Cisco Firepower обладают функциями контроля состояния соединения, мониторинга и контроля работы приложений. Они ориентированы на предотвращение вторжений нового поколения, защиту от усовершенствованного вредоносного ПО, а также прекрасно справляются с большими объемами фильтрации URL-адресов. Старшие модели (4000-й и 9000-й серий) имеют встроенные возможности блокировки DDoS-атак.

Также клиентам доступны виртуальные межсетевые экраны нового поколения (NGFWv) Cisco Firepower, работающие в составе решений VMware, KVM и облачных средах Amazon Web Services и Microsoft Azure. Благодаря виртуальному NGFWv организации, использующие программно-определяемые сети, могут быстро инициализировать и настраивать гибкие инструменты защиты. Если компания виртуализирует сетевые функции, то такой МСЭ позволит ей еще больше снизить расходы.

Отдельно стоит помянуть устройства Cisco ASA серии 5500-FTD-X, оснащенные сервисами МСЭ Firepower. Решение представляет собой экономичный вариант с пропускной способностью, достаточной для защиты малых и средних компаний, а также филиалов. Доступны три модели для настольного размещения и 8 стоечных моделей высотой 1U. Пропускная способность этих межсетевых экранов колеблется в пределах 256–1750 Мбит/с в зависимости от варианта исполнения.

Благодаря своей высокой производительности и широким возможностям киберзащиты, межсетевые экраны нового поколения Cisco Firepower могут стать основой интегрированной архитектуры безопасности для организаций любого уровня. Они способны предотвращать нарушения, быстро обнаруживать и блокировать всевозможные атаки и при этом обеспечивать оптимальный уровень работоспособности сети. Cisco предлагает различные модели МСЭ, соответствующие потребностям малых и средних компаний, крупных предприятий, государственных организаций и операторов связи. Помимо прочих преимуществ NGFW Cisco предлагает простоту внедрения, объединение функций обеспечения безопасности на различных уровнях в одной платформе, гибкие возможности управления, наличие инновационных инструментов автоматизации защиты, отличную производительность и невысокие эксплуатационные расходы.

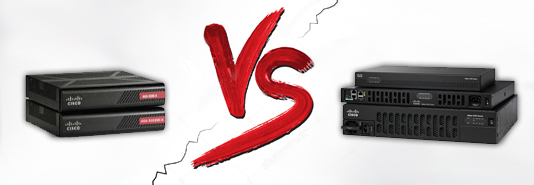

Всем привет! Периодически при проектировании компьютерных сетей на базе оборудования Cisco возникает вопрос, что поставить на периметр сети: маршрутизатор или межсетевой экран Adaptive Security Appliance (ASA)? Далеко не всегда можно однозначно ответить на данный вопрос. Хотел бы в очередной раз сделать попытку и провести небольшое сравнение этих двух устройств. Вы заметите, что уже много раз это обсуждалось. Согласен. Но устройства постоянно развиваются: появляются новые модели, добавляется функционал. Поэтому иногда стоит отойти подальше и ещё раз посмотреть со стороны на данный вопрос. Вдруг что-то поменялось?

Для строгости отметим, что основное сопоставление будет идти между ASA 5500-X и маршрутизаторами ISR G2 и ISR 4000.Все мы знаем, что Cisco ASA является устройством безопасности и обычно его имя упоминается вместе с аббревиатурой МЭ (межсетевой экран). Маршрутизатор же Cisco является в первую очередь маршрутизатором. О, как сказал. Собственно, вот и отличие. Но всё не так просто: Cisco ASA умеет маршрутизировать трафик (даже поддерживает протоколы динамической маршрутизации), а маршрутизатор Cisco может выполнять функции МЭ (поддерживается две технологии – CBAC и ZFW). Чувствую, как в сторону автора полетели фразы: да, капитан очевидность, ты прав. Поэтому предлагаю более пристально взглянуть на эти устройства с целью определения, что в них общего, а что разного.

Исторически сложилось, что ASA имеет преимущества перед маршрутизатором только в ряде технологий, в первую очередь связанных с безопасностью (классический межсетевой экран и VPN концентратор для подключения удалённых пользователей). Во всём остальном ASA выступает в основном в роли догоняющего. Это обусловлено тем, что ASA позиционируется как средство безопасности, а маршрутизатор Cisco – как универсальный швейцарский нож (на его базе мы можем запустить и функции шифрования, и голосовые функции, и оптимизировать трафик и пр.). Поэтому вопрос выбора устройства возникает только в разрезе вопроса обеспечения сетевой безопасности.

На первый взгляд, для реализации такой задачи, как обеспечение защищенного подключения офиса к сети интернет, оба устройства предоставляют всё необходимое:

- есть маршрутизация (статическая, динамическая, PBR), а также функция трансляции адресов NAT;

- можно завести два и более провайдера (поддерживается IP SLA, BGP);

- присутствуют функции межсетевого экранирования.

Так как ASA является более узкопрофильным решением, попробуем провести наше сравнение относительно неё. ASA позиционируется как устройство безопасности, поэтому многие функции безопасности работают уже “из коробки”. По умолчанию в Cisco ASA “завинчены все гайки”, в то время как на маршрутизаторе функции безопасности требуется включать принудительно (настраивать с нуля МЭ, отключать лишние сервисы и пр.). Давайте пройдёмся по основным функциям ASA:

-

Функции трансляции адресов NAT. На ASA присутствуют все возможные вариации (статический и динамический NAT, PAT), в том числе двойной (twice NAT). Есть возможность влиять на порядок применения правил NAT. В этом плане ASA превосходит маршрутизатор.

- AnyConnect VPN Client — туннели SSL или IPSec IKEv2 с использованием AnyConnect Secure Mobility Client. Поддерживается большинство современных платформ ПК и мобильных устройств. Опционально интегрируется с сервисами и услугами Cloud Web Security, Host Scan, 802.1x.

- Бесклиентский (Clientless) SSL VPN – доступ к приложениям осуществляется через web-портал, или обеспечивается проброс портов через тонкий клиент (Java-аплеты/Active-X скрипт) и SSL VPN Smart Tunnels.

- Remote Access IPsec VPN и L2TP over IPsec (IKEv1) – в качестве клиента может выступать любой IPSec или L2TP-клиент (например, Microsoft Windows).

- Easy VPN — туннели IPSec IKEv1. Раньше данное решение активно использовалось для подключения удалённых пользователей через Cisco VPN Client. Сейчас Cisco VPN Client умер, и остался только режим, при котором в качестве удалённого клиента выступает аппаратное устройство.

В режиме отказоустойчивости два устройства объединяются в одно логическое. Данные с одного устройства реплицируются на второе для обеспечения сохранения состояния всех сессии при отказе одного из них. Доступны два режима работы: active/standby (с единственным контекстом) и active/active (в режиме множественных контекстов). Режим отказоустойчивости удобен тем, что после объединения двух устройств, необходимо настраивать только одно устройство — активное.

Второй режим – кластеризация (clustering), позволяет объединить в одно логическое устройство до 16 устройств ASA. Необходимо оговориться, что в кластер из 16 устройств мы можем объединить на данный момент только ASA 5585-X. Для остальных моделей в кластер объединяются только два устройства. Кластеризация обеспечивает резервирование устройств, единую точку управления (все устройства объединяются в одно логическое) и повышение производительности (речь идёт о том, что мы получаем одно виртуальное устройство с бОльшей производительностью нежели одно физическое устройство).

А что с маршрутизаторами? Там нет функций failover и clustering. Отказоустойчивость обеспечивается соответствующей настройкой каждого протокола и функции. Для маршрутизации трафика настройки будут свои, для МЭ свои, а для VPN – свои. Failover на ASA в этом плане более удобен: объединил устройства и далее все настроил из одной консоли, как будто у нас оно одно. С маршрутизатором так не получится.

У ASA есть очень неплохой WEB-интерфейс – Adaptive Security Device Manager (ASDM). Он полнофункциональный и ряд функций рекомендуется настраивать именно через него (например, SSL VPN), так как есть достаточно удобные помощники (wizard). Как мы знаем, WEB-интерфейс маршрутизаторов (Cisco Configuration Professional) оставляет желать лучшего.

На этом основная функциональность ASA практически исчерпывается. Хотел бы ещё отметить на ASA достаточно удобную утилиту – packet-tracer. Она позволяет провести первичную диагностику прохождения пакета через устройство. Packet-tracer выводит информацию по каждой стадии обработки пакета внутри устройства. Предполагаю, что отсутствие packet-tracer на маршрутизаторе обусловлено тем, что маршрутизатор существенно функциональнее.

Коснёмся чуточку архитектурных особенностей программно-аппаратной частей. Сразу заметим, что программный код ASA и маршрутизатора абсолютно разный. Поэтому некоторые процессы реализованы по-разному.

Например, маршрутизация. На ASA нет привычного для маршрутизаторов Cisco Express Forwarding (CEF). Используется своя собственная логика: маршрут определяется для сессии единожды при её установлении (чем-то напоминает fast-switching). Можно сказать, что маршрутизатор оперирует пакетами, а ASA – сессиями. На маршрутизацию в ASA может влиять NAT (правильнее сказать: NAT в ряде случаев определяет, куда будут отправлены пакеты той или иной сессии). На маршрутизаторах такого нет, всем «рулит» таблица маршрутизации или PBR. При переключении маршрутизации с одного интерфейса на другой на ASA далеко не всегда сессия будет также переброшена (она может остаться работать на старом интерфейсе). ASA для каждой сессии запоминает не только исходящий интерфейс (т.е. куда слать), но и входящий (откуда изначально пришли пакеты). Эта особенность работы наиболее ярко проявляется, когда у нас есть несколько провайдеров (подключенных через статическую маршрутизацию) и на них есть какие-то публикации. В случае ASA ответные пакеты всегда пойдут через того провайдера, через которого пришёл запрос. Т.е. все публикации будут рабочими. В случае маршрутизатора ответные пакеты будут идти через провайдера по умолчанию. Т.е. только на одном провайдере будут работать публикации (такое поведение можно обойти с помощью плясок с бубном: VRF+BGP).

Пора подвести итоги и ответить на поставленный в заголовке статьи вопрос. Существуют рекомендации вендора на это счёт, оформленные в виде различных дизайнов в рамках архитектуры Cisco SAFE. Но далеко не всегда мы строим какие-то сложные сети, где присутствуют все виды устройств, выполняющие наиболее подходящие для них функции. Например, в качестве устройства МЭ мы ставим ASA с сервисами Firepower, а для организации подключения к WAN-каналам – маршрутизаторы. Часто бывают ситуации, когда нужно поставить что-то одно (причина может быть самая банальная — бюджет). И вот тут нам и приходится задумывать, что же выбрать.

Случай 1. Относительно небольшая компания с одним офисом. Нужно обеспечить защищённый доступ в Интернет (используется один или два провайдера).

- функционал ASA достаточен для реализации поставленной задачи;

- на базе ASA можно запустить сервисы Firepower для получения функций NG FW и NG IPS (совокупная стоимость будет ниже, чем в случае использования связки маршрутизатор+модуль+сервисы Firepower);

- если необходимо обеспечить подключение удалённых пользователей к корпоративной сети, ASA предоставит наиболее широкие возможности;

- в ряде случаев мы получим бОльшую производительность устройства за те же деньги.

Случай 2. Есть центральный и удалённые офис(ы). Что поставить в удалённый офис?

Думаю, многим уже понятно, что site-to-site VPN не самая сильная сторона ASA. Если у нас много офисов, несколько провайдеров и нужен full-mesh (прямая связность всех офисов), лучше для этой задачи использовать маршрутизаторы. Одна только технология DMVPN позволит снять бОльшую часть головной боли. В центральном офисе в этом случае также должен стоять маршрутизатор.

Если у нас везде один провайдер и офисов не так и много, ASA вполне подойдёт. Более того, решение может получиться дешевле аналогичного на базе маршрутизаторов. Но не стоит забывать, что сегодня провайдер один, а завтра два, да и компания может чуточку подрасти. Безусловно, на ASA в удалённом офисе можно настроить резервный VPN до центрального офиса, используя в центре двух провайдеров. Просто слишком много «но», которые порядком могут подпортить репутацию такого решения. Их, конечно, вендор старается убрать, однако пока эти «но» приходится принимать во внимание.

Подытожим: ASA прекрасно подходит для таких задач, как межсетевое экранирование и remote-access VPN. Если мы можем себе позволить поставить это устройство для решения только этих вопросов, стоит так и сделать. Если же необходимо в одной «коробке» получить смесь функций, возможно, стоит присмотреться к маршрутизатору.

Если у Вас есть свои мысли по поводу вопроса в заголовке статьи, добро пожаловать в комментарии.

UPD:

В статье указывается, что в маршрутизаторах нет аналогичной функции packet-tracer как на ASA. Это утверждение не совсем корректно. В IOS XE присутствует схожая функциональность — Datapath Packet Trace.

Межсетевые экраны Cisco помогут защитить от имеющихся и будущих угроз.

Связаться с Cisco

Преимущества межсетевого экрана Cisco

Межсетевые экраны Cisco оснащены средствами управления безопасностью мирового уровня, унифицированной политикой, единой системой контроля и встроенными функциями предотвращения угроз. С помощью этого решения организации могут обеспечить защиту от актуальных и будущих угроз.

5 советов по выбору межсетевого экрана нового поколения

Инвестиция в безопасность — это вложение в будущее вашего бизнеса. Это важное решение, и мы готовы помочь вам определиться. Эти пять советов помогут вам принять обоснованное решение.

Межсетевой экран: наше видение

Независимо от способа развертывания и типоразмера межсетевые экраны Cisco упрощают контроль и позволяют с легкостью масштабировать средства управления безопасностью мирового уровня везде, где они необходимы.

Как защититься от самых сложных угроз

Узнайте, как с помощью межсетевых экранов Cisco, которые обеспечивают непревзойденный уровень видимости угроз и контроля, защитить свою сеть даже от самых сложных угроз безопасности.

Ваш межсетевой экран теперь способен на большее

В ходе этого вебинара вы узнаете, как межсетевые экраны Cisco могут автоматизировать предотвращение проникновений, быстрее блокировать угрозы, экономить время ваших сотрудников и полностью контролировать систему безопасности.

Компания Cisco признана лидером

Компания Cisco признана лидером рынка согласно отчету The Forrester Wave: Enterprise Firewalls, Q3 2020 (Корпоративные межсетевые экраны, третий кв. 2020 г.).

Проверка состояния систем безопасности сетей Cisco

Угрозы становятся все более сложными, но мы готовы вам помочь максимально поднять уровень безопасности и наладить эффективную работу. Выполните вспомогательную проверку состояния систем уже сегодня.

“ После начального тестирования мы смогли перевести всех учащихся и преподавателей с устаревшей платформы аутентификации и инфраструктуры на межсетевой экран Cisco Firepower нового поколения. ”

Профессор Стефано Винти

ИТ-координатор в школе Convitto Nazionale Umberto, главный аналитик в компании Ansell.

Рекомендованные материалы

Архитектура Cisco SecureX

Упростите операции обеспечения безопасности с помощью самой широкой и интегрированной платформы.

Промоакции и бесплатные пробные версии

Оцените возможности наших решений для обеспечения безопасности перед покупкой. Начните работу с бесплатной пробной версией.

Продукты для обеспечения безопасности

Найдите и нейтрализуйте угрозы с нашими продуктами для обеспечения кибербезопасности.

Связаться с нами

У вас есть вопросы? Обратитесь к специалисту Cisco по решениям для обеспечения безопасности.

Cisco Systems — лидер мирового рынка межсетевых экранов по результатам исследований, например, по отчету за 2018 год от Frost&Sulivan . Самым известным продуктом компании в области безопасности является Cisco ASA.

Краткая ретроспектива

Межсетевой экран Cisco ASA — преемник серии PIX, которые были первым файрволами Cisco и обеспечили превосходство компании в этом сегменте сетевых устройств. На инфографике представлена хронология основных событий.

Главным событием стало приобретение компании SourceFire — разработчика системы предотвращения вторжений (СПВ) Snort и антивируса AMP. Технологии компании были интегрированы в продукты линейки 5500-X и известны как сервисы FirePower. С тех пор устройства совершенствуются в механизмах защиты и удобстве управления.

Функциональные особенности

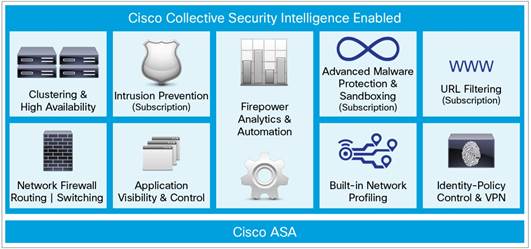

Cisco ASA представляет собой многофункциональное устройство обеспечения безопасности, совмещающее следующие технологии:

- Межсетевой экран нового поколения (NGFW);

- Система гранулярного мониторинга и контроля приложений (Cisco AVC);

- Cистема построения VPN-туннелей (site-to-site IPsec);

- Система предотвращения вторжений нового поколения (NGIPS);

- Система Advanced Malware Protection (AMP) с функциями ретроспективной защиты

- Фильтрация URL-адресов на основе репутации и алгоритмов классификации;

- Система управления уязвимостями и SIEM.

Рассмотрим подробнее этот перечень подробнее.

Cisco NGFW

С развитием интернет-технологий классического межсетевого экрана CIsco ASA с инспекцией статусов сессий (stateful firewall), работающего на 3-4 уровнях модели OSI, стало недостаточно. Необходимо подниматься на прикладной уровень и отслеживать соответствующие протоколы и функции приложений. Так, к традиционным правилам (ACL) на основе IP headers и портов TCP/UDP, добавляются новые параметры в ACL:

- интерфейс/сетевая зона;

- VLAN tag;

- учетные записи AD;

- приложение;

- URL-адрес;

- атрибуты файла.

Cisco NGIPS

Next Generation Intrusion Prevent System — СПВ, в основе которой был Snort. Базовый метод обнаружения — сигнатурный анализ. NGIPS загружает новые образцы каждые два часа для поддержания актуальности базы атак. В распоряжении Cisco крупнейшая сеть детектирования угроз Talos. Важные отличительные особенности данной СПВ состоят в объеме анализируемых данных и автоматизации оценки влияния событий. За счет перманентного детального мониторинга сети система в реальном времени отслеживает её нормальное состояние и своевременно обнаруживает появляющиеся уязвимости. При этом необходимы механизмы снижения количества событий безопасности, требующих обработки пользователям. Для этого применяется автоматизация следующих процессов:

- обновление политик и правил предотвращения угроз;

- оценка ущерба, нанесенного угрозой;

- сопоставление пользователей и событий;

- создание отчетов.

Cisco AMP

Система борьбы с вредоносным кодом с функциями ретроспективной защиты действует на всех стадиях жизни атаки.

Базовые методы и ретроспективные технологии представлены в Таблицах 1 и 2. Первые три алгоритма основаны на анализе непосредственно файлов. Технологии поведенческого анализа используют индикаторы компрометации и динамический анализ файлов в песочнице для обнаружения вредоносов.

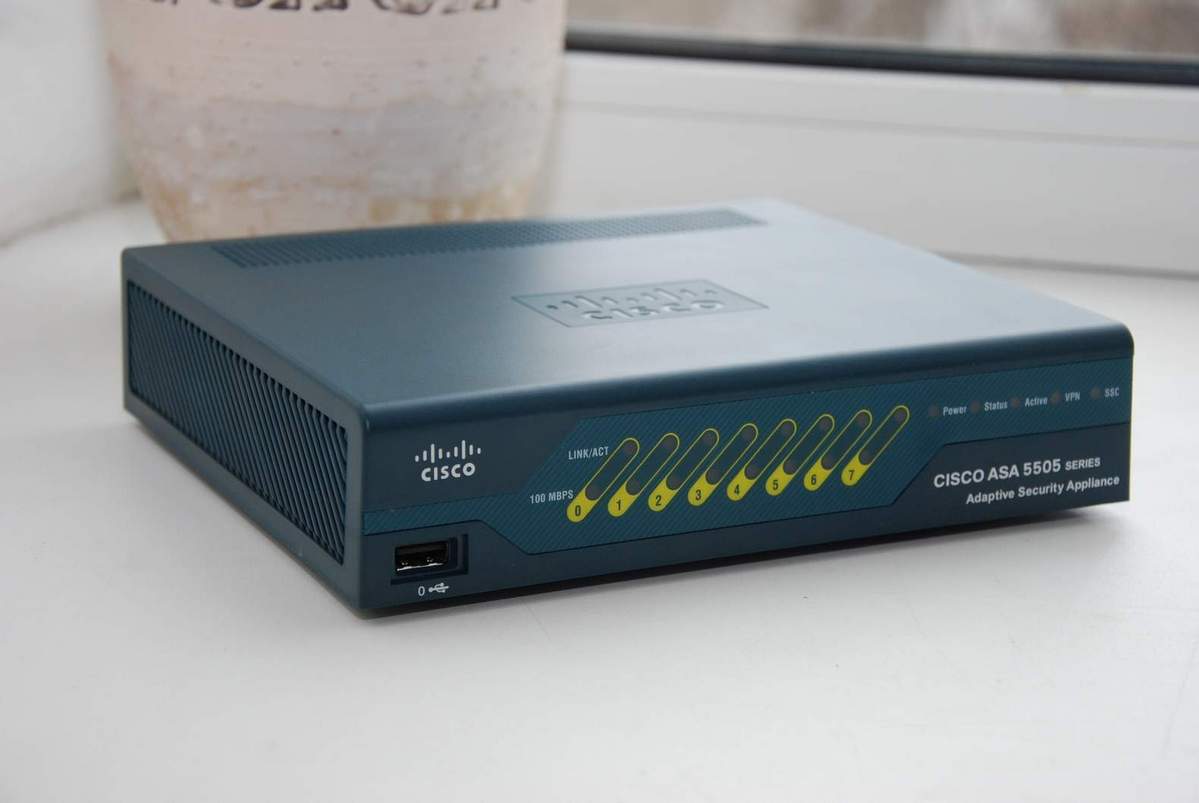

Межсетевые экраны ASA5505 были сняты с производства в 2017 году, но до сих пор данное оборудование считается идеальным вариантом для защиты сети от внешних угроз для мелкого и среднего бизнеса. К тому же, техническая поддержка, сервисные контракты и лицензии все еще можно приобрести, как и оборудование в целом.

Сильной стороной межсетевых экранов серии Cisco ASA5500 можно назвать идеальные показатели безопасности и продвинутую архитектуру сервисов с возможностью апгрейда. Эффективное противодействие сетевым угрозам без возможности дальнейшего распространения по сети — вот что является главной задачей межсетевого экрана ASA5505-BUN-K9, с которой он прекрасно справляется. Особенности устройства позволяют эффективно противостоять сетевым угрозам и блокировать их распространение по сети.

ASA5505-BUN-K9 – основные возможности:

Высокопроизводительный межсетевой экран, использование системы IPS для предотвращения вторжений, также поддерживаются сети VPN, обеспечена защита содержимого, приложений, мониторинг приложений и пользователей, эффективная защита от вредоносных программ, избавление от вирусов, фильтрация данных, возможность подключения удаленных пользователей или объектов.

Прогрессивная технология защиты от поражения шпионскими и вредоносными программами. Поэтому сети надежно защищены от вирусов и негативных последствий их воздействия.

Межсетевой экран для пересылки легитимного трафика, исключая риск появления «незваных гостей». Обеспечена современная защита от риска несанкционированного доступа к необходимой информации или приложениям.

VPN инструменты для соединений разных объектов, поддерживается удаленный доступ к необходимым сервисам и системам внутри сети.

Блокирование спама с инновационной эффективностью. Вероятность ложных срабатываний крайне минимальна, поэтому возрастает эффективность использования эл. почты для бизнес-общения, существенно увеличивается производительность коллективной работы.

Диспетчер устройств адаптивной защиты – универсальное приложение, которое позволяет сделать общий контроль и настройку любых сервисов гораздо проще, для этого разработан удобный и грамотно продуманный web-интерфейс.

Читайте также: