Для чего служит пункт назначенные типы файлов

Обновлено: 05.07.2024

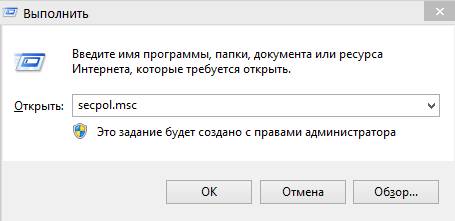

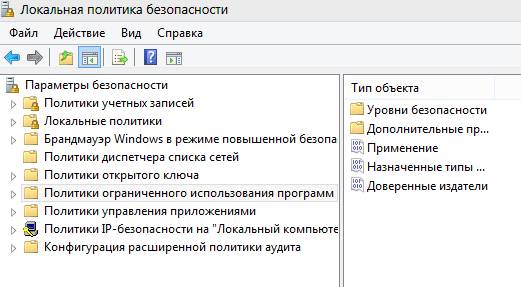

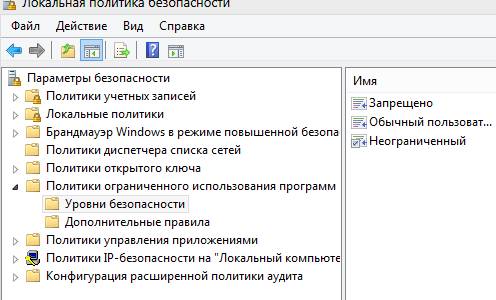

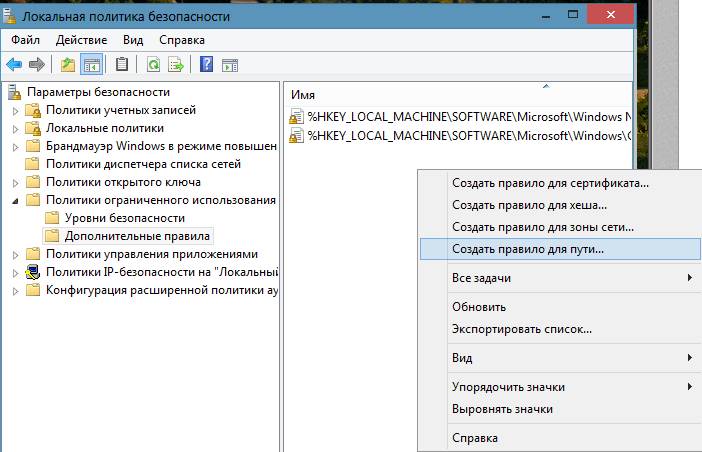

Чтобы использовать эту возможность, откройте оснастку "Локальные параметры безопасности" ("Панель управления - Администрирование - Локальная политика безопасности" или наберите secpol.msc из меню "Выполнить") и выберите в левой части оснастки пункт "Политики ограниченного использования программ".

Политики ограниченного использования программ предоставляют механизм идентификации программ и управления возможностями их выполнения. Существует два варианта установки правил ограничения:

- на все программное обеспечение устанавливается ограничение на запуск и создаются исключения, то есть список программ, разрешенных к выполнению;

- разрешается запуск любых программ и создается список исключений, запрещающий запуск некоторых программ, доступ к программам определяется правами пользователя

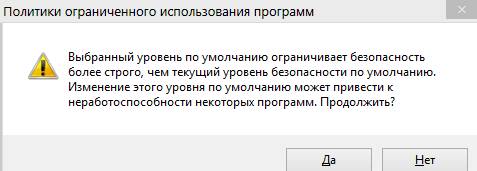

Для того чтобы выбрать один из вариантов как вариант по умолчанию, откройте пункт "Уровни безопасности" и выберите нужный уровень. По умолчанию установлен уровень безопасности "Неограниченный", то есть запуск любых программ разрешен и необходимо создать исключения для запрета запуска определенных программ.

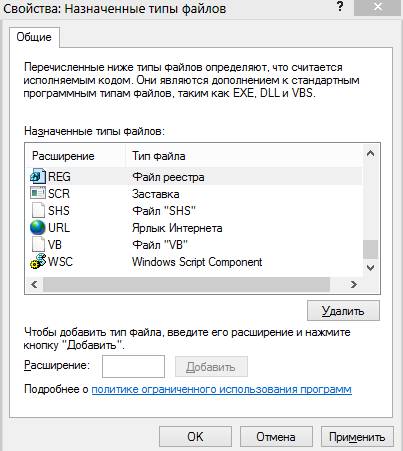

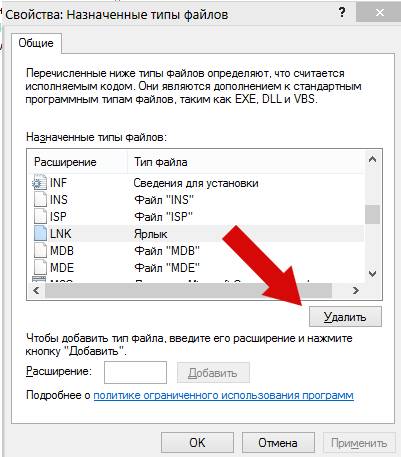

Политики ограниченного использования программ распространяются только на исполняемые файлы, чтобы посмотреть список таких файлов, перейдите в пункт "Назначенные типы файлов". В этот список можно добавить новый тип файлов, соответственно на такие файлы будут распространяться все установленные правила, или удалить какой-то тип, исключив такие файлы из правил политик.

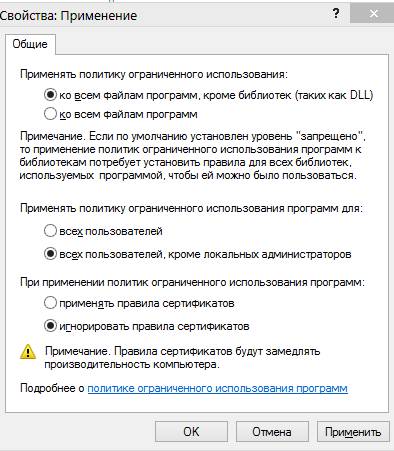

По умолчанию политики распространяются на всех пользователей компьютера. Но при создании некорректных правил (например политик ограничивающих запуск системных файлов), система может работать неправильно, при этом существует риск что вы не сможете вернуть систему в исходное состояние. Поэтому желательно распространять действие политик только на пользователей, исключив из области действия политик локальных администраторов. Для этого перейдите в пункт "Принудительный" и выполните соответствующие настройки.

Кроме того в пункте "Принудительный" существует возможность выбора, будут ли политики распространяться на файлы библиотек *.dll. Если политики будут распространяться и на файлы *.dll, то при установке уровня безопасности по умолчанию запрещающего выполнение программ, придется создавать дополнительные разрешения для каждой библиотеки которую использует программа, иначе программа будет работать некорректно.

Для ограничения запуска программ их следует идентифицировать, а затем установить правило. Рассмотрим два основных варианта:

Ограничение с помощью создания правила для хеша - хеш представляет собой своего рода цифровой "отпечаток пальцев", являющийся уникальным для программы или файла и вычисляющийся по специальным математическим алгоритмам. Файл может быть переименован или перемещен в другую папку или на другой компьютер, но его хеш останется неизменным. При внесении изменений в файл его хеш изменяется. Но как правило, код программы является неизменным и хеш однозначно идентифицирует файл. Чтобы создать правило для хеша, перейдите в пункт "Дополнительные правила", выберите в меню "Действие" пункт "Создать правило для хеша". В открывшемся окне вы можете или ввести заранее вычисленный хеш,

(например, для программы "Блокнот" это fc15cc1d4dda7e73939fc6ec7fadc98e:66048:32771)

или выбрать файл для вычисления хеша. В пункте "Безопасность" вы можете установить правило для вычисленного хеша программы:

- "Не разрешено" - программа не будет выполняться;

- "Неограниченный" - возможность запуска определяется правами пользователя.

В пункт "Комментарии" вы можете ввести заметки, объясняющие данное правило.

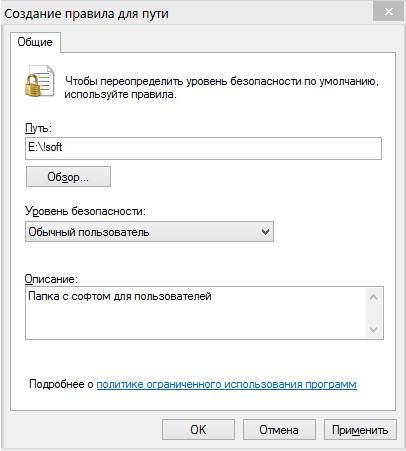

Ограничение с помощью создания правила для пути - правило для пути идентифицирует программы по полному пути к файлу или папке. То есть мы можем указать папку, программы из которой запускаться не будут (или наоборот, будут, в зависимости какое разрешение нам требуется создать). Чтобы создать правило для пути, перейдите в пункт "Дополнительные правила", выберите в меню "Действие" пункт "Создать правило для пути". При указании пути могут быть использованы подстановочные символы * (заменяет неограниченное количество символов) и ? (заменяет один символ) и общие пути, например %userprofile%, %windir%, %appdata%, %programfiles% и %temp%. При указании в качестве пути папки правило распространяется на все вложенные папки и файлы. При конфликте правил для пути приоритет имеет правило с большим ограничением. Ниже приведен набор путей в порядке от высшего приоритета (наибольшее ограничение) к низшему приоритету.

диск:папка1папка2имя_файла.расширение

диск:папка1папка2*.расширение

диск:папка1папка2

диск:папка1

При конфликте двух похожих правил для пути приоритет имеет правило с большим ограничением. Например, если имеется правило для пути C:Windows с уровнем безопасности "Не разрешено" и правило для пути %windir% с уровнем "Неограниченный" (по сути это идентификация одного и того же пути разными способами), будет применяться более строгое правило с уровнем безопасности "Не разрешено".

Правило для хеша имеет приоритет над правилом для пути, то есть если мы имеем две правила, одно из них - правило для хеша notepad.exe с уровнем безопасности "не разрешено", а другое - правило для пути c:windowsnotepad.exe с уровнем безопасности "неограниченный", то будет действовать правило для хеша, то есть программа запущена не будет.

Небольшой пример использования политик для ограничения инсталляции программ пользователями, которые не являются членами группы администраторов и запрета запуска программ кроме программ установленных администратором (привожу самый общий вариант, не вдаваясь в подробности, предполагается что диск разбит на несколько разделов, а все программы установлены на системный диск, на практике может возникнуть потребность в создании дополнительных правил):

- устанавливаем уровень безопасности по умолчанию "Не разрешено";

- в пункте "Принудительный" устанавливаем применение политик для всех пользователей кроме локальных администраторов;

- создаем правило для пути для системного диска и устанавливаем уровень безопасности как "Неограниченный";

- устанавливаем ограничение на запись в системный диск для пользователей (оставляем чтение и выполнение и просмотр содержимого) с помощью средств ограничения доступа (NTFS) или с помощью программы Folder Guard (FAT32) (устанавливаем системный диск только чтение);

- устанавливаем исключения на запись и изменение некоторых нужных файлов на системном диске для пользователей (например, если какая-то программа хранит параметры конфигурации в файле, и пользователю разрешается изменять эти параметры), если это необходимо, с помощью средств ограничения доступа (NTFS) или с помощью программы Folder Guard (FAT32).

Политики ограничения использования программ вступают в силу после повторного входа пользователя в систему.

Что получаем в итоге: все программы установленные на системном диске работоспособны; запуск исполняемых файлов запрещен на всех разделах жесткого диска кроме системного, а также невозможен запуск с дискеты или CD, пользователи не имеют прав на запись в раздел диска на который установлена система, соответственно пользователи не могут запускать или инсталлировать никакие новые программы.

Можно создать файл журнала применения политик ограниченного использования программ, для этого откройте редактор системного реестра, перейдите в раздел

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers] и создайте строковый параметр

LogFileName=x:xxname.log где x:xxname.log - путь и имя файла журнала, например, c:MYLOGsafetylog.log Теперь каждое применение политики ограничения программ будет фиксироваться в этом файле. Файл рекомендуется использовать для отладки правил. Не забудьте выставить соответствующие права на этот файл чтобы он был доступен для записи от имени пользователя.

Будьте осторожны в применении запрещающих политик, особенно для системных файлов и папок. Многие приложения запускают другие приложения для выполнения различных задач. Следует быть уверенным, что все основные задачи используемых приложений учтены правилами.

Политики ограниченного использования программ (Software Restriction Policies) — это технология клиентов Windows 7, доступная для Windows XP, Windows Vista, Windows Server 2003 и Windows Server 2008. Политики ограниченного использования программ управляются при помощи групповой политики. Соответствующий узел находится в узле Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики ограниченного использования программ (Computer Configuration\Windows Settings\Security Settings\Software Restriction Policies). Для этих политик доступны параметры Неограниченный (Unrestricted), разрешающий выполнение приложений, и Запрещено (Disallowed), блокирующий выполнение приложений.

Ограничить выполнение приложений можно и при помощи прав файловой системы NTFS. Однако настройка прав доступа NTFS для большого числа приложений на многих компьютерах — очень трудоемкий процесс.

В принципе, возможности политик ограниченного использования программ и AppLocker во многом перекрываются. Преимущество политик ограниченного использования программ заключается в том, что они могут применяться на компьютерах Windows XP и Windows Vista, а также в изданиях Windows 7, не поддерживающих AppLocker. С другой стороны, в политиках ограниченного использования программ все правила должны настраиваться вручную, поскольку отсутствуют встроенные мастера для их создания. Политики ограниченного использования программ применяются в заданном порядке, в котором более конкретные правила имеют приоритет по сравнению с более общими правилами. Приоритет правил от более конкретизированных (правила хеша) до менее конкретизированных (по умолчанию) таков:

- Правила хеша (hash rules).

- Правила сертификатов (certificate rules).

- Правила пути (path rules).

- Правила зоны (zone rules).

- Правила по умолчанию (default rules).

Если для одной программы задано два конфликтующих правила, приоритет имеет более специализированное правило. Например, правило хеша, задающее неограниченное использование приложения, перекрывает правило пути, которым это приложение запрещено. В этом заключается отличие от политик AppLocker, где приоритеты не используются и блокировка по любому правилу всегда доминирует над разрешающим правилом.

В средах, где используются и политики ограниченного использования программ, и AppLocker, политики AppLocker имеют приоритет. Если политика AppLocker явным образом разрешает работу приложения, заблокированного политикой ограниченного использования программ, приложение будет выполняться.

Уровни безопасности и правила по умолчанию

Узел Уровни безопасности (Security Levels) позволяет задавать правила ограниченного использования программ по умолчанию. Правило по умолчанию применяется, когда к приложению не применима никакая другая политика. Одновременно допускается активировать только одно правило по умолчанию. Три правила по умолчанию таковы:

- Запрещено (Disallowed). Если включено это правило, пользователи смогут выполнять приложение, только если оно разрешено существующей политикой ограниченного использования программ.

- Обычный пользователь (Basic User). Если включено это правило, пользователи смогут выполнять приложения, для которых не требуются административные полномочия. К приложению, требующему административных полномочий, пользователи получат доступ, только если было создано правило, охватывающее это приложение.

- Неограниченный (Unrestricted). Если это правило задано в качестве правила по умолчанию, пользователь сможет выполнять это приложение, если оно не заблокировано существующей политикой ограниченного использования программ.

Если вы предполагаете ограничить возможности пользователей списком разрешенных приложений, настройте правило по умолчанию Запрещено (Disallowed). Это гарантирует запрет на запуск любого приложения, не разрешенного явным образом. Если вы хотите лишь заблокировать пару проблемных программ, но не хотите запрещать использование всех прочих приложений, используемых в вашей среде, настройте правило по умолчанию Неограниченный (Unrestricted). Это позволяет запускать любое приложение, если оно не заблокировано явным образом.

Способы применения политик

Окно Свойства: Применение (Enforcement Properties), позволяет задать применение политик ограниченного использования программ ко всем файлам ПО, за исключением библиотек, например, DLL, или ко всем файлам ПО, включая библиотеки. Если по умолчанию задан уровень Запрещено (Disallowed) и вы настроили применение политик к любым файлам ПО, для использования конкретной программы, вам необходимо будет настроить правила для библиотек DLL, используемых этой программой. Майкрософт не рекомендует ограничивать использование библиотек DLL, если среда, которой вы управляете, не требует повышенной безопасности. Это связано, главным образом, с тем, что управление правилами для библиотек DLL значительно увеличивает объем работы по сопровождению политик ограниченного использования программ.

Окно Свойства: Применение (Enforcement Properties) позволяет настраивать применение политик ограниченного использования программ для всех пользователей или для всех пользователей, кроме администраторов. При помощи этой политики вы также можете задать, какие правила сертификатов будут принудительно применяться или игнорироваться. Недостаток принудительного применения правил сертификатов заключается в том, что они существенно снижают производительность компьютера.

Назначенные типы файлов

Правила пути

Правило пути позволяют указать в качестве объекта политики ограниченного использования программ файл, папку или параметр реестра. Чем конкретнее задано правило пути, тем выше его приоритет. Например, если у вас есть правило, задающее неограниченное использование файла C:\Program files\Application\App.exe , и правило, запрещающее использование файлов из папки C:\Program files\Application , приоритет будет иметь более специализированное правило: приложение будет выполняться. В правилах пути могут использоваться символы подстановки. Например, вполне возможно существование правила для пути C:\Program files\Application*.exe . Правила с использованием символов подстановки являются менее конкретными, чем правила, использующие полный путь к файлу. Недостатком правил пути является то, что в них предполагается неизменность расположения файлов и папок. Например, если вы создали правило пути для блокирования приложения C:\Apps\Filesharing.exe , злоумышленник сможет выполнить его, переместив файл в другую папку или присвоив ему другое имя. Правила пути работают только в том случае, если права доступа ОС не позволяют перемещать или переименовывать файлы.

Правила хеша

Правила хеша работают на основе цифрового отпечатка, который идентифицирует файл по его двоичному содержимому. Это означает, что файл, для которого вы создали правило хеша, будет идентифицирован независимо от его имени или расположения. Правила хеша работают для любых файлов и не требуют наличия цифровой подписи. Недостаток правил хеша в том, что их необходимо создавать отдельно для каждого файла. Нельзя автоматически создать правила хеша для политик ограниченного использования программ; вы должны генерировать каждое правило вручную. Также необходимо изменять правило хеша при каждом обновлении приложения, для которого действует правило, поскольку при обновлении ПО изменяется двоичное содержимое файла. Это означает, что измененный файл перестанет совпадать с первоначальным цифровым отпечатком.

Правила сертификатов

Правила сертификатов используют сертификаты издателя ПО с зашифрованной подписью для идентификации приложений, подписанных конкретным издателем. Правила сертификатов позволяют распространять на несколько приложений одно правило, гарантирующее такую же безопасность, что и правила хеша. Правила сертификатов не нужно изменять даже при обновлении ПО, поскольку модернизированное приложение по-прежнему будет подписано с использованием сертификата того же производителя. Для настройки правила сертификатов вам необходимо получить от производителя сертификат. Правила сертификатов увеличивают нагрузку на компьютер, поскольку перед началом выполнения приложения необходимо проверять действительность сертификата. Другой недостаток правил сертификатов в том, что они применяются ко всем приложениям данного производителя. Если на компьютере установлено двадцать приложений данной фирмы, а вы хотите разрешить выполнение лишь одного из них, вам предпочтительнее использовать другие правила. В противном случае пользователи смогут выполнять любые из этих двадцати приложений.

Правила сетевой зоны

Правила интернет-зоны применяются только к пакетам установщика Windows (.msi), полученным при помощи Internet Explorer. К другим приложениям, например файлам .ехе, правила зоны неприменимы, даже если эти файлы также получены через Internet Explorer. Правила зоны определяют возможность использования пакета в зависимость от сайта, с которого он был скачан. Возможные расположения включают Интернет, интрасеть, ограниченные сайты (Restricted Sites), доверенные сайты (Trusted Sites) и Мой компьютер.

Более подробную информацию о политиках ограниченного использования программ вы найдете по адресу What Are Software Restriction Policies?

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker'a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker'ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows :)

Заходим в настройки:

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Всем доброго времени суток и всего такого прочего-разного.

Частенько меня спрашивают о том как запретить пользователю использовать те или иные программы, их установку, а так же открывать различные типы файлов (которые ему не нужны и могут принести вред) и всё такое прочее. В общем-то для начинающих эникейщиков, системных администраторов и прочего рода IT-шников, - это достаточно популярный вопрос.

И вопрос этот небезоснователен, ибо ограничение неразумного пользователя в правах частенько сильно упрощает работу, повышает безопасность и всё такое прочее.

К тому же, полезно это бывает не только для тех, кто работает в IT -сфере, но и просто для пользователей, которые хотят защитить себя от различных вирусов, надстроек и тп. К слову, эту методику можно еще и использовать как родительский контроль.

В общем, давайте приступим.

Базовое администрирование политики ограниченного использования программ

Инструмент этот простой и в общем-то, должен быть известен примерно каждому, благо он существует достаточно давно, а да и применяется всякими айтишниками (и не только) многими повсеместно.

В некоторых версиях систем его нет (типа Home Edition ), но в большинстве присутствует. Перечислять все нет большого желания, благо наличие таковой поддержки Вы можете сделать за считанные минуты, собственно, попытавшись открыть сей инструмент.

Сия радость зовётся Software Restriction Policies ( SPR ), что условно можно перевести как политики ограниченного использования программ (о чем и написано в подзаголовке).

Запустить можно через " Пуск - Выполнить ( Win+R ) - secpol.msc " :

Или через Администрирование, которое живет по пути " Пуск - Настройка - Панель управления - Администрирование - Локальная политика безопасности - Политики ограниченного использования программ " . Выглядит следующим образом:

Здесь, для начала, тыкаем правой кнопкой мышки по названию "папки", т.е " Политики ограниченного использования программ " и выбираем пункт " Создать политику ограниченного использования программ " .

Далее необходимо будет определиться с, для начала, первичными настройками и произвести их. Для сего нажмем правой кнопкой мышки на пункте " Применение " и выбираем подпункт " Свойства ". Здесь (см.скриншот выше) можно оставить всё по умолчанию, либо включить применение ко всему без исключений (по умолчанию стоит игнорирование DLL ) и, например, переключить пункт применения ограниченной политики ко всем кроме локальных администраторов (при учете, что у Вас аккаунты разграничены на администраторкие и пользовательские).

Далее, предварительно сохранив изменения, жмем правой кнопкой мышки на пункте "Назначенные типы файлов" и снова выбираем подпункт " Свойства ". Здесь можно управлять разрешениями, определяющими понятие исполнительного кода, которые мы в последствии запретим к использованию. Можете настроить на своё усмотрение, в зависимости от целей и задач, которые Вы ставите перед собой, но пока мы оставим всё как есть.

Далее развернем "папку" и перейдем в следующую ветку, т.е в " Уровни безопасности ". Здесь можно управлять уровнями безопасности, в том числе задавать таковые по умолчанию, экспортировать списки и тд и тп.

Простейшим, для теста, решением тут будет задать уровень безопасности " Запрещено " по умолчанию (для чего жмем по нему правой кнопкой мышки и жмем соответствующую кнопку), после чего, когда Вы согласитесь с уведомлением, ограничение будет активировано.

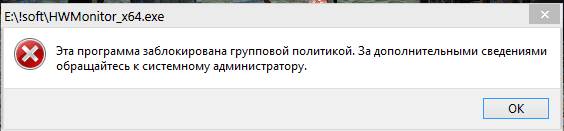

Теперь при запуске программ, если Вы не удалили из списка расширений EXE , Вы будете видеть уведомление как на скриншоте выше. Собственно, можно удалить расширение как таковое, а можно пойти более хитрым путём и, например, удалить только расширение LNK , т.е ярлык.

Тогда, собственно, пользователь сможет запускать только тот софт на который у него есть ярлык на рабочем столе. Способ конечно спорный, но в общем-то вполне себе такой хитрый (даже если пользователь умеет редактировать ярлыки, хотя и это можно ему запретить).

Как Вы понимаете, собственно, глобальные правила на всё в компьютере и манипулирование разрешениями только ярлыками не есть гуд, посему хорошо бы задать какие-то папки, откуда можно запускать приложения из сторонних папок (по умолчанию, в зависимости от системы, разрешения могут быть заданы из системных папок, т.е из Windows и ProgramFiles ).

Для этого переходим на вкладку " Дополнительные правила " и жамкаем правой кнопкой мышки на пустом месте, выбирая пункт " Создать правило для пути " , где задаём путь и разрешение или запрет для пользователя.

Таким же образом, как Вы уже, надеюсь, поняли, регламентируется запрет или разрешения доступа по хешу, зонам сетей или сертификату.

В двух словах, собственно, как-то вот так.

Послесловие

Надеюсь, что кому-то будет полезным и кто-то действительно не знал ничего о политиках, которые, к слову, очень важный инструмент в администрировании любого типа.

Как и всегда, если есть какие-то вопросы, мысли дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226Политики ограниченного использования программ (SRP)

В этой статье рассмотрим ещё один механизм, который ограничивает запуск программ в Windows, а именно Software Restriction Policies (SRP).

Настройка SRP

Механизм “Software Restriction Policies (SRP)” доступен в локальных политиках безопасности (secpol.msc) и может распространятся глобальными политиками в домене.

Чтобы создать политику, нужно нажать правой кнопкой мышки:

После чего появятся правила связанные с данной технологией:

Правила связанные с SRP

Выше у нас появились три правила:

Дополнительные правила

Если перейти в каталок “Дополнительные правила“, то там вы увидите созданные правила и сможете создать новые. Возможно создать правила для: сертификата, хэша, зоны сети (зоны Internet Explorer), пути.

Создание различных типов правил

Уровни безопасности

Дальше, при создании правила, нужно связать его с определенным уровнем безопасности:

- Запрещено (Disallowed) — программы запускаться не будут, вне зависимости от прав доступа пользователя;

- Обычный пользователь — разрешает выполнение программ, но только без прав администратора;

- Неограниченный (Unrestricted) — доступ к ресурсам определяется правами пользователя.

Эксперимент

4. Попробуйте запустить «Блокнот» (notepad.exe).

Важное уточнение

Если ваш компьютер включен в домен, то локальные групповые политики будут переписаны групповыми, это следует учитывать при работе с Software Restriction Policies.

Читайте также: