Dust control usb 16 инструкция подключения

Обновлено: 07.07.2024

Этот материал предоставлен производителем USB over IP концентратора DistKontrolUSB в качестве иллюстрации внедрения этого решения у одного из клиентов. Подробнее о самом концентраторе читай в предыдущей статье.

Из-за бессистемного развития ИТ-инфраструктуры мы получили разношерстный парк «железа» и огромное количество слабо связанных между собой программных продуктов. Процесс упорядочения был долгим и довольно болезненным, но в итоге удалось создать виртуальную частную сеть и пересадить пользователей на тонкие клиенты. Нам даже не пришлось отказываться от устаревших персоналок — они позволяют работать с размещенными в дата-центрах провайдеров (попутно мы сократили до минимума собственный «железный» парк) серверами терминалов.

Были решены вопросы бесперебойной работы ИТ-систем и информационной безопасности, настроено резервное копирование данных и т.д. и т.п. Беда пришла, откуда не ждали: офисы фирмы разнесены по городу территориально и в каждом есть хотя бы несколько ключей для защиты лицензионного ПО, доступа к банковским сервисам, юридически значимому ЭДО или к торговым площадкам. «1С» (HASP), «Рутокен», ESMART Token USB 64K — таков далеко не полный список используемых моделей. Нам потребовалось организационное или техническое решение, способное рулить этим зоопарком централизованно и найти его оказалось непросто.

Проблемы…

Реформы в ИТ-инфраструктуре не повлияли на организацию доступа к ключам и токенам. Их хранение на стороне пользователей создавало очевидные проблемы с безопасностью и ряд технических сложностей. К тонкому клиенту не подключишь USB-свисток для лицензионного ПО на сервере — после переезда большей части сохранившегося «железного» серверного парка в коммерческий дата-центр и перехода на VPS вставлять USB-устройства стало особо некуда, к тому же держать их вне помещений фирмы неудобно.

Мы также не хотели доверять пользователям защищенные носители информации с квалифицированными ЭЦП — раньше они выдавались под роспись в специальных журналах и сдавались в конце рабочего дня, но этот вариант хорош только для самоуспокоения. Безопасный доступ к токенам таким способом не обеспечишь: даже сейф на рабочем месте не дает гарантии от безалаберного сотрудника, бросившего самое дорогое и нужное рядом с монитором, прямо под налепленным на него стикером с паролями и кодами.

К тому же без запроса к службе безопасности нельзя было понять, кто из сотрудников использует тот или иной токен в определенный момент времени. Не то, чтобы защищенные носители часто терялись или передавались кому попало, но определенный организационный бардак имел место. Такие случаи бывали, тем более, что один и тот же ключ иногда нужен сотрудникам разных офисов — это превращало учет и контроль в головную боль отдела безопасности. В процессе реформ от бардака стоило избавиться, не затратив на это слишком много денег.

…и решения

Долго искать единое решение для централизованного хранения ключей не пришлось — других относительно бюджетных вариантов кроме USB over IP на рынке нет. Для реализации подхода доступна целая куча софта (включая бесплатный), с помощью которого все USB-устройства защиты можно собрать в одном месте и обеспечить авторизованный доступ к ним через сеть с использованием надежного шифрования.

Изначальная идея сделать сервер ключей своими силами в серию не пошла: слишком много мороки с настройкой, в процессе которой могут вылезти проблемы совместимости. К тому же довольно непросто собрать сервер общего назначения и вставить в него более четырех десятков устройств USB. Сервер при этом должен обеспечивать не только безопасный доступ к ключам, но и защищать их от физического повреждения, а также иметь возможность удаленной перезагрузки «залипшего» USB-устройства по питанию.

В итоге мы пришли к необходимости покупки специализированного решения со встраиваемым ПО, в котором проблемы безопасности и совместимости решены производителем из коробки.

Выбор сервера и концентратора

Если не считать китайских устройств неизвестных производителей (доверять им квалифицированные ЭЦП не хотелось), подходящих под наши запросы аппаратных концентраторов USB over IP на рынке не так много. Рассматривались модели западных вендоров (Digi Anywhereusb, SEH myUTN и т. д.), но они не позволяют подключить все наши устройства USB и стоят слишком дорого: скажем цена Anywhereusb на 14 портов превышает $1800.

К тому же непонятно, как эти концентраторы будут работать с отечественными защищенными токенами — вопрос совместимости и наличия локальной поддержки тут, пожалуй, самый важный. В итоге мы остановились на российской разработке DistKontrolUSB-64 на 64 порта с возможностью установки в стойку.

Производитель не заявляет стопроцентной совместимости со всеми ключами, но если верить специалистам техподдержки, пока найти несовместимый вариант на просторах нашей необъятной родины им не удалось. Цена на вариант с 64 портами оказалась ниже, чем у импортных аналогов с меньшим количеством портов — 106 500 рублей. Также доступны USB over IP концентраторы на 16, 32 и 48 портов USB.

Возможности DistKontrolUSB-64

Если коротко, концентратор дает доступ к своим портам и подключенным к ним устройствам USB через сеть, как если бы они были локальными. Для этого на удаленном хосте нужно установить специальное клиентское ПО, которое доступно для актуальных версий Windows (настольных и серверных), GNU/Linux и macOS.

Доступ к портам и устройствам можно ограничивать по логинам и паролям и IP-адресам, весь трафик между концентратором и клиентом шифруется с использованием сертификатов SSL/SSH (включая самоподписанные), которые можно импортировать или создать прямо на устройстве, а действия пользователей протоколируются.

Проблем с зоопарком ключей не возникло — все имеющиеся прекрасно заработали на Windows в физических и виртуальных средах в двух использующихся у нас платформах виртуализации — VMWare и Hyper-V. Отметим, что установленные в системе криптопровайдеры работали с удаленными портами как с родными, поэтому все токены ЭЦП под Windows тоже завелись. Работу в Linux и OSX мы не тестировали, поскольку не используем эти ОС.

Итоги

Сейчас концентратор стоит в отдельном помещении центрального офиса и физический доступ к нему невозможен без контроля сотрудников службы безопасности. Даже у сисадминов не получится бесконтрольно извлечь или установить очередное устройство в порт DistKontrolUSB-64 — для этого им придется обращаться к безопасникам и расписываться в журналах. Количества портов с запасом хватает для всех ключей, а особых проблем с их подключением к физическим и виртуальных серверам у нас пока не возникало (мелкие трудности помогла решить техподдержка «ДистКонтрол»).

Самое главное, больше нет головной боли с передачей токенов между филиалами — все настраивается удаленно. Есть и недостатки. При централизованной схеме хранения ключей у нас появилась единая точка отказа. Сам концентратор пока не подводил, но случались кратковременные проблемы с каналами передачи данных: если в удаленном офисе ложится интернет, доступ к ключам у него пропадет.

С другой стороны, поскольку мы перевели свой серверный парк в коммерческий дата-центр и купили VPS у облачного провайдера, работать без доступа к интернету офис не сможет в принципе. В центральной конторе есть резервные каналы связи, поэтому там сбоев еще не было. В целом за удобство и безопасность нужно платить — даже при наличии единой точки отказа централизованная схема все равно лучше.

Работу в ИТ-отделе средней по московским понятиям торговой конторе я получил сразу после диплома. Она мне досталась в наследство от приятеля, который дождался приличного места в крупном банке.

ИТ-отдел там был небольшой — пять человек, включая начальника. В таких коллективах все занимаются всем, но за каждым закреплена зона ответственности, которой он должен уделять особое внимание. Мне досталась информационная безопасность, потому что ИБ-шников никто не любит, а я молодой, нервы у меня крепкие, поэтому потерплю.

Уяснение задачи

Поскольку полученные в институте знания о том, как надо организовать свою работу, из меня ещё не выветрились, я решил начать строго по учебнику. Но результат получился не совсем таким, какого я ожидал.

Коллеги объяснили, что строгость контроля и незыблемость регламентов существуют только в головах преподавателей. А на практике ИТ-отдел — это вспомогательное подразделение, обслуживающее своих кормильцев, зарабатывающих деньги. Поэтому если из-за моей принципиальности у них возникнет какое-то неудобство, то виновный будет назначен незамедлительно.

Правда, сам генеральный — человек прогрессивный и адекватно воспринимает все предложения по усилению безопасности. Если, конечно, они не будут создавать проблем для основных зарабатывающих отделов и бухгалтерии.

Оценка ситуации

Несмотря на отсутствие специализированного подразделения, дела в плане информационной безопасности у нас обстояли пусть и не идеально, но вполне прилично. Для удалённого подключения к корпоративным ресурсам из всевозможных удалёнок-командировок используется VPN. Парольная защита везде, где это было целесообразно, заменена USB-токенами. Антивирусы и всё такое — само собой. В общем, явно не хуже, чем у всех.

Правда, значительная часть сотрудников оставляла аппаратные ключи в своих системных блоках, но на это закрывали глаза. В конце концов, принципа взаимозаменяемости никто не отменял и коллегам может зачем-то понадобиться получить доступ к его персональным тикетам и чек-листам.

Значительно хуже обстояли дела с ключами доступа к внешним ресурсам: банкам, системам ЭДО, торговым площадкам и государственным сервисам. Они разные и их много. Причём, сегодня токен нужен одному сотруднику, а завтра другому. Таким образом, решение проблемы само превратилось в проблему.

Ещё было личное обстоятельство. Все «внешние» токены полагалось сдавать под роспись по окончании рабочего дня. Конечно, статус верховного хранителя ключей — это нереально круто, но, по сути, означает обычного кладовщика. А если принять во внимание, что некоторые пользователи задерживались в офисе, зарабатывая себе бонусы, то мне приходилось ждать их просто так — без всяких льгот и надбавок. Хотя мне в мои годы было чем заняться в вечернее время.

Поиски решения

После недолгих размышлений я пришёл к выводу, что работу с токенами надо как-то автоматизировать. Моя эрудиция подсказала, что копать надо в сторону USB over IP. Проще говоря, нам было нужно устройство, в которое можно было воткнуть много USB-ключей и позволить подключаться к ним с удалённого компьютера.

Таким образом, все ключи всегда находятся в одном месте, а управлять ими можно через приложение. Никто ничего никуда не уносит и проблема «принял-сдал» решается сама собой.

Первый соблазн — за счёт родной компании совместно с недавно покинутой родной кафедрой разработать уникальное аппаратно-программное решение. Правда, тут есть один минус. Не в тех я чинах, чтобы залезать в корпоративный карман. А с такими предложениями я до нужных чинов не дорасту.

Собрать самому из подручных материалов? Во-первых, это наверняка значительно сложнее, чем кажется на первый взгляд. Нужен хаб на полсотни USB-устройств, надо всё это хозяйство куда-то поместить, надо настроить софт… Во-вторых, я хоть и не служил в армии, то знаю, что инициатива делает с инициатором. Если что-то поломается, то виноват буду я.

И тут я вспомнил, что «никого не уволили за покупку IBM». Вот это — правильное решение. Надо найти готовое устройство с хорошей репутацией. И не особо дорогое.

Перебор вариантов

Если операция «сделай сам» закончится пшиком, то меня поругают. Но потом похлопают по плечу — мол, молодой ещё, ну хоть опыта набрался, инициативу проявил… Похожу недельку с бледным видом, а через месяц все забудут. Денег на мои эксперименты компания не потратила, а что касается моего рабочего времени, то отработаю на авралах.

А вот внезапно сломавшийся купленный аппарат — это серьёзно. Наивно надеяться, что финансовый директор этого не заметит. Причём, отвечать перед ним буду не я, а руководитель отдела. Испортить же отношения с непосредственным начальником — хуже не придумать.

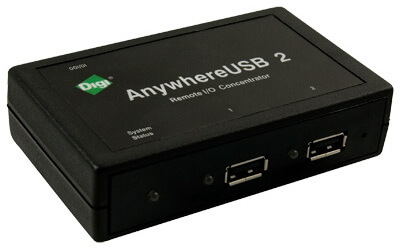

Если выбирать решение по принципу «никогда не уволят», то надо брать продукцию известных западных производителей. Например, готовое аппаратно-программное решение Digi AnywhereUSB на 14 USB-портов. Правда, стоит такое счастье почти 120 тыс. рублей за штуку. А по нашим потребностям нам нужно три таких устройства. Даже заикаться не стоит.

А что если попробовать обойтись только программой? Никаких проблем. FabulaTech за лицензию на 16 USB-устройств с обновлением в течении 5 лет просит почти $2300. Снова умножаю и получаю совершенно неприемлемую для нашей конторы сумму. И это без стоимости самого хаба.

Облачное решение? Такие варианты тоже есть. Например, сервис FlexiHub. Минимальная абонентка на 5 участников — $145 в месяц. Нам, соответственно, будет дороже. Хаб тоже покупать нам. Но главное другое. Непонятно, как в такой системе будет работать токены. А если будут, то использовать для управления секретной информацией софт, который стоит где-то у дяди — идея так себе.

К тому же, импортозамещение. За которое я, если что, обеими руками «за». Поэтому непонятно, как эта стратегия отразится на работе зарубежного ПО с нашими ЭЦП даже в среднесрочной перспективе. Не хотелось бы столкнуться с неприятными сюрпризами.

Остаются отечественные решения. Остановился на DistKontrolUSB. И не только потому, что именно он находится на первых страницах поиска Google и Yandex. Хотя популярность тоже имеет значение — чем больше пользовательская база, тем меньше неприятных сюрпризов.

Выбор решения

Теоретиков уважаю. Но критерием истины продолжаю считать эксперимент. Не уверен — не покупай. Именно по этим прагматичным соображениям было принято решение остановиться на концентраторе DistKontrolUSB.

Концентратор можно заранее протестировать на совместимость со своими USB-ключами. Созваниваешься, приезжаешь, втыкаешь, настраиваешь доступ и проверяешь работу в «боевом» режиме. По-моему, это значительно убедительнее длинных телефонных разговоров про стандарты, в соответствии с которыми всё должно функционировать нормально. Ну не нравятся мне слово «должно» применительно к данной ситуации.

Руководство пользователя я изучил ещё до покупки. Документация — это то, что часто делается абы как по остаточному принципу. Поэтому негодная инструкция не говорит ни о чём. Само устройство может быть вполне хорошим. А вот качественно выполненный мануал свидетельствует о серьёзности разработчика и его вниманию даже к мелочам.

Руководство к концентратору DistKontrolUSB занимает больше 100 листов. Подробное с иллюстрациями. Это означает, что не придётся трезвонить в техподдержку по каждому пустяку.

Цена тоже относительно демократичная для профессионального использования в корпоративном секторе. Управляемый USB over IP концентратор DistKontrolUSB на 48 USB-портов стоит 95500₽ (его в результате и купили). Это дешевле, чем Digi AnywhereUSB на 14 USB-портов.

В процессе испытаний использовались ключи доступа к 1С (HASP), рутокены для ЕГАИС и устройства семейства EToken. Несмотря на то, что все наши рабочие станции и ноутбуки работают под управлением Windows, на всякий случай мы протестировали совместимость и с Linux. Концентратор также поддерживает клиентов с OS X, но для нас это вряд ли когда-нибудь будет актуально, поэтому «яблочный» ноутбук искать не стали.

В скобках замечу, что установка драйвера под Linux — удовольствие так себе. Хотелось бы, чтобы в рамках импортозамещения процесс сделали более дружелюбным. Тем более, что часть ключей используется для защиты доступа к государственным ресурсам.

Наконец, концентратор понимает самоподписанные SSL/SSH-сертификаты. Для нашей конторы это актуально, поскольку именно они применяются для доступа в внутренним ресурсам.

Ну и субъективный фактор не стоит сбрасывать со счёта. Личный контакт с разработчиком — это всегда хорошо. Подъехал, позадавал вопросы, получил ответы… Опять же, всё увидел своими глазами.

Опыт эксплуатации

Проблем для пользователей предсказуемо не возникло. С их точки зрения нет никакой разницы между локальным USB-портом и портом, который отдаёт им концентратор. Если в системе установлен соответствующий криптопровайдер, то ей всё равно, куда вставлен ключ.

Пока в концентраторе занято 36 портов. 12 оставлено «на вырост». С такой нагрузкой устройство справляется успешно — жалоб на «тормоза» от пользователей не поступало.

Правда, есть один нюанс. Главный минус централизованной системы — если откажет концентратор, то одновременно откажут все ключи. Но к этому мы уже давно были готовы. От возможных аварий на линии электроснабжения мы защитили себя при помощи качественных ИБП. Интернет-канал у нас также резервирован.

Протоколы протоколами, а оставлять на ночь работающий концентратор боязно. Через панель управления создал задание, по которому устройство выключается по расписанию. Если мне надо куда-то уехать по делам, то не надо просить коллег всё обесточить или возвращаться на работу самому. С этим справится автоматика.

Что касается защиты самого ключа от перегрева, то и за этим следит автоматика. При перегреве порт будет обесточен. Имеем минус одну головную боль с заменами вышедших из строя токенов.

Эпилог

Поскольку польза для предприятия очевидна, то я сразу про себя. Успешно решить первую серьёзную задачу — это дорогого стоит. Хотя, конечно, мой вклад в эту работу я оцениваю трезво. Я только «снаряды подносил»: искал варианты, ездил с ключами в офис производителя концентратора и т. п.

Тем не менее, бонус по итогам получил. И свой профессиональный статус в глазах коллег поднял.

Но самое главное — освободил для себя кучу времени для решения задач, более осмысленных и интересных, чем приём-выдача ключей. Пока всем этим занимался, всерьёз увлёкся ИБ. Думаю найти какие-то хорошие заочные курсы, чтобы повысить свою квалификацию.

Из коротких планов: ликвидировать «зоопарк» токенов, разобраться с правами доступа, структурировать корпоративную сеть… Если контора будет расти, то наверняка ей понадобится отдельное ИБ-подразделение. А кто станет его начальником? Думаю, тот, кто всё это начал. То есть — я.

Всем привет! В этой статье я хочу рассказать о технологии USB поверх IP (USB over IP). Что это такое, зачем нужно, какие сценарии и варианты у этой технологии востребованы на сегодняшний день.

Итак, господа, если вы плотно используете виртуализацию, не важно где – на работе или дома (если вы энтузиаст) и различные системы управления этой самой виртуализацией – Hyper-V, Xen, VMware, то сталкивались с ситуацией, когда необходимо пробросить USB-порт на виртуальную машину. Но в виду ограничений гипервизоров виртуальных машин сделать это проблематично, так как USB-порты на виртуальных машинах отсутствуют. А что делать, если нужно подключить USB-ключ защиты программного обеспечения, токен с криптозащитой и тому подобные нужные вещи? Если с физическим сервером проблем не было, то с виртуальным встает простой вопрос: как это сделать?!

Вот тут на помощь и приходит технология USB over IP. Не нужно ломать голову, все уже придумали. Забегая вперед скажу, что есть как аппаратные средства проброса USB по IP, так и программные.

Обзор аппаратных устройств USBoverIP

И у тех и у других есть как преимущества, так и недостатки. Давайте рассмотрим преимущества аппаратных устройств USB over IP перед программными:

- Высокая надежность и отказоустойчивость;

- Низкое энергопотребление;

- Высокая скорость развертывания и простота настройки;

Минусы аппаратных устройств USB over IP:

- Более высокая стоимость по сравнению с программными средствами эмуляции.

Более подробно про программные эмуляторы USB портов я расскажу в одной из следующих статей.

Однажды передо мной встала задача проброса USB HASP ключей на виртуальный кластер 1С Предприятие. После обзора и просмотра большого количества решений, как программных, так и аппаратных выбор пал на устройства компании Digi International, а именно AnywhereUSB. Сейчас я расскажу про линейку продукции и конкретно какую модель выбрал я для своих систем виртуализации и почему.

AnywhereUSB это достаточно компактное устройство, представляющее из себя USB-концентратор с Ethernet-портом объединенный в один корпус. О моделях использования может наглядно поведать нижеприведенная иллюстрация:

Рисунок 1. Различные модели использования семейства устройств AnywhereUSB

Обзор модельного ряда Digi AnywhereUSB

Для приобретения на момент написания статьи доступны 5 моделей устройств, рассчитанных на разное количество USB портов, и модель с комбинированными COM и USB-портами.

AnywhereUSB /14: большой стоечный вариант USB IP от Digi, рассчитанный на 14 портов USB, с возможность монтажа в 19 дюймовый шкаф.

Спецификация устройств, отличия

Устройство моделей USB IP устройств от Digi.

Первоначальная настройка и управление устройствами

Для настройки и управления устройствами предусмотрено несколько интерфейсов:

• Web-интерфейс для настройки, мониторинга и администрирования;

• AnywhereUSB config utility;

• Telnet;

• SNMP.

Самым оптимальным и удобным в использовании является Web-интерфейс.

AnywhereUSB/5. Web-интерфейс, меню Network Configuration.

Подключаем нашу USB IP железку в сеть с работающим DHCP-сервером и в браузере переходим по присвоенному устройству IP-адресу. Чтобы узнать адрес можно воспользоваться AnywhereUSB config utility, которую можно скачать с официального сайта производителя устройства.

Окно утилиты конфигурирования AnywhereUSB Remote Hub Configuration Utility.

Вообще, первоначальная настройка устройства не сложнее любого бытового роутера. Попадаем на страницу ввода логина и пароля – по умолчанию логин – root, пароль – root.Существует несколько вариантов присвоения IP адреса AnywhereUSB могут работать в нескольких режимах:

Динамическое присвоение IP-адреса (DHCP);

• Статический IP;

• Auto Private IP Addressing (Auto-IP).

Пробрасываем USB порты на клиентский компьютер

Тут все просто и легко. Для проброса порта на клиентский ПК нужно установить драйвера AnywhereUSB на ту машину, где мы хотим получить наше USB устройство, и указать адрес нашей волшебной коробочки от Digi. Соотвественно, не забываем подключить наши USB устройства в наш USB-IP концентратор. Это всё.

В случае необходимости получения детальной информации, о подключённом устройстве, свободных/занятых портах – можно воспользоваться утилитой AnywhereUSB View, которая устанавливается вместе с драйверами.

Настройка групп и интерфейсов, в меню RealPort USB Configuration. Настройка групп и интерфейсов, в меню RealPort USB Configuration. Выбор группы по отношению к порту USB.

Заключение

В завершении обзора, хочу сказать, что в отличие от подобных программных средств железка настраивается один раз, не глючит, не греется и стабильно работает. Так же, неоспоримым плюсом является возможность работы в отказоустойчивом кластере, т.е. хостовая машина не теряет подключения USB при переключении. Это важно.

Более подробную информацию о продукции Digi International, а так же драйвера, прошивки и утилиты можно скачать на официальном сайте.

На этом пожалуй всё, если будут какие-то вопросы – спрашивайте в комментариях.

Ситуаций, где требуется подключение USB-устройств по сети, не так уж мало. Иногда надо оперировать данными на флешках с подключённых к серверу терминалов тонких клиентов. А в корпоративных сетях — взаимодействовать с USB-ключами и защищёнными накопителями. Централизованно и безопасно эти задачи решает управляемый концентратор DistKontrolUSB-64. Рассказываем о его работе подробнее.

Недостатки программных решений

Создать собственный программный концентратор для USB-устройств несложно. Но как сделать это качественно? Если заказчику нужно решение на несколько десятков портов, серверы общего назначения отпадают. Активное использование облачных продуктов и виртуальных сред тоже не упрощает доступ к железу. Сервис должен не просто пробрасывать порты USB через IP, но и защищать подключённые к ним носители от физических повреждений, а ещё поддерживать удалённую перезагрузку устройств.

В корпоративной сети неизбежно возникают проблемы, связанные с безопасностью данных и администрированием. Необходимо использовать надёжное шифрование, настраивать контроль доступа, мониторить и удалённо управлять концентратором. Есть нюансы и с программной совместимостью — с этим можно разобраться, когда речь о нескольких флешках или токенах, но внедрить готовый аппаратно-программный комплекс намного проще.

Внешний вид и комплектация

Управляемый концентратор DistKontrolUSB-64 позволяет решить все задачи комплексно и подключить через сеть к удалённым клиентам до 64 устройств USB. Все модели линейки DistKontrolUSB пригодны для настольной установки или монтажа в стойку (высота 3U).

Помимо самого концентратора в комплект входит бумажная документация, стандартный шнур питания, монтажная фурнитура и ножки

Для удобства диагностики и подключения все порты и индикаторы вынесены на переднюю панель. Здесь же находится кнопка питания и порт Ethernet 10/100. На боковых панелях размещены вентиляционные прорези и гнёзда под крепёж, а на задней — стандартный разъем для подключения к электросети через встроенные блоки питания.

Детально описывать процесс монтажа DistKontrolUSB-64 мы не будем, ведь здесь всё стандартно. Благодаря небольшой глубине устройство легко войдёт даже в небольшие навесные шкафы.

Технические характеристики

Сетевые интерфейсы Ethernet (RJ-45), 802.11n Количество управляемых USB портов 64 IP-адреса 2 static / DHCP (IPv4 и IPv6) Индикация LED Питание, LAN порт статус, наличие питания порта USB-устройства Питание Два встроенных блока питания 220 В, 50 Гц, 200 Вт Стандарты USB USB 2.0, 1.1, 1.0 Защита портов USB Ограничение портов по току, отключение порта при перегреве, схема плавного запуска портов Поддержка операционных систем Windows Server 2012 R2 и выше, Windows 10, для OS X 10.9.5 / 10.10 / 10.12 / 10.13 / 10.14, Linux (рекомендуется ядро 4.9+) Габариты, мм 440 х 205 х 130Настройка коммутатора, веб-интерфейс

Для связи DistKontrolUSB-64 с корпоративной сетью используются встроенные адаптеры Ethernet и Wi-Fi со статической или динамической настройкой IP. Концентратор поддерживает протоколы IPv4 и IPv6, а для администрирования можно использовать веб-интерфейс либо специальную утилиту. Организация веб-интерфейса типична для современного сетевого оборудования: слева иерархическое меню, а справа — рабочая область. Поскольку это отечественный продукт, проблем с локализацией нет.

Управление доступом и шифрование

Добрый день, амигос, рад, что ты заглянул ко мне на сайт, сегодня мы рассмотрим такой вопрос, как организовать usb по сети и, как это использовать в виртуализации. Тема довольно актуальная, и встречается такая задача все чаще. Особенно у тех компаний, где есть инфраструктура удаленных рабочих столов RDS с 1С приложениями, Directum или Tessa.

Usb через сеть

Как вы уже знаете в нашу жизнь, давно и на долго вошла виртуализация. Мощности серверов растут, и естественно появились технологии рационального их использования, подразумевающие изоляцию и нормальную утилизацию ресурсов, что породило виртуальные машины, которые уже используют и на хостингах и дата центрах. Я уже рассказывал про все это, если интересно посмотрите по ссылкам слева и выше.

Как вы знаете иногда некоторые лицензионные программы, требую для работы usb ключ. Раньше в классическом варианте, когда были только физические сервера, с работой такой схемы проблем не было, но с появление виртуализации она выплыла на ружу.

К сожалению, у некоторых гипервизоров, нет возможности пробрасывать на прямую с сервера USB устройства. Примером может служить Hyper-V от компании Microsoft, который с 2008 года до сих пор не несет в себе такую возможность в Windows Server 2008R2, хотя в 2012 R2, попытки уже предприняты, в отличии от компании vMvare, которая это позволяет и я уже рассказывал как пробросить USB модем в vmware esxi.

Не спешите расстраиваться, адепты редмондсого гиганта, на выручку вам приходит технология USB over IP или AnywhereUSB. USB over IP позволяет подключить usb через сеть.

Суть проброса USB по локальной сети. Есть устройство AnywhereUSB - это небольшой сетевой usb хаб. Ниже примерные модели, представленные на рынке.

- AnywhereUSB /2 – 2 порта USB, самая простая из модельного ряда

- AnywhereUSB/ 5 – 5 портов USB, тут уже может удовлетворить потребности средней компании.

- Подключение USB через сеть, можно так же осуществлять и через немецкое оборудование компании SEH, например, myUTN-800, но в отличии от DIGI, оно еще работает и с LINUX платформами, я таким образом пробрасывал токен в CentOS 7, очень удобно. Он стоит чуток подороже, своего конкурента, но оно того стоит. Его внешний вид представлен на фото ниже. Он так же имеет до 14 USB портов.

В конце 2020 года вы уже не сможете купить у производителя версию SEH UTN-800, ее заменила 20-ти портовая dongleserver ProMAX, про которую я уже делал подробный обзор, там привнесли очень много нововведений и улучшений. Внешний вид устройства слегка претерпел изменение.

Добавили вентияцию для USB ключей 🙂 уж видимо они очень грелись, хотя возможно, что это просто элемент дизайна. В любом случае сделать проброс с данного USB маршрутизатора так же по времени занимает около 5 минут, но оборудование стоит за 100 000 рублей и по карману не всем.

- DistKontrolUSB-64 - это китайское оборудование, которое не так давно появилось на рынке. Чем данная железка выгодно отличается от SEH и DIGI, то это своей ценой, в несколько раз ниже. DistKontrolUSB-64 занимает аж три стоичных юнита и имеет 64 USB порта, так же в линейке есть оборудование с 16, 32 и 48 портами. Со стороны клиента устанавливается приложение USBoverIP-Client, через которое идет подключение к серверу. Есть версия USBoverIP-Client для Windows так и MacOS, легко работает на физических устройствах, так и на виртуальных машинах Hyper-V или Vmware.

В отличии от других вендоров у DistKontrolUSB-64 есть встроенный WIFI модуль, который позволяет производить подключения устройств USB по сети не только по проводному Ethernet, а еще и через WIFI, что согласитесь очень классно.

Настройка AnywhereUSB

Давайте рассмотрим, как настраивается железка, для того, чтобы сделать доступ юсб по сети. Вот, как это будет выглядеть схематично. У вас есть разного рода USB устройства или ключи безопасности, которые вы подключаете в один из 14 портов, далее устройство проксирует трафик по локальной сети до них, с помощью специального программного обеспечения, на стороне клиента.

Для настройки и управления устройством предусмотрено несколько интерфейсов:

• Web интерфейс для настройки, мониторинга и администрирования;

• AnywhereUSB утилита конфигурирования;

• Telnet Command-Line Interface;

• Simple Network Management Protocol (SNMP).

Для настройки устройства рассмотрим Web интерфейс — как наиболее удобный и простой вариант.

Управление IP адресом

Существует несколько вариантов присвоения IP адреса AnywhereUSB:

• Статический IP;

• Динамическое присвоение IP — Using Dynamic Host Configuration Protocol (DHCP);

• Auto Private IP Addressing (APIPA), наиболее известен как Auto-IP;

Как понимаете самый правильный способ это статический ip адрес. Задается он в пункте Network Configuration. Заведите себе правило, везде на серверах использовать статику, чтобы все ваши клиенты подключив USB Токен по сети, не бегали в догонялки за ним, если вдруг на сервере стоит динамическая адресация.

В этом же мню очень удобно задавать сетевые службы, доступные на нем. Обратите внимание на стандартные порты подключения. При желании вы их можете переназначить. По опыту могу сказать, что Telnet работает стабильнее, чем тот же ssh. Вообще старайтесь, минимизировать количество служб управления, либо же изолируйте ее с помощью VLAN.

Далее указываем DNS сервера, через "Advanced Network Settings" можно у них даже задать приоритет.

Самым важным шагом в настройке USB-ключей предоставляемых по сети различным серверам, это задание порт-групп (RealPort USB). По сути RealPort USB это группы объединяющие физические порты с USB ключами в логические группы, для проброса нескольких токенов на один сервер или виртуальную машину. Без создания RealPort групп, вы не сможете подключить ни одного клиента к вашему USB хабу.

Создаются они в меню "Applications - RealPort USB". Сам алгоритм, очень простой, слева у вас будут реальные USB порты, идущие по порядку, чуть правее, вы указываете в какой группе по счету должен быть, тот или иной порт. Не забываем вписывать описание, оно очень пригодится, можно задавать, только латинские буквы. После этого, вы можете считать, что проброс USB по локальной сети, осуществлен процентов на 80.

Не забывайте включать галку "Dynamic Group Assignment (DGA)", чтобы порты применялись сразу, без перезагрузки DIGI.

На вкладке "Conection Management" можно посмотреть текущие подключения. По сути это все клиенты, кто подключил ваш USB девайс по локальной сети.

Для увеличения безопасности, вы можете включить защиту паролем (Секретный ключ), можно это сравнить с двухфакторной аутентификацией. Делается это в пункте "RealPort", включите функцию "Enable RealPort Authentication" и введите секретное слово в Shared Secret.

Далее можете посмотреть сводную информацию по системе. Тут версия прошивок и загрузчика. Советую сразу проверить последняя она или нет.

Теперь, что дальше нужно сделать на виртуальной машине для сетевого взаимодействия USB токена и клиента, тут все до безобразия логично, нужно поставить там драйвера от AnywhereUSB и задать ip адрес устройства. Как видите я уже подключил ее и у нее есть внутренний Ip адрес.

С помощью специальной утилиты, Anywhere View можно проверить доступность и занятость всех устройств. Пожалуй это самый простой и надежный метод проброса токенов, флешек и различных модемов в ваши виртуальные машины по локальной сети, сами устройства стоят по разному, но если вы уж потратились на софт и гипервизоры, думаю при необходимости купите и это :).

Вообще реализовать подобную схему с пробросом USB устройств по локальной сети много, есть и программные, но лучше всегда использовать железо.

Читайте также: