Файлы с расширением enigma

Обновлено: 06.07.2024

Довелось на днях познакомиться с очередной разновидностью вирусной гадости, которая приводит к потере всех полезных пользовательских данных. Речь пойдет о вирусе-шифровальщике, который рассылается по почте, шифрует файлы разных форматов и ставит расширение .enigma. Я расскажу о принципе его работы и о том, как бороться с подобными вирусами.

Рекомендую после прочтения этой статьи посмотреть на лечение и расшифровку файлов после вируса da_vinci_code. Там более подробно описан сам процесс восстановления файлов. Приведены конкретные программы и показано, в том числе на видео, как ими пользоваться.Описание вируса шифровальщика enigma

Этот вирус очень похож на тот, что я уже описывал - вирус-шифровальщик vault. В технические детали нового вируса enigma я не вникал, но внешне для пользователя все выглядит примерно так же.

Начинается все с того, что вам на почту приходит письмо. В моем случае содержание было следующим:

Моя мама приобрела у вас 5 назад продукцию

Ваша конторка пересчитала нас!

Прошу вас, разберитесь eще раз справку о покупкe. Жду отвeта

В письме вложение счет.html. Оно представляет собой страничку html. Если ее открыть в браузере, то увидите следующее содержание:

счет_покупки.doc является гиперссылкой, по которой "скачивается" вирус. Реально он не скачивается, он уже у вас на компьютере, но его надо запустить. До этого момента он еще не запущен. Если вы нажимаете на эту ссылку, то вам предлагается "скачать" zip файл счет_покупки.zip. В нем находится файл счет_покупки(распечатка текстового документа).js, он и является непосредственно вирусом. Только после его запуска у вас начнется процесс шифрования файлов.

При этом выскочит первое окошко:

Вы нажали Да при выводе предупреждения от системы контроля учетных записей:

На самом деле, если вы тут согласитесь на выполнение команды, то потеряете все ваши теневые копии и не сможете восстановить данные. Если у вас отключен UAC, то вирус автоматом удалит теневые копии и восстановление данных с помощью них станет невозможным.

После нескольких запросов от UAC они прекратятся. В это время вирус уже зашифровал все ваши данные, которые посчитал полезными. В моем случае это были все форматы microsoft office (xlsx, docx и др.), pdf файлы, изображения различных форматов, архивы.

В моем случае по сетевым папкам вирус не прошел. Не знаю по какой причине, либо не умеет, либо не успел. Как только на компьютере заметили вирус, сразу его выключили.

Если хотите получить файлы обратно:

C:\Users\user\Desktop\ENIGMA_338.RSA - Путь к файлу-ключу на рабочем столе

C:\Users\user\AppData\Local\Temp\ENIGMA_338.RSA - Путь к файлу-ключу в TMP папке

На рабочем столе появляются 2 файла:

Вот описание принципа работы нового вируса шифровальщика enigma. Если бы мне кто-нибудь рассказал, что люди сами проделывают все описанные выше операции, я бы не поверил, если бы сам это не наблюдал. Секретарю пришло письмо и она выполнила всю последовательность описанных действий. В итоге все ее файлы на компьютере зашифровались. Не помог антивирус Kaspersky с свежими базами на день заражения. Я потом вручную просканировал все файлы, которые имеют отношение к этому вирусу, антивирус не нашел ничего подозрительного ни в одном из них. Спрашивается, какой в них смысл. В предыдущей моей встрече с шифровальщиком vault на компьютерах стоял лицензионный актуальный nod32, но он тоже не помог. После этих двух случаев я вообще считаю современные антивирусы бесполезными. Они не дают защиты от современных угроз.

Пользователи имели включенные антивирусы с последними базами, но это их нисколько не спасло от полной потери всей своей информации. Я, конечно, понимаю, что они сами себе виноваты в том, что запускают вирусы. Но тем не менее, это достаточно типичное поведение для большой группы пользователей. Почему нельзя выводить хотя бы предупреждение от антивируса о том, что у вас начался процесс шифрования файлов, мне не понятно.

Вирус ставит расширение enigma на doc, jpg, xls и других файлах

Вирус шифровальщик enigma у нас поработал и зашифровал все документы и картинки различных форматов. Все файлы теперь имеют расширение .enigma. Я на всякий случай попробовал удалить расширение enigma вручную на стандартное в надежде, что это какая-то подделка под настоящий шифровальщик. Такая надежда у меня теплилась из-за полного отсутствия реакции от антивируса. Но ожидания не оправдались. Смена расширения ни к чему не привела, файл не открывался. Судя по всему он действительно зашифрован с помощью AES-RSA.

После того, как вирус зашифрует все файлы и выведет оповещение о своей работе, шифрование прекратится. Все новые файлы, созданные после этого зашифрованы не будут. По крайней мере в той версии вируса, что попала ко мне. Я специально это проверил, создав новые файлы и перезагрузившись. Новые файлы остались не тронутыми. Вирус удаляет exe файл после окончания своей работы. Если вы еще раз не будете запускать шифровальщик, новые файлы не пострадают.

Как удалить вирус enigma и вылечить компьютер

Был еще исполняемый файл 6afee960284667dab3f5430f708f58ce.exe, его вирус сам подчищает после завершения работы. Файлы RSA и html дополнительно копировались на рабочий стол пользователя.

Создаются 2 ключа:

Их нужно удалить вместе с приведенным выше файлами. Этого достаточно для лечения компьютера и полного удаления вируса enigma.

Как восстановить и расшифровать файлы после вируса enigma

Что делать,чтобы восстановить зашифрованные файлы? Я поискал информацию об этом вирусе в интернете. Упоминания есть, но не так много. Скорее всего эта модификация не очень популярна, но все же встречается. В тот момент, когда я первый раз столкнулся с вирусом enigma, в интернете не было информации об успешной расшифровке файлов либо о существовании дешифратора enigma.

Когда я сел писать эту статью, проверил интернет еще раз. На форуме esetnod32 появились свежие записи о том, что техподдержка может предоставить дешифратор: "Техподдержка прислала дешифратор, расшифровал все. Спасибо."

Можно попробовать купить этот антивирус и написать в техподдержку с просьбой расшифровать файлы с расширением .enigma. Но не факт, что конкретно в вашем случае это поможет. Сейчас такое количество этих шифровальщиков с одними и теми же названиями, что гарантировать расшифровку невозможно.

Самостоятельно расшифровать файлы не получится. На помощь могут прийти только архивные копии, сделанные либо вручную, либо автоматически с помощью теневых копий windows. Узнать, включены ли у вас теневые копии можно в свойствах компьютера, в разделе "Защита системы".

Если у вас защита включена, тогда можете попытаться вручную восстановить файл с расширением .enigma. Для этого вам нужно самим поменять расширение файла, удалив у него приставку .enigma. Если этого не сделать, то система посчитает, что это совершенно другой файл и не предложит его предыдущие версии, хотя реально они будут существовать. Меняете сами расширение фала, выбираете файл и жмете правой кнопкой мышки по нему, выбирая последний пункт "свойства". Далее выбираете вкладку "Предыдущие версии"

Если у файла есть предыдущие версии, то выбираете последнюю и восстанавливаете.

Других вариантов восстановить файлы у вас нет, если вы не делали резервных копий на другой компьютер, внешний диск или флешку. Крайний вариант - обратиться к злоумышленникам за расшифровкой. Чаще всего они дают реально работающий дешифратор, я знаю несколько таких примеров.Обращаться или нет - решать вам в зависимости от степени важности зашифрованных файлов.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком enigma

Что же предлагают современные антивирусы в борьбе против вируса-шифровальщика enigma? У всех антивирусов рекомендации стандартные - если у вас есть лицензионная версия программы, то вы можете обратиться в техподдержку и ждать ответа. На момент написания статьи я видел только от антивируса eset nod32 информацию о том, что они могу расшифровать файлы.

На форуме drweb есть информация, что они в подавляющем большинстве случаев расшифровывают файлы.

Судя по датам, это тот же вирус, что и у меня.

На форуме Касперского я не нашел информации о enigma, кроме одного топика в англоязычном разделе. Ничего полезного и содержательного там не было. Можно создать запрос на расшифровку файлов, по ссылке подробно описано как это сделать.

Методы защиты от вируса enigma

Ничего нового и оригинального по защите от вирусов шифровальщиков я не посоветую. Enigma принципиально не отличается от всех остальных шифровальщиков, которые лавинообразно атакуют пользователей интернета. Все примеры шифровальщиков, которые я видел, проникали на компьютер пользователя через почту и при этом пользователь сам запускал шифрование.

Главная рекомендация по защите от вирусов шифровальщиков - внимательно смотрите письма, которые получаете по электронной почте. Не запускайте сомнительные вложения. Шифровальщиков прекрасно видно, они отличаются от обычных документов, нужно просто внимательнее смотреть.Обязательно делайте резервные копии важной информации и не храните эти копии на том же компьютере, за которым работаете. Заведите для этого отдельную флешку и внешний жесткий диск и периодически подключайте их к компьютеру, копируйте информацию и отключайте. Отключать нужно обязательно. Я знаю пример, когда для резервного копирования использовалась флешка, которая в рабочее время была воткнута в компьютер. вирус зашифровал все документы на компьютере и НА ФЛЕШКЕ.

Видео по восстановлению файлов .enigma

(по поводу детектирования шифратора как coverton, возможно здесь может быть и совпадение расширений зашифрованных файлов)

как минимум, надо проводить работу с сотрудниками (ликбез по безопасности), чтобы не доступали таких вещей:

запускаем вложение из почты в формате html, сохраняем исполняемый файл *.js, и затем запускаем скаченный файл.

воистину, народ вообще не имеет представление о расширениях файлов, для них существует только название документа.

| Цитата |

|---|

| Антон Власов написал: Отправил вложение в архиве с паролем infected+ |

желательно все таки проверить образ автозапуска компа, с которого был запуск скрипта.

Лицензия есть на ИНЦХТ, запросы на почту уже отправляли неоднократно, молчание .

Имя пользователя (логин): EAV-0154257983

Количество пользователей: 147

Дата окончания действия лицензии: 18/02/17

по очистке системы выполните скрипт

(остался еще ключ шифратора в автозапуске, хотя сам файл видимо удален уже)

выполняем скрипт в uVS:

- скопировать содержимое кода в буфер обмена;

- стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню - скрипты - выполнить скрипт из буфера обмена;

- закрываем все браузеры перед выполнением скрипта;

при деинсталляции программ - соглашаемся на деинсталляцию_удаление подтверждаем "да"

| Код |

|---|

перезагрузка, пишем о старых и новых проблемах.

------------

Новый вредонос Enigma Ransomware шифрует данные с помощью алгоритма AES-128, а затем требует 0.4291 BTC (примерно $ 200 USD), чтобы вернуть файлы обратно Этот криптовымогатель, вероятно, ориентирован на русскоязычные страны, т.к. вымогательская записка написана на русском языке и страница сайта для оплаты выкупа имеет русскоязычный интерфейс. Примечательно, что этот вымогатель, хоть и должен, но не всегда удаляет тома теневых копий файлов, поэтому жертва может использовать их, чтобы восстановить свои файлы.

Рис.1. Русскоязычная записка о выкупе

Enigma Ransomware распространяется через HTML-вложения, содержащие всё необходимое для создания исполняемого файла, сохранения его на жёстком диске, а затем и запуска на выполнение. При открытии HTML- вложения запустится браузер и выполнит встроенный JavaScript, который создаст автономный файл под названием "Свидетельство о регистрации частного предприятия.js".

Рис.2. Создание исполняемого файла (фрагмент снимка, вверху убрал 27 нулей)

Запущенный пользователем этот js-файл создаст исполняемый файл с именем 3b788cd6389faa6a3d14c17153f5ce86.exe , который автоматически запустится на выполнение. Этот файл создается из массива байтов, хранящихся в JavaScript-файле.

После выполнения, исполняемый файл начинает шифрование данные на компьютере жертвы и добавляет к уже зашифрованным файлам расширение .enigma . Например, файл test.jpg примет вид test.jpg.enigma .

Когда процесс шифрования будет завершен, он выполнит файл %USERPROFILE%\Desktop\enigma.hta , служащий для показа записки о выкупе при каждой загрузке Windows. В нем написано о том, что случилось с файлами и дана ссылка на TOR-сайт для оплаты выкупа.

Содержимое записки о выкупе:

Мы зашифровали важные файлы на вашем компьютере: документы, базы данных, фото, видео, ключи.

Файлы зашифрованы алгоритмом AES 128 (Advanced Encryption Standard — Википедия) с приватным ключём, который знаем только мы.

Зашифрованные файлы имеют расширение .ENIGMA. Расшифровать файлы без приватного ключа НЕВОЗМОЖНО.

Если хотите получить файлы обратно:

1) Установите Tor Browser Tor Project: Anonymity Online

2) Найдите на рабочем столе ключ для доступа на сайт ENIGMA_ (номер вашего ключа) .RSA

3) Перейдите на сайт хттп//f6lohswy737xq34e.onion в тор-браузере и авторизуйтесь с помощью ENIGMA_ (номер вашего ключа) .RSA

4) Следуйте инструкциям на сайте и скачайте дешифратор.

В процессе шифрования создаются следующие файлы:

%Temp%\testttt.txt - Файл отладки для решения вопроса с дескриптором и создания исполняемого файла вымогателя.

%AppData%\testStart.txt - Файл отладки, показывающий, что шифрование началось и было успешным.

%UserProfile%\Desktop\allfilefinds.dat - Список зашифрованных файлов.

%UserProfile%\Desktop\enigma.hta - Файл в автозагрузке Windows, служащий для показа записки о выкупе.

%UserProfile%\Desktop\ENIGMA_[id_number].RSA - Уникальный ключ, связанный с ПК жертвы, для входа на сайт оплаты.

%UserProfile%\Desktop\enigma_encr.txt - Текст записки о выкупе.

%UserProfile%\Downloads\3b788cd6389faa6a3d14c17153f5ce86.exe - Исполняемый файл вымогателя.

Для уплаты выкупа нужно открыть специальный TOR-сайт, созданный разработчиками-вымогателями. Его адрес находится в записке с требованием выкупа и требует загрузить файл ENIGMA_[id_number].RSA для входа в систему платежа.

Здесь также есть мини-чат поддержки, через который жертва может поговорить с разработчиками вредоноса. После поступления оплаты, будет показана ссылку для загрузки дешифратора.

Детальным анализом новой малвари занимались исследователи MalwareHunterTeam и Bleeping Computer. Они рассказали, что Enigma использует модель шифрования AES-RSA, которая на сегодня является почти стандартом для вымогательского ПО. Как только файлы жертвы были зашифрованы, Enigma требует выкуп в размере 0,4291 биткоина (порядка $200 по текущему курсу).

Это же каким идиотом нужно быть, чтобы выполнить такую последовательность действий, который приведет к шифрованию.

-открыть файл HTML

-к примеру, полученный в письме

-После этого жертве предлагают якобы скачать некий файл JavaScript из интернета

-пользователь лишь инициирует запуск уже упомянутого .js-файла

-Если пользователь соглашается, малварь создает 3b788cd6389faa6a3d14c17153f5ce86.exe, который незамедлительно выполняется

Это просто естественный отбор.

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как "подавать в суд на Сталина".

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

"Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может"

- Уже интересно - думаю

Далее идет следующее

"Я сначала думал потребовать у вас сто долларов за то чтобы не рассылать всю конфиденциальную информацию всем вашим знакомым, но потом я посмотрел по каким сайтам вы лазаете, и ужаснулся от извращений, которыми вы увлекаетесь. Все скриншоты с экрана и камеры телефона сделаны, поэтому, чтобы я не переслал всё это всем вашим контактам, переведите эквивалент 700 долларов на такой -то кошелек биткойн. Если вы не знаете как это сделать - можете посмотреть в интернете информацию о криптовалютах"

Охренеть блин, думаю, и с каких это пор порно со зрелыми женщинами стало таким уж извращением?

Написал ему ответ:

- Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Примеры "хакеров" и вопрос.

Итак, некоторое время назад на ящик на "яндексе" начал приходить определённый спам.

Пример спама - на фото. В связи с этим вопрос : такое только на яндекс почте, или на других популярных тоже бывает? На моих гугловских ящиках такого ещё не встречалось.

Для тех, кто не сильно разбирается - все письма на фото мошеннические , вымогательские. Что удивляет, везде одна и та же сумма : 650 американских рублей :)

Рейтинг самых активных и жадных вымогателей 20|21 (исследование Group-IB)

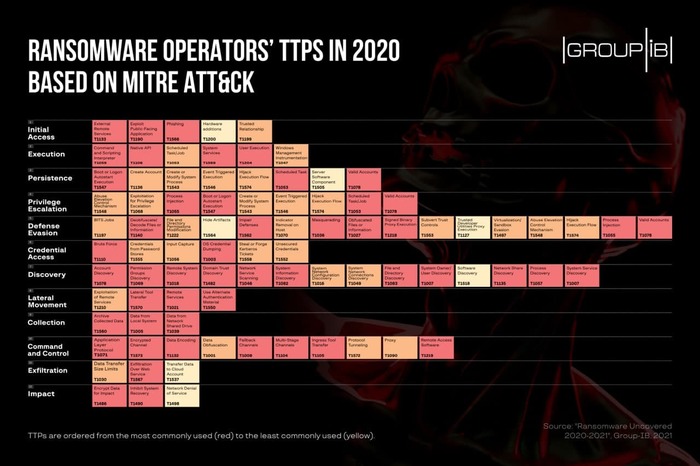

В первую очередь в зоне риска оказались крупные корпоративные сети — целенаправленные атаки вымогателей ( The Big Game Hunting) парализовали в 2020 году работу таких гигантов как Garmin, Canon, Campari, Capcom и Foxconn. Простой от одной атаки составлял в среднем 18 дней. Большинство атак, проанализированных Group-IB, произошли в Северной Америке и Европе, где расположено большинство компаний из списка Fortune 500, а также в Латинской Америке и Азиатско-Тихоокеанском регионе.

Самыми жадными вымогателями оказались группы Maze, DoppelPaymer и RagnarLocker — сумму выкупа, которые они требовали от жертвы, составляла в среднем от $1 000 000 до $2 000 000.

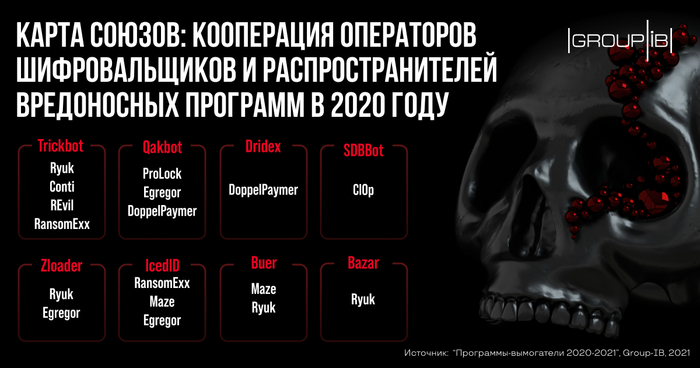

Очень организованная преступность

Еще одна тенденция 2020 года — коллаборации между разными преступными группами. Group-IB Threat Intelligence & Attribution system зафиксировала в прошлом году появление в андеграунде 15 новых публичных партнерских программ-вымогателей. Действующие преступные группы, использующие вредоносные программы Trickbot, Qakbot и Dridex, все чаще помогали операторам программ-вымогателей получать первоначальный доступ к корпоративным сетям.

Главным вектором атак для большинства банд вымогателей оказались публичные RDP-серверы. В 52% всех атак, проанализированных командой Group-IB DFIR, для получения первоначального доступа к сети использовались именно RDP-серверы, за ними следовали фишинг (29%) и эксплуатация общедоступных приложений (17%).

Мельница Гитлера

Энигма положило начало созданию немецкой военной криптографической службы. Но немецкое командование, планируя стратегически важные операции уже не доверяло Энигме, с помощью которой передавались приказы. Несмотря на сложность конструкции и непростой алгоритм работы, у широко распространенной в сухопутных войсках Вермахта шифровальной машины периодически взламывали шифр польская, английская и русские разведки.

Давайте вспомним эту историю подробнее…

Сначала польские криптологи, а потом специальная группа английских ученых в Британском центре расшифровки (Code and Cipher School at

Ученые пытались повысить надежность машины — для предотвращения взломов периодически заменялись ротора (их количество достигало 5-6 штук). Существовало несколько модификаций Энигмы, созданных изобретателем Артуром Шербиусом: Энигма А, Энигма Б, Энигма В, Энигма С, Энигма-1 и 4.

В ходе войны один из экземпляров М-209 попал в руки немецких конструкторов. Они разобрали ее по винтикам, внимательным образом изучили каждую деталь и полностью скопировали их. Поэтому внутренняя часть SG-41 имела большое сходство с американской шифровальной машины М-209. Например, в обоих шифровальных машинах были установлены штырьковые колеса для неравномерного вращения.

Несмотря на то, что немецкие специалисты скопировали множество важных деталей и сам принцип работы М-209, они смогли создать более защищенную модификацию с новым дизайном: полностью повторять машину противника было бы неразумно и опасно — модель шифрования была сложнее, чем к М-209.

Военный заказ на изготовление новых машин получила получила немецкая фирмой Wonderwerke, расположенная в небольшом городе Хемниц (во времена ГДР город был переименован в Карл-Маркс-Штадт ( Karl-Marx-Stad — нем.). В то время эта компания была одной из самых известных в Германии производителем пишущих и криптографических машин, в том числе и Энигмы.

В середине 1944 года немецкое Верховное командование запланировало приобрести у Wonderwerke 11 000 машин марки SG 41 для Вооруженных Сил. Также в рамках военного заказа 2000 экземпляров машин должно было поступить для метеослужбы. Предположительно, это были уменьшенные версии машины, серийное производство которых еще не началось. Причем для метеорологов машины были изготовлены с кодировкой десяти цифр — от нуля до девяти.

Удивительные повороты совершает история! В мирное время именно в Хемнице откроет свои двери крупнейший Технический университет с бюджетом в 138,9 млн евро (в ценах 2012 г.), где будут проходить самые разнообразные заседания по криптографии, состоятся защиты нескольких диссертационных работ по шифровальным машинам.

В конце войны немецкие специалисты работали и над другими проектами шифровальных машин, но о них сегодня мало что известно.

Один из таких проектов — шифровальная машина Siemens T43, названная специалистами призраком криптографической истории потому, что сведения о ней являются засекреченными до сих пор. Когда будет открыта еще одна тайна шифровальной машины — неизвестно.

Т43 была одной из первых машин, работающая по принципу одноразового блокнота. Случайные числа, необходимые для этой операции, подаются в устройство в виде перфорированной полосы, которая не может использоваться дважды. T43 пробивала все обработанные полоски и делала их таким образом непригодными для повторного использования.

По мнению экспертов, около 30 до 50 этих машин были построены и использовались немцами в последние месяцы войны в некоторых боевых частях. Отдельные экземпляры Т43 после войны оказались в Норвегии, Испании и Южной Америке.

Вокруг Т43 до сих пор много невыясненного. После войны шесть экземплярах этих машин были уничтожены в Соединенных Штатах. Машины, используемые в Норвегии были отправлены в Британский центр расшифровки, в Блетчли-Парк. Понятно, что союзники всю информацию об этой ультра-современной машине строго засекретили.

Причем эта завеса тайны не приподнимается и сегодня. Как и раньше, англичане и американцы, подтвердив наличие у них T43, отказываются обнародовать архивы, касающиеся этих машины.

Мало что известно о послевоенной судьбе устройства, называемом Hellschreiber (световое письмо или письмо Хелла — нем), изобретенного немцем Рудольфом Хеллом (Rudolf Hell — нем.) в 1929 году. Этот аппарат стал прообразом факса.

Озеро потихоньку открывает свои секреты — военные архивы зарубежных разведок это делать не спешат. Возможно потому, что изобретения совершенные в области криптографии немецкими специалистами и сегодня представляют большой научный и политический интерес.

среда, 11 мая 2016 г.

Enigma

Enigma Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

В процессе шифрования создаются следующие файлы:

%Temp%\testttt.txt - Файл отладки для решения вопроса с дескриптором и создания исполняемого файла вымогателя.

%AppData%\testStart.txt - Файл отладки, показывающий, что шифрование началось и было успешным.

%UserProfile%\Desktop\allfilefinds.dat - Список зашифрованных файлов.

%UserProfile%\Desktop\enigma.hta - Файл в автозагрузке Windows, служащий для показа записки о выкупе.

%UserProfile%\Desktop\ENIGMA_[id_number].RSA - Уникальный ключ, связанный с ПК жертвы, для входа на сайт оплаты.

%UserProfile%\Desktop\enigma_encr.txt - Текст записки о выкупе.

%UserProfile%\Downloads\3b788cd6389faa6a3d14c17153f5ce86.exe - Исполняемый файл вымогателя.

Для уплаты выкупа нужно открыть специальный TOR-сайт, созданный разработчиками-вымогателями. Его адрес находится в записке с требованием выкупа и требует загрузить файл ENIGMA_[id_number].RSA для входа в систему платежа.

Здесь также есть мини-чат поддержки, через который жертва может поговорить с разработчиками вредоноса. После поступления оплаты, будет показана ссылку для загрузки дешифратора.

Список файловых расширений, подвергающихся шифрованию файлов:

.1cd, .2d, .3dc, .7z, .aes, .asm, .asp, .asp, .aspx, .avi, .bat, .bmp, .bz, .bz2, .bza, .bzip, .bzip2, .cad, .cd, .cdr, .cmd, .cpp, .crt, .csr, .csv, .czip, .dat, .dbf, .dif, .djv, .djvu, .doc, .docb, .docm, .docx, .dwg, .fla, .jpg, .gz, .gz, .gz2, .gza, .gzi, .gzip, .hdoc, .html, .hwp, .java, .jpg, .jpg, .key, .kwm, .lzma, .max, .mdb, .mdb, .mkv, .mml, .mov, .mpeg, .mpg, .MYD, .MYI, .odg, .odp, .ods, .odt, .odt, .otg, .otp, .ots, .ott, .pas, .pem, .php, .php, .jpg, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .ppt, .pptm, .pptx, .pptx, .psd, .rar, .rtf, .rtf, .slk, .sln, .sql, .sqlite, .sqlite, .sqlite3, .sqlitedb, .sqx, .sqz, .srep, .stc, .std, .sti, .stw, .swf, .sxc, .sxi, .sxm, .sxw, .tar, .taz, .tbk, .tbz, .tbz2, .tg, .tgz, .tif, .tiff, .tlz, .tlzma, .tsk, .tx_, .txt, .txz, .tz, .uc2, .uot, .vbs, .vdi, .wks, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlsx, .xlt, .xltm, .xltx, .xlw, .xz, .zi, .zip, .zip, .zipx, .zix (151 расширение).

Список файловых расширений, подвергающихся удалению файлов:

.aba, .abf, .abk, .acp, .as4, .asd, .ashbak, .asvx, .ate, .ati, .bac, .bak, .bak, .bak

, .bak2, .bak3, .bakx, .bbb, .bbz, .bck, .bckp, .bcm, .bk1, .bk1, .bkc, .bkf, .bkp, .bks, .blend1, .blend2, .bm3, .bpa, .bpb, .bpm, .bpn, .bps, .bup, .bup, .cbk, .cbu, .ck9, .crds, .da0, .dash, .dba, .dbk, .diy, .dna, .dov, .fbc, .fbf, .fbk, .fbk, .fbu, .fbw, .fh, .fhf, .flka, .flkb, .fpsx, .ftmb, .ful, .fza, .gb1, .gb2, .gbp, .gho, .ghs, .icf, .ipd, .iv2i, .jbk, .jdc, .kb2, .lcb, .llx, .mbk, .mbw, .mddata, .mdinfo, .mem, .mig, .mpb, .mv_, .nb7, .nba, .nbak, .nbd, .nbd, .nbf, .nbf, .nbi, .nbk, .nbs, .nbu, .nco, .nfb, .nfc, .npf, .nps, .nrbak, .nrs, .nwbak, .obk, .oeb, .old, .onepkg, .ori, .orig, .paq, .pbb, .pbj, .qba, .qbb, .qbk, .qbm, .qbmb, .qbmd, .qbx, .qic, .qsf, .rbc, .rbf, .rbk, .rbs, .rdb, .rgmb, .rmbak, .rrr, .sbb, .sbs, .sbu, .skb, .sn1, .sn2, .sna, .sns, .spf, .spg, .spi, .srr, .stg, .sv$, .sv2i, .tbk, .tdb, .tig, .tis, .tlg, .tlg, .tmr, .trn, .ttbk, .uci, .v2i, .vbk, .vbm, .vpcbackup, .vrb, .wbb, .wbcat, .win, .win, .wjf, .wpb, .wspak, .xlk, .yrcbck (168 расширений).

%AppData%\testStart.txt

%UserProfile%\Desktop\allfilefinds.dat

%UserProfile%\Desktop\enigma.hta

%UserProfile%\Desktop\ENIGMA_807.RSA или ENIGMA_682.RSA - содержит ключ шифрования

%UserProfile%\Desktop\enigma_encr.txt

%UserProfile%\Downloads\3b788cd6389faa6a3d14c17153f5ce86.exe

Читайте также: