Faraday ide как пользоваться

Обновлено: 07.07.2024

Чтобы защитить вашу организацию от непрекращающихся и безжалостных хакеров, скрипачей и всех, кто имеет дурные мотивы, вам придется улучшать свою игру каждый день. Без сомнения, ваши серверы и приложения, работающие на них, постоянно находятся под угрозой эксплуатации, особенно если они находятся в открытом доступе. Помня об этом постоянно, крайне важно вооружиться лучшими инструментами, набором навыков и командой, которые приложат все усилия, чтобы защитить и защитить то, что дорого.

В сочетании с этим откровением защита ваших приложений, серверов и сетей должна быть неотъемлемой частью каждого бизнеса, потому что очевидно, что присутствие в сети очень важно. Именно поэтому мы делимся еще одним инструментом, который поможет вашим разработчикам и тестерам на проникновение устранять уязвимости в своем коде. Положите конец неприятностям, прежде чем любопытные глаза сделают то, что они умеют лучше всего; разрушение. Представляем Faraday.

В этом руководстве мы установим и исследуем, как Faraday делает то, что у него получается лучше всего. Давайте посмотрим, чем он обладает:

Особенности Faraday

В этом приложении вы найдете следующее:

- Рабочие области: информация организована в различные рабочие области. Каждая рабочая область содержит задания команды пентестеров и всю обнаруженную информацию.

- Конфликты: если два плагина создают конфликтующую информацию для отдельного элемента, возникает конфликт, который пользователю придется разрешить.

- Экспорт в CSV: Faraday поддерживает экспорт в CSV из своего веб-интерфейса.

- Плагин Faraday: предоставляет мощные функции сценариев Faraday и позволяет запрашивать базу данных, не покидая вашего любимого рабочего пространства, будь то интерфейс GTK или терминал.

Вот что требует Faraday перед установкой:

- Python 3.6 и выше

- База данных PostgreSQL

Как установить Faraday

Шаг 1. Установите Python 3 Linux

Поскольку Python является основным пакетом, от которого зависит Faraday, давайте продолжим и установим его, если у вас его нет, выполните следующие шаги

Установите Python 3.6+ на Ubuntu

Если вы используете Ubuntu 16.10 или новее, вы можете легко установить Python 3.6 с помощью следующих команд:

Если вы используете другую версию Ubuntu (например, последнюю версию LTS) или хотите использовать более современный Python, мы рекомендуем использовать deadsnakes PPA для установки Python 3.8:

Установите Python 3.6+ на CentOS

Шаг 2: Установите сервер базы данных PostgreSQL

Прежде чем приступить к установке Faraday, давайте убедимся, что установлена база данных PostgreSQL. Вы можете быстро установить postgreSQL, используя приведенные ниже ссылки:

После завершения установки убедитесь, что версия PostgreSQL выше или равна 9.6, запустив:

Настроить PostgreSQL

Откройте файл pg_hba.conf (не забудьте указать правильную версию PostgreSQL):

Если вы не можете найти файл pg_hba.conf по указанному выше пути, просто найдите его следующим образом.

После того, как вы открыли файл, вам необходимо отредактировать следующие строки, чтобы тип аутентификации был установлен с « ident » на « md5 »:

Шаг 3: Установка Faraday в Debian | Ubuntu | Kali | CentOS

Теперь все должно быть готово для Faraday, и мы без колебаний загрузим его и настроим. Хорошая новость заключается в том, что разработчики Faraday предоставили пакеты DEB для простой установки во всех системах на основе Debian. В зависимости от номера выпуска посетите страницу релизов Faraday на GitHub, чтобы загрузить последнюю версию .

Перейдите в каталог загрузки и выполните следующую команду, чтобы все это настроить.

Если вышеуказанная команда завершается успешно, мы должны инициализировать базу данных с помощью следующей команды.

После завершения команды вы получите случайно сгенерированный пароль для входа в веб-интерфейс.

Настройте Faraday для удаленного приема

По умолчанию Faraday слушает на локальном хосте. При такой конфигурации вы не сможете получить доступ к своему приложению, если ваш сервер находится в удаленном месте. Чтобы изменить это, откройте следующий файл и измените localhost на предпочитаемый IP-адрес или просто разрешите все IP-адреса следующим образом:

И наше приложение должно быть готово и его можно запустить, запустив:

Затем проверьте его статус следующим образом.

Если у вас запущен брандмауэр, разрешите порт 5985 на брандмауэре, если он работает.

Установите плагины Faraday

Нам нужны плагины, такие как nmap и остальные, чтобы сервер мог сканировать клиентов. Получите плагины Faraday следующим образом

Шаг 4. Установка Faraday на CentOS 7 | CentOS 8

Как и в Debian, Ubuntu или Kali, прежде чем мы приступим к установке Faraday, давайте убедимся, что установлены Python и база данных PostgreSQL. Вы можете быстро установить PostgreSQL, используя приведенные ниже ссылки:

Настроить PostgreSQL

Откройте файл pg_hba.conf и внесите изменения, как рекомендовано далее.

После того, как вы открыли файл, вам необходимо отредактировать следующие строки, чтобы тип аутентификации был установлен с « identity » на « md5» :

Завершения установки и настройки убедитесь, что версия PostgreSQL выше или равна 9.6, запустив:

После этого вы обнаружите, что Python3 отсутствует по той или иной причине, выполните приведенную ниже команду, чтобы установить его.

В наших системах на основе RPM разработчики Faraday с гордостью представляют вам пакеты rpm . В зависимости от номера выпуска посетите страницу релизов Faraday на GitHub и скачайте последнюю версию .

Перейдите в каталог, в который вы загрузили файл rpm, затем выполните следующую команду, чтобы все это настроить.

Перезагрузите сервер PostgreSQL и инициализируйте базу данных:

Вторая команда предоставит вам случайно сгенерированный пароль для входа в веб-интерфейс.

Настройте Faraday для удаленного приема

По умолчанию Faraday слушает на локальном хосте. При такой конфигурации вы не сможете получить доступ к своему приложению, если ваш сервер находится в удаленном месте. Чтобы изменить это, откройте следующий файл и измените localhost на предпочитаемый IP-адрес или просто разрешите все IP-адреса следующим образом:

После настройки запустите сервер Faraday.

Если у вас возникают проблемы с подключением, разрешите порт 5985 на вашем брандмауэре, если он работает.

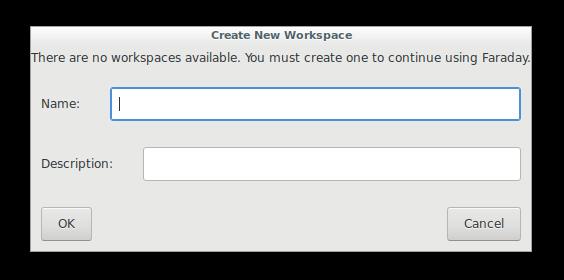

Шаг 5. Создайте рабочее пространство

После входа в систему создайте рабочее пространство, к которому клиент сможет подключиться и загрузить результаты сканирования. Чтобы создать рабочее пространство, следуйте скриншотам ниже

Щелкните раскрывающееся меню значка пользователя и выберите « Рабочие области ».

На странице рабочих областей нажмите « Создать ».

Появится форма. Введите данные плюс целевой хост, затем сохраните. И все будет готово.

Установите плагины Faraday

Список всех плагинов

Шаг 5: Установка клиента Faraday на CentOS 8

Затем установите Python на клиентские серверы, как это было описано в шаге 1. После установки Python перейдите к установке клиента Faraday следующим образом для CentOS 8.

Затем запустите клиент Faraday, как показано ниже. Вам потребуется ввести URL-адрес сервера в конце вывода приложения. Введите его соответственно и нажмите Enter. Позже вы введете имя пользователя и пароль клиента Faraday, а также рабочее пространство, которое мы создали ранее.

Заключение

Безопасность проникла в телекоммуникационную отрасль и продолжает расти в гигантских масштабах. С ростом числа безналичных транзакций нет ничего важнее, чем убедиться, что ваши активы, ваши деньги и ваша информация остаются в безопасности. С Faraday вы можете воспользоваться преимуществами надежных инструментов OpenSource, уже разработанных для тестирования и исправления ваших уязвимостей, прежде чем посторонние взгляды попадут на них.

Список инструментов для тестирования на проникновение и их описание

Описание Faraday

Faraday представляет новую концепцию — IPE (Integrated Penetration-Test Environment, т. е. интегрированная среда тестирования на проникновение), это многопользовательская IDE для тестов на проникновение. Предназначен для распространения, индексации и анализа данных, полученных во время аудита безопасности.

Основная цель Faraday — это использование доступных инструментов в сообществе для получения преимуществ многопользовательского режима.

Программа создана для простоты, пользователи не должны заметить разницы между их собственным терминалом и тем, который в Faraday. Разработана со специализированным набором функций, которые помогают пользователям улучшить свою работу. Вы помните программирование без IDE? Так вот, Faraday делает то же самое, что IDE делает для вас во время программирования, но в плане теста на проникновение.

Автор: Infobyte LLC

Справка по Faraday

Парсер загрузчика Faraday.

Руководство по Faraday

Примеры запуска Faraday

Для работы в Faraday нужно запустить сервер и клиент. В зависимости от ОС, в которой вы работает, команды для этого могут чуть различаться.

Например, для запуска Faraday в Kali Linux выполните:

Не закрывая первого окна во втором окне выполните:

Для запуска Faraday в BlackArch выполните:

Запустите сервер Faraday:

IP и номер порта можно проверить в сгенерированном файле конфигурации:

Faraday — это приложение с графический интерфейсом, которое состоит из ZSH терминала и боковой панелью с подробностями о ваших рабочих пространствах их остах.

Когда Faraday поддерживает команду, запущенную вами, он автоматически определит это и импортирует результаты. В примере ниже была введена оригинальная nmap команда nmap -A 192.168.0.7 была преобразована в Faraday на лету.

Когда сканирование nmap завершено, дважды кликните на хосте во вкладке Hosts чтобы увидеть подробности о хосте, его службах и любых зависимостях, которые были обнаружены.

Прекрасная утилита dirb также поддерживается в Faraday по умолчанию:

Поглядите в директорию /usr/share/python-faraday/plugins/repo, чтобы узнать, какие приложения поддерживает Faraday.

Faraday также включает полнофункциональный веб-интерфейс, который предоставляет вам, вашей команде и любым другим заинтересованным сторонам огромное количество информации.

Установка Faraday

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Access denied for user 'fh7906mo_blog'@'localhost' to database 'testdrive'

Это значит что доступ закрыт для юзера fh7906mo_blog по адресу localhost к базе testdrive.

Скорее всего пароль неправильный, или у юзера действительно просто нет доступа к этой БД.

Есть ли чистилки на Linux Ubuntu?

Куда уходит трафик?

5 с лишним мегабит это 5/8=625кбайт, тут нет никакой ошибки, провайдеры дают скорость в мегабитах, так цифры больше, нужно понимать, что 1 байт = 8 бит. То, что вам показывает в программах правильно. Просто диспетчер задач показывает в других единицах.

Умеет ли Windows 10 ставиться и грузиться с GPT?

Честно говоря не понимаю, что за проблема GPD, о которой вы говорите, я не слышал, чтобы сделали поддержку GPD, windows работает на MBR, и с чего бы им это менять. Так что скорее всего нет. Зачем вы диск конвертировали?

Почему Json не распарсивается дважды?

Возможно у вас неверно составлен JSON на серверной стороне, сделайте после парсинга console.log и посмотрите корректно ли все.

Как подсчитать объем?

Если известны вершины, то можно посчитать объем выпуклой оболочки. Это можно сделать вручную, или это умеет Wolfram Matematica.

Какие есть хорошие книги или онлайн курсы типа codeschool для разработки под Apple OS X?

Пока не поздно переезжайте на Django 1.7, там добавили миграции, очень удобно.

С этим плагином не знаком, но возможно модель для него нужно наследовать от собственного класса, а не от стандартного?

Почему windows 7 показывает такой низкий рейтинг ЦП?

Чтобы VLC стартовая быстро установите его на ssd.

Рейтинг не такой уж низкий, учитывайте что amd это бюджетные процессоры и с поддержкой стандартов там хуже чем у intel.

Но вообще по сути этот рейтинг фигня полная, его не зря в windows 8.1 удалили.

Как сохранить html-страницу c помощью php в формат .rtf для последующей печати?

phpLiveDocx

Еще есть конвертер html в pdf PD4ML, он может делать rtf если прописать -outformat rtf

Какие статьи читать о применении sql inj в контексте php?

У нас не так много закрытых блогов, я думаю самые простые варианты сохранить html страницы или сделать очень длинный скриншот.

В данной статье будет рассмотрено командное взаимодействие, инструментарий и методологии проведения Red Team операций. Операции Red Team позволяют максимально натуралистично имитировать атаку группы профессиональных внешних нарушителей для выявления уязвимостей инфраструктуры.

Red Team vs Blue Team

Термин Red Team пришел из военной среды и определяет «дружественную» атакующую команду. В противовес ей существует команда защитников — Blue Team.

Отличие Red Team операций от классического пентеста в первую очередь в регламенте действий и упреждении защищаемой стороны. Также, при «классическом» пентесте зачастую используются «белые списки», ограничение по времени проводимых работ, уровню взаимодействия с системой. При проведении Red Team операций нет практически никаких ограничений, производится реальная атака на инфраструктуру: от атак внешнего периметра, до попыток физического доступа, «жестких» социотехнических техник (не фиксация перехода по ссылке, а, к примеру, полноценный реверс-шелл).

Задача Blue Team — обеспечивать защиту инфраструктуры вслепую: команду защитников не предупреждают о проведении атаки или ее отличиях от реальных злоумышленников — это один из лучших факторов проверить как защитные системы, так и способность специалистов выявлять и блокировать атаки, а впоследствии проводить расследование инцидентов. После завершения операции необходимо сравнить отработанные векторы атак с зафиксированными инцидентами для улучшения системы защиты инфраструктуры.

Подход Red Team ближе всего соотносится с таргетированной атакой — APT (Advanced Persistent Threat). Команда Red Team должна состоять из опытных профессионалов, с богатым опытом как построения ИТ/ИБ инфраструктуры, так и опытом компрометации систем.

Что отличает Red Team операции:

- Длительность. Атаки могут проводится на протяжении нескольких месяцев.

- Хардкорность. Атакующие могут довольно жестко воздействовать на инфраструктуру, что может привести к выходу части компонентов инфраструктуры из строя.

- Отсутствие привычных шаблонов тестирования на проникновение. (Кейс из практики — во время обхода СКУД системы на одном из объектов аудита командой был осуществлен вынос оргтехники, содержащий критичные данные за пределы компании — естественно при согласовании с руководителем работ).

Red Team — это попытки получить доступ к системе любыми способами, включающими в себя тестирование на проникновение; физический доступ; тестирование линий связи, беспроводных и радиочастотных систем; тестирование сотрудников посредством сценариев социальной инженерии.

Концепция Red Team операций позволяет провести работы по тестированию на проникновение максимально реалистично.

Командный подход

Red Team схож с войсковой операцией: определяются цели или объекты атаки, зоны ответственности и роли членов команды. Нередко в Red Team команде может выступать инсайдер, передающий данные изнутри компании, либо выполняющий вспомогательные функции.

Четкое распределение ролей, системы оперативного взаимодействия и анализа данных обуславливают несколько ролей снайпер, медик:

- лидер команды — руководство;

- оперативники — активная фаза атаки;

- инсайдеры — эта роль может отсутствовать;

- аналитики — анализ и нормализация полученных данных.

Инструментарий

Использование конкретного инструментария в частном случае может быть обусловлено спецификой того или иного приложения или сервиса и слабо отличается от обычного тестирования на проникновение. При проведении Red Team операций встает вопрос командного взаимодействия и систематизации полученных результатов — это и отчеты различных инструментальных средств анализа и уязвимости выявленные в ручном режиме — все это представляет из себя огромный объем информации, в котором без должного порядка и системного подхода можно упустить что-то важное или «разгребать» возможные дубли. Также существует необходимость сведения отчетов и их нормализация и приведение к единому виду.

Обычно Red Team операции покрывают довольно объемные инфраструктуры, которые требуют применения специализированного инструментария:

- Сканеры и утилиты для проведения инвентаризации периметра, с возможностью разделения рабочих зон и сведения результатов.

- Системы обработки данных при проведении тестирования на проникновение.

- Использование средств анализа и управления уязвимостями.

- Системы проведения социотехнических кампаний.

Специализированное программное обеспечение:

Представлены версии дистрибутивов, у которых есть условно-бесплатные или бесплатные версии. Часть дистрибутивов могут быть недоступны в том или ином регионе в связи с ограничением экспортной политики.Cobalt Strike

Cobalt Strike — это фреймворк для проведения тестов на проникновение. Это продвинутый аналог Armitage, который в свою очередь является GUI надстройкой над Metasploit Framework. Продвинутая система встроенного скриптового языка позволяет проводить наиболее эффективные атаки.

Dradis

Dradis Framework является платформой с открытым исходным кодом для упрощения совместной работы и отчетности в области информационной безопасности. Dradis является автономным веб-приложением, которое обеспечивает централизованное хранение информации. Существуют две версии — Community Edition (бесплатная) и Professional Edition (от $59). В про версии больше функционала, в том числе в возможностях интеграции, системе отчетов, поддержке (в том числе и приоритетной), доступных методологиях и т.д. Возможно расширение функционала в виде плагинов/аддонов.

Faraday IDE

Faraday — самая мощная среда для совместной работы, true multiplayer penetration testing. Поддерживает работу в ArchAssault, Archlinux, Debian, Kali, OSX, Debian. Работает в режиме реального времени, моментально обрабатывая результаты, присланные тем или иным пентестером. В этом фреймворке заложен концепт геймификации, специалистам дается возможность померяться скиллами по количеству и качеству зарепорченных уязвимостей.

Nessus

Один из самых популярных сканеров уязвимостей, разработанный компанией Tenable Network Security. До 2005 года это было свободное программное обеспечение с открытым исходным кодом, а в 2008 году вышла платная версия продукта.

OpenVAS

OpenVAS (Open Vulnerability Assessment System, Открытая Система Оценки Уязвимости, первоначальное название GNessUs) фреймворк состоящий из нескольких сервисов и утилит, позволяющий производить сканирование узлов сети на наличие уязвимостей и управление уязвимостями.

SE Toolkit

Social Engineering Toolkit (набор для социальной инженерии), классический мультиинструмент, для проведения социотехнических атак.

GoPhish

OpenSource фреймворк для фишинга. Позволяет проводить массированные фишинговые атаки.

Logstash/Elasticsearch/Kibana

Решения для широкого спектра задач по сбору, анализу и хранению данных.

В комментариях я готов ответить на ваши вопросы, как по представленному программному обеспечению, так и по проведению Red Team операций.

Читайте также: