Firewall aliases ip что это

Обновлено: 07.07.2024

> Что то я засомневался.

> т.е. 1.1.1.1 255.255.255.248 и 1.1.1.2 255.255.255.252 прекрасно будут работать на одном

> интерфейсе?да, должна.

В разных версиях Фри иногда бывает ругань.

>> Что то я засомневался.

>> т.е. 1.1.1.1 255.255.255.248 и 1.1.1.2 255.255.255.252 прекрасно будут работать на одном

>> интерфейсе?

> да, должна.

> В разных версиях Фри иногда бывает ругань.не должно!

1.1.1.1 255.255.255.248 и 1.1.1.2 255.255.255.252

оба адреса находятся в одной подсети, т.е. указанные подсети перекрываются.

почитайте про разбивку на подсети.если указываете основным адресом 1.1.1.1 255.255.255.0, то алиасы адресов из той же сети надо указывать с маской 255.255.255.255

> не должно!

> 1.1.1.1 255.255.255.248 и 1.1.1.2 255.255.255.252

> оба адреса находятся в одной подсети, т.е. указанные подсети перекрываются.

> почитайте про разбивку на подсети.

у вас устаревшие дынные

> если указываете основным адресом 1.1.1.1 255.255.255.0, то алиасы адресов из той же

> сети надо указывать с маской 255.255.255.255

как раз маска может быть другая, можно и /32 и /24 и /23, смотря какой блок прописан на роутере.

> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

> ipfw add nat 1 ip from 192.168.1.0.24 to any via xl0 (интерфейс

> в инет)

> ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ (белый ip)ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

ipfw add nat 1 ip from 192.168.1.0.24 to any out via xl0 (интерфейс в инет)

ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ in via xl0 (белый ip)и так нужные двестипятьдесят-икс раз, заменяя цихфирку адын на еще плюс адын.

>> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

>> ipfw add nat 1 ip from 192.168.1.0.24 to any via xl0 (интерфейс

>> в инет)

>> ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ (белый ip)

> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

> ipfw add nat 1 ip from 192.168.1.0.24 to any out via xl0

> (интерфейс в инет)

> ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ in via xl0

> (белый ip)

> и так нужные двестипятьдесят-икс раз, заменяя цихфирку адын на еще плюс адын.:)

> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ loglog не забыть убрать, а то файл может разбухнуть до огромных размеров.

>> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

> log не забыть убрать, а то файл может разбухнуть до огромных размеров.IPFIREWALL_VERBOSE_LIMIT=200 - мой ответ Чемберлену :)

Ротация тоже не помешает.

>>> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

>> log не забыть убрать, а то файл может разбухнуть до огромных размеров.

> IPFIREWALL_VERBOSE_LIMIT=200 - мой ответ Чемберлену :)Это не поможет. Логи по-прежнему растут :)

Но что вы там собрались в логах смотреть?

>>>> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

>>> log не забыть убрать, а то файл может разбухнуть до огромных размеров.

>> IPFIREWALL_VERBOSE_LIMIT=200 - мой ответ Чемберлену :)

> Это не поможет. Логи по-прежнему растут :)

> Но что вы там собрались в логах смотреть?1 Да ну?! :)

2 Всё что угодно. Я вообще очень часто логами пользуюсь.

>> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

>> ipfw add nat 1 ip from 192.168.1.0.24 to any via xl0 (интерфейс

>> в инет)

>> ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ (белый ip)

> ipfw nat 1 config ip ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ log

> ipfw add nat 1 ip from 192.168.1.0.24 to any out via xl0

> (интерфейс в инет)

> ipfw add nat 1 ip from any to ЧЧЧ.ЧЧЧ.ЧЧЧ.ЧЧЧ in via xl0

> (белый ip)

> и так нужные двестипятьдесят-икс раз, заменяя цихфирку адын на еще плюс адын.а ещё лучше: поднять pptp сервер и давать белые адреса для подключившихся клиентов :)

> а ещё лучше: поднять pptp сервер и давать белые адреса для подключившихся

> клиентов :)Тссс.

Так рождается очередная домовая сетка :)

>> а ещё лучше: поднять pptp сервер и давать белые адреса для подключившихся

>> клиентов :)

> Тссс.

> Так рождается очередная домовая сетка :)да, ещё.

В качестве бонуса.

Прописать "на большом рутере" в rc.conf:

route_bh1="-net 10.60.0.0/16 127.1 -reject"

где 10.60.0.0/16 - большая сетка реальных адресов.

Полезно когда реальники выделенной подсети (ну у меня серые, офис) выдаются по впн.

Иначе получится бесконечный цикл маршрутизации или пакеты внутреннего трафика могут попытаться вылететь в сторону провайдера.

> Прописать "на большом рутере" в rc.conf:

> route_bh1="-net 10.60.0.0/16 127.1 -reject"

> где 10.60.0.0/16 - большая сетка реальных адресов.

> Полезно когда реальники выделенной подсети (ну у меня серые, офис) выдаются по

> впн.

> Иначе получится бесконечный цикл маршрутизации или пакеты внутреннего трафика могут попытаться

> вылететь в сторону провайдера.у вас где-то включено proxy-arp

>> Прописать "на большом рутере" в rc.conf:

>> route_bh1="-net 10.60.0.0/16 127.1 -reject"

>> где 10.60.0.0/16 - большая сетка реальных адресов.

>> Полезно когда реальники выделенной подсети (ну у меня серые, офис) выдаются по

>> впн.

>> Иначе получится бесконечный цикл маршрутизации или пакеты внутреннего трафика могут попытаться

>> вылететь в сторону провайдера.

> у вас где-то включено proxy-arpу меня ?

в моем случае proxy-arp не влияет.

Влияет только маршрутизация 10.60.0.0/16 в сторону впн-сервера-доступа.

> у меня ?

> в моем случае proxy-arp не влияет.

> Влияет только маршрутизация 10.60.0.0/16 в сторону впн-сервера-доступа.Каким боком сетка, описанная на другом сетевом интерфейсе должна отдаваться провайдеру?

В вашем случае proxy-arp не так работает.

Или у вас где-то arp шторм внутри сети.У меня на mpd включен proxy-arp, но нет мусора в виде маков клиентов.

>> у меня ?

>> в моем случае proxy-arp не влияет.

>> Влияет только маршрутизация 10.60.0.0/16 в сторону впн-сервера-доступа.

> Каким боком сетка, описанная на другом сетевом интерфейсе должна отдаваться провайдеру?

> В вашем случае proxy-arp не так работает.

> Или у вас где-то arp шторм внутри сети.:-)

Смотри:

есть некий блок адресов, который используется для выдачи клиенту.

этот блок адресов маршрутизируется в сторону впн-сервера

впн клиент начинает работать, гоняет некий трафик, потом отключается

снаружи еще могут идти некие пакеты в сторону уже отключившегося клиентапоскольку впн-сервер не знает маршрута к отключившемуся клиенту :-)

то прилетевший для клиента пакетик начинает маршрутизироваться, и может полететь в шлюз по умолчанию.

В общем случае, пакеты к впн-клиенту могли прилететь из некоей внутренней сети, а впоследствии улететь в шлюз по умолчанию впн-сервера, таким образом имеем некую утечку.Чтобы впн-сервер не отправлял пакеты для своих впн-клиентов в сторону внешних шлюзов и прописывается null-route.

> Чтобы впн-сервер не отправлял пакеты для своих впн-клиентов в сторону внешних шлюзов

> и прописывается null-route.Это понятно.

Каким боком здесь arp-proxy и опция "-reject" ?

> Это понятно.

> Каким боком здесь arp-proxy и опция "-reject" ?я вообще писал:

>да, ещё.

>

>В качестве бонуса.;-)

pfBlockerNG? Что это? Далеко немногие используют функционал pfSense на полную - а ведь данный пакет является по сути opensource решением близким к Cisco Firepower Security Intelligence, ну а из free аналогов наиболее близок к FireHOL.

Блокировка IP по географическому признаку используя MaxMind GeoIP

Блокировка доменов по категориям использую списки Shallalist и UT1

Поддержка IP/DNSBL фидов в разных форматах - TXT, CSV, JSON, ASN, WHOIS, Regexp

Поддержка SafeSearch - переадресация поисковых запросов Google/Youtube/Yandex/Bing/DuckDuckGo на "безопасную" версию для фильтрации контента не предназначенного для детей

Детальное ведение лога, ведение статистики и построение отчётов/диаграмм

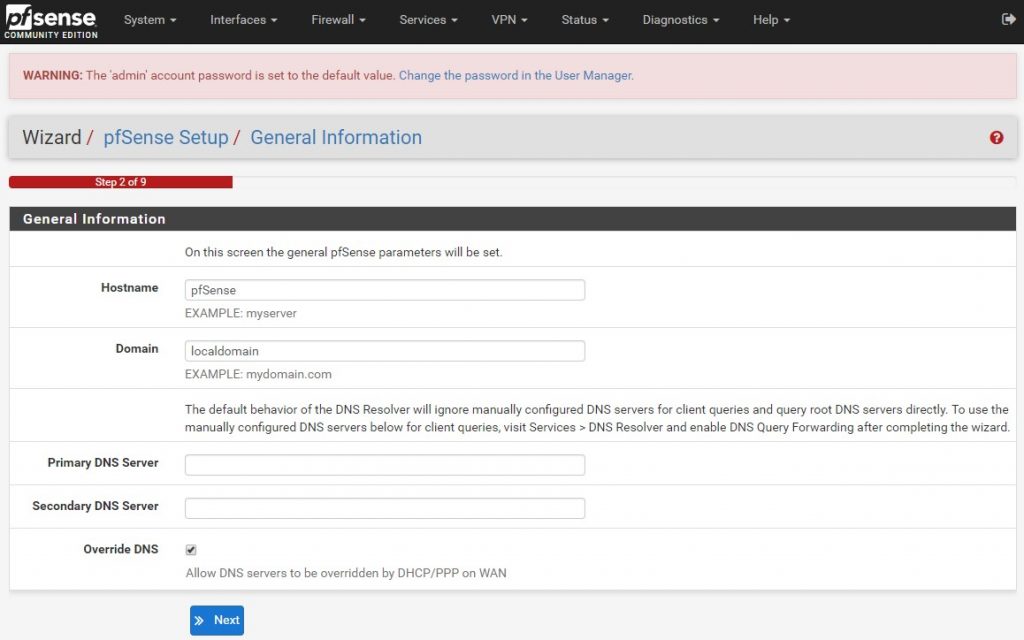

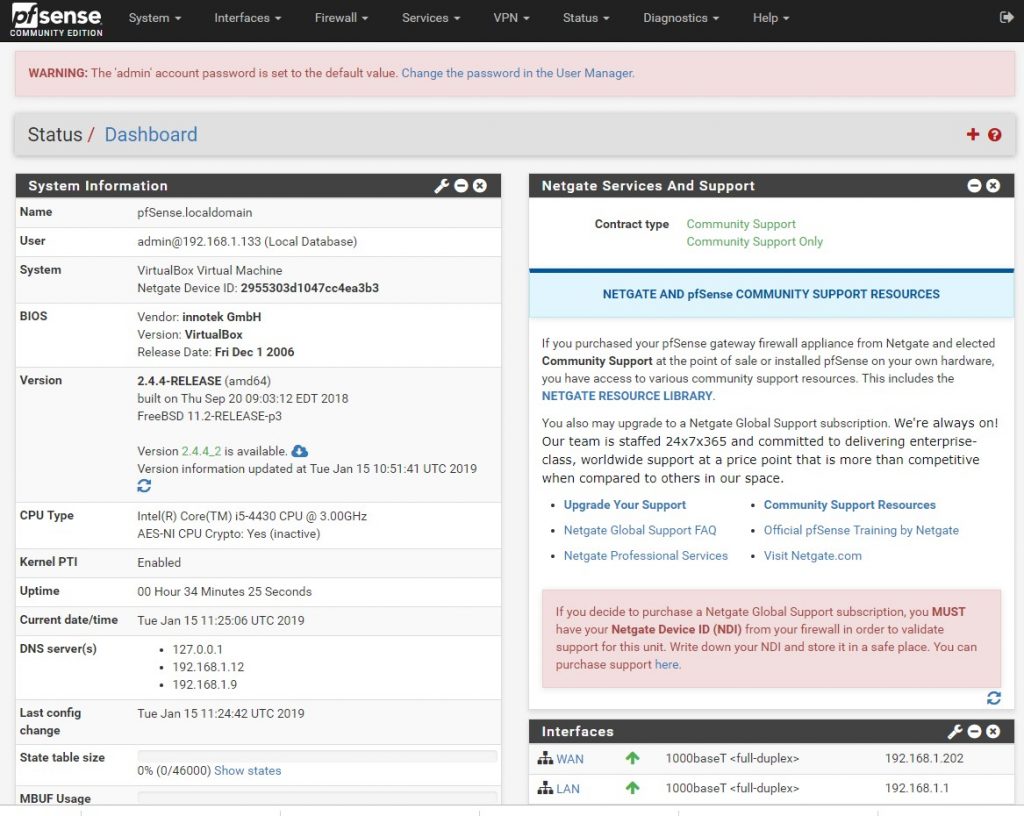

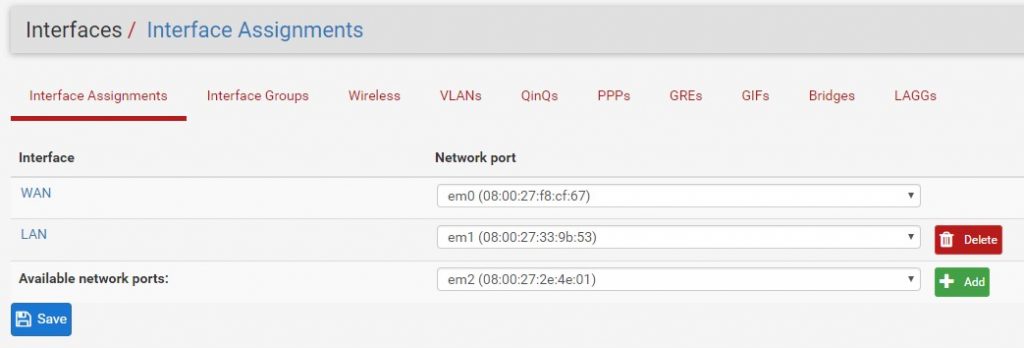

Для удобства будем считать что у нас уже установлен последний pfSense (2.5.2 на данный момент) и настроены два сетевых интерфейса - LAN и WAN. Задача - установить и настроить pfBlockerNG для защиты от всего плохого и ужасного.

Установка и первоначальная настройка

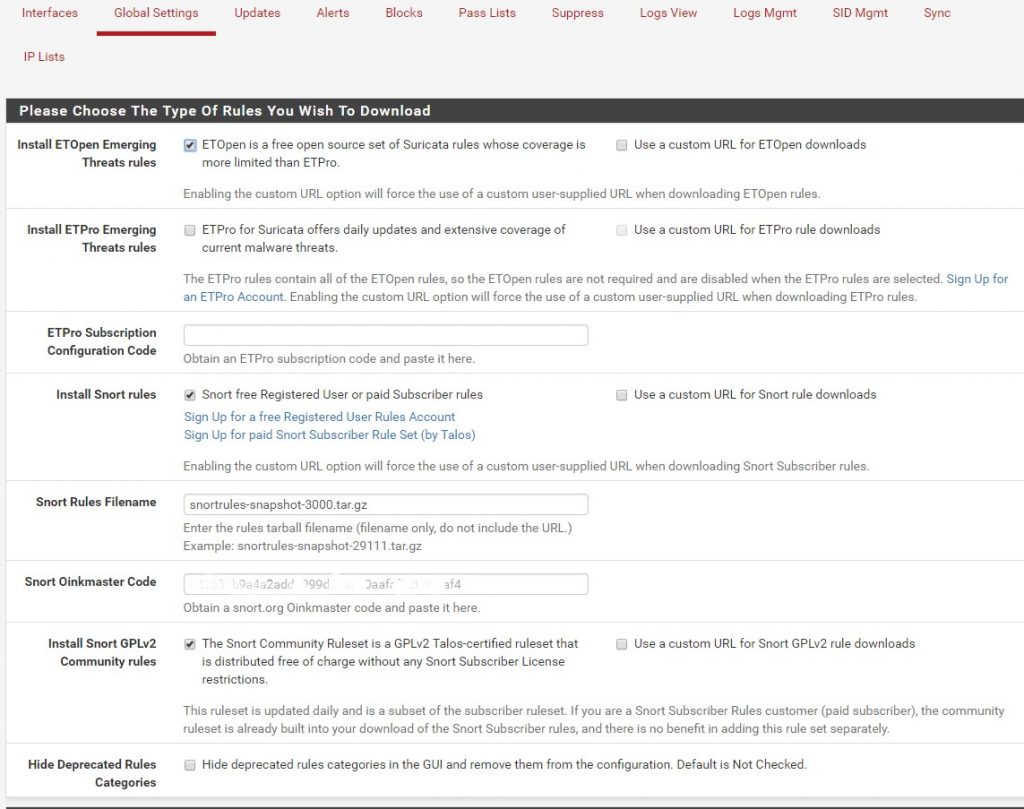

Заходим на System > Package Manager > Available Packages и выбираем (внимание!) pfBlockerNG-devel. Дело в том что т.н. стабильная версия практически не обновляется уже долгое время и если у вас свежая установка - смело ставим именно -devel. Последняя на момент статьи версия - 3.1.0.

Переходим на Firewall > pfBlockerNG и попадаем в визард начальной настройки. Делаем два next'а и выбираем WAN в качестве inbound интерфейса и LAN в качестве outbound. Оставляем значение VIP адреса и порты как есть.

После этого запуститься первоначальная синхронизация pfBlockerNG в процессе которой он скачает некоторые дефолтные фиды и перезапустит DNS Resolver.

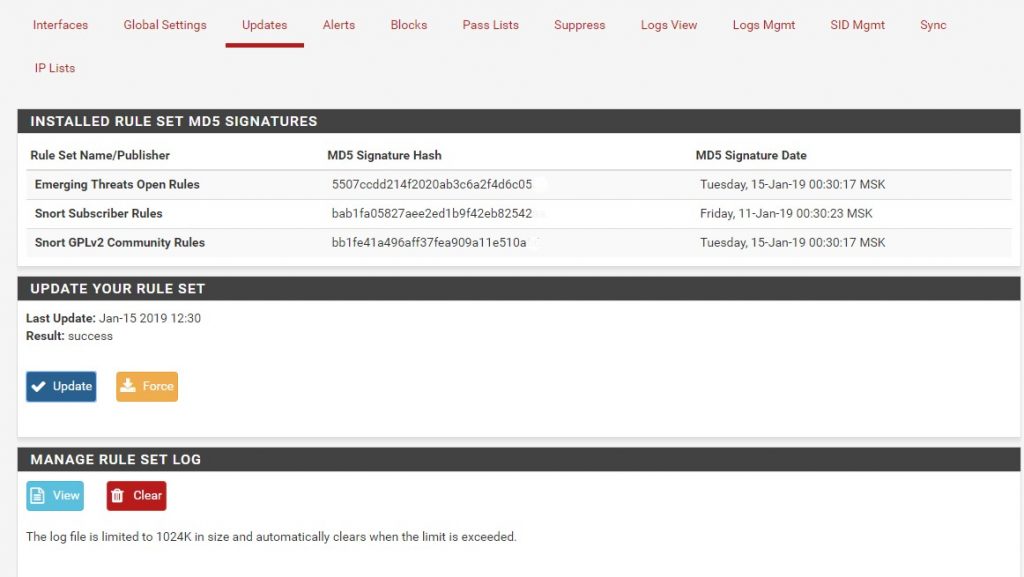

Обратите внимание открывшуюся страницу Update - в дальнейшем для применения изменений или обновления фидов на данной странице нужно запускать Force Reload + All/IP/DNSBL для применения/обновления соответствующих настроек и скачивания свежих фидов. Рекомендуется делать это именно через "Force", т.к. вы не всегда можете знать требуют ли определённые опции перезапуска DNS и перегенерации фидов или нет.

На основной странице Firewall > pfBlockerNG > General убедимся что стоит галочка Enable и оставим остальные параметры как есть.

Основные опции блокировки по IP

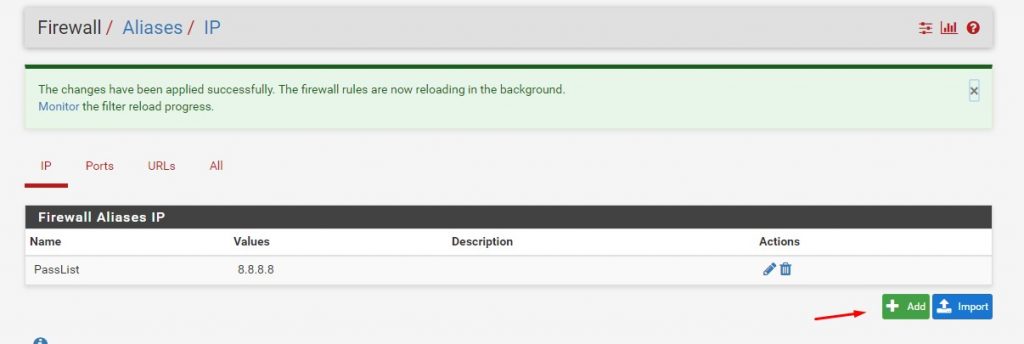

IPv4 Suppression - белый список IPv4 адресов (/32 маска) и сетей (только /24 маска!) Добавляем если нужно чтобы что-то случайно не заблочилось фидами.

IP фиды

Это одна из основных, наравне с DNSBL фидами фишка для которой и устанавливают pfBlockerNG. Тут всё просто - переходим на Firewall > pfBlockerNG > Feeds и видим огромный список как IPv4/IPv6, так и DNSBL фидов. Но пока вкратце по наиболее важным категориям первого типа:

PRI1/PRI2/PRI3/PRI4 - основные фиды со злодейскими IPшниками - вирусы, malware, C&C сервера и пр. Цифра означает качество фидов, т.е. выборка PRI1 более тщательная чем PRI4, где количество false-positive срабатываний может быть намного чаще.

SCANNERS - IP адреса "легальных" сканеров сети, вроде Shodan. Пригодится для фильтрации inbound трафика в случае когда за pfSense стоят другие сервера.

SFS - Stop Forum Spam. Обычно используется для фильтрации входящего трафика для web-серверов, не имеет особого смысла для трафика исходящего из вашей локалки.

TOR - тут думаю всё понятно

MAIL - антиспам-фиды, на случай если за pfSense стоит ваш почтовик

DNS - IP адреса всех известных DNS серверов. Можно использовать для доп. блокировки исходящих DNS запросов на внешние сервера. Но осторожно, могут быть и false-positive срабатывания

Proxy, Torrent, VPN - IPшки известных прокси серверов, торрент-трекеров и VPN. Последний использовать аккуратно, могут быть заблокированы и вполне легитимные VPNы (например DrWeb Security Space)

Нажимаем на плюсик в правой колонке и попадаем на страницу добавления IP фида. Выставляем State в положение ON, чтобы активировать скачивание фида и смотрим Settings. В Action выбираем собственно действие - Inbound/Oubound Deny/Permit понятно, match просто логирует трафик, c Alias интереснее - я обычно использую Alias Deny для блокировки и Alias Permit для разрешающих фидов (бывает и такое, см. дальше). Enable Logging и States Removal аналогичны Force Global IP Logging и Kill States что рассматривались выше. Оставляем остальные опции как есть (периодичность обновления известных фидов прописывается автоматически), разве что стоит обратить внимание на IPv4 Custom_List - там можно прописать дополнительные IP или домены/ASN которые преобразуются в IP и будут добавлены к фиду.

Нажимаем Save и переходим на вкладку Update чтобы запустить процесс обновления. Но лучше добавить ещё фидов, и вообще добить всю конфигурацию и тогда уже сделать это.

Иногда нужный фид отсутствует в списке и вы можете просто добавить его вручную - Firewall > pfBlockerNG > IP > IPv4 > кнопка Add. Основные опции мы разобрали, стоит остановиться на форматах:

Auto - это может быть txt, csv или json файл по указанному URL

GeoIP - при настроенном GeoIP можно просто указать двухбуквенный код страны

Whois - преобразует указанное доменное имя в IP адрес(а)

ASN - можно указать номер или имя ASN (при наборе отобразятся варианты / автодополнение)

В поле State также может быть полезен вариант HOLD - в этом случает фид скачивается только один раз.

Кстати, а в когда это может понадобится IP фид для разрешающего правила? Например чтобы используя фиды роскомсвободы логировать нужный трафик. Корпоративный пример - это bypass правило для адресов Office365.

Важное про IP фиды - если те стали слишком уж большие, вы можете увидеть в логах pfSense "Cannot allocate memory" ошибку, вроде:

Значит под таблицы файрвола (т.е. алиасы) выделено недостаточно памяти. Лечится увеличением Firewall Maximum Table Entries (лучше сразу раза в 2-3) на странице System > Advanced > Firewall & NAT.

Основные опции DNS блокировки

pfBlockerNG использует DNS Resolver (unbound) для фильтрации DNS имён, TLD, IDN и.. обо всё по порядку.

DNSBL Webserver Configuration - если в локальной сети используется IPv6 то активируем IPv6 DNSBL. Web Server Interface - убеждаемся что выбран Localhost, иначе могут быть проблемы с другими сервисами, в частности с OSPF на том же интерфейсе.

DNSBL Whitelist - тут думаю всё понятно. Стоит отметить что как здесь, так и в остальных полях где нужно вводить домены, можно вводить кириллические домены (в смысле IDN).

TOP1M Whitelist - позволяет отфильтровать популярные домены из фидов, дабы не заблокировать те ненароком. Лучше включить и потюнить Domain count по ходу дела если будет нужно. Не забудьте выбрать те TLD домены что нужно фильтровать.

TLD Exclusion List / Blacklist / Whitelist - используются опцией Wildcard Blocking (TLD).

DNSBL IPs - предпочитаю выставлять List Action в Alias Deny, так, если в DNSBL фидах обнаруживаются чистые IP адреса, то все они будут находиться в алиасе pfB_DNSBLIP_v4, который уже можно ставить куда угодно.

DNSBL фиды

Основной принцип работы с DNSBL фидами тот же что и с IPшными, с небольшими отличиями. Но сначала посмотрим основные виды DNSBL фидов:

EasyList, ADs, ADs_Basic - рекламные домены. Must have.

Email - почтовые сервера, может заблочить (без предварительной фильтрации) полезные домены

Malicious, Phishing - тут всё понятно

Cryptojackers - домены для скрытого майнинга. лучше добавить

Compilation - по сути агрегаторы более мелких фидов, могут быть довольно большие и неаккуратные (просто активируйте Top 1M на них)

STUN - список STUN доменов используемых (в основном) IP телефонами за NAT'ом

Нажимаем на плюсик в правой колонке и видим страницу очень похожую на ту что мы видели при добавлении IP фида. Но есть некоторые отличия:

В качестве Action выбираем Unbound

Group Order - если выставить Primary, то данный фид будет обрабатываться первым в группе. Другими словами если вам нужно чтобы домены из данного фида обрабатывались немного по-другому (напр. иной Logging / Blocking mode) и эти же самые домены могут находиться другом фиде группы.

DNSBL Custom_List - можно вручную добавить ещё доменов. Как было сказано ранее можно напрямую вводить IDN домены.

Думаю по DNSBL фидам всё понятно. Но остались ещё две вкладки - DNSBL Category и DNSBL SafeSearch

DNSBL Category

В двух словах это блокировка по категориям сайтов наподобие Firepower Security Intelligence. Включаем Blacklist Category, выбираем понравившийся нам блэклист (или оба!), частоту обновлений, логирование и вперёд!

DNSBL SafeSearch

На этой странице можно настроить две вещи - собственно SafeSearch, или как его ещё называют "Семейный поиск" и блокировку DoH серверов.

Просто выбираем SafeSearch Redirection - Enable и теперь наши поисковые запросы перенаправляются на "безопасные" поисковые домены, например поиск через www.duckduckgo.com будет перенаправлен на safe.duckduckgo.com. Но это касается только поиска через Google, Yandex, DuckDuckGo, Bing и поисковик по картинкам Pixabay. Причём только Google поддерживает такой безопасный поиск для IPv6. YouTube Restrictions работает аналогично (в т.ч. через IPv6), но только для поиска через youtube. Можно даже выбрать "силу" семейного поиска - Moderate (фильтровать мрачную жесть) и Strict (фильтровать любую жесть).

Пожалуй всё - и если тут было рассказано про возможности и настройку pfBlockerNG в целом, то в последующем будут step-by-step туториалы под конкретные случаи.

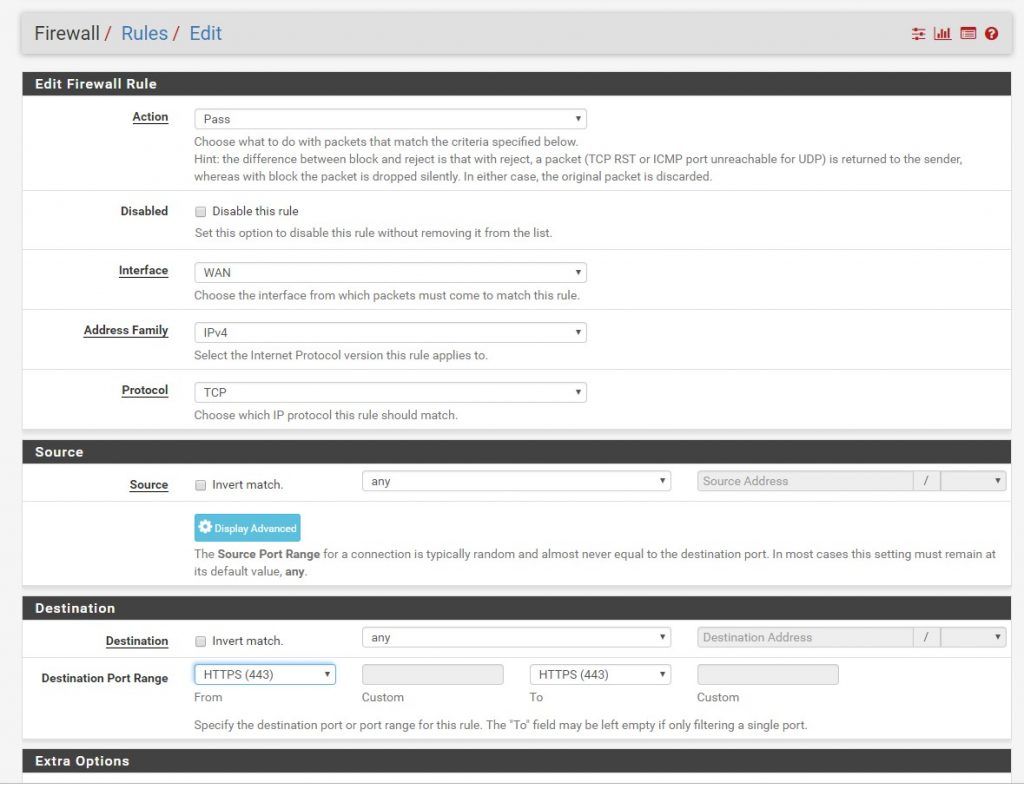

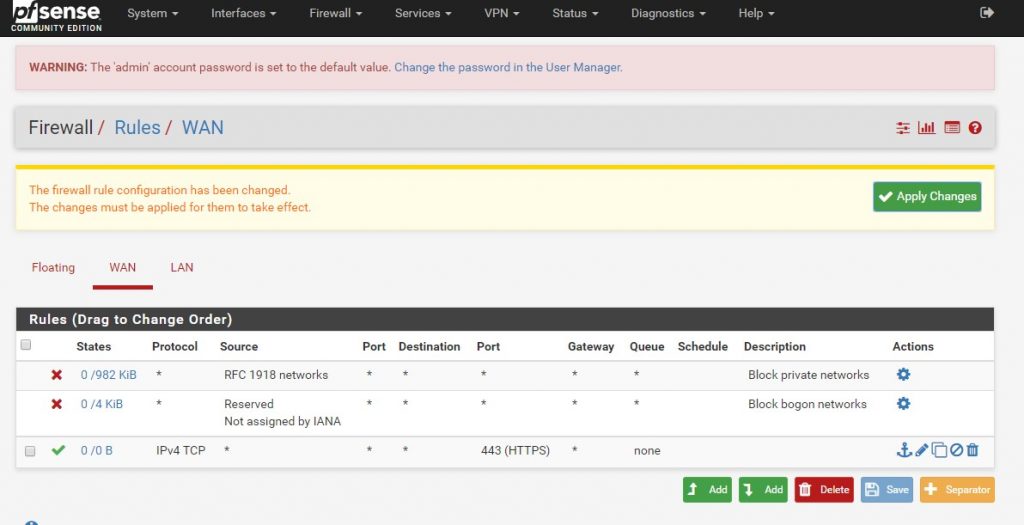

Теперь давайте добавим правила для интерфейсов. Я хочу получать доступ к нашему маршрутизатору через WAN (в работающий среде такого делать не стоит, по умолчанию извне запрещены все подключения)

Добавим правило разрешающее подключение извне с любого IP и порта на 443 порт нашего маршрутизатора.

Block private network и block bogon networks означает, что по умолчанию блокируются диапазоны приватных частных сетей, и адреса из диапазонов еще не распределенных или зарезервированных.

Не забывайте, что правила обрабатываются по очереди, и если первое правило у вас разрешающее, а идущее за ним такое же правило запрещающее (или просто попадающее под такие же условия) то сработает первое правило и обработка остановится.

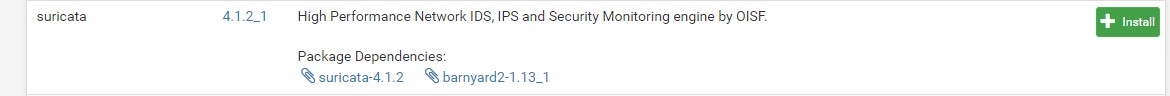

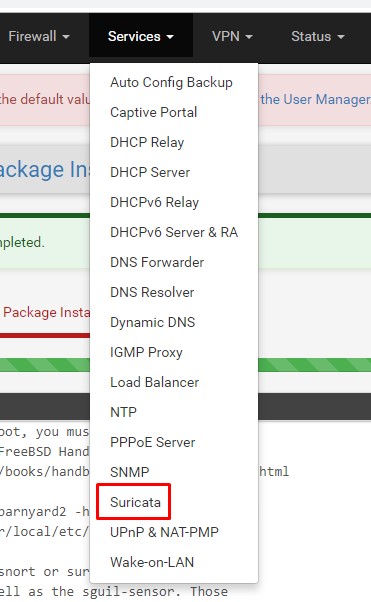

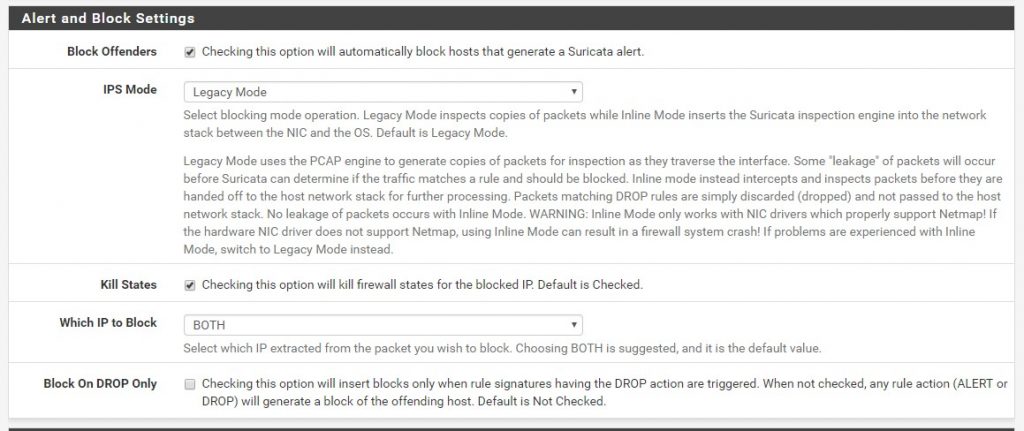

Теперь в меню services нам доступна наша IDS.

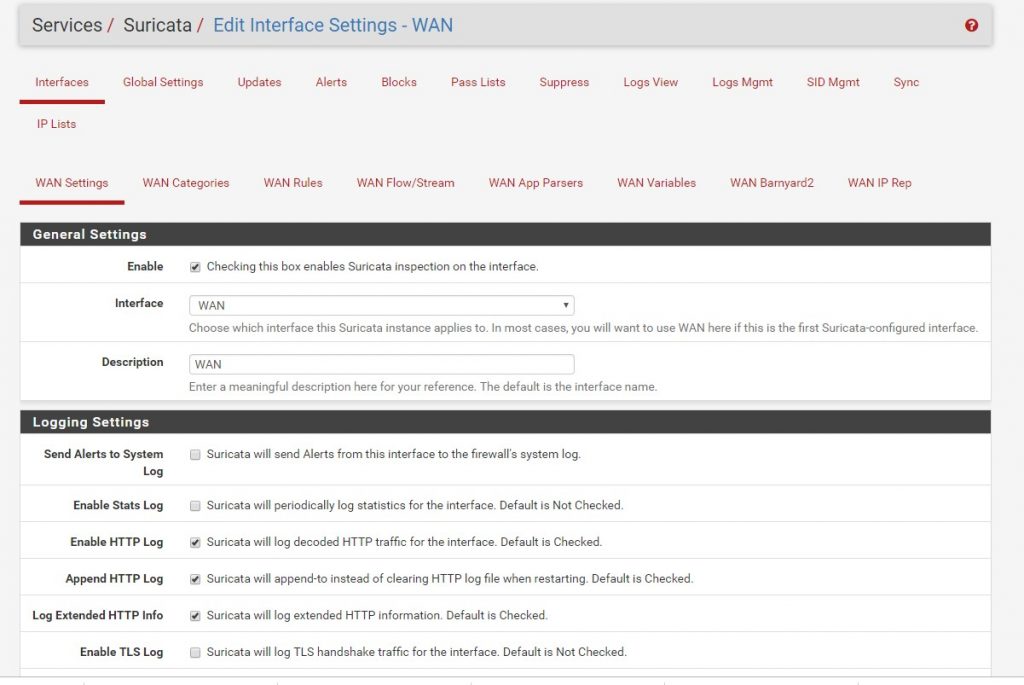

В меню interfaces нажимаем add, и добавляет WAN интерфейс, настройки можем оставить по умолчанию.

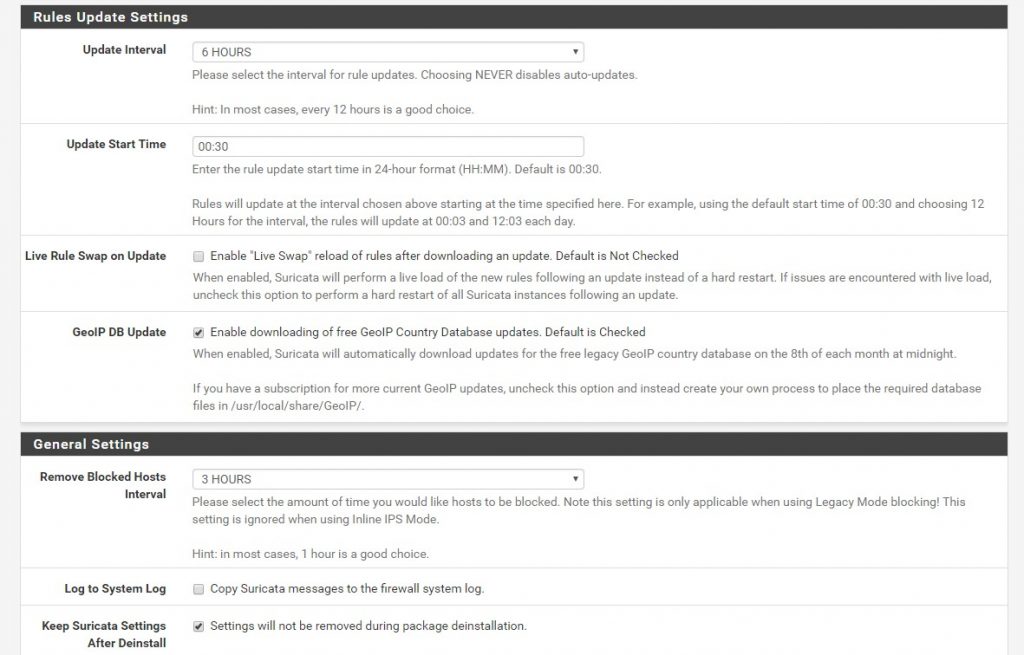

Чуть ниже на странице выставляем интервал обновления правил, а еще ниже время удаления заблокированных IP адресов из списка.

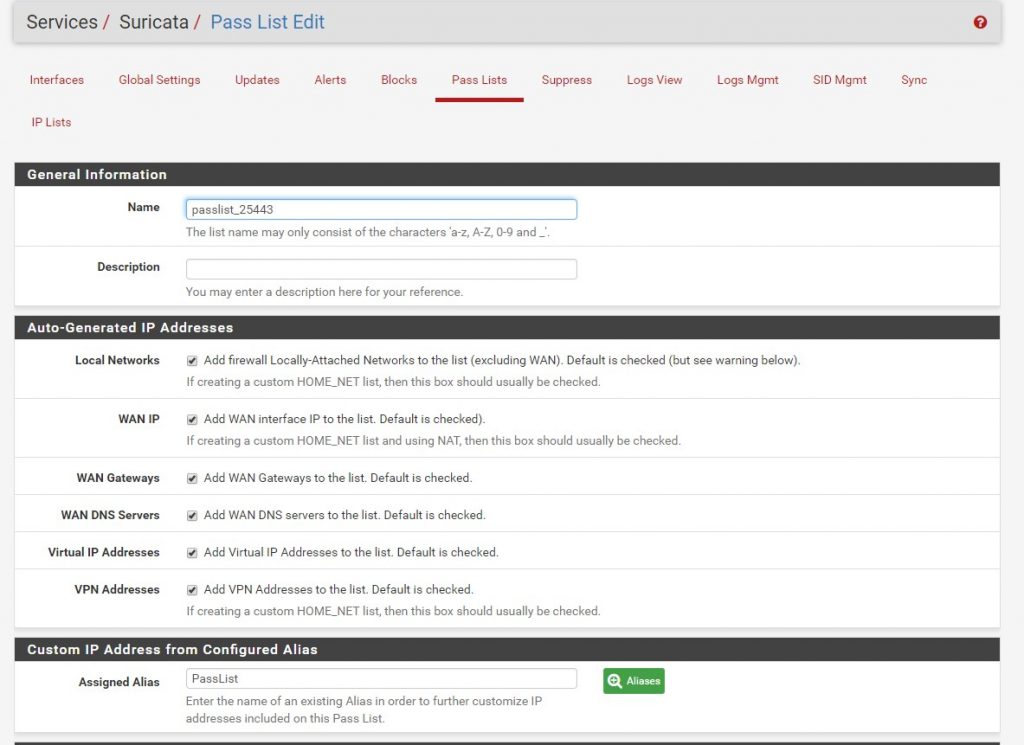

Если suricata ошибочно заблокировал хост или сайт, переходим на вкладку blocks, и удаляем IP из таблицы.

Если же правило срабатывает постоянно, заходим на вкладку alerts, находим правило, и нажимаем красный крестик. Этим мы отключим данное правило.

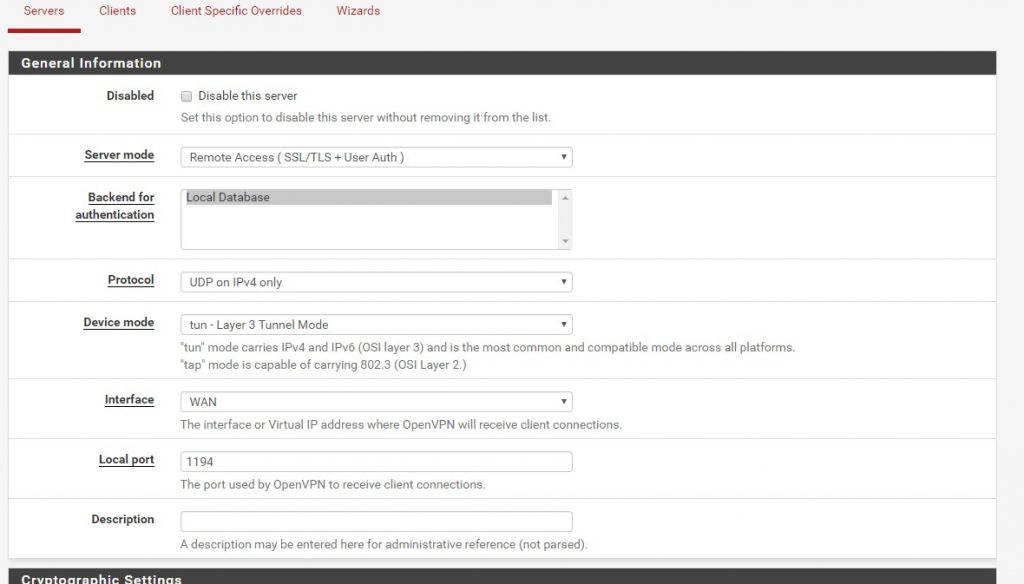

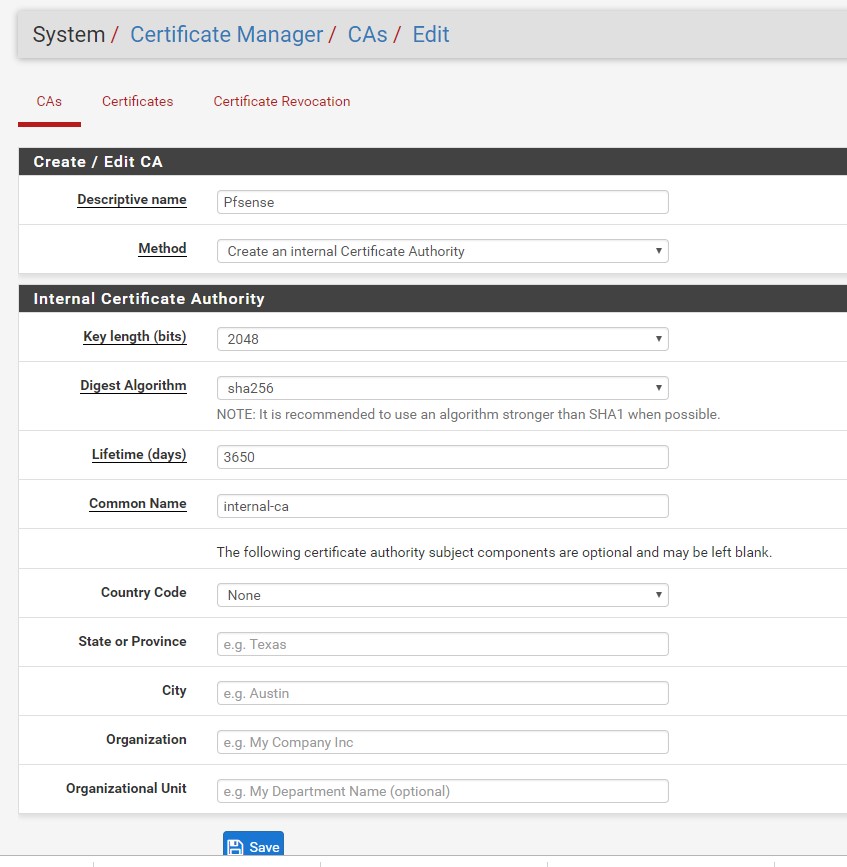

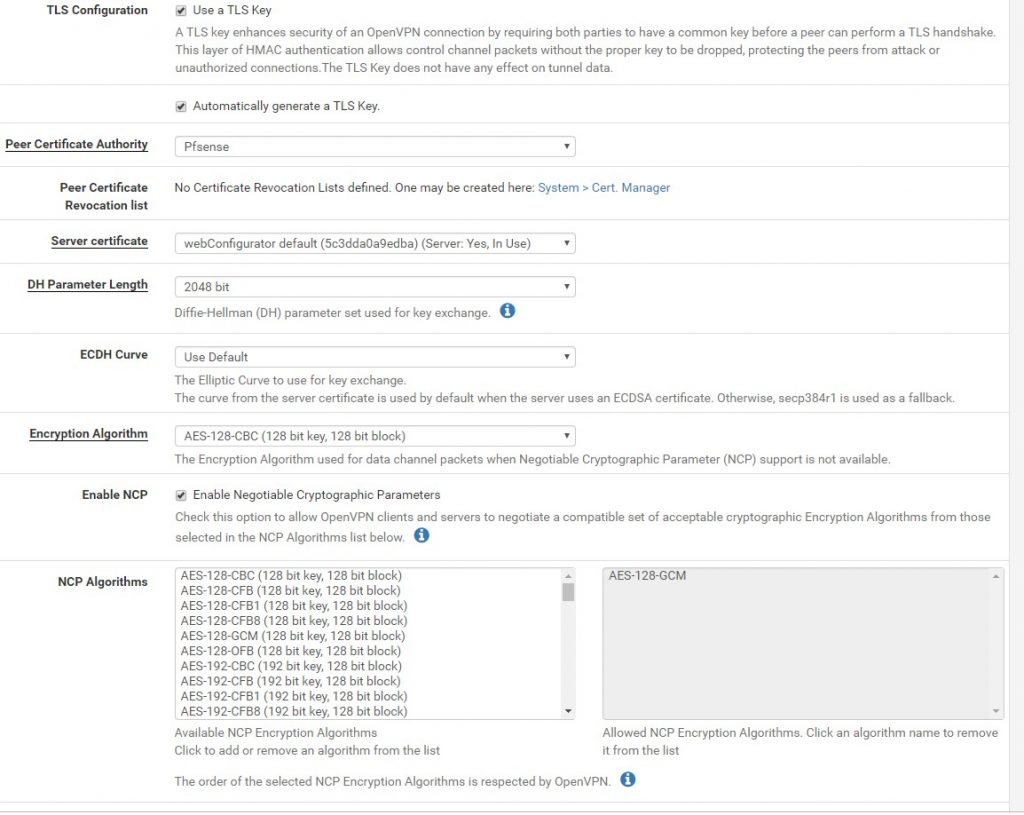

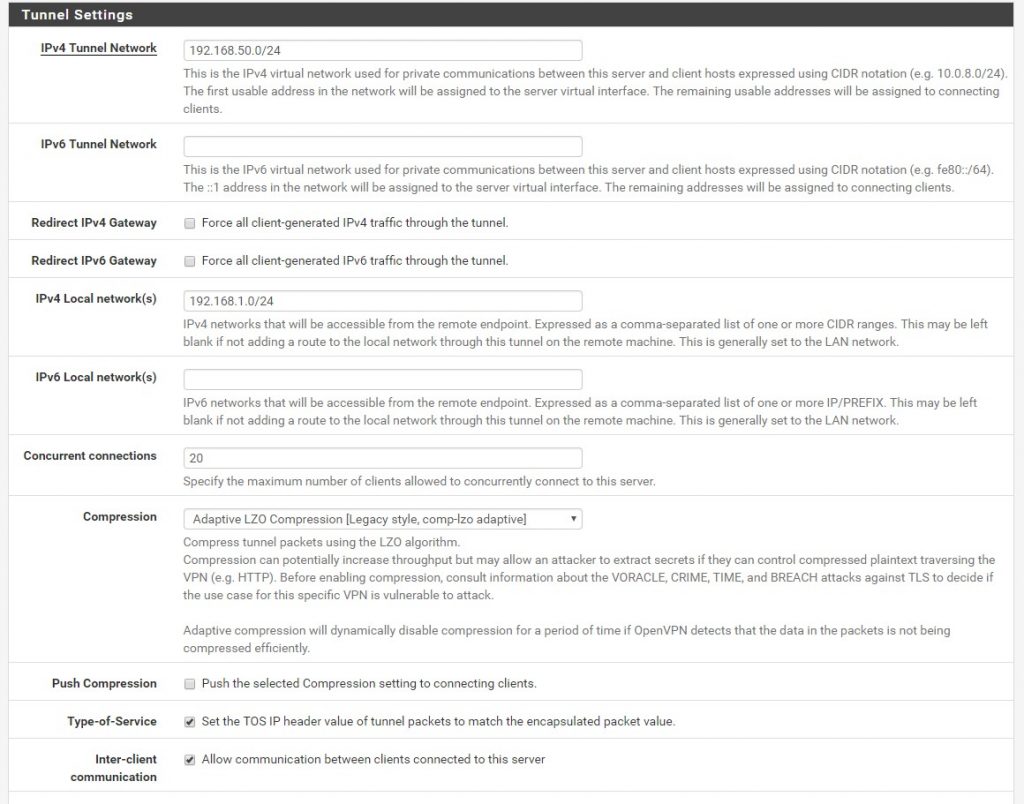

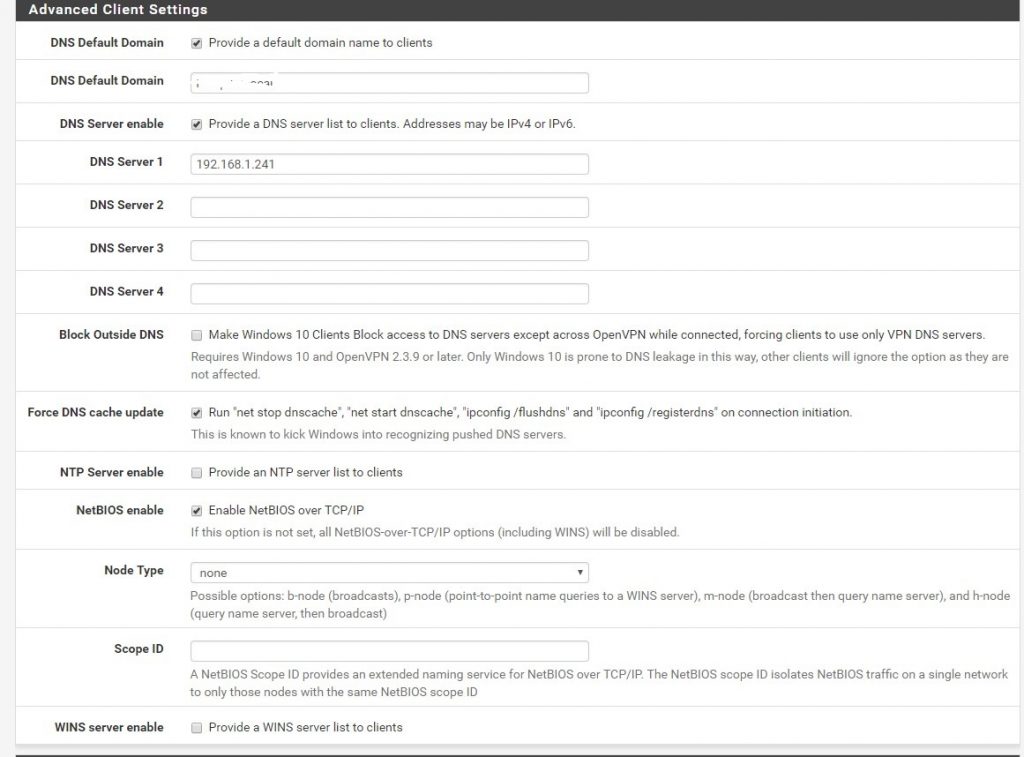

Отлично, мы создали и защитили наш шлюз в интернет. Настало время подумать об удаленном доступе внутрь сети для пользователей. В этом нам поможет сервер OpenVPN.

Теперь можно выбрать его в настройках

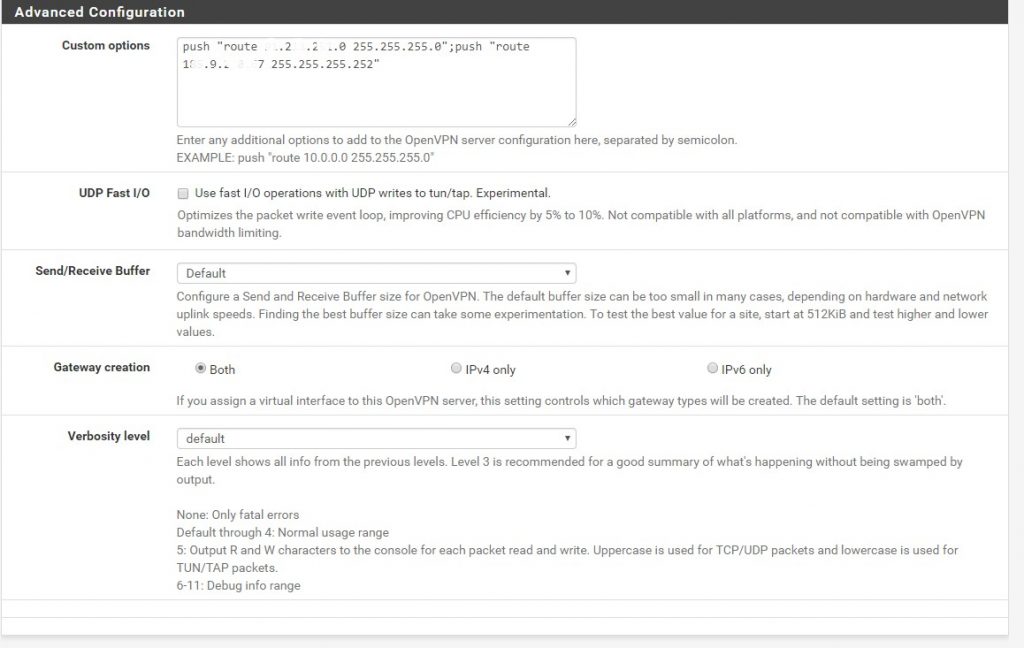

В Advanced Configuration есть возможность прописать маршрут. Например мы хотим, что бы при запросе какого-то адреса мы заворачивали трафик на него в туннель. Это можно сделать с помощью команды push route, как на скриншоте.

Теперь сохраняем наш сервер, и устанавливаем через менеджер пакетов openvpn-client-export

Отлично. Теперь у нас есть маршрутизатор, выход в интернет, опубликованы сервисы, настроена безопасность, и есть удалённый доступ. Уже неплохо.

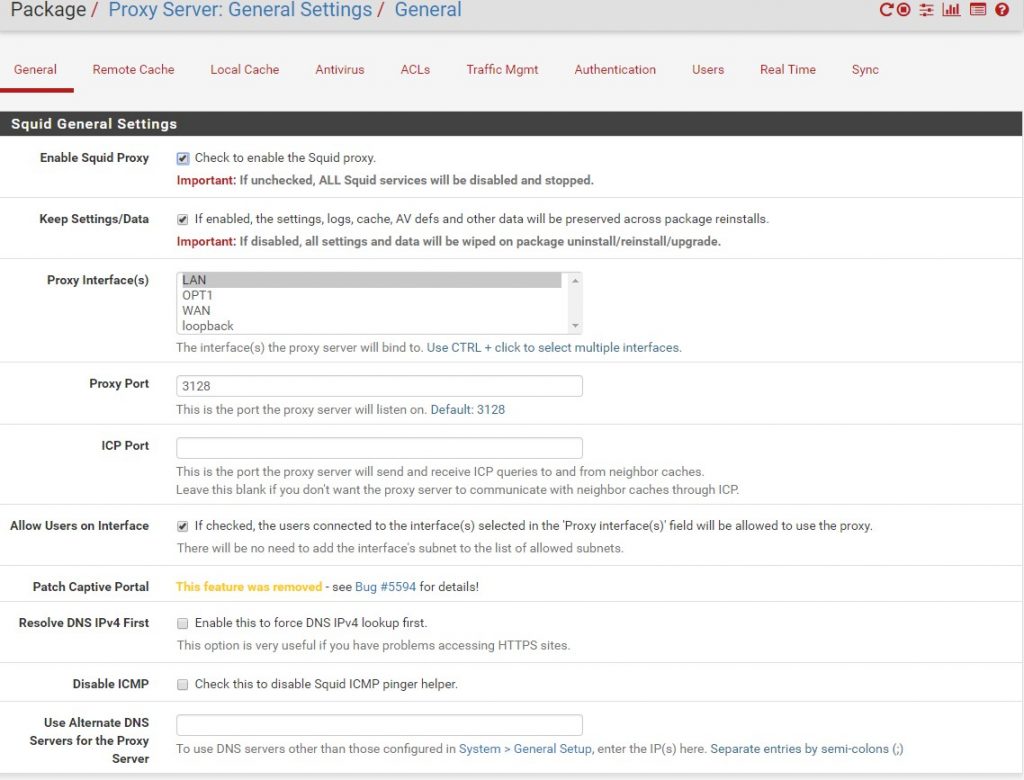

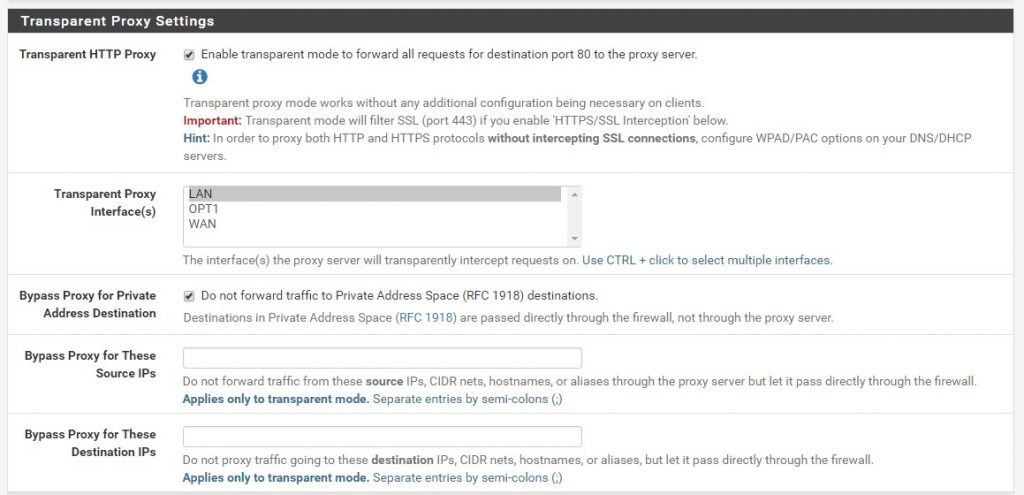

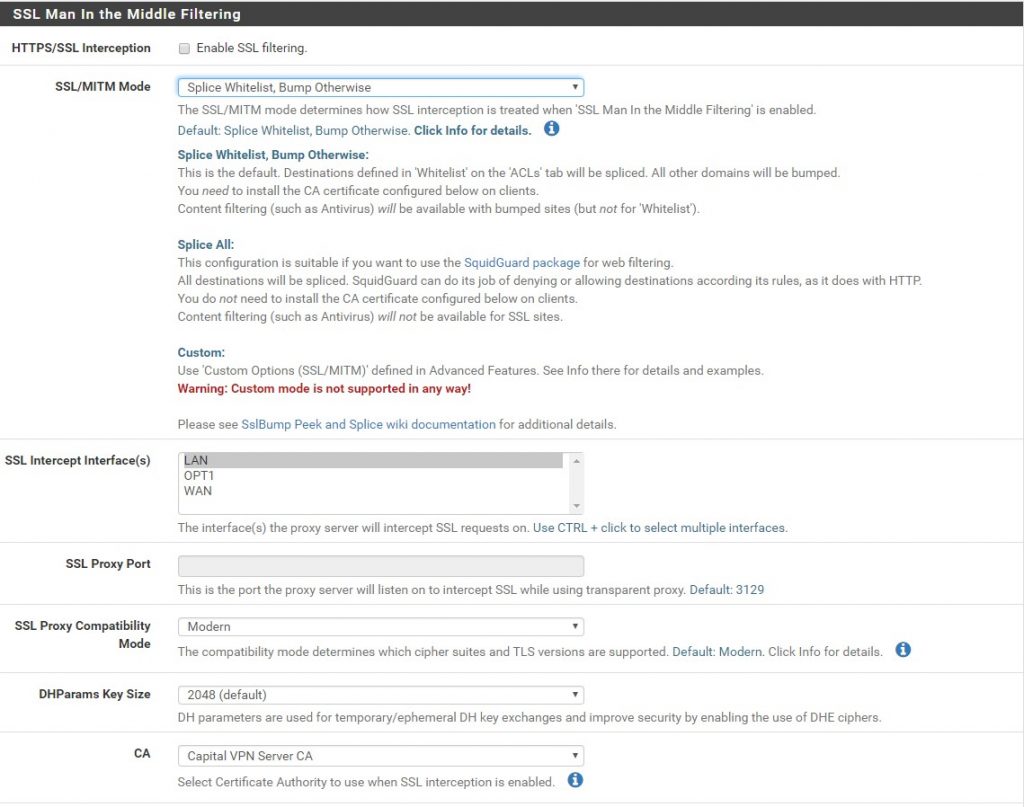

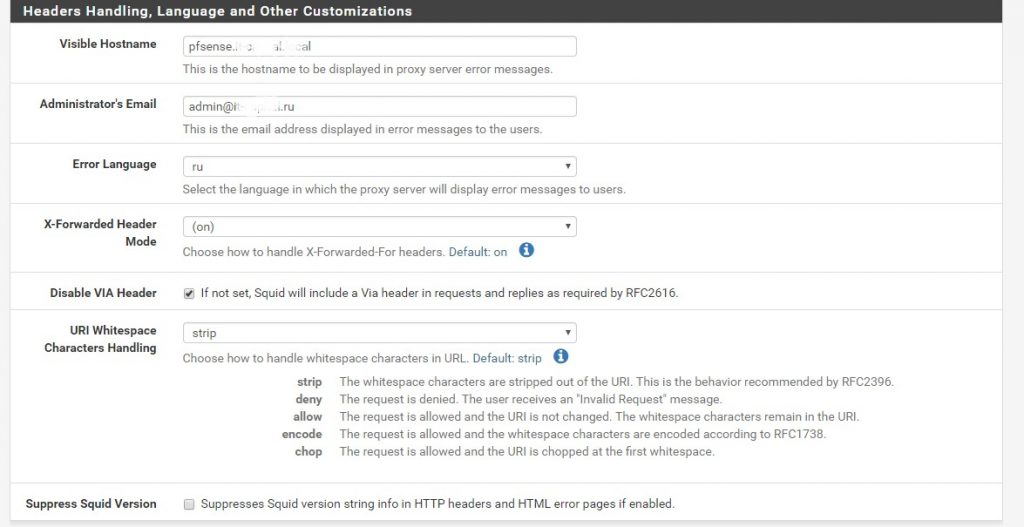

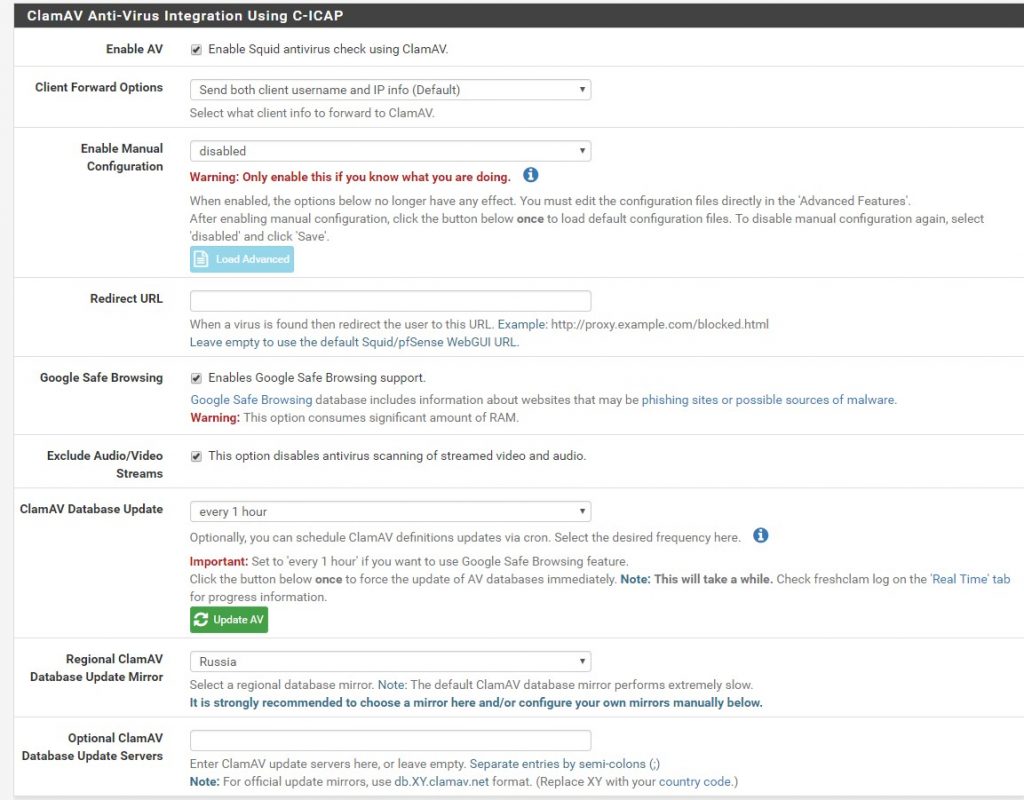

Давайте теперь настроим прокси сервер squid с антивирусом. Так мы сможем контролировать трафик пользователей и проверять его на шлюзе антивирусом.

Для начала установим пакет squid.

На вкладке ACLs мы можем задавать разрешения для IP адресов и подсетей, а на вкладке Traffic Mgmt устанавливать ограничения на полосу пропускания. Вкладка Authentication отвечает за выбор способов аутентификации пользователей.

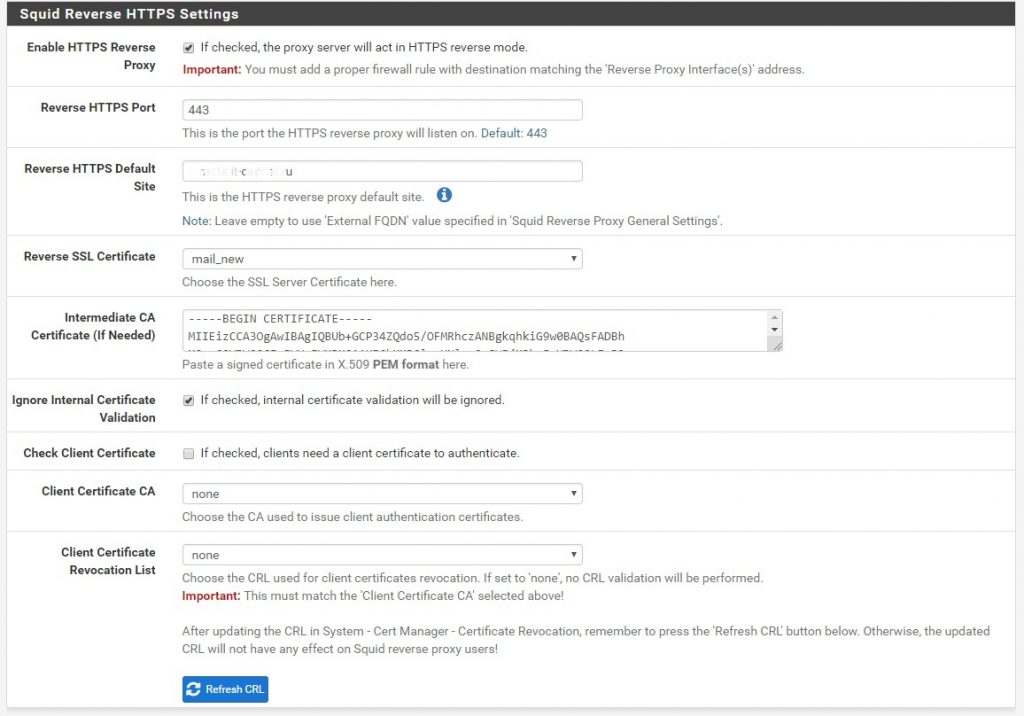

На 443 порт вам нужно создать правило разрешающее доступ, проброс портов настраивать на 443 порт не нужно.Сервер, на который будут перенаправляться запросы будет указан ниже. А также сервисы, которые вы хотите что бы работали через reverse proxy.

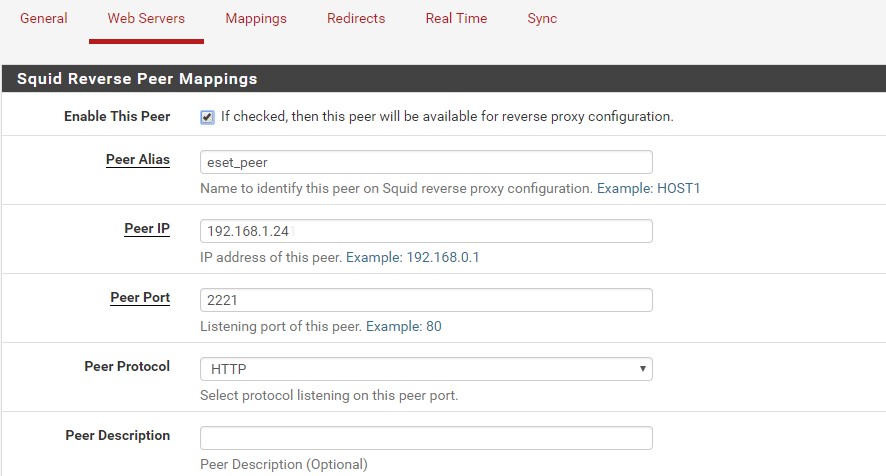

В качестве примера, рассмотрим еще reverse proxy для сервере обновлений NOD32. Работает он на порту 2221.

На вкладке web servers укажем порт и IP внутри сети сервера обновлений.

Здесь мы увидим паттерны:

Вот сколько всего можно сделать при помощи pfsense, причём довольно быстро и эффективно. Охвачена лишь небольшая часть функционала, и очень неглубоко.

Если у Вас есть вопросы, задавайте их на форуме, или ниже в комментариях.

Основой проекта pfSense послужил m0n0wall. Дистрибутив m0n0wall ориентирован в первую очередь на использование во встроенных устройствах, его характеризует легкость в настройке и понятность для новичка. Основой обоих дистрибутивов послужил FreeBSD. В pfSense разработчики постарались вложить максимальную функциональность, дополнив его приложениями, при сохранении той же простоты. Платой послужил больший размер дистрибутива и более высокие требования, предъявляемые к аппаратной части в частности к объему оперативной памяти. Еще одним отличием является использование в pfSense Packet Filter(PF) с интегрированным ALTQ (HFSC), вместо IP Filter в m0n0wall. Дистрибутив содержит основные компоненты m0n0wall и поддерживает все присущие последнему функции: DHCP сервер и клиент, клиент PPPoE, статические маршруты, 802.1Q VLAN, беспроводные устройства, SNMP, IPsec и PPTP VPN, графики работы, Captive Portal с возможностью аутентификации RADIUS и многое другое. Разработчики pfSense к этому добавили переработанный веб-интерфейс, сервер PPPoE, DNS форвардинг, FTP прокси и другие. Возможна работа с несколькими WAN интерфейсами с распределением нагрузки. Правда с оговоркой, только одно соединение может быть настроено с использованием PPPoE, PPTP или BigPond, остальные должны получать статический или динамический IP адрес, например в Ethernet сети.

Поддержка протокола CARP (Common Address Redundancy Protocol), позволяет организовать балансировку нагрузки и прозрачное резервирование шлюза. Кроме IPSec и PPTP поддерживается и OpenVPN. Используя систему пакетов можно легко установить еще около 20 приложений или сервисов, среди которых Pure-FTPd, Sqiud, Spamd, Snort, FreeRADIUS, nmap, nut и другие. Хотя в последней версии дистрибутива нужное меню в настройках в отличие от предыдущей версии почему отсутствует, но информация на сайте о такой функциональности есть по прежнему. Возможно это связано с глубокими переделками интерфейса. Если чего-то в этом списке не хватает, можно используя команду pkg_add можно легко установить предварительно пакеты. Интерфейс не локализован, но работа ведется, в чем можно убедиться, обратившись по адресу . Судя по приведенной там информации на дату написания этих строк, было переведено 97%, но в настоящее время опять же нет каких-либо видимых инструментов, позволяющих сменить языки интерфейса. Хотя базового английского вполне достаточно, чтобы разобраться с настройками.

На форуме проекта можно найти и варианты нестандартных решений для pfSense, например, по адресу рассказано как pfSense использован в качестве DHCP сервера на компьютере с одной сетевой карточкой в сети которая уже имеет свой firewall. Комментарии по поводу целесообразности такого подхода можно почитать в блоге . В вольном переводе и кратко звучит так: Это не лучшее решение, но оно работает.

Текущей стабильной версией является релиз 1.2 построенный на FreeBSD 6.2.

Распространяется pfSense по условиям BSD подобной лиценции, разрешающей его модификацию и бесплатное использование, но с сохранением информации о разработчиках. Заявлена комерческая поддержка продукта. Остальные пользователи могут получить информацию на форуме проекта.

Первый запуск

Первоначальная работа с pfSense напоминает m0n0wall. После тестирования устройств, предлагается настроить сетевые интерфейсы VLAN, LAN и WAN. Если будет обнаружена только одно сетевое устройство, то появится предупреждение о невозможности работы роутера. После их настройки можно ввести имя дополнительных (Optional) интерфейсов, хотя как мне показалось удобнее эту часть производить в GUI. По окончании подтверждаем установки и ждем пока загрузится система. В последней бете была ошибка в загрузочных скриптах, которая приводила к тому что при отсутствии ответа DHCP сервера на WAN интерфейсе приходилось ждать очень долго. Как и в m0n0wall LAN интефейс автоматически получает адрес 192.168.1.1, а WAN при помощи DHCP. является возможность указать другой IP-адрес LAN.

Выбираем 2, вводим адрес и маску сети, разрешаем/запрещаем использование DHCP сервера. Под цифрой 99 находится пункт позволяющий установить pfSense на жесткий диск.

Веб-интерфейс

Дальнейшие настройки следует производить через веб-интерфейс, адрес, который нужно набирать в браузере будет выведен по окончании настройки. Для регистрации используем логин admin и пароль pfsense.

Вкладки Diagnostics и Status полностью соответствуют свои названиям. Если не нравится внешний вид интерфейса, можно изменить при помощи скинов.

Впечатление о pfSense, только положительное. Не смотря на некоторые шероховатости интерфейса связанные очевидно с тем, что перед нами пока предрелиз, его настройка не должна вызвать особых затруднений даже у не подготовленного человека. Личные впечатления и информация на форумах, показывает, что после установки и настройки pfSense без проблем работает как в сетях небольшого размера, так и в больших сетях со сложной структурой.

Читайте также: