Где хранить секретные файлы

Обновлено: 04.07.2024

Каждый раз при выдаче цифрового сертификата от центра сертификации (ЦС) или самоподписанного сертификата нужно сгенерировать пару из закрытого и открытого ключей. Согласно лучшим практикам, ваши секретные ключи должны быть защищены и быть, ну… секретными! Если кто-то их получит, то сможет, в зависимости от типа сертификата, создавать фишинговые сайты с сертификатом вашей организации в адресной строке, аутентифицироваться в корпоративных сетях, выдавая себя за вас, подписывать приложения или документы от вашего лица или читать ваши зашифрованные электронные письма.

Во многих случаях секретные ключи — личные удостоверения ваших сотрудников (и, следовательно, часть персональных данных организации), так что их защита приравнивается к защите отпечатков пальцев при использовании биометрических учётных данных. Вы же не позволите хакеру добыть отпечаток своего пальца? То же самое и с секретными ключами.

В этой статье мы обсудим варианты защиты и хранения закрытых ключей. Как вы увидите, эти варианты могут незначительно отличаться в зависимости от типа сертификата(ов) и от того, как вы его используете (например, рекомендации для сертификатов SSL/TLS отличаются от рекомендаций для сертификатов конечных пользователей).

Примеры: хранилище сертификатов Windows, связка ключей Mac OS

В некоторых операционных системах и браузерах есть хранилища сертификатов или ключей. Это программные базы данных, которые локально на вашем компьютере хранят пару из закрытого и открытого ключей как часть сертификата. Такое хранение ключей довольно популярно: многие приложения автоматически сразу ищут ключи здесь, и не нужно вручную каждый раз указывать файл сертификата, так что это довольно удобный вариант.

Ещё один плюс такого варианта — его довольно легко настраивать. Вы можете включить/отключить экспорт закрытого ключа, включить для него надёжную защиту (ввод пароля при каждом использовании сертификата), и можно создать резервные копии, если закрытый ключ экспортируется. Кроме того, при включении роуминга профилей в Windows сертификат привязывается к профилю и становится доступным при входе на другой компьютер с этим профилем.

Если решите выбрать такой вариант, то следует учесть несколько аспектов. Во-первых, даже если пометить закрытый ключ как неэкспортируемый, некоторые утилиты могут обойти эту защиту (то есть невозможность экспорта не гарантирована). Кроме того, если кто-то работал под вашей учётной записью, а вы не включили сильную защиту закрытого ключа (пароль при использовании сертификата), то они могут использовать ваш сертификат. Наконец, если ваш закрытый ключ помечен как экспортируемый, то кто-нибудь за вашим компьютером сможет экспортировать его. Даже если у вас включена защита секретного ключа, при экспорте пароль не спрашивается.

И последнее: Chrome и IE используют хранилище сертификатов Windows, в то время как у Firefox собственное хранилище сертификатов (от Mozilla). Это значит, что если вы импортируете сертификат в хранилище Windows, то Chrome и IE автоматически найдут его, а Firefox нет.

Типичные приложения:

- Приложения для цифровой подписи (например, Adobe Acrobat, Microsoft Outlook и Office будут обращаться в хранилище сертификатов Windows [пользовательское]).

- Сервер Microsoft IIS тоже ищет SSL-сертификаты в хранилище сертификатов Windows [общем для компьютера].

- Аутентификация клиента (пользователя или компьютера), в зависимости от настроек, чаще всего обращается к хранилищу сертификатов Windows.

- Подпись кода в Windows (приложения и драйверы).

Если решите сохранить файл на удалённом сервере, то следует особенно позаботиться об ограничении доступа к нему. Если кто-то получит доступ, то сможет использовать ваш сертификат. Аналогично, следует быть особенно осторожным с лёгким копированием и распространением этих файлов. Хотя это и большое удобство для вас, но одновременно и злоумышленнику будет просто сделать копию, если он получит доступ к вашему хранилищу ключей. Пароль закрытого ключа по-прежнему необходим для эффективного использования скопированного файла. Это еще одна причина, чтобы использовать надёжные пароли из 15-ти и больше символов, содержащие заглавные буквы, цифры и специальные символы. С этим вариантом хранения нужно учитывать ещё одну вещь: на конечного пользователя накладывается больше ответственности с точки зрения того, где находится файл и правильно ли он хранится.

Если вы не можете использовать криптографическое оборудование или хранилище ключей Windows (описано выше), но всё же хотите повысить безопасность (вместо того, чтобы просто разместить файл хранилища ключей на компьютере), то можно записать этот файл на флэшку, которая будет лежать в безопасном месте. Конечно, здесь теряется некоторое удобство, так что если нужно часто использовать подпись, то вы скорее захотите хранить файл локально для облегчения доступа.

Типичные приложения:

- Подписание кода Windows или Java. и IRS IDES используют .pfx для безопасной связи с американскими госслужбами.

- Некоторые веб-серверы (например, Apache Tomcat или Jboss).

Как вскользь упомянуто выше, можно повысить безопасность, если хранить секретный ключ на отдельном оборудовании. Но есть большая разница между использованием криптографических токенов или смарт-карт и стандартных флэш-накопителей. С криптографическим оборудованием ключ генерируется на самом оборудовании и не экспортируется. Закрытый ключ никогда не покидает устройство, что сильно затрудняет постороннему получение доступа и компрометацию.

Примечание: если вы хотите дополнительно обезопасить закрытый ключ, который уже сгенерирован ранее (т. е. не на самом токене), то можно импортировать .pfx-файл на токен, а затем удалить оригинальный .pfx.

С токеном каждый раз при использовании сертификата нужно вводить пароль. Это значит, что даже если кто-то получит ваш токен, ему всё равно понадобится пароль. Хранение ключа в токене означает, что вы можете безопасно использовать один и тот же сертификат на нескольких компьютерах без необходимости создания нескольких копий и прохождения процесса экспорта/импорта. Криптографическое оборудование соответствует FIPS, что требуется для некоторых отраслевых и государственных регламентов.

Конечно, есть некоторые другие соображения, которые следует иметь в виду, если вы решите выбрать такой вариант. Кроме дополнительных сложностей управления токенами, такой вариант может не работать с автоматическими сборками из-за требования ввести пароль при каждом использовании сертификата. Также нет никакого способа создать резервную копию сертификата, поскольку закрытый ключ не экспортируется (недостаток дополнительной безопасности). Наконец, в некоторых сценариях такой вариант хранения просто невозможен. Например, если специализированные устройства не поддерживают токены или смарт-карты. Или в ситуациях, когда сотрудники не имеют физического доступа к компьютеру, а работают с удалённых терминалов.

Типичные приложения:

Как правило, все варианты использования, перечисленные для хранилищ в ОС/браузере (подпись документов и кода, аутентификация клиента, Windows IIS), поддерживают крипто-токены или смарт-карты — если есть соответствующие драйверы. Однако это не всегда практично (например, в веб-серверах или автоматизированных системах сборки для подписи кода, которые будут требовать ввод пароля каждый раз при применении подписи).

Соответствие нормативным требованиям — одна из основных причин использования криптографических токенов.

- Обязательно для подписания кода расширенной проверки (EV) в соответствии с рекомендациями форума CA/Browser.

- Рекомендуется для стандартной подписи кода в соответствии с минимальными требованиями CA Security Council. Центры сертификации обязаны рекомендовать криптографическое оборудование в качестве основного варианта выдачи сертификатов. Если криптографическое оборудование не выдаётся, клиент должен подписать соглашение, что будет хранить закрытый ключ на каком-то съёмном оборудовании (которое вынимается после подписания).

- Требуется для цифровой подписи и получения доверенного статуса в программах Adobe, в соответствии с требованиями Adobe Approved Trust List (AATL).

- Отраслевые правила, такие как CFR 21 часть 11 от FDA и требования к цифровой подписи в отдельных странах часто говорят о секретном ключе, который находится в единоличном владении собственника. Хранение на криптографическом оборудовании отвечает этим требованиям.

HSM — ещё одно аппаратное решение для хранения ключей, особенно если вы не хотите полагаться на отдельные токены либо это кажется слишком обременительным. В то время как токены больше ориентированы на ручной ввод или отдельные приложения (например, подписание небольшого количества документов или кода, аутентификация в VPN или других сетях), то HSM предоставляют API, поддерживают автоматизированные рабочие процессы и автоматизированную сборку. Они также соответствуют требованиям FIPS и обычно обеспечивают более высокий рейтинг, чем токены.

Традиционно HSM — это локальные физические устройства, требующие квалифицированных ресурсов для управления и обеспечения базовых требований и SLA. Обслуживание HSM может оказаться дорогим и ресурсоёмким процессом, что в прошлом препятствовало распространению этой технологии. К счастью, в последние годы появились облачные модули HSM, которые предоставляют многие из преимуществ локальных HSM, не нуждаясь в локальном обслуживании.

Примером может служить знакомый многим сервис Key Vault в облаке Microsoft Azure, которое хранит криптографические ключи в облачном HSM от Microsoft. Если у вас небольшая организация, которая не позволит себе покупку и управление собственным HSM, то это отличное решение, которое интегрируется с публичными центрами сертификации, включая GlobalSign.

Если вы рассматриваете вариант с подписью документов, то недавно мы запустили новую службу Digital Signing Service, где тоже используется облачное хранилище HSM для закрытых ключей. Стоит отметить, что новая служба поддерживает индивидуальные подписи всех сотрудников. В прошлом в большинстве HSM-решений для подписи поддерживались только идентификаторы на уровне отделов или организаций (например, бухгалтерия, маркетинг, финансы), а не отдельных людей (например, Джон Доу). Следовательно, для работы на уровне отдельных сотрудников организациям приходилось разворачивать инфруструктуру токенов, которая, как мы отметили выше, может оказаться обременительной. С помощью этой новой службы цифровые подписи отдельных сотрудников внедряются без необходимости самостоятельно управлять HSM (и без риска потери токенов сотрудниками).

Типичные приложения:

- Подпись документов или кода в большом количестве.

- SSL (в зависимости от конфигурации сервера).

- Инфраструктура ЦС для работы собственного ЦС (корневого ЦС, подчинённого ЦС, сервера меток времени RFC 3161) в офлайне или онлайне (корневой ЦС, как правило, работает в офлайне).

Мы рассмотрели основные варианты, которые использовались в течение многих лет. Но кажется, что ничто в мире информационной безопасности, в том числе и хранение ключей, не застраховано от влияния IoT, так что разрабатываются новые варианты.

По мере того как все больше и больше устройств подключаются к сети с необходимостью аутентификации и безопасного обмена данными, многие разработчики и производители обращаются к решениям на основе PKI. В свою очередь, это приводит к новым соображениям, требованиям и технологиям защиты закрытых ключей. Ниже приведены две тенденции, которые мы видим в этой области.

Доверенный платформенный модуль (TPM)

Модули TPM сами по себе не новы, но всё чаще их используют для защиты закрытых ключей. Доверенный платформенный модуль можно использовать для хранения (или переноса) корневого ключа и защиты дополнительных ключей, созданных приложением. Ключи приложений нельзя использовать без TPM, что делает его очень полезным методом аутентификации для оконечных точек, таких как ноутбуки, серверы и производители устройств Интернета вещей. В то время как многие ноутбуки уже поставляются с TPM, пока эта технология не слишком широко используется в корпоративном секторе. Однако в мире IoT они часто применяются для безопасной индентификации устройств как аппаратный корень доверия.

При производстве генерируется пара из закрытого и открытого ключей. Открытый ключ отправляется в центр сертификации для подписания и выдачи цифрового сертификата. Закрытый ключ никогда не покидает устройство. Он хранится на чипе и не может быть экспортирован/скопирован/уничтожен. Теперь сертификат — это паспорт устройства, а защищённый закрытый ключ формирует аппаратный корень доверия.

Мы тесно сотрудничаем с Infineon для разработки решений Интернета вещей, сочетающих идентификацию устройств на основе PKI с корнями доверия на основе TPM. Для получения дополнительной информации ознакомьтесь с подтверждением концепции: «Безопасная аутентификация и управление оборудованием с помощью облачных служб сертификатов GlobalSign и OPTIGA TPM от Infineon.»

Технология физически неклонируемых функций (PUF) — это сдвиг парадигмы в защите ключей. Вместо хранения ключей (с вероятностью физической атаки) они генерируются из уникальных физических свойств статической памяти SRAM конкретного чипа и существуют только при включении питания. То есть вместо надёжного хранения закрытого ключа один и тот же ключ восстанавливается снова и снова по требованию (пока устройство не выйдет из строя). Этот ключ гарантированно уникален, потому что при генерации используется присущая неконтролируемая неупорядоченность в кремниевой структуре чипа.

Технология PUF в сочетании с доверенной средой исполнения (TEE) — привлекательное решение, если требуется недорогая, простая в интеграции и ультра-безопасная защита ключа. PUF вместе с PKI составляют исчерпывающее решение для идентификации.

Наш партнёр Intrinsic ID разработал такую систему подготовки ключа на основе SRAM PUF, которая производит уникальные, защищённые от подделки и копирования идентификаторы устройств на аппаратном уровне. Используя наши службы сертификации, мы переводим эти идентификаторы в цифровые удостоверения, добавляя возможности PKI. Таким образом, каждому устройству присваивается уникальная, защищённая от клонирования пара ключей, которая не хранится на устройстве в выключенном состоянии, но устройство способно воссоздать этот ключ по запросу. Это защищает от атаки на выключенное устройство.

Дополнительно о нашем совместном решении для идентификации

устройств Интернета вещей см. недавний вебинар: «Стойкие идентификаторы устройств с сертификатами на основе SRAM PUF».

Хранение закрытого ключа не должно быть чёрной магией. В конечном счёте, правильный вариант зависит от того, кто и для чего использует сертификаты, какие нормы приходится соблюдать, какова цена, текущее окружение и внутренние ресурсы. Надеюсь, эта статья поможет в вашем решении.

_______________________________________________________

АКЦИЯ GLOBALSIGN: Wildcard SSL + 1 ГОД В ПОДАРОК

Защитите все субдомены одним сертификатом!

Экономьте до 30 тысяч рублей при покупке сертификата Wildcard SSL на 2 года!

Промо-код: WC001HRFR

Акция действует для подписчиков блога GlobalSign до 15 июня 2018 г.

Полезные советы для настоящих параноиков

Как хранить на своем компьютере секретные данные, не боясь, что о них узнают недоброжелатели? Софтодром делится полезными советами по этому важному вопросу. Эта статья является логическим продолжением нашей статьи «Как хранить пароли, не боясь, что их украдут».

Предположим, что у нас есть важная (и, возможно, компрометирующая нас) информация, которую мы хотим спрятать. Это может быть всё, что угодно, начиная от списка домашних адресов любовниц, которых мы посещаем тайком от жены, и заканчивая чем-то более серьезным.

Обычно для этой цели просто создают файл или папку, защищенные паролем. Опция установки паролей на папки есть у множества программ, начиная от популярных архиваторов 7-Zip и WinRAR и заканчивая всевозможными программами, специально предназначенными для того, чтобы устанавливать пароли на файлы и папки. Однако такой способ имеет явные недостатки. Во-первых, уже сам факт наличия у вас каких-то папок, защищенных паролем, может вызвать подозрение и желание их взломать, а во-вторых, теоретически их действительно могут взломать, либо просто угадав пароль, либо подобрав его с помощью специальных программ для взлома паролей методом брутфорса, либо заставив вас сказать пароль с помощью пытки.

Еще одним часто используемым способом хранения секретной информации является использование скрытых папок или целых скрытых дисков, т.е. папки и диски не просто защищаются паролем, но и скрываются, так что обнаружить их можно лишь через программу, с помощью которой они были созданы. Существует множество разных программ для создания как скрытых папок, так и скрытых дисков. Однако общим недостатком всех этих программ является то, что сам факт наличия у вас скрытых папок и дисков может быть обнаружен путем обнаружения у вас программ, с помощью которых вы создали эти скрытые папки и диски. Если у вас на компьютере установлена программа для создания скрытых дисков, то очевидно, что у вас на компьютере есть скрытые диски, то есть очевиден сам факт того, что вы что-то прячете.

Это же касается и шифрования данных: само наличие у вас зашифрованных данных может вызвать подозрение и желание их расшифровать, если не скрыть сам факт того, что у вас есть зашифрованные данные.

Также всегда существует вероятность наличия в программе ошибки, в результате которой все ваши скрытые или зашифрованные с помощью этой программы файлы в самый неподходящий момент вдруг станут видимыми и доступными всем желающим.

Есть и еще одна потенциальная опасность, заключающаяся в том, что вашу ценную информацию могут просто уничтожить, случайно или намеренно удалив секретные данные. И если защититься от удаления отдельных файлов, папок или разделов диска можно с помощью специальных программ, требующих ввода пароля для подтверждения удаления, то противостоять, например, форматированию или физическому уничтожению всего диска с помощью молотка гораздо сложнее (хотя иногда для этого требуется не только молоток, но и дрели со шлифовальными машинами, как в случае с уничтожением жестких дисков, на которых хранились данные Сноудена).

Таким образом, задача состоит не только в том, чтобы создать тайник, но и в том, чтобы сам факт существования этого тайника невозможно было обнаружить, а также в том, чтобы по возможности защитить тайник от случайного или намеренного уничтожения.

Все эти цели достигаются путем хранения информации не на вашем собственном компьютере, а на чужих, доступ к которым вы можете осуществлять дистанционно. Другими словами, для хранения секретных файлов можно использовать любой файловый хостинг или сразу несколько хостингов, на которых будут храниться копии ваших файлов, чтобы минимизировать вероятность их потери в случае проблем с каким-то одним хостингом. Доступ к этим файлохранилищам можно осуществлять с помощью анонимайзеров, например, с помощью Tor – тогда даже при обнаружении ваших секретных файлов на сервере невозможно будет установить, кто является их владельцем (если, конечно, это нельзя установить по содержимому файлов).

Для того, чтобы факт вашего доступа к этим файлам нельзя было обнаружить на вашей стороне, нужно использовать браузеры, не кэширующие контент и не хранящие историю веб-серфинга, например, тот же Tor, который можно запускать со съемного носителя, например, с флэшки, которую можно для большей безопасности форматировать после каждого сеанса связи, – в этом случае на вашем компьютере не будет оставаться никаких следов доступа к вашему секретному файлохранилищу, а ваш интернет-провайдер, как и СОРМ и другие аналогичные системы мониторинга, зафиксируют лишь зашифрованный трафик Tor, но не смогут определить, на какие именно сайты вы заходили.

Гипотетическое наличие закладок и вероятное наличие ошибок в самом Tor, как и иногда случающиеся целенаправленные атаки на сеть Tor с целью деанонимизации ее пользователей, мы в этой статье не рассматриваем, но хотелось бы обратить внимание на проблему временно́й корреляции. Эта проблема сводится к тому, что косвенным свидетельством вашего доступа к удаленному серверу через Tor может являться корреляция времени вашего выхода в сеть Tor и времени доступа к удаленному серверу. К примеру, если вы вышли в Tor в 10:00 и в ту же минуту кто-то зашел через Tor на определенный сайт, то можно предположить, что это были именно вы, хотя это является лишь косвенным свидетельством и доказать это невозможно, как, впрочем, сложно доказать и то, что за вашим компьютером в этот момент находились именно вы, а не, например, ваш сосед, зашедший к вам в гости (соседа можно звать в гости при свидетелях специально каждый раз, когда вы осуществляете сеанс связи с вашим секретным тайником, чтобы обеспечить себе дополнительное алиби).

Тем не менее, учитывая, что, по статистике, Tor используют всего около 200 тысяч россиян, теоретически несложно составить таблицу корреляций времени выхода каждого из них в сеть Tor с временем доступа к заданному серверу через сеть Tor. Поэтому, чтобы избежать возможной идентификации таким способом, перед тем, как заходить в ваш тайник, походите по каким-нибудь другим сайтам, например, по Софтодрому. Это, конечно, имеет смысл лишь в том случае, если ваш секретный тайник обнаружен и проводится работа по установлению личности его владельца. Но поскольку вы не можете знать, проводится такая работа или нет, то это имеет смысл в любом случае.

БЕСПЛАТНЫЕ ПРОГРАММЫ

Программы: Интернет

Бесплатный VPN-клиент. Поддерживаются OpenVPN, IPsec, L2TP, MS-SSTP, L2TPv3 и EtherIP, а также собственный протокол

Большинство обладателей компьютеров и мобильных устройств уже не один год пользуются облачными хранилищами данных. Это могут быть Google Drive, Microsoft OneDrive, Dropbox. Это лишь несколько из множества популярных сервисов облачного хранения данных. Среди них есть немало разнообразных и недорогих вариантов. Когда вы сделали выбор, у вас появляется возможность получать доступ к своим файлам из любого места и возможность сохранять их на тот случай, если с компьютером или мобильным устройством что-то случится. Тогда вы сможете скачать эти файлы из облака.

Кто-то выбирает облачные хранилища по тому, сколько дискового пространства предлагается там бесплатно. Кому-то важна совместимость с установленными у них программами и сервисами. Для кого-то важнее всего конфиденциальность и такие люди ищут наиболее надёжные сервисы.

Зачем пользоваться облачным хранилищем?

Многие популярные облачные хранилища довольно удобные, но у них есть критический недостаток для тех, кто ценит свою конфиденциальность. Это вероятность того, что посторонние смогут получить доступ к вашим файлам.

Это утверждение может показаться странным. Во всех сервисах применяются надёжные алгоритмы шифрования данных. При передаче данные тоже шифруются. В чём же может быть опасность?

Шифрование данных защищает их от посторонних. Если хакер перехватит ваш трафик, он не сможет расшифровать данные. В отличие от самого сервиса облачного хранения.

Большинство этих сервисов шифруют пользовательские данные сами. Это значит, что у них есть ключи шифрования и они могут как зашифровать данные, так и расшифровать их. Пользователям остаётся только надеяться, что сервисы не будут заглядывать в их файлы. Также придётся доверить сервисам хранение ключей шифрования, чтобы их не украли злоумышленники. Ещё надо надеяться, что ваши данные не будут расшифрованы и вручены властям, если последует такой запрос.

Единственный способ сохранить свои данные в облачном хранилище заключается в правильном выборе сервиса.

По каким параметрам можно признать облачные хранилища безопасными?

Секрет надёжности облачных хранилищ заключается в шифровании. В первую очередь в том, кто контролирует ключи шифрования и дешифрования данных.

В приведённых в этой статье примерах провайдер облачного хранения отвечает за шифрование и дешифрование ваших данных. Поэтому именно он хранит у себя ключи шифрования.

Сервисы облачного хранения данных используют разные методы защиты. Данные могут сохраняться в безопасных помещениях с вооружённой охраной и биометрическими замками, словно в фильмах про Джеймса Бонда. Они могут быть зашифрованы последними алгоритмами, с которыми не справятся даже суперкомпьютеры.

Вопросы и ответы о безопасных облачных хранилищах

При выборе лучшего сервиса облачного хранения данных, когда вам нужна защита и конфиденциальность, могут возникнуть некоторые вопросы. В этой статье приведены ответы на них.

Важно ли, в какой стране работает сервис?

Страна расположения сервиса может играть большую роль. В разных странах разные законы, которые касаются передачи и хранения данных в интернете. Законы в некоторых странах уважают конфиденциальность пользователей больше, чем законы других стран. Страны вроде Швейцарии обладают законами, которые строго защищают персональные данные. У стран вроде США или Великобритании репутация в плане защиты конфиденциальности хуже.

Для облачных хранилищ страна размещения не так важна, как для других сервисов. Причина в том, что сервис облачного хранения не всегда может расшифровать ваши данные. Если ключи шифрования у вас, то данные защищены. Даже если сервис получает указания передать ваши данные полиции или если хакеры взломают хранилище, они не смогут прочитать ваши данные.

Это не всегда означает, что сервис ничего не знает о тех данных, которые вы храните в нём. В зависимости от принципов работы защищённого облачного хранилища сервис может иметь доступ к следующей информации:

- Платёжные сведения. Имя и другие указываемые при регистрации данные.

- Метаданные. Когда вы входите в сервис и покидаете его, ваш IP-адрес и другие сведения.

- Кому вы даёте доступ к зашифрованным файлам.

- Названия файлов и папок, где хранятся зашифрованные данные.

Пользователю необходимо продумать защиту от угроз, чтобы данные не попали в чужие руки. Нужно принимать во внимание, как страна расположения сервиса влияет на эти угрозы, и только потом выбирать сервис.

Играет ли роль страна, где непосредственно хранятся данные.

Почему важно, в какой стране хранятся данные? Местные законы регулируют работу серверов, которые находятся на территории страны. Представьте, что какой-то сервис облачного хранения данных имеет штаб-квартиру в Швейцарии, но хранит данные в Китае. Китай считается одной из наиболее опасных стран в плане конфиденциальности. Местные законы будут регулировать деятельность серверов с вашими данными и компания должна будет подчиняться им, а не безопасным швейцарским законам.

Как лучше всего защитить данные в надёжном облачном хранилище?

Существуют разные подходы к защите данных в облачных хранилищах. Нужно принимать во внимание три фактора: данные в процессе передачи, данные при хранении в облаке и данные на вашем устройстве. В процессе передачи данные отправляются с вашего компьютера, смартфона или ноутбука на сервер и в обратном направлении. В остальных случаях данные хранятся на сервере или на вашем устройстве.

За последние несколько лет появилось столько сервисов для удаленного хранения и синхронизации пользовательских данных, что отказаться от их использования уже почти невозможно. Тем не менее многих останавливают вопросы конфиденциальности. В конце концов, загружая файлы в облако, мы передаем их на чужой компьютер, а значит, доступ к нашей информации может иметь еще кто-то, кроме нас.

С другой стороны, сложно отказаться от многочисленных удобств, которые нам дают сервисы для хранения данных: наличие резервной копии файлов, возможность получить доступ к своим документам с любого устройства из любой точки мира, удобная передача файлов другим людям. Можно найти несколько способов решения проблемы безопасности удаленного хранения файлов. О некоторых из них и пойдет речь в этом обзоре.

Возможно, самый простой способ заботы о безопасности файлов, хранящихся в облаке, — шифровать их вручную. Для этого можно использовать защищенные паролем архивы или же одно из множества существующих приложений для шифрования. Но для тех, кто имеет дело с большим числом документов, в которые постоянно вносятся изменения, такие способы не очень хорошо подходят. Раз уж сервисы для удаленного хранения файлов избавляют нас от необходимости загружать на них файлы вручную, то и процесс шифрования стоит автоматизировать. Это можно реализовать при помощи специализированной программы Cloudfogger. Она работает с Windows, Mac, а также может быть установлена на устройства с Android и iOS.

Приложение шифрует данные с использованием 256-разрядного шифрования алгоритмом AES (Advanced Encryption Standard), перед тем как они загружаются в облако. Файлы попадают на серверы Dropbox и других облачных хранилищ исключительно в зашифрованном виде, поэтому доступ к ним можно получить только в том случае, если на устройстве, с которого вы хотите открыть файл, тоже установлен Cloudfogger.

Очень удобно, что шифрование не вызывает неудобств в работе: ключ для доступа к файлам вводится лишь один раз, при загрузке системы, после чего можно работать с ними в обычном режиме. Но если, к примеру, ноутбук будет украден, то при следующем запуске злоумышленник уже не сможет узнать содержание файлов в защищенных папках.

В начале работы с Cloudfogger нужно создать учетную запись (причем для большей безопасности можно отключить опцию восстановления пароля, но в этом случае забывать его категорически не рекомендуется). Затем приложение само попытается найти папки популярных облачных сервисов Dropbox, SkyDrive, Google Drive и прочих. Но даже если Cloudfogger не справился с этой задачей в автоматическом режиме, все равно можно вручную выбрать директории, содержимое которых требуется шифровать.

Кроме этого, есть возможность определить отдельные файлы из любых других папок. Сделать это проще всего при помощи контекстного меню «Проводника» — Cloudfogger добавляет в него свой список команд.

Также предусмотрена возможность исключать из шифрования отдельные директории и файлы из тех папок, которые защищены Cloudfogger. Такие данные будут загружаться на облачные сервисы в обычном режиме. Стоит иметь в виду, что после того как синхронизируемая папка будет защищена Cloudfogger, потребуется некоторое время на повторную загрузку данных из нее в облачное хранилище.

Еще одна функция Cloudfogger — обмен зашифрованными файлами с другими людьми. Если данные, содержащиеся в облачных хранилищах, будут защищены приложением, стандартные способы отправки ссылок на них другим людям не подойдут. Но вот если разрешить доступ к файлам в интерфейсе Cloudfogger, можно безопасно обмениваться ими с другими людьми. Файлы, зашифрованные Cloudfogger, можно передавать на флешке или отсылать по почте.

Технически доступ к файлам работает так: каждый файл Cloudfogger (.cfog) содержит уникальный ключ AES, который в зашифрованном виде хранится в самом файле. Такие 256-разрядные ключи защищены ключами RSA, которые уникальны для каждого пользователя. Расшифровка происходит только в том случае, если доступ к файлу пытается получить тот пользователь, чей ключ RSA соответствует прописанному в заголовке файла .cfog. Если таких пользователей несколько, данные об их ключах, соответственно, заносятся в заголовки файлов.

Еще одно специализированное решение для обеспечения безопасности файлов на «облачных» сервисах — Boxcryptor. Первоначально созданное как дополнение к Dropbox, сегодня это приложение поддерживает все популярные сервисы для удаленного хранения файлов. Правда, в бесплатной версии доступно шифрование данных, хранящихся лишь на одном сервисе, а также нельзя включить шифрование имен файлов.

Boxcryptor автоматически определяет наличие установленных клиентов популярных сервисов для хранения файлов в облаке (поддерживается даже «Яндекс.Диск»), создает виртуальный диск и добавляет в него соответствующие папки. В настройках можно управлять всеми подключенными папками: добавлять новые, на время отключать шифрование и так далее.

Сервис предлагает поддержку всех основных платформ, как настольных, так и мобильных. Есть даже расширение для Google Chrome. Для работы с Boxcryptor потребуется создание учетной записи — забывать свой пароль категорически не рекомендуется!

Если из соображений безопасности вы еще не используете никаких сервисов для удаленного хранения файлов, стоит обратить внимание на молодой проект Tresorit, запущенный около полугода назад. Сервис создан как альтернатива стандартным решениям для хранения файлов в облаке и готов обеспечить гораздо более высокий уровень конфиденциальности файлов.

Tresorit обеспечивает шифрование файлов на стороне пользователя. Таким образом, все данные хранятся на серверах сервиса уже в зашифрованном виде. Для шифрования используется стойкий алгоритм AES-256. При создании учетной записи пользователя предупреждают о том, что в случае потери пароля получить доступ к данным на удаленном сервере будет невозможно. Никаких способов для восстановления пароля не предусмотрено, поскольку пароль не хранится нигде: ни в установленном приложении, ни на серверах сервиса. А для пользователей, потерявших пароль, разработчики Tresorit предлагают единственное решение — зарегистрироваться заново.

За повышенную безопасность придется заплатить отказом от некоторых привычных функций. Например, вы не сможете получить доступ к своим файлам с чужого компьютера — веб-интерфейса у Tresorit нет. Пока что разработчики даже не обещают такой возможности, объясняя это тем, что в JavaScript множество уязвимостей. Впрочем, с учетом возможности установки приложения Tresorit на мобильных устройствах, этот недостаток не кажется таким уж серьезным — в конце концов, если нет возможности всюду носить за собой ноутбук, то смартфон уж точно почти всегда при пользователе.

В настоящее время Tresorit предлагает клиенты для Windows, Mac и Android, обещая в скором времени расширить список поддерживаемых платформ за счет iOS, Windows Phone и Linux. Бесплатно каждому пользователю предоставляется до 5 Гбайт места. Можно синхронизировать содержимое любой папки на диске (создавать отдельную директорию, как в Dropbox, не требуется). Список подключенных к сервису папок отображается в главном окне клиента. Для каждой можно просмотреть размер, временно отключить синхронизацию, удалить директорию с устройства, удалить содержимое папки из облака, поделиться ее содержимым с другими людьми.

Для обмена файлами используются приглашения, рассылаемые по почте. Настраивая общий доступ, можно назначать людям разные роли: одни могут только просматривать файлы, другие — вносить в них изменения и добавлять в папки новые файлы, третьи — плюс к этому еще и приглашать новых пользователей.

До недавнего времени новое детище Кима Доткома вряд ли могло рассматриваться как альтернатива привычным сервисам для удаленного хранения файлов. Дело в том, что единственным способом загрузки файлов в него было перетаскивание их в окно браузера. Соответственно, ни об автоматической загрузке, ни о синхронизации речи не было.

Но с выходом приложения для Android, а также бета-версии клиента для Windows у сервиса появились эти две важнейшие возможности.

Поначалу у пользователей не было даже возможности поменять пароль, введенный при регистрации, но теперь такая возможность появилась. Более того, если пользователь уже вошел в свою учетную запись MEGA в браузере, но не помнит текущий пароль, он может его сменить, введя новый и затем перейдя по подтверждающей ссылке в письме, которое отправляется на привязанный к аккаунту адрес электронной почты.

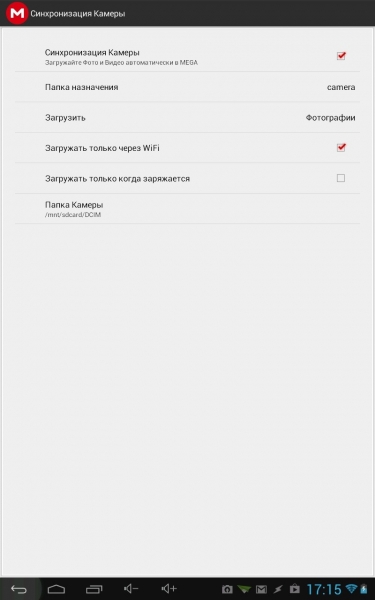

Клиент MEGASync дает возможность синхронизировать содержимое любых папок на диске с виртуальными папками, имеющимися в учетной записи Mega. Прямо при первоначальной настройке можно выбрать, какие папки куда нужно бекапить.

Позже в настройках приложения можно добавить дополнительные папки. Настройки клиента также дают возможность просматривать информацию о свободном месте (напомним, Mega предлагает целых 50 Гбайт бесплатно), ограничивать скорость загрузки, использовать прокси.

Клиент MEGA для Android позволяет не только скачивать файлы, хранящиеся на сервере, но и автоматически загружать на сервис все фотографии и видеофайлы, сделанные камерой устройства. Также в клиенте доступны все основные операции по работе с файлами: удаление, перемещение, создание ссылок на файлы для обмена с другими людьми, поиск.

Наличие на компьютере файлов, о содержании которых не стоит знать никому постороннему, — это еще не повод отказываться от использования сервисов для удаленного хранения данных. Просто нужно позаботиться о конфиденциальности, установив ПО для обеспечения дополнительной защиты или же отдав предпочтение одному из сервисов с шифрованием на стороне пользователя. Наиболее привлекательным среди всех рассмотренных решений выглядит Mega. Сервис предлагает очень большой объем дискового пространства бесплатно, обеспечивает шифрование файлов до загрузки на сервер без использования дополнительных утилит, а также дает возможность просматривать список файлов и управлять ими в браузере и с мобильного устройства на Android.

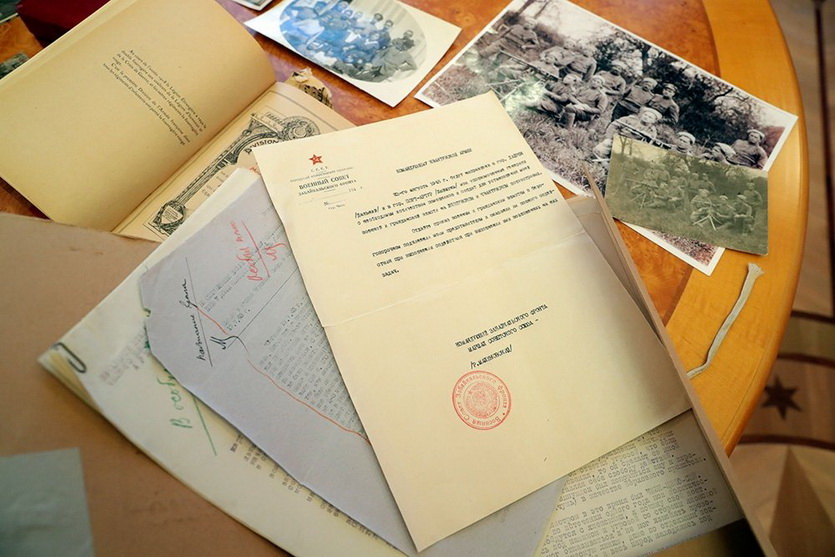

История хранит множество загадок и тайн. Большая их часть известна узкому кругу людей, имеющих доступ к секретным данным.

Но рано или поздно все становится явным, срок хранения секретов заканчивается и уникальные свидетельства исторических событий открывают для всех.

Без цензуры или правок — как есть, как было составлено, записано и сохранено. Где же искать рассекреченные разными государствами документы?

Попробуем разобраться: где и как искать ставшие доступными ранее секретные документы России, СНГ и других стран, и как получить к ним доступ.

Основные проблемы поиска

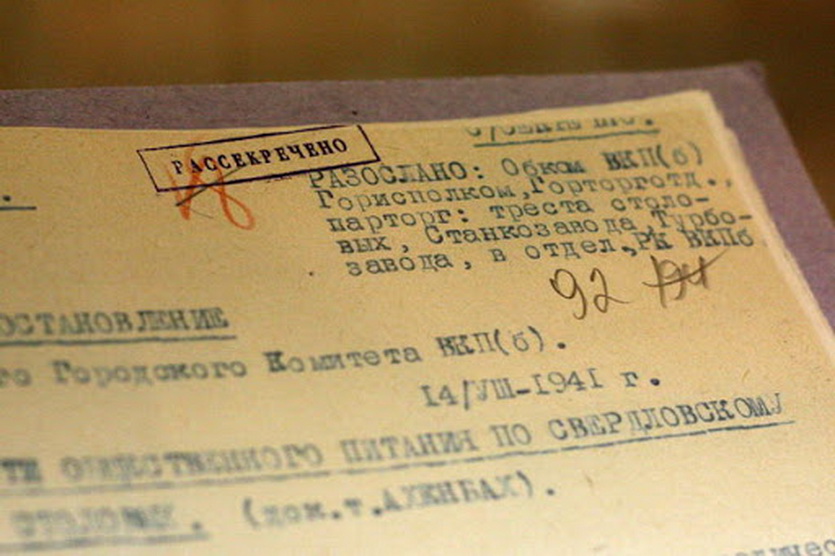

В интернете чаще всего можно встретить рассекреченные документы из государственных архивов, реже — личные записи, относящиеся к государтсвенной тайне.

Любая гостайна хотя и является защищенной от лишних глаз, имеет заранее оговоренный срок хранения.

Для большинства документов срок варьируется от 5 до 75 лет. Другая часть хранится до указания о списании руководящего органа управления.

Ввиду большого объема рассекреченных бумажных документов, даже важные исторические документы не всегда оцифровываются, хотя в интернете можно найти, где они хранятся.

Некоторые архивные источники имеют ветхое состояние и предполагают только личное обращение. Интернет в данном случае может помочь разыскать место хранения и составить предварительную заявку на доступ.

Да, вы правильно поняли — ввиду определенного установленного режима обращения, отдельные виды рассекреченных документов могут быть доступны только по паспорту.

Еще 2 проблемы — безумная фрагментация и колоссальное количество информации. Как секретные, так и несекретные документы хранятся архивными органами власти.

Как устроено хранение архивов в России

Все существующие в России архивы делятся на 2 категории: общие и ведомственные. Ведомственные хранят документы тех или иных государственных служб в течении оговоренного срока, потом по специальному приказу передают их в общий фонд.

Все операции с межведомственными и переданными из ведомств документами ведет Архивный фонд Российской Федерации (подробно о его структуре можно узнать здесь), находящийся под управлением Федерального архивного агентства «Росархив».

В свою очередь, «Росархив» является не библиотекой, а федеральным органом исполнительной власти, находящимся в ведении Президента Российской Федерации.

Архивный фонд только хранит документы, архивное агенство их выпускает, каталогизирует, устанавливает права и порядки обращения, а так же определяет порядок обращения даже в силовых структурах.

При создании особо важного документа, закона, договора — он сразу попадает в каталог Росархива с оформленной копией.

Объем Архивного фонда Российской Федерации составляет более 500 млн. единиц хранения на различных носителях, или более 8,5 тыс. км архивных полок.

Документы Архивного фонда Российской Федерации в законодательно определенном порядке хранятся:

постоянно в

- федеральных государственных архивах,

- государственных архивах субъектов Российской Федерации,

- муниципальных архивах, федеральных и других государственных и муниципальных библиотеках и музеях,

- организациях Российской академии наук;

временно в

- государственных органах,

- государственных организациях,

- муниципальных архивах,

- на депозитарном хранении в ряде федеральных органов исполнительной власти и федеральных организаций.

Последний пункт как раз чаще всего относится к ведомственным засекреченным архивам. Перечень таких организаций можно узнать в постановлении Правительства Российской Федерации № 808 от 27 декабря 2006 г.

Важно: ведомственные архивы спецслужб не входят в подчинение Росархива, но передают ему или его подразделениям рассекреченные документы на ответственное хранение, каталогизацию и публикацию.

Как найти секретный документ в России

Любой запрос при поиске архивного документа в России имеет смысл начинать с сайта Росархива.

Здесь есть все нормативные документы и полный перечень архивных ведомств на данный момент. Кроме того, Росархив предоставляет возможность электронных письменных и устных запросов, а так же подробных телефонных консультаций.

Правила составления запросов на поиск можно найти на сайте в соответствующем разделе, либо пройти предварительную консультацию.

В том случае, если документ находится в подведомственном Росархиву учреждении, организация даёт подробный ответ о возможности, месте и сроке получения.

Если документ засекречен, о нём расскажут тоже самое без упоминания содержания и пояснят — какие права либо процедура потребуется для подробного изучения материала.

Так же существует специальный поисковый инструмент: Справочно-информационный центр федеральных государственных архивов (сайт).

Здесь можно составить запрос в удобной форме и получить подробную консультацию — где и как искать необходимую информацию.

Архивные источники официальных документов

С порядком создания, архивирования и рассекречивания определились. Если есть интерес к старым историческим документам — вперед, в главный государственный архив.

Теперь попробуем определиться, какие ресурсы в интернете хранят рассекреченные документы.

Рассматривать все подведомственные Росархиву объединения не имеет смысла — при необходимости на них можно перейти через специальные структурные подразделения головной организации.

База данных рассекреченных дел и документов федеральных государственных архивов

Эта огромная база с довольно скромным оформлением есть ни что иное, как официальный ресурс Росархива, который публикует подробную сводку по рассекреченным в стране документам.

Получается что-то вроде новостного дайджеста, из которого можно узнать о появлении в открытом доступе тех или иных данных.

Часть из них оцифровывается и появляется для ознакомления на страницах базы. Для ознакомления с другими оцифровками придется посетить ссылки, представленные на другие архивные ресурсы.

Основную часть информационной сводки составляют перечисления доступных в архивах рассекреченных документов, доступных в «живом» и оцифрованном виде через запрос с ресурсов Росархива.

Архив Министерства обороны

Центральный архив Министерства обороны хранит все документы органов военного управления, соединений, частей и учреждений Министерства обороны с 1941 года по настоящее время.

Именно здесь прячутся военные тайны, стратегические планы и карты личного состава, включая наградные листы. Чертежей и донесений разведки, правда, не найти — такого рода старые документы находятся в управлении соответствующих ведомств.

Документы государственной важности из архива Минобороны передаются в Росархив на ответственное хранение и оцифровку. Тем не менее, ряд материалов можно найти прямо на официальном сайте самого ведомства.

Ассоциация «Российское историческое общество»

Создана в качестве правопреемницы Императорского Русского исторического общества, в 1866–1917 годах, собиравшего, обрабатывавшего и публиковавшего материалы и документы, связанные с историей государства.

Современная организация занимается преимущественно сбором и обработкой дореволюционных материалов, публикуя их в удобоваримом виде подборок/коллекций с комментариями и описанием.

Участники Российского исторического сообщества ввиду высокого статуса имеют доступ к гостайне и право на на работу с соответствующими материалами с последующей публикацией.

Зарубежные источники рассекреченных документов

Аналогично российскому устроено хранение архивов в США, Великобритании и странах ЕС — поэтому они так же доступны в сети.

Все эти государства имеют централизованную систему хранения архивов, в которую государственные ведомства и спецслужбы обязаны сдавать документы по истечении срока хранения.

Благодаря чему можно найти множество интересных исторических, военных и юридических документов. Многие из них касаются России и её взаимоотношений с другими государствами.

База рассекреченных документов CREST

По закону Freedom of Information Act Центральное разведывательное управление с 31 декабря 2006 года обязано снимать гриф секретности с документов старше 25 лет и обеспечивать свободный доступ к ним.

Благодаря этому появилась база рассекреченных документов CREST (CIA Records Search Tool) с полным «свободным» доступом, который заметно удобнее российских вариантов, правда нет информационных дайджестов.

Доступен полнотекстовый поиск, все материалы оцифрованы, текст на них распознан и доступен полнотекстовый поиск. Доступны практически все материалы ЦРУ, касающиеся ведомства и политики государства.

Национальное управление архивов и документации

Национальные архивы (National Archives and Records Administration, NARA) официально ответственны за ведение и публикацию юридически достоверных и авторитетных копий актов Конгресса США, президентских обращений и распоряжений, также ведает федеральными нормами.

Кроме того, именно здесь публикуют рассекреченные документы ФБР (FBI), разведка (NSA) и различные подразделения армии США, а так же ряд научных и промышленных организаций, включая NASA.

Большинство документов доступно в оцифрованном и распознанном виде. Так же публикуются подробные дайджесты рассекреченных документов. Отсутствующее всегда можно запросить прямо на сайте.

Национальный архив Великобритании

Национальный архив (The National Archive) содержит, как и Росархив, все рассекреченные документы государственного или исторического значения, переданные ведомствами на ответственное хранение.

Кроме того, учреждение собирает, каталогизирует и публикует основные документы об управлении государством, судебные документы и домовые книги, корреспонденцию ведомств и их приказы и многое другое.

Фактически, является наиболее полным и структурированным архивом среди перечисленных: на базе блокчейна они хранят сводку за 1000 лет. Другие источники по Великобритании, скорее всего, не потребуется.

Все самое важное уже оцифровано и опубликовано в свободном доступе, а при необходимости — оцифруют по запросу.

Федеральный архив Германии

Федеральный архив Германии (Bundesarchiv) содержит документы, относящихся к Западной Германии времён до объединения и к современной Германии, а также из документов, относящихся к имперскому прошлому Германии и к ГДР.

Помимо государственных документов, в архиве хранятся материалы, относящиеся к деятельности политических партий и общественных организаций, а также исторические коллекции.

Есть текстовые документы, фотографии, фильмы, плакаты, а также материалы в электронном виде. Однако, основной доступ организован в оффлайн-виде.

Высокоточные спутниковые снимки

Основной пробел большинства вышеописанных служб и архивов — полное отсутствие карт и географических данных. Более того, в России с некоторых пор старые карты и вовсе «засекретились обратно».

С учетом изменчивости ландшафта и постоянных геологических процессов, а так же отсутствия точных официальных карт некоторых регионов этот факт составляет большую проблему.

Министерство обороны США, в свою очередь, для исторических работ рассекретило и открыло публичных доступ к базе данных спутниковых снимков высокого разрешения Corona.

Ещё большую точность дают картографические материалы базы SRTM (Shuttle Radar Topography Mission), рассекреченные и опубликованные Белым домом (США): здесь точность составляет 1 угловую секунду (30 метров).

«Краденые» данные, опубликованные в сети

Неофициально рассекреченные данные, утечки и «ворованные» документы в сети тоже встречаются. Вопреки всем опасностям, связанным с подобной работой.

Основным общественным источником рассекреченных документов разведок и правительств мира является сетевой проект WikiLeaks Джулиана Ассанжа, на данный момент находящегося в британской тюрьме.

Публикации WikiLeaks ответственны за множество серьезных политических скандалов. С осени 2019 года сайт перестал обновляться, но ранние публикации доступны для чтения — вероятно, причиной стал суд над Ассанжем.

Череда скандалов и серьезное противодействие со стороны властей, обеспокоенных публикацией секретной документации (прежде всего перепиской официальных лиц и дипломатов), привела к появлению множества аналогичных проектов.

К сожалению, до 2020 года не дожил ни один из крупных аналогов WikiLeaks. Работоспособны только

2. Distributed Denial of Secrets («DDOS»), посвященный прочим утечкам.

SportsLeaks предлагает участникам делиться подтвержденными данными о нарушениях в спортивной этике. На данный момент документы не публикуются.

DDOS содержит огромные частные коллекции документов, посвященных глобальным вопросам в разнообразных сферах жизни. Ядерные программы, корпоративная этика.

Большой пул данных составляют утечки российских спецслужб, либо добытые ими (по заявлениям создателей сайта) в результате хакерских атак.

Кратко подведем итог: где искать?

Еще раз повторим: как только секретные данные официально рассекречиваются, они попадают в архив. Так происходит в России, США, Великобритании и странах ЕС.

Документы государственной важности при этом передаются государственными ведомствами и спецслужбами в центральную архивную службу:

- в России — отделение Росархива,

- в США — Национальный архив,

- в Великобритании — Национальный архив,

- в Германии — Федеральный архив.

Ведомственные документы рангом ниже публикуются прямо на сайте конкретной службы: Минобороны РФ, ЦРУ, NASA.

Узнать об официально снятом грифе «секретно» можно на:

- сайте ведомства,

- на сайте главного архивного управления государства.

Читайте также: